漏洞名称:CVE-2024-9047 WordPress File Upload 插件 wfu_file_downloader.php 任意文件读取漏洞

English Name:CVE-2024-9047 WordPress File Upload Plugin wfu_file_downloader.php Arbitrary File Read Vulnerabilit

CVSS core: 6.8

漏洞描述:

WordPress File Upload插件是一款WordPress网站的实用插件,它允许用户地将文件上传到wp-contents目录, 插件支持自定义字段,同时,它还提供了进度条监视功能,让用户可以实时了解上传进度。

WordPress File Upload 插件在 <= 4.24.11 版本中,wfu_file_downloader.php 文件存在任意文件读取漏洞。攻击者可以通过构造恶意请求读取服务器上的任意文件,可能导致敏感信息泄露或进一步的攻击。

FOFA自检语句:

body=“wp-content/plugins/wp-file-upload”

受影响资产数量: 16,989

受影响版本:

WordPress File Upload 插件 <= 4.24.11

解决方案:

1.建议立即升级 WordPress File Upload 插件到最新版本

2.限制对 wfu_file_downloader.php 文件的访问权限。

3.对文件路径参数进行严格校验,防止路径穿越攻击。

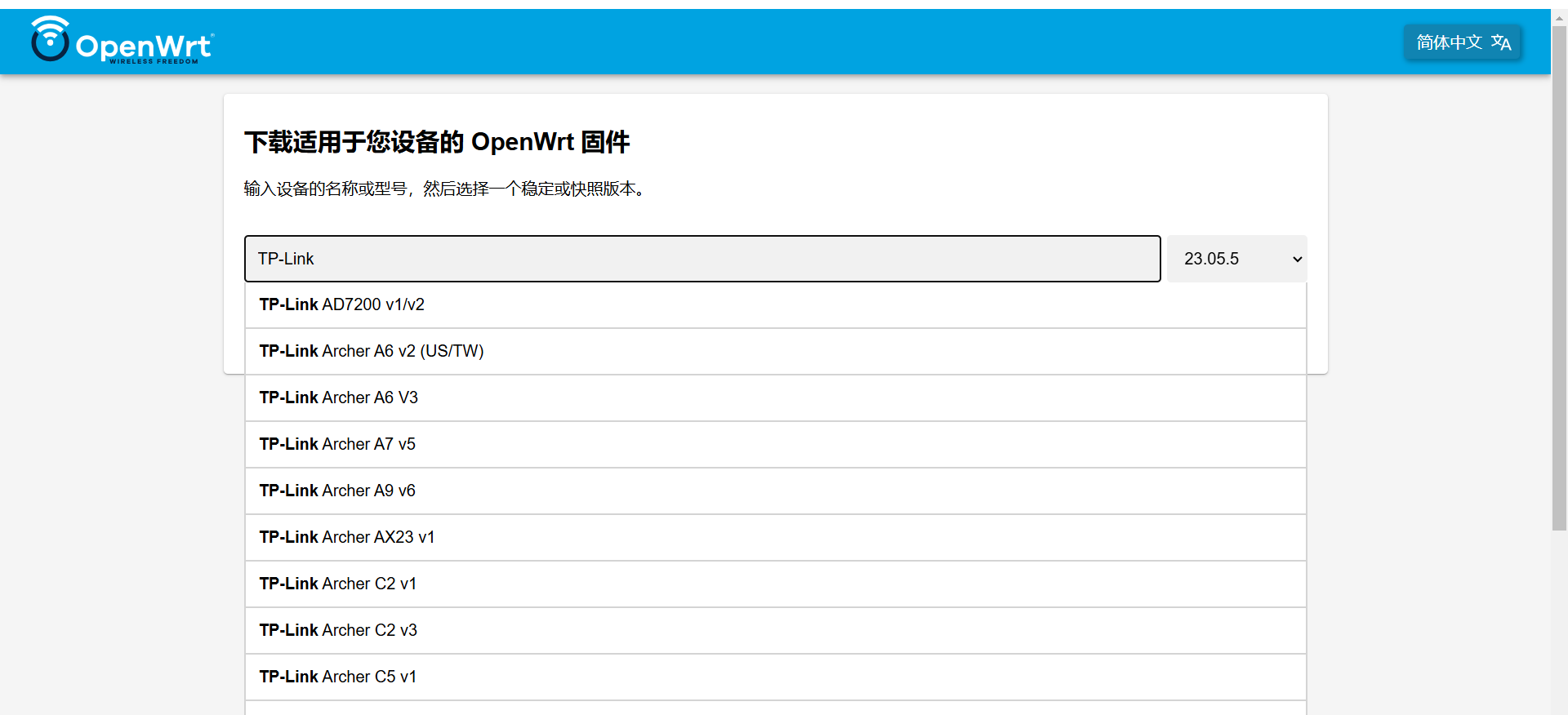

漏洞检测工具:

【Goby】-资产绘测及实战化漏洞扫描工具,实战漏洞验证效果如图所示:

了解Goby

Goby预置了最具实战化效果的漏洞引擎,覆盖Weblogic,Tomcat等最严重漏洞。Goby也提供了可以自定义的漏洞检查框架,发动了互联网的大量安全从业者贡献POC,保证持续的应急响应能力,目前已收录1900+POC。

查看Goby更多漏洞:Goby历史漏洞合集