负责声明:

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用

信息收集:

在一个阳光明媚的中午一位刚吃完午饭的安服仔准备睡一会儿发现桌子太硬睡不着于是他打开了edusrc平台准备水个证书。

查看edusrc平台开发商排行榜随意找个公司来挖下

找到一堆修复率低的那就随机选一个幸运儿吧

爱企业查查该公司都有什么系统或软件

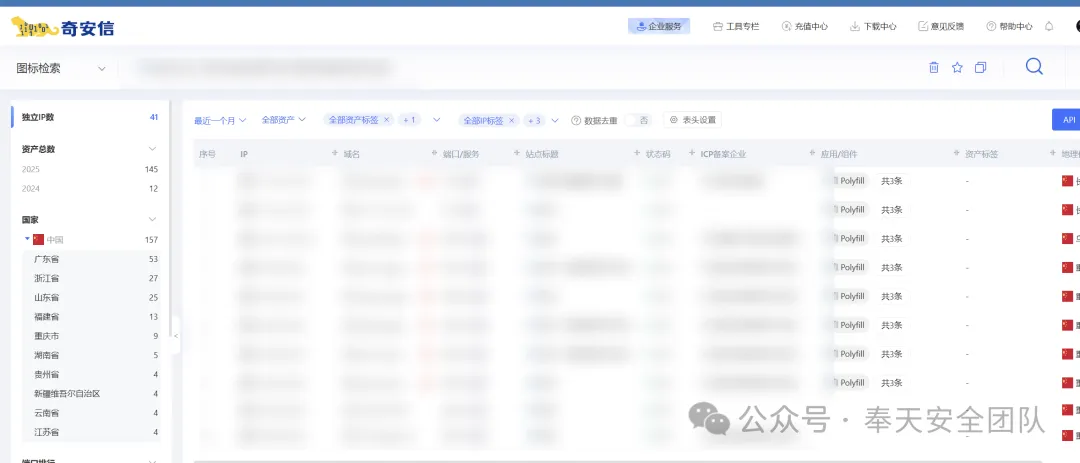

找到一堆软件,我们将这些挨个拿去网络测绘空间查吧(每个站都测的仔细点)

查出一堆还有个证书站

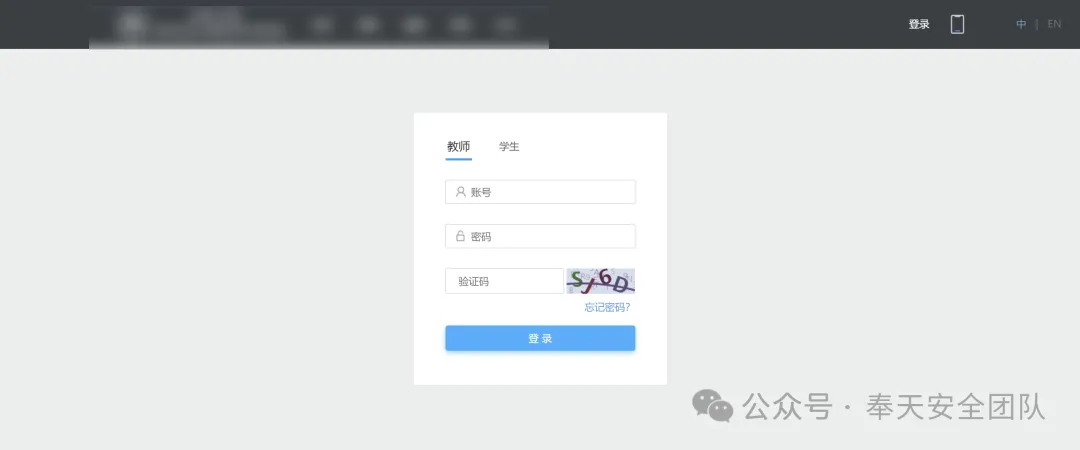

访问到该证书站

点击登录并没发现什么

打开js文件我们慢慢找,得到关键信息可以注册教师和学生账号

继续寻找

可以看到!= r && null != r ?:查变量r是否不为空。r.indexOf("register.html") >= 0:检查 r 中是否包含 register.html。如果包含,则将页面重定向到 index.html,所以我们直接在路径后面跟上register.html。

在另一个js文件里面有看到了些目录

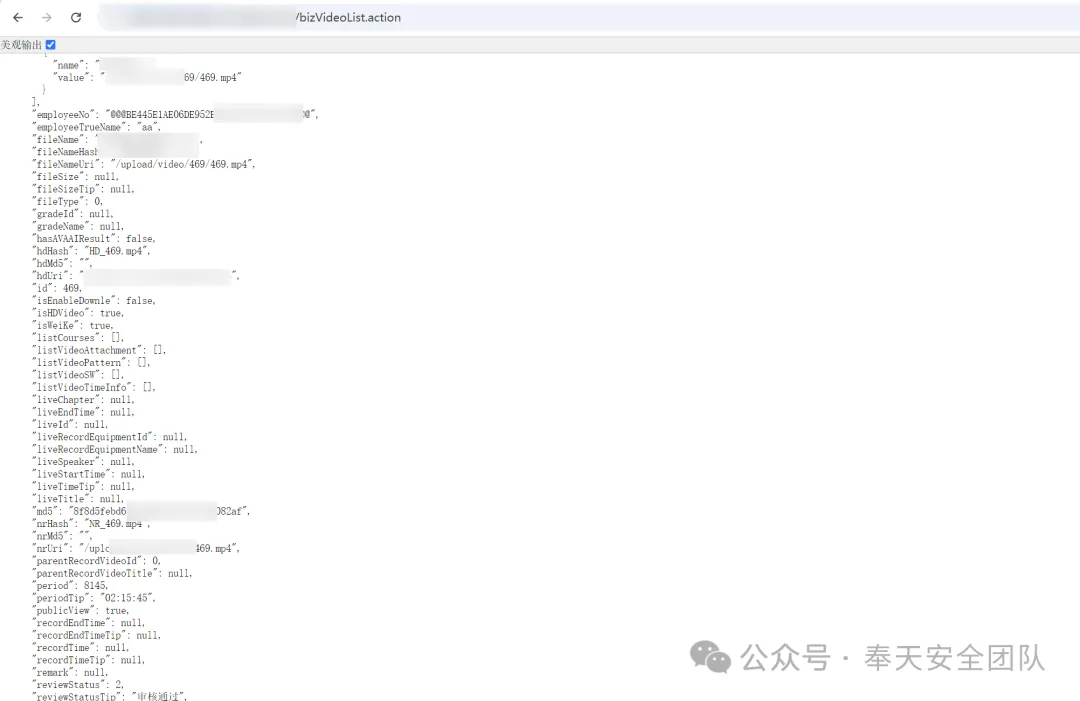

可以直接未授权访问,泄漏了用户名设备密码no等信息(到这里已经可以提交,但我们的野心何止如此)

继续回到第一步我们直接访问到register.html页面注册一个用户

使用我们的账号登录进来

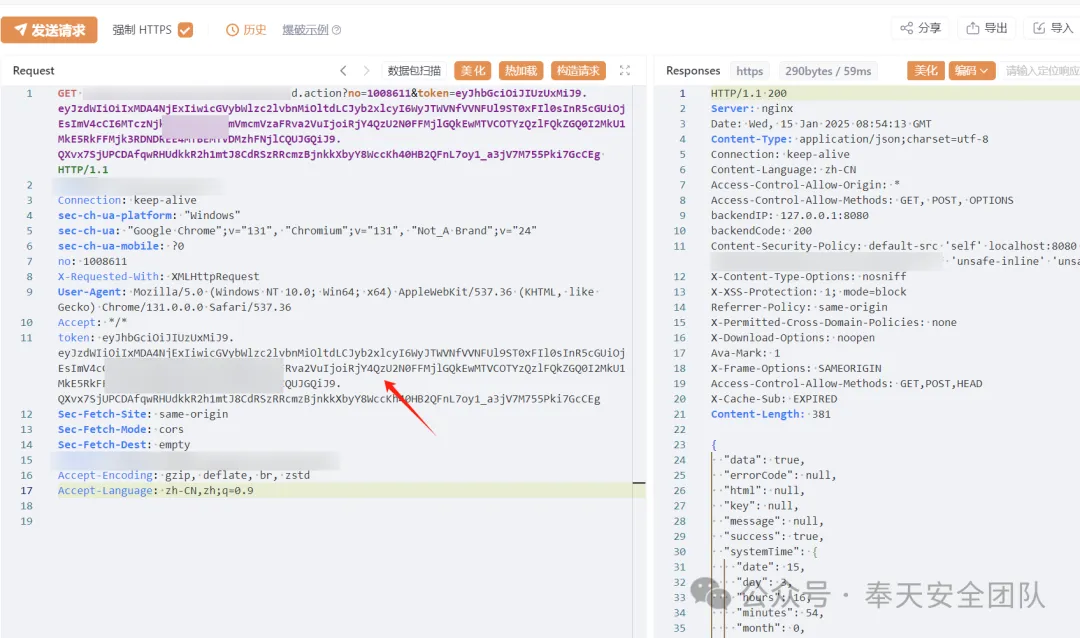

可以看到使用了jwt编码

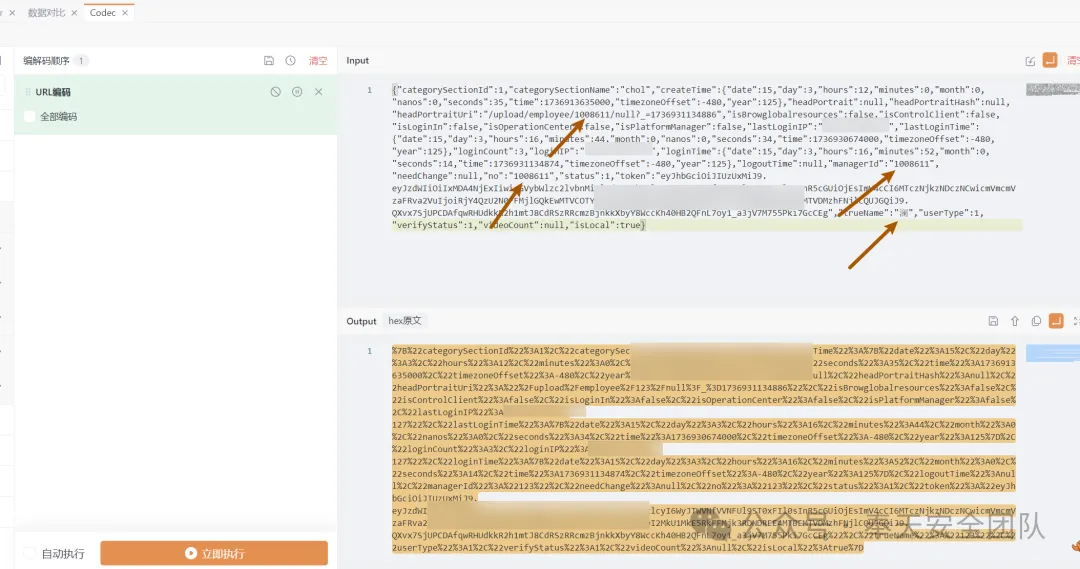

我们伪造这个123用户进行登录进行登录

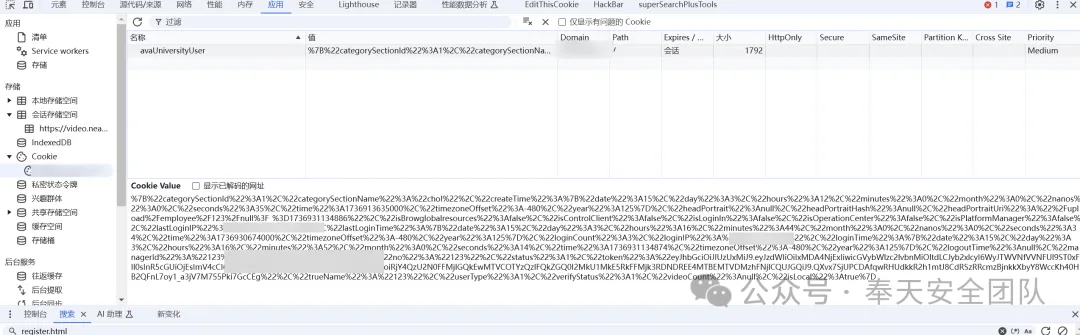

先查看我们的用户的cookie格式

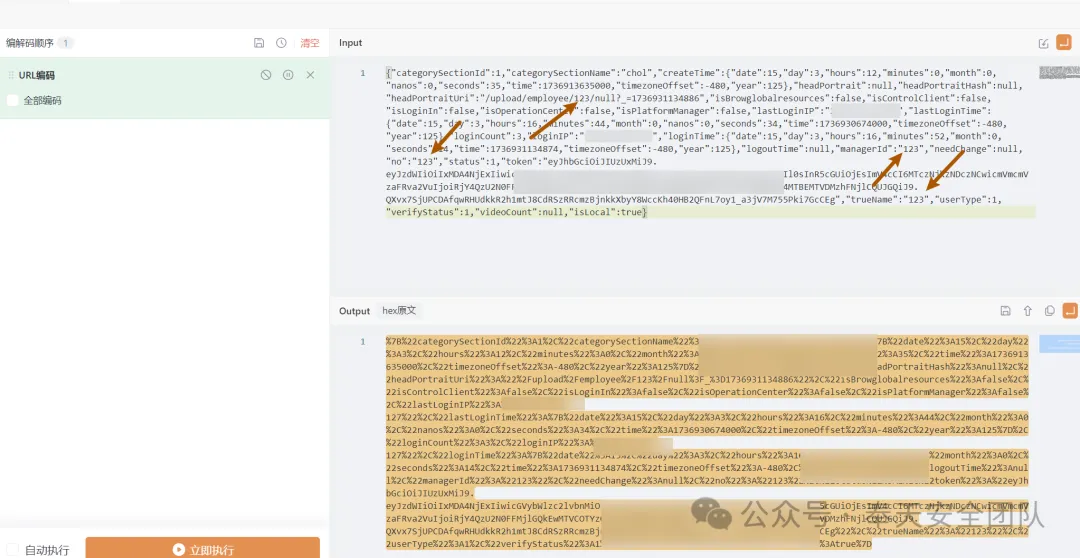

接下来就开始修改自己想要伪造的用户

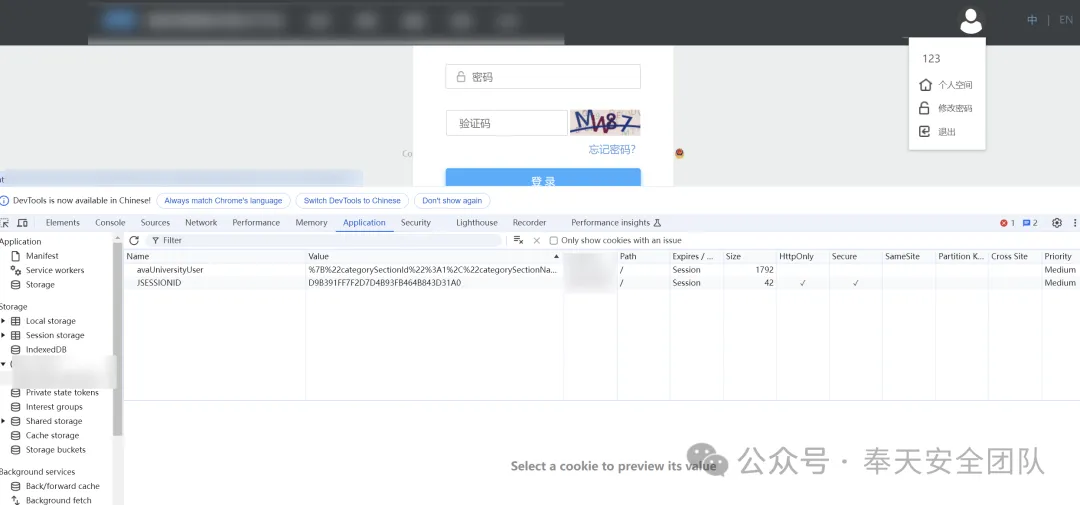

回到浏览器使用我们伪造的cookie进行登录

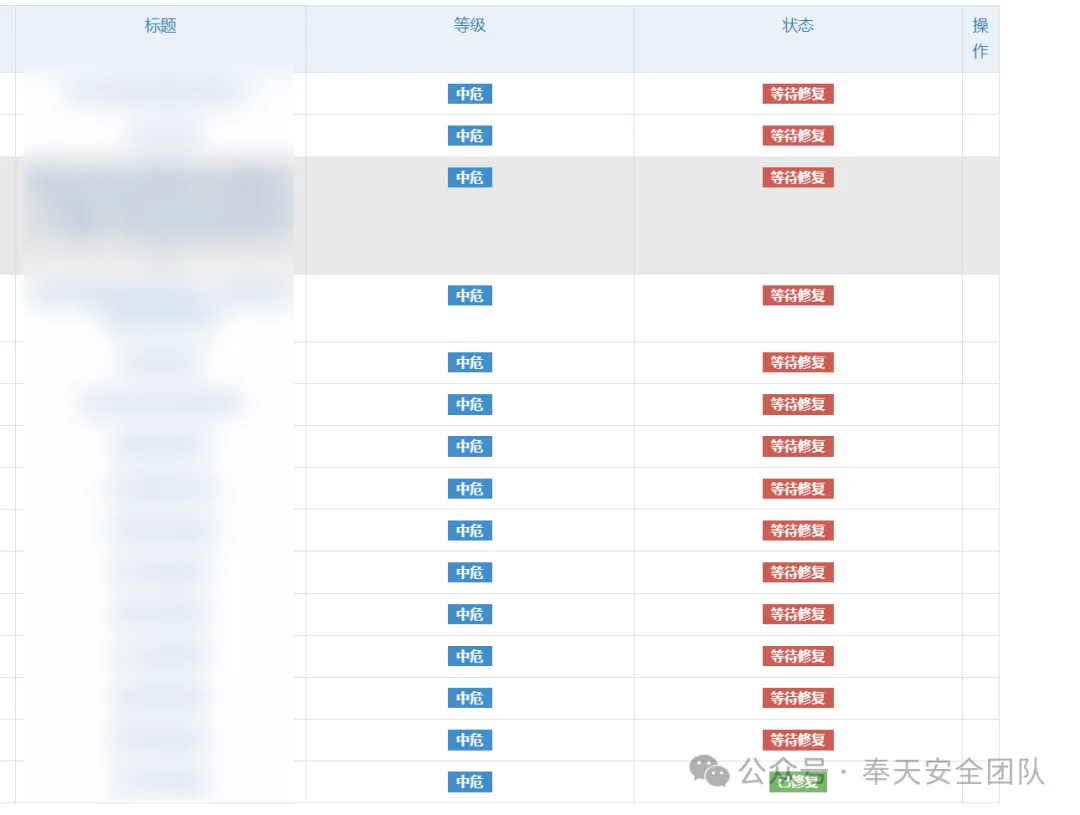

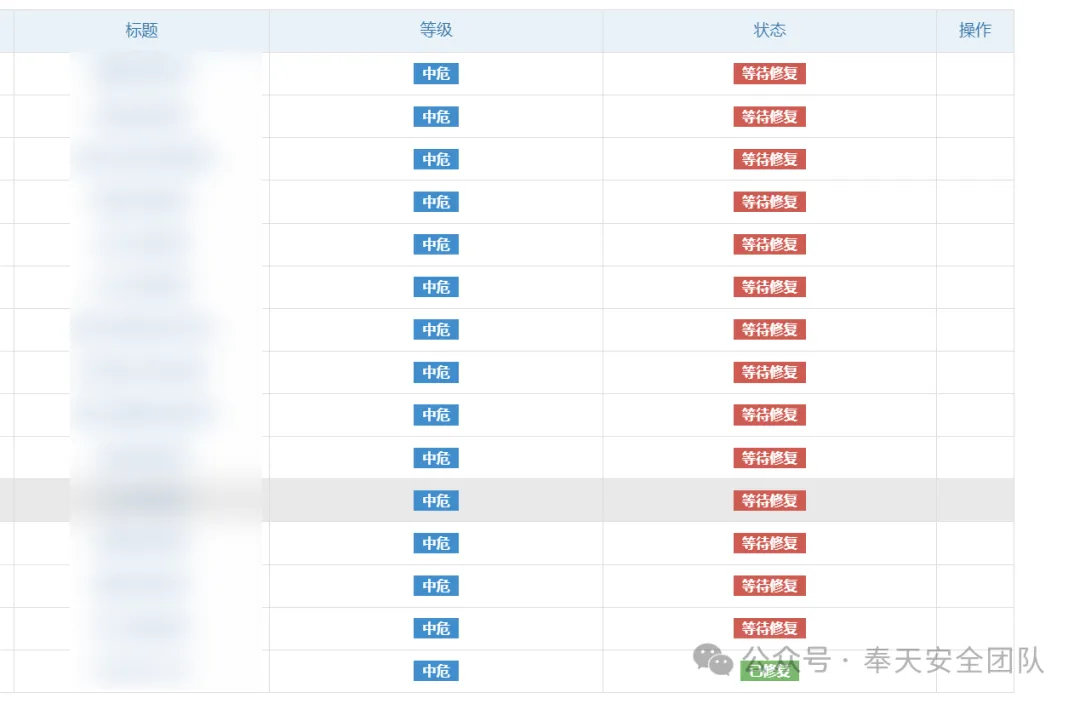

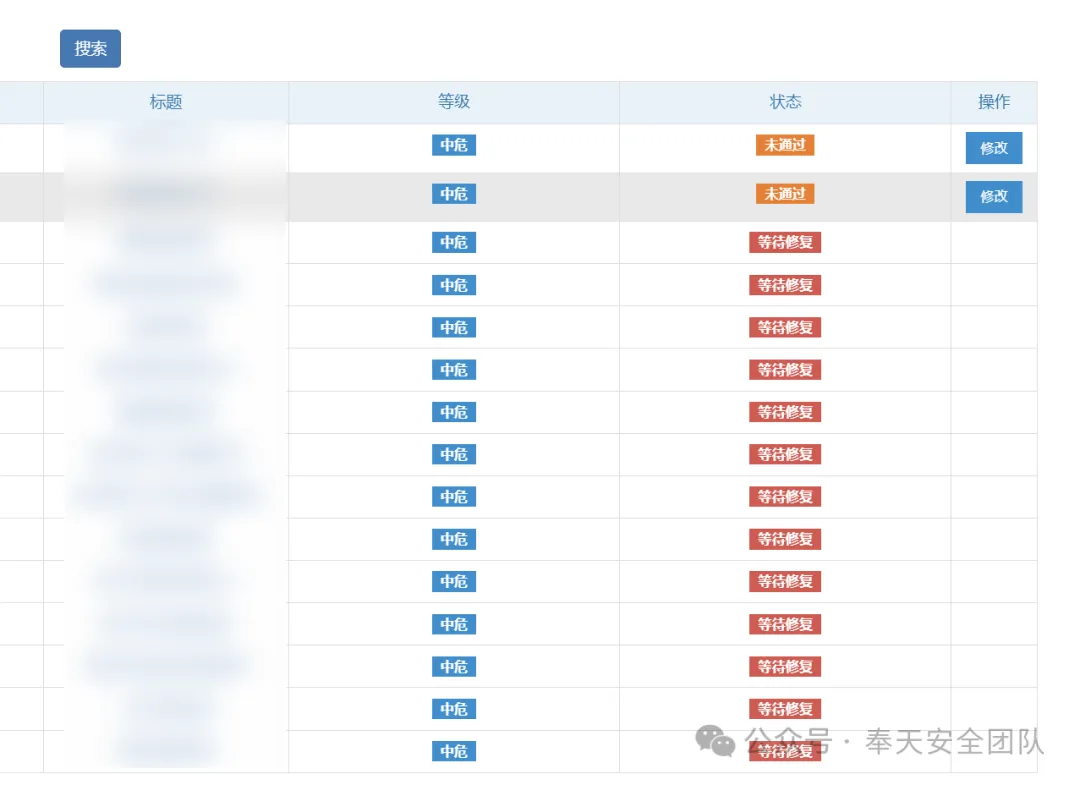

最后附上通杀照片

附上证书图片