渗透测试速成

主动信息收集

MSF渗透

python反弹一个交互式shell

MySQL基础:登录,增删改查..

框架识别利用:whatweb

信息收集速通

直接arp-scan -l,快速找到IP地址

然后,nmap -A ip+子网掩码,进行全面扫描

探测目标IP地址:

探测主机:arp-scan -l(推荐)

探测当前网段的所有IP,然后查看靶机MAC地址( 设置 》网络适配器 》 高级)和哪个相同 )

或者netdiscover命令也可以

nmap扫描指令

nmap -A ip+子网掩码 全面扫描 示例:192.168.255.0/24

nmap -p 端口 IP或域名 扫描指定端口,扫描所有可能的TCP端口(1-65535)

nmap -O IP或域名 操作系统检测,尝试识别目标主机的操作系统和硬件信息

nmap -sV IP或域名 版本检测,进行服务版本检测,尝试确定每个端口上运行的服务和版本号

nmap --script=[脚本名称] [目标IP或域名] 使用特定脚本

nmap扫描、收集对方主机的ip、端口、系统等等重要且有用的信息。

示例:192.168.255.0/24

ip后面改为了0/24, 在这里“192.168.255.0/24”表示的是这个网段的IP地址从从192.168.255.1开始,到192.168.120.254结束(192.168.255.0和192.168.255.255有特殊含义不能当做ip地址);子网掩码是255.255.255.0

探测目标IP开放的端口

nmap -sV -p- 192.168.120.128

-sV 扫描目标主机端口上运行的软件信息

-p- 扫描全部端口0-65535

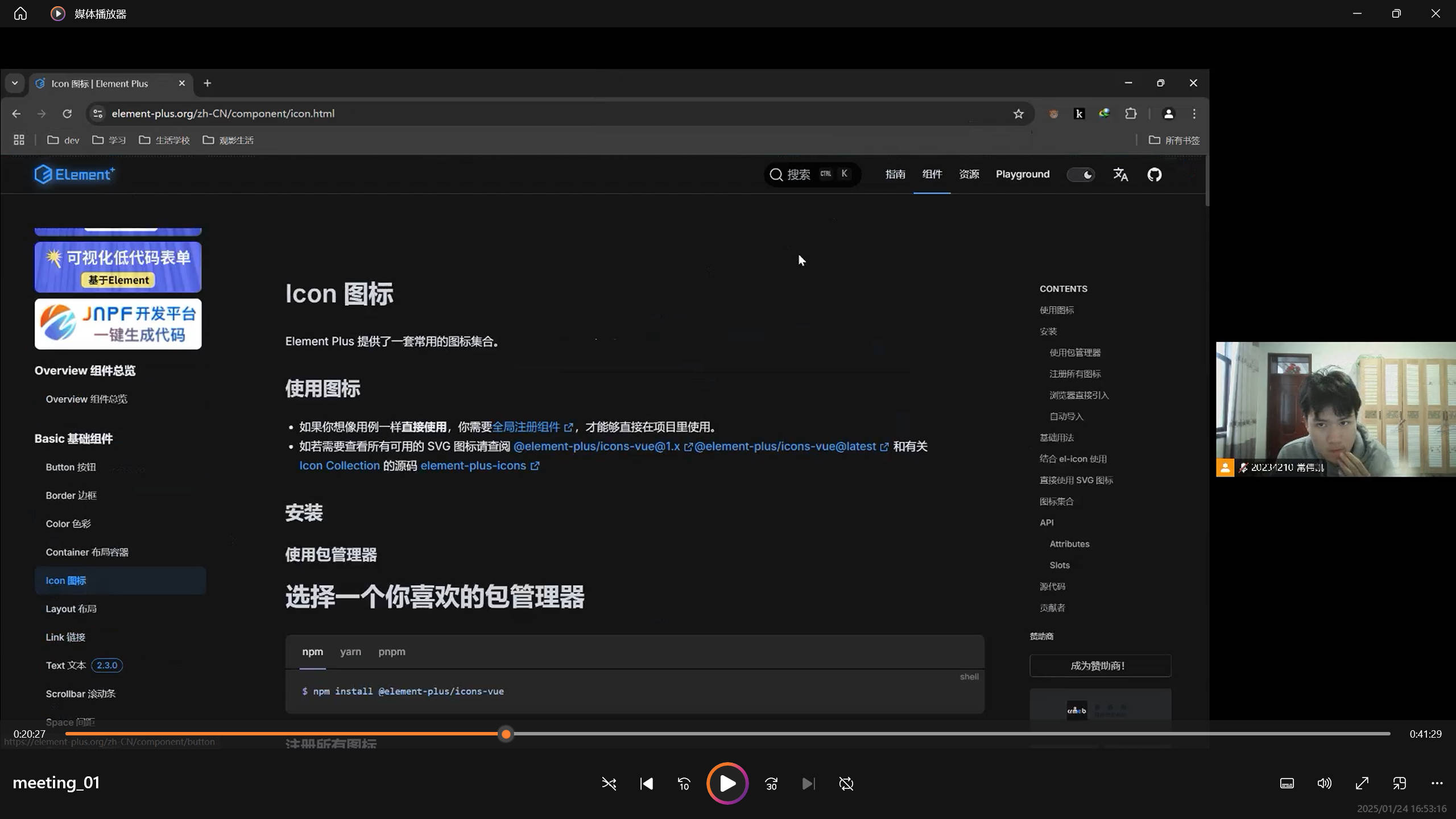

网站信息收集

框架识别利用

whatweb -v 192.168.120.128(IP/域名)

-v 详细回显扫描

网站目录扫描

dirsearch -u 192.168.120.128 -e *

-u接网站地址

-e后接语言,可选php,asp,*(表示全部语言)等

-x表示过滤的状态码,扫描出来后不显示该状态

漏洞查找与利用

漏洞查找

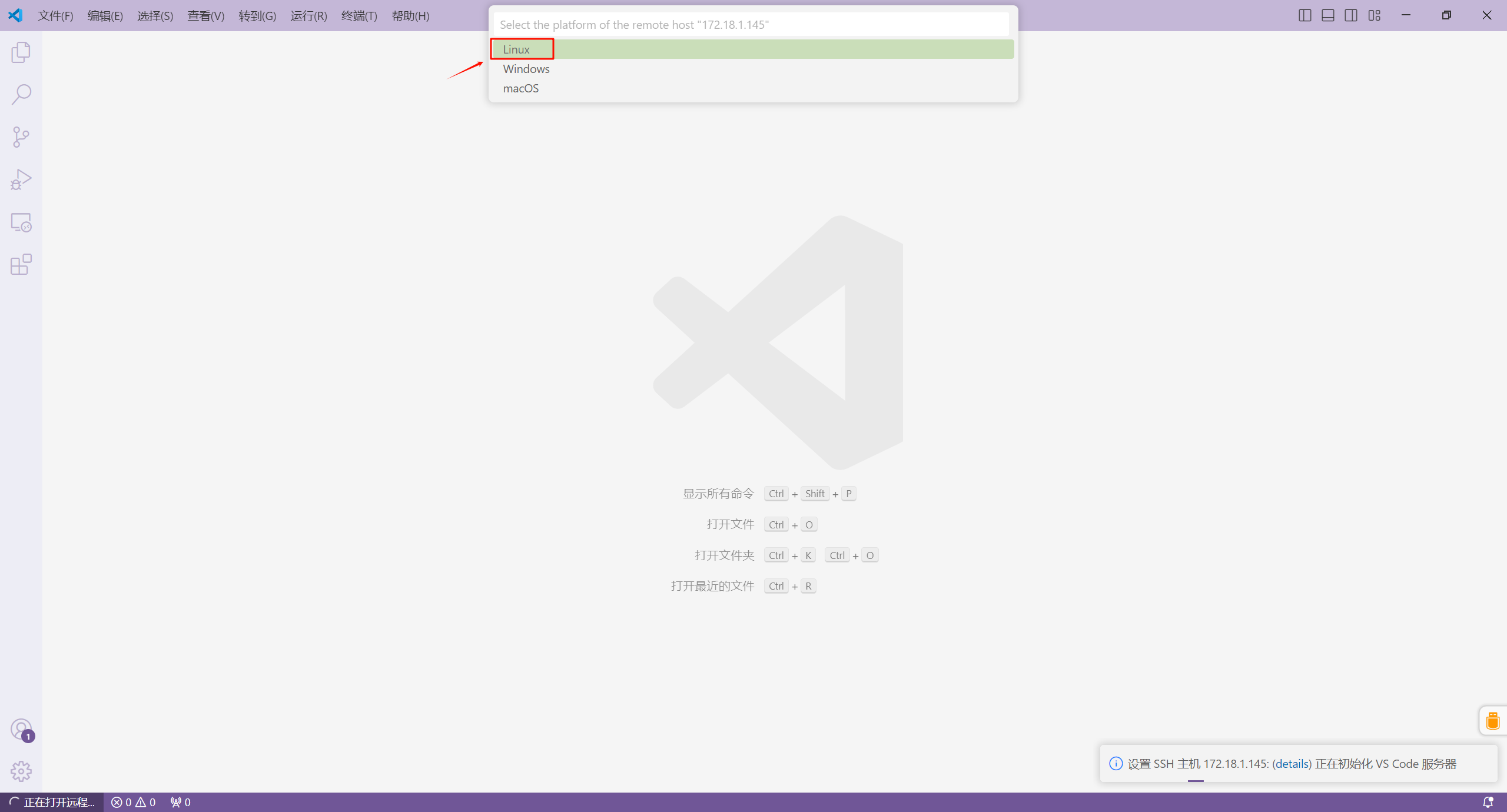

使用工具Metasploit(目前世界上领先的渗透测试工具),找一下漏洞

msfconsole //打开工具

输入命令进行查找漏洞

search CMS名称 示例:search Drupal

找利用漏洞等级较高的,且时间最新的

漏洞利用

使用模块

use 漏洞模块名

显示模块参数

show options(一般只需要设置攻击目标IP地址)

设置模块参数

set 模块参数名 参数值

开始攻击

run(或exploit)

Binwalk 本身是一款文件分析工具,可用来提取文件及帮助完成逆向工程等工作。通过自定义签名,提取规则和插件模块,且有很强的可扩展性。在这里同样可以利用 Binwalk 分析图片中隐藏的文件。

分析文件:binwalk 文件名

分离文件:binwalk -e 文件名

nc(Netcat)是一个功能强大的网络工具,常被用于网络调试和探索。它可以在TCP或UDP协议上读写数据,并且可以监听端口、发送数据包、扫描端口等。因其灵活性和简单性,nc也常被黑客用于网络攻击。

以下是nc的一些基本用法:

监听端口

nc -l [端口号]

这个命令会在指定的端口上启动监听。

连接到指定端口

nc [目标IP] [端口号]

这个命令会尝试连接到指定IP地址的指定端口。

获取文件哈希值:

win10/win11

certutil -hashfile D:\Users\14939\Desktop\morse.jpg md5

注意:win7(MD5需要大写)

03 F3 0D 0A 文件头是pyc文件需要python反编译才能得到源代码;

pcapng数据包文件获取flag新思路:

直接将文件拖进Kali执行命令:

strings '/root/桌面/webshell.pcapng' | grep flag

123123321

123123321

![[Jest] 整合 webpack 综合练习](https://resource.duyiedu.com/xiejie/2023-04-28-055247.png)