title: 数据库安全管理中的权限控制:保护数据资产的关键措施

date: 2025/2/2

updated: 2025/2/2

author: cmdragon

excerpt:

在信息化迅速发展的今天,数据库作为关键的数据存储和管理中心,已经成为了企业营运和决策的核心所在。然而,伴随着数据规模的不断扩大和数据价值的日益提升,数据泄露、滥用和损坏的安全风险也日渐显著。因此,如何实现有效的权限控制,以保护数据库中的敏感信息,成为了每个企业不可忽视的问题

categories:

- 前端开发

tags:

- 权限控制

- 数据库安全

- 访问管理

- 用户角色

- 细粒度控制

- 安全策略

- 数据库管理系统

扫描二维码关注或者微信搜一搜:编程智域 前端至全栈交流与成长

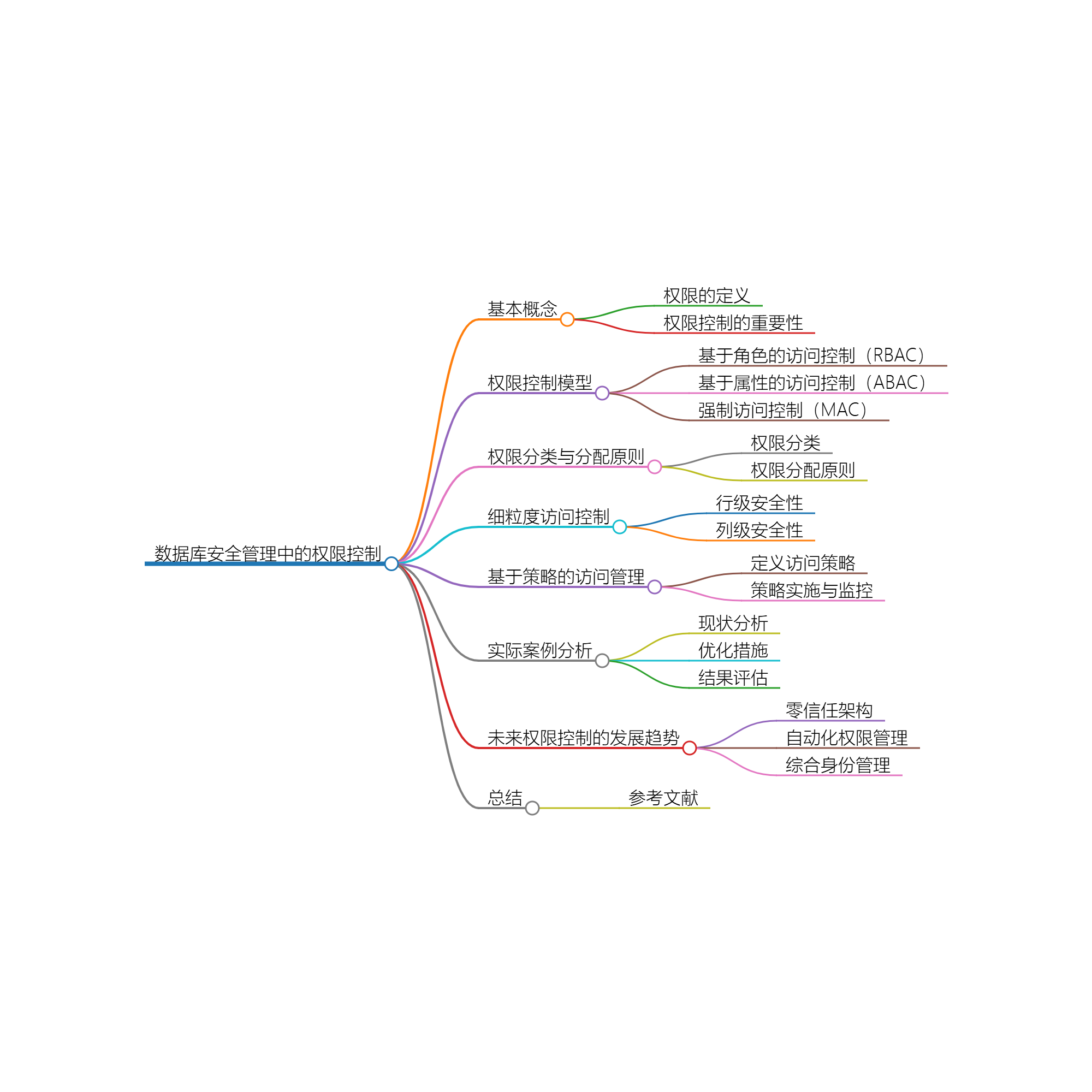

在数据库安全管理中,权限控制是确保数据安全和完整性的重要机制。通过合理的权限管理,可以有效减少数据泄露、滥用和篡改的风险,从而保护企业的重要信息资产。本文将深入探讨数据库权限控制的基本概念、实施策略与最佳实践,涵盖常见的权限控制模型、用户角色与权限分配的原则、细粒度访问控制以及基于策略的访问管理等内容。同时,将结合不同数据库管理系统(如 MySQL、PostgreSQL、Oracle 等)的典型案例,分析如何在实际环境中高效地实施权限控制策略。

1. 引言

在信息化迅速发展的今天,数据库作为关键的数据存储和管理中心,已经成为了企业营运和决策的核心所在。然而,伴随着数据规模的不断扩大和数据价值的日益提升,数据泄露、滥用和损坏的安全风险也日渐显著。因此,如何实现有效的权限控制,以保护数据库中的敏感信息,成为了每个企业不可忽视的问题。

2. 权限控制的基本概念

2.1 权限的定义

权限是指定义用户在数据库中可以执行特定操作的权利,如选择、插入、更新和删除等。权限控制的核心在于通过对这些操作的管理确保数据的安全性和完整性。

2.2 权限控制的重要性

有效的权限控制可帮助组织:

- 防止未授权访问和数据泄露。

- 确保用户只能看到和操作他们有权访问的数据。

- 维护合法性与合规性,遵循相关法规(如GDPR、HIPAA等)。

3. 权限控制的模型

常见权限控制模型分为以下几类:

3.1 基于角色的访问控制(RBAC)

RBAC是最广泛使用的权限控制模型,通过定义角色来集中管理权限。用户被分配到角色,从而继承该角色的权限。

- 优点:简化权限管理,易于扩展。

- 缺点:如果角色定义不合理,容易导致权限过多或过少。

# 示例:创建角色并赋予权限

CREATE ROLE analyst;

GRANT SELECT ON sales_data TO analyst;

GRANT analyst TO john;

3.2 基于属性的访问控制(ABAC)

ABAC模型使用用户属性、资源属性和环境条件进行动态访问控制。

- 优点:灵活性高,适用于复杂的访问控制需求。

- 缺点:实现复杂,需要良好的策略管理。

3.3 强制访问控制(MAC)

MAC是一种安全策略,用户访问权限依据安全等级决定。只允许高安全等级的用户访问低安全等级的数据。

- 优点:更严格的安全管理。

- 缺点:灵活性较差,可能导致适应性较弱。

4. 权限分类与分配原则

在进行权限分配时,合理分类和管理权限是至关重要的。

4.1 权限分类

- 对象权限:与数据库对象相关的权限,如表、视图、存储过程等。

- 系统权限:与数据库系统操作相关的权限,如创建用户、管理数据库等。

4.2 权限分配原则

- 最小权限原则:用户仅授予执行工作所需的最低权限。

- 职责分离:将关键的操作权限分配给不同的用户,以防止滥用。

- 定期审计:定期检查和更新用户权限,删除不必要的权限。

5. 细粒度访问控制

细粒度访问控制(FGAC)允许根据特定条件或上下文对数据访问进行控制。它在数据库中通过行级或列级权限设置,实现更加精细的访问管理。

5.1 行级安全性

通过在查询中加入特定的条件,确保用户只能访问被允许的行数据。例如,只有从属某一部门的用户才能查看该部门的财务数据。

-- 伪代码示例

SELECT * FROM finance_data WHERE department = CURRENT_USER.department;

5.2 列级安全性

只允许特定用户访问某些列的数据。例如,普通员工不能访问高管薪资信息。

-- 数据库视图示例

CREATE VIEW employee_view AS SELECT name, position FROM employees WHERE salary < 50000;

6. 基于策略的访问管理

基于策略的访问管理涉及到定义明确的策略,以指导访问控制的执行。这些策略可以来自于企业的合规政策或行业最佳实践。

6.1 定义访问策略

- 基于时间的访问控制:限制用户在特定时间内的访问权限。

- 环境基于的访问控制:根据用户的访问地点或设备限制访问权限。

6.2 策略实施与监控

- 实施:通过访问控制列表(ACL)或中央访问控制系统来执行策略。

- 监控:定期审查用户活动,以确保遵循政策并及时应对潜在的安全威胁。

7. 实际案例分析

以某大型医疗机构为例,该机构在日常运营中处理大量敏感患者数据,因此重视权限控制:

7.1 现状分析

在引入权限控制之前,医院的数据库访问权限管理相对松散,存在数据泄露风险。

7.2 优化措施

- 实施RBAC模型:建立多个职位的角色,如医生、护士、管理人员,保证不同职务的人员只能访问所需的数据。

- 细粒度访问控制:实施行级安全性,确保不同科室的医生只能访问其科室病历。

- 策略审计:每季度进行权限审计,及时回收不再需要的权限。

7.3 结果评估

通过实施以上措施,该医疗机构的患者数据安全性大幅提升,未经授权的数据访问事件出现明显下降。合规性保证了满足医疗行业的相关法规要求。

8. 未来权限控制的发展趋势

随着技术的进步和网络安全态势的不断变化,权限控制将朝以下几个方向发展:

8.1 零信任架构

零信任安全模型要求无论内部还是外部的用户都需要身份验证和授权,这将为权限控制提出更高的要求。

8.2 自动化权限管理

借助人工智能和机器学习技术,自动化权限管理和监测,将大幅提升权限控制的效率和准确性。

8.3 综合身份管理

利用单点登录(SSO)等技术,整合不同系统的访问管理,形成统一的权限控制架构。

9. 总结

权限控制是数据库安全管理的基石,通过合理配置用户权限和角色,能够有效防止未授权访问和数据泄露的风险。数据库管理员应不断优化权限控制策略,结合细粒度访问控制和基于策略的管理,确保数据的安全性与合规性。通过实际案例的分析,本文希望为管理层提供有效的指导,进一步完善数据库安全管理体系,创造一个更安全、高效的数据库环境。

参考文献

- National Institute of Standards and Technology (NIST). "Guide to Access Control."

- PostgreSQL Documentation: https://www.postgresql.org/docs/current/privileges.html

- MySQL Reference Manual: https://dev.mysql.com/doc/refman/8.0/en/privileges-provided.html

- Sandhu, R., & Jain, A. (2006). "Role-based Access Control." IEEE Computer Society.

- “Database Security: Concepts, Approaches, and Challenges” by Bertino, E. et al.

- "Access Control Models: A Comprehensive Survey" in IEEE Access.

余下文章内容请点击跳转至 个人博客页面 或者 扫码关注或者微信搜一搜:编程智域 前端至全栈交流与成长,阅读完整的文章:数据库安全管理中的权限控制:保护数据资产的关键措施 | cmdragon's Blog

往期文章归档:

- 数据库安全管理中的用户和角色管理:打造安全高效的数据环境 | cmdragon's Blog

- 数据库查询优化:提升性能的关键实践 | cmdragon's Blog

- 数据库物理备份:保障数据完整性和业务连续性的关键策略 | cmdragon's Blog

- PostgreSQL 数据备份与恢复:掌握 pg_dump 和 pg_restore 的最佳实践 | cmdragon's Blog

- 索引的性能影响:优化数据库查询与存储的关键 | cmdragon's Blog

- 深入探讨数据库索引类型:B-tree、Hash、GIN与GiST的对比与应用 | cmdragon's Blog

- 深入探讨触发器的创建与应用:数据库自动化管理的强大工具 | cmdragon's Blog

- 深入探讨存储过程的创建与应用:提高数据库管理效率的关键工具 | cmdragon's Blog

- 深入探讨视图更新:提升数据库灵活性的关键技术 | cmdragon's Blog

- 深入理解视图的创建与删除:数据库管理中的高级功能 | cmdragon's Blog

- 深入理解检查约束:确保数据质量的重要工具 | cmdragon's Blog

- 深入理解第一范式(1NF):数据库设计中的基础与实践 | cmdragon's Blog

- 深度剖析 GROUP BY 和 HAVING 子句:优化 SQL 查询的利器 | cmdragon's Blog

- 深入探讨聚合函数(COUNT, SUM, AVG, MAX, MIN):分析和总结数据的新视野 | cmdragon's Blog

- 深入解析子查询(SUBQUERY):增强 SQL 查询灵活性的强大工具 | cmdragon's Blog

- 探索自联接(SELF JOIN):揭示数据间复杂关系的强大工具 | cmdragon's Blog

- 深入剖析数据删除操作:DELETE 语句的使用与管理实践 | cmdragon's Blog

- 数据插入操作的深度分析:INSERT 语句使用及实践 | cmdragon's Blog

- 特殊数据类型的深度分析:JSON、数组和 HSTORE 的实用价值 | cmdragon's Blog

- 日期和时间数据类型的深入探讨:理论与实践 | cmdragon's Blog

- 数据库中的基本数据类型:整型、浮点型与字符型的探讨 | cmdragon's Blog

- 表的创建与删除:从理论到实践的全面指南 | cmdragon's Blog

- PostgreSQL 数据库连接 | cmdragon's Blog

- PostgreSQL 数据库的启动与停止管理 | cmdragon's Blog

- PostgreSQL 初始化配置设置 | cmdragon's Blog

- 在不同操作系统上安装 PostgreSQL | cmdragon's Blog