免责声明

本文旨在介绍有关特定漏洞检测工具或安全风险的详细信息,以帮助安全研究人员、系统管理员和开发人员更好地理解和修复潜在的安全威胁,协助提高网络安全意识并推动技术进步,而非出于任何恶意目的。利用本文提到的漏洞信息或进行相关测试可能会违反法律法规或服务协议。作者不对读者基于本文内容而产生的任何行为或后果承担责任。如有任何侵权问题,请联系作者删除。

一、Nuclei漏洞扫描器简介

Nuclei是一款开源的漏洞扫描工具,专注于快速、可定制化的漏洞检测。它由ProjectDiscovery团队开发,旨在帮助安全研究人员和渗透测试人员快速识别目标系统中的漏洞。Nuclei通过使用预定义的模板(YAML格式)来检测各种漏洞,支持HTTP、DNS、TCP等多种协议。它的特点是轻量、高效,并且社区提供了大量的模板,覆盖了常见的漏洞类型。

二、如何安装Nuclei

Nuclei的安装非常简单,支持多种操作系统。以下是常见的安装方式:

2.1 使用Go安装(推荐)

如果你已经安装了Go环境,可以直接通过以下命令安装:

go install -v github.com/projectdiscovery/nuclei/v2/cmd/nuclei@latest

2.2 使用预编译二进制文件

你可以从Nuclei的GitHub Releases页面下载对应操作系统的二进制文件:

【官方地址】:

https://github.com/projectdiscovery/nuclei/releases

下载后解压,使用命令行窗口进行启动,也可将可执行文件添加到系统的PATH(环境变量)中进行调用。

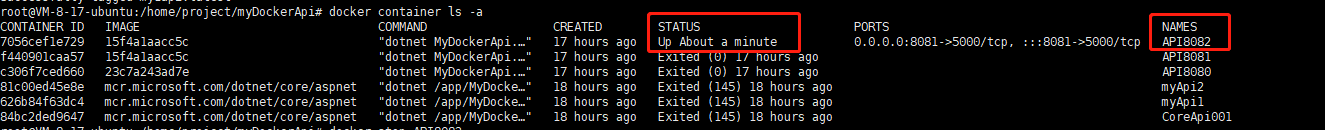

2.3 使用Docker安装

如果你更喜欢使用Docker,可以通过以下命令拉取Nuclei的Docker镜像并运行:

docker pull projectdiscovery/nuclei:latest

docker run -it projectdiscovery/nuclei:latest三、使用方法

Nuclei的使用非常灵活,支持多种扫描模式和选项。

以下是一些常见的用法:

3.1 基本扫描

对单个目标进行扫描:

nuclei -u https://example.com

3.2 使用模板扫描

指定特定的模板进行扫描:

nuclei -u https://example.com -t cves/2021/CVE-2021-1234.yaml

3.3 批量扫描

对多个目标进行扫描,目标可以是一个文件:

其中targets.txt文件中包含多个目标URL或IP地址。

nuclei -l targets.txt

3.4 更新模板

Nuclei的模板库会不断更新,建议定期更新模板:

nuclei -ut

3.5 输出结果

将扫描结果保存到文件中:

nuclei -u https://example.com -o results.txt

更多用法

可使用nuclei -h查看帮助文档,或者查看官方中文版帮助文档。

https://github.com/projectdiscovery/nuclei/blob/dev/README_CN.md

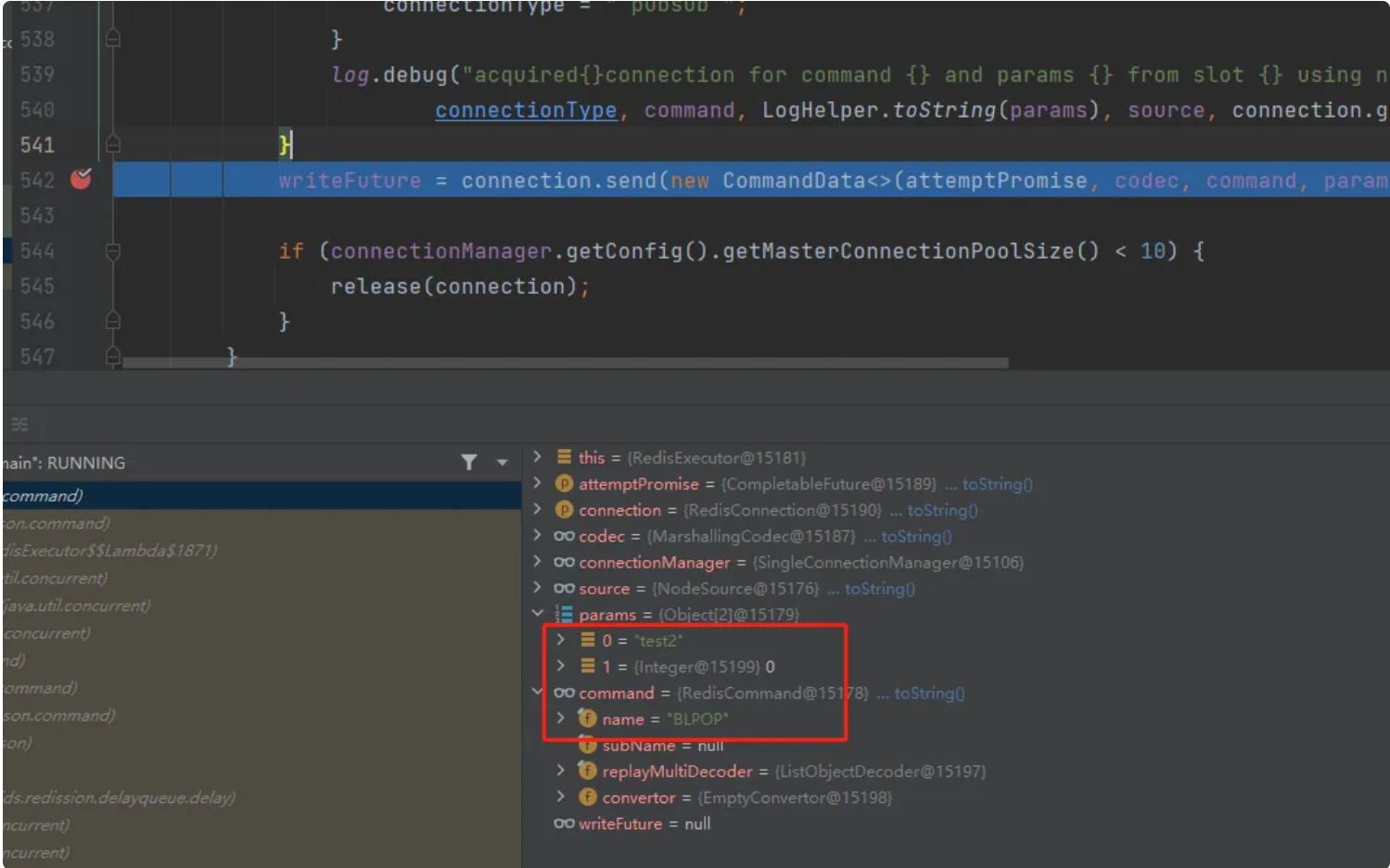

四、工作原理及模板编写

Nuclei的工作原理基于模板驱动。每个模板都是一个YAML文件,定义了如何检测特定的漏洞。模板中包含了请求的构造方式、响应的匹配规则以及漏洞的严重性等信息。Nuclei通过发送这些请求并分析响应来判断目标是否存在漏洞。

模板示例

以下是一个简单的Nuclei模板示例,用于检测某个特定的HTTP漏洞:

id: git-config

info:name: Git Config Fileauthor: Ice3manseverity: mediumdescription: Searches for the pattern /.git/config on passed URLs.

http:- method: GETpath:- "{{BaseURL}}/.git/config"matchers:- type: wordwords:- "[core]"

Nuclei会根据模板中的http部分构造HTTP请求,并根据matchers部分判断响应是否匹配漏洞特征。

想详细了解Nuclei的yaml模板怎么书写,可参考官方文档:

https://docs.projectdiscovery.io/templates

总结

Nuclei是一款功能强大且灵活的漏洞扫描工具,特别适合安全研究人员和渗透测试人员使用。它的模板驱动设计使得漏洞检测过程高度可定制化,且社区提供了大量的模板,覆盖了常见的漏洞类型。Nuclei的安装和使用都非常简单,支持多种协议和扫描模式,能够快速识别目标系统中的安全问题。如果你还没有尝试过Nuclei,不妨现在就开始使用它,提升你的安全检测效率吧!

大白菜爱学习Sec