20242802 2024-2025-2 《网络攻防实践》第一周作业

1.知识点梳理与总结

1.1 相关知识点与总结

因为在本课之前我没有学习过网络攻防的相关知识,在第一次实验前我先阅读了课程资料中第0章和第1章的内容结合网络资料,我对本门课程有了大致的理解:学习网络攻防知识作为网络安全的技术支撑.而课程的主要任务也可以理解为我作为网络安全的“守门员”,要记录、学习并分析攻击方的攻击行为以及被攻击方存在哪些漏洞。也就是以下的几个基础知识点:

- 靶机:网络攻防中的被攻击方,有安全漏洞,模拟真实的网络中的攻击目标,可以使用其验证防御策略。

- 攻击机:网络攻防中的攻击方,通常安装有攻击软件,可以对其他主机进行网络攻击,模拟真实世界中的攻击行为。

- SEED虚拟机:预装了各种已知的安全漏洞和实验脚本。

- 蜜网:诱捕攻击者,吸引攻击者进入蜜网,监控和记录攻击行为。

在本次实验中涉及到的靶机、攻击机等相关攻防软件有:

| 靶机 | 攻击机 | 蜜网网关 |

|---|---|---|

| Win2kserver (Windows) | WinXP attacker (Windows XP) | Honeywall |

| Metasploitable2-linux(Linux) | Kali-linux-2024.4 | |

| SEED Ubuntu9 |

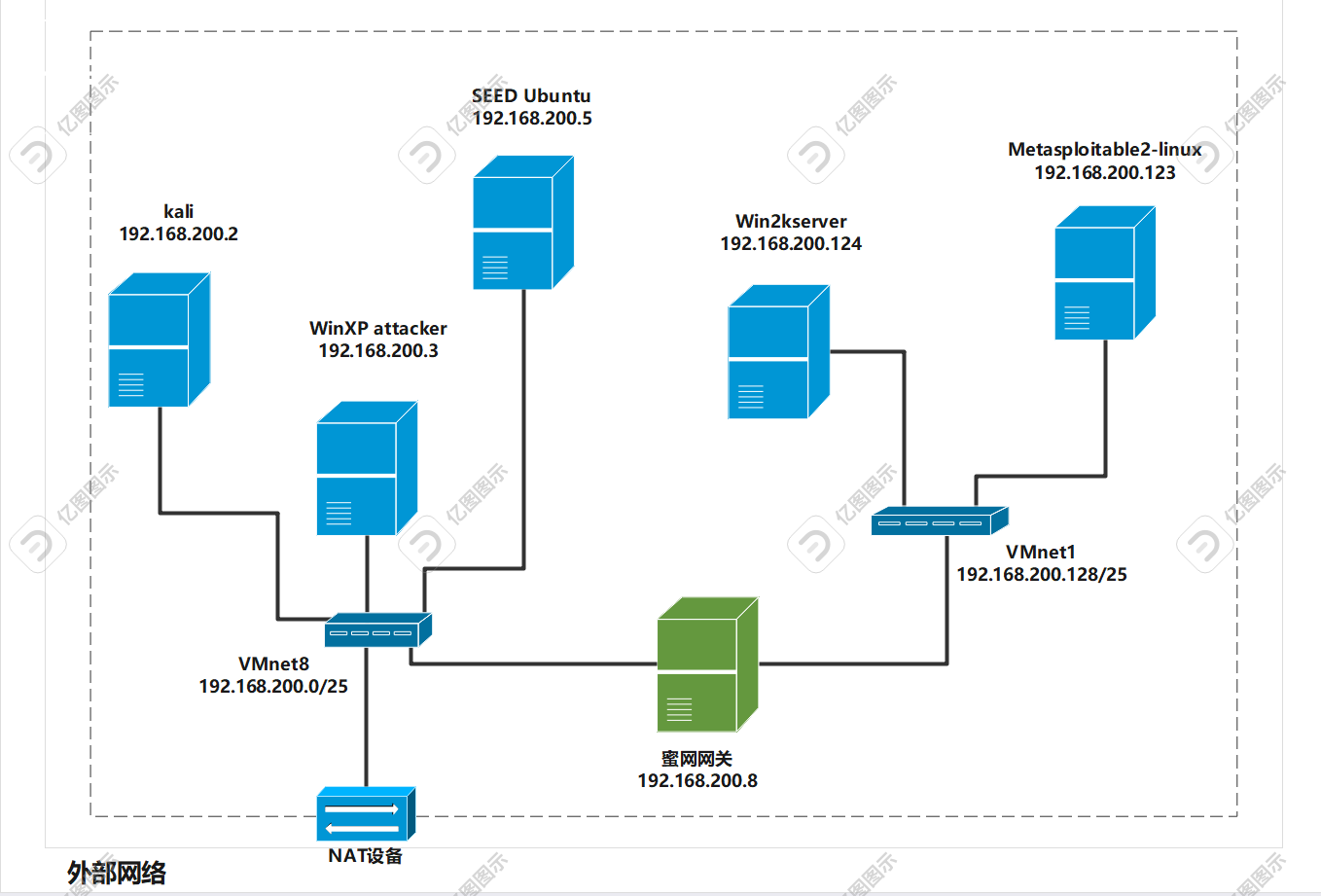

1.2 攻防环境的拓扑结构图

1.3 实验概述

本次实验要求如下:

利用提供的虚拟机镜像和VMWare Workstations软件,在自己的笔记本电脑或者P上部署一套个人版网络攻防实践环境,至少包括一台攻击机、一台靶机、SEED虚拟机和蜜网网关,并进行网络连通性测试,确保各个虚拟机能够正常联通。撰写详细实验报告,细致说明安装和配置过程、过程说明、发现问题和解决问题过程,以及最后测试结果。

- 画出攻防环境的拓扑结构图(包含IP地址)

- 需要详细描述从开始安装到配置结束的环境搭建过程

- 测试攻击机、靶机、SEED虚拟机和蜜网网关的连通性,并截图。

- 需要详细描述攻击机、靶机、SEED虚拟机和蜜网网关的功能以及所包含相关攻防软件的功能

- 由于教材中提到的环境和相关软件均比较老,仔细检查攻击机、靶机、SEED虚拟机和蜜网网关以及各个系统上的软件,如果比较老,请更新到比较新的便于后期攻防实验的版本,包括操作系统和相关软件,并详细说明更新过程。

2.环境搭建过程

2.1实验准备

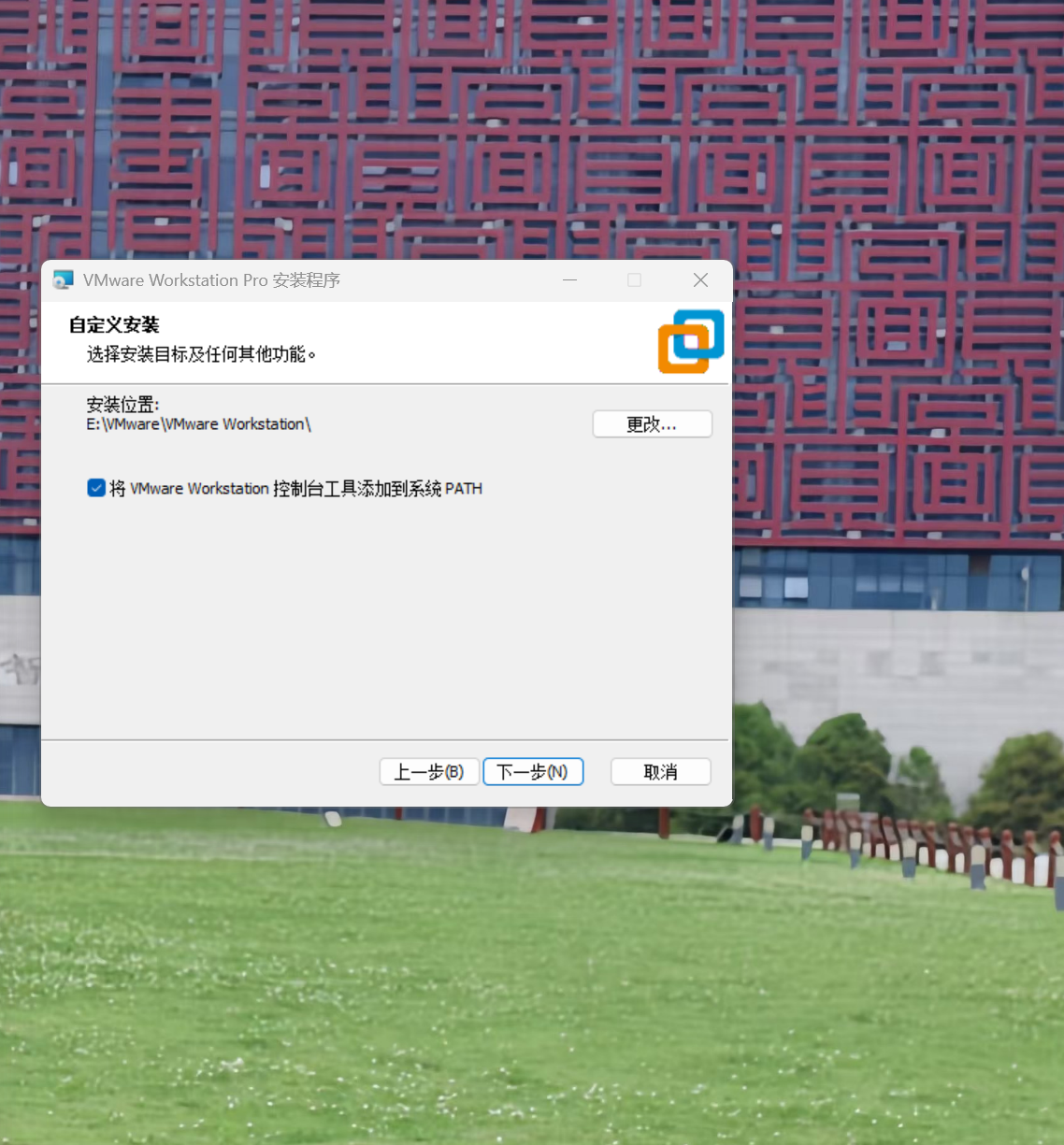

2.1.1 VMware Workstation 下载与安装

官网注册下载:https://support.broadcom.com/group/ecx/productfiles?subFamily=VMware Workstation Pro&displayGroup=VMware Workstation Pro 17.0 for Windows&release=17.6&os=&servicePk=522389&language=EN

安装成功接下来进行各项网络配置

2.2 靶机安装与配置

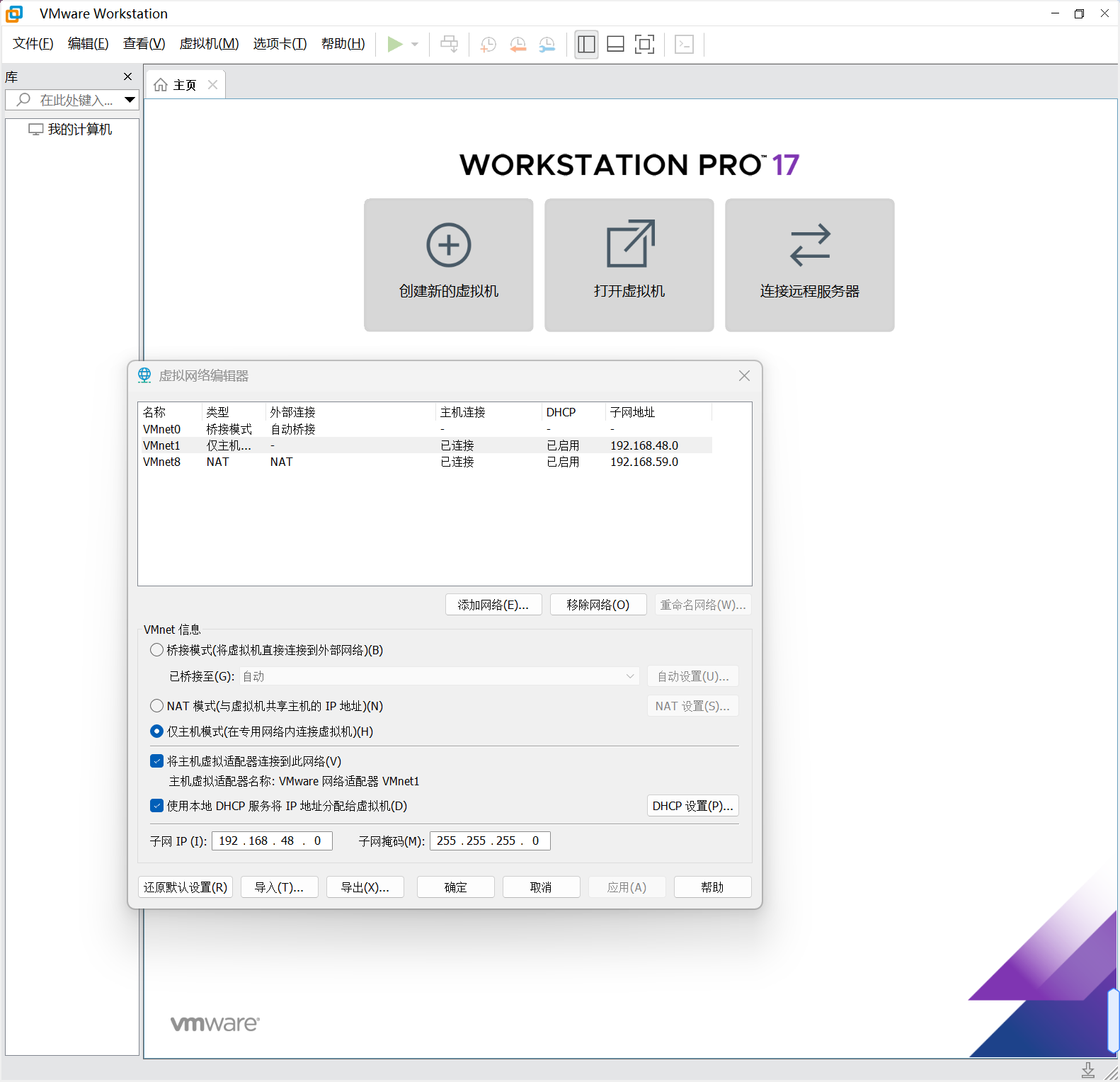

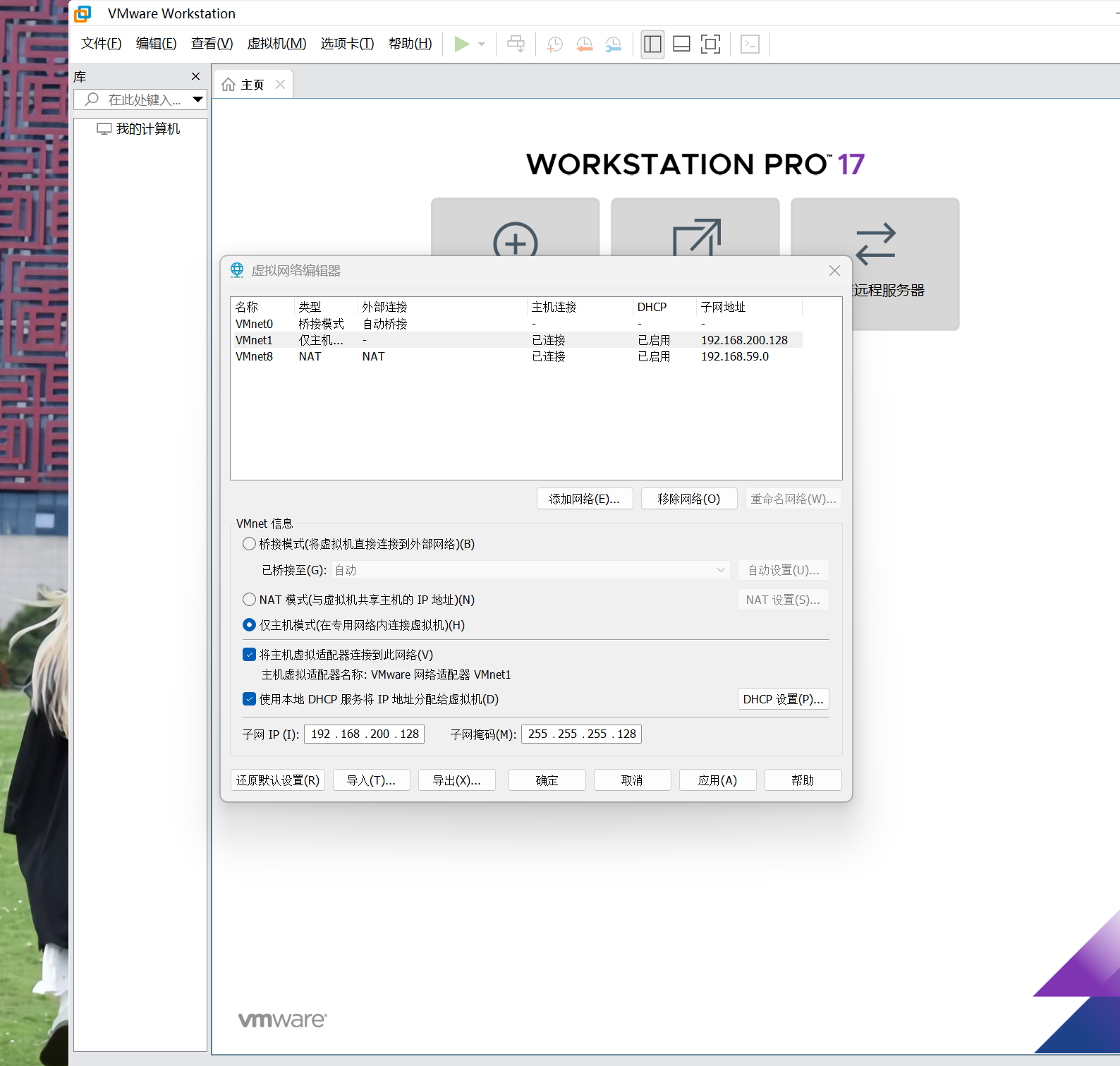

配置虚拟网卡

VMnet1靶机网段设为仅主机模式

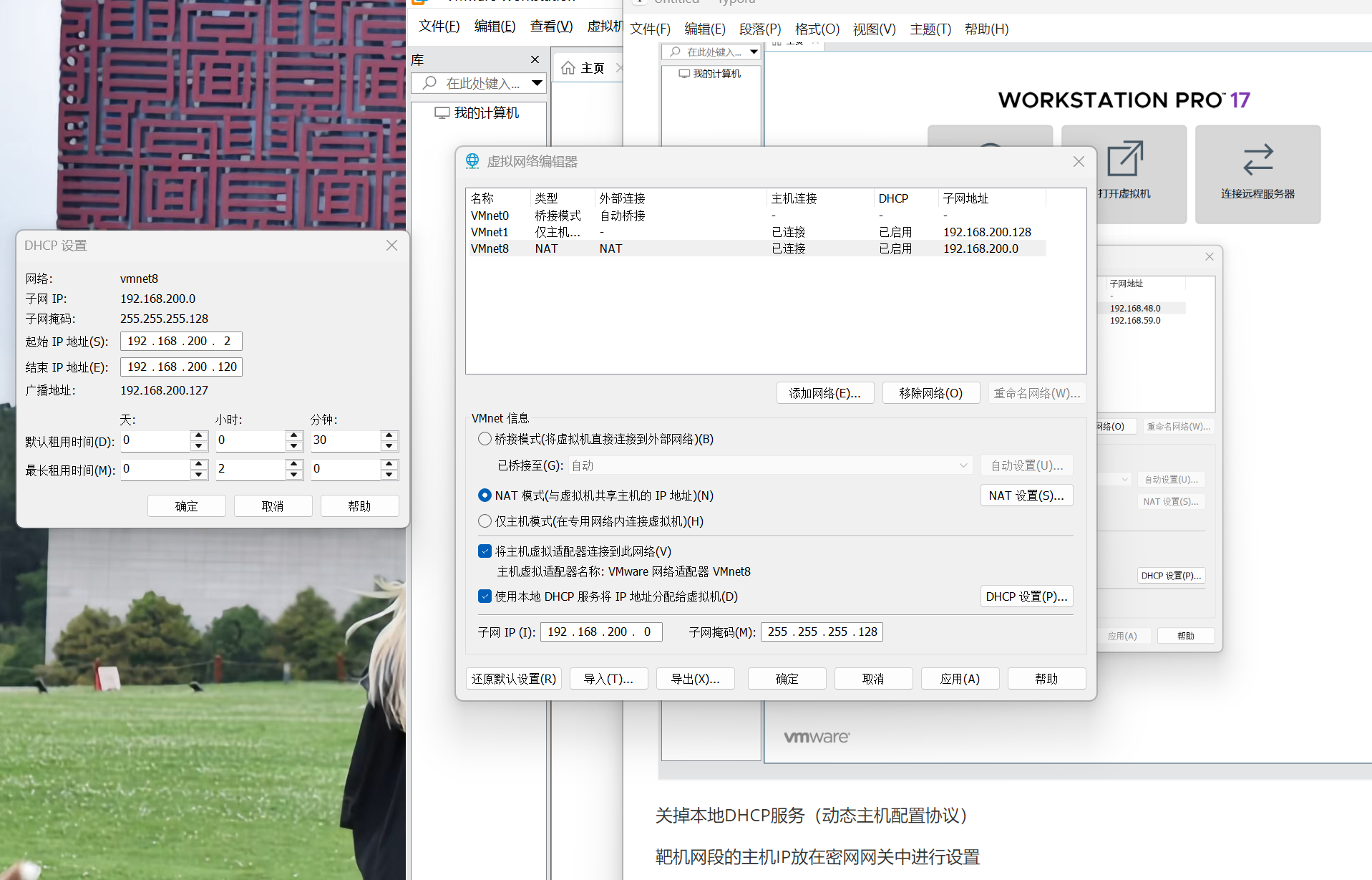

关掉本地DHCP服务(动态主机配置协议)

靶机网段的主机IP放在密网网关中进行设置

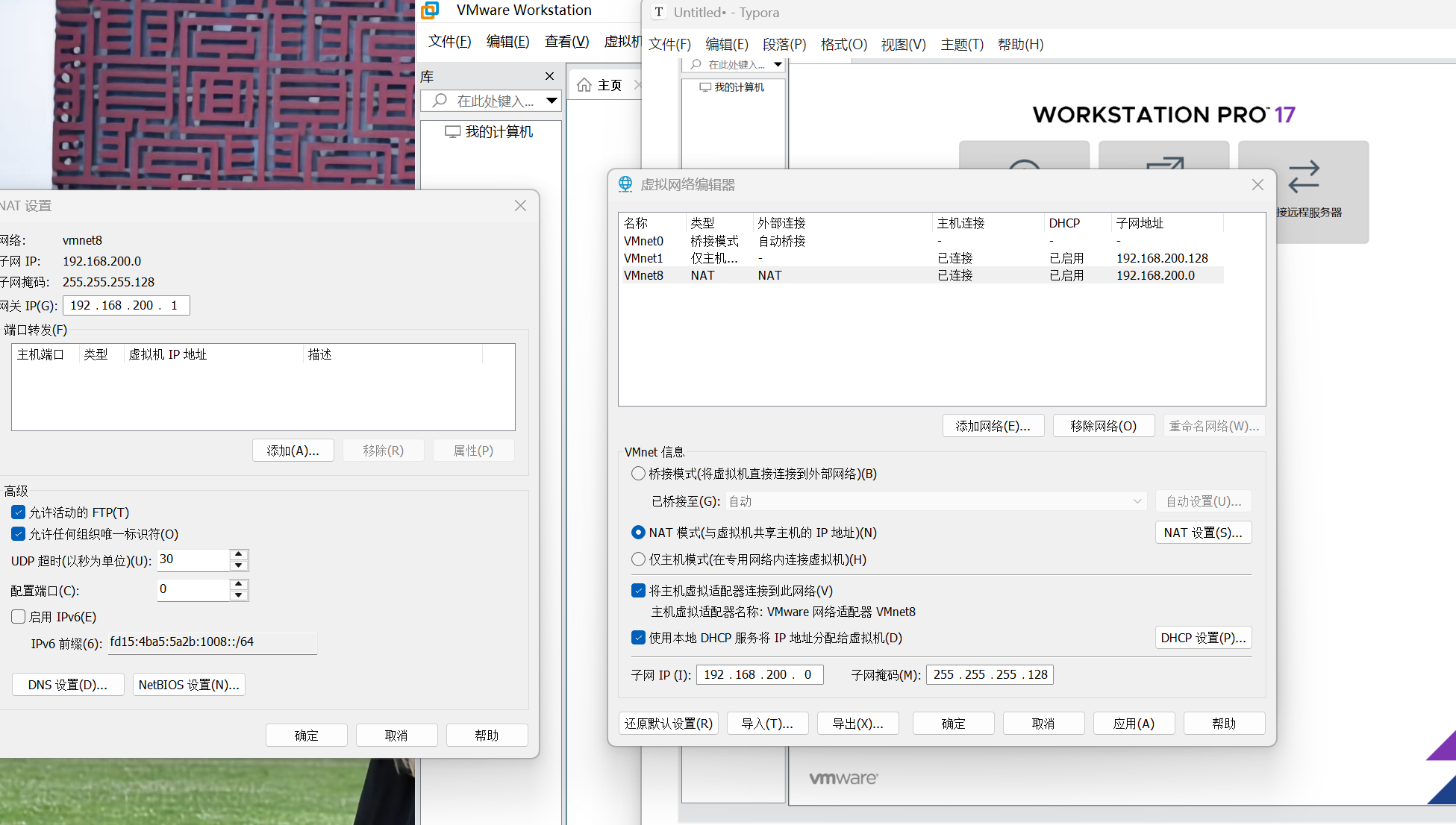

VMnet8靶机网段设为NAT模式,并且设置其网关IP为192.168.200.1

设置起始IP和结束IP

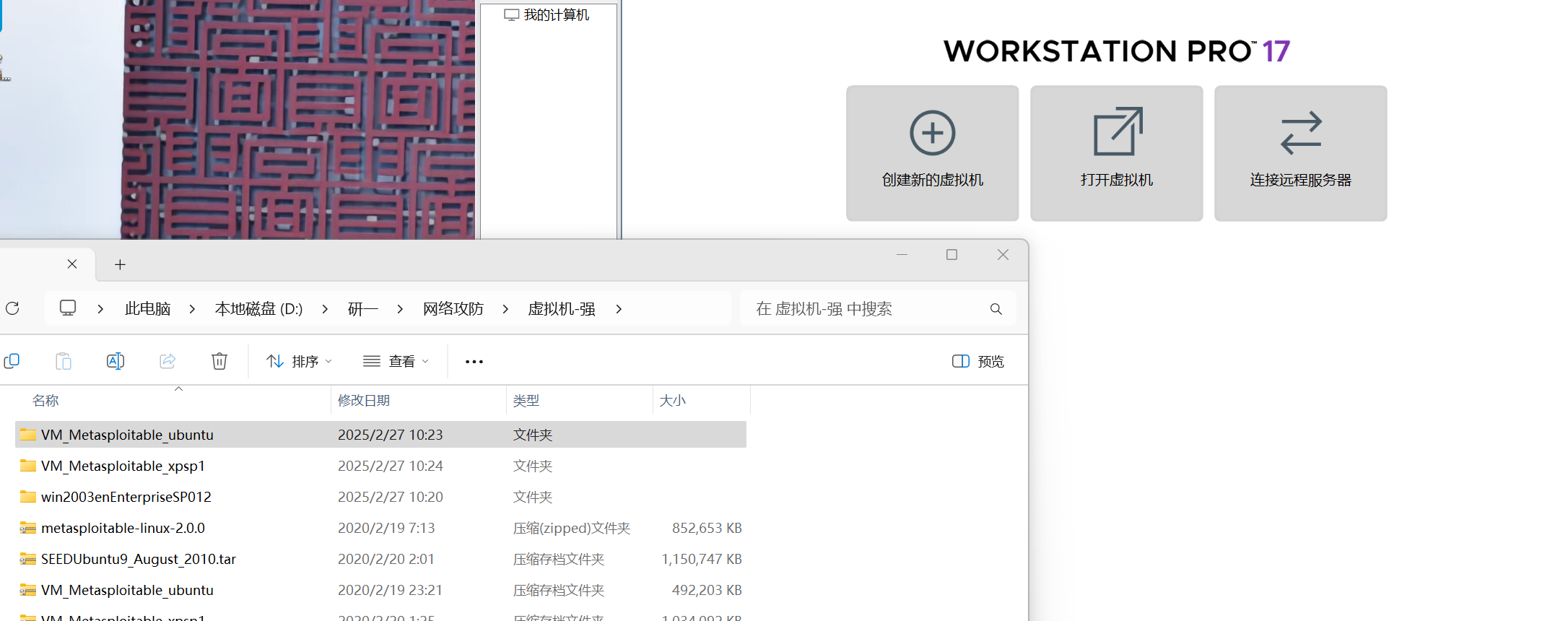

接下来引入两个靶机虚拟机

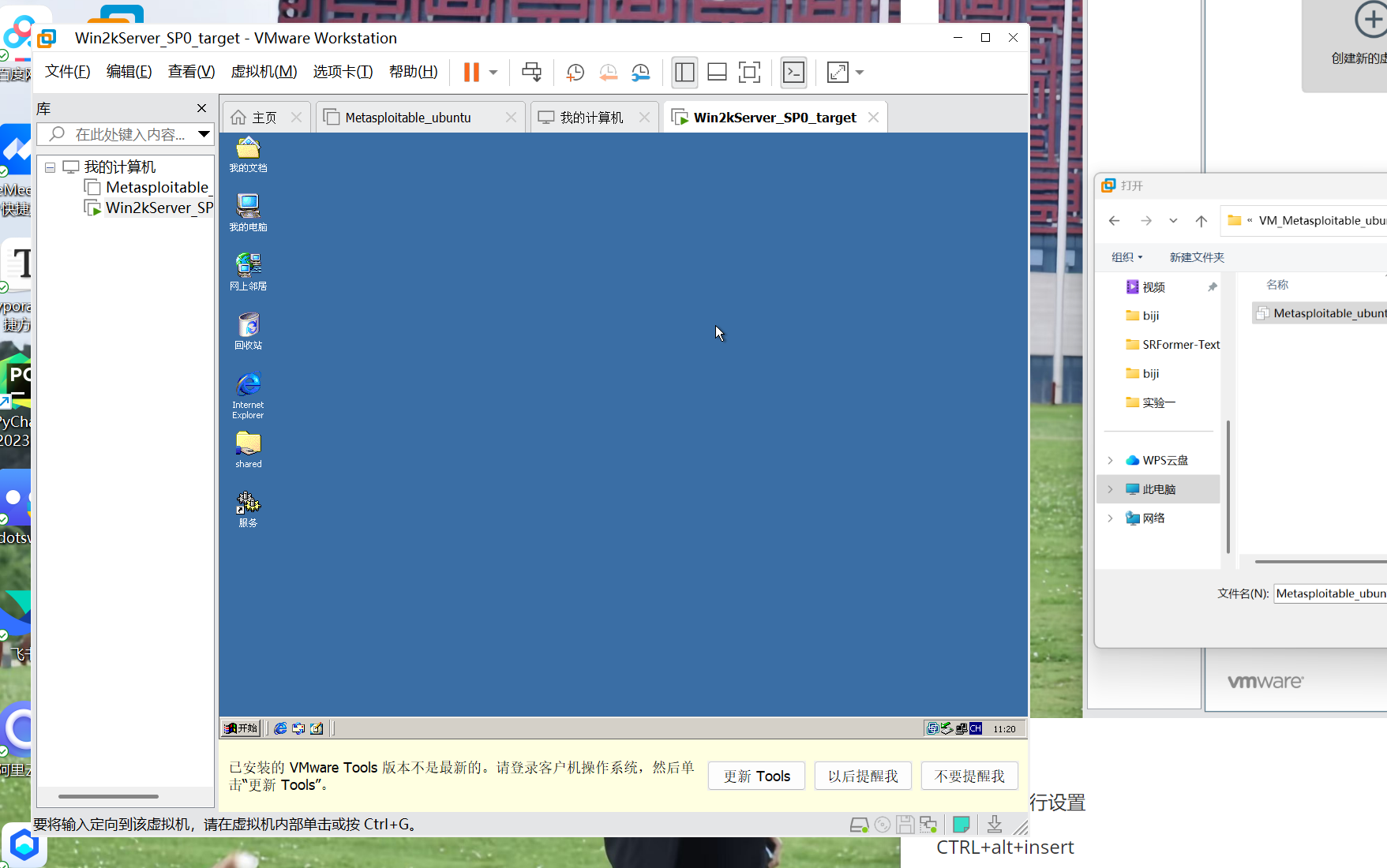

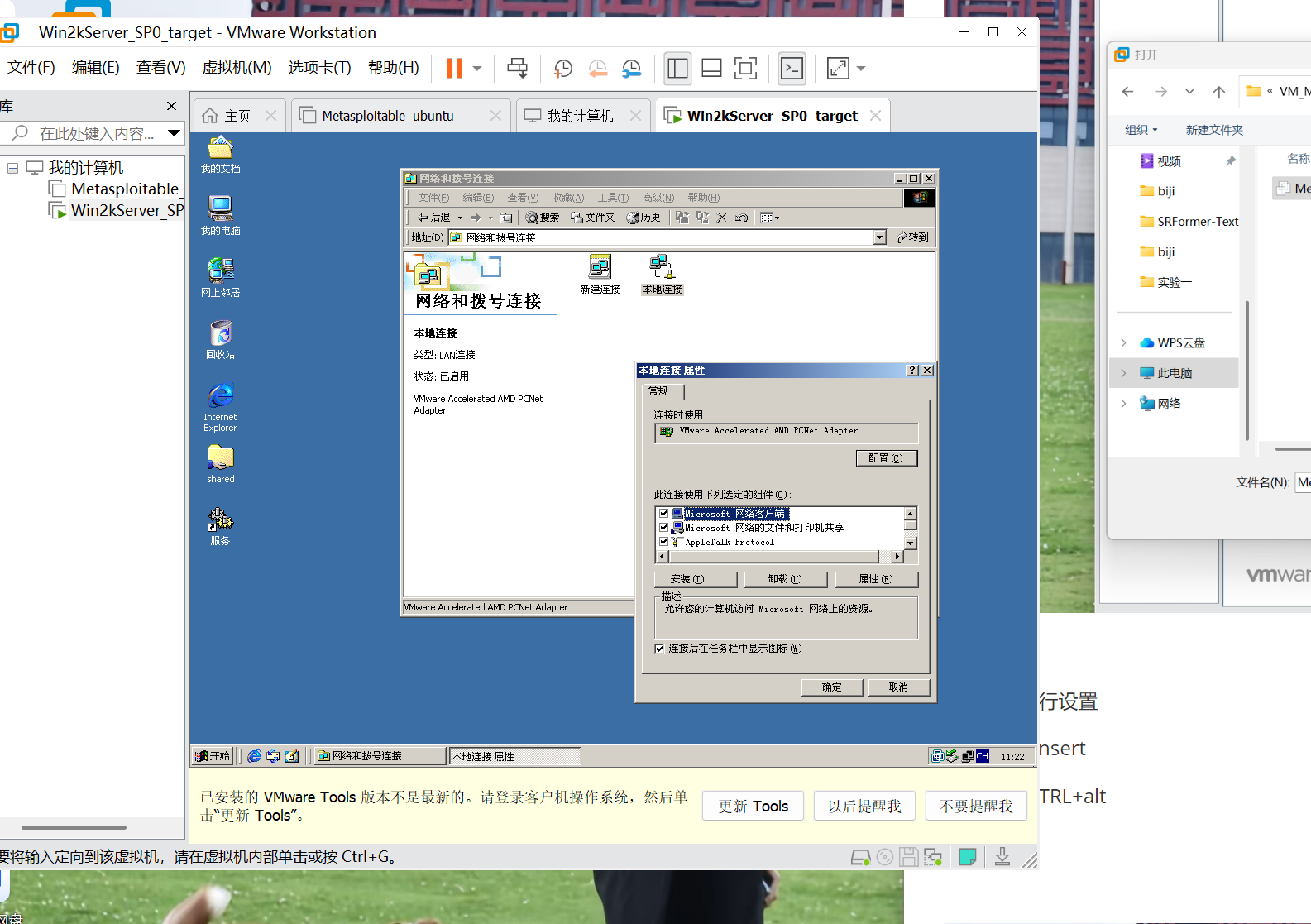

2.2.1 win2kserver配置过程

已经拷贝了相关的课程资源

直接在打开虚拟机中选择Win2kServer_SP0_target.vmx配置网络为仅主机模式后并开机

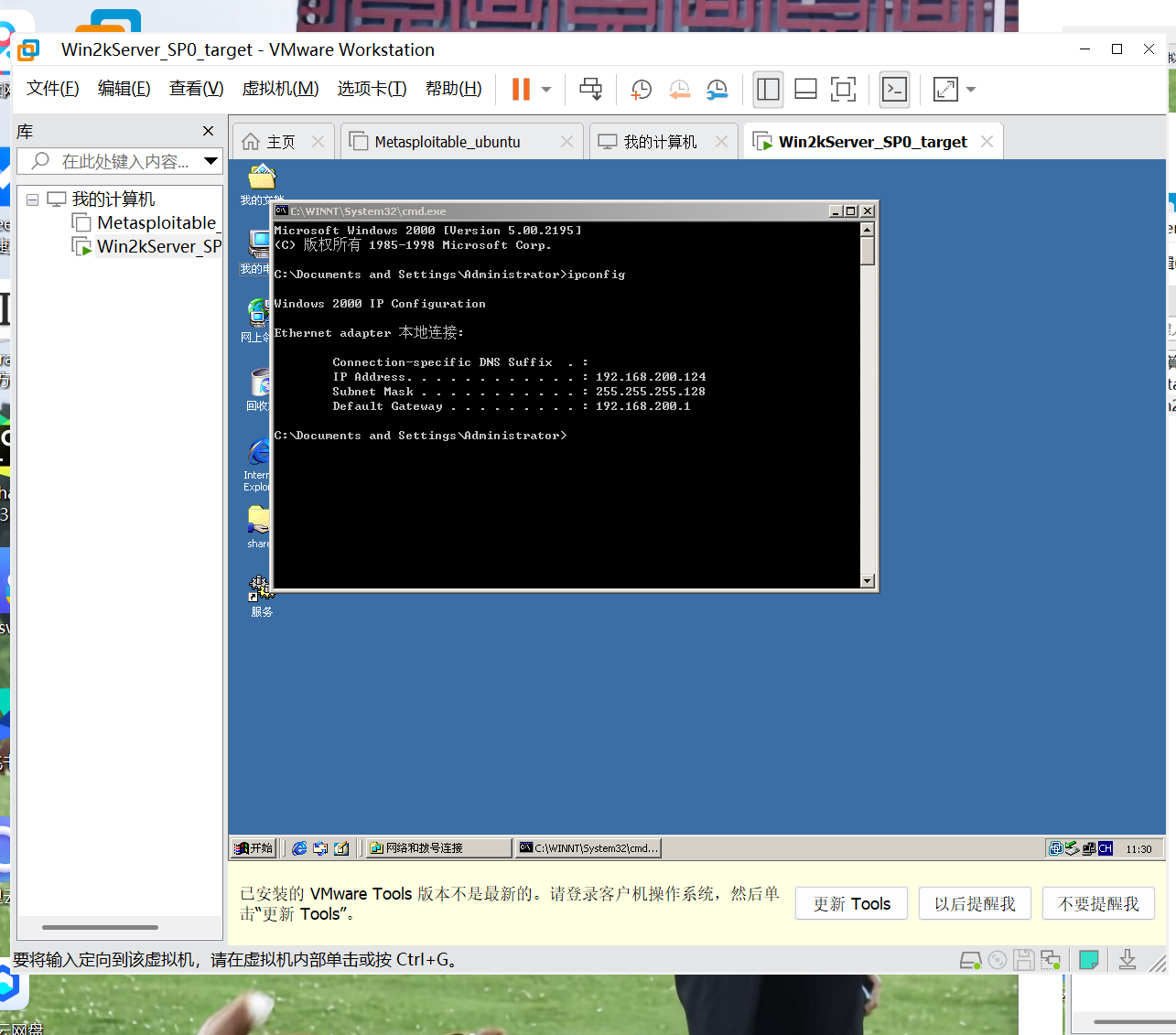

对Win2kServer_SP0靶机IP进行设置

设置其IP为192.168.200.124

子网掩码为255.255.255.128

网关为:192.168.200.1

打开cmd验证网络是否已经配置完成 命令为:ipconfig

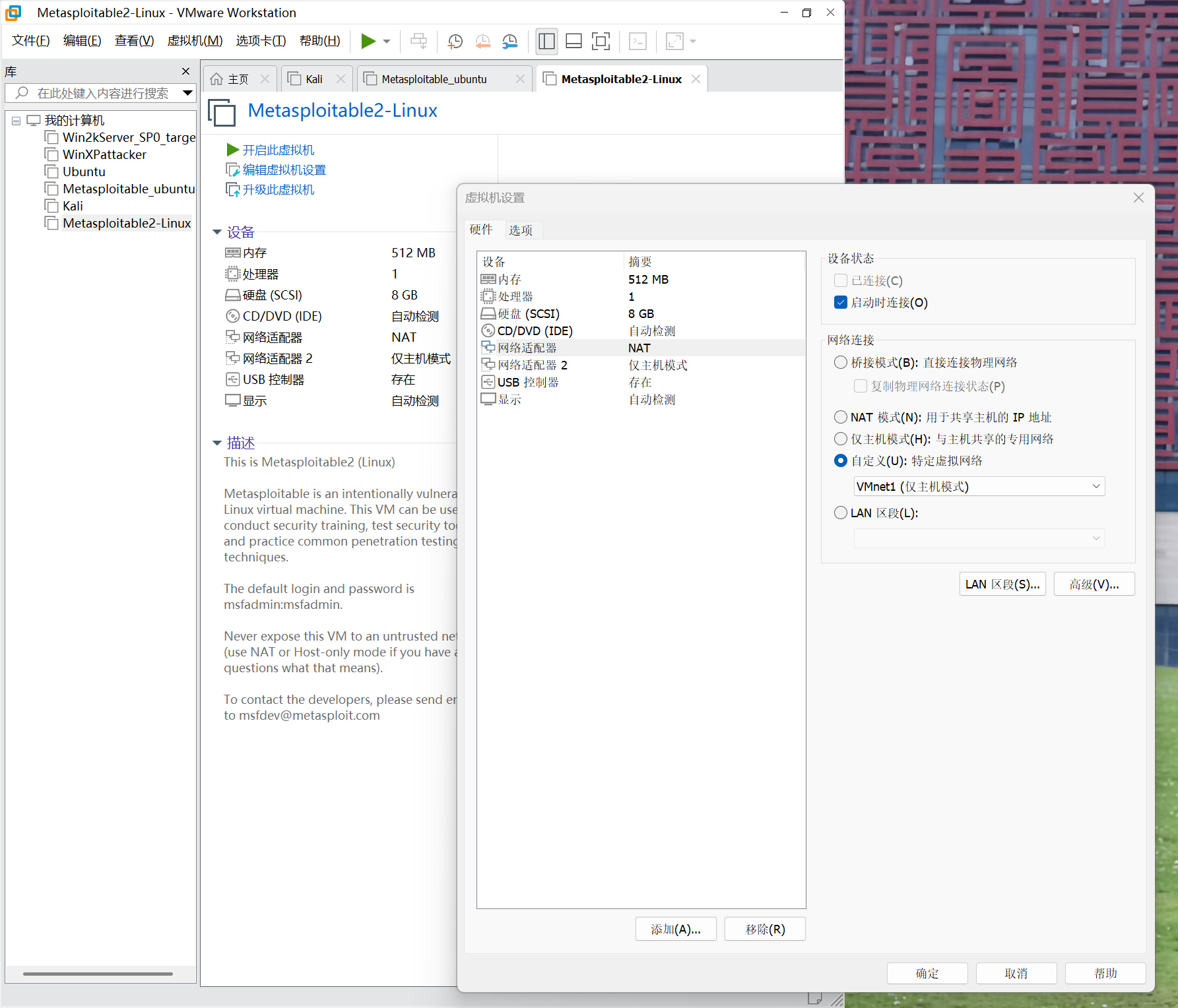

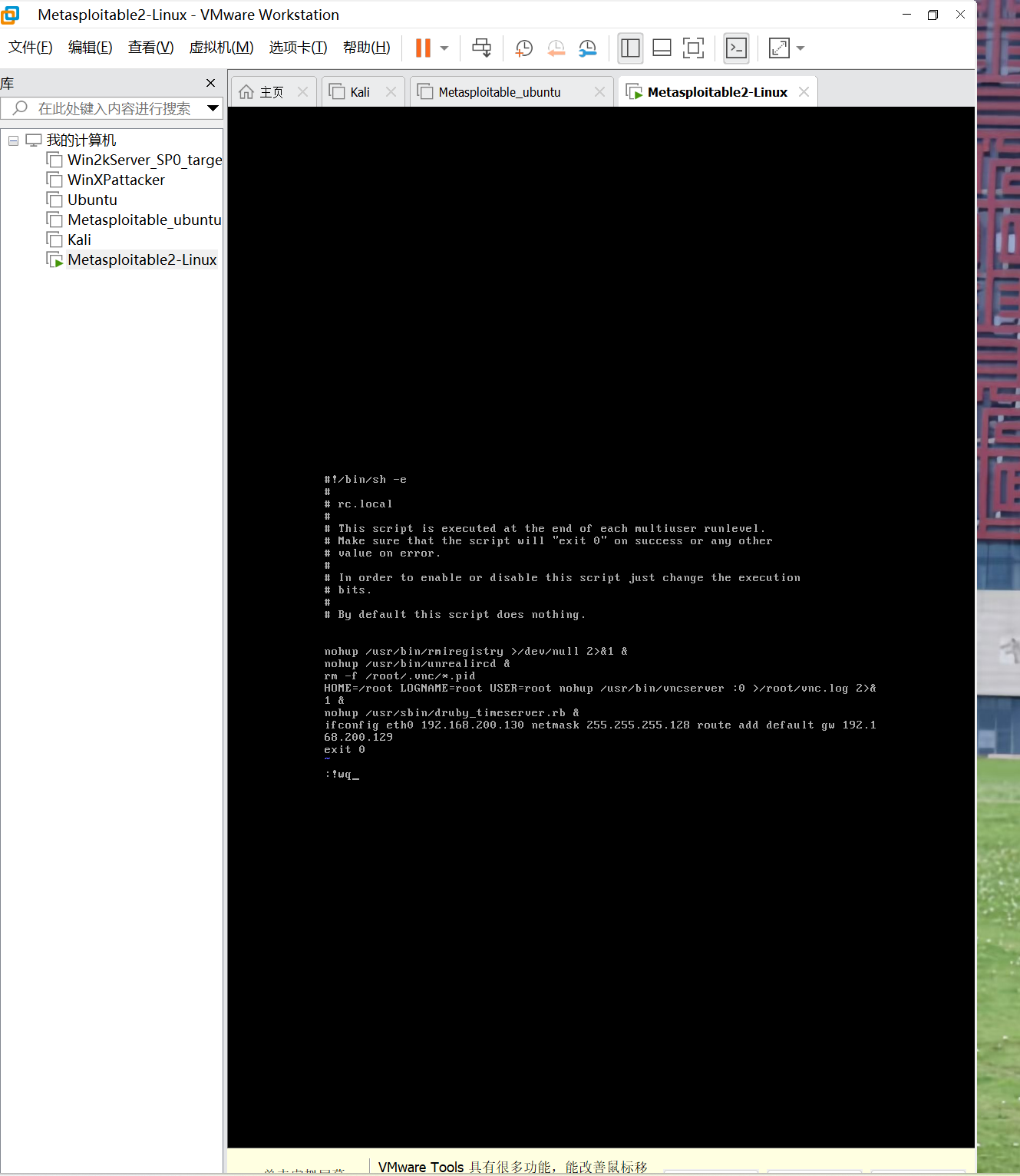

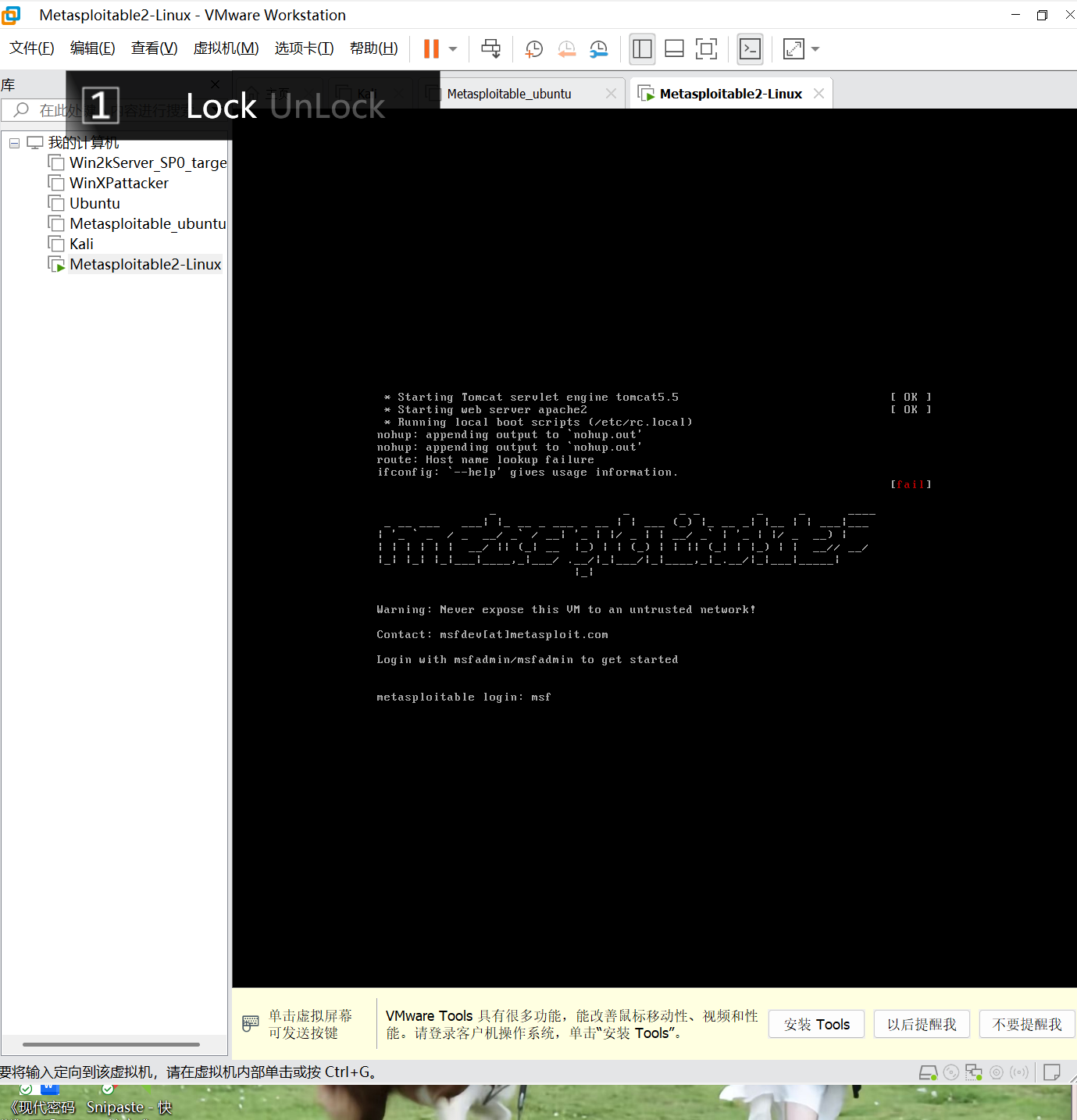

2.2.2 Metasplotiable_Linux配置过程

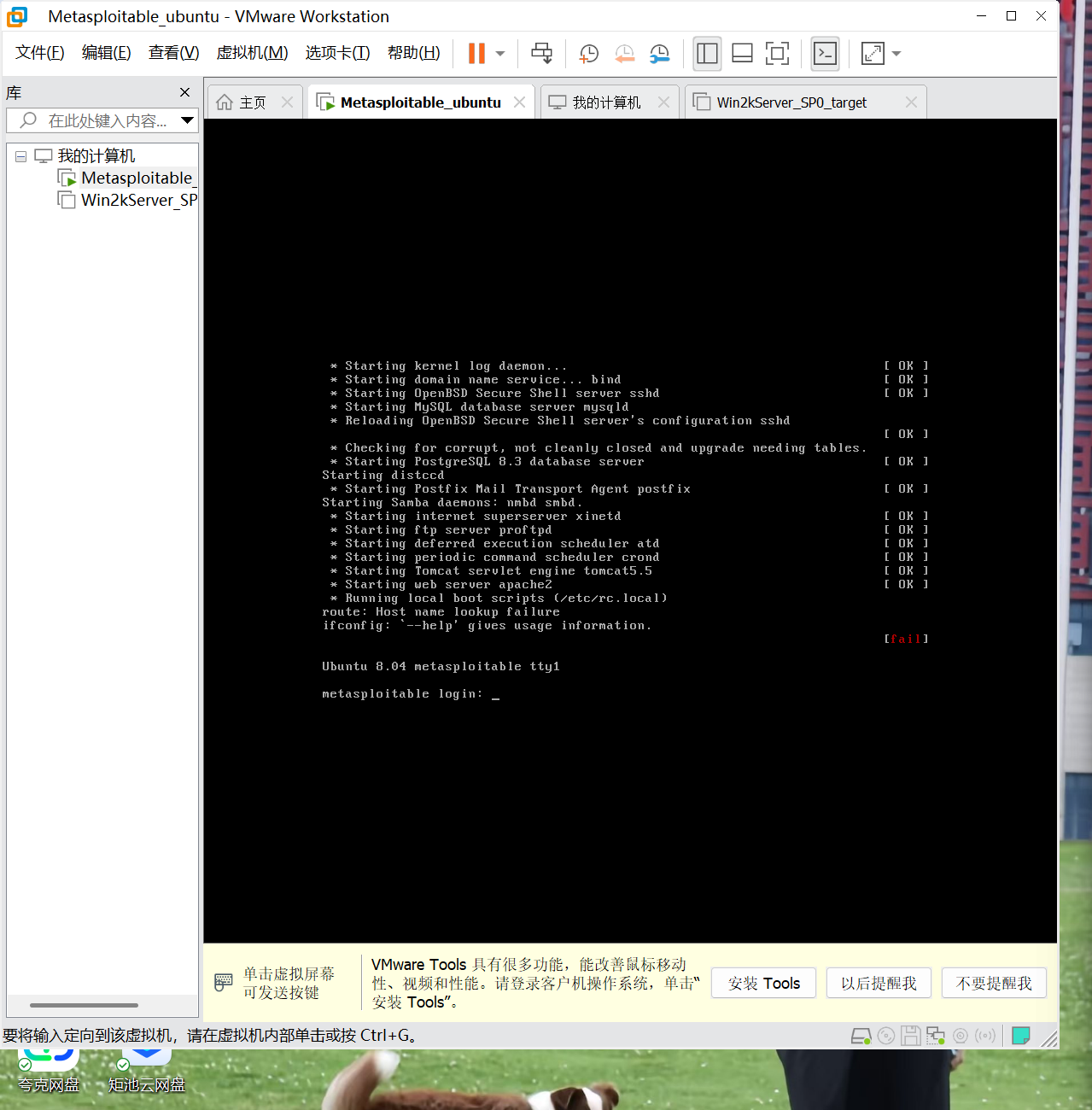

直接在打开虚拟机中选择Metasploitable.vmx配置网络为仅主机模式后并开机

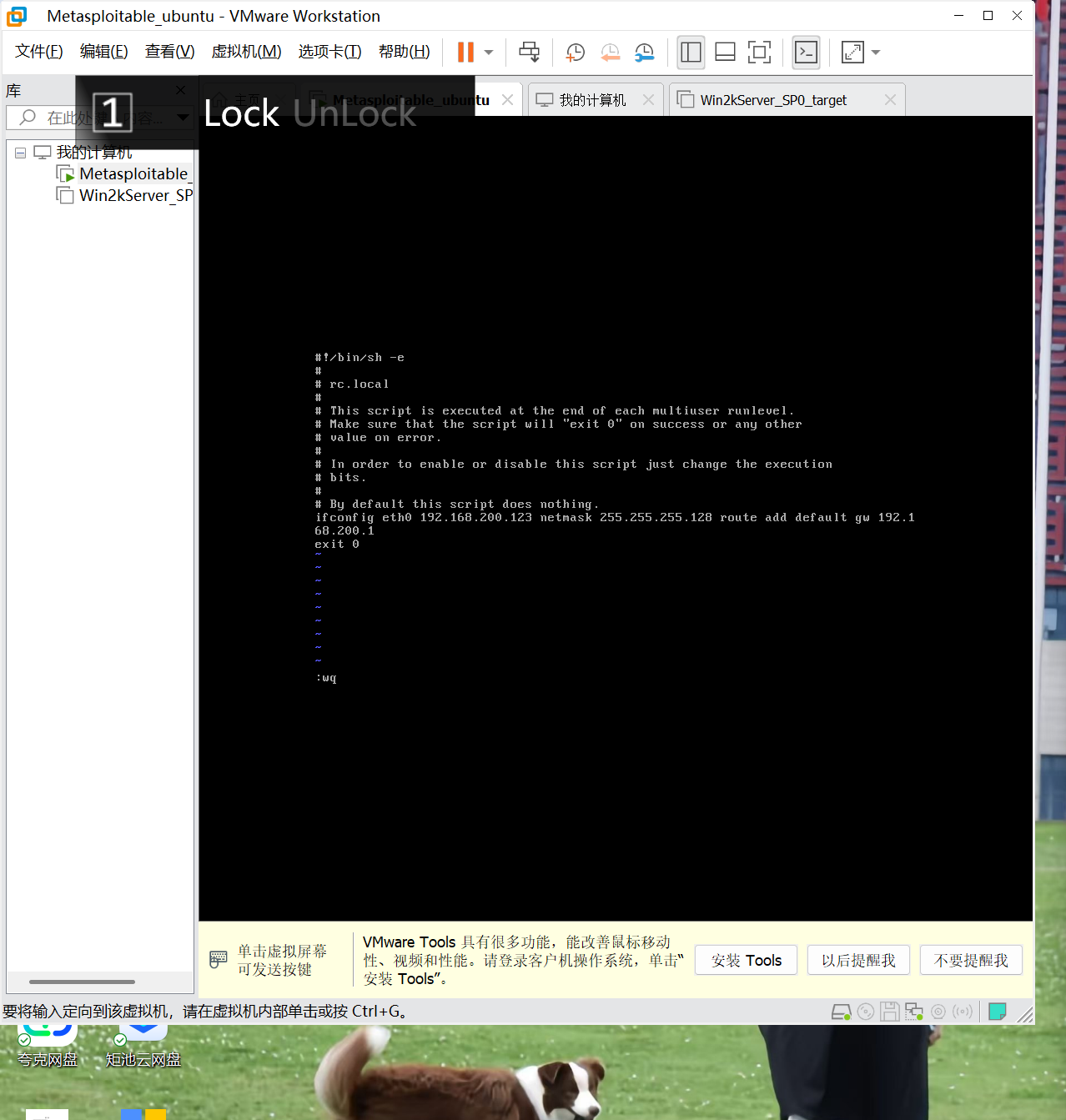

对/etc/rc.local进行配置

sudo vim /etc/rc.local

ifconfig eth0 192.168.200.130 netmask 255.255.255.128 route add default gw 192.168.200.129

完成配置后重启

sudo reboot

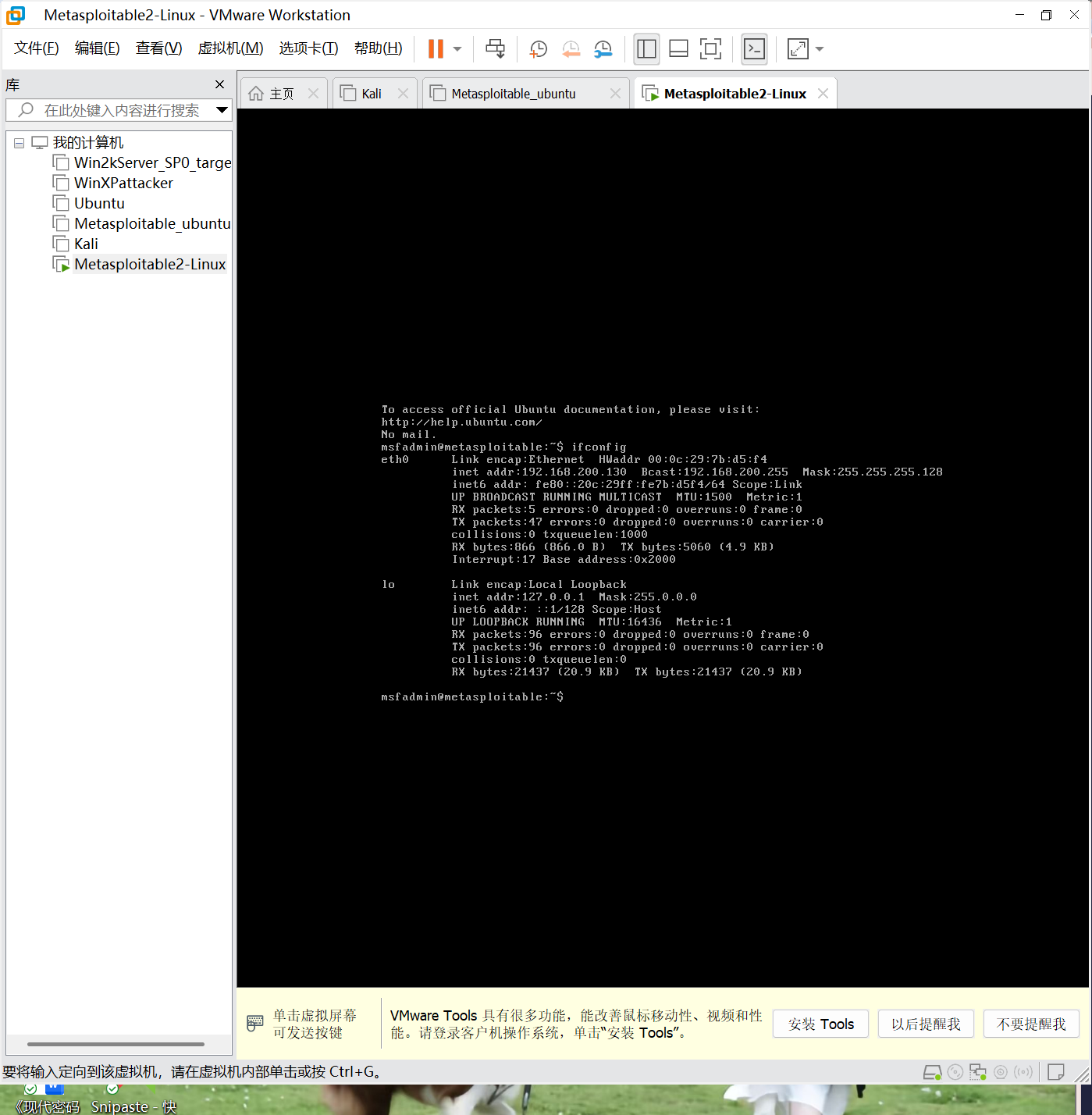

验证网络配置是否成功

ifconfig

2.3 攻击机安装与配置

攻击机靶机安装与配置

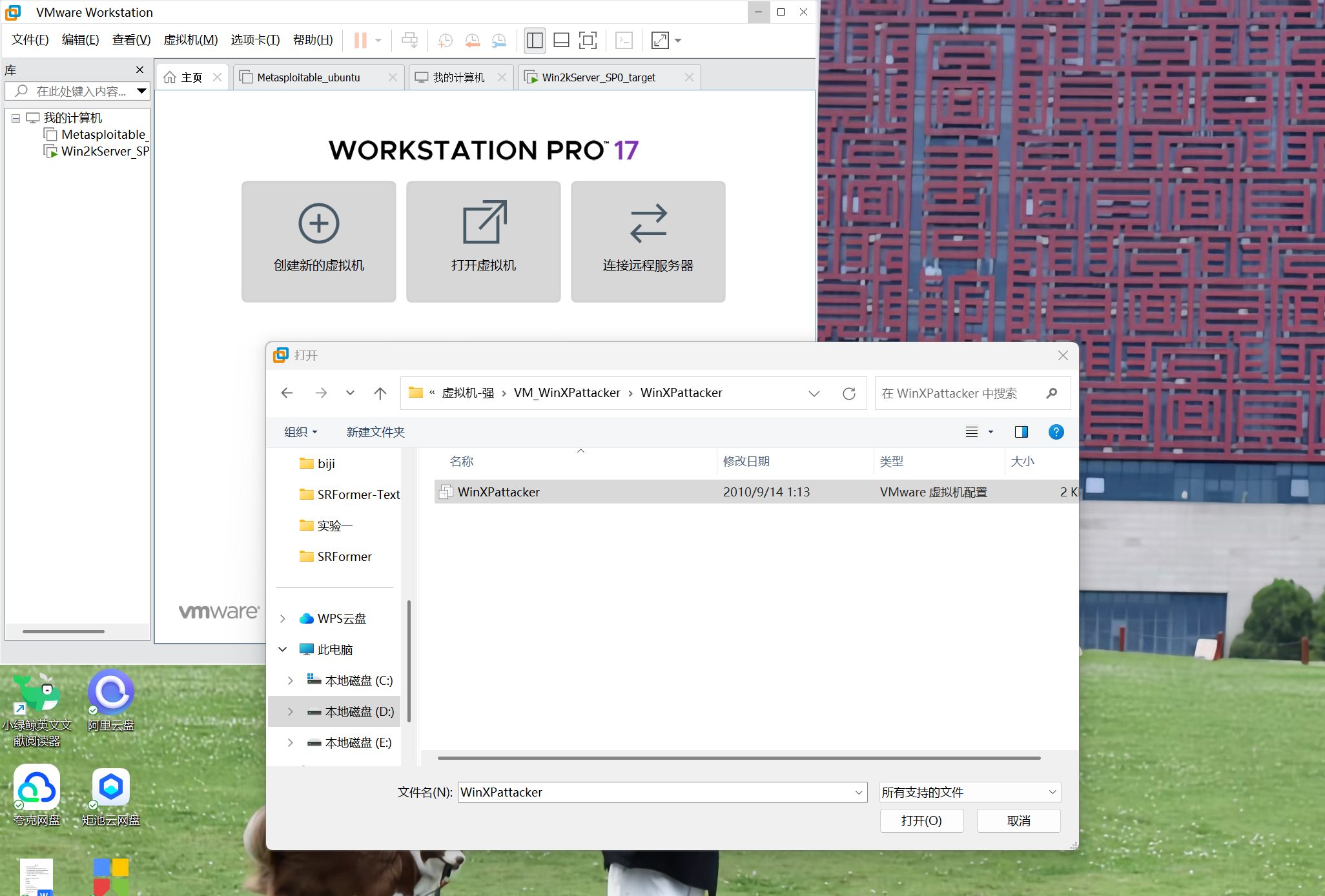

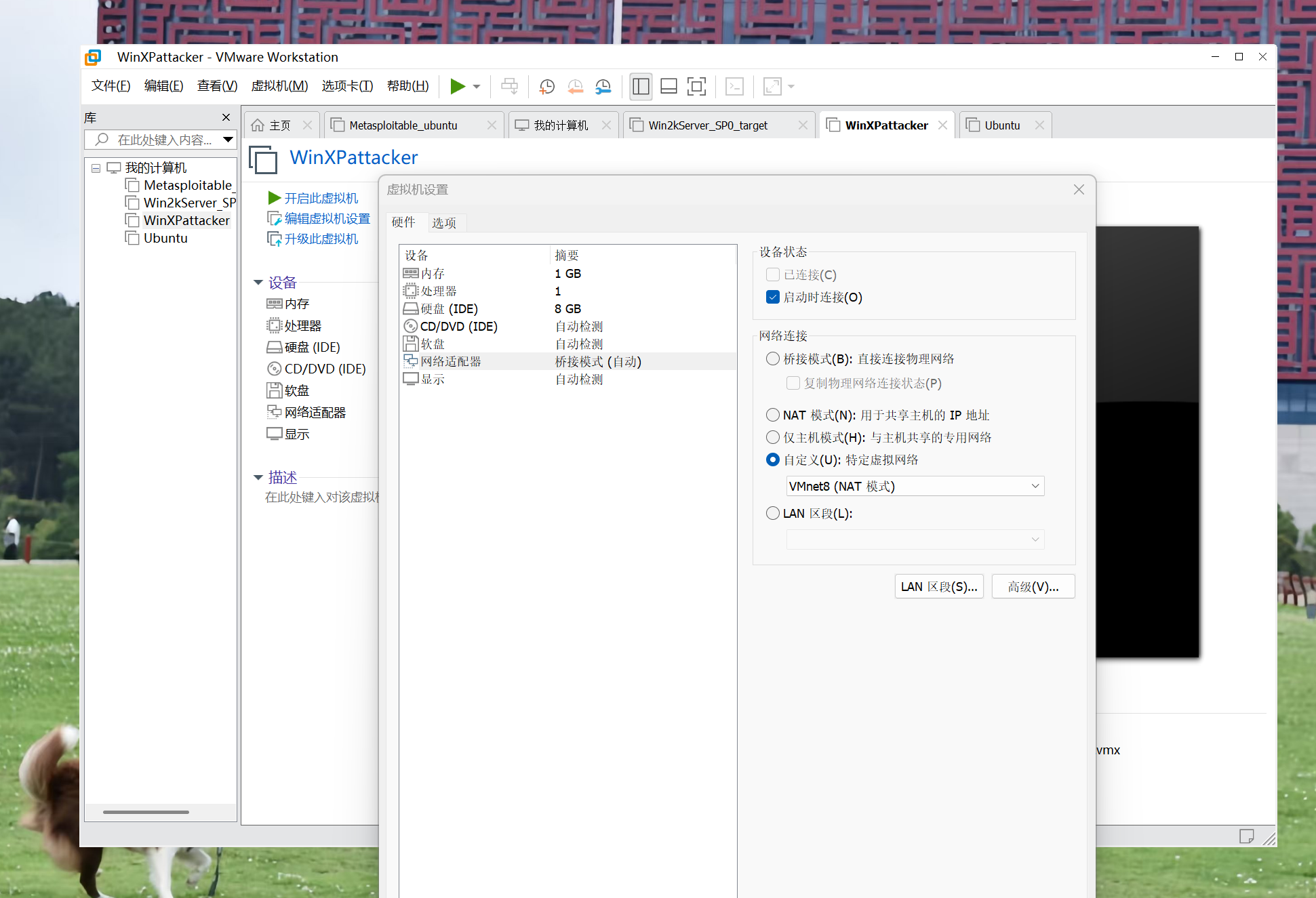

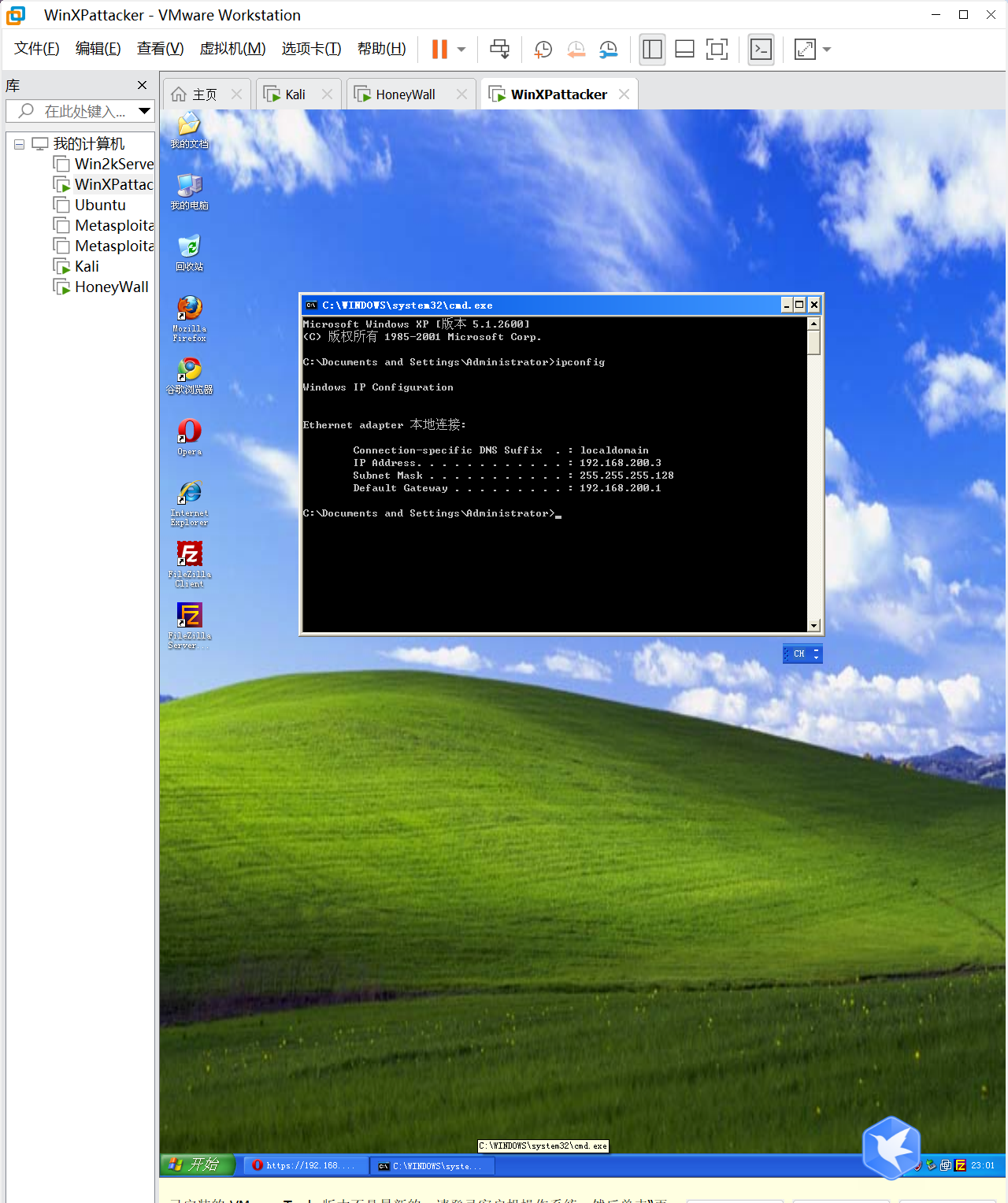

2.3.1 winXPattacker配置过程

安装WinXP攻击机,打开WinXPattacker.vmx

配置网络为VMnet8(NAT模式)

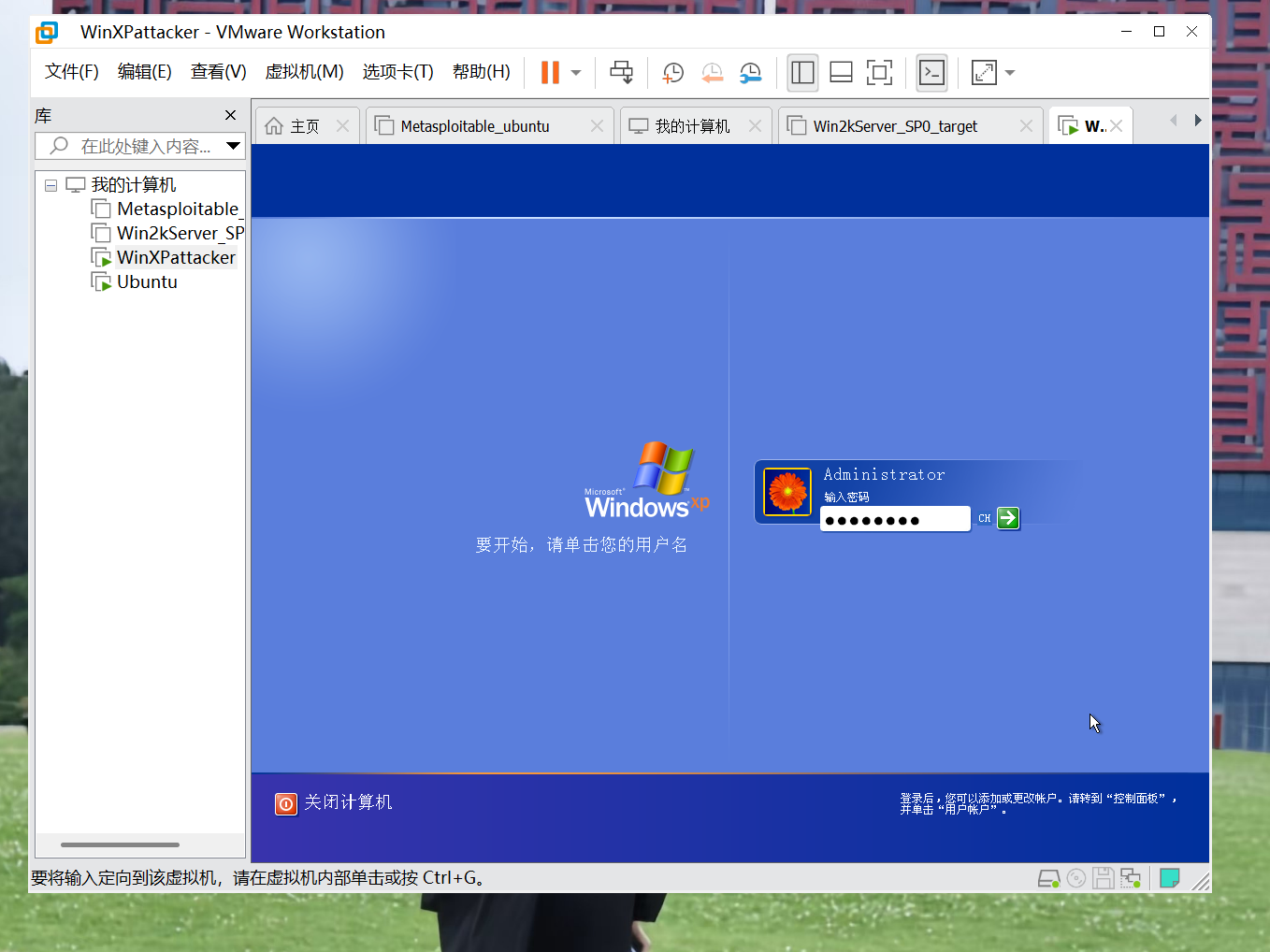

配置完网络后开机登陆

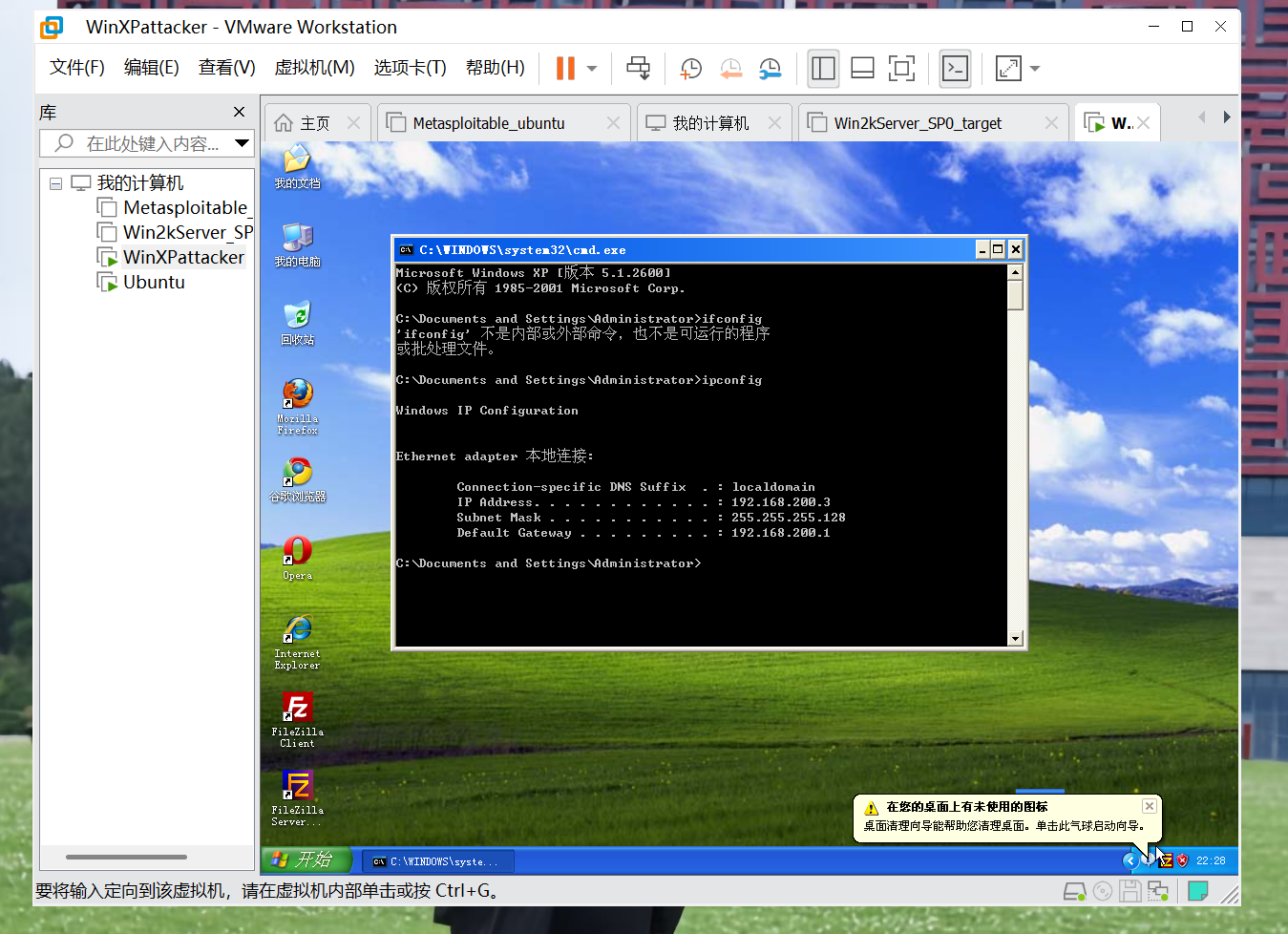

验证网络配置是否成功

ipconfig

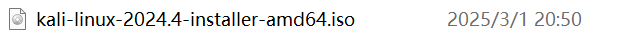

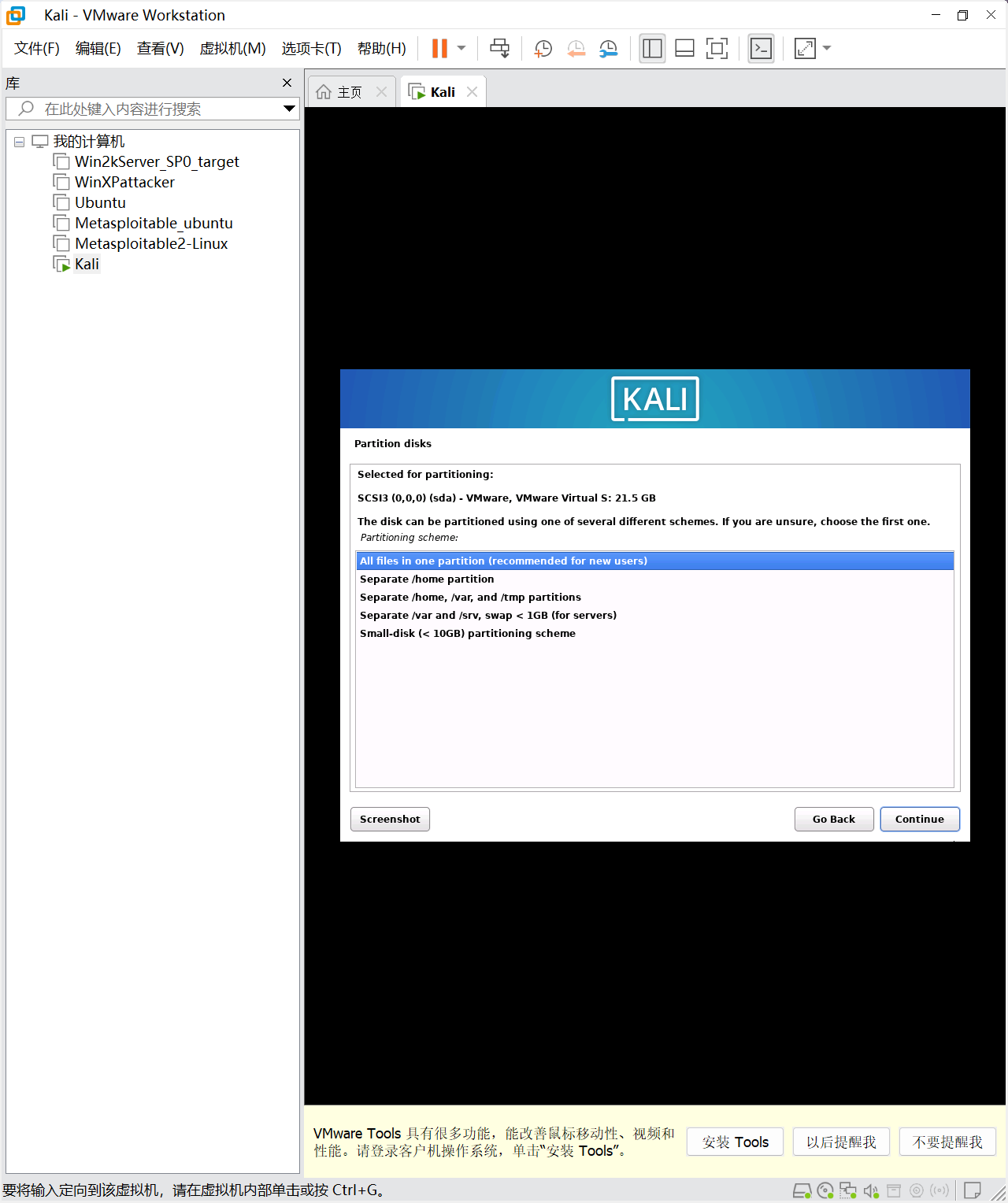

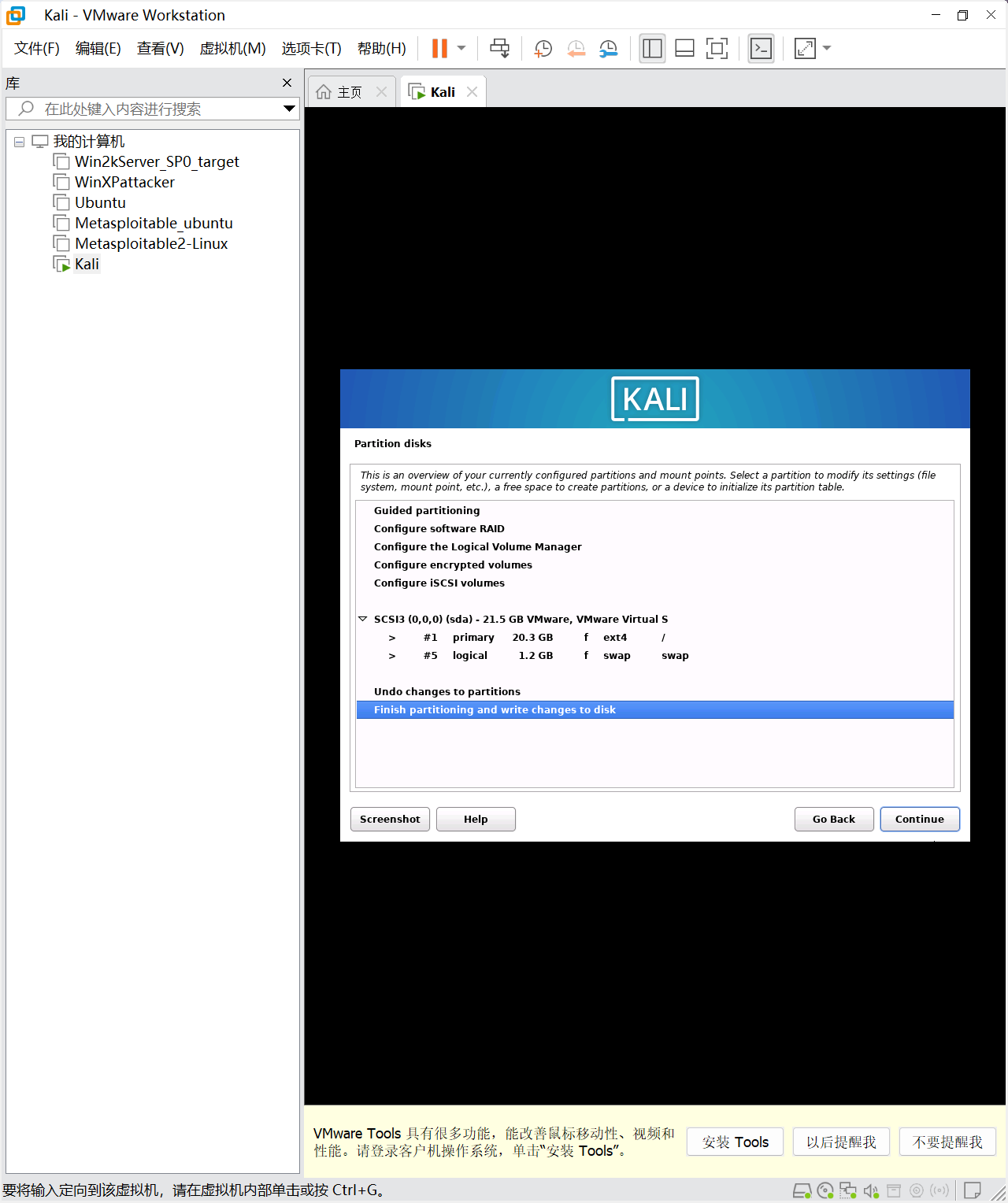

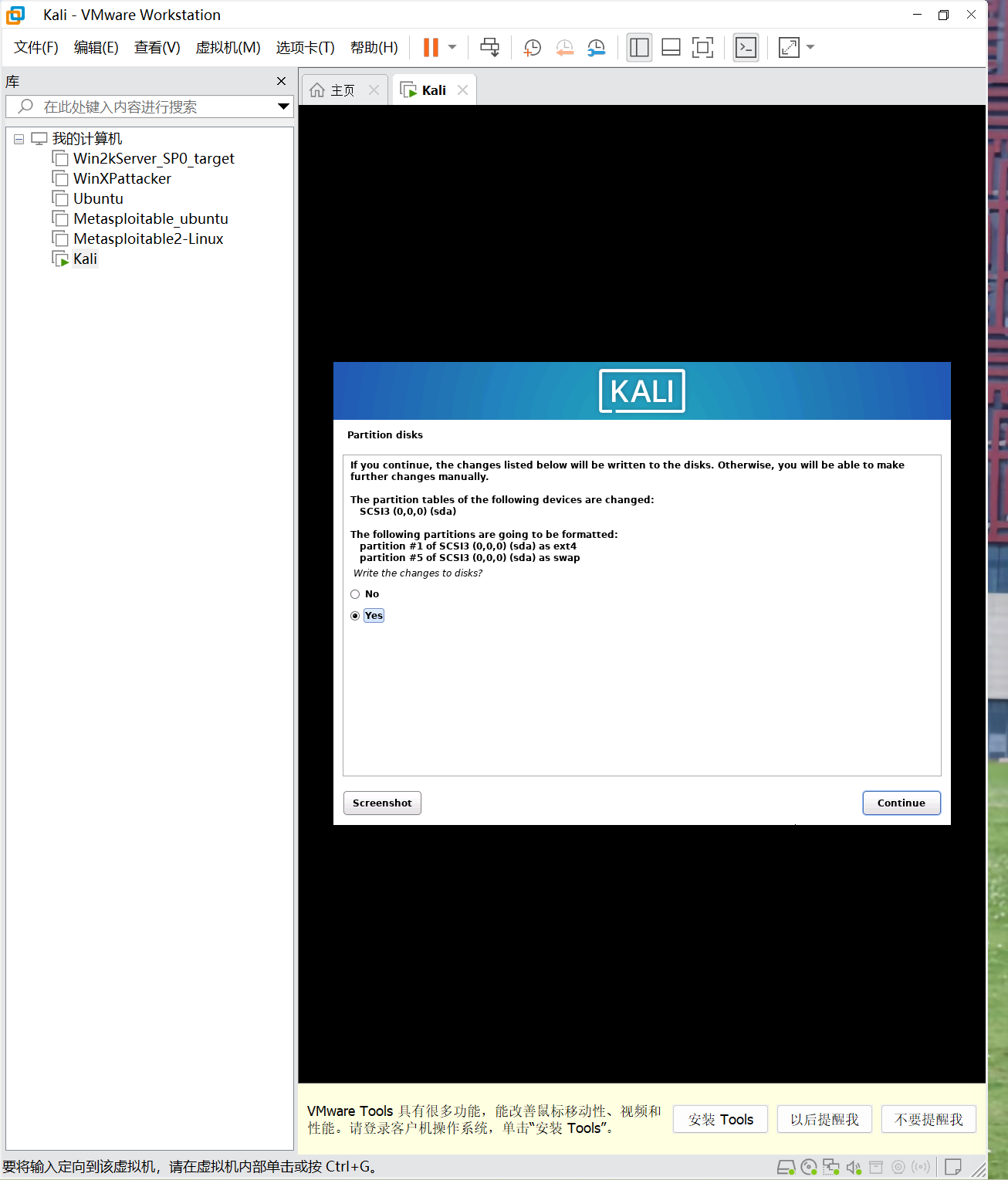

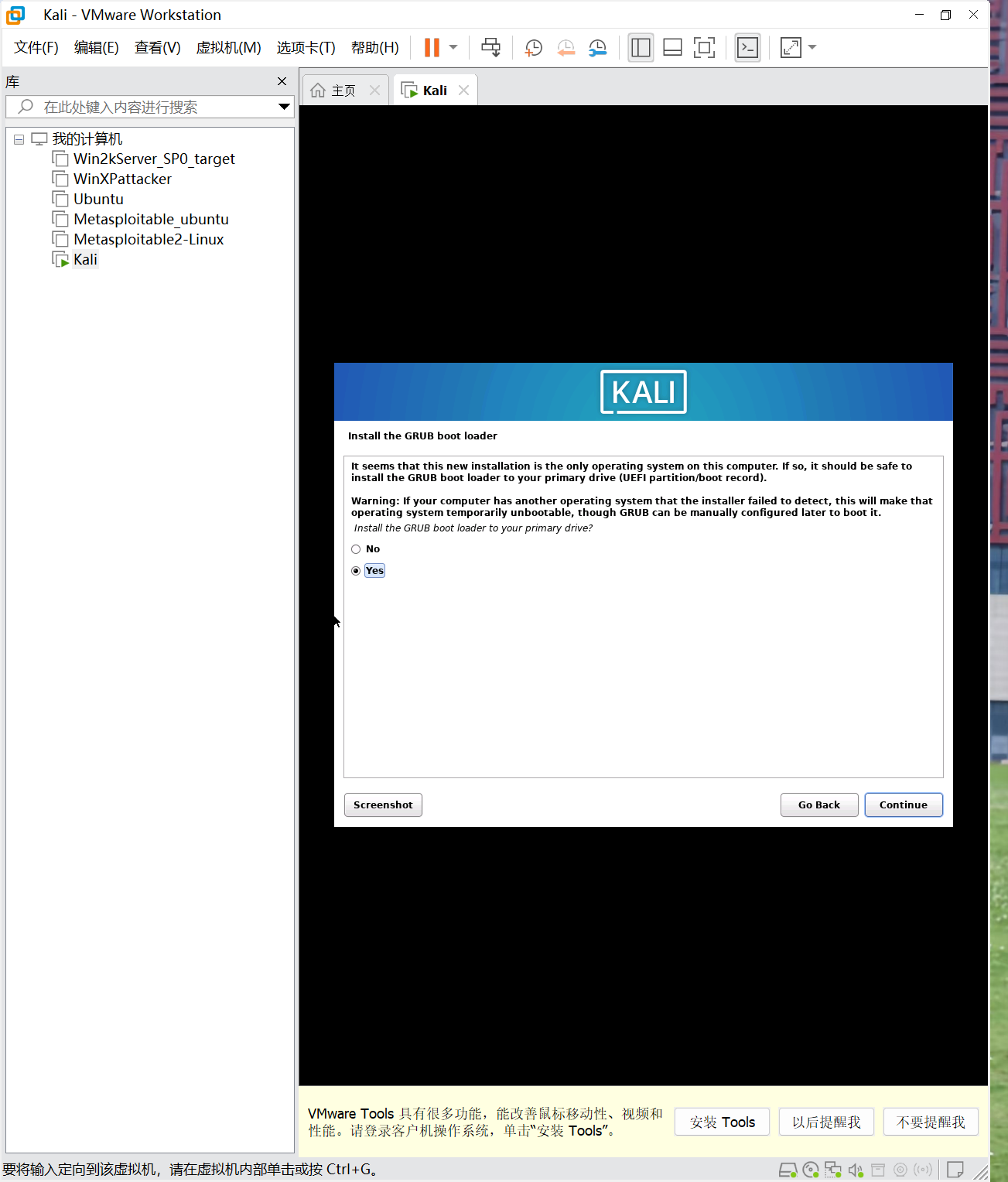

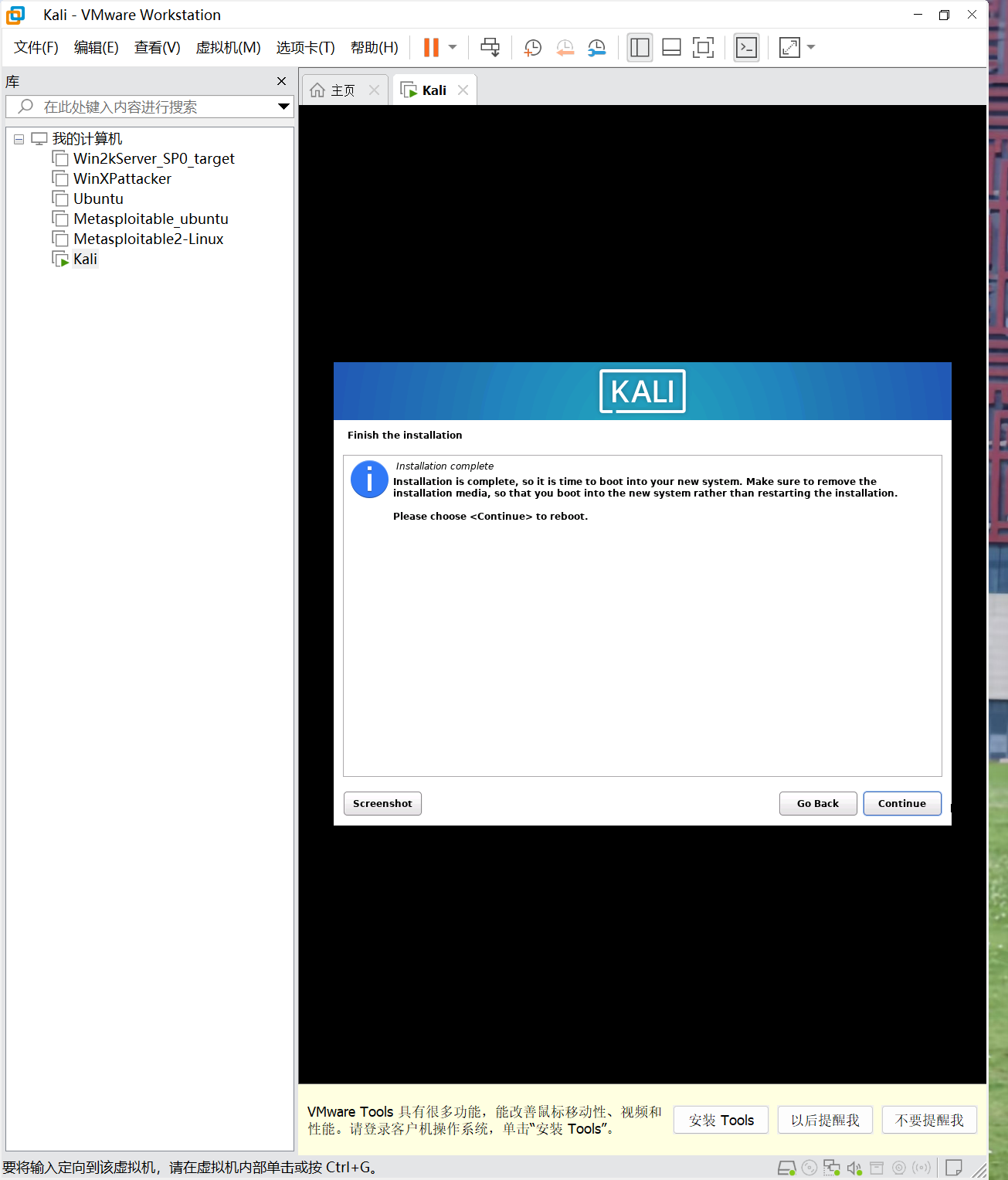

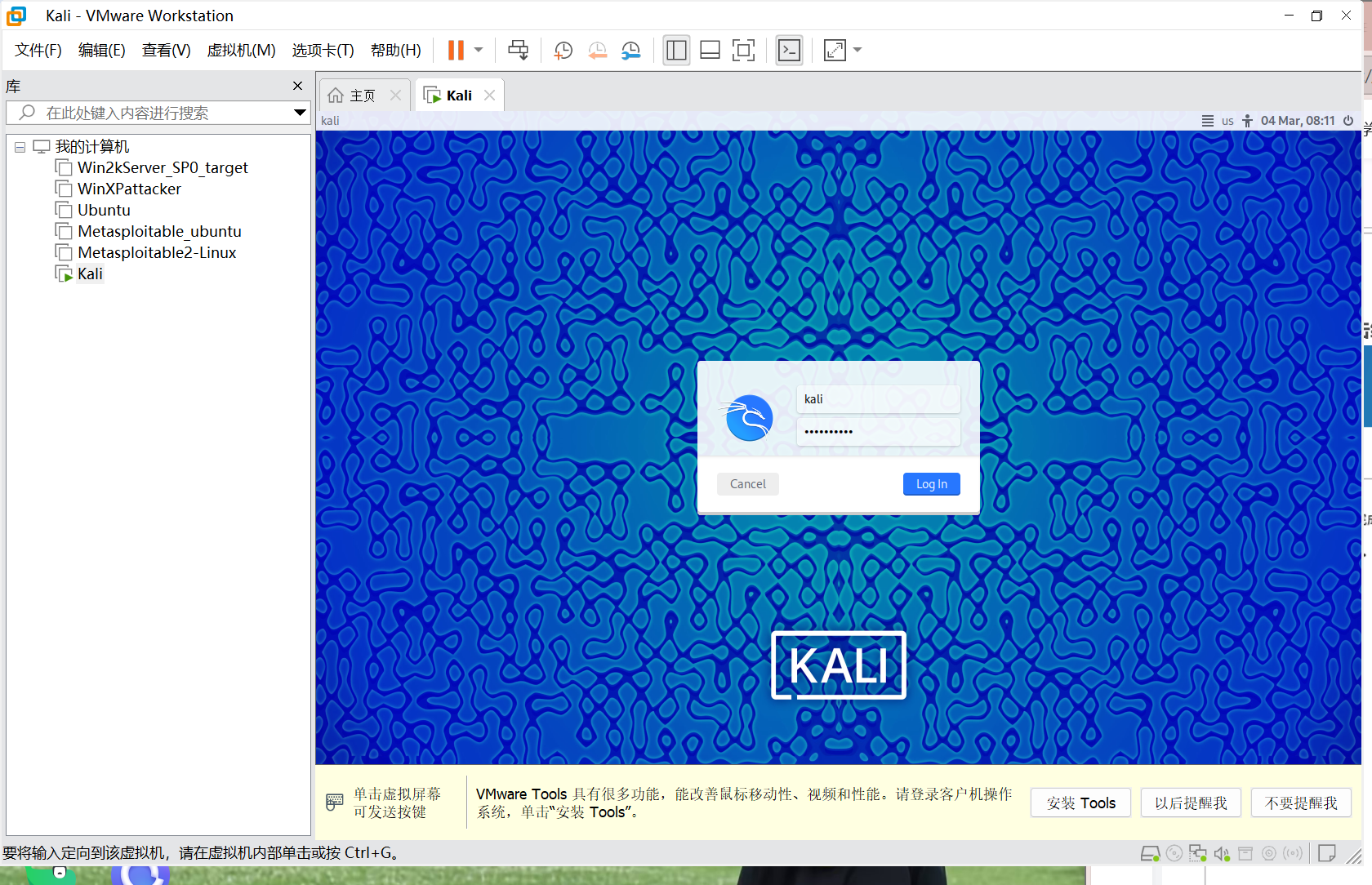

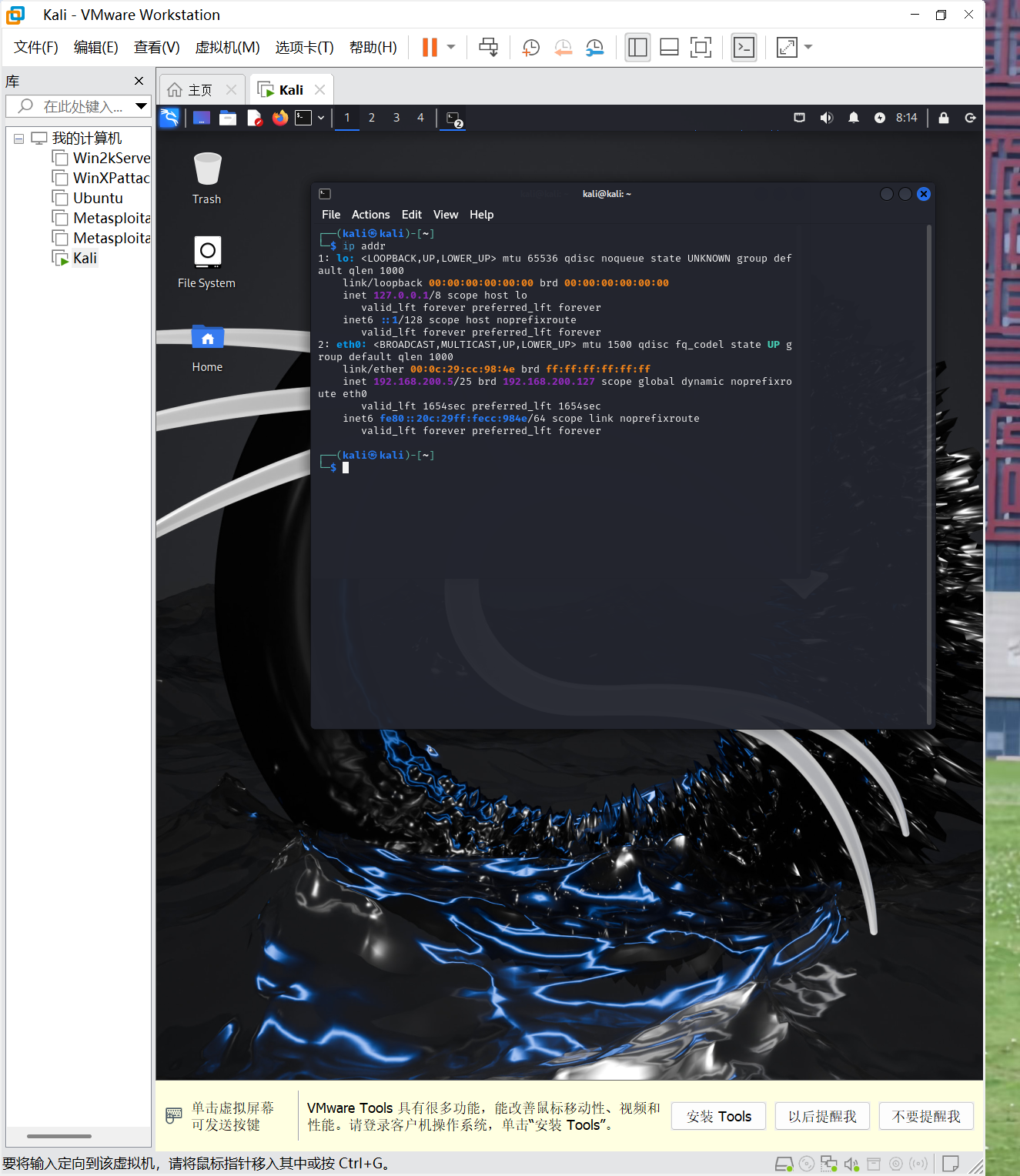

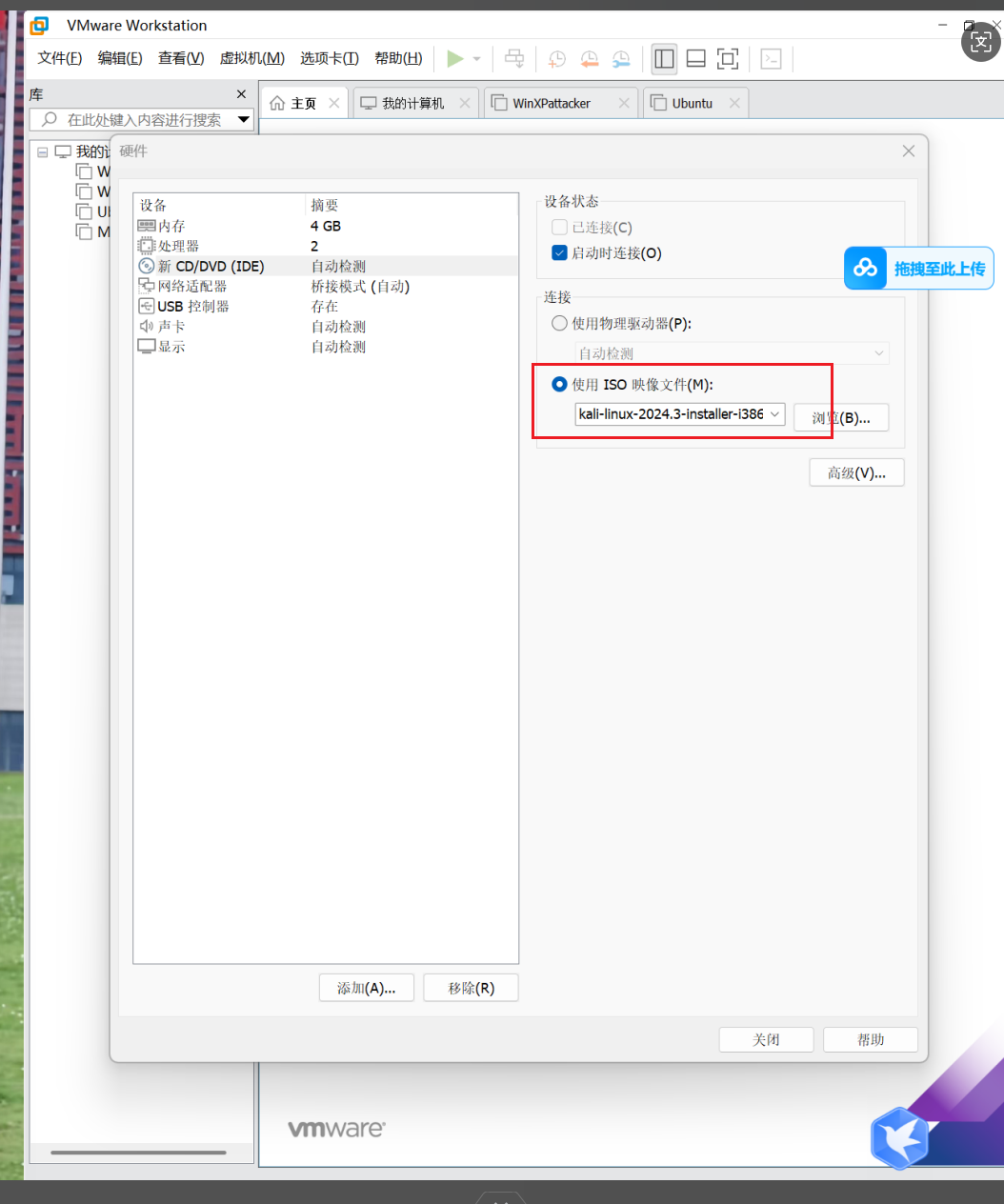

2.3.2 kali配置过程

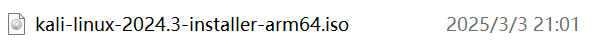

官网下载正确版本:http://mirrors.ustc.edu.cn/kali-images/kali-2024.3/

注意一定要下载amd版本!

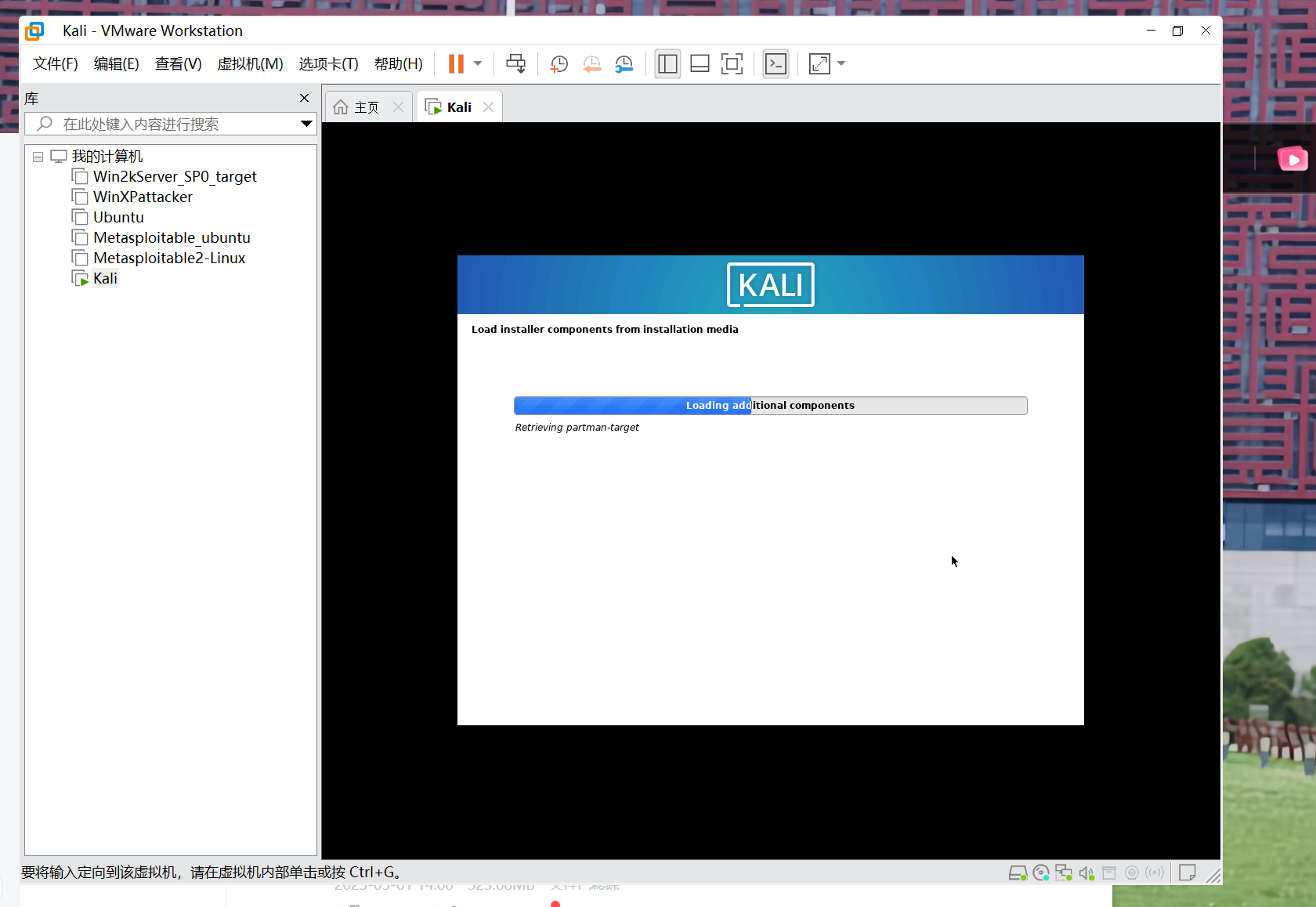

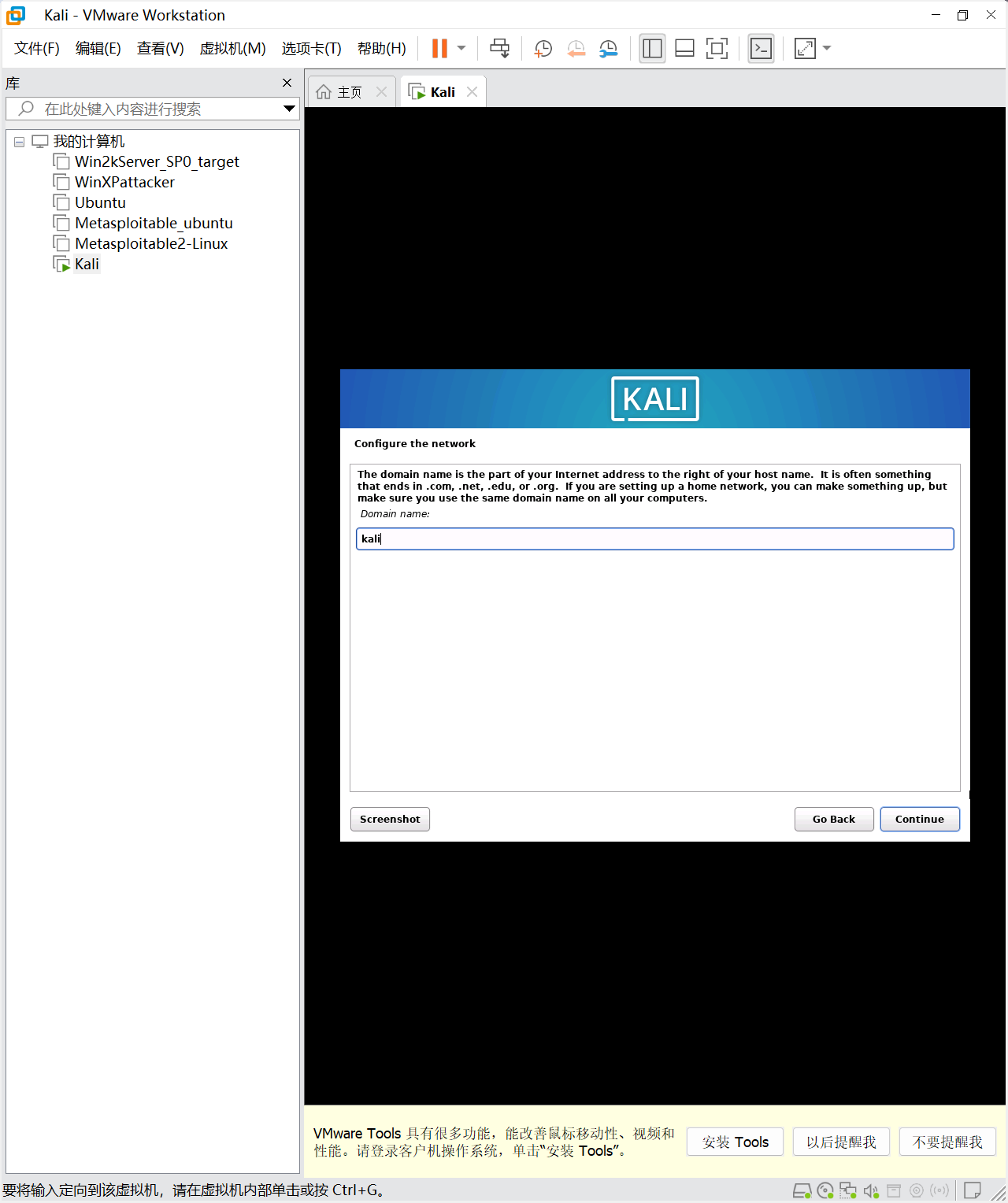

安装过程中的配置如下:

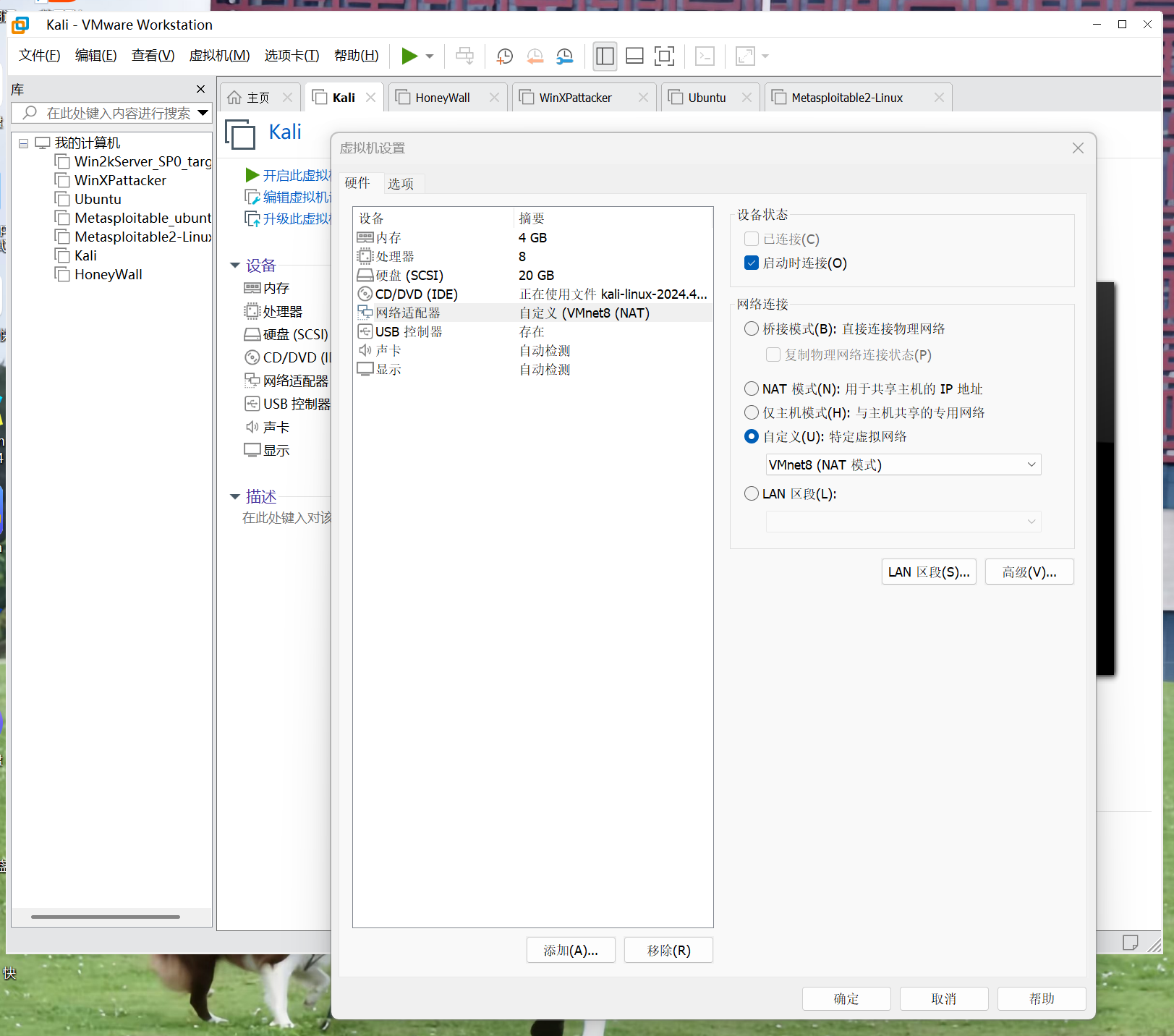

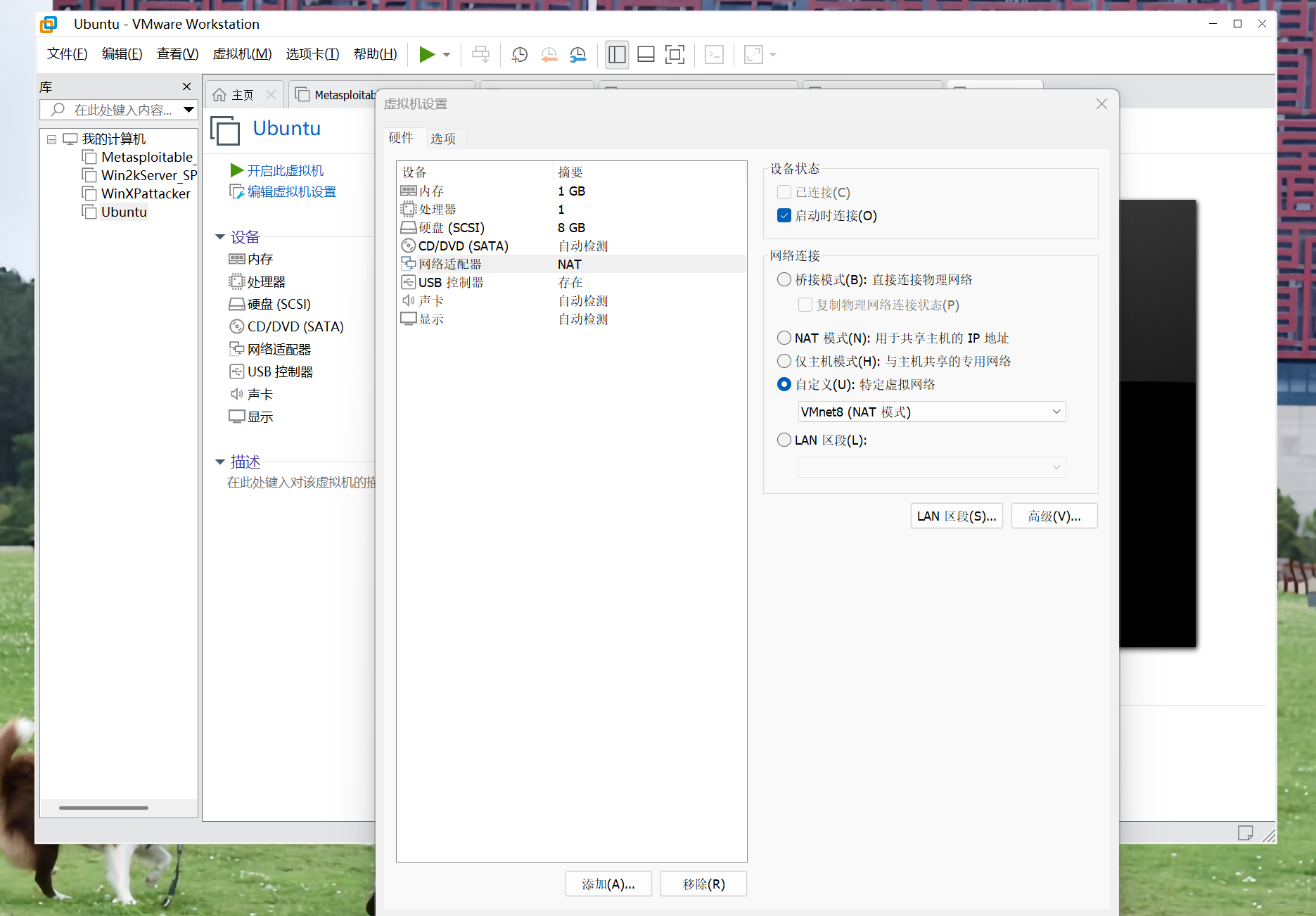

通过编辑虚拟机设置配置网络为VMnet8(NAT模式)

开机后语言选择english

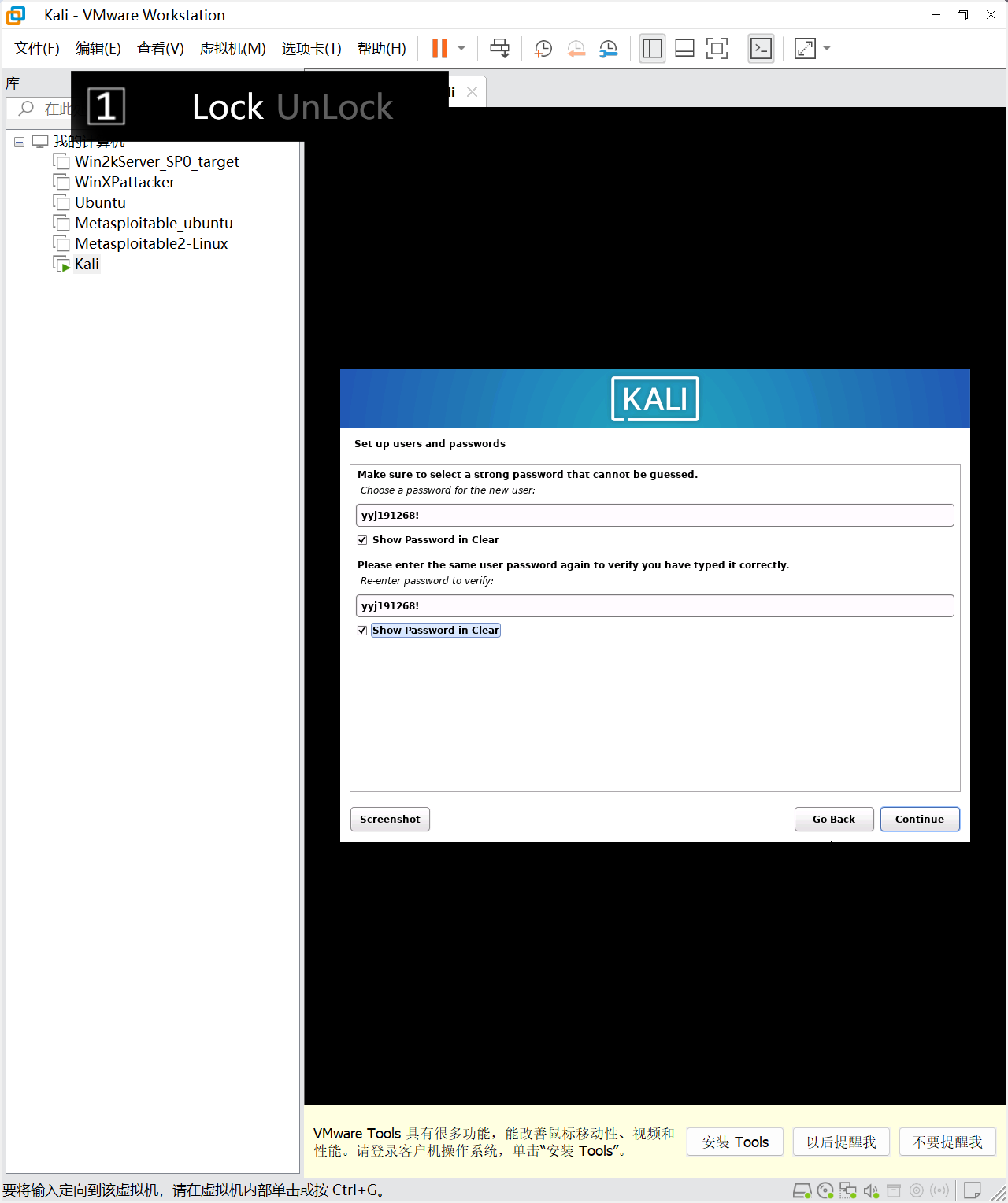

设置新密码:yyj191268!

输入账号密码后打开终端检查配置是否完成

ip addr

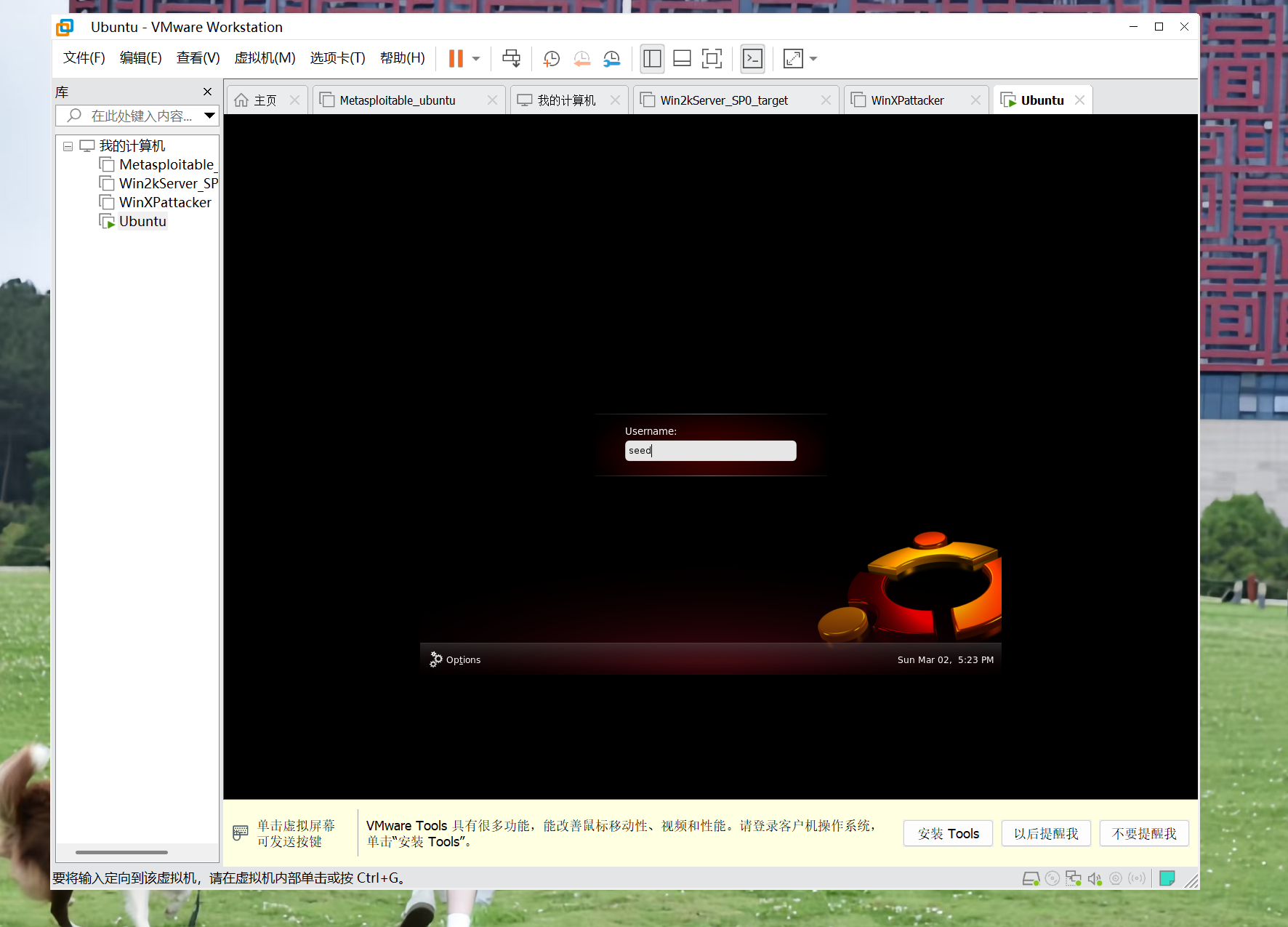

2.3.3 SEED配置过程

打开虚拟机中选择SEEDUbuntu9-1.1.vmx

安装过程中的配置如下:

设置SEEDUbuntu攻击机的网络

网络适配器 选择VMnet8(NAT模式)攻击网段

输入账号密码开机

检验网络是否配置完成

ifconfig

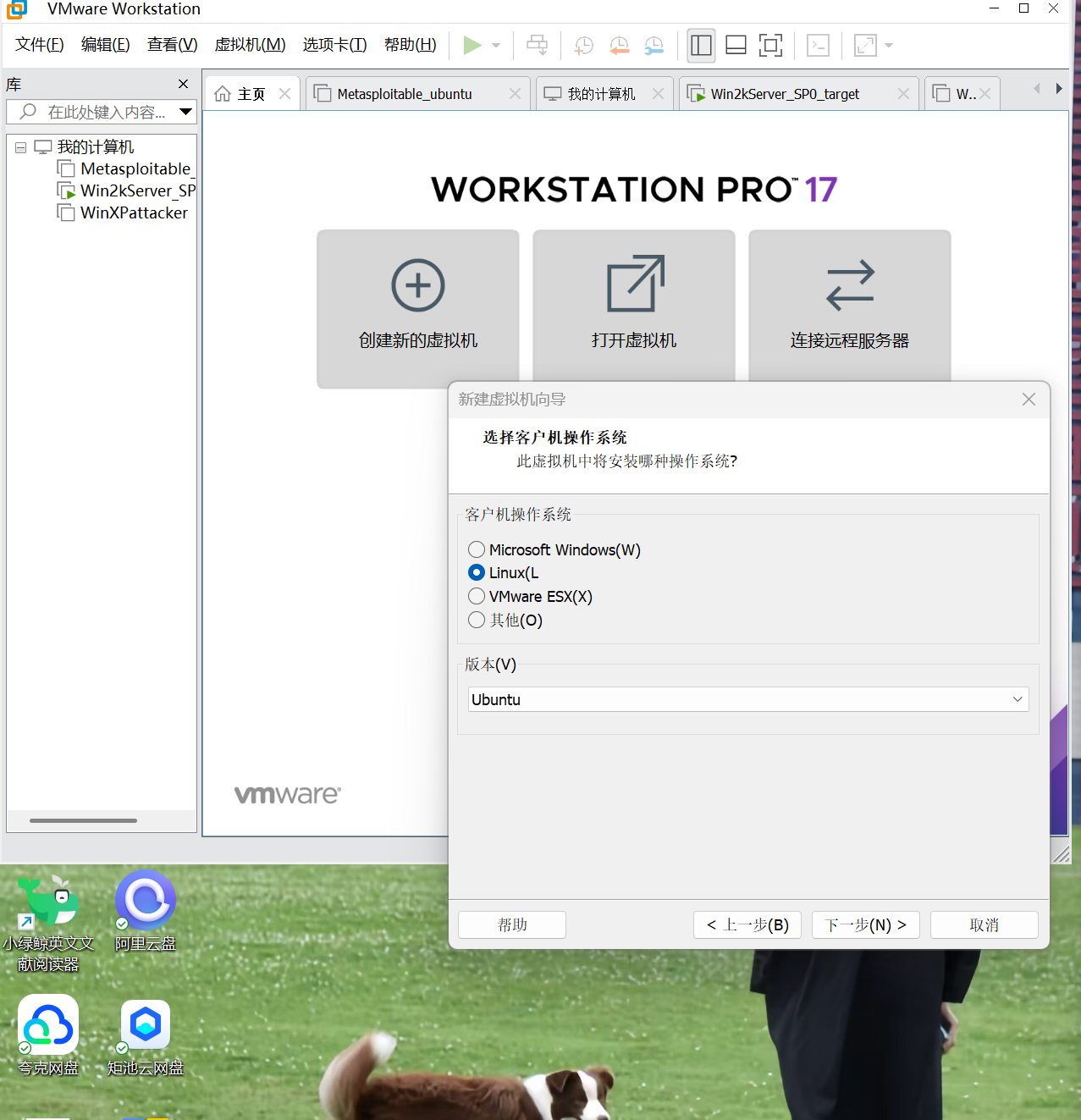

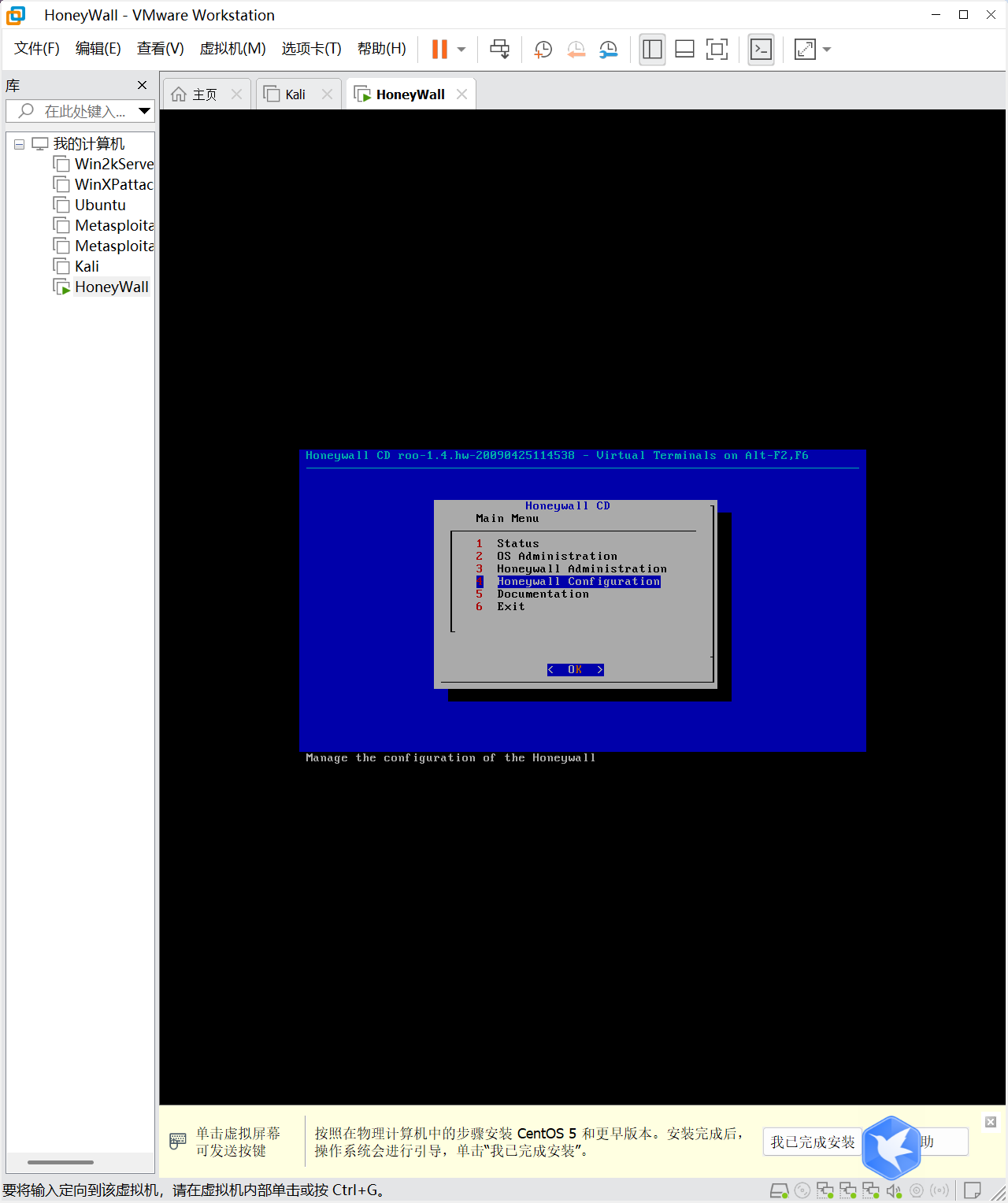

2.4 蜜网网关安装与配置

2.4.1 HoneyWall 安装与配置

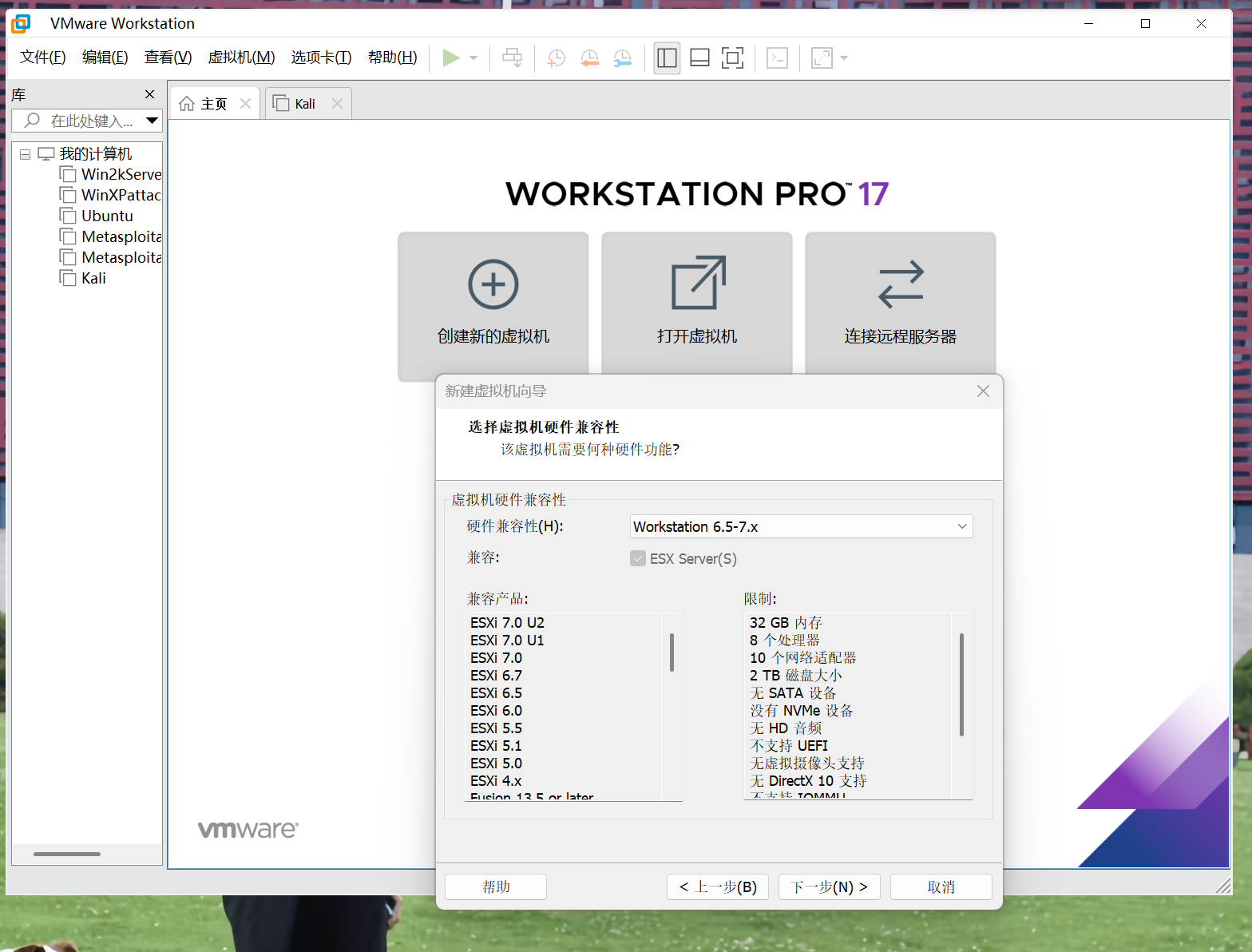

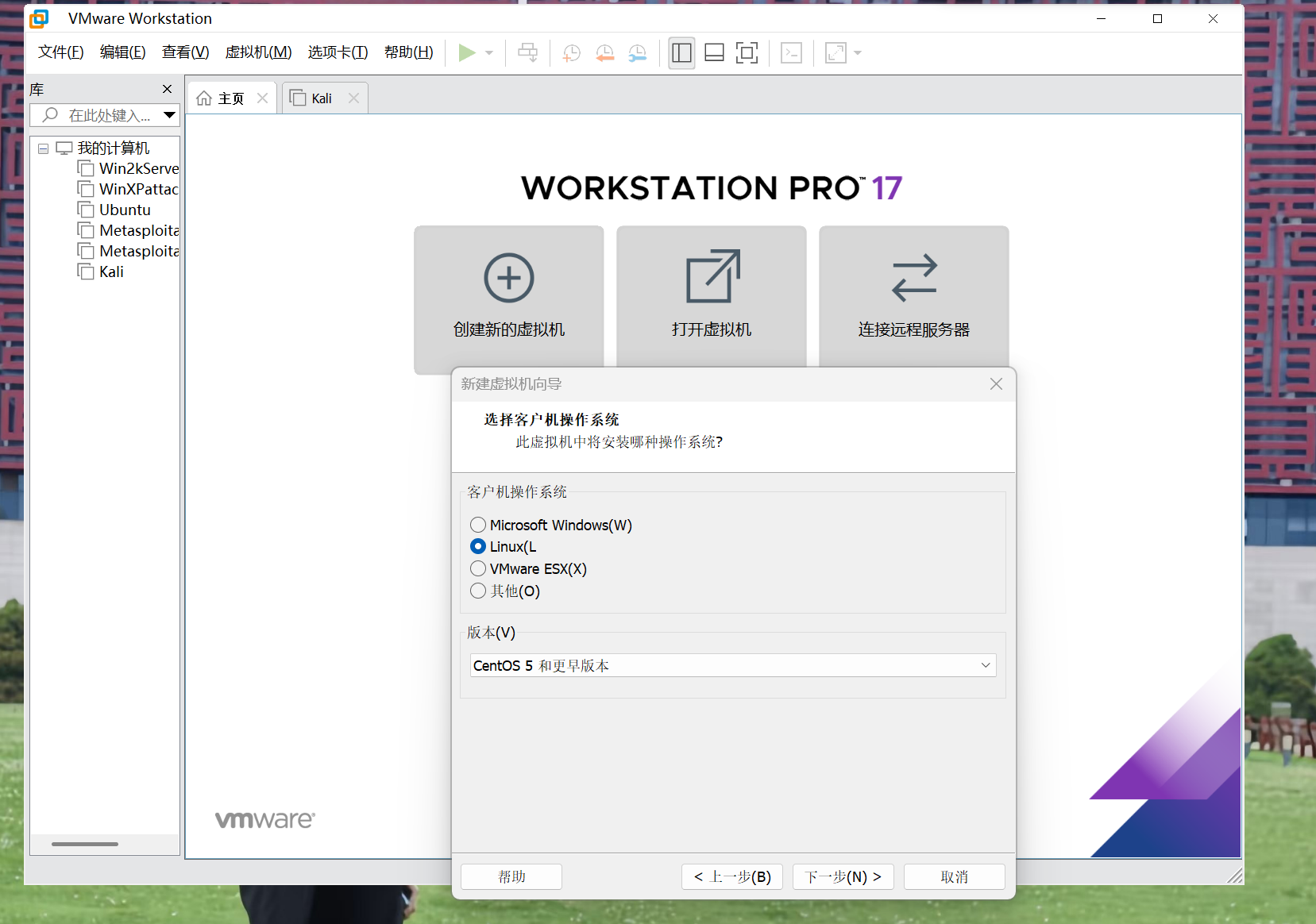

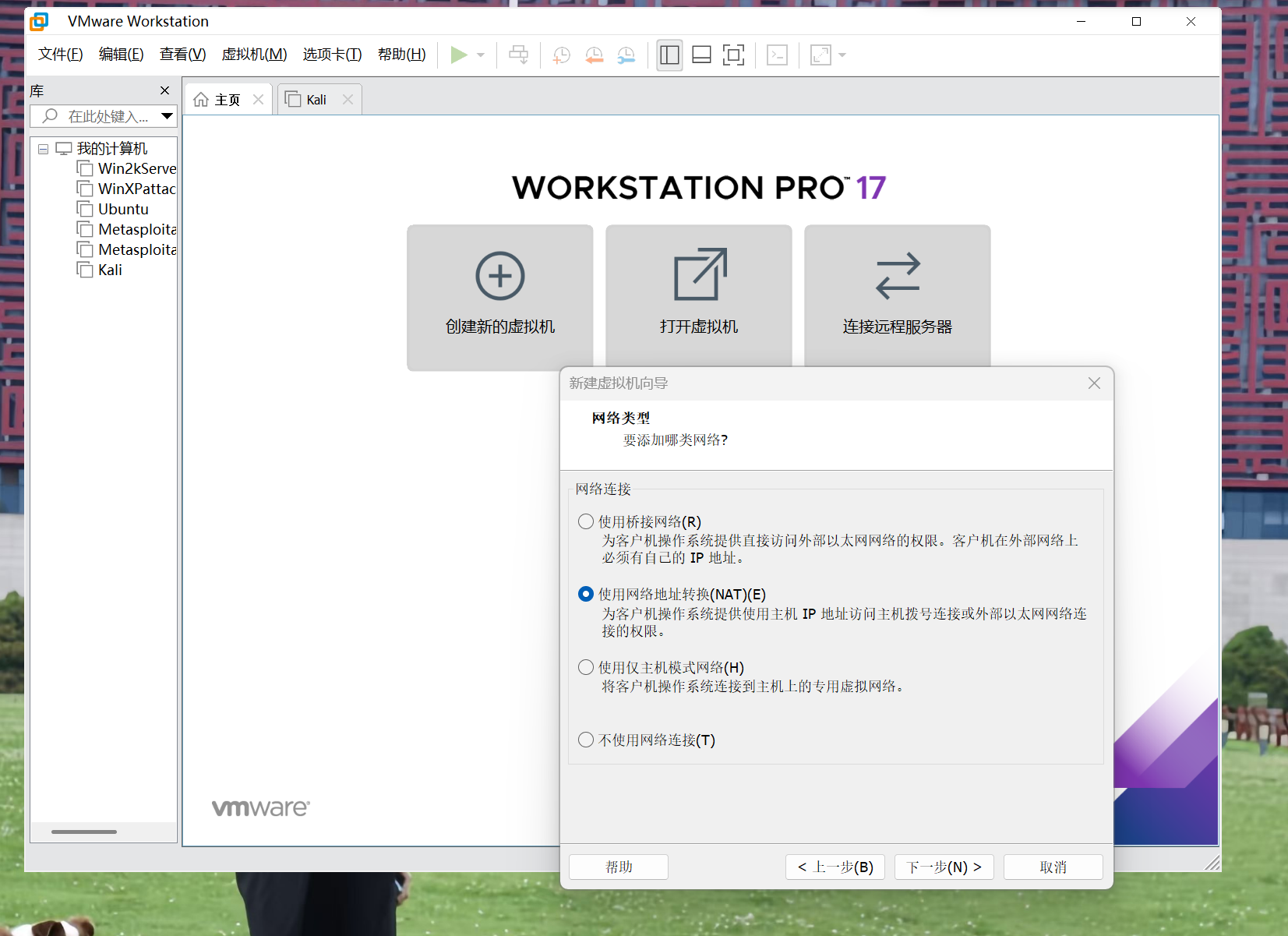

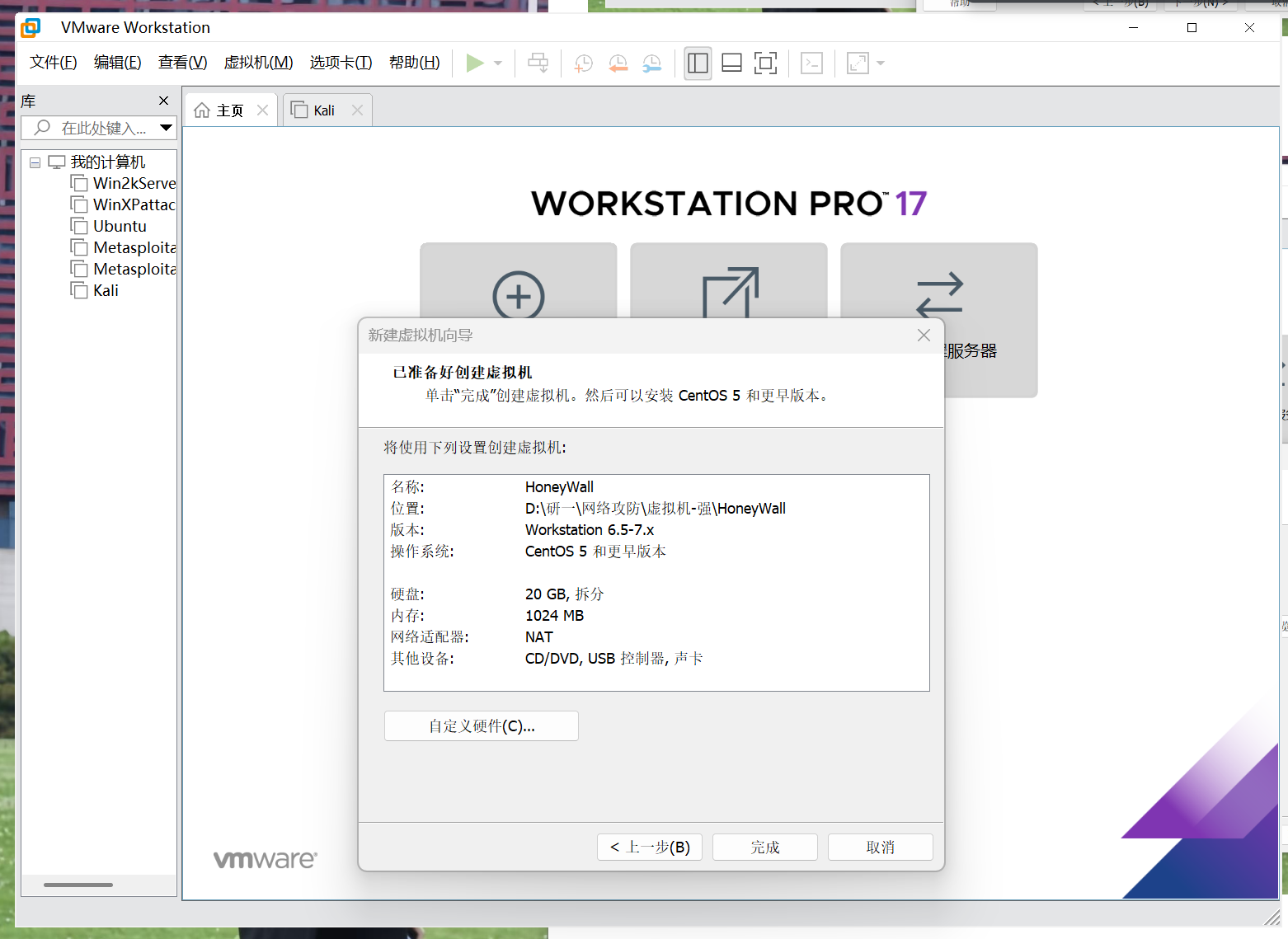

选择创建新的虚拟机,在配置硬件兼容性时选择低版本

客户机操作系统选择Centos(低版本)

网络连接选择(NAT)(E)模式

内部管理接口必须设置为(NAT)(E),宿主机才能通过虚拟网卡访问密网网关

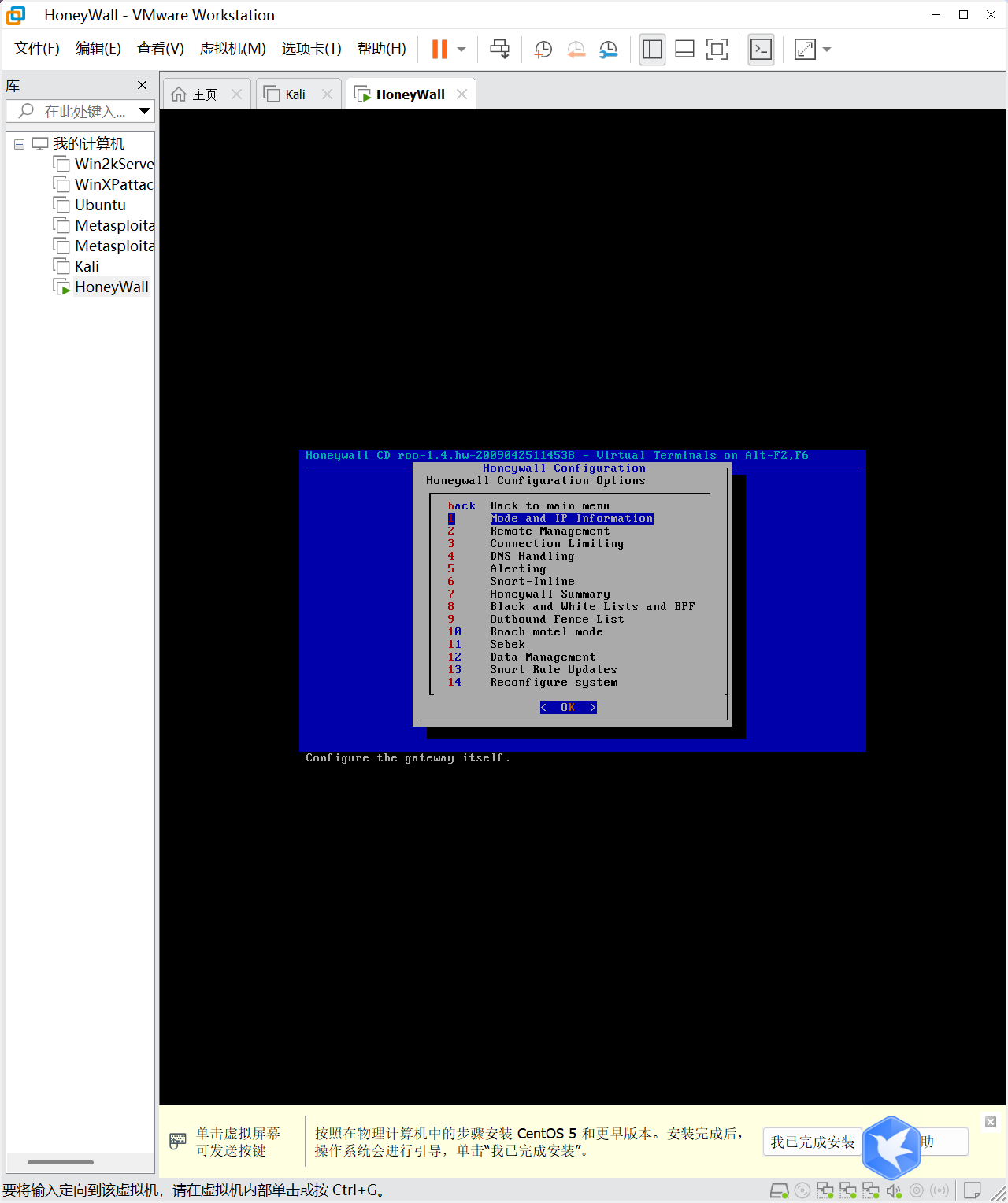

具体配置如下:

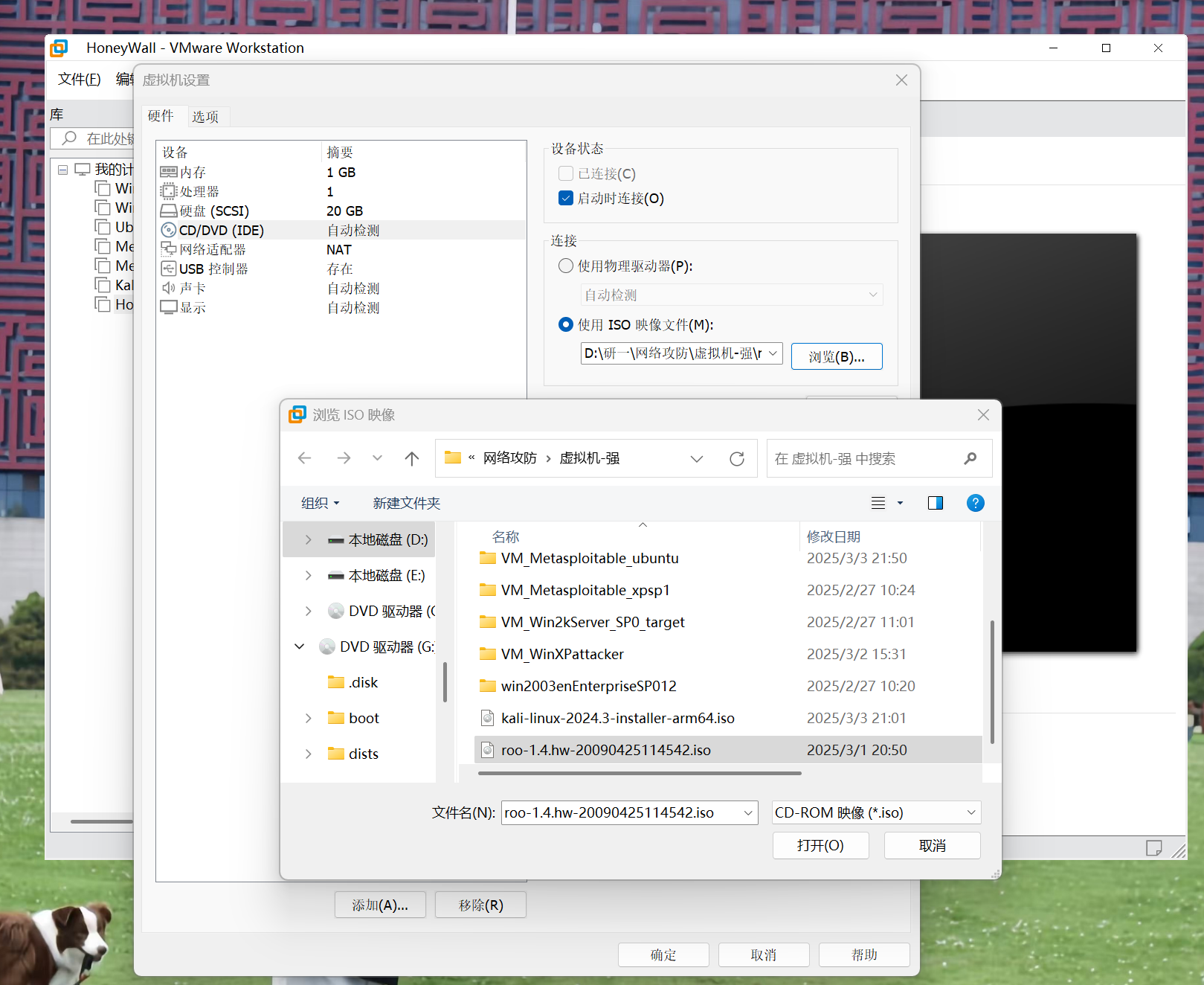

编辑虚拟机设置,选择roo-1.4.hw-20090425114542.iso文件

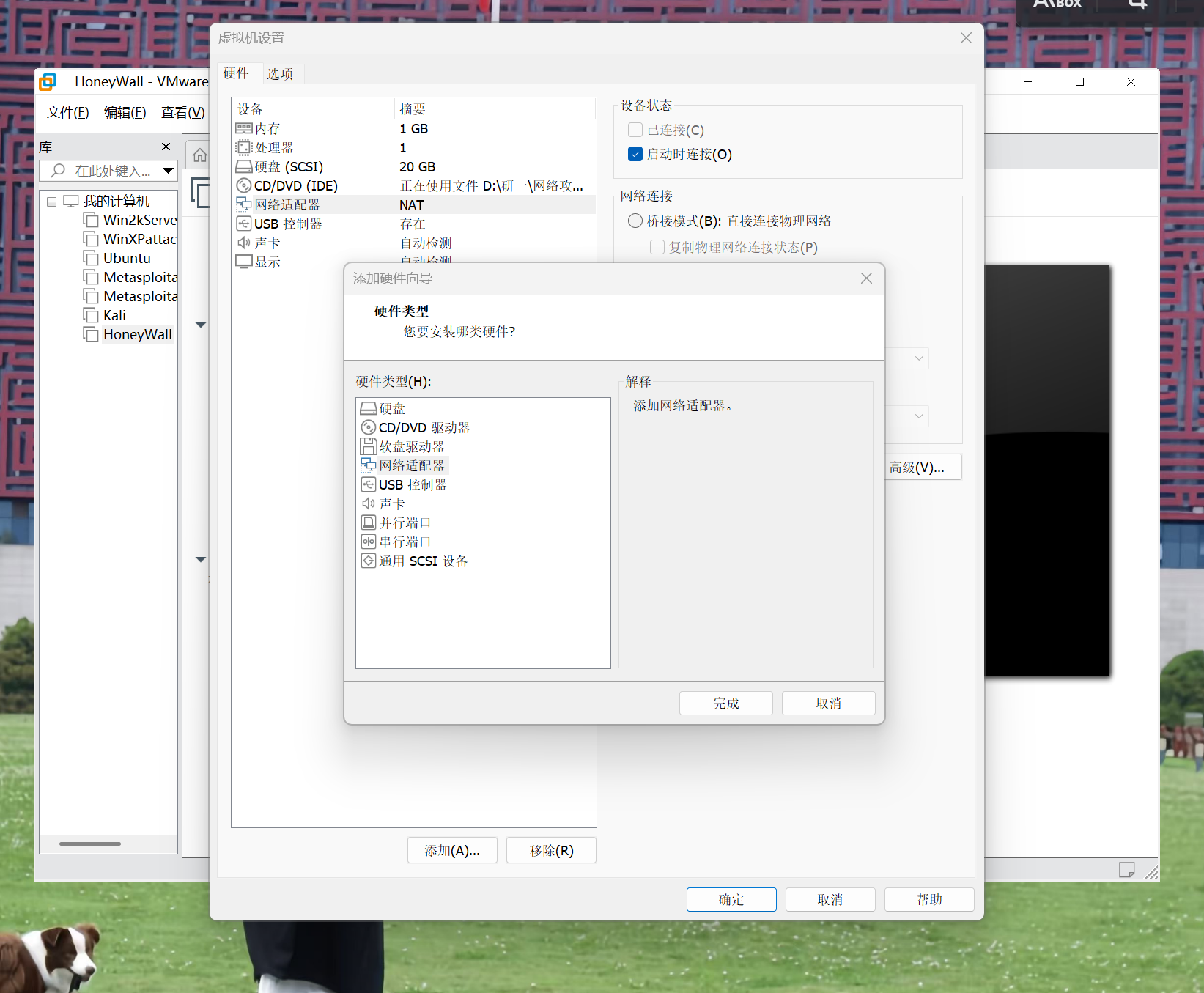

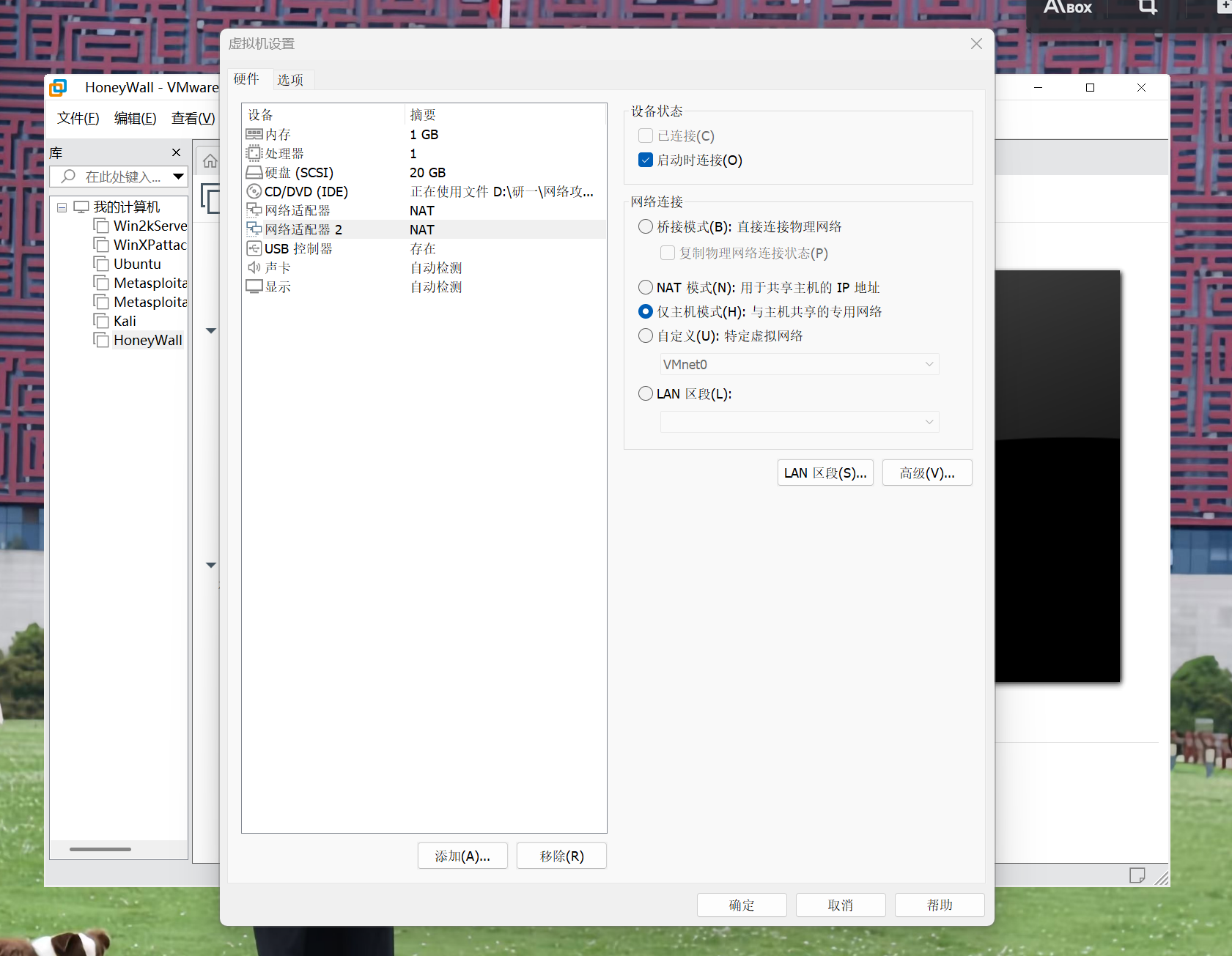

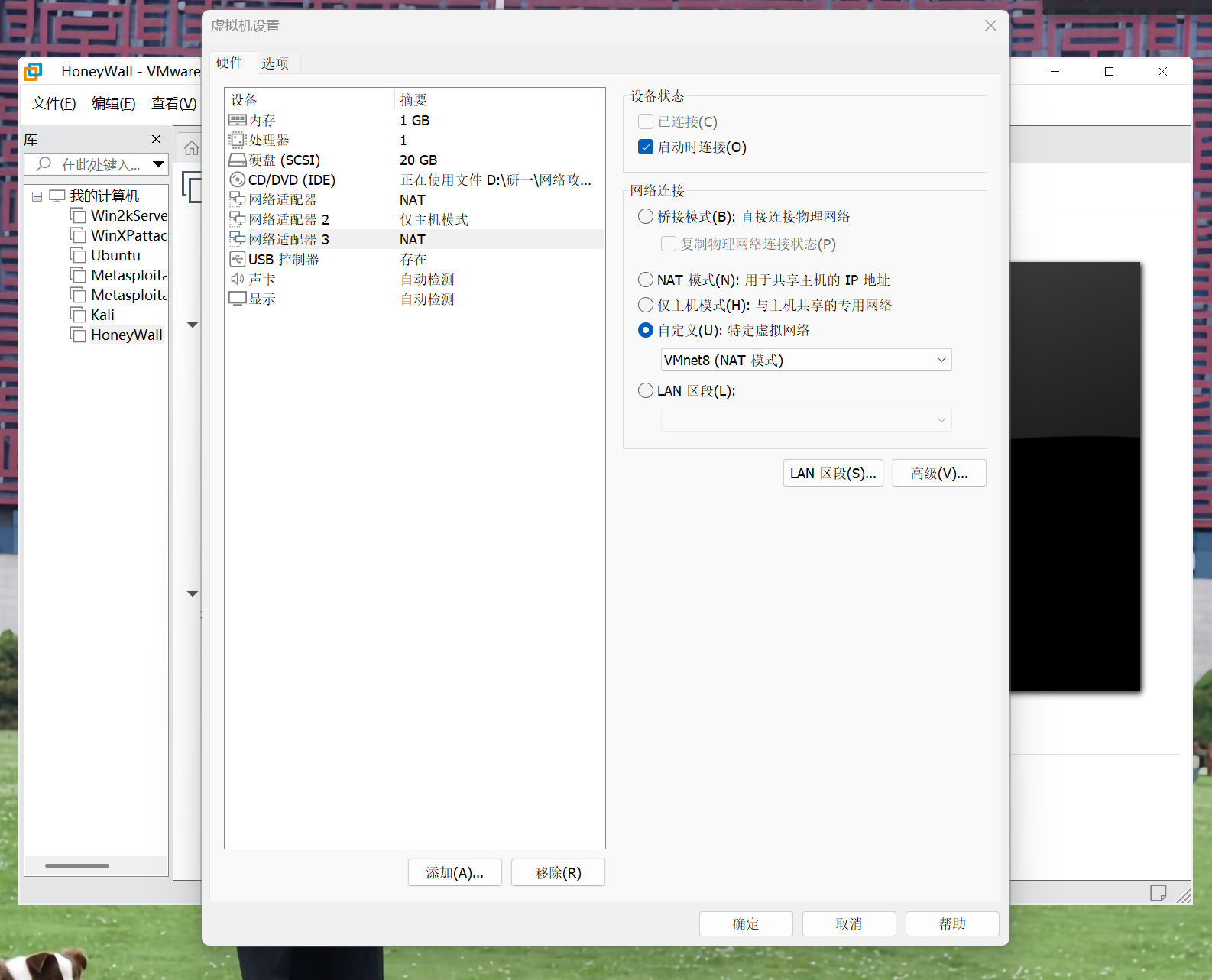

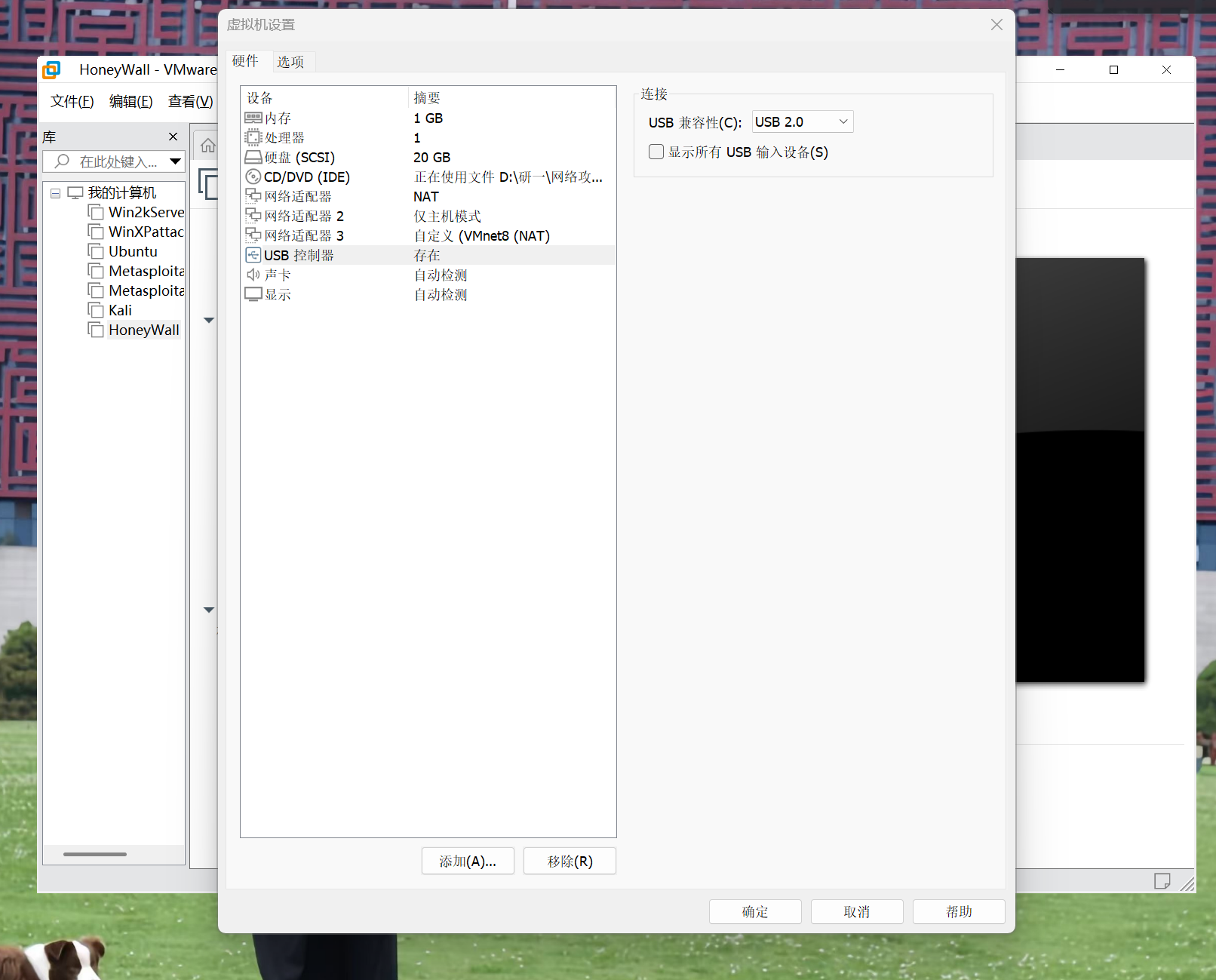

需要有三个网络接口,所以需要再添加两个网卡

链接靶机网段的仅主机模式

链接攻击机网段的用VMnet8(NAT模式)

完成两个网卡配置如下

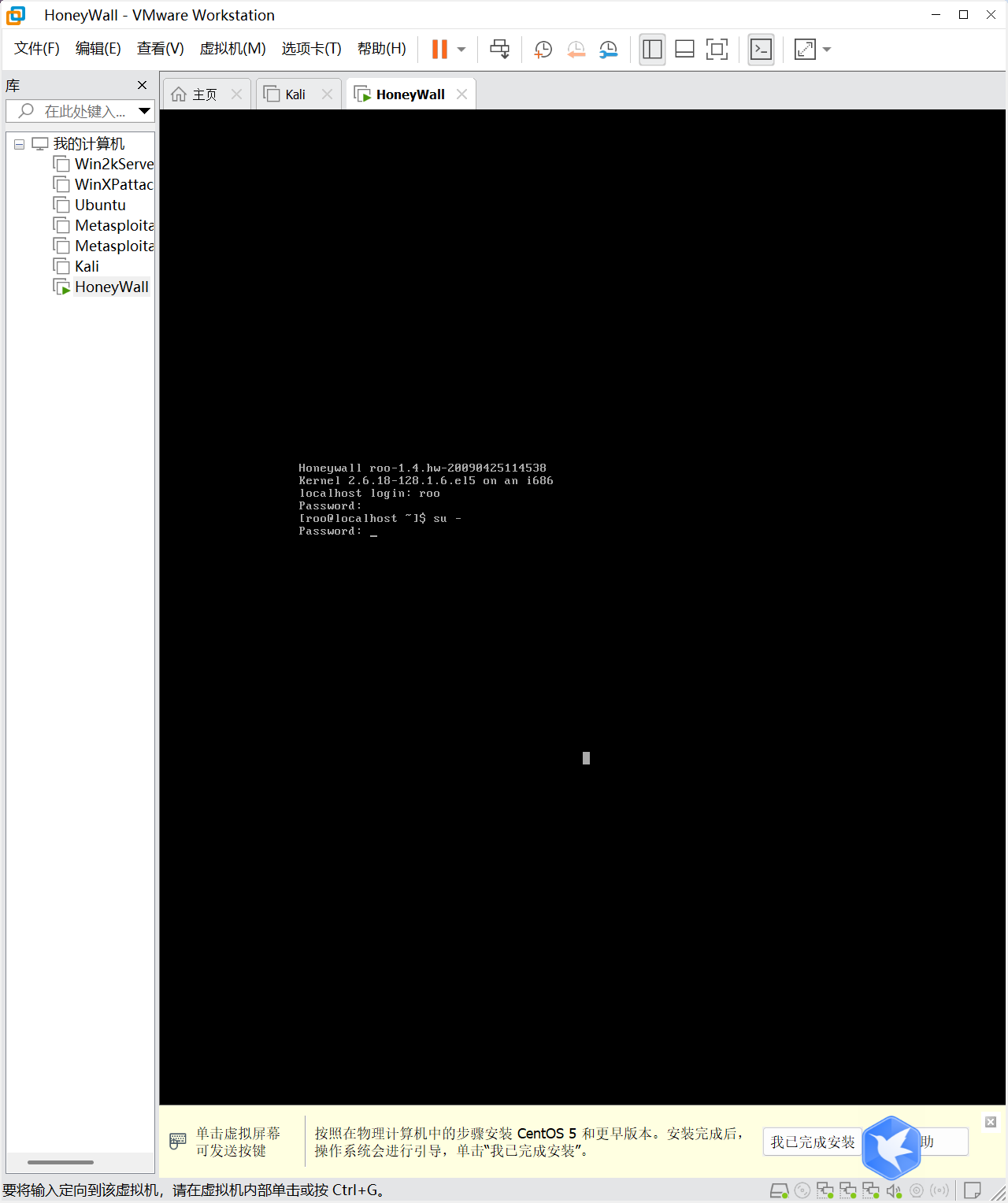

打开虚拟机输入账户和密码

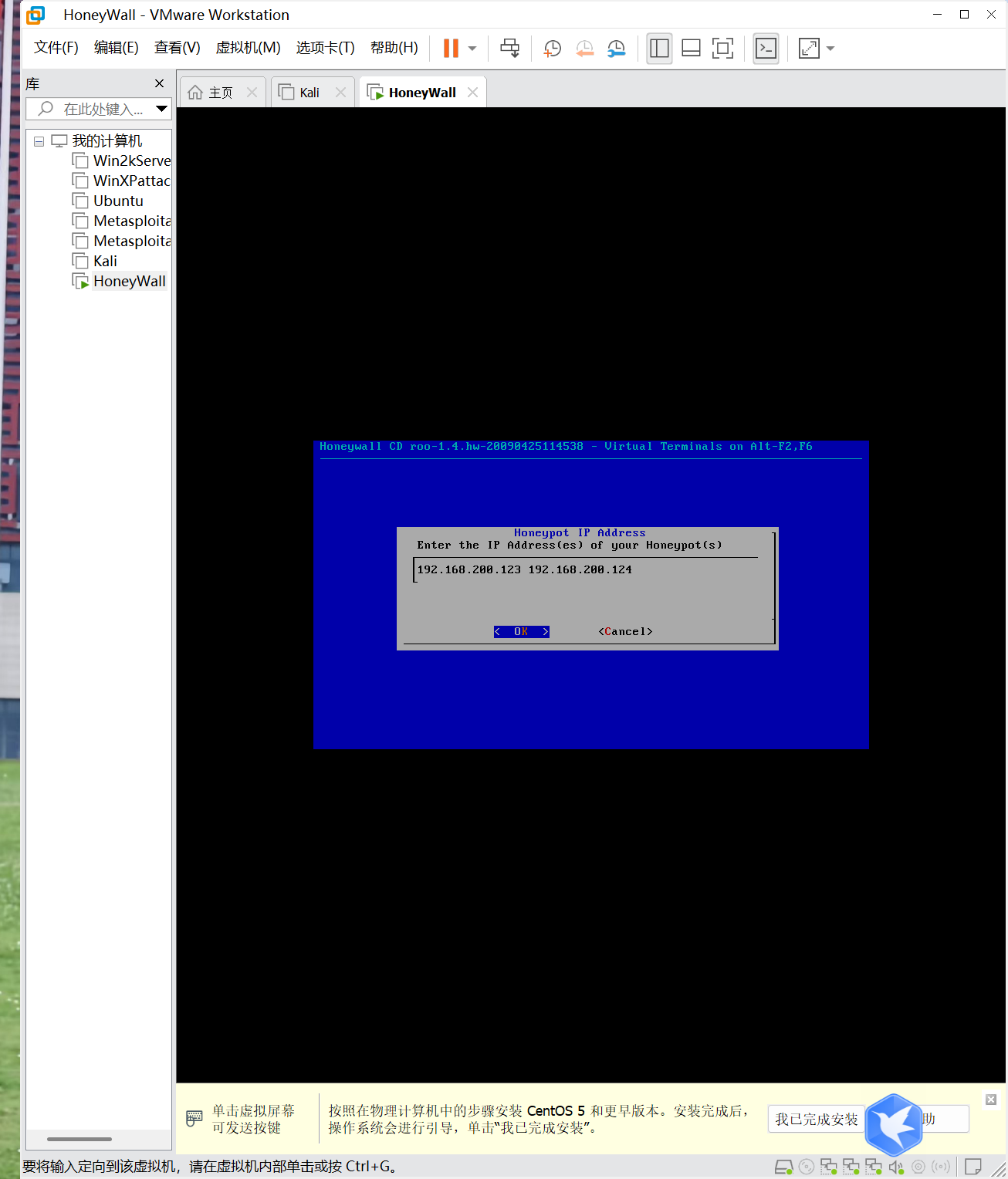

配置蜜罐IP

设置蜜罐IP为:

192.168.200.123 192.168.200.124

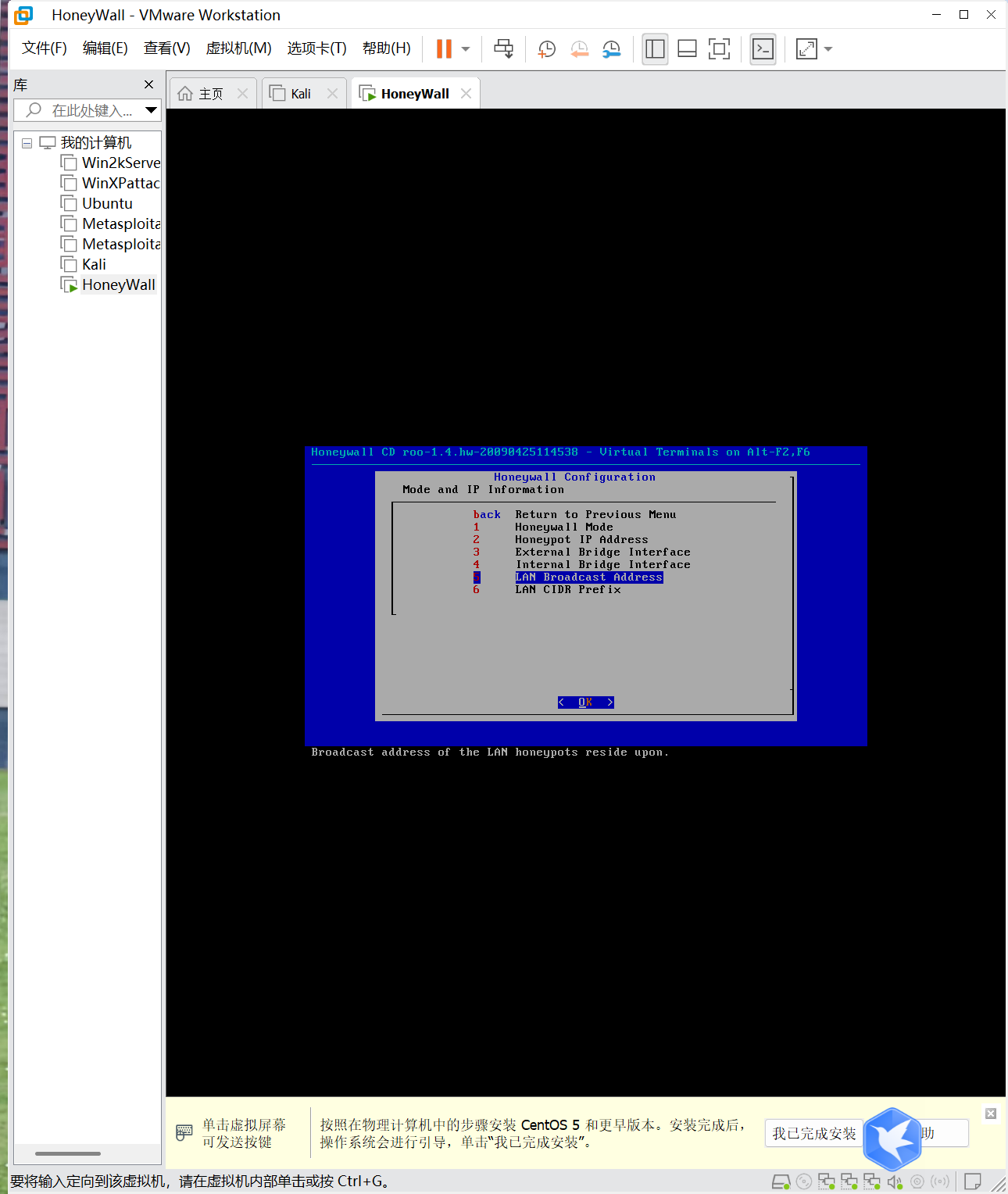

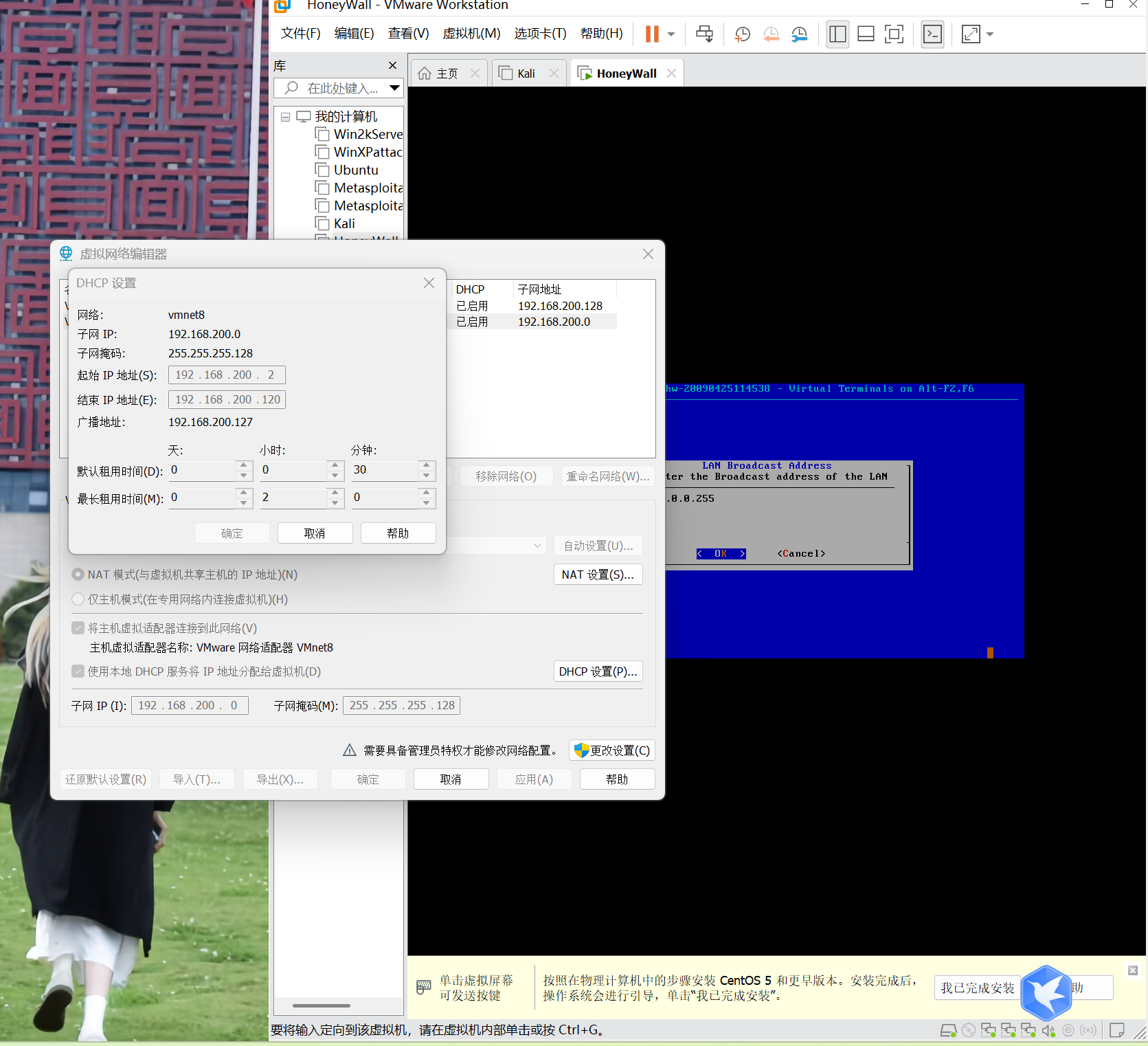

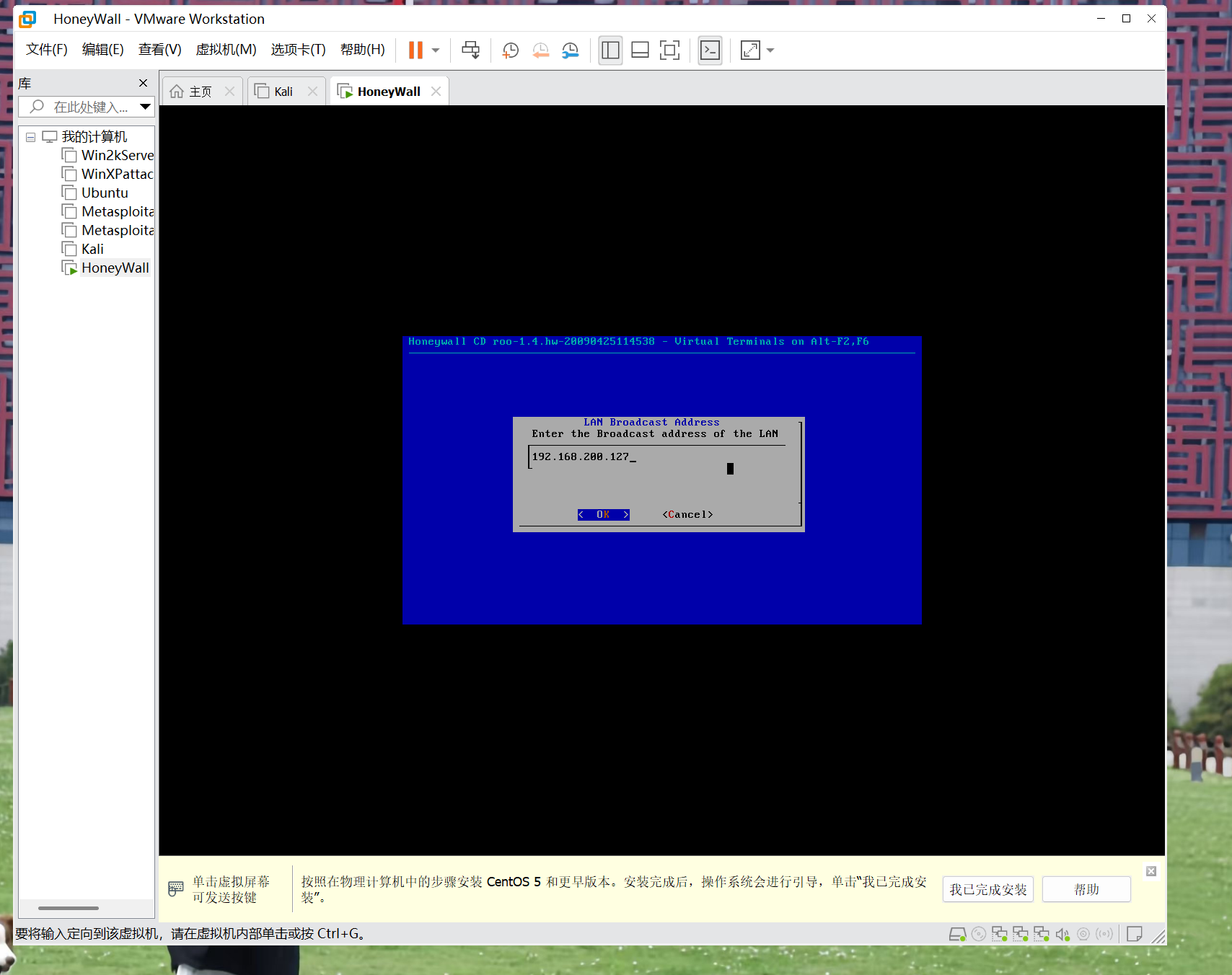

配置LAN广播地址

192.168.200.127

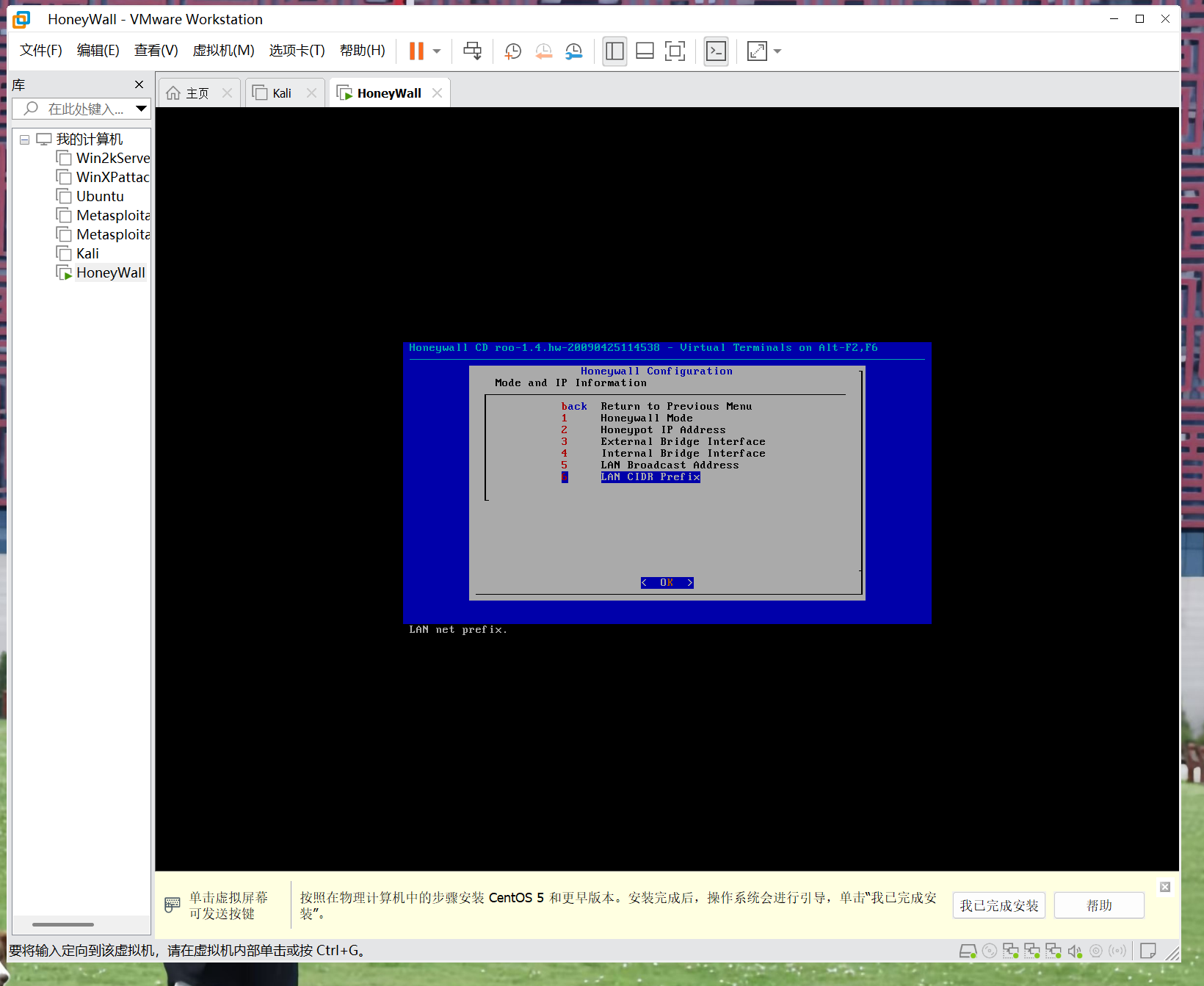

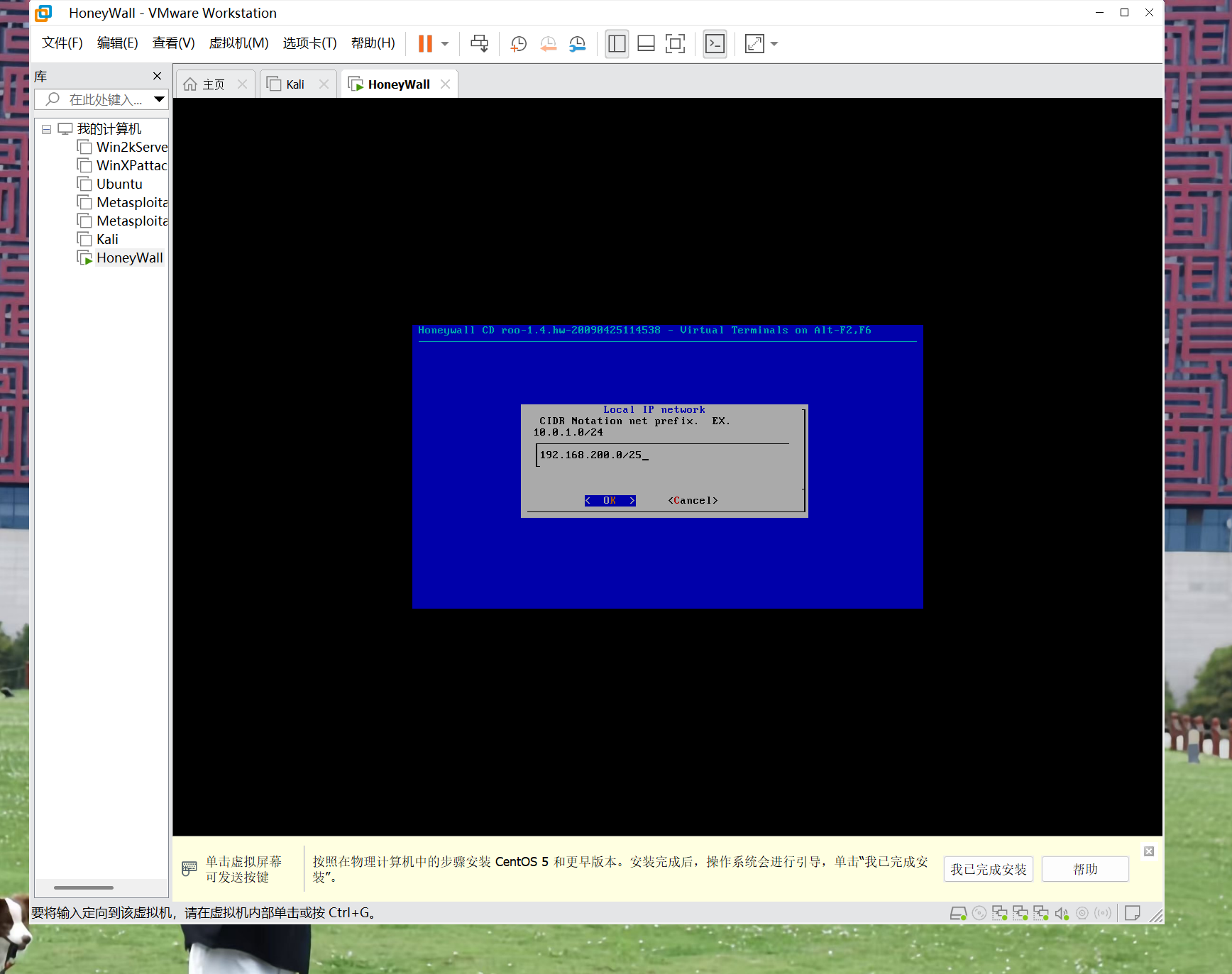

配置LAN CIDR

192.168.200.0/25

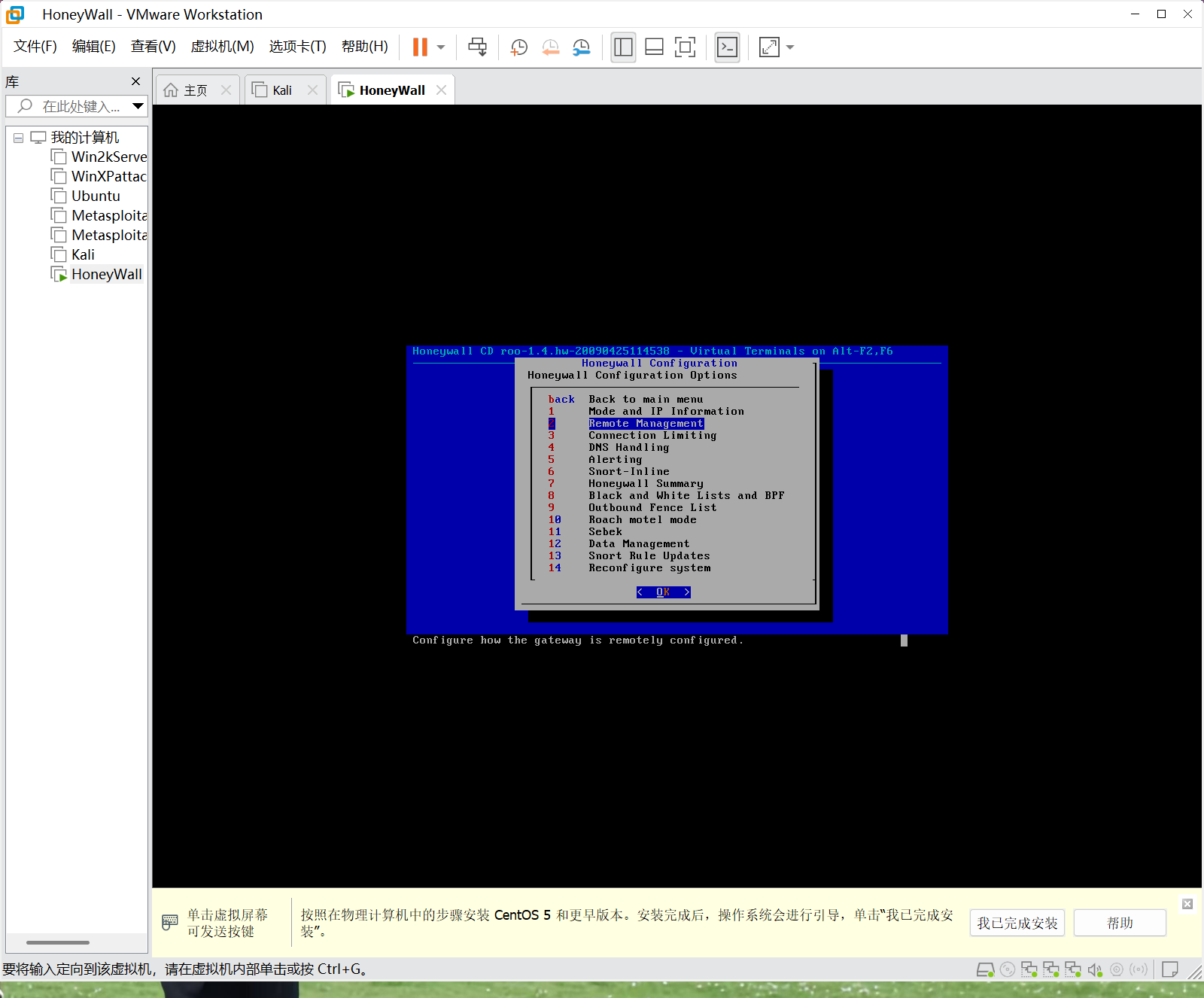

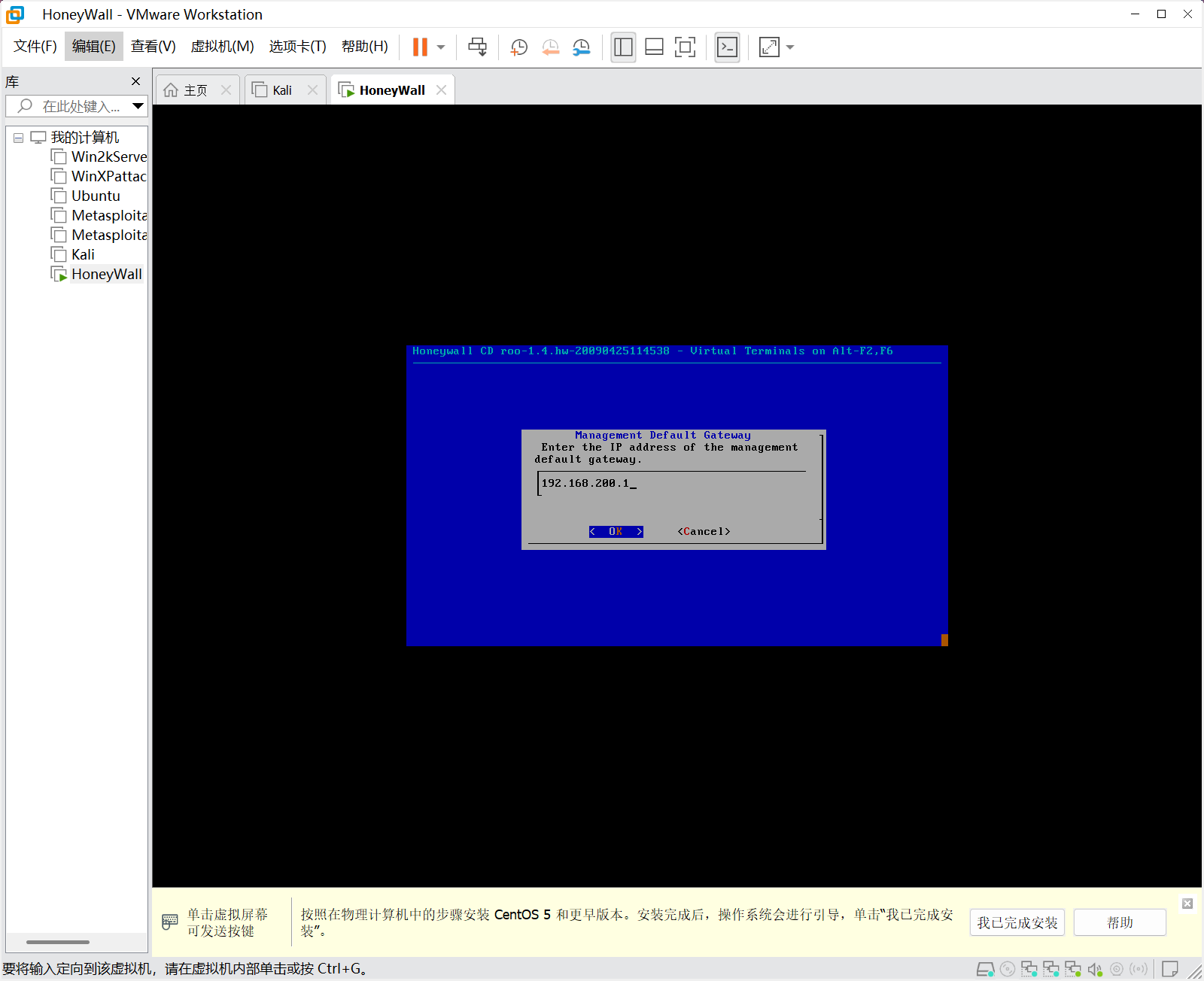

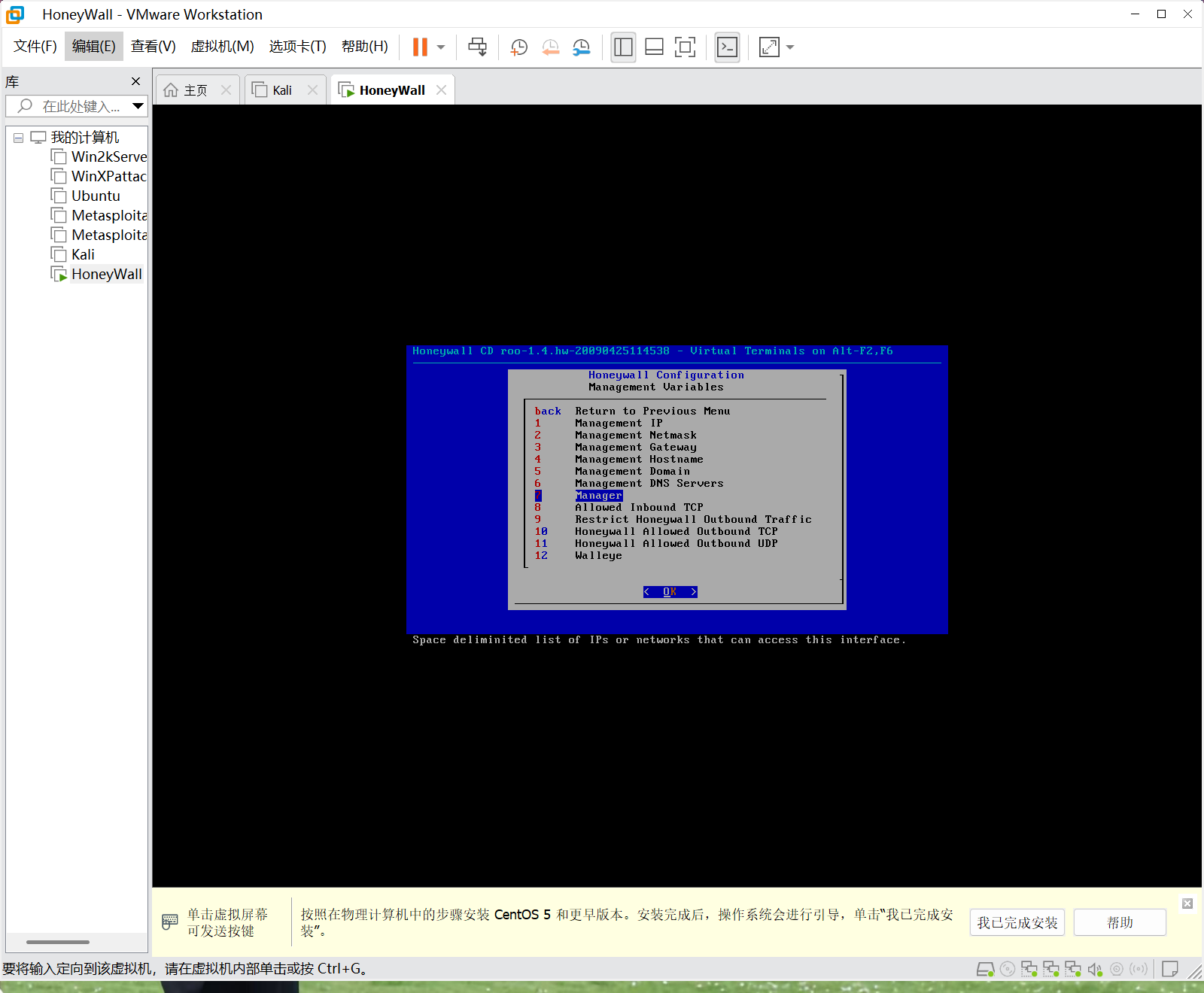

设置 蜜网网关的管理配置

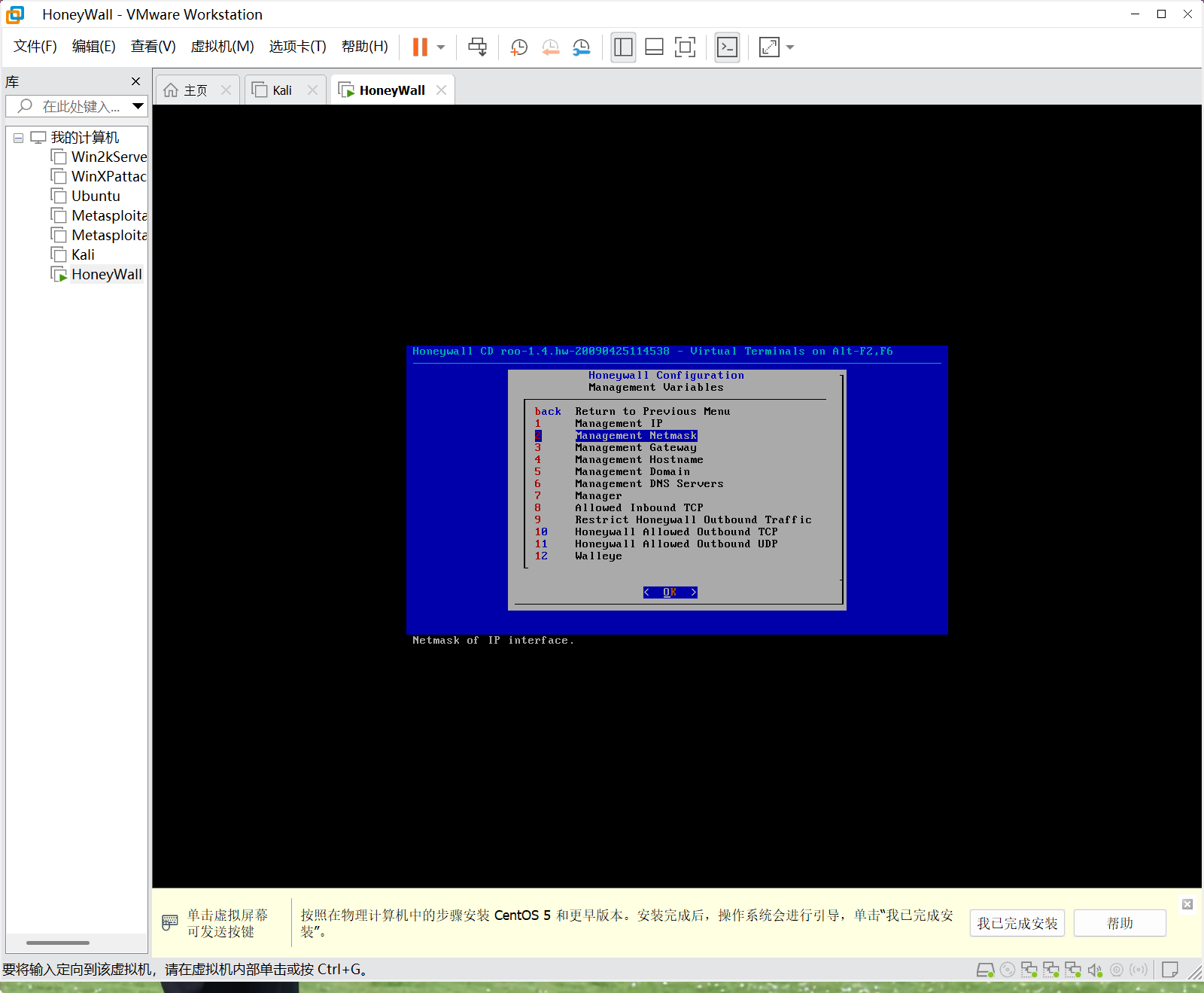

分别设置如下:

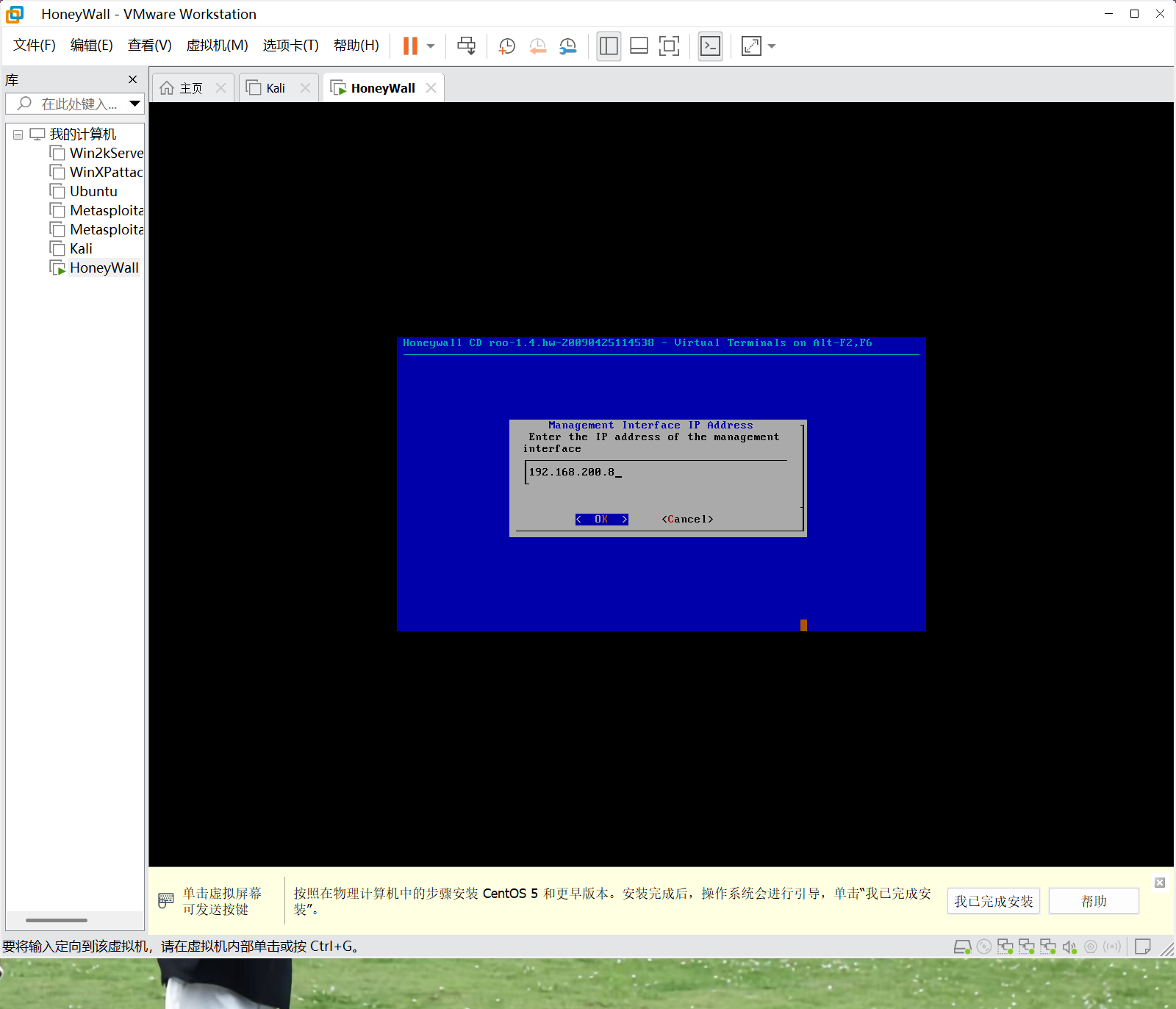

management ip 192.168.200.8

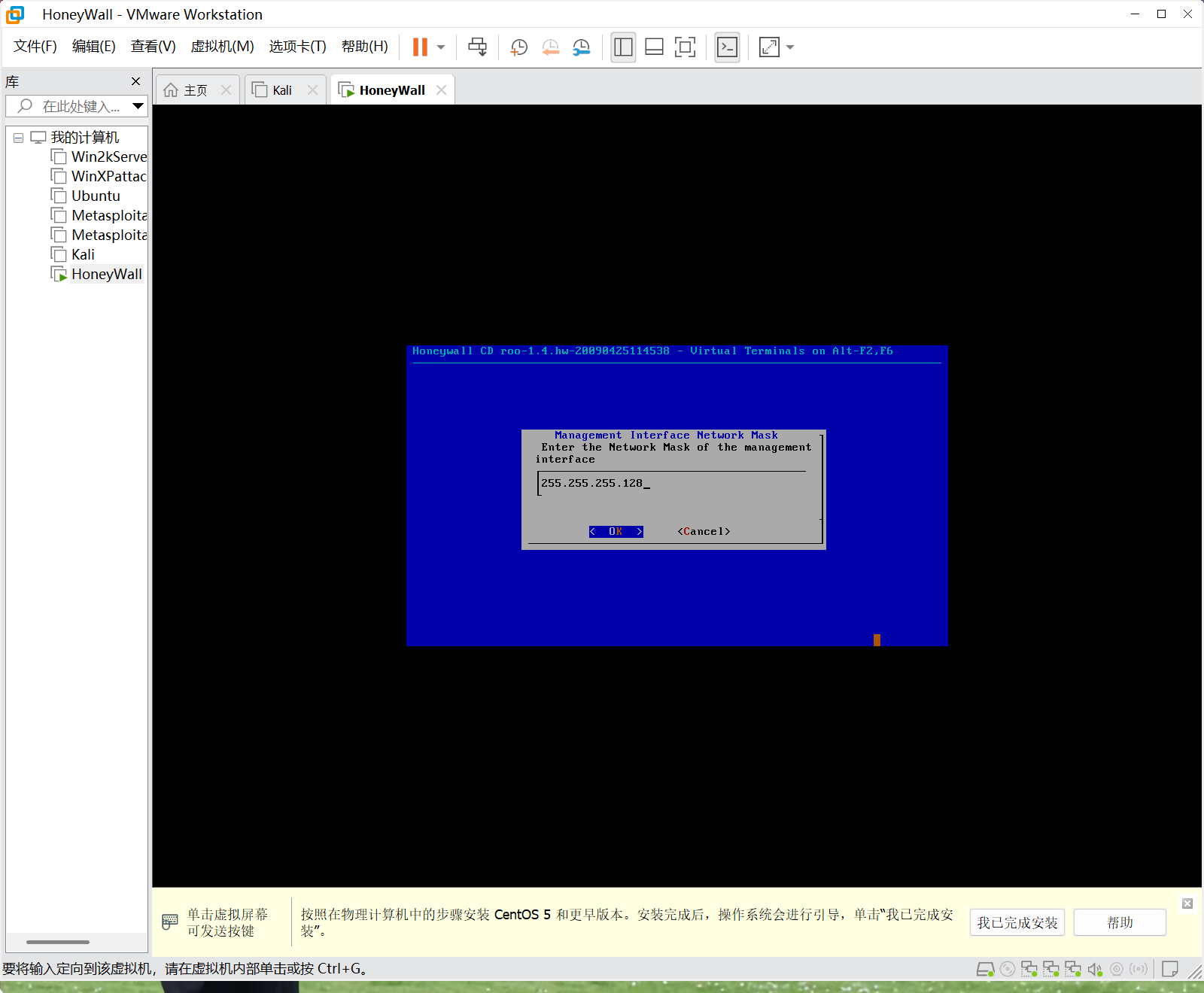

management netmask 255.255.255.128

management gateway 192.168.200.1

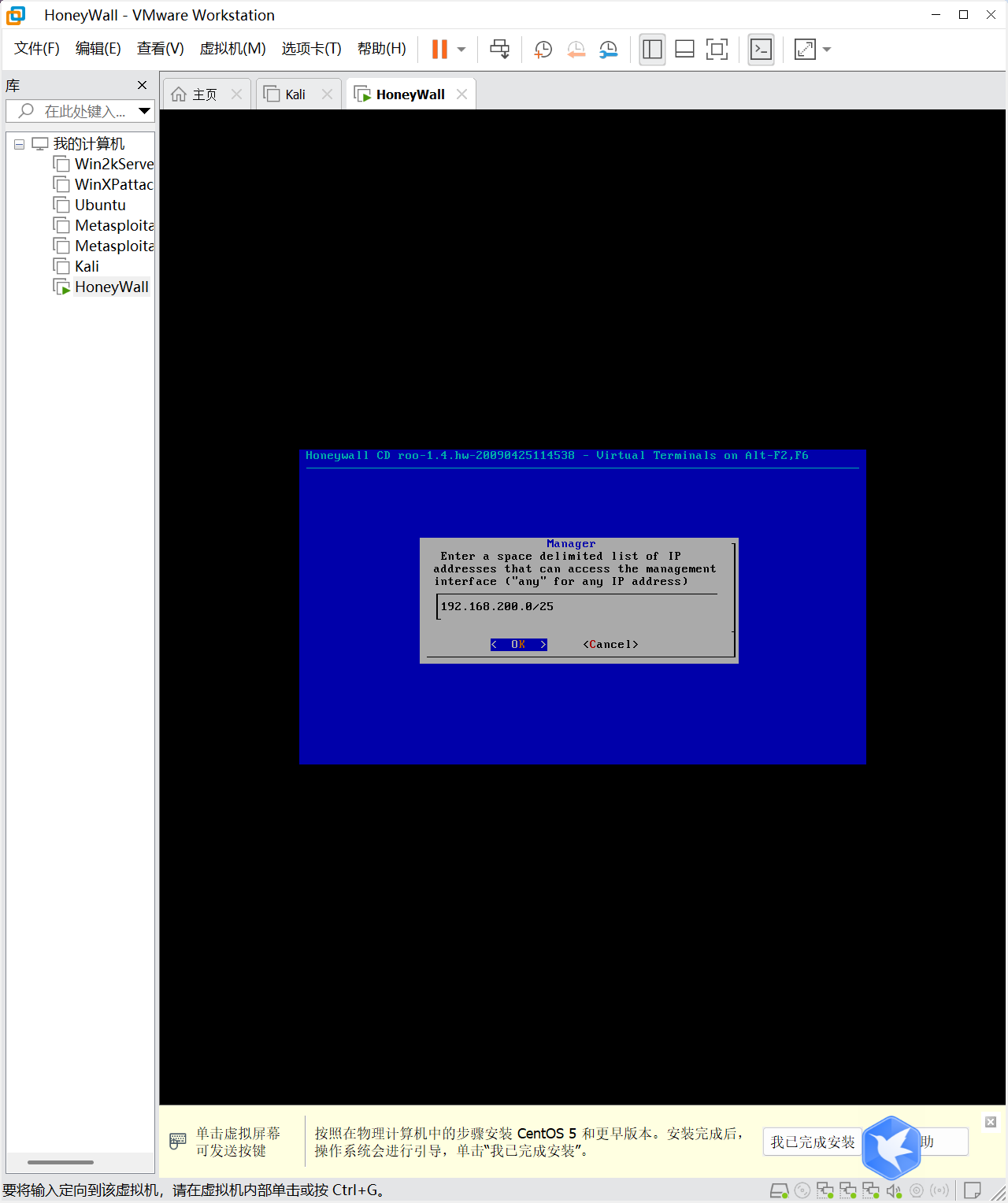

manager 192.168.200.0/25

设置子网掩码

设置路由

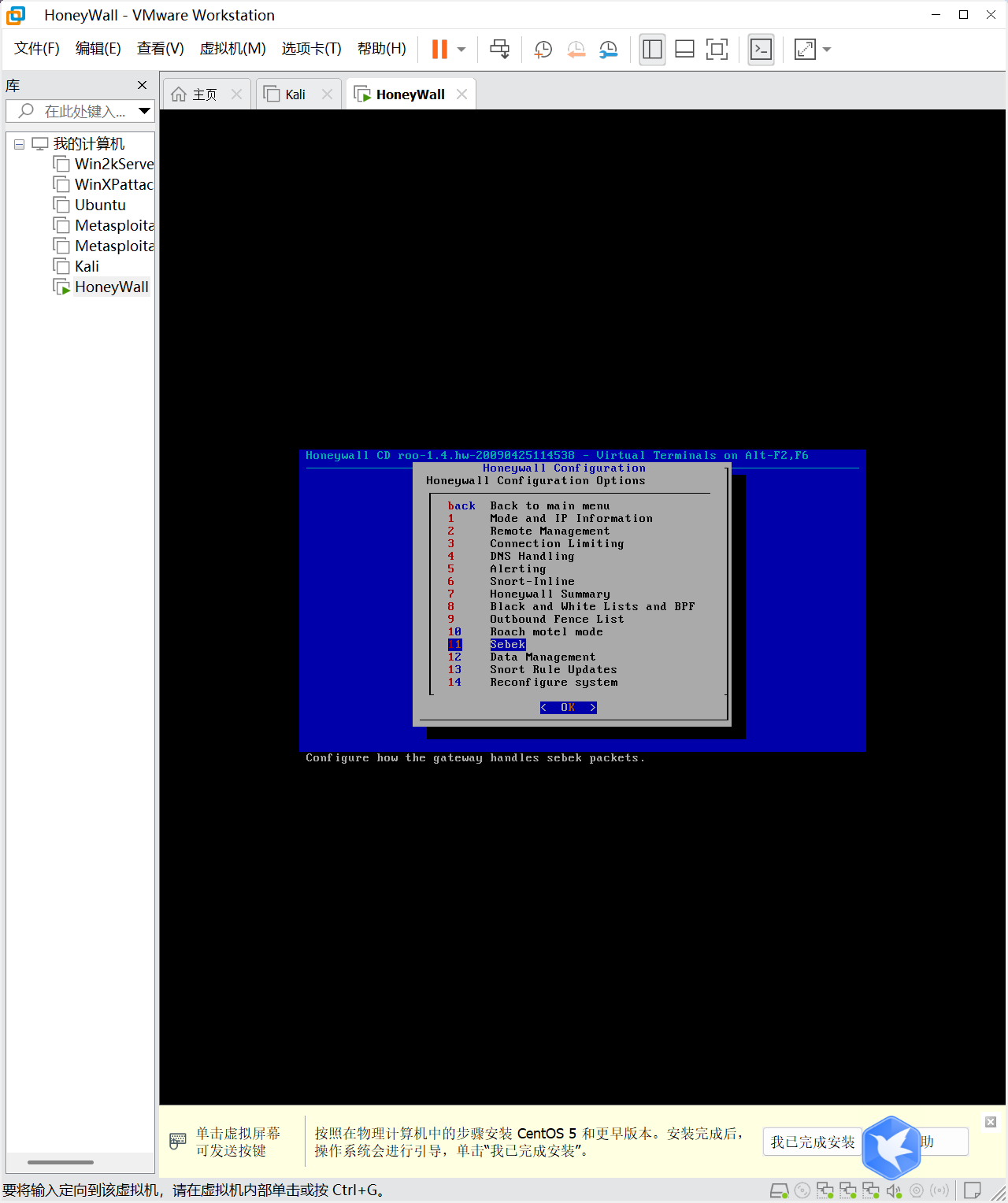

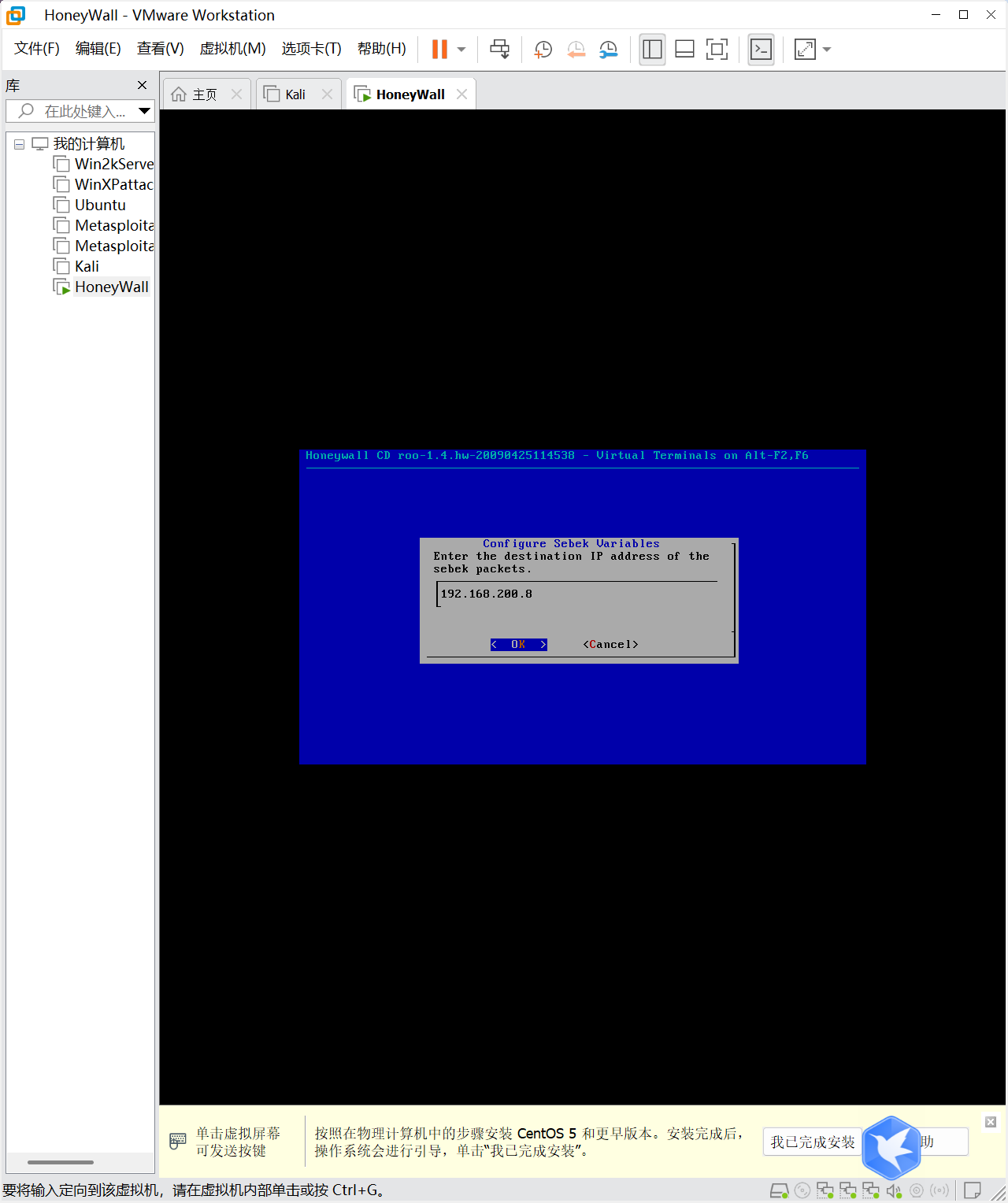

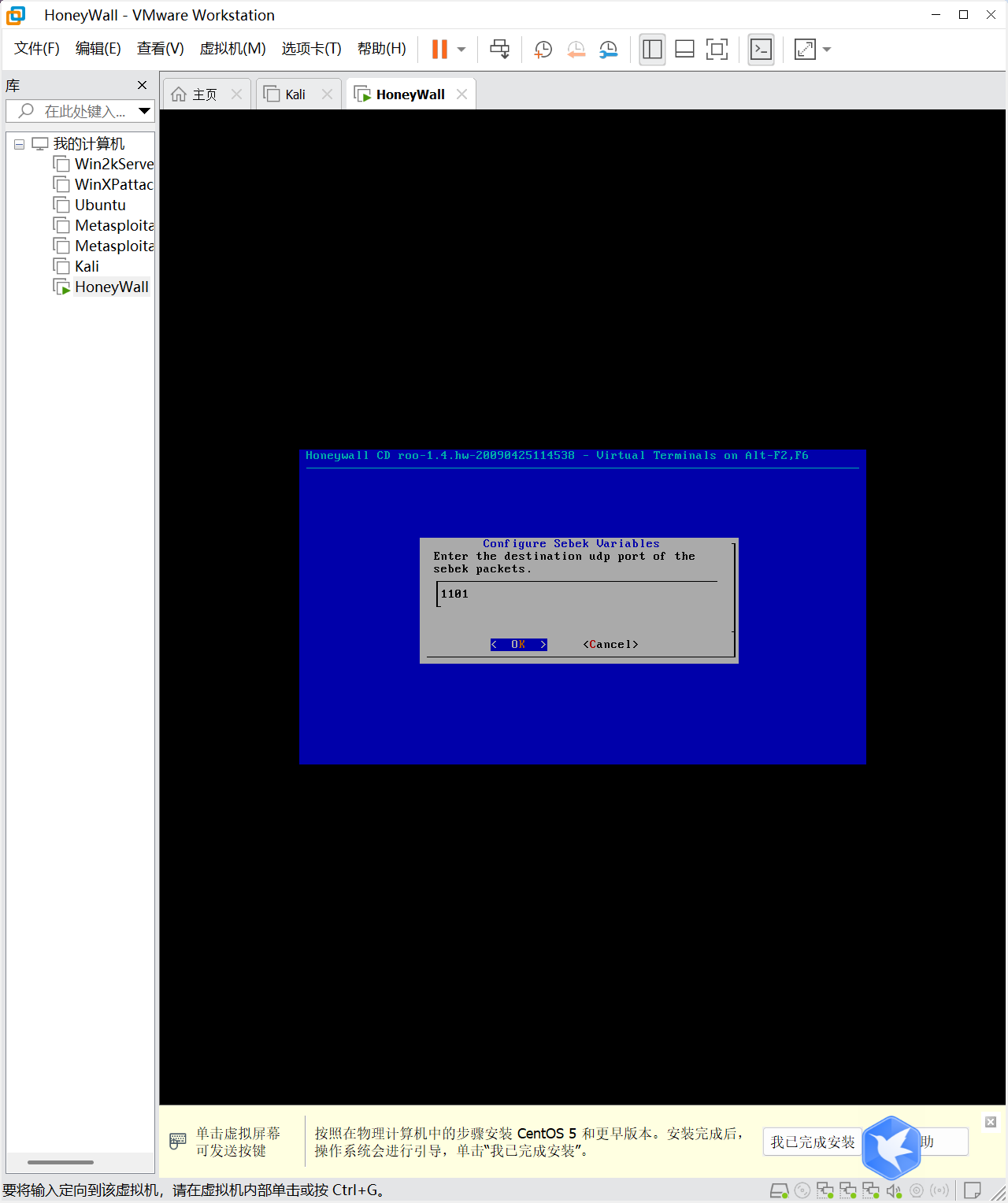

设置sebck

192.168.200.8

默认1101端口

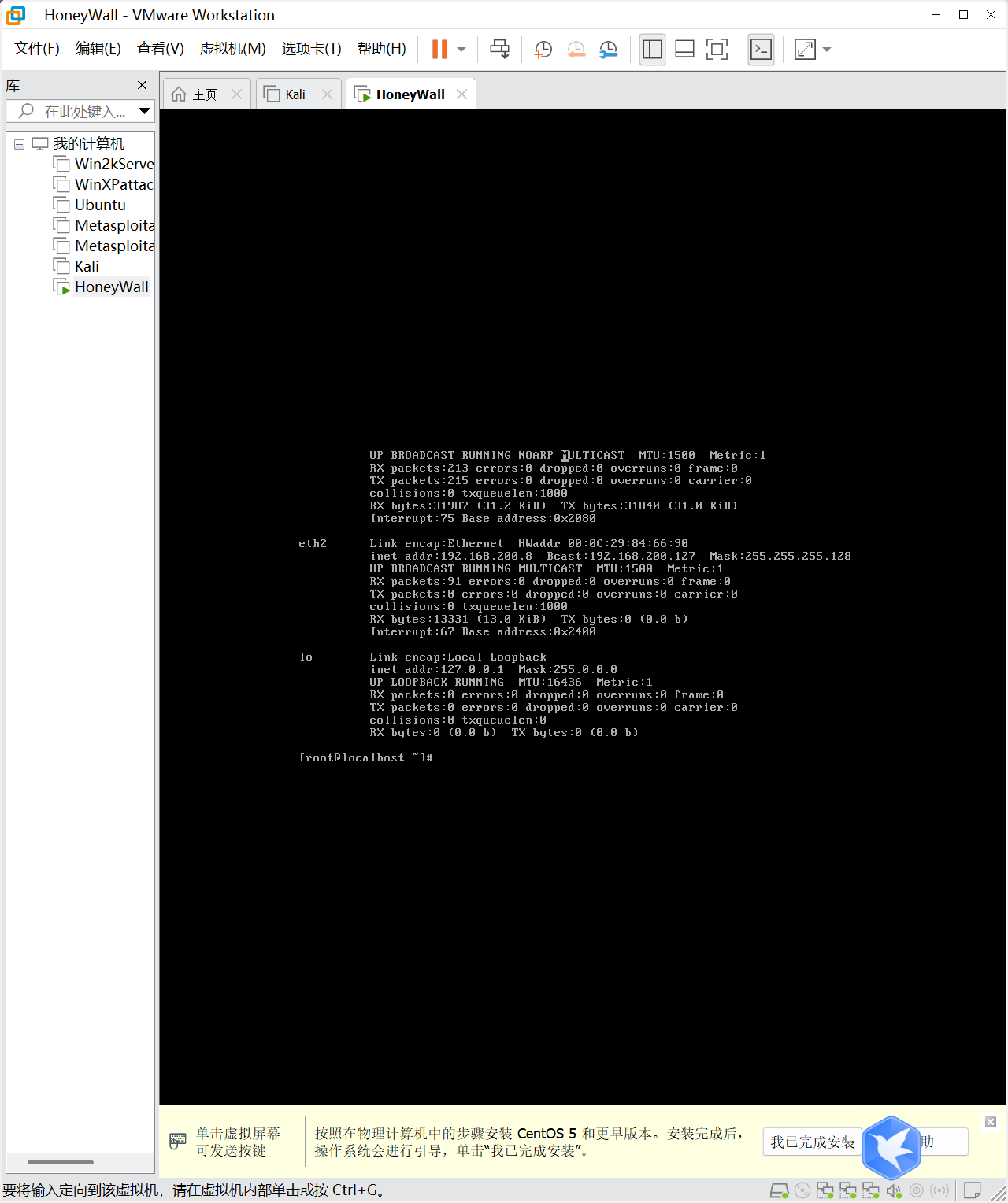

查看配置的IP信息 是否成功

ifconfig

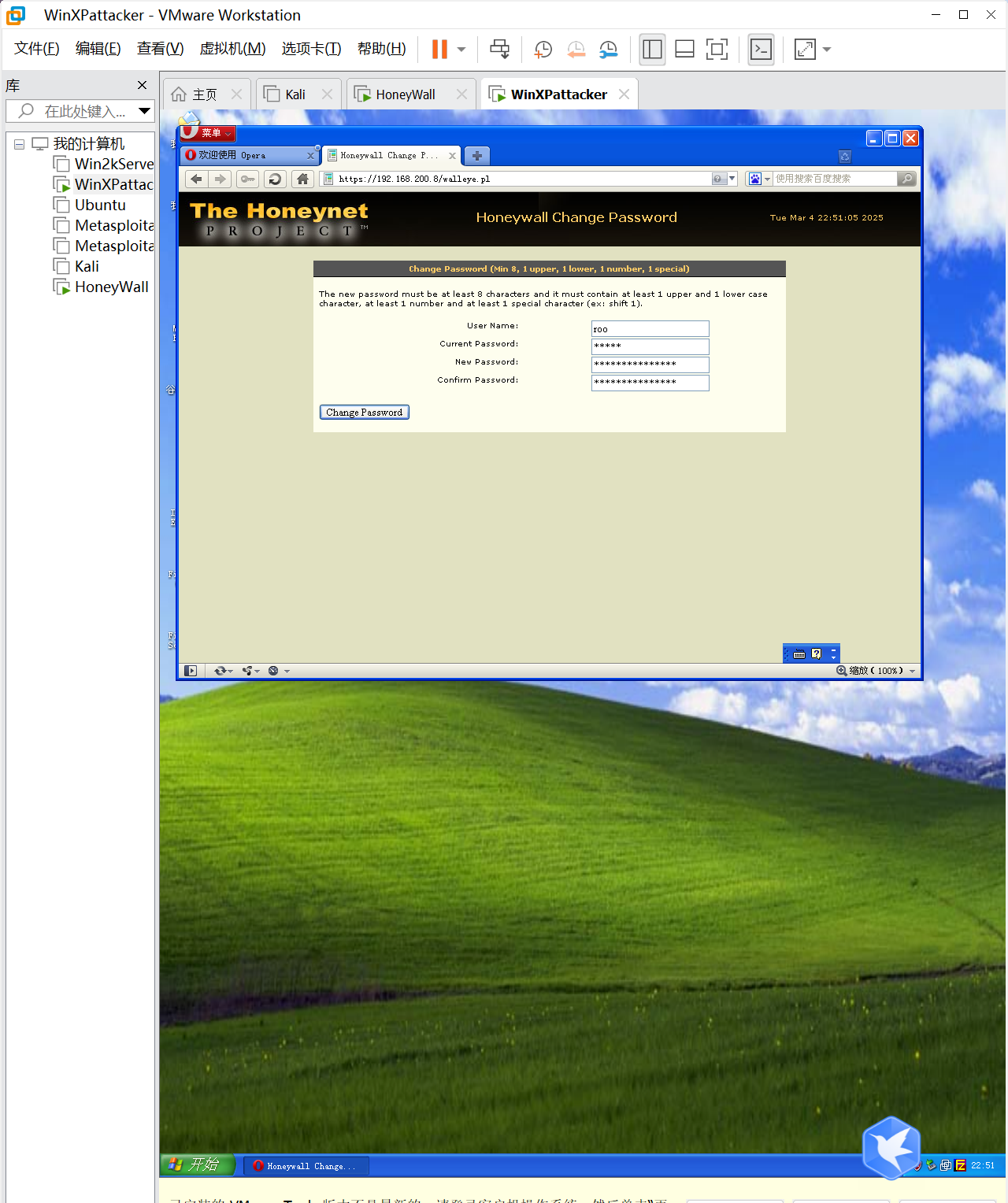

3.网关测试

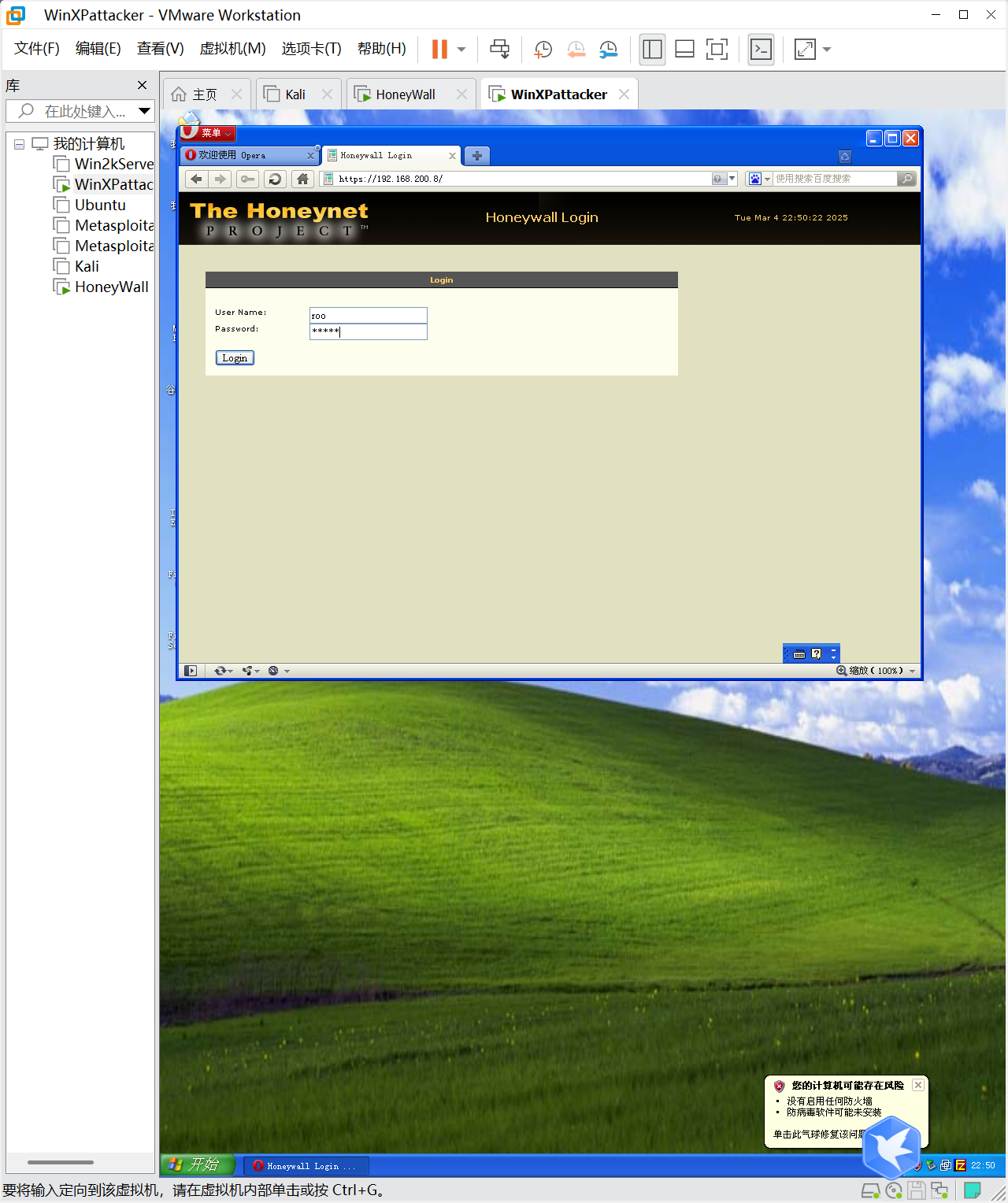

测试蜜网

设置新密码:Yinyujia191268!

成功进入蜜网

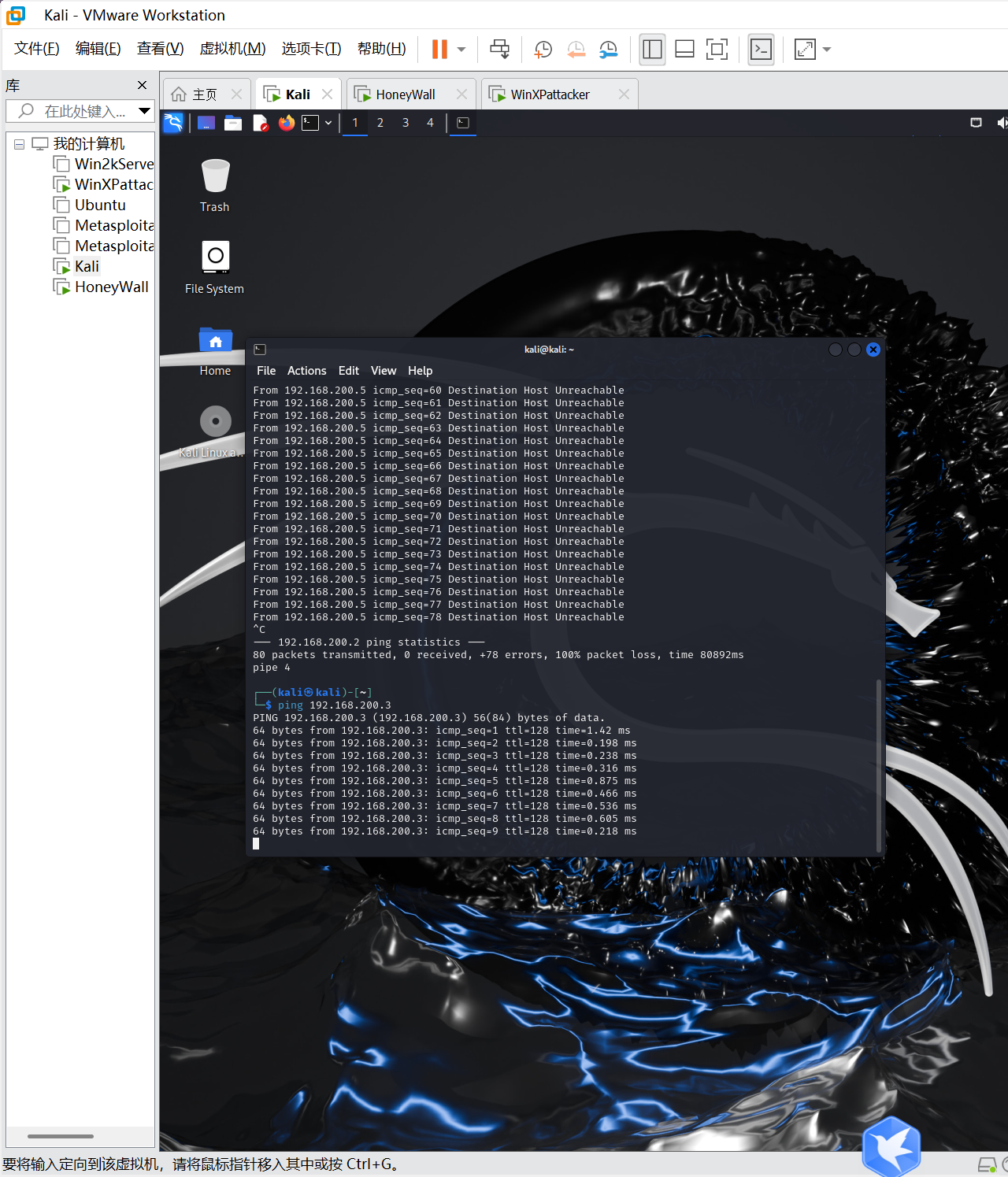

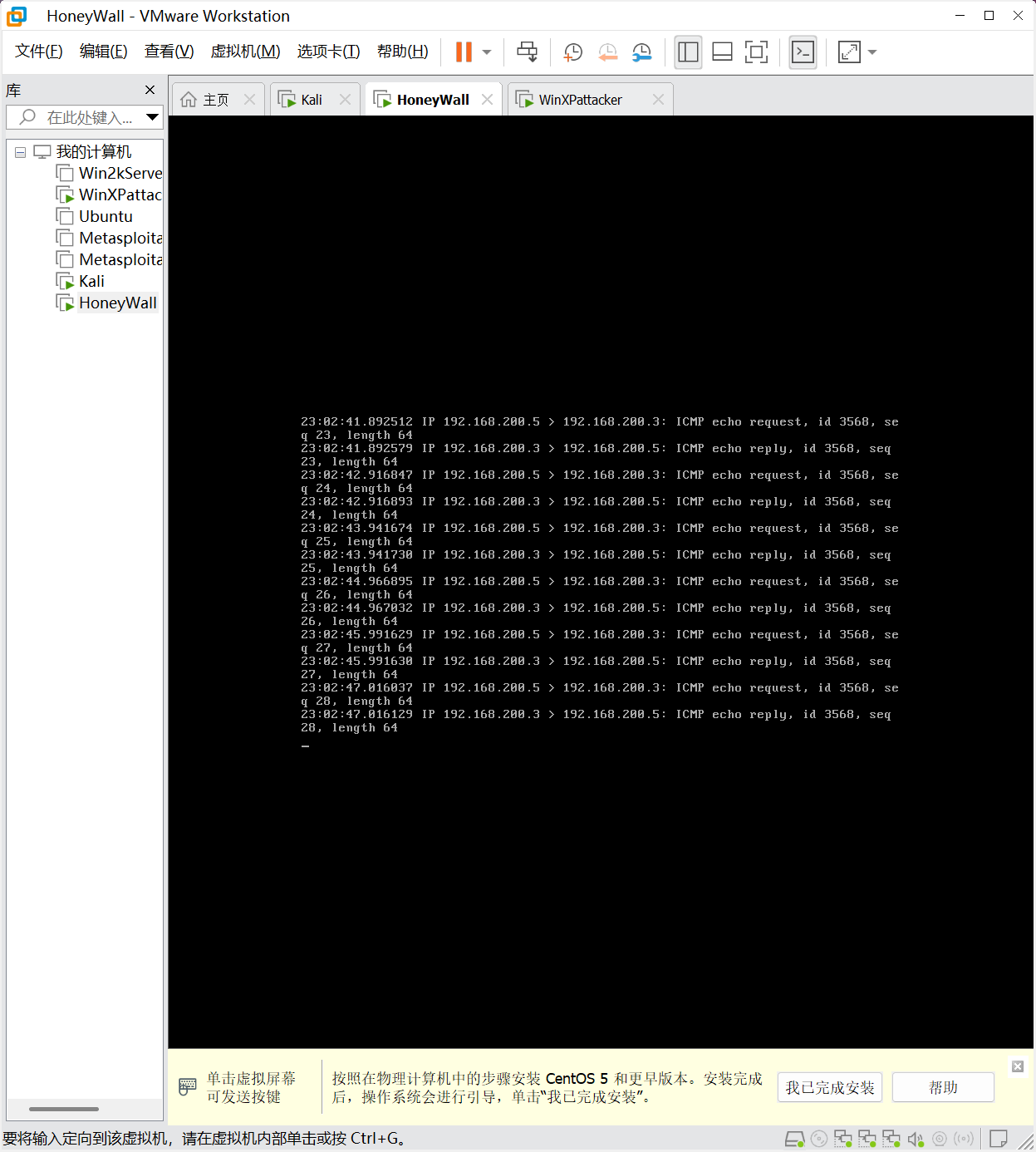

4.连通性测试

通过kali ping通WinXP attacker

蜜网网关有数据报来源

5.学习中遇到的问题及解决

问题1:虚拟机内鼠标无法移动

问题1解决方案:CTRL+alt

问题2:对Metasploitable_ubuntu靶机IP进行设置时ifconfig 命令设置不成功

nohup 命令缺失:

- 错误信息显示

nohup无法运行某些命令,因为这些命令不存在或路径错误。

问题2解决方案:换成Metasploitable_Linux靶机再进行设置

问题3:kali攻击机安装不成功

尝试1:到官网Index of /kali-images/kali-2024.3/下载

但是开机就报错找不到操作系统

尝试2:经过网络搜索后可能是镜像下载路径有中文,并且intel机应该下载i386版本以下版本:

但是仍然出现开机后找不到操作系统的情况

问题3解决方案:需要下载amd版本并且为保险起见安装路径更换为全英

之后便安装成功

6.学习感悟

在第一周的实验过程中,我对网络攻防有了初步的理解,也意识到了它在网络安全中的重要性。通过搭建攻防环境,我不仅掌握了靶机、攻击机、蜜网等关键概念,还通过查阅各种资料对这些知识点有了更直观的认识。在实验过程中,我遇到了一些问题,设置靶机IP失败以及攻击机安装不成功等问题,特别是kali攻击机重装了五六次。这些问题让我向同学请教同时也搜索了大量的相关知识,最终通过调整配置和更换版本,我最终成功解决了这些问题,这让我感到非常有成就感。这次学习让我深刻体会到理论与实践结合的重要性。只有通过实际操作,才能更好地理解和掌握网络攻防技术。

参考资料

kali linux虚拟机安装过程出现的问题_安装linux的时候一直卡在running shell processes-CSDN博客

Kali 在虚拟机中的安装及问题处理(2022.04.12)_kali处理器不支持-CSDN博客

安装kali出现system not found 的问题_安装kali 操作系统没发现-CSDN博客

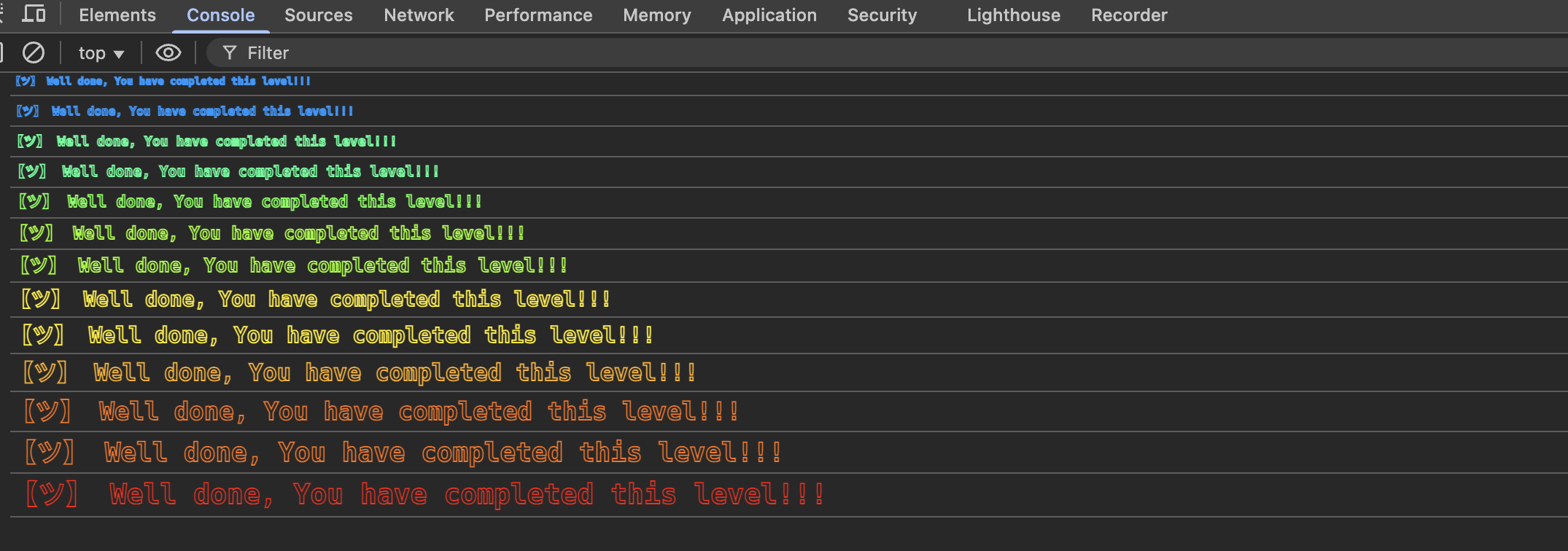

![[NSSCTF 2022 Spring Recruit]ezgame(两种解法)](https://img2024.cnblogs.com/blog/3555637/202503/3555637-20250306005757171-1306584957.png)

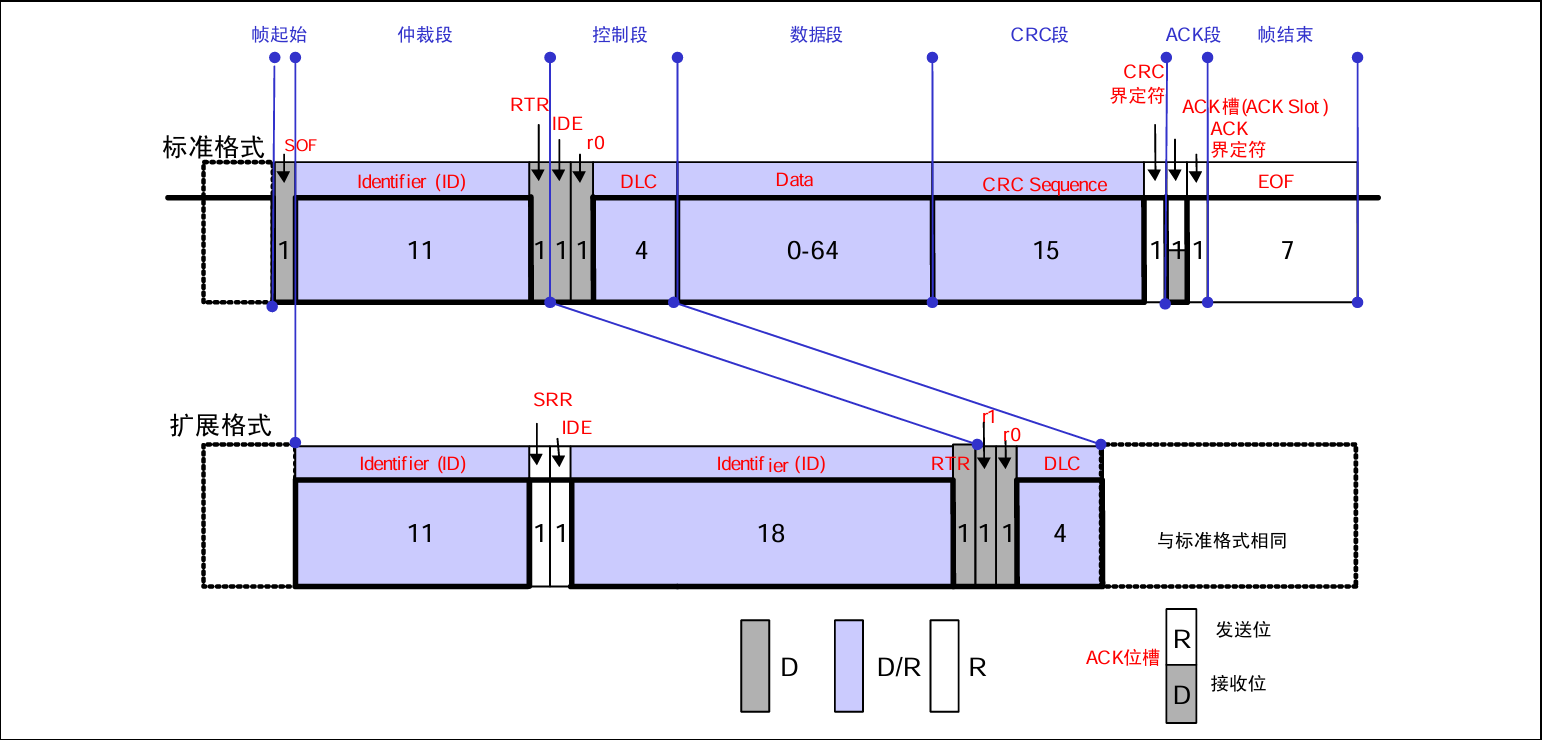

![[HNCTF 2022 WEEK3]ssssti](https://img2024.cnblogs.com/blog/3555637/202503/3555637-20250306004119169-328907737.png)

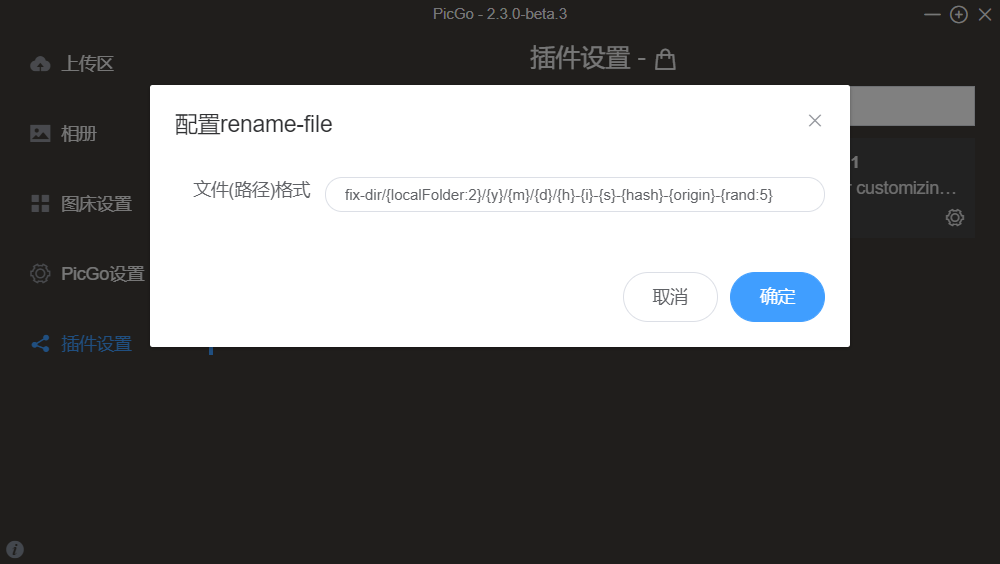

![[安洵杯 2020]Normal SSTI](https://img2024.cnblogs.com/blog/3555637/202503/3555637-20250306003908623-2016988596.png)