常规流程: 获得目标机shell⏩查看目标机补丁记录⏩判断没打的补丁,寻找EXP⏩利用exp提权

1、cmd中systeminfo查看补丁安装情况

2、 使用补丁在线查询工具:

http://blog.neargle.com/win-powerup-exp-index/#

3、 将systeminfo命令得到的补丁信息复制进去,就会给出可用的exp编号

4、 github作者整合了大部分exp:

http://github.com/SecWiki/windows-kernel-exploits

5、 将exp上传至目标机

6、 每个EXP的使用方法不同。如ms14-058上传了exp到靶机后在cmd使用exp.exe "命令"就能以system权限执行命令。其他exp的使用方法很可能不同

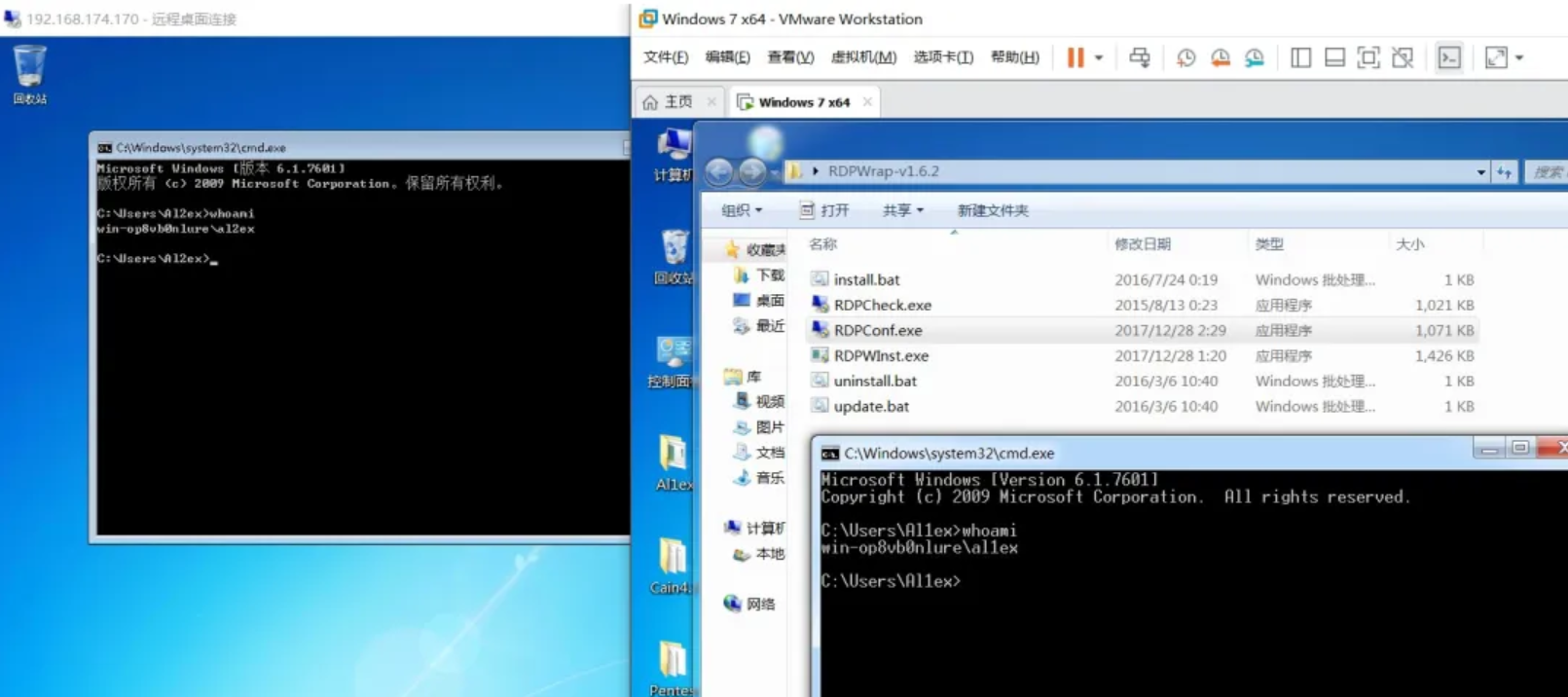

7、 获得了高权限在当前网络环境切忌开3389去连,可以用msfvenom生成木马维权,或者创建新用户加入管理员组。不过都会被发现。。

8、 靶机上在运行msf木马时要用高权限运行,否则反弹回来的shell也是低权限。所以要用之前传上去的exp运行msf木马