网络信息收集技术

实验要求

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

3.学习中遇到的问题及解决

4.学习感想和体会

实验步骤

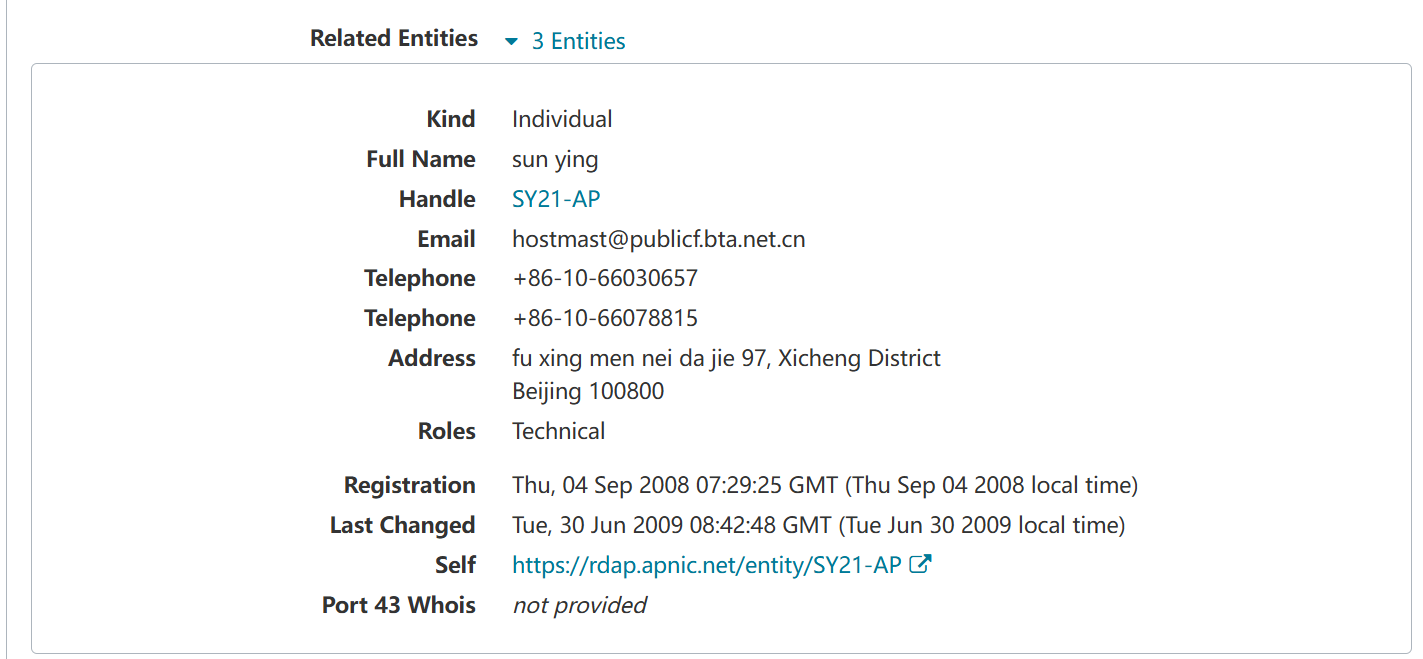

1. 查询www.besti.edu.cn的DNS域名和各种其他信息

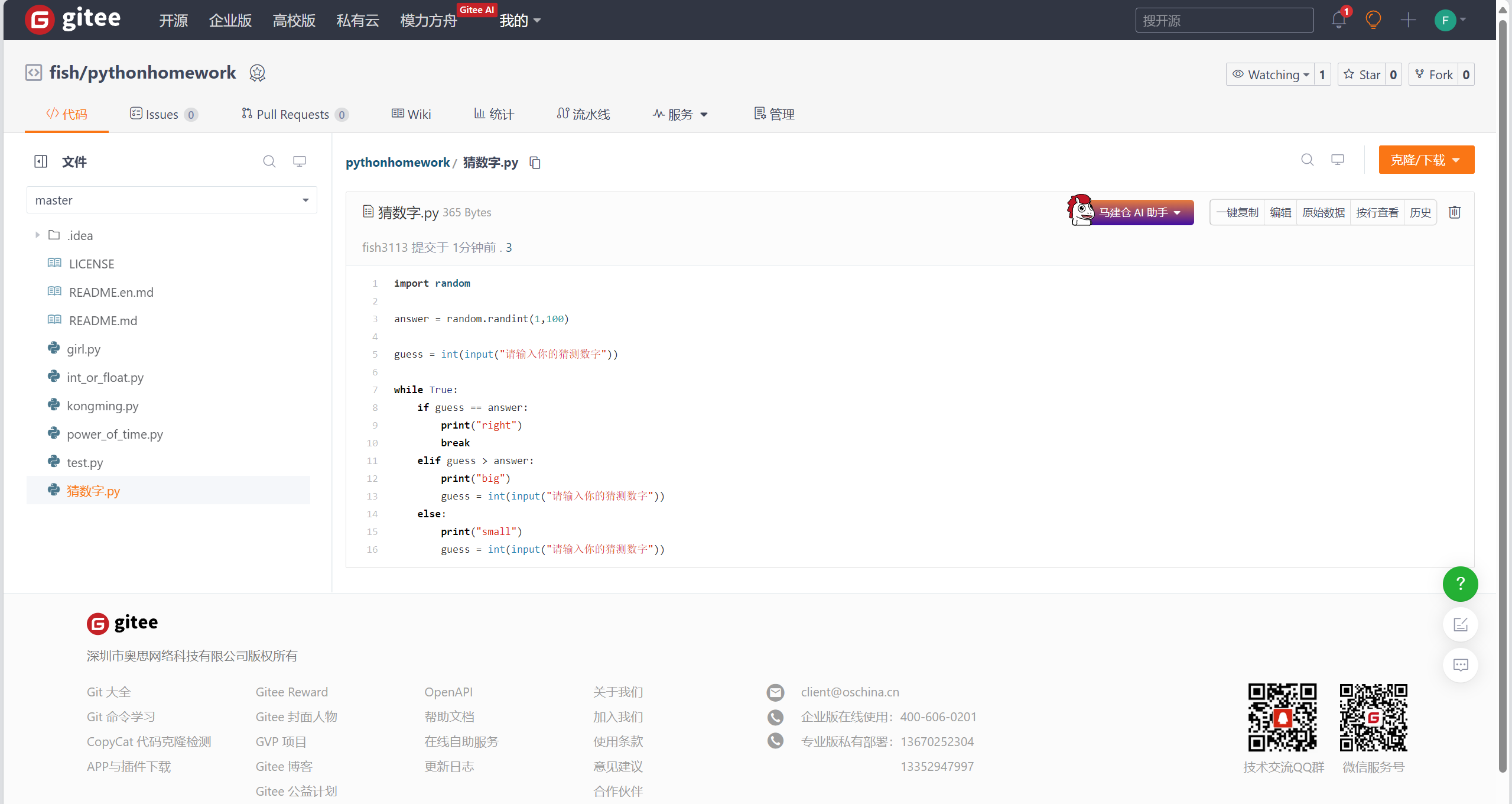

在kali命令行中使用如下命令:

dig www.besti.edu.cn

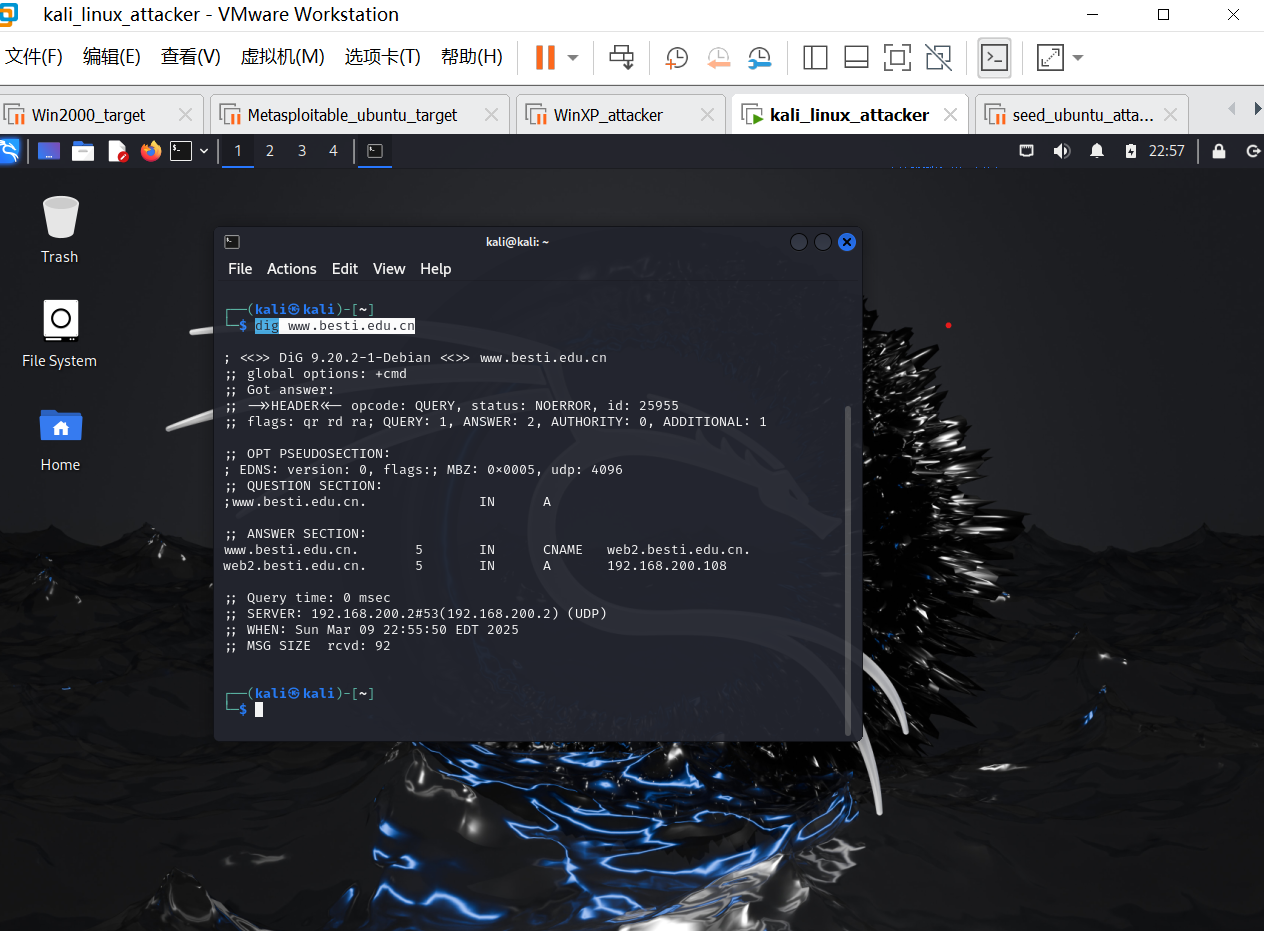

可以看到IP地址是一个本地地址,个人以为应该是校园网的原因,我们把网络改成个人热点再查一次:

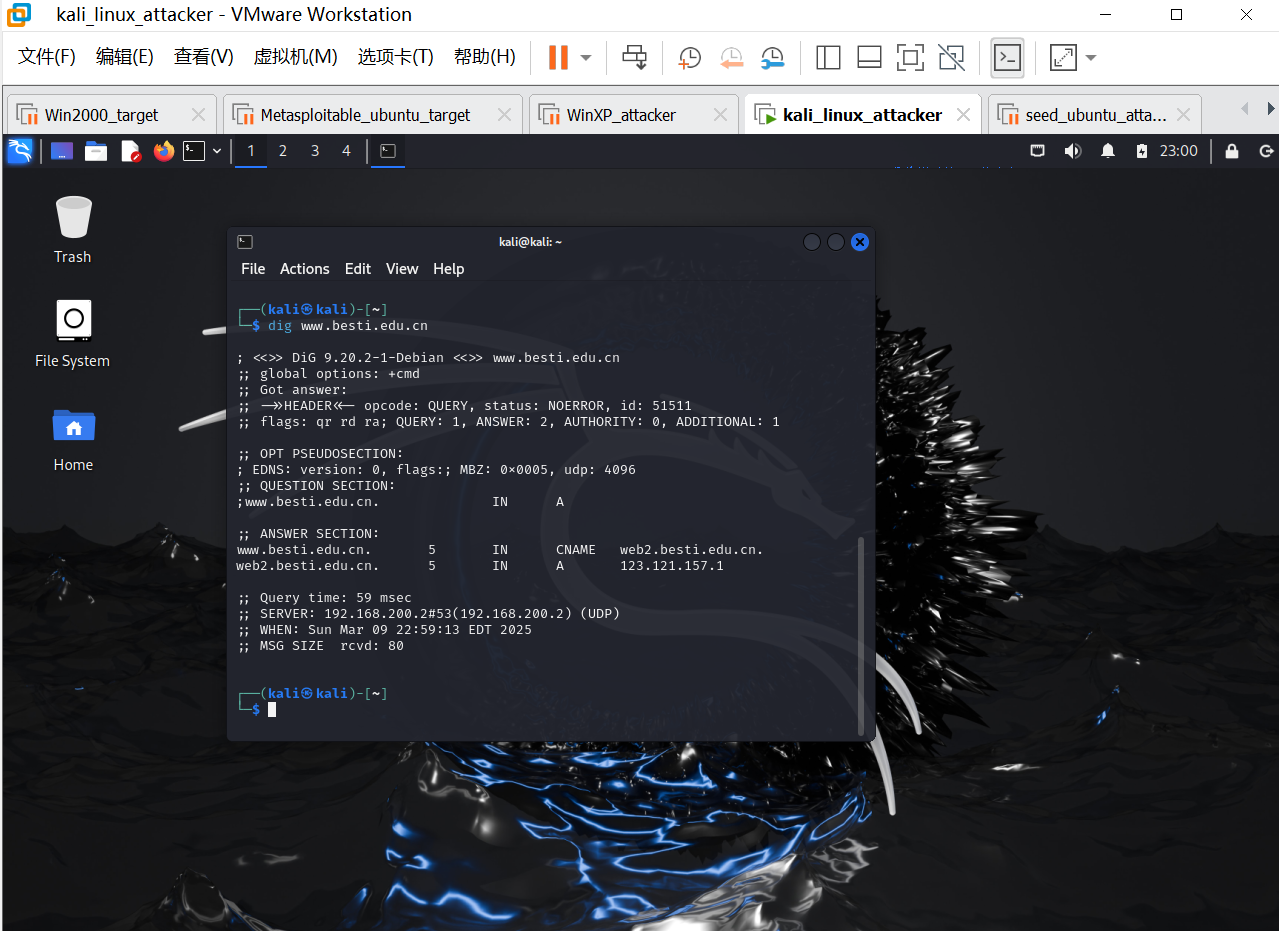

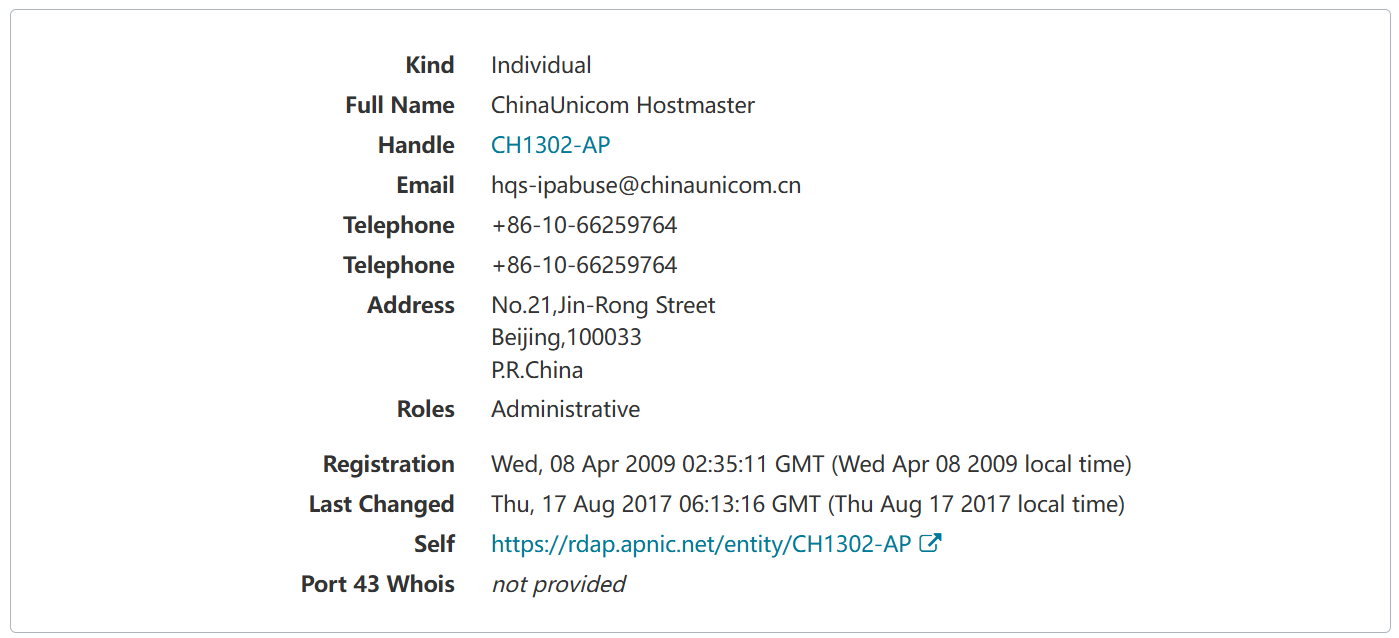

变成了123.121.157.1,然后我们通过https://www.arin.net/查询注册人及联系方式,DNS注册人及联系方式,该域名对应IP地址,IP地址注册人及联系方式,IP地址所在国家、城市和具体地理位置

都有!信息还挺全!

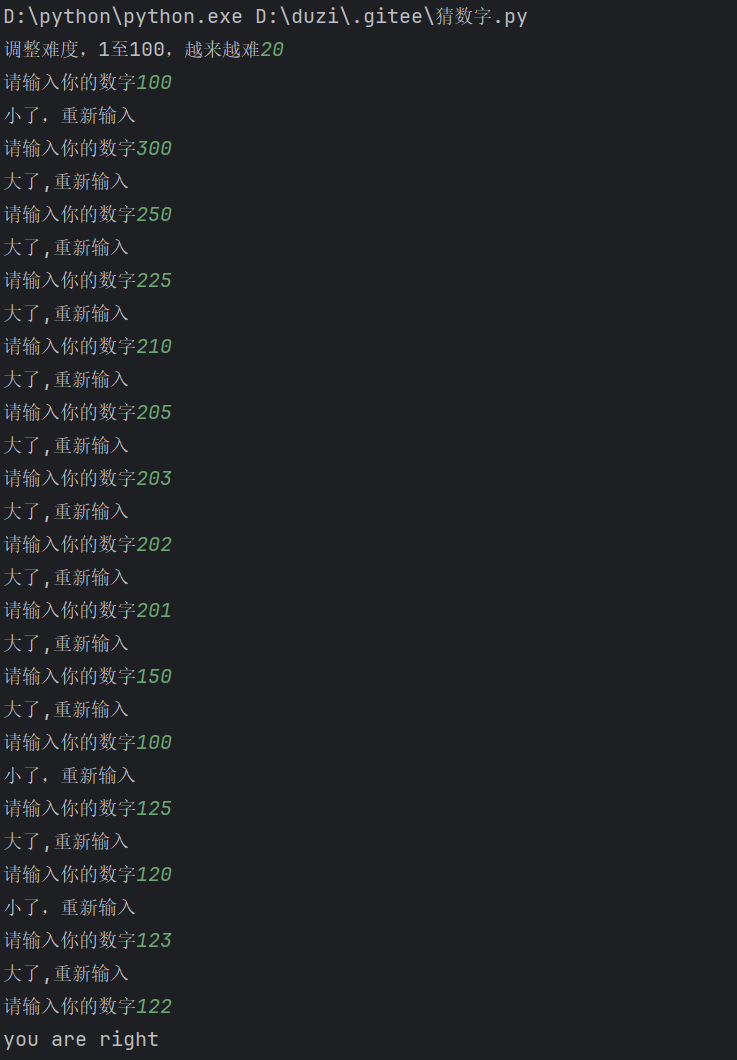

2. 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

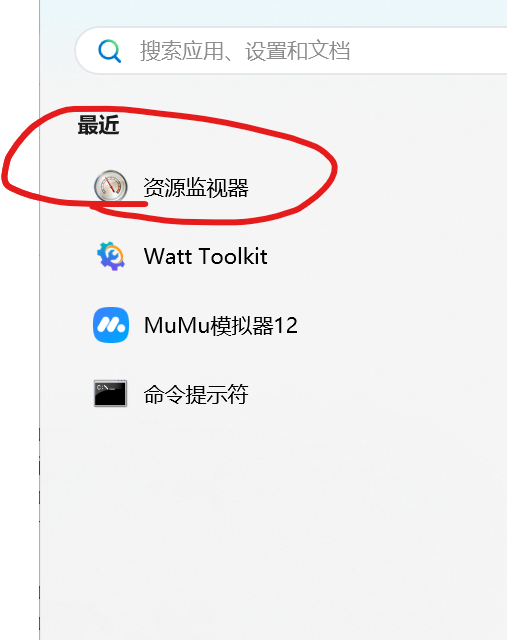

给微信好友打电话,用资源监视器检测流量获取IP地址

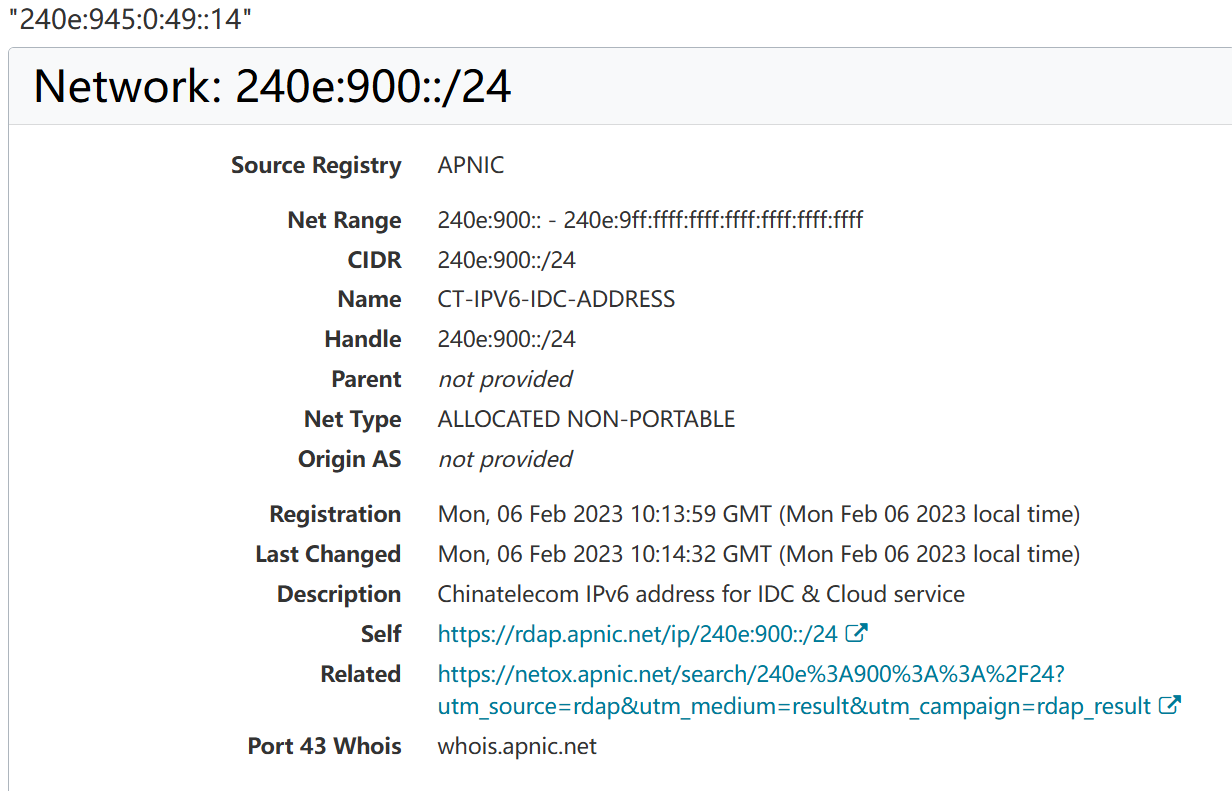

可以看到好友的地址是IPv6格式240e:945:0:49::14

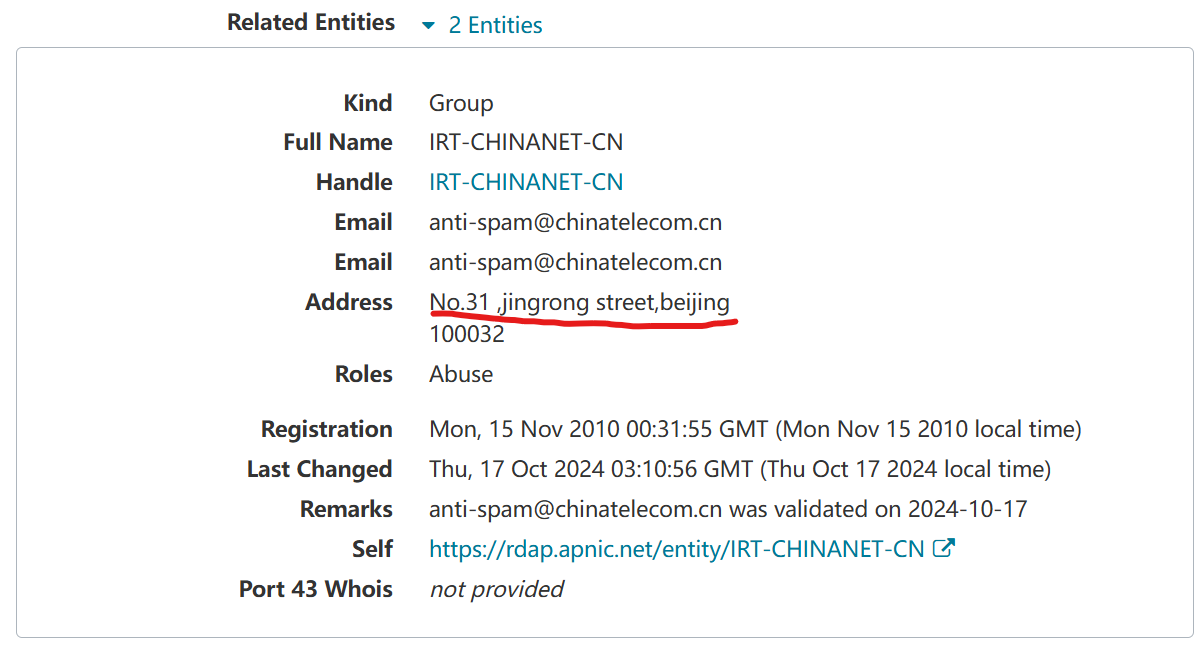

然后我们继续通过https://www.arin.net/查询相关信息

得到信息是在北京,也确实是在北京!(给室友打的)

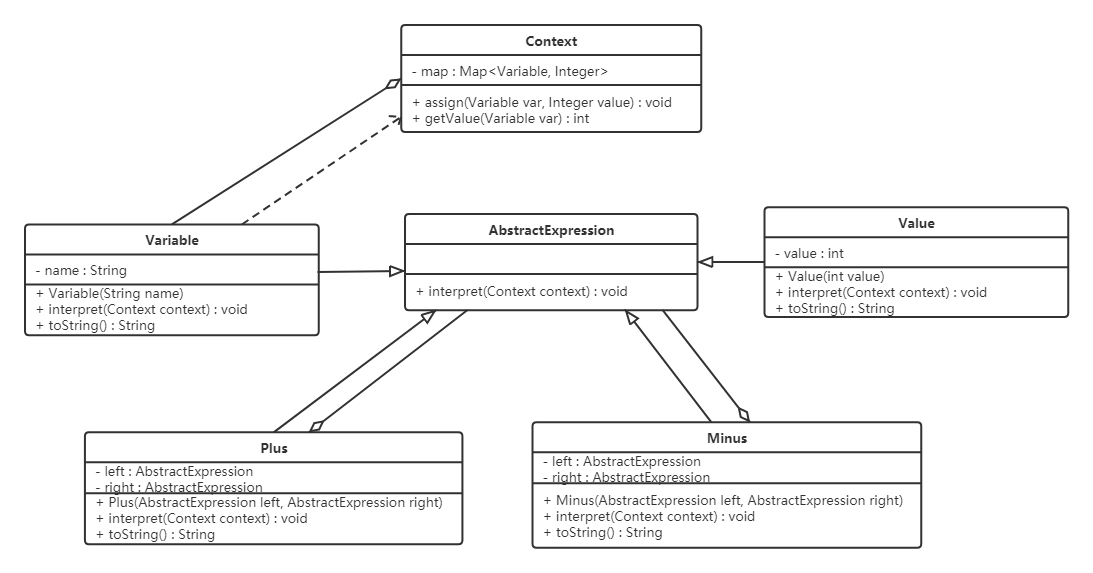

3. 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

(1) 靶机IP地址是否活跃

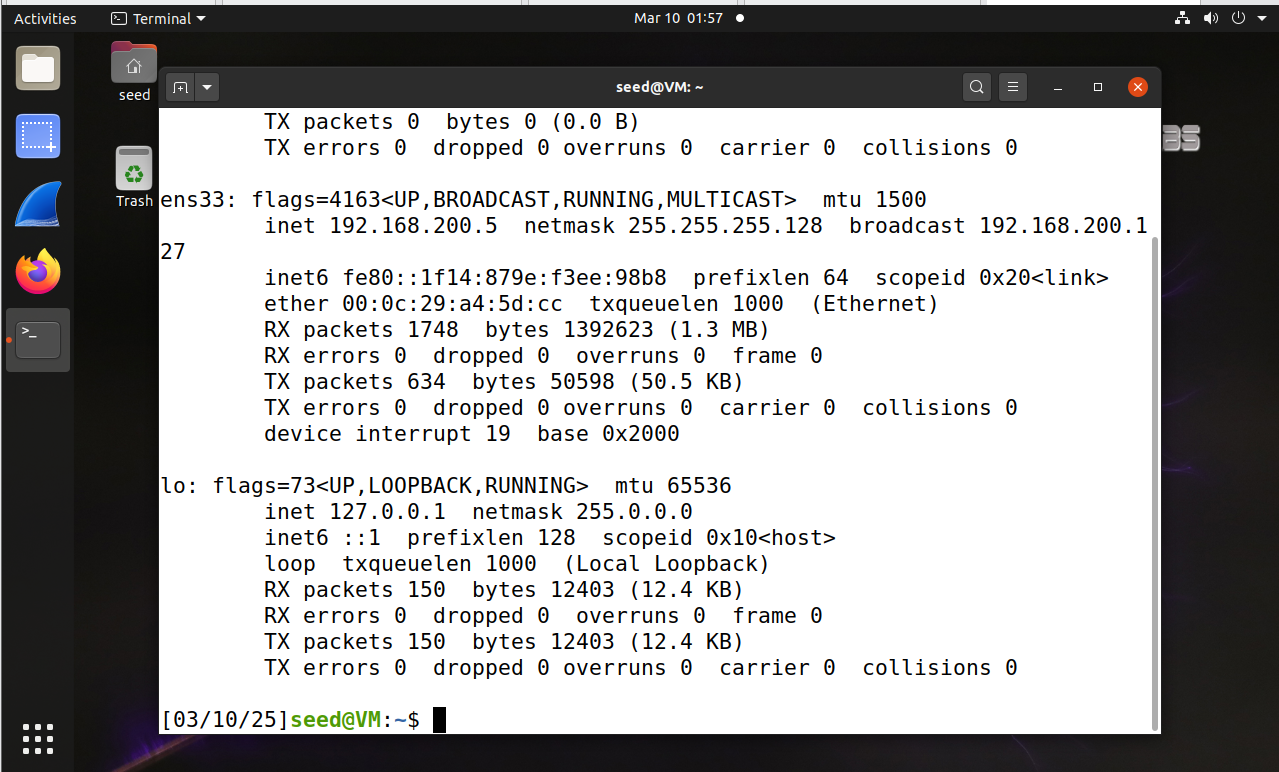

输入ifconfig可以查询到靶机的IP地址为192.168.200.5

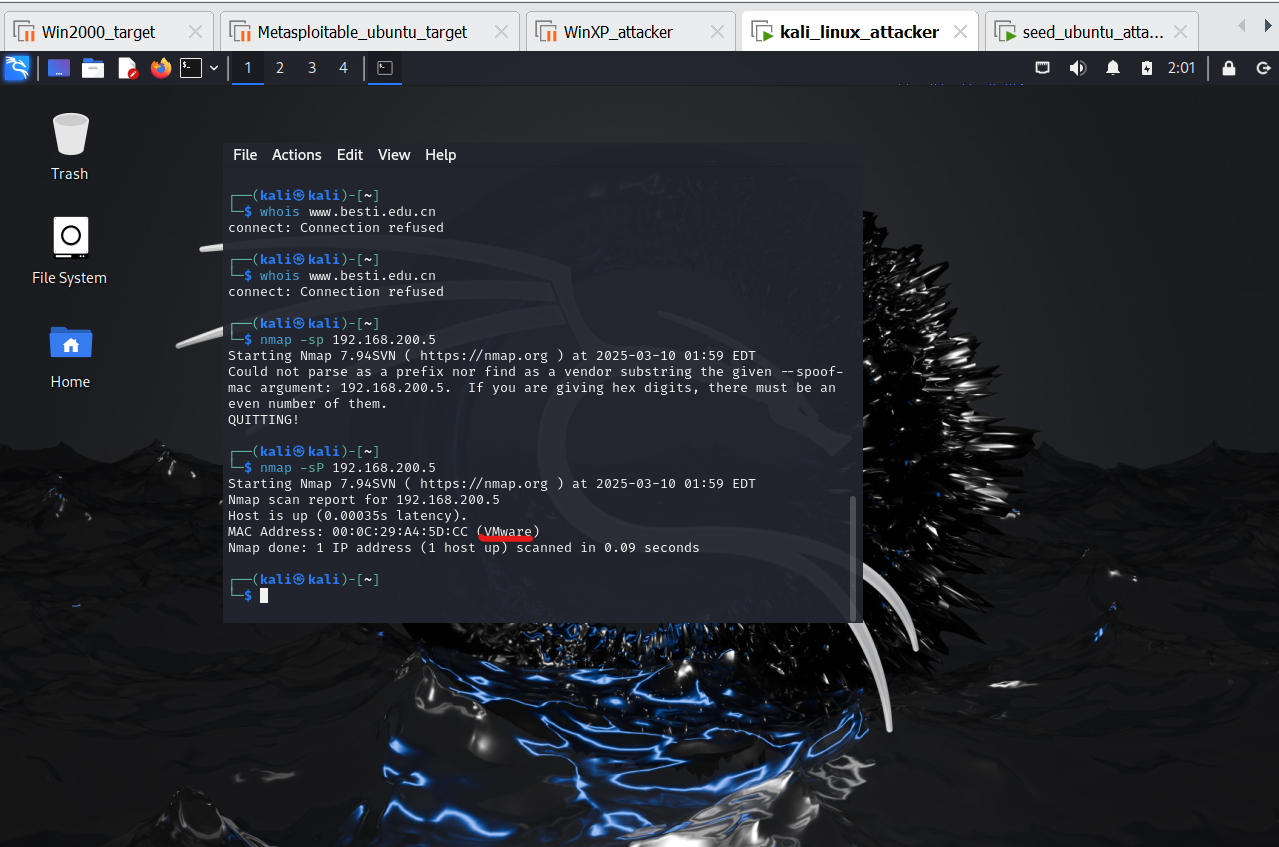

然后在kali攻击机中输入nmap -sP 192.168.200.5查看seed靶机是否活跃(P一定要是大写的才行!)

可以看到靶机是活跃的,甚至知道是个虚拟机

(2) 靶机开放了哪些TCP和UDP端口

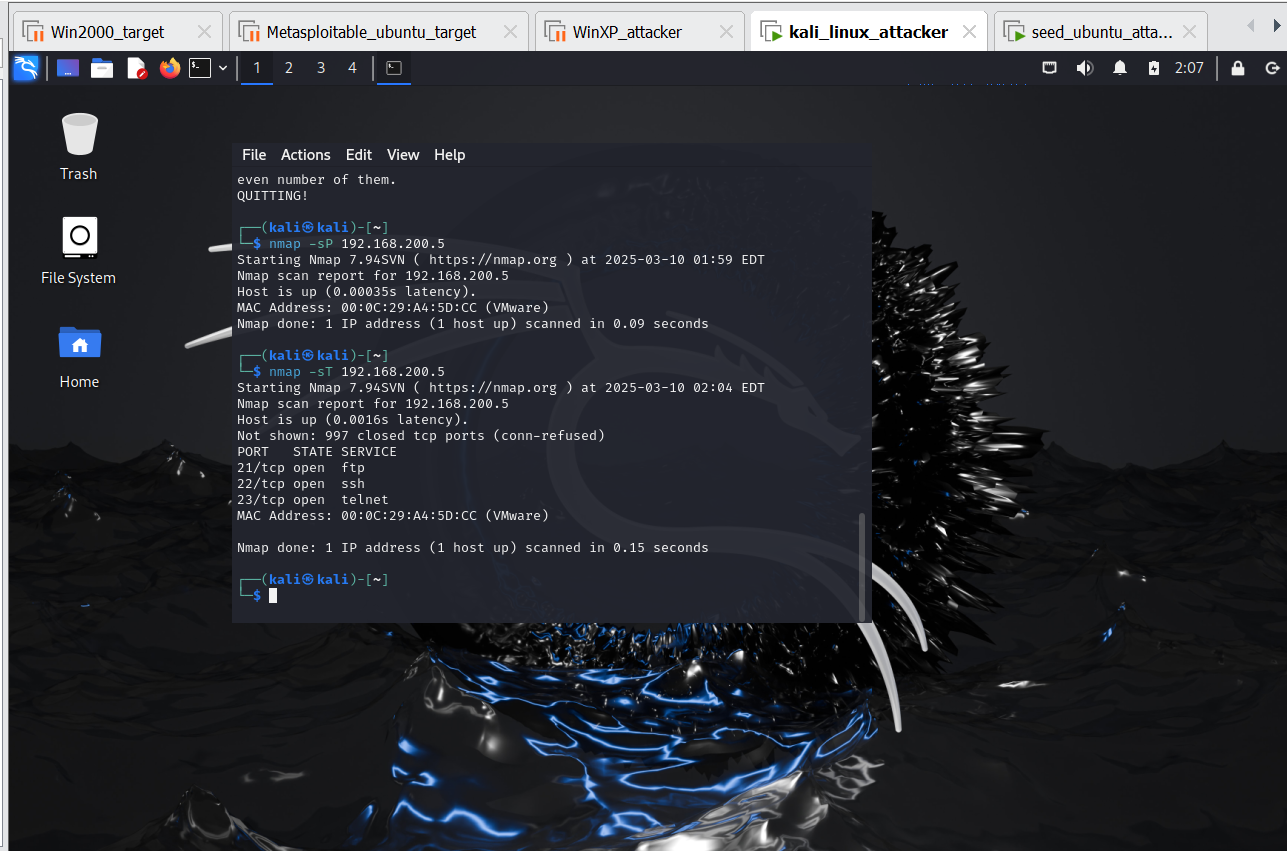

输入nmap -sT 192.168.200.5查看靶机开放了哪些TCP端口

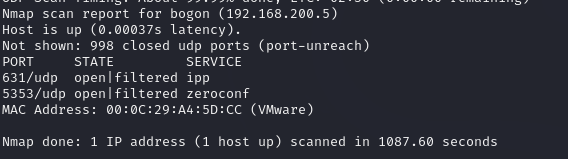

输入nmap -sU 192.168.200.5查看靶机开放了哪些UDP端口

udp端口扫描用了很长时间,原因是 UDP 是无连接的协议,缺乏确认机制和响应机制。

UDP(User Datagram Protocol)和 TCP(Transmission Control Protocol)都是传输层协议,它们负责在网络中传输数据。每个协议都有自己的端口范围和使用方式。TCP端口用于可靠的数据传输,典型应用包括网页浏览、文件传输等。UDP端口用于快速的数据传输,适用于需要低延迟的应用,如 DNS、流媒体等。

(3) 靶机安装了什么操作系统,版本是多少

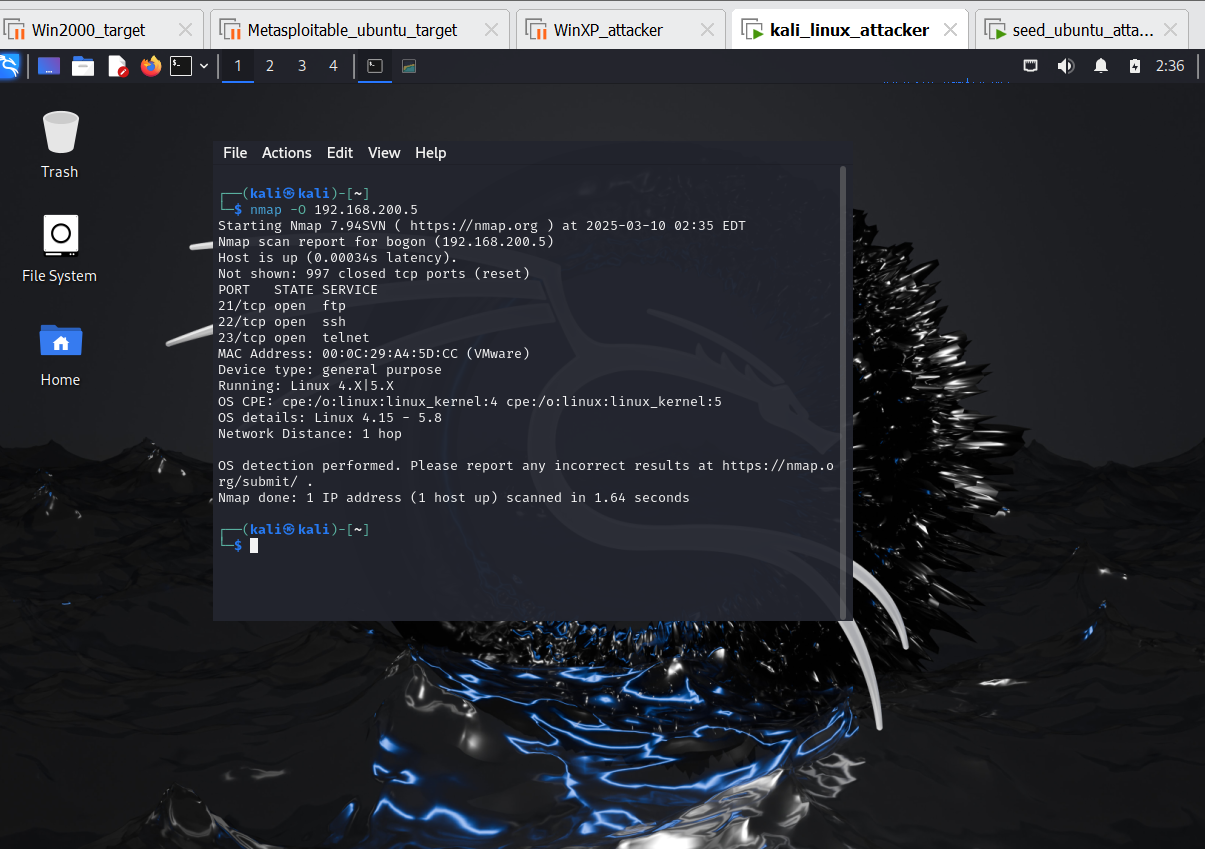

输入nmap -O 192.168.200.5查看靶机操作系统和版本号

(4) 靶机上安装了哪些服务

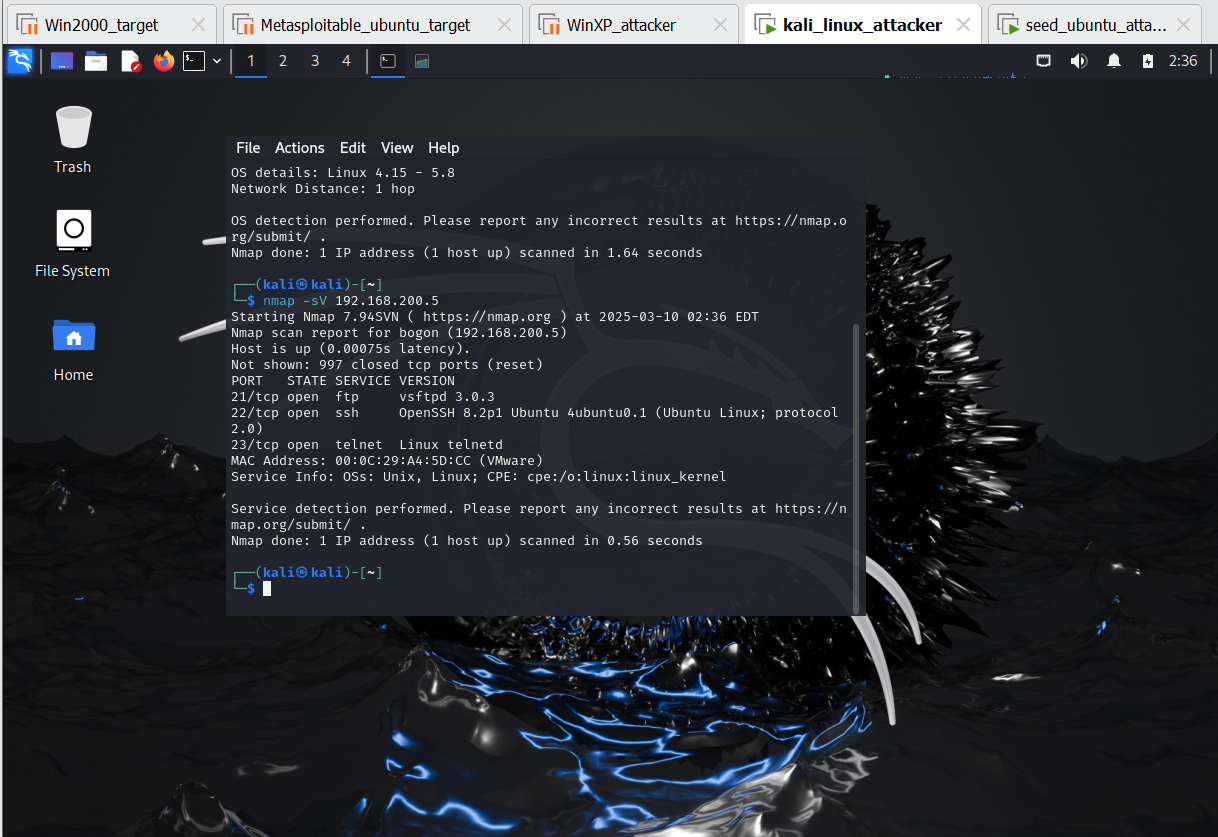

输入nmap -sV 192.168.200.4查看靶机安装了哪些服务

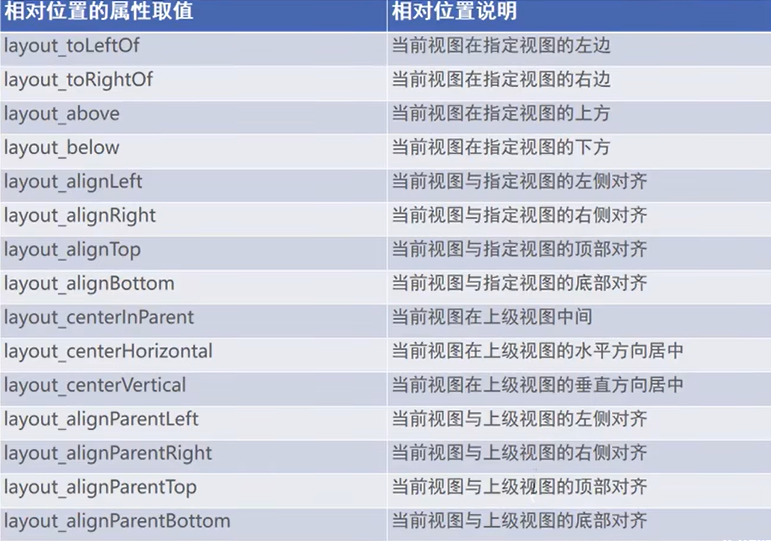

4.使用Nessus开源软件对靶机环境进行扫描

(1)安装Nessus

输入sudo apt update && sudo apt upgrade -y更新kali中的各种包至最新版本

在官网下载Nessus安装包,注意选择Debian适合kali安装的版本

输入sudo dpkg -i '/home/kali/Desktop/Nessus-10.8.3-ubuntu1604_amd64.deb'安装Nessus

安装好后输入sudo systemctl start nessusd启动Nessus服务,然后输入sudo netstat -ntpl | grep nessus查看端口

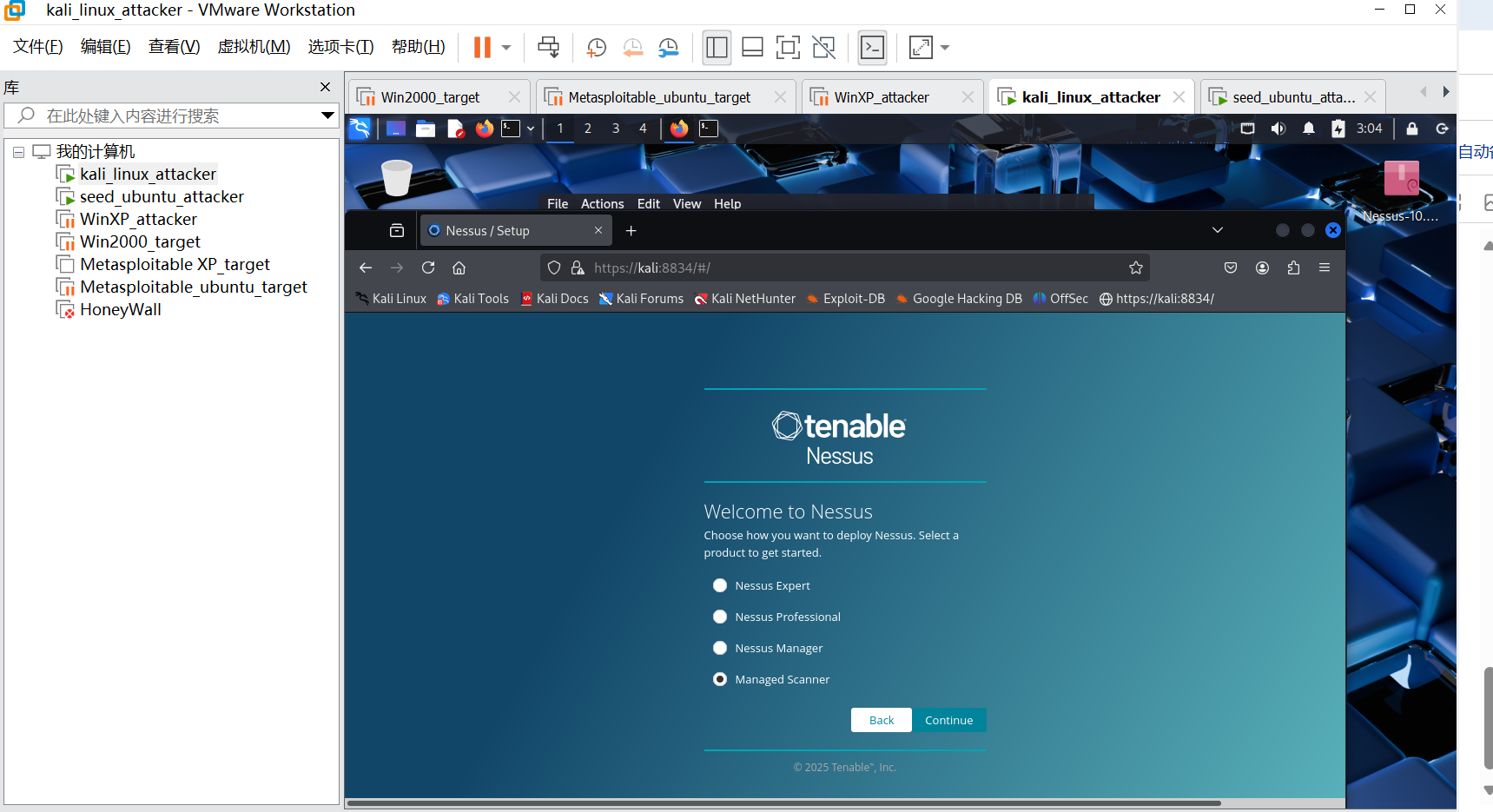

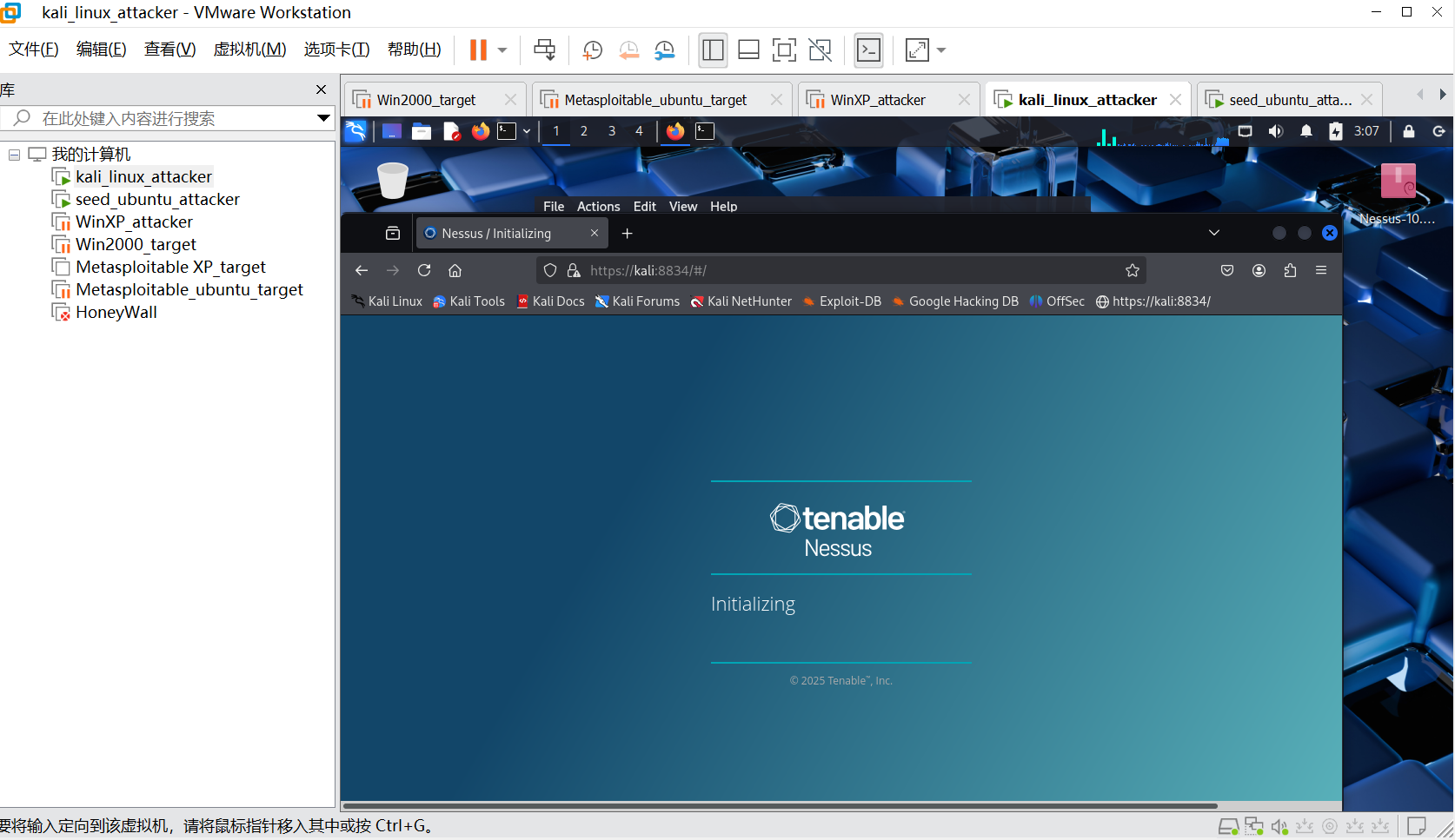

访问https://kali:8834,勾选register offline

选择Managed Scanner

选择Tenable Security Center

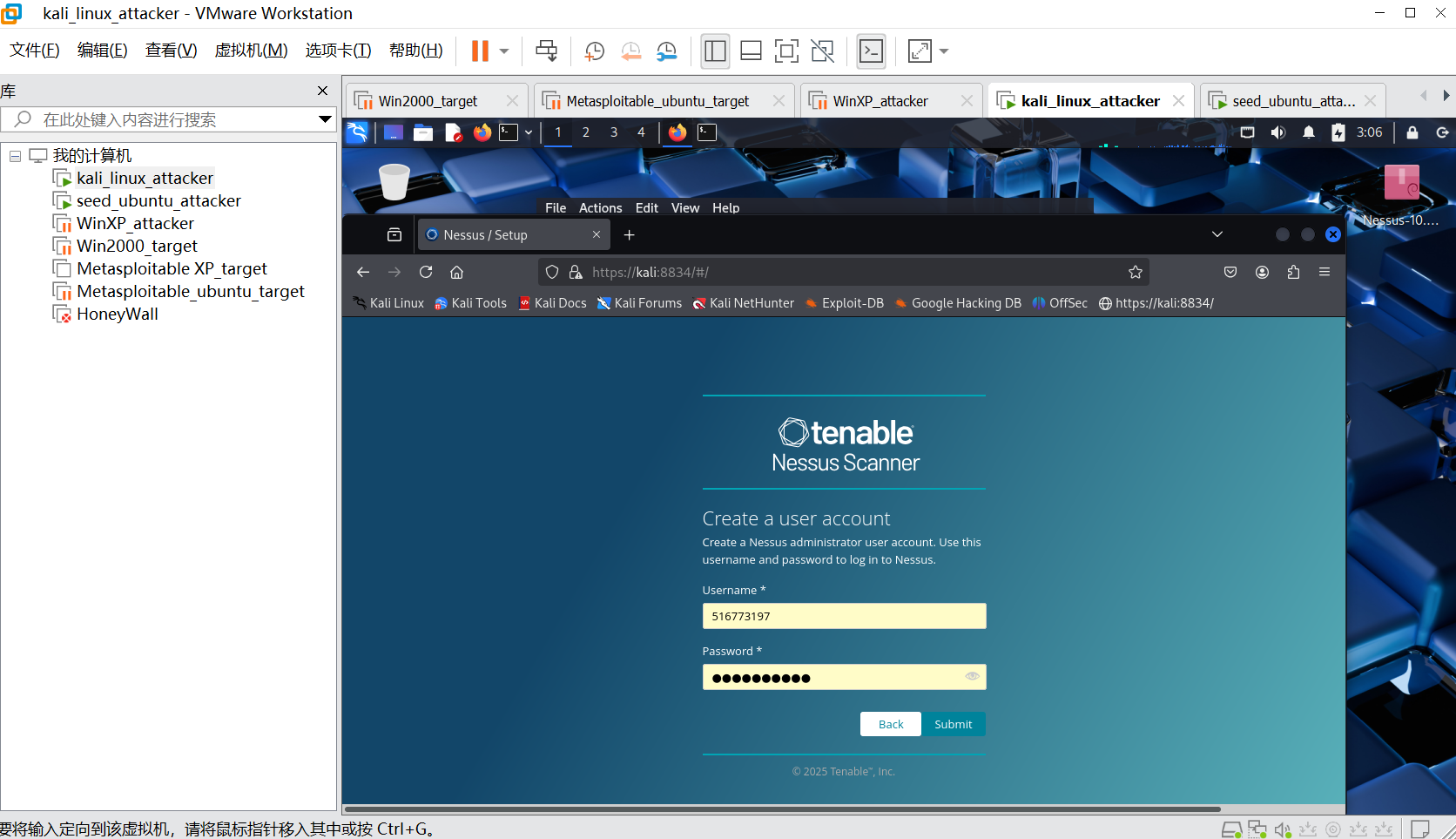

创建一个账号,等待初始化就可以了

在终端内,输入/opt/nessus/sbin/nessuscli fetch --challenge获得号码以及地址

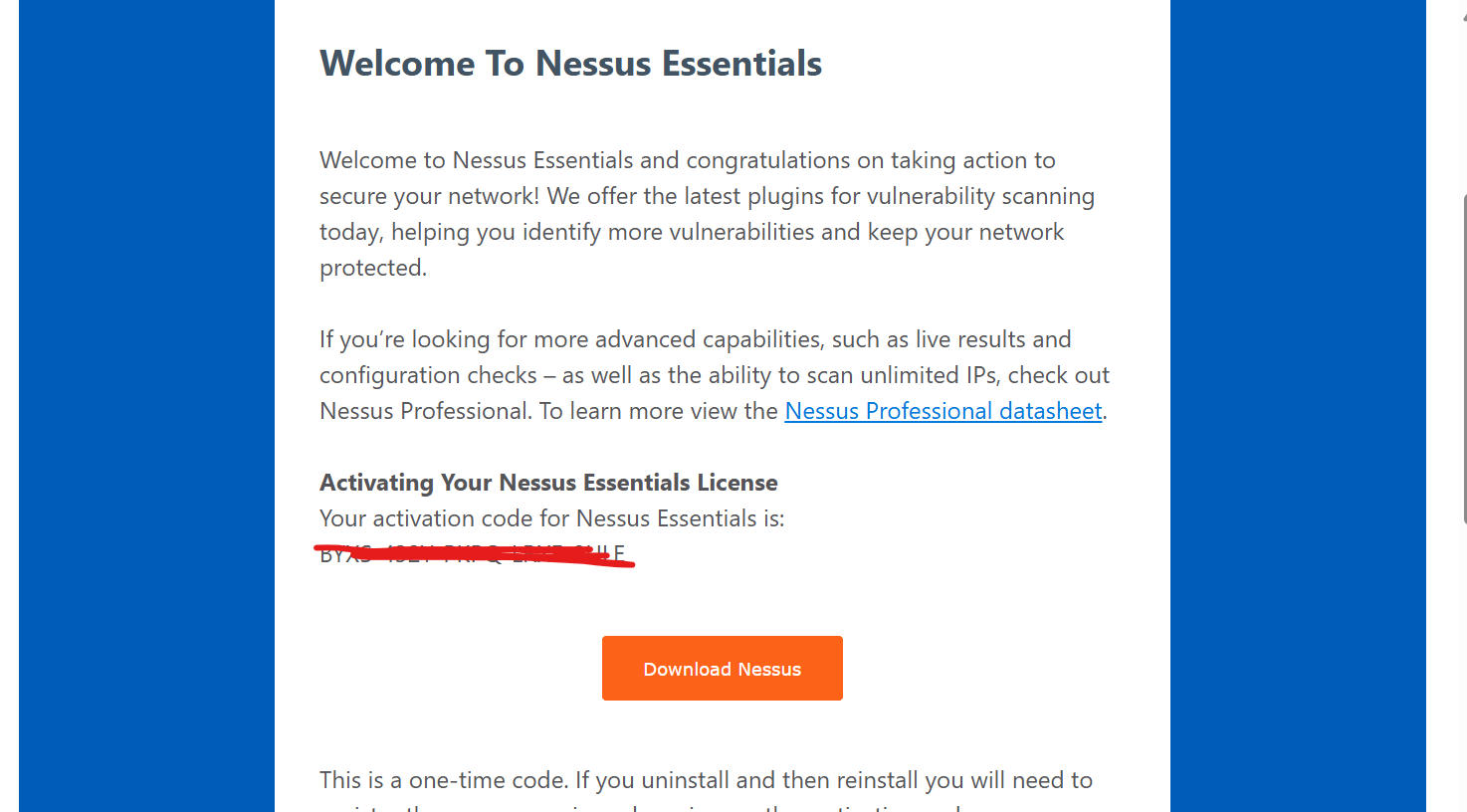

在给出的网站输入认证码以及邮箱内发给你的验证码

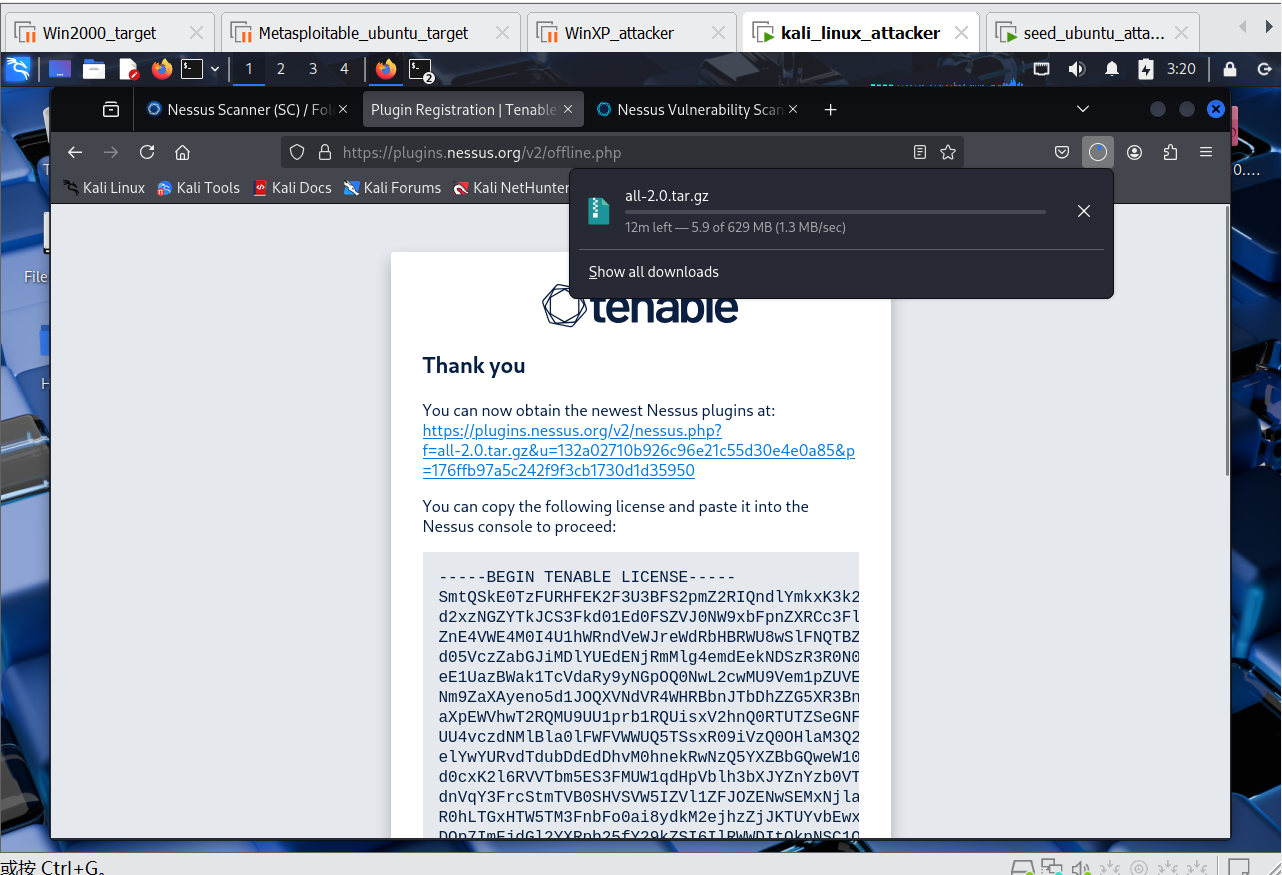

出现下面的界面,点击蓝色连接就会直接下载一个插件

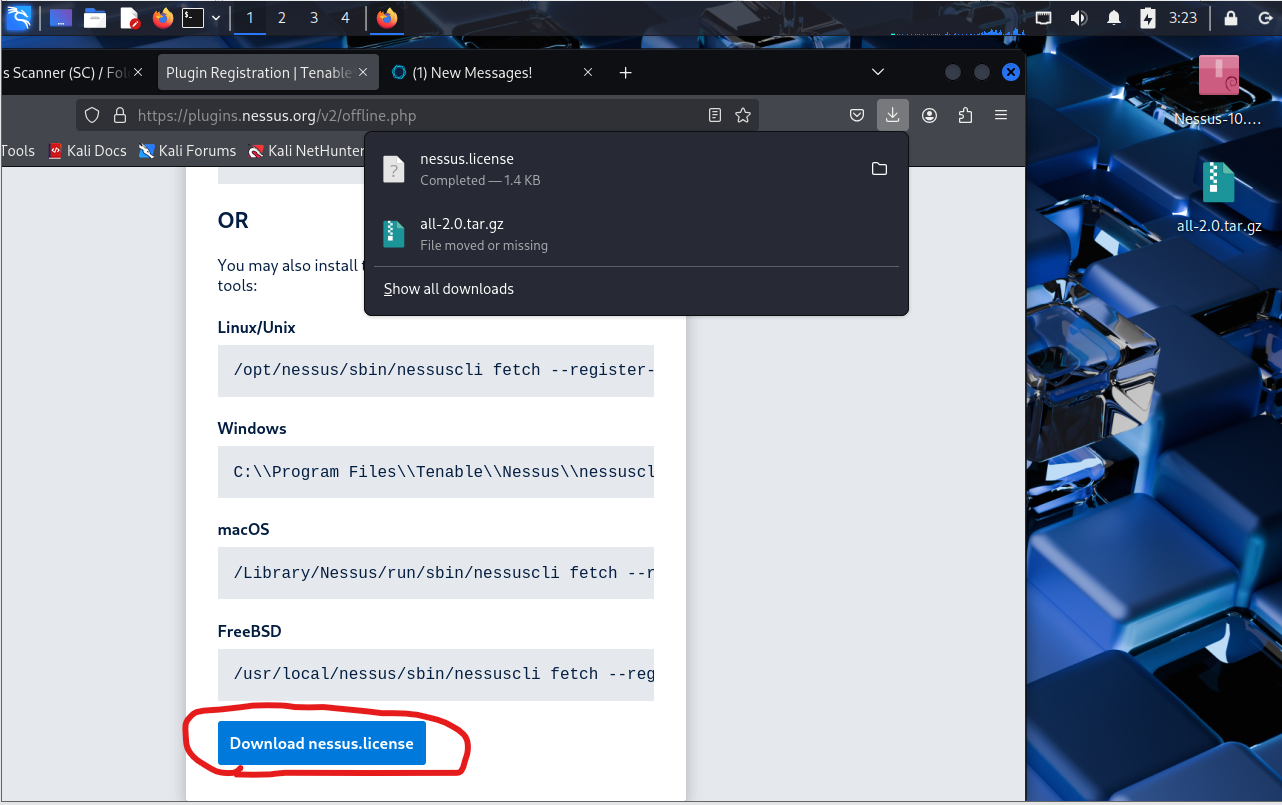

还有这个也要下载

找到这两个文件的位置,输入cp 文件地址 /opt/nessus/sbin把他们复制到/opt/nessus/sbin目录下

复制好后,进入/opt/nessus/sbin目录内进行注册和更新

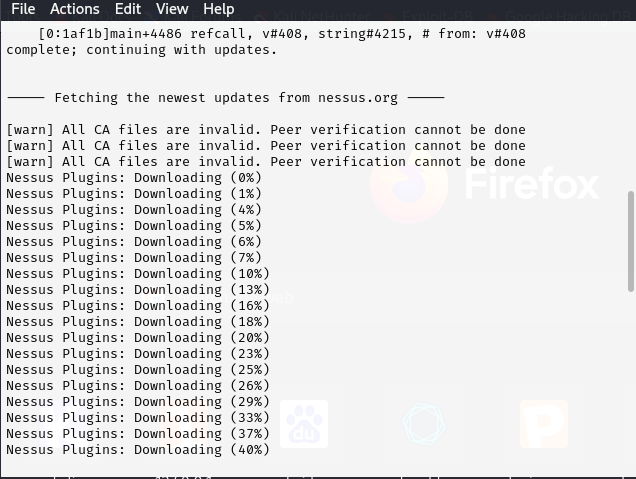

./nessuscli update all-2.0.tar.gz

./nessuscli fetch --register-offline nessus.license

然后在访问https://kali:8834,发现没装好,最后在命令行输入/opt/nessus/sbin/nessuscli update --all命令就可以了

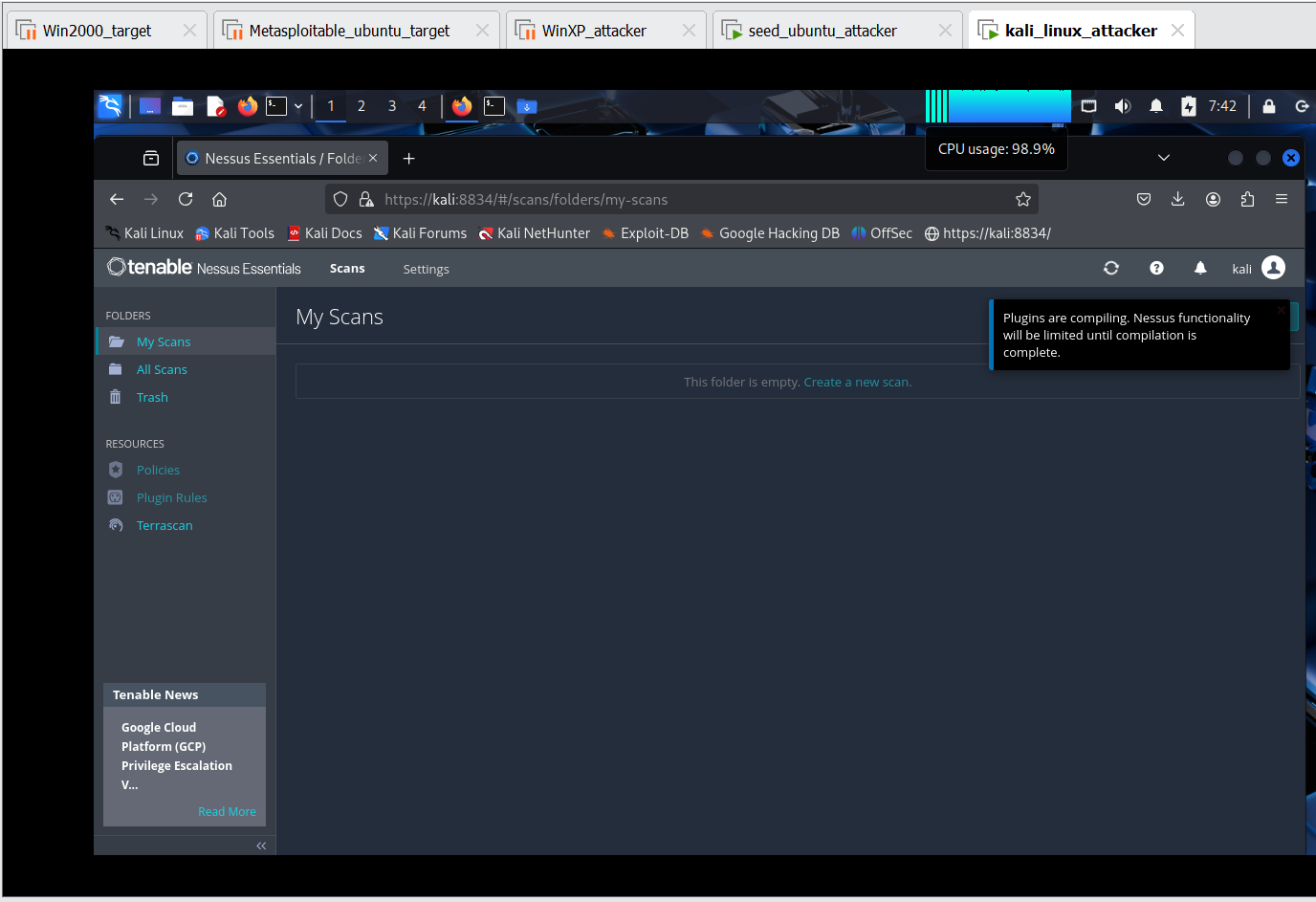

等待插件安装完就可以了

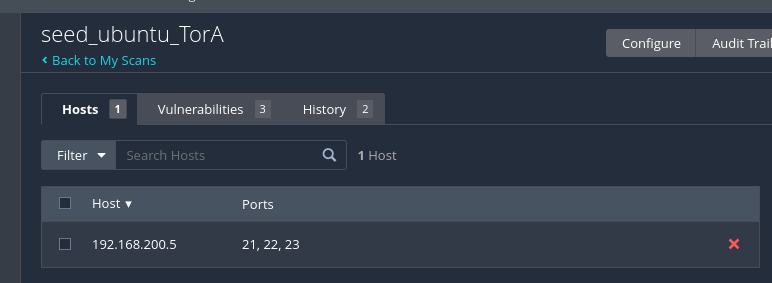

(2) 查看靶机上开放了哪些端口

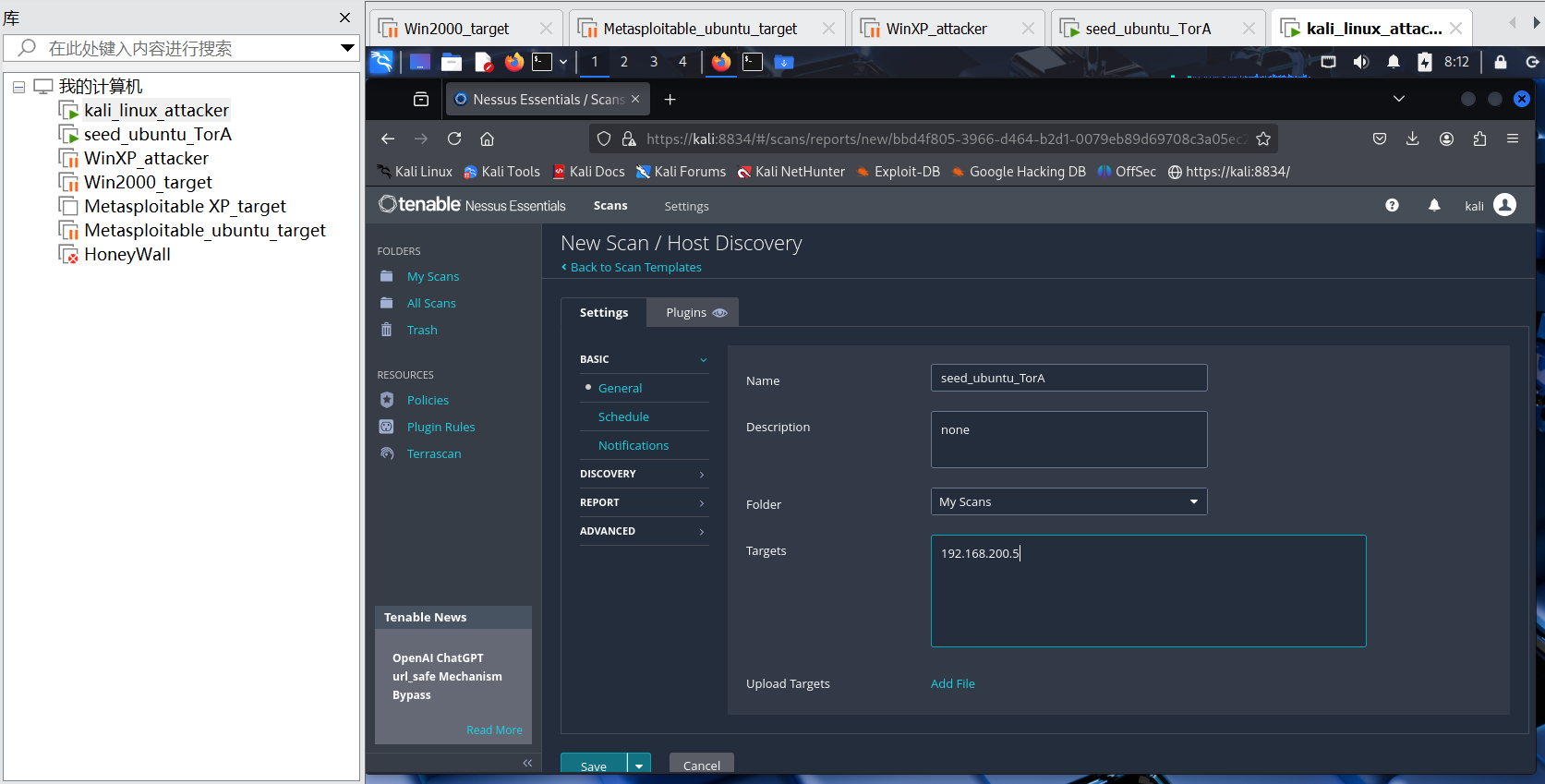

新建扫描

选择'Host Discovery'

输入靶机相关信息

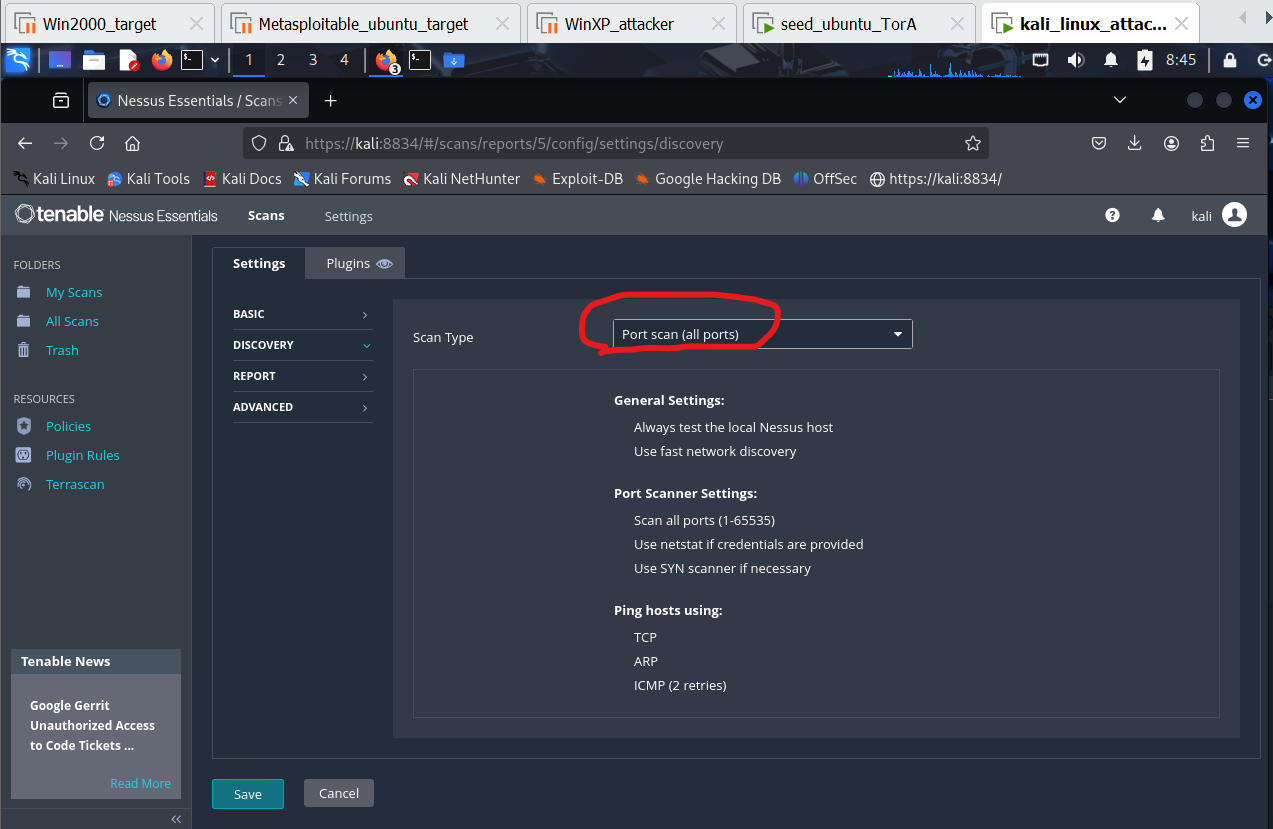

修改一下扫描类型

等待扫描

发现了这些端口是开放的

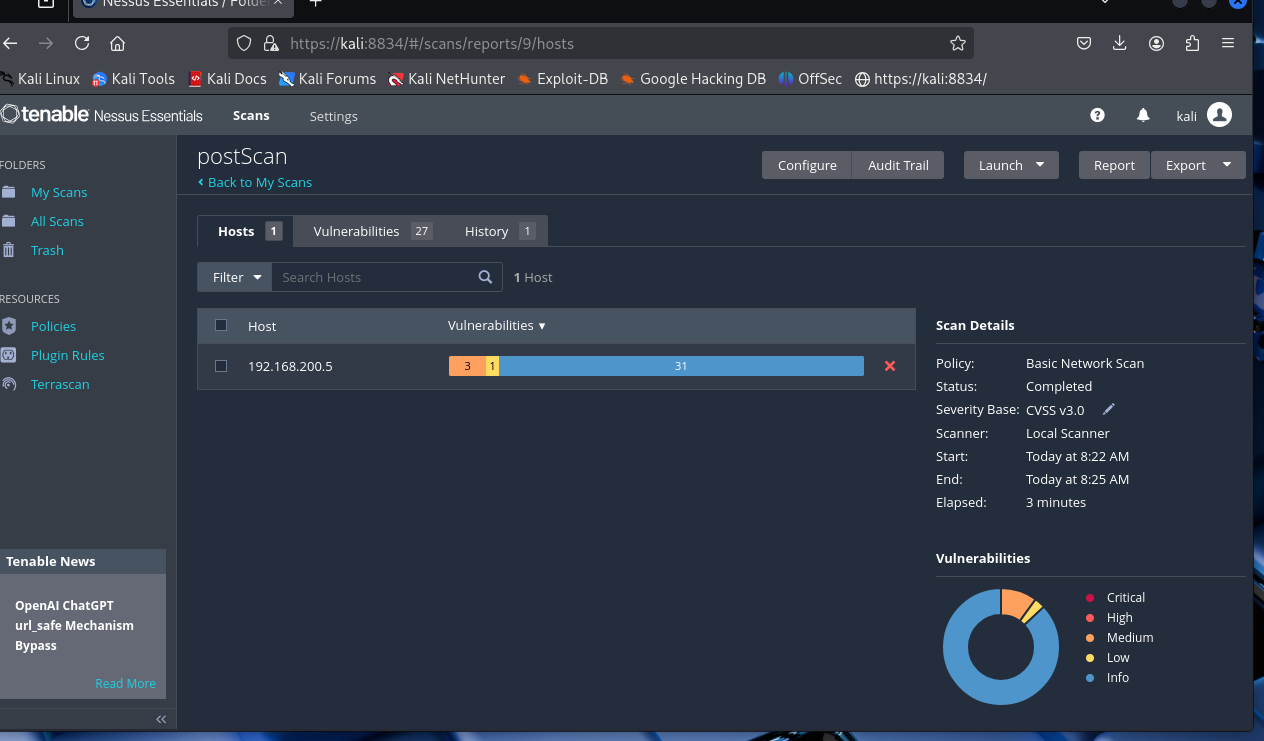

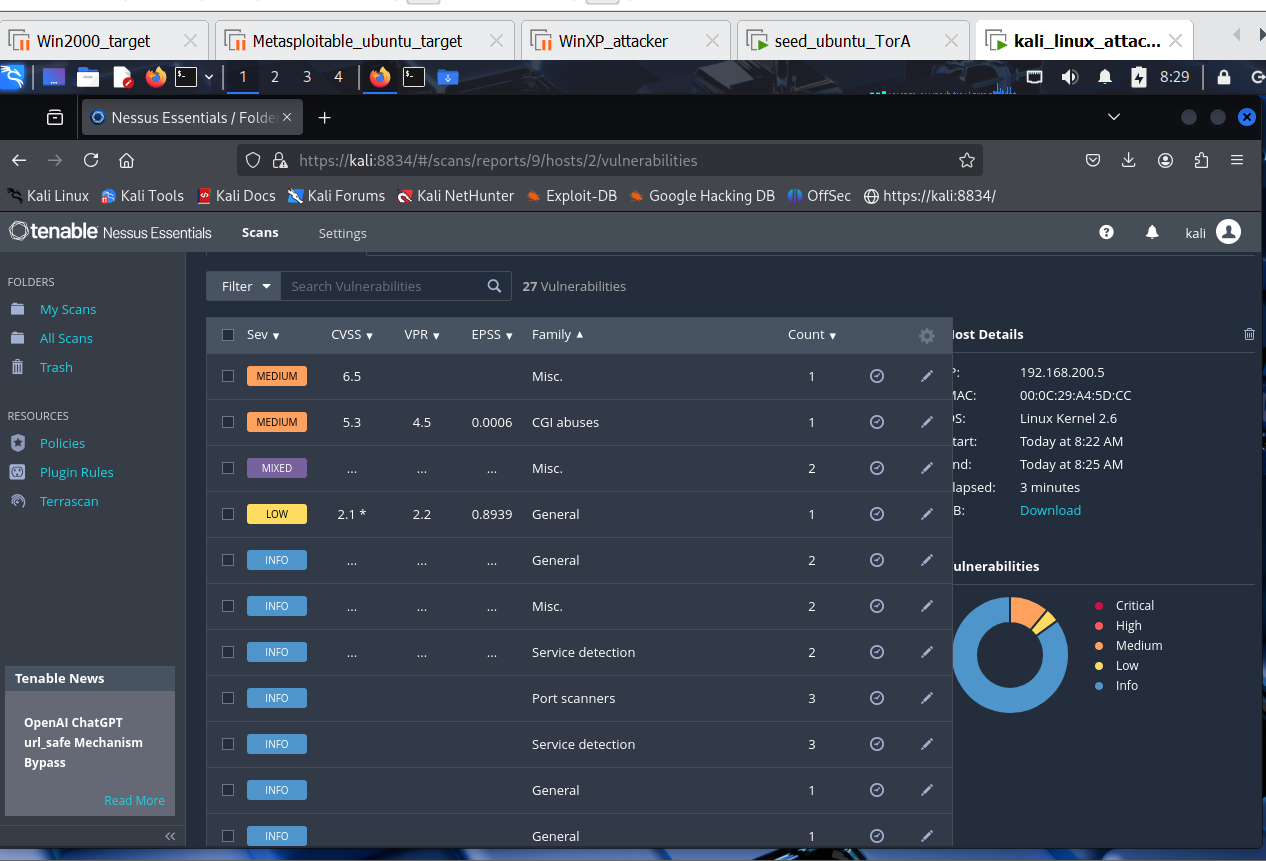

(3) 靶机各个端口上网络服务存在哪些安全漏洞

漏洞倒是有的

(4) 你认为如何攻陷靶机环境,以获得系统访问权

就像我们这次实验的顺序一样,首先想办法获取靶机的ip地址,也就是信息收集,然后通过kali中的各种漏洞、端口扫描软件获得靶机可以攻击的点,使用渗透工具如Metasploit框架进行漏洞利用。最后,提升权限(如通过本地提权漏洞)从普通用户提升为管理员权限,以及设置持久化访问方式(如反向Shell或Web Shell),确保后续访问。

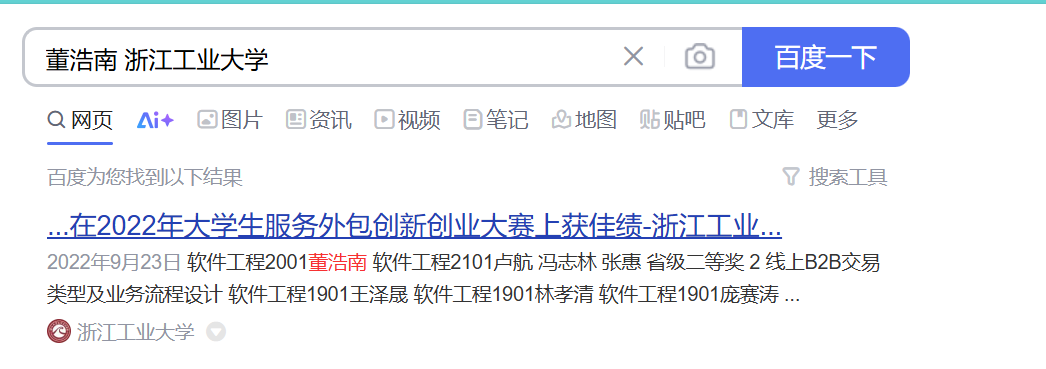

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

果然是搜得到的。

问题总结以及学习心得

- 进行相关实验时,攻击机和靶机都不要使用校园网,如果使用的话,ip地址往往是本地地址或者校园网的代理商所在的ip地址,无法获取真实地理位置的ip地址,例如在进行第二个任务时,使用微信电话与室友通信,如果室友使用的是校园网,查询到的ip地址在山东。

- 在安装Nessus时卡了半天,总是显示没有安装插件,查AI发现

/opt/nessus/sbin/nessuscli update --all这个命令是可以把插件完全装好的!遇到困难不要轻易放弃。 - 接触攻防技术之后,感觉网络还是挺不安全的一个地方,以后要提高网络安全意识。