20242801 2024-2025-2 《网络攻防实践》第3次作业

一、实验内容

- 使用tcpdump等网络流量分析工具对网络登陆过程进行嗅探,统计登陆通过中访问的ip地址信息。

- 使用wireshark或科来等网络分析工具,对以TELNET方式登陆BBS过程进行嗅探,查看BBS服务器的ip地址和访问端口,以及使用TELNET方式传输用户名密码的方法。

- 使用流量分析工具进行被动分析,分析本机获得的攻击流量数据包,根系攻击主机的ip工具,网络扫描的目标ip以及攻击方是使用的什么扫描方式进行的攻击。

二、实验过程

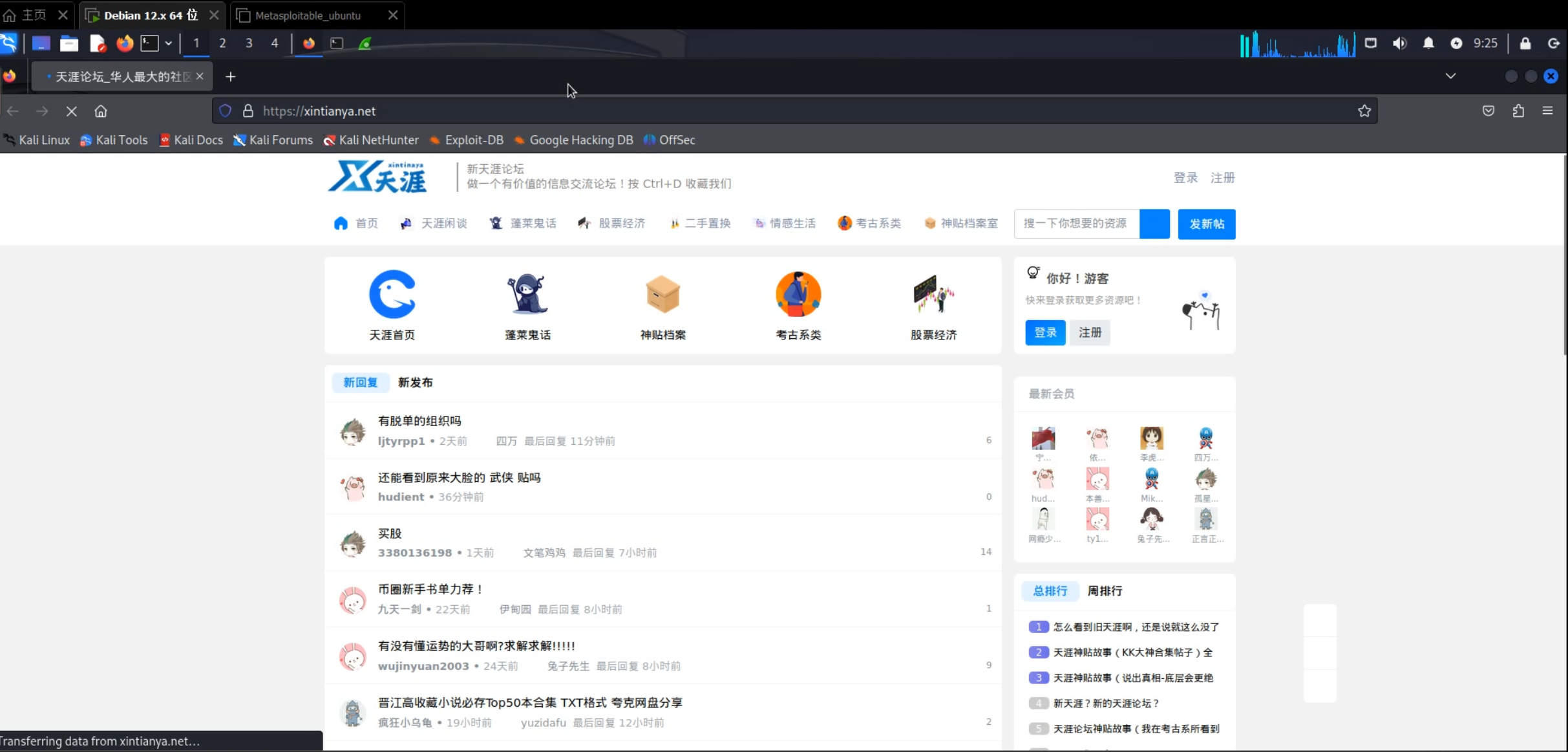

(一)嗅探天涯网

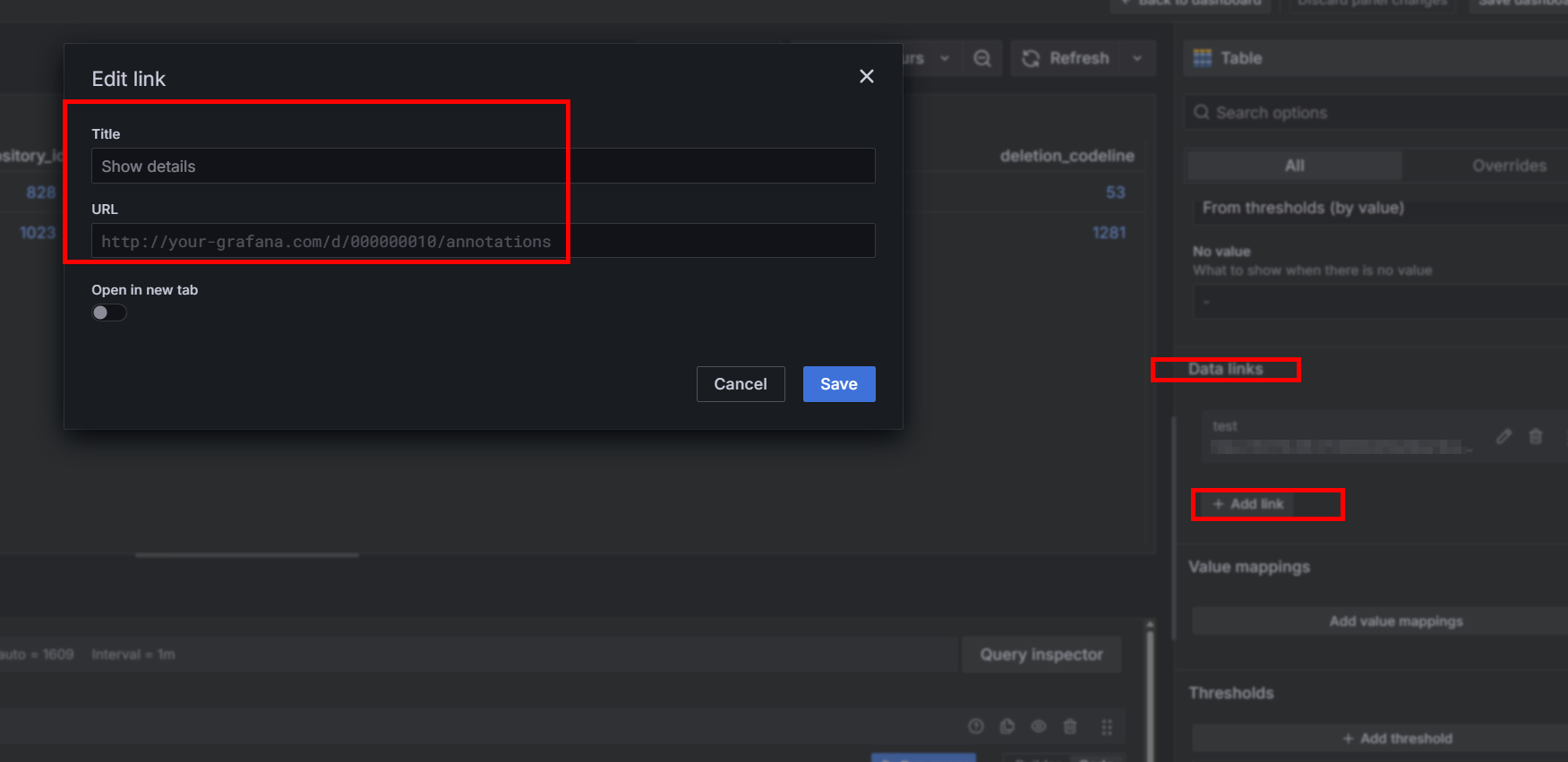

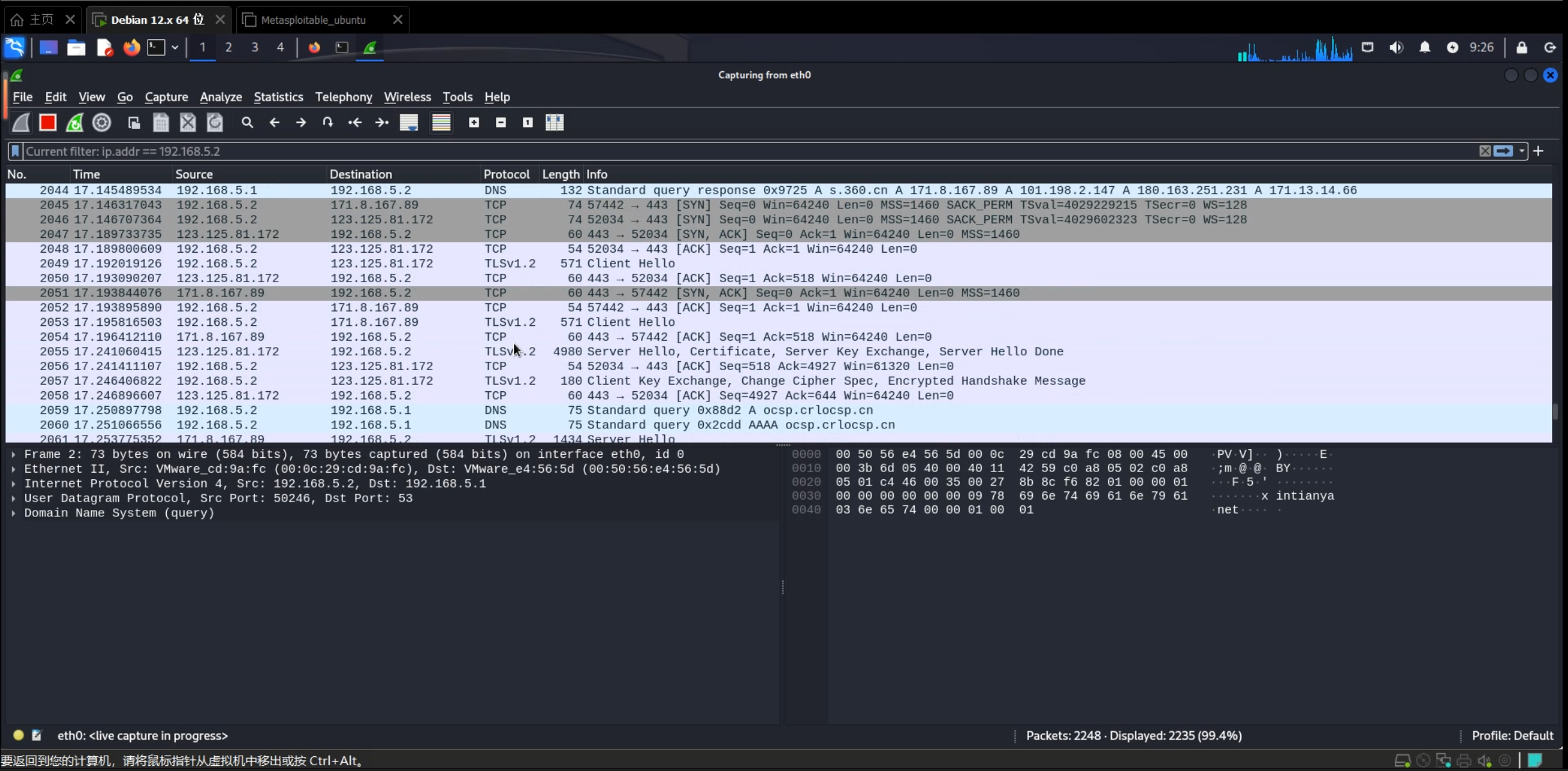

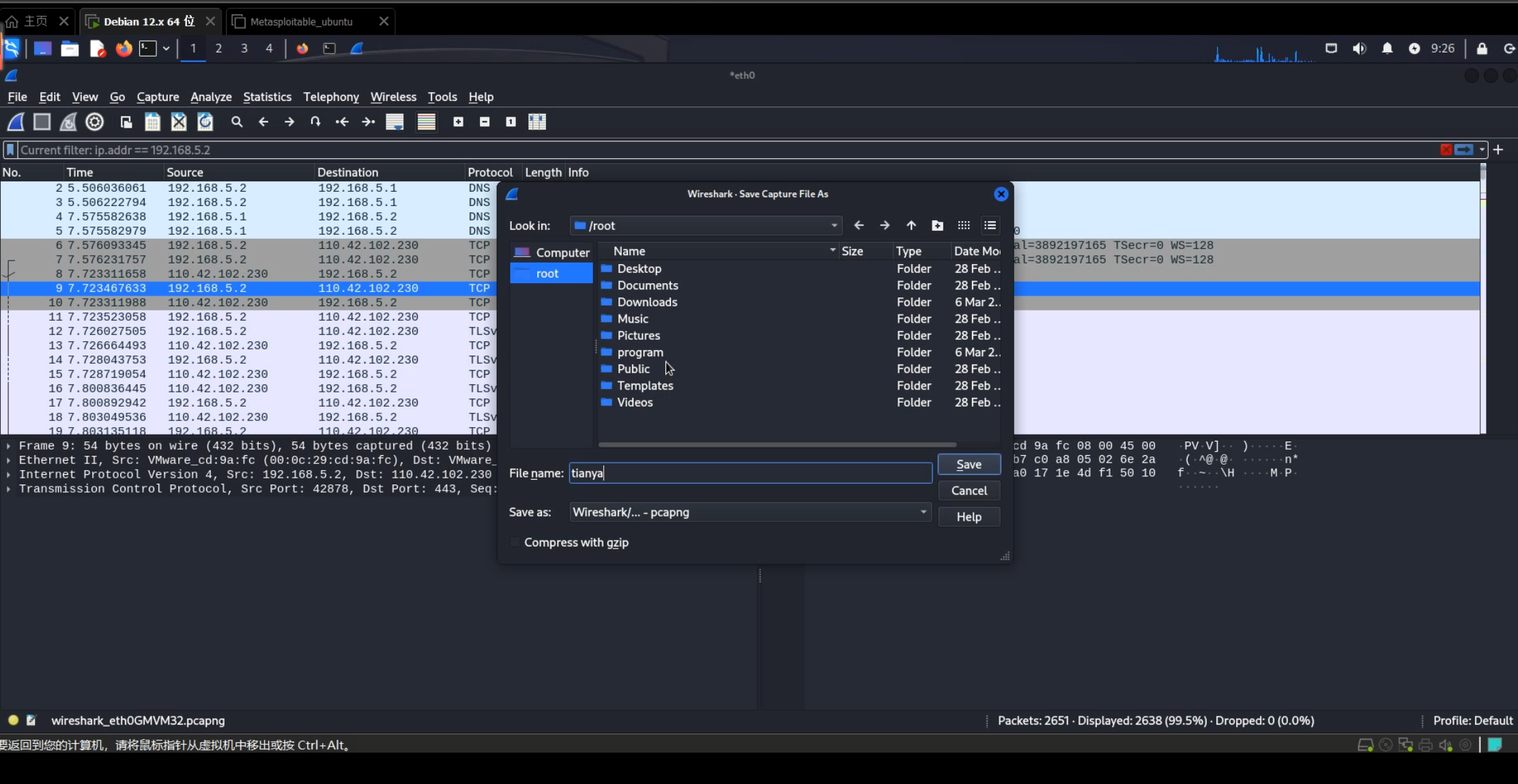

1. 捕获访问天涯网站的流量包

在这里我们选择使用虚拟机进行访问,力求捕获的流量包含的杂质尽量少,捕获软件是kail自带的wireshark

2. 使用科来网络分析工具对tianya.pcap进行流量统计

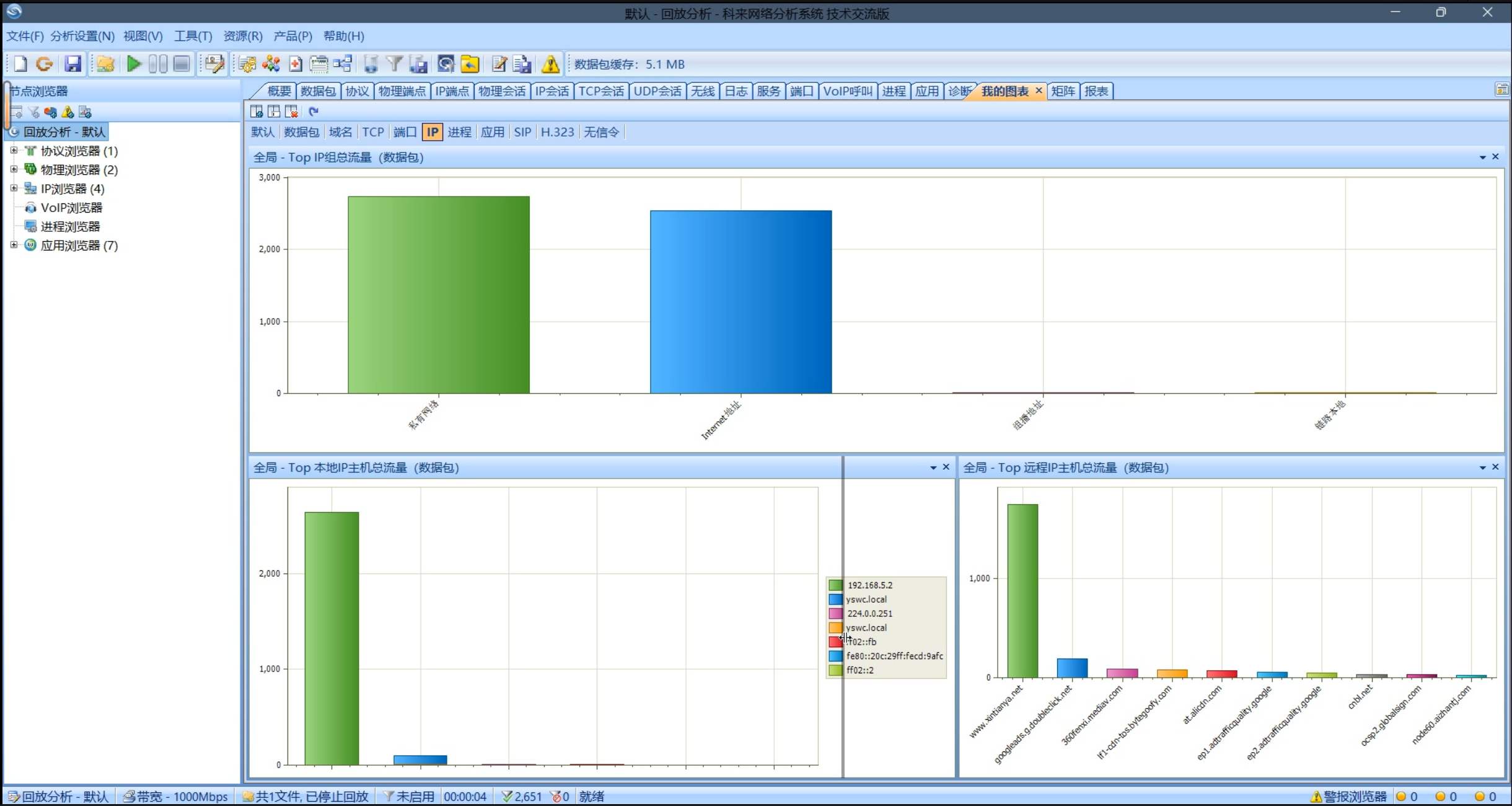

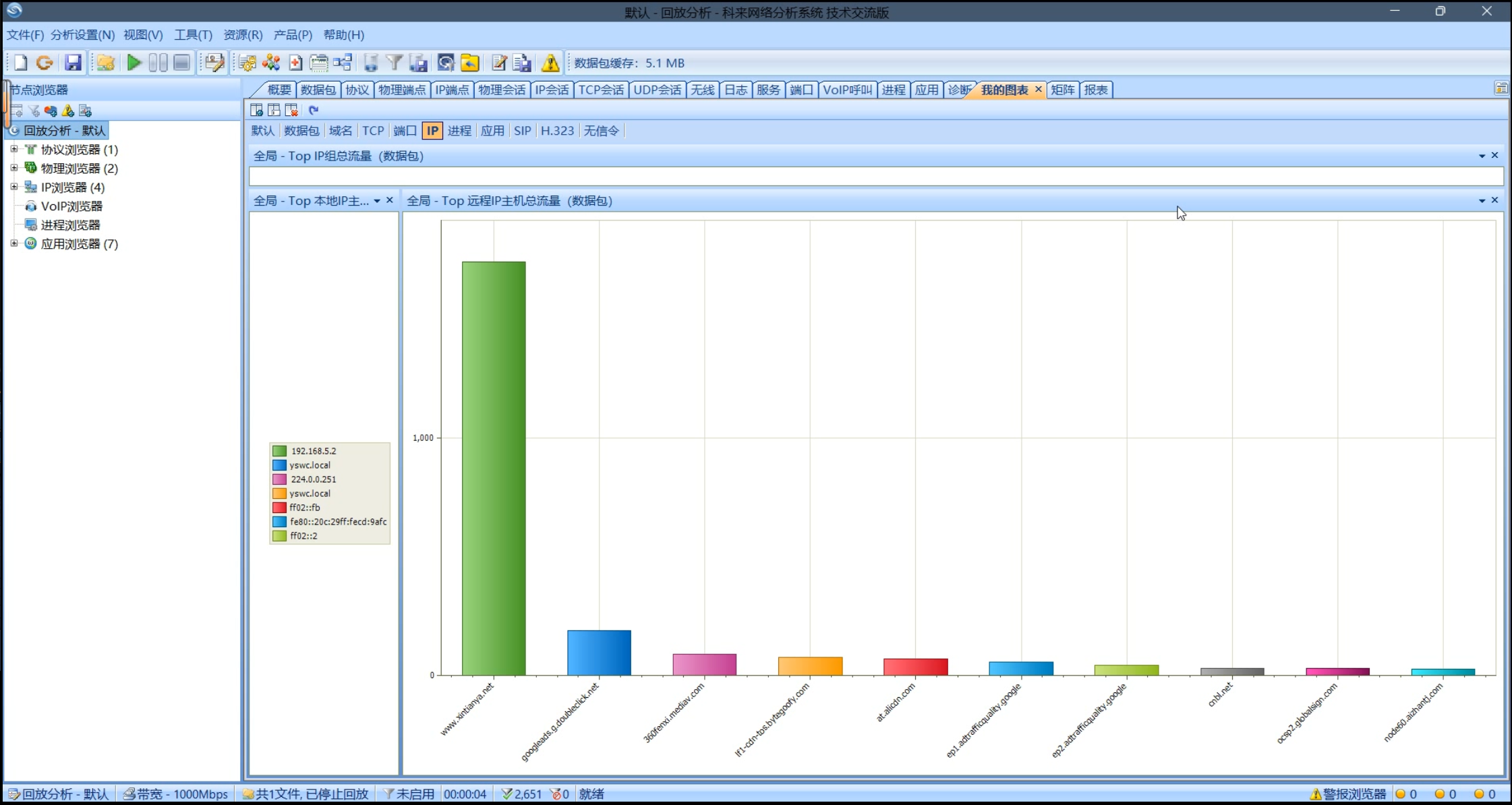

在此我们尝试使用科来来进行流量统计,发现科来相较于wireshark,内置了需要很方便的统计可视化工具。

在科来中,点击IP端点可以发现本次访问的外网ip地址共有23个,分别是110.42.102.230-[www.xintianya.net]、203.208.39.198-[googleads.g.doubleclick.net]、123.125.81.172-[360fenxi.mediav.com]、203.208.50.36-[ep2.adtrafficquality.google]、111.13.104.103-[at.alicdn.com]、111.132.43.23-[node60.aizhantj.com]、112.34.111.235-[hm.baidu.com]、101.198.2.196-[ocsp.crlocsp.cn]、203.208.50.162-[o.pki.goog]、43.155.18.202-[cnbl.net]、23.49.104.177-[r11.o.lencr.org]、23.66.33.52-[status.rapidssl.com]、111.51.89.206-[lf1-cdn-tos.bytegoofy.com]、120.253.255.38-[ep1.adtrafficquality.google]、180.163.247.186-[e.so.com]、36.153.95.158-[ocsp2.globalsign.com]、171.8.167.89-[s.360.cn]、23.46.63.131-[r10.o.lencr.org]、106.63.24.37-[ocsp.crlocsp.cn]、104.18.21.226-[ocsp.globalsign.com]、162.159.200.123、34.117.188.166-[contile.services.mozilla.com]、199.59.148.20-[www.google.com]。

其中,除了天涯的主网站之外,包含了大量用于投放广告和用于内容分发的域名地址。

使用科来工具还可以利用其自带的图表功能查看访问不同ip的总流量。

(二)对BBS登录进行嗅探

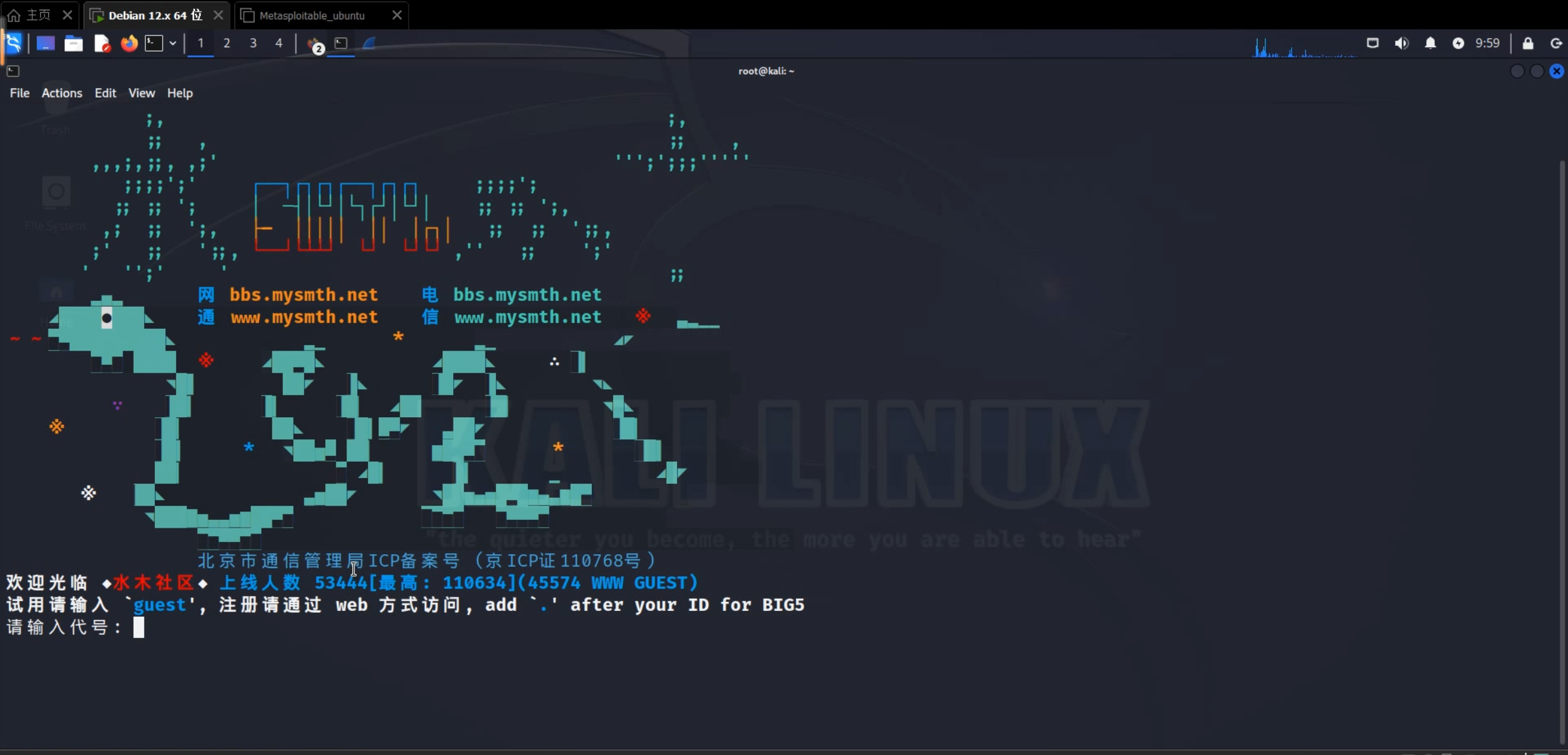

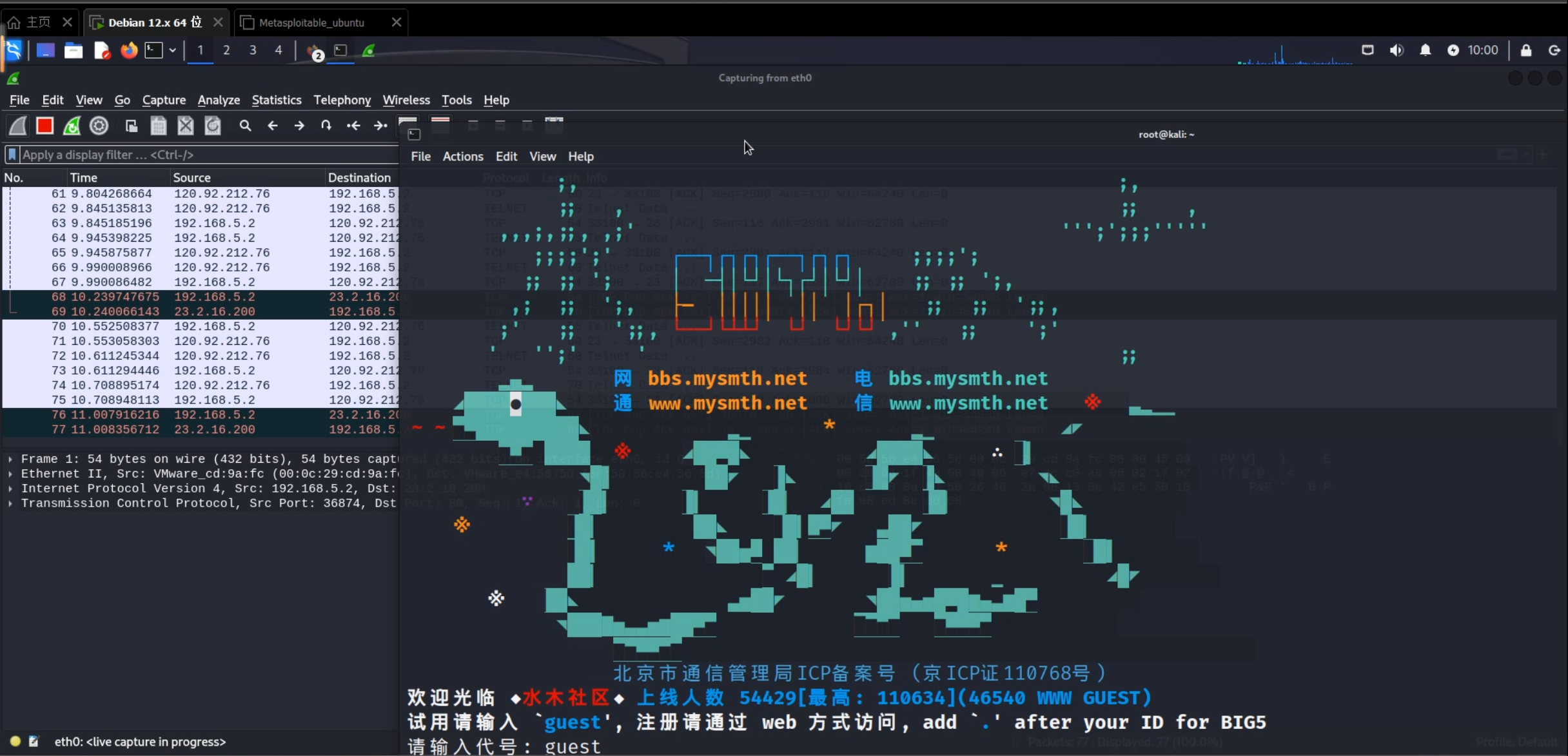

1.使用kail以telnet方式访问BBS,并捕获相关数据包

luit -encoding GBK telnet bbs.newsmth.net

并以guest身份登陆。

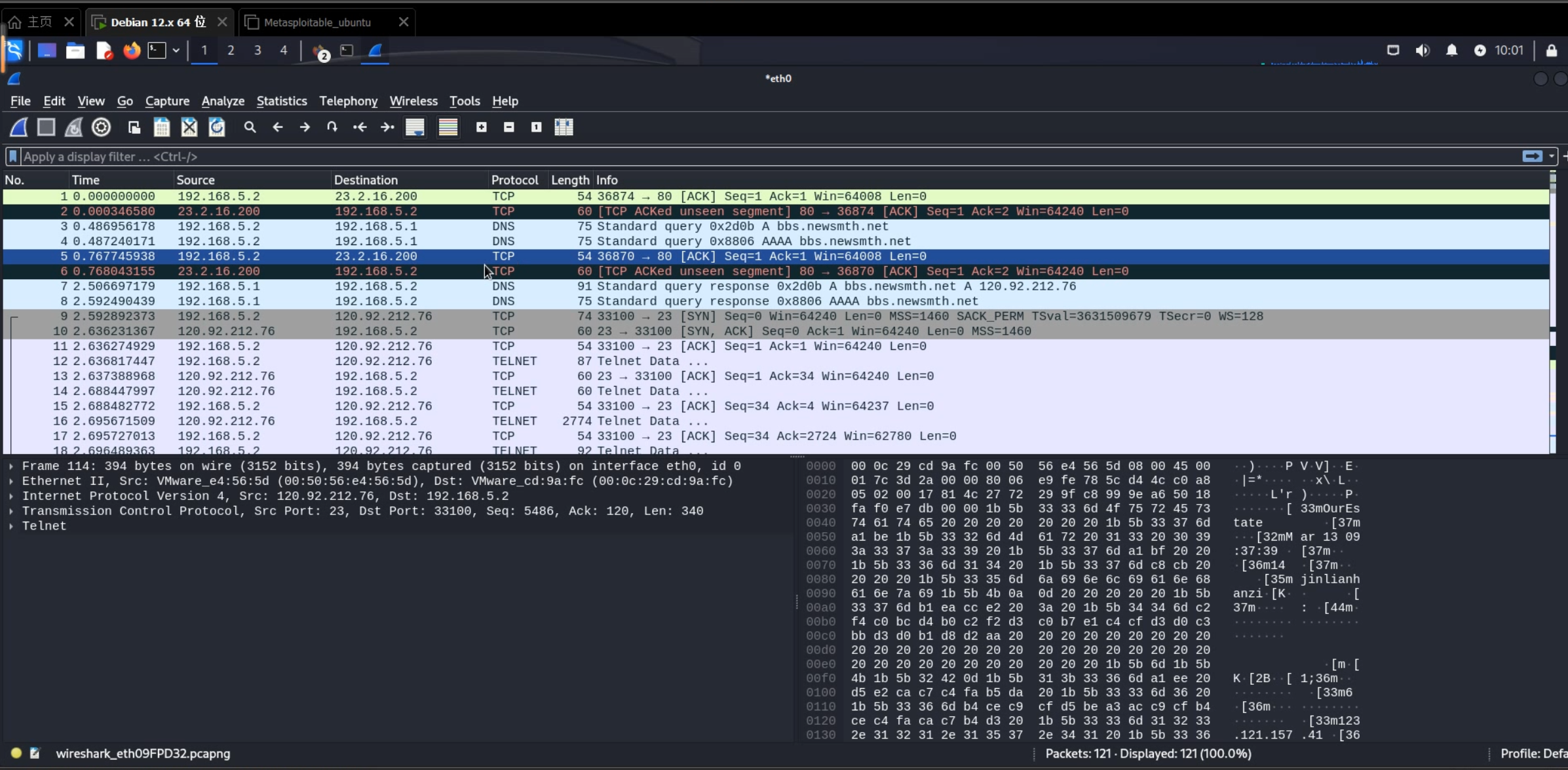

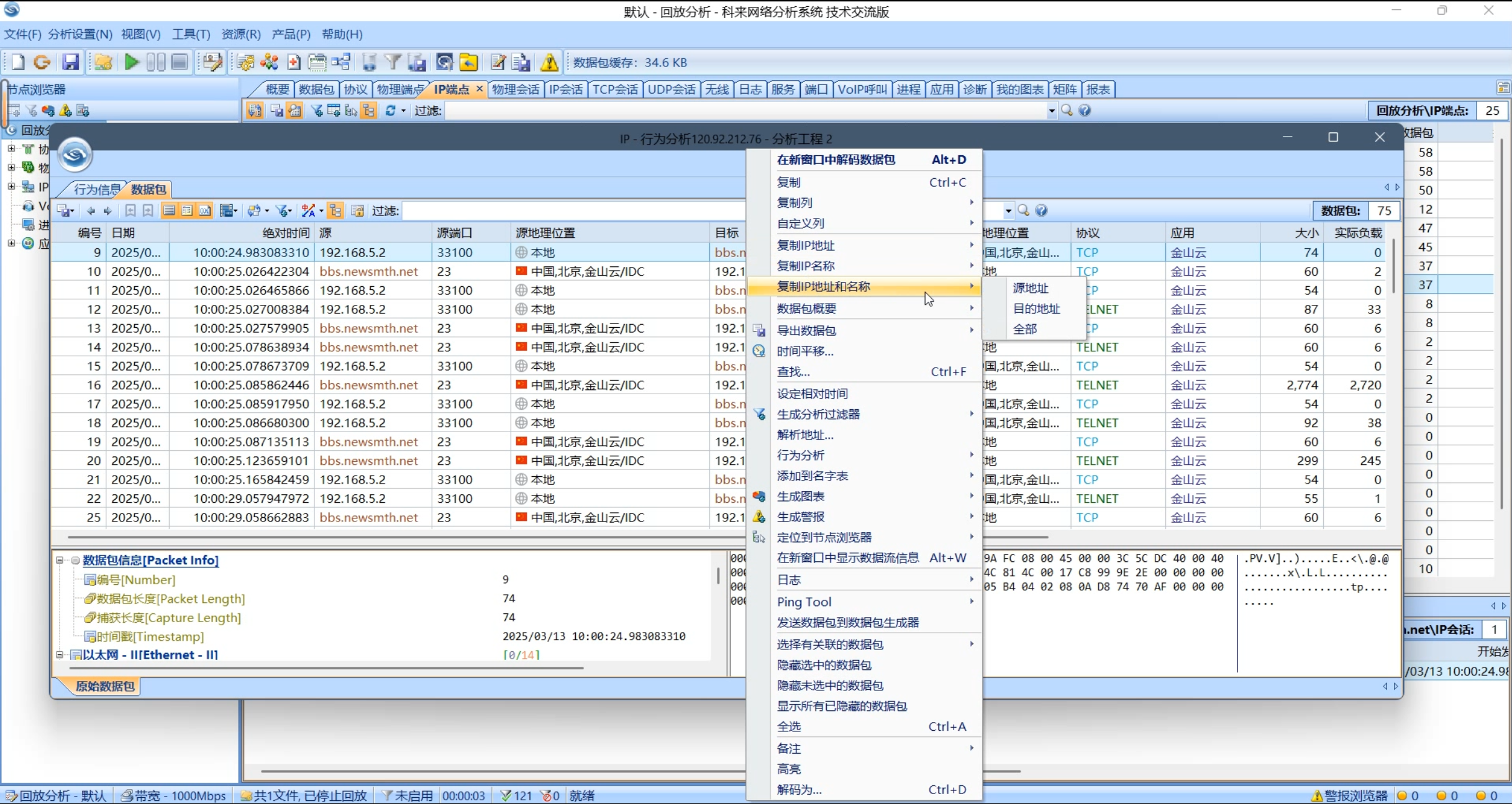

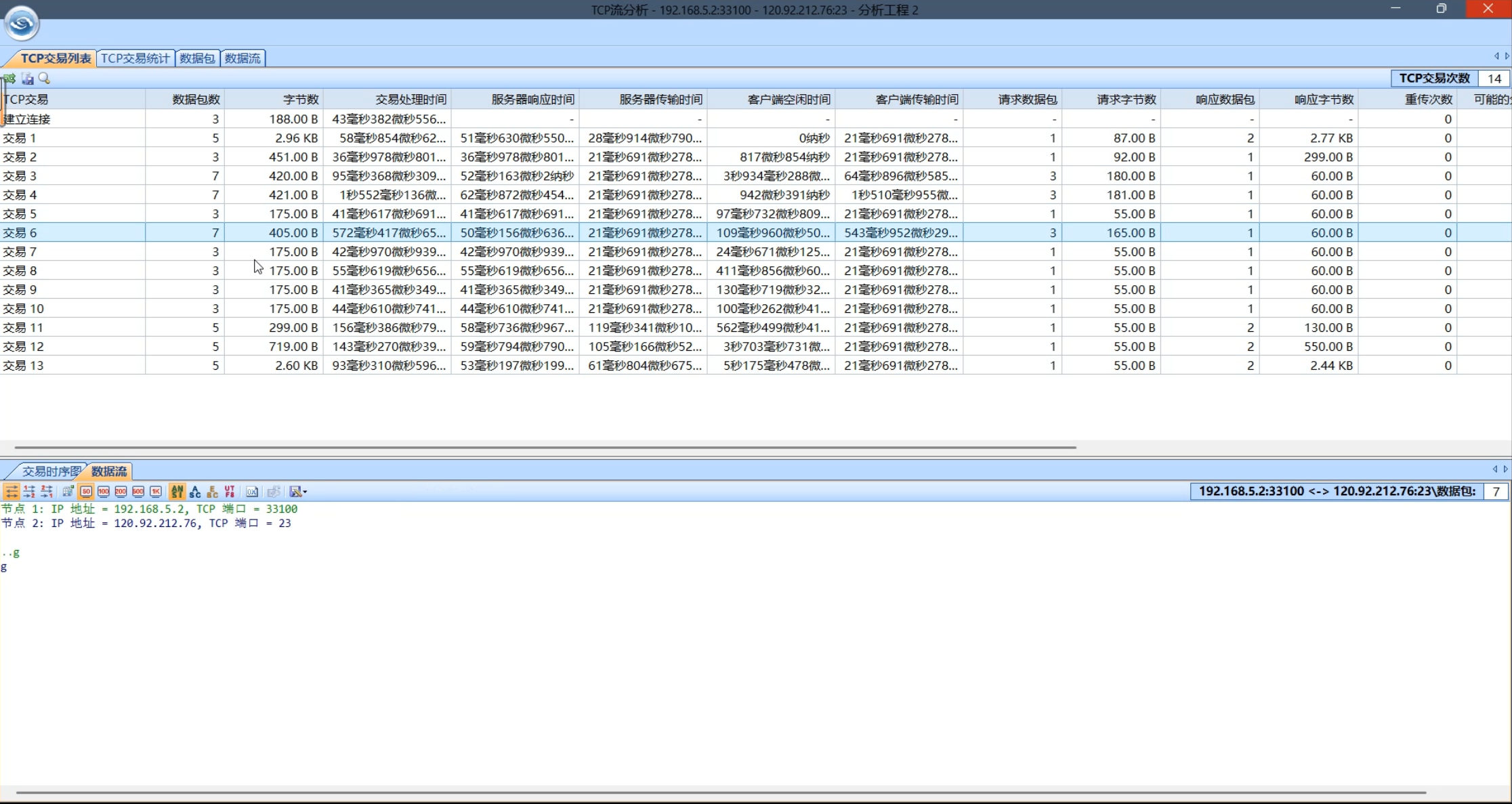

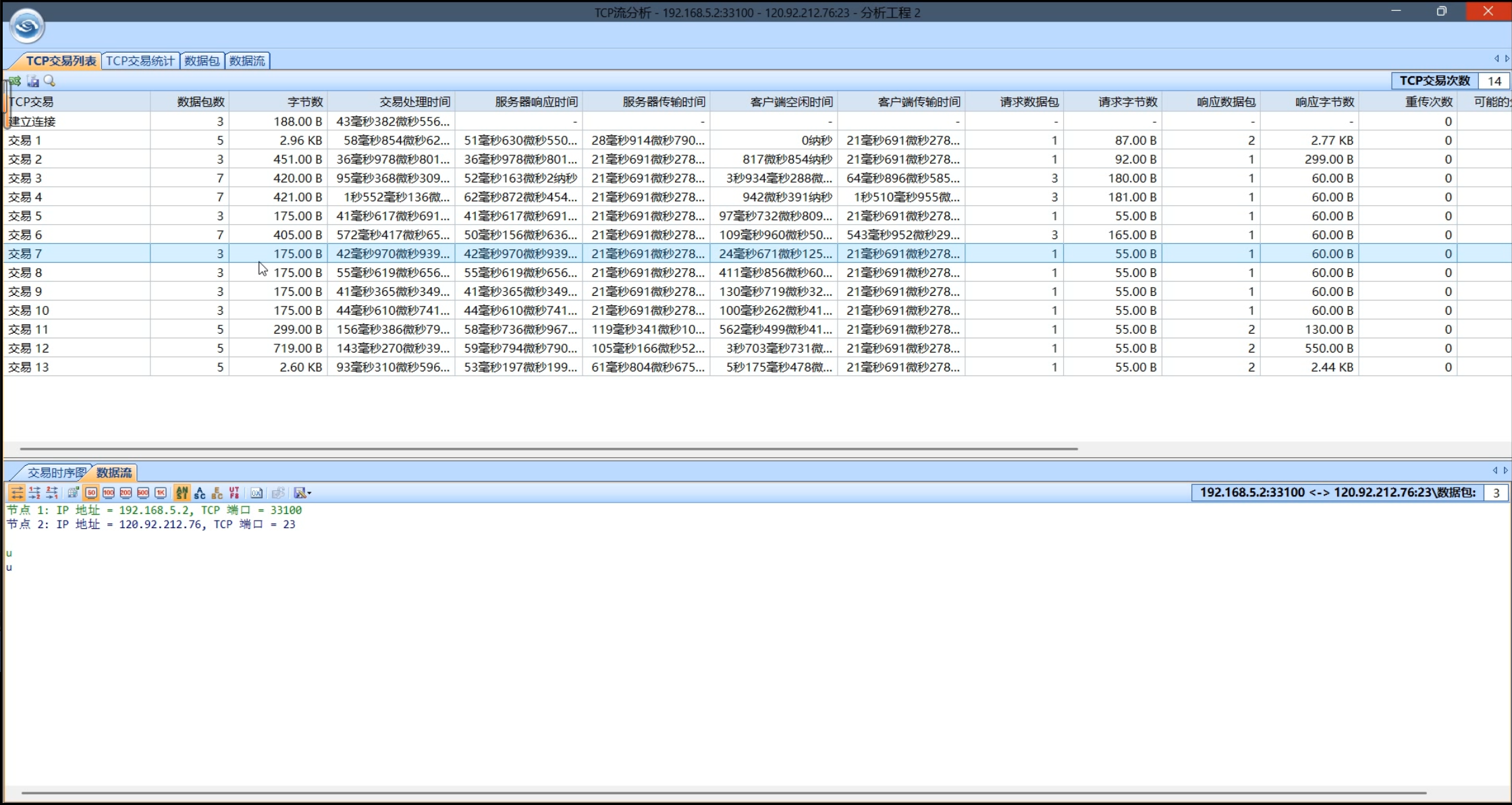

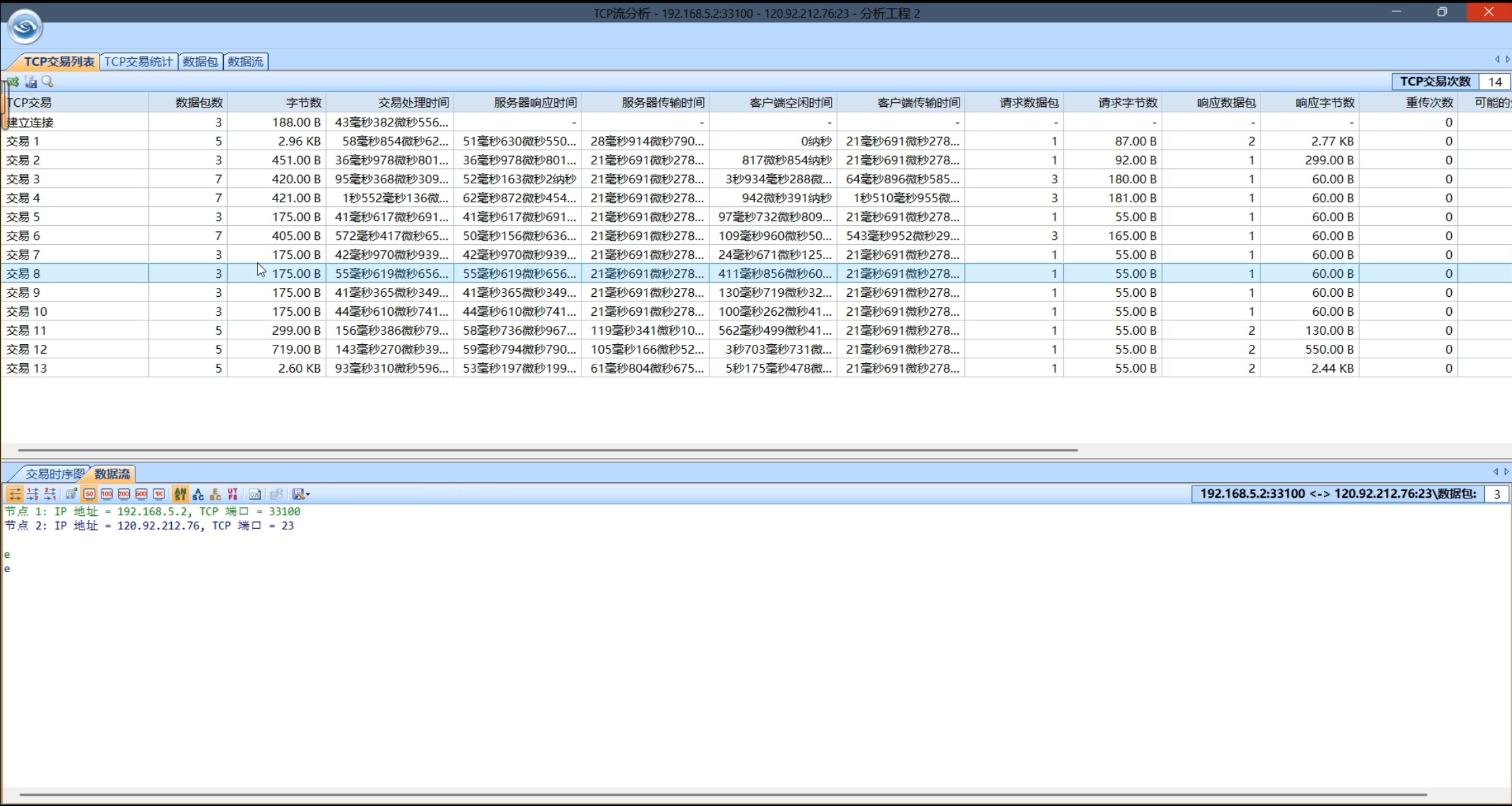

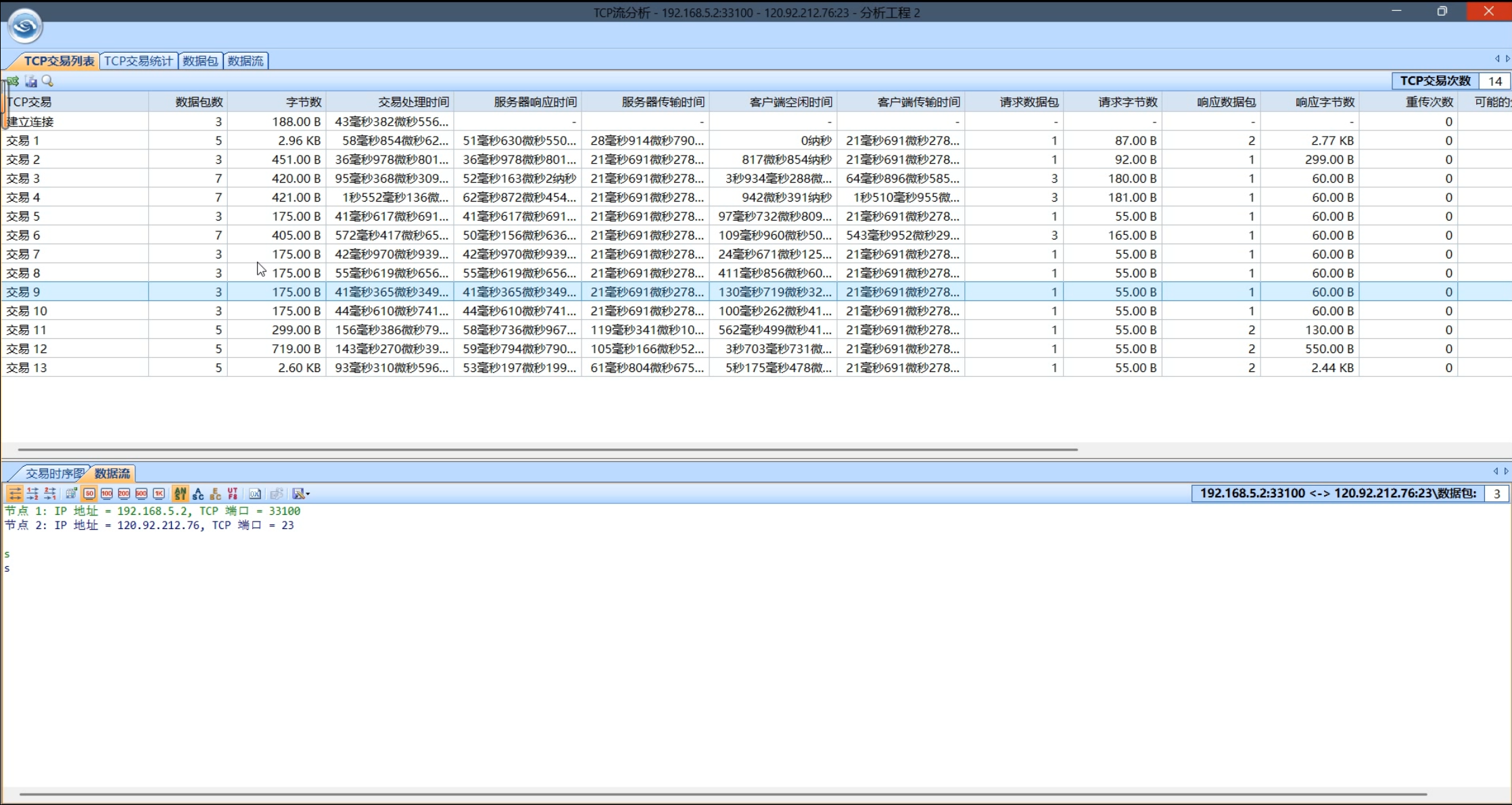

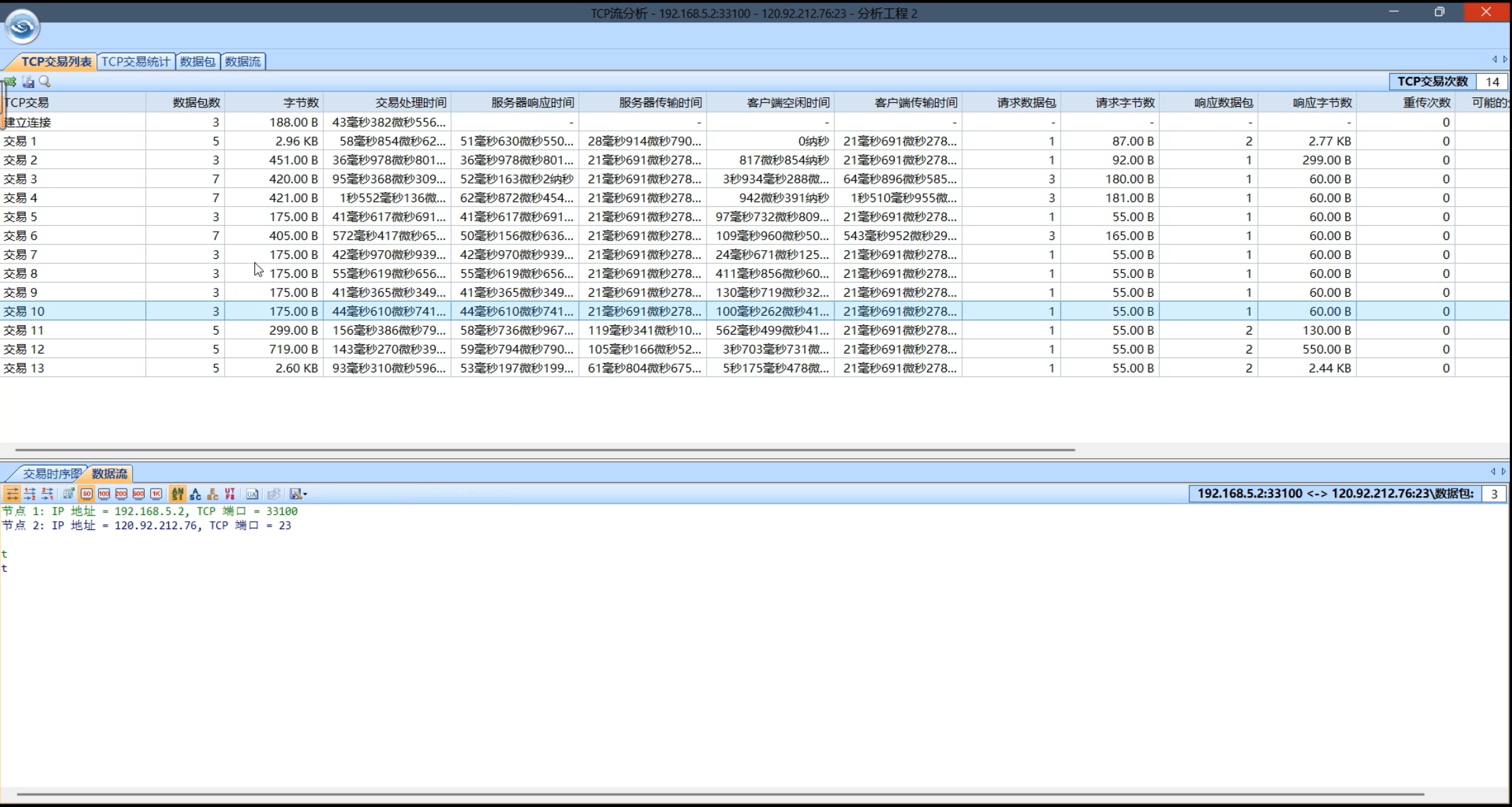

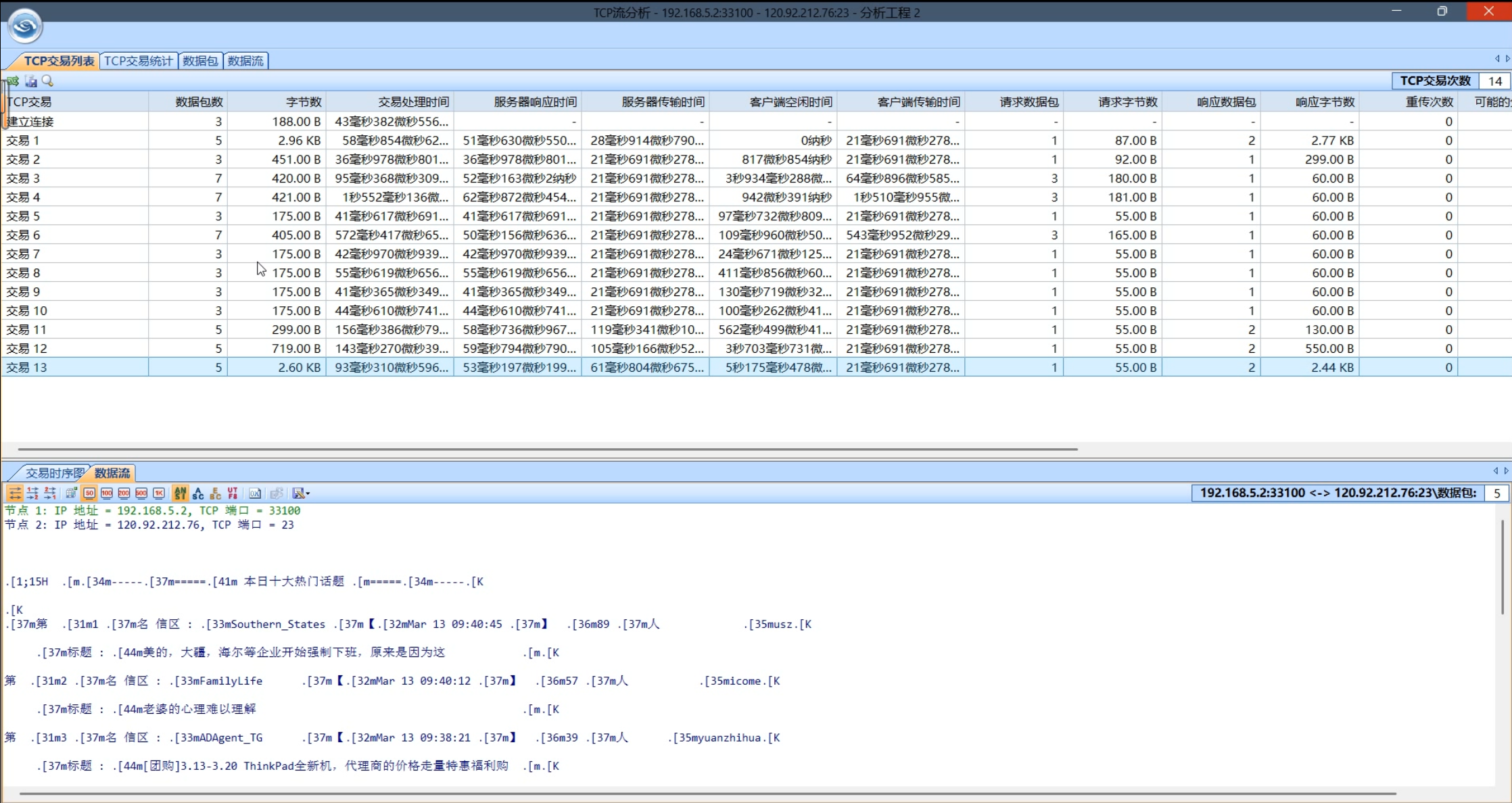

2. 使用科来分析数据包

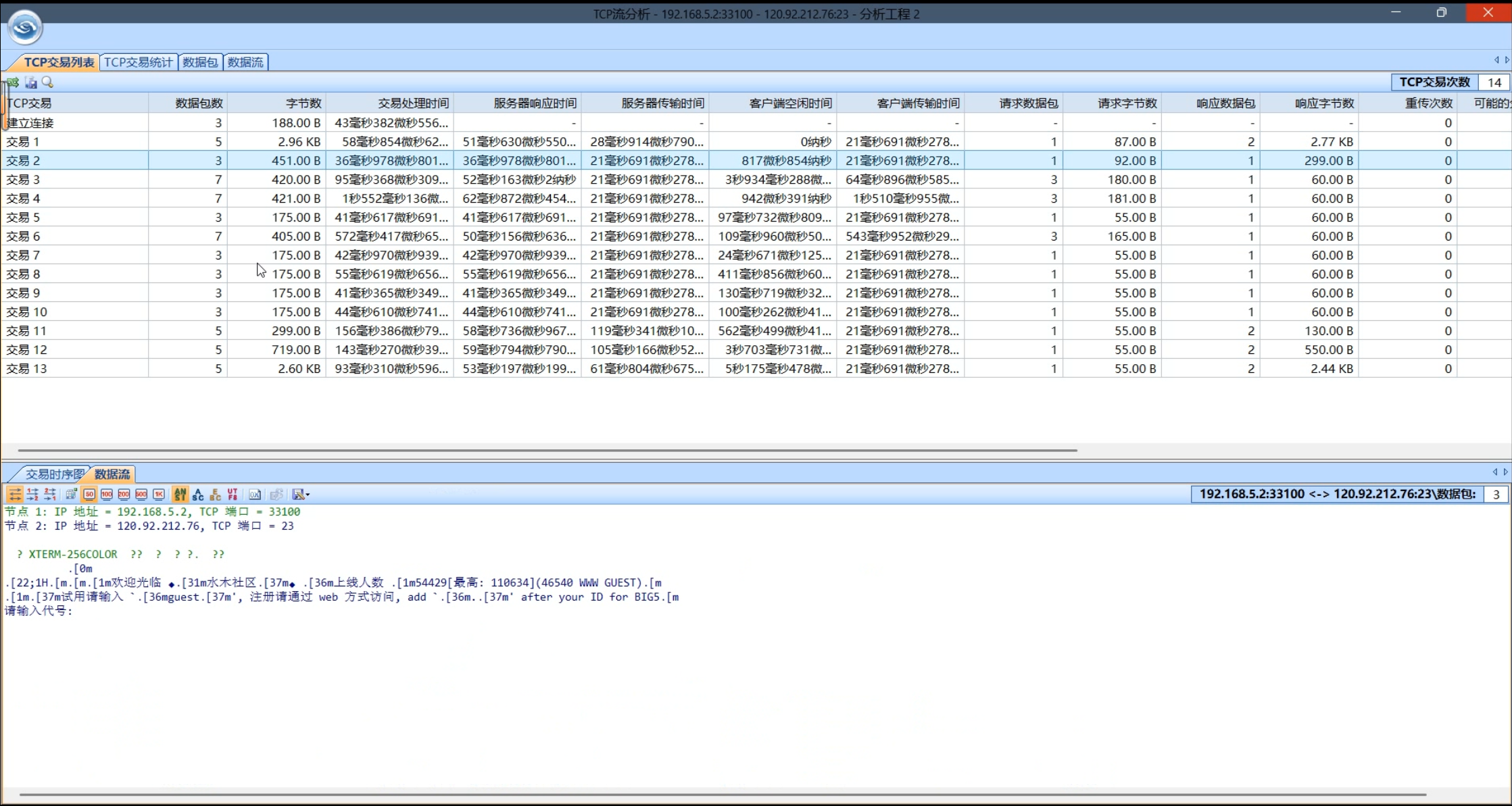

通过解码数据包即可获得bbs的ip地址信息。水木社区的ip地址为192.168.5.2,120.92.212.76-[bbs.newsmth.net]。

通过在科来选中第一个与bbs通信的数据包,右击选择“在新窗口中显示数据流信息”,即可获得全部相关的信息。

在数据流中我们可以观察到所有登陆信息。

我们可以发现传输过程中是逐字符进行传输的。

(三)解码网络扫描器

1. 分析攻击机和靶机的ip地址

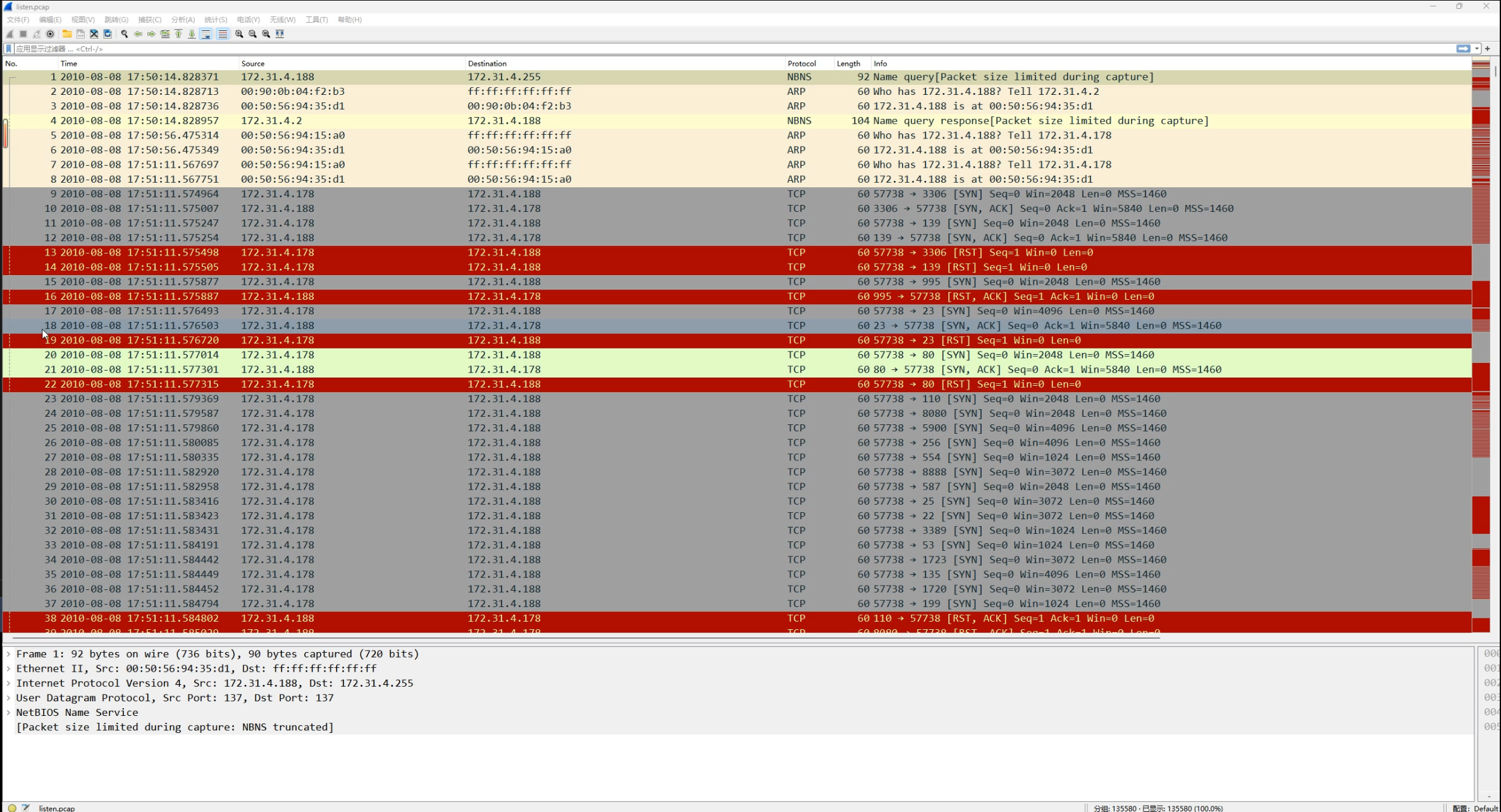

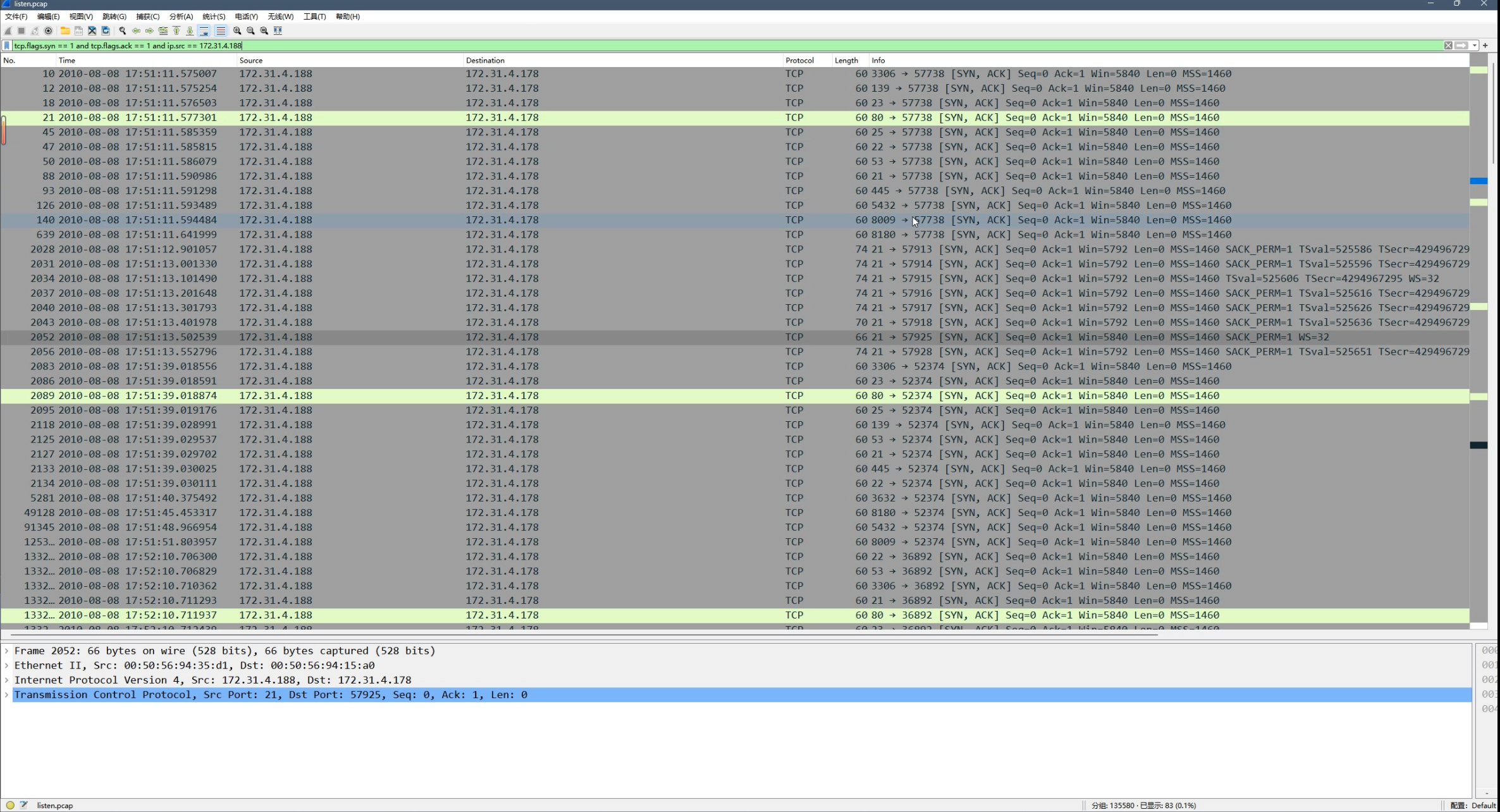

在wireshark中打开listen.pcap包,依次选择统计-会话,选择tcp,可以发现ip地址172.31.4.178发送了大量TCP包到172.31.4.188。由此推断,攻击机地址为172.31.4.178,靶机为172.31.4.188。

2. 分析攻击方所使用扫描工具

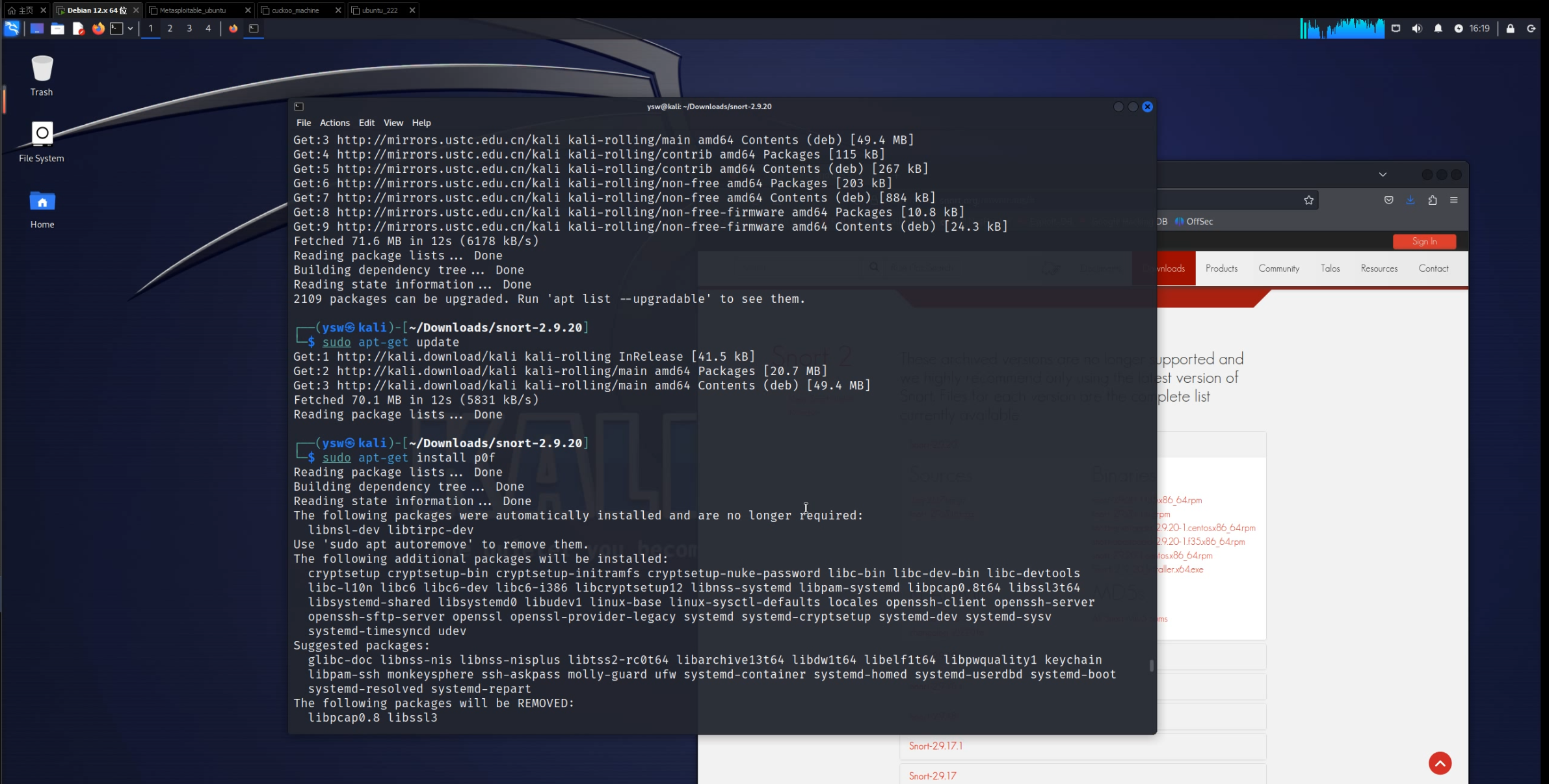

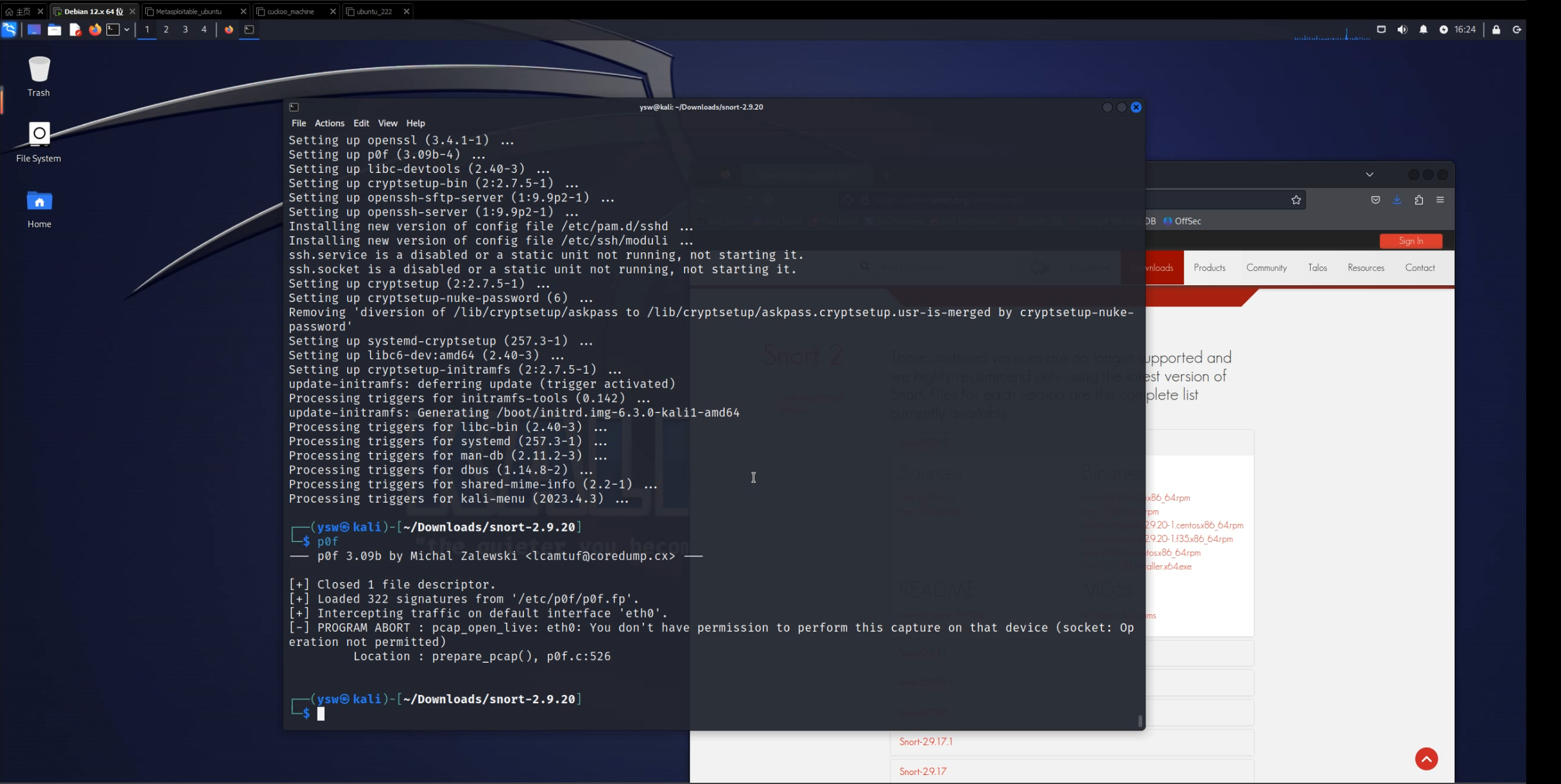

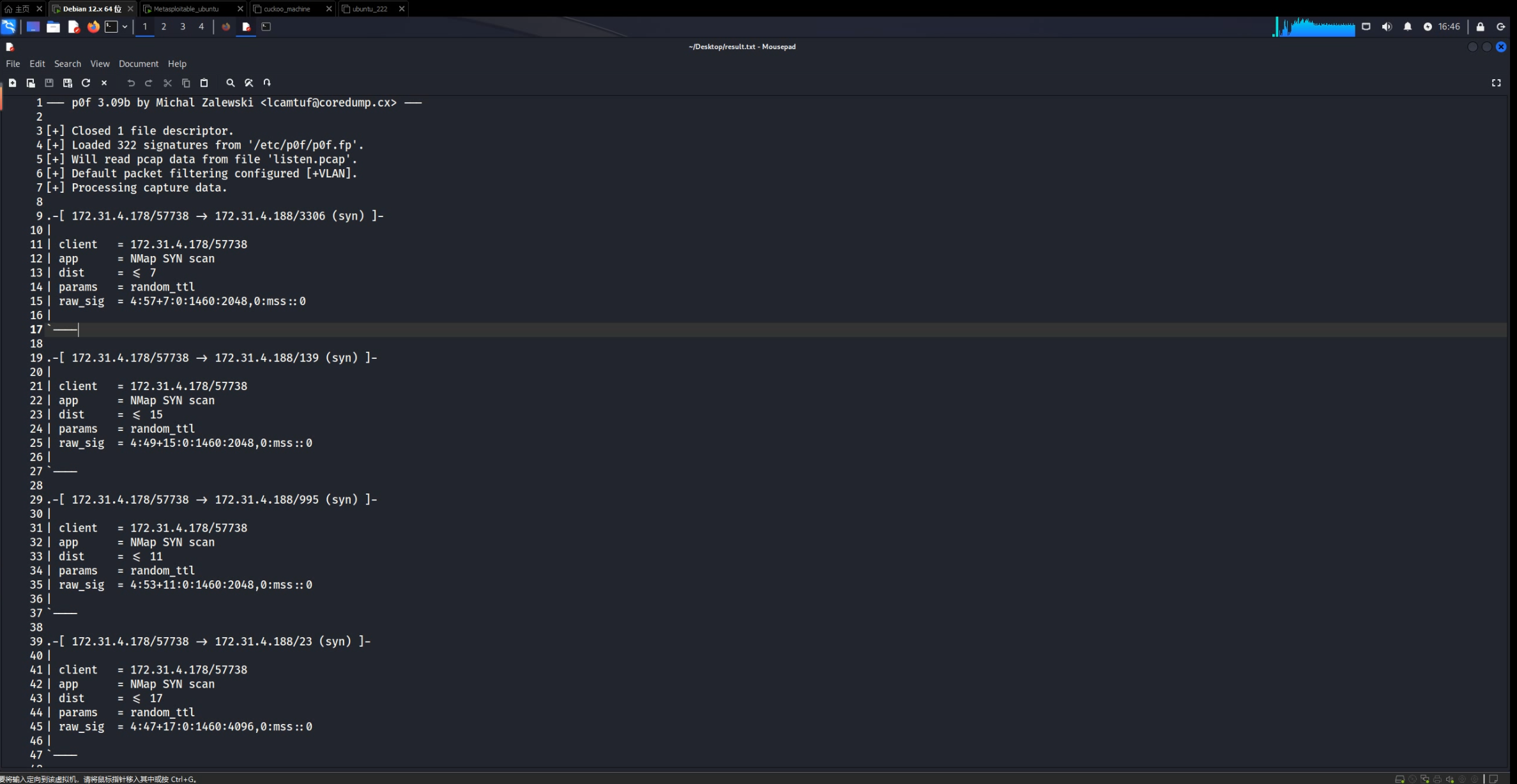

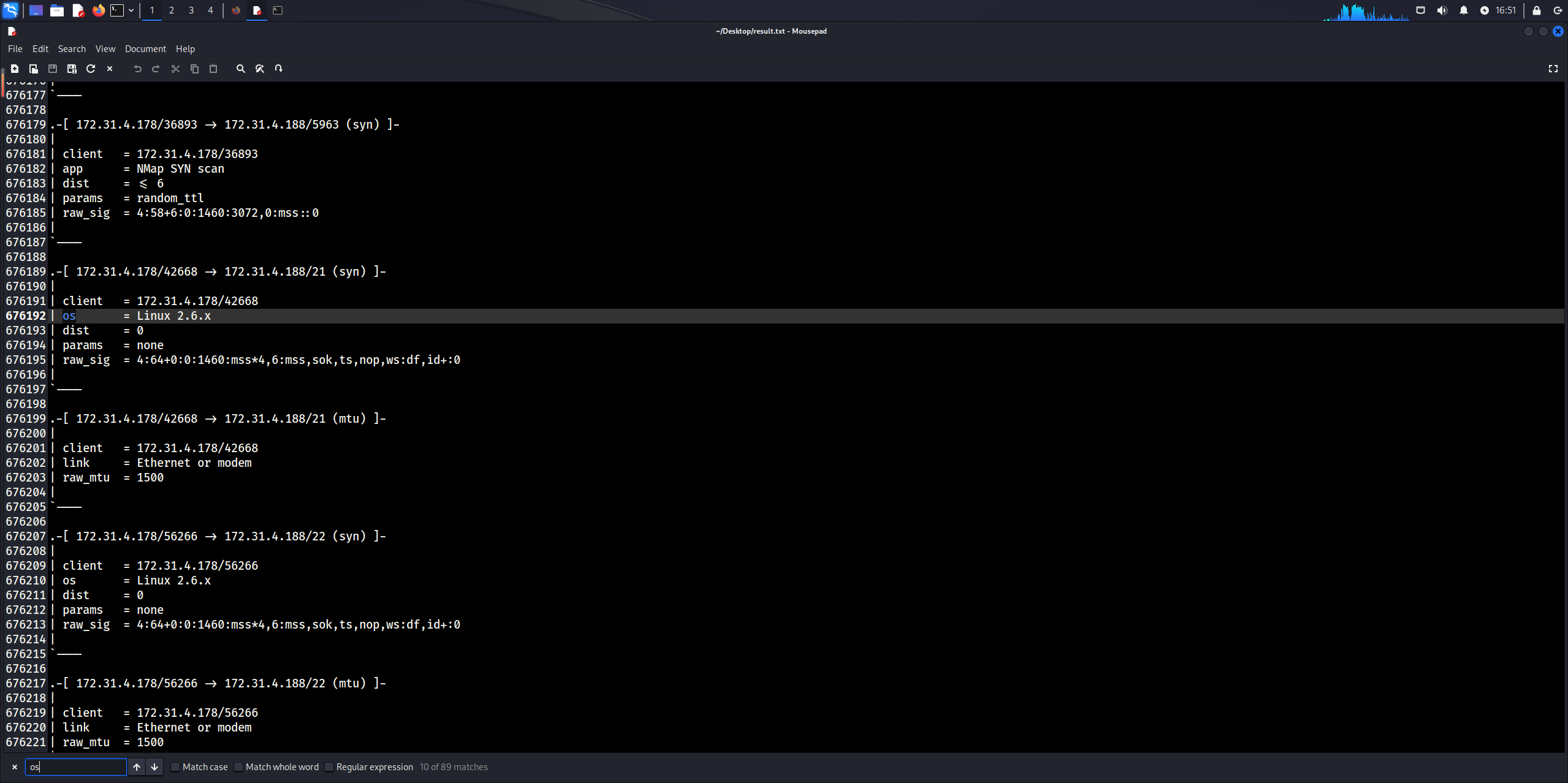

在kail上安装p0f,安装完成后使用令 p0f -r listen.pcap > result.txt,打开result.txt文件,查找app即可发现发现使用了nmap扫描工具。

p0f 是一个开源的被动操作系统指纹识别工具,可以通过监听网络流量来识别远程主机的操作系统、软件版本和一些其他特征。

3. 攻击者的扫描方式

(1)TCP connect扫描

攻击机发送syn,靶机回复sys/ack,攻击机回复rst。

(2)TCP SYN扫描

TCP SYN又称为半开放扫描。攻击机发送syn到目标端口,如果靶机回复sys/ack,那么判断该端口是开放的,如果收到rst,则判断该端口是关闭的。

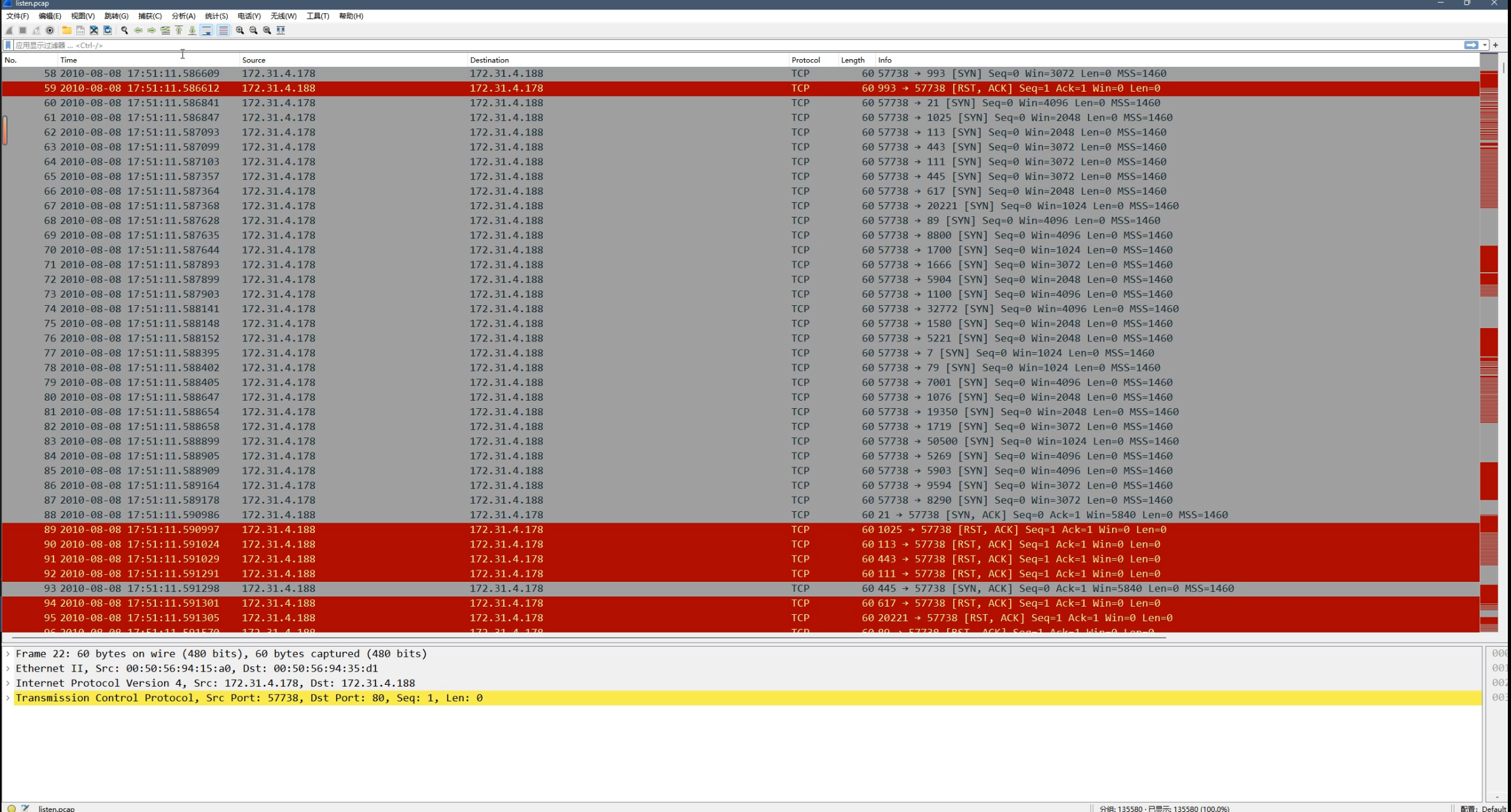

(3)TCP ACK扫描

TCP ACK用于确定靶机的某个端口是否被防火墙屏蔽,通过向靶机目标端口发送ack包,如果收到rst,则说明该端口没有被防火墙屏蔽。

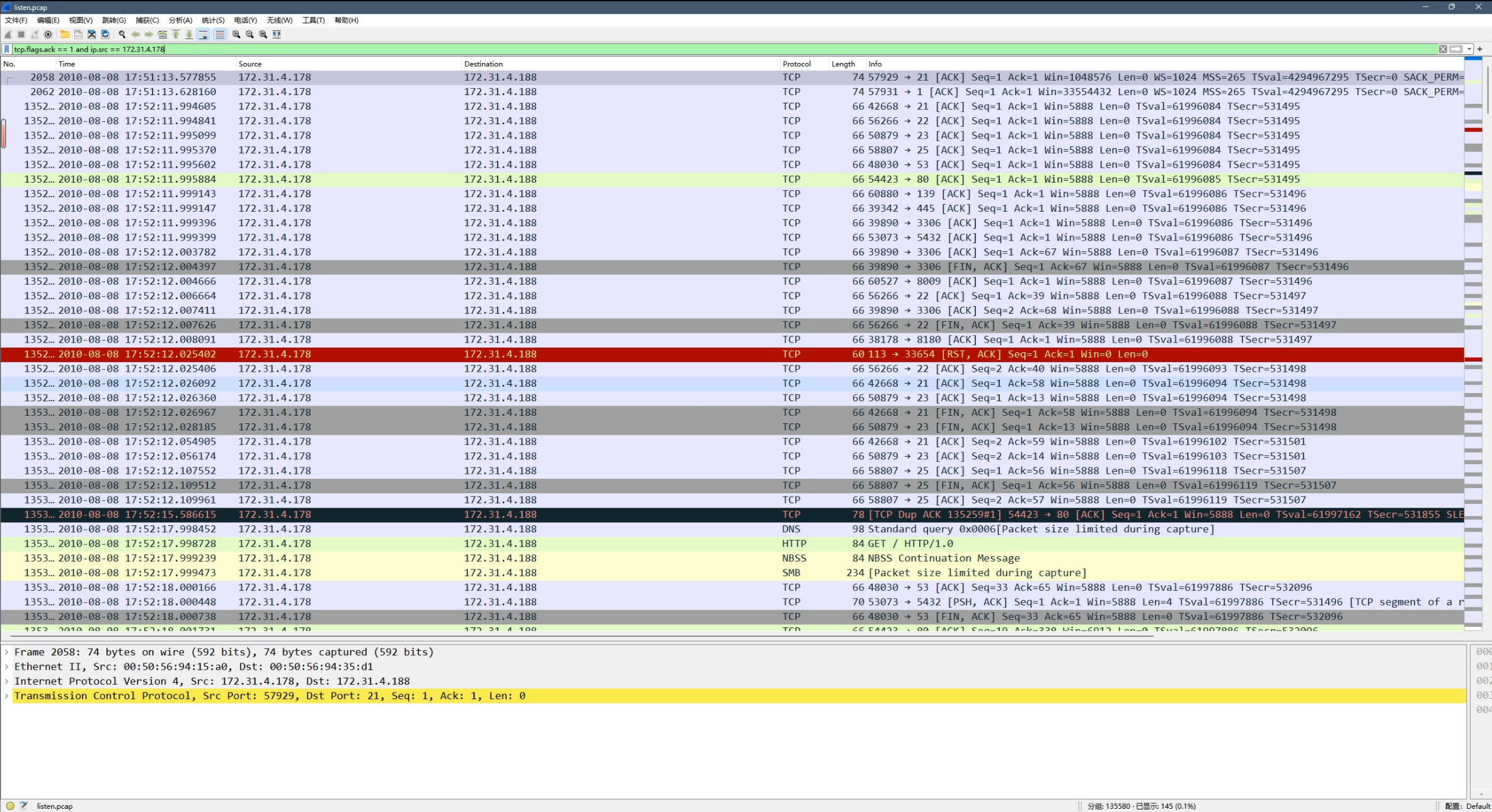

过滤条件:tcp.flags.ack == 1 and ip.src == 172.31.4.178

3. 分析开放端口

通过使用过滤条件:tcp.flags.syn == 1 and tcp.flags.ack == 1 and ip.src == 172.31.4.188。可以看到,开放的端口为有21、22、23、25、53、139、445、3306、3632、5432、8009、8180。

4. 分析攻击机的系统版本

在之前使用p0f生成的result.txt文件中,搜索os,可以发现,攻击机所使用的系统为Linux 2.6.x。

三、学习感悟

- 学习了wireshark和科来网络分析工具的基本使用方法,通过结合科来自带的图表功能可以很方便的统计网络信息,追踪流功能可以观察到同一会话的交互信息。

- 学习了不同扫描方式的攻击原理和流量特征,了解了p0f的使用方法,在安装p0f时,遇到了“没有数字签名的问题”,无法安装甚至更新源,通过查询资料,尝试更新存储库的签名密钥,最终解决了该问题。

解决问题的博客:https://www.cnblogs.com/yeziwinone/p/18083345

- 本次学习的完整录屏视频已上传至百度网盘(时间较长文件较大),链接:通过网盘分享的文件:第三次作业

链接: https://pan.baidu.com/s/14vglWLzwEwlo7DWSMBFHQw?pwd=1234 提取码: 1234