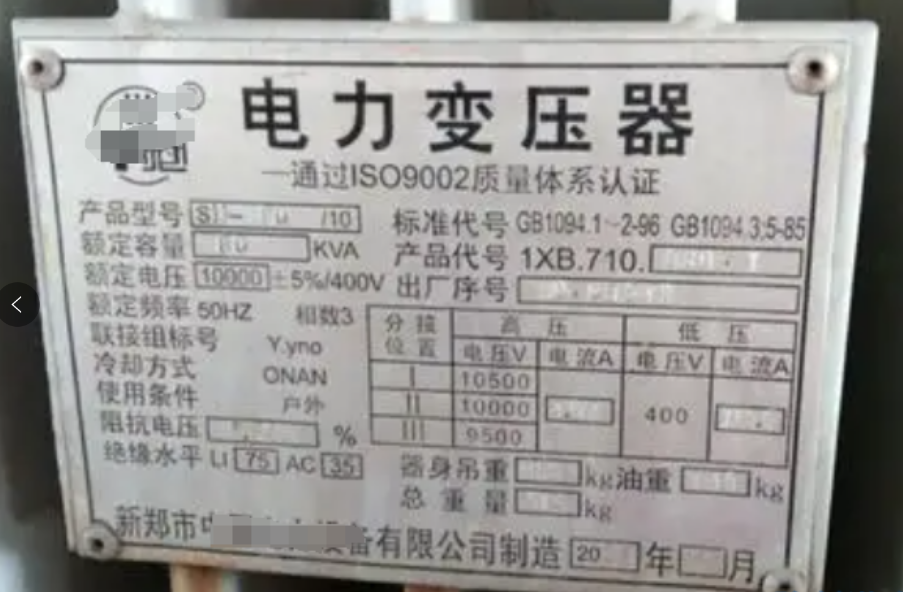

关键词:河南省郑州市、激光代加工、激光打标、激光切割、激光雕刻、激光打孔、激光毛化、激光分切

简介:芯晨微纳(河南)光电科技有限公司,专注于激光微纳代加工、设备/耗材代理销售、设备租赁、技术推广服务,可处理材料类型及应用范围十分广泛,欢迎来电咨询(韩经理18236905768)。

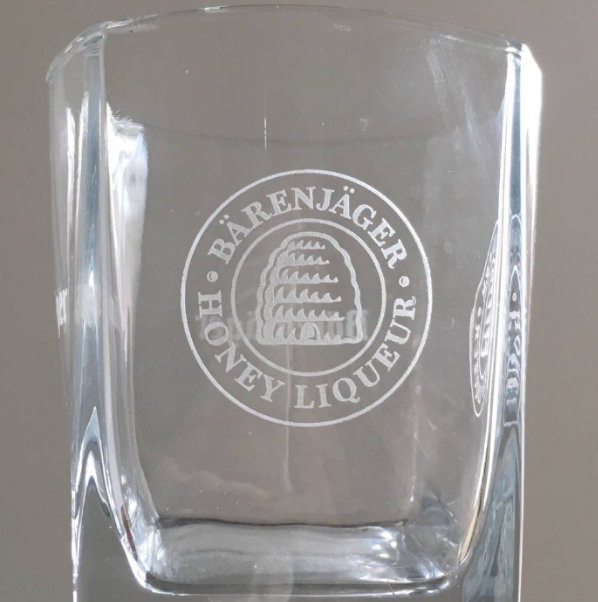

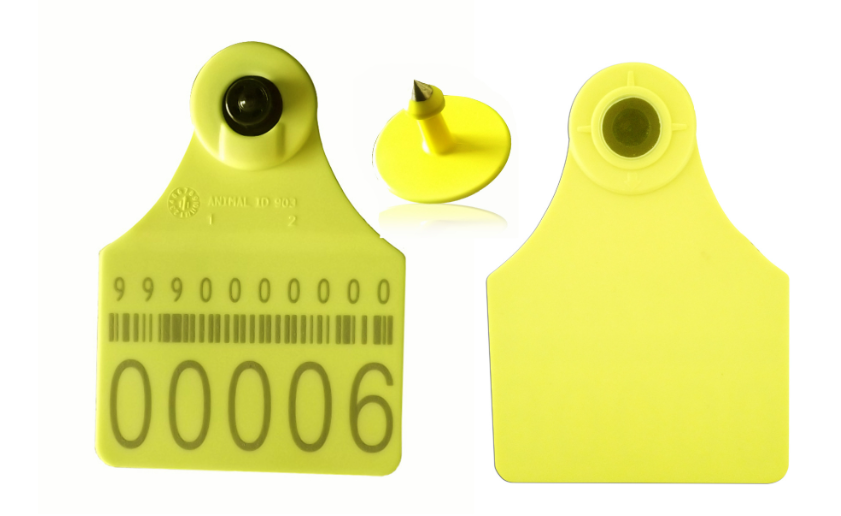

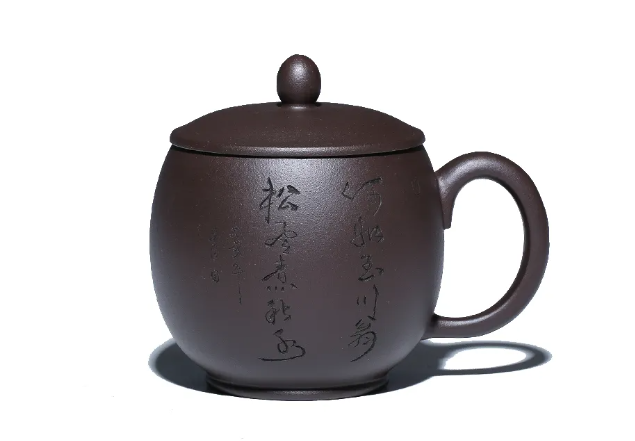

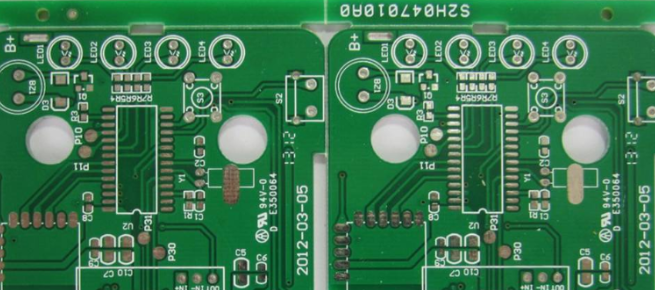

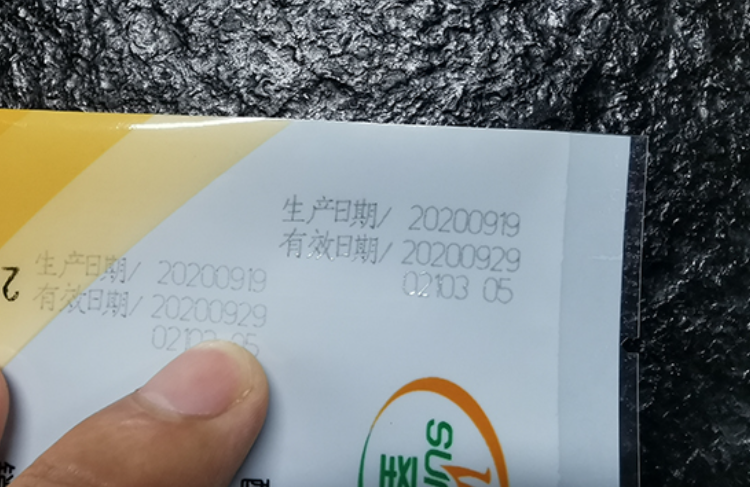

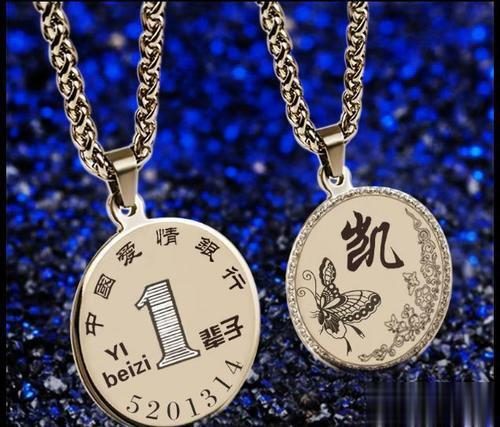

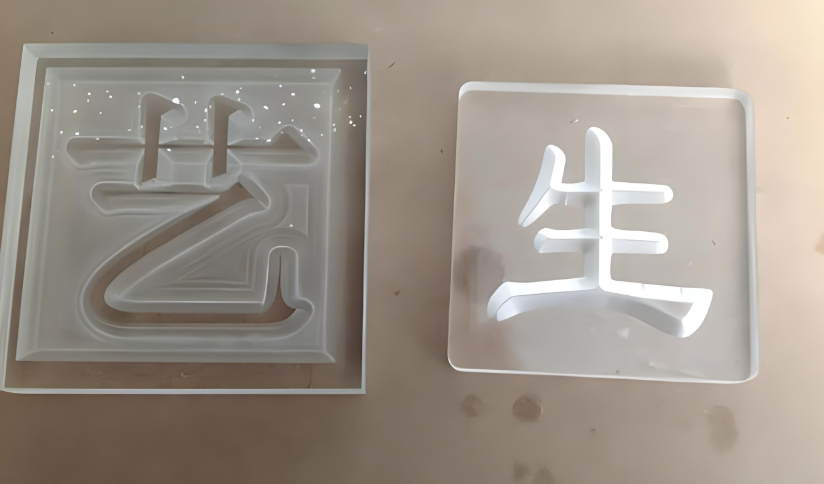

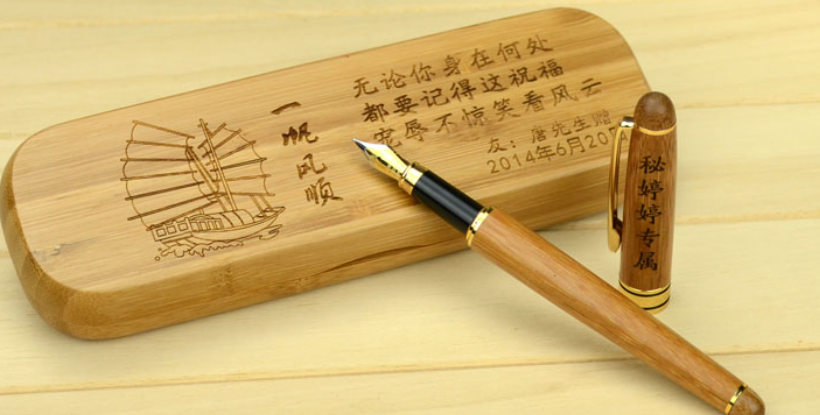

主要业务:(1)激光焊接;(2)激光雕刻打标;(3)激光切割;(4)激光打孔;(5)激光表面改性(亲疏水/热处理/毛化/除锈等)(6)激光器、耗材、生物芯片等代理销售;(7)设备租赁(大幅面打标机、大幅面CCD视觉激光器);(8)技术支持

应用领域:广告设计代加工、不锈钢金属制品、生物医药、医疗器械、半导体、新能源、微电子、传感器、汽车配件、轨道交通、3C消费品、工艺礼品玩具、翡翠珠宝、家具装饰、鞋包服饰、商标绣花、食品包装、科研高校等

地址:河南省郑州市管城区文兴路与鼎尚街交叉口万盟电商园1号楼3楼

优势:免费打样+全面配合客户打样测试+个性化定制服务+价格全域最低

优势:拥有大功率大幅面CCD视觉激光切割雕刻机,可切割大尺寸亚克力板、PC/PP/PVC/ABS等面板,切割+雕刻同时作业,切割边缘光滑五毛刺,不需要二次打磨处理,全省价格最低

文章来源

网络、新闻采访、专利等公开信息,仅用于学习

文章由芯晨微纳(河南)光电科技有限公司搜集整理