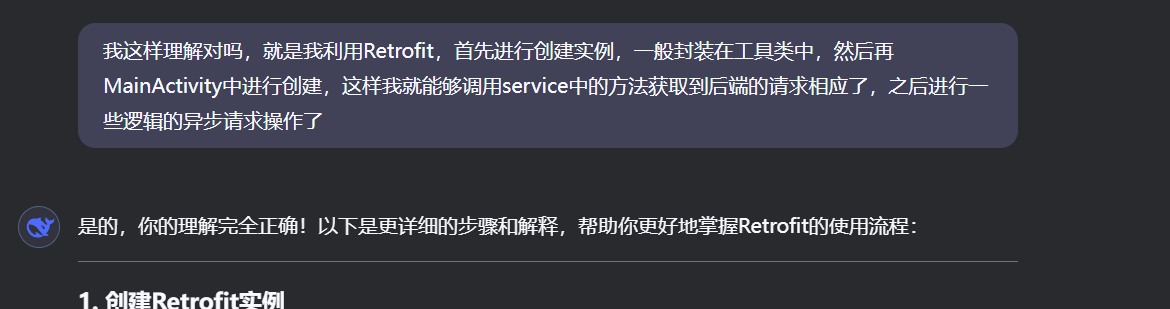

自己简历的项目,完整的可以说出来其中的技术😶🌫️😶🌫️😶🌫️

常见的安全设备

- 天眼主要属于 IDS(入侵检测系统),但具备部分 IPS 功能,侧重于流量分析;

- NGSOC是安全运营中心,整合日志管理的;

- 椒图是主机防护产品,用于检测异常进程和文件篡改;

- 再讲讲自己用过的,比如火绒呀,电脑管家呀,卡巴斯基等等;

天眼发生大量告警,如何进行快速筛选有用的告警信息

-

先看看看有没有高危,优先分析解决下这个;

-

再过滤掉误报和低风险告警;

-

再查关键资产有没有收到危害;

-

等保基线监测

一句话木马

- PHP:

<?php @eval($_POST['cmd']);?> - ASP:

<%Execute(request("cmd"))%> - JSP:

<% Runtime.getRuntime().exec(request.getParameter("cmd")); %>

IPS 和 IDS 的主要区别

- IDS(入侵检测系统):被动监测,只报警,不阻断攻击。

- IPS(入侵防御系统):主动拦截,能阻断攻击,影响流量。

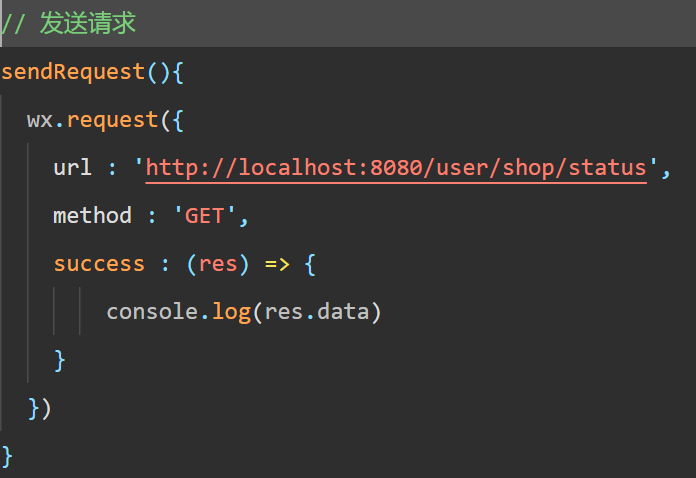

Http协议里面method和data

- Get:请求;

- Post:提交;

- Delete:删除;

- Put:修改;

- Option:查询服务器支持那些请求;

- Data在POST请求中以表单或JSON格式传递;

HTTP响应码

- 200:成功;

- 302:重定向;

- 403:禁止访问;

- 404:资源未找到;

- 500:服务器内部错误;

Wireshark的基本使用

开源的网络协议分析工具,支持实时抓取并分析解析网络流量(支持超2000种协议)。再说下自己做ctf题目的经历。

流量分析

- 看元数据,如源/目标IP、端口、协议类型(ssl或tcl)

- 看行为模式,比如突发流量,定时请求(C2服务器心跳)

- 再看情报关联,匹配下恶意IP库,攻击特征;

webshell流量特征

- 访问异常:频繁请求 .php、.jsp、.asp 等后门文件。

- 数据异常:POST 请求带 cmd=、eval() 之类的敏感参数。

- 流量加密:Base64、异或等方式混淆数据。

- 工具特征:菜刀、冰蝎等有固定 User-Agent。

webshell的维护工具都有哪些,常用哪个?

- 冰蝎

- 哥斯拉

- 蚁剑

- Metasploit中的Meterpreter,主要使用过这个

告警如何判断/怎么判断误报

- 先看级别,如果是高危,优先处理;

- 再查情报,威胁情报匹配,如恶意IP库;

- 分析行为,观察流量和数据是否正常;

- 结合日志确认真假,比如登录,文件操作;

蓝队防守分工

监测组:查看流量监控,利用天眼,NGSOC之类的安全工具,监测和告警;

研判组:分析告警,判断是不是攻击;

应急响应组:及时修补漏洞,隔离受害主机,处置攻击;

溯源组:溯源攻击者IP;

常见的框架漏洞

- Web框架漏洞:WordPress上SQL注入,XXS,还有些弱口令;

- 系统框架漏洞:Apache Tomcat的RCE漏洞,ASP.NET的反序列化漏洞、文件包含、SQL 注入。

业务逻辑漏洞

代码方面没问题,但是业务流程有问题,导致的漏洞,比如金额修改,越权操作等

网络攻击的方向

外部黑客、内部人员、第三方供应链

DNS外带漏洞

DNS隧道(隐蔽通信)、DNS劫持(篡改解析结果)、DNS缓存投毒(污染解析记录)

TOP10(漏洞类别)

OWASP(Open Web Application Security Project)十大漏洞是指网络应用程序中最常见和最严重的安全漏洞,这些漏洞会严重威胁到应用程序的安全性。以下是 OWASP Top 10 的最新版本(2021年发布):

A01: 访问控制(Broken Access Control)

- 水平越权:用户能访问到本不属于自己的资源。例如,普通用户修改URL中的ID,查看其他用户的数据。

- 垂直越权:低权限用户访问管理员功能。比如普通用户能够访问后台管理界面,进行敏感操作。

A02: 加密问题(Cryptographic Failures)

- 明文存储密码:很多网站明文传输账号密码信息

- 弱加密算法:zip压缩包加密,使用古老不安全的算法,可以用工具解密;

A03: 注入漏洞(Injection)

- SQL注入:攻击者在输入字段中插入恶意SQL代码,攻击数据库。例如,通过用户名字段注入

' OR 1=1 --,获取所有用户信息。 - 命令注入:攻击者通过输入框注入系统命令,操控服务器执行恶意操作。例如,输入

; ls触发命令执行,列出服务器文件。

A04: 设计问题(Insecure Design)

业务逻辑漏洞算是设计问题;

A05: 配置问题(Security Misconfiguration)

- 默认设置未更改:应用程序或服务器使用默认设置,黑客可以利用这些默认配置进行攻击。例如,未更改默认管理员密码,直接被破解。

- 无必要的服务开启:服务器上不必要的服务未关闭,可能成为攻击的入口。例如,未关闭的FTP服务,黑客可利用进行攻击。

A06: 过时组件(Vulnerable and Outdated Components)

这段时间Apache Tomcat爆出RCE漏洞;

A07: 身份认证失败(Identification and Authentication Failures)

弱口令么,直接撞开,yyds;

A08: 数据篡改(Software and Data Integrity Failures)

攻击者可以篡改提交表单中的金额,欺骗支付系统。

A09: 日志监控缺失(Security Logging and Monitoring Failures)

日志未加密,敏感信息暴露,攻击者可以通过查看日志获得账户信息或操作记录。

A10: SSRF(Server-Side Request Forgery)

服务器端请求伪造

例如:伪造请求来源 IP 为 127.0.0.1

XSS

- 反射性,储存性,DOM型

- 原理:走了一遍服务器,储存在服务器和本地执行。

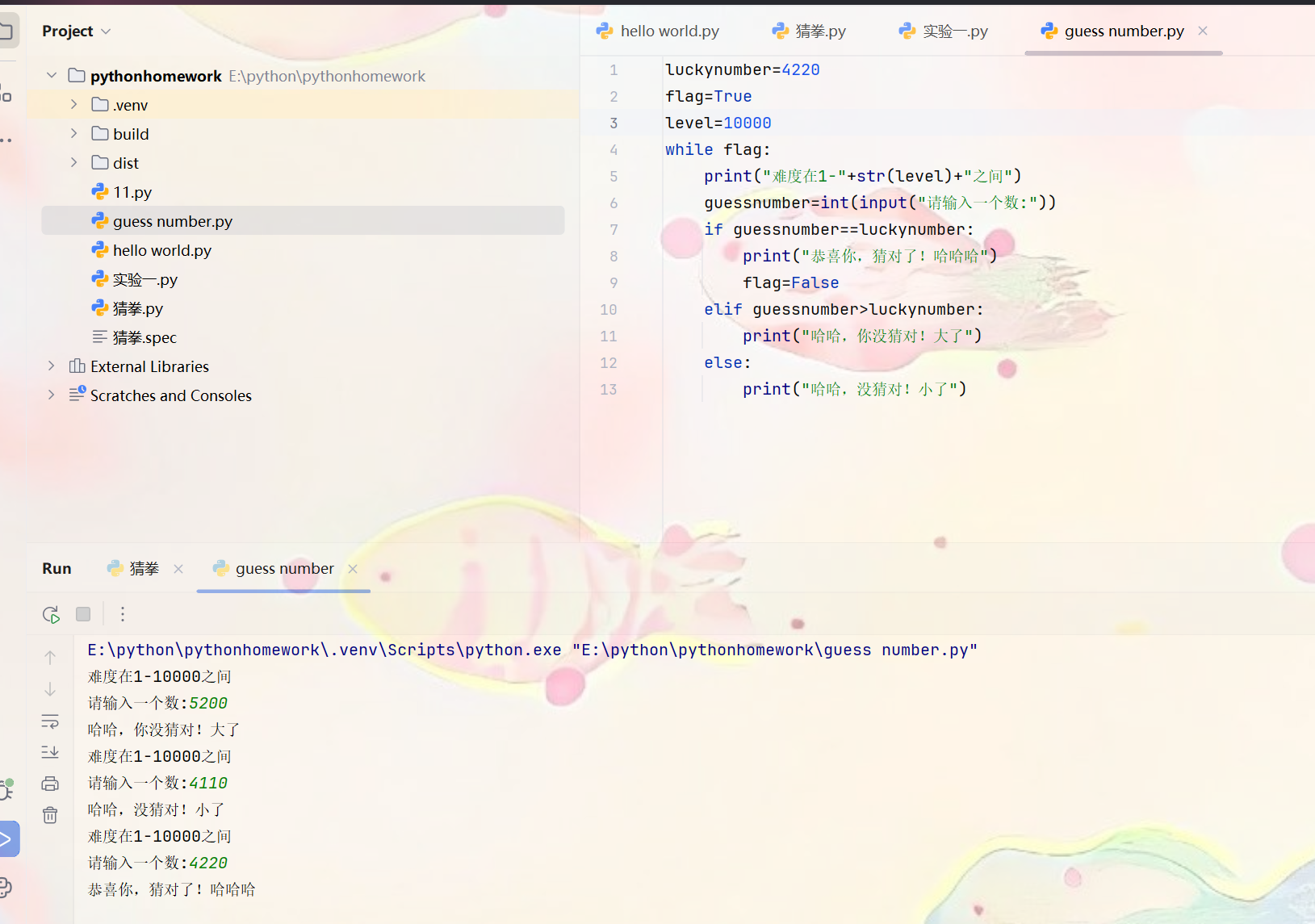

sql注入

- 原理:输入未经过滤,而后端服务器未过滤直接拼接到 SQL 语句中执行;

(1)基于错误回显

报错注入(Error-Based):利用数据库错误信息来回显数据,如 UNION SELECT、UPDATEXML()、EXP() 等。

联合查询注入(Union-Based):通过 UNION SELECT 语句获取数据库内容。

(2)基于盲注

布尔盲注(Boolean-Based):通过观察页面返回的是否发生变化,判断 SQL 语句是否执行成功。

时间盲注(Time-Based):利用 SLEEP() 等函数,通过页面响应时间来推测 SQL 语句执行结果。

(3)基于协议

堆叠注入(Stacked Queries):使用 ; 连接多个 SQL 语句(适用于支持多条 SQL 执行的数据库,如 MSSQL)。

内联查询注入(Inline Query):利用子查询或 CASE WHEN 逻辑绕过 WAF 限制。

(4)特殊类型

宽字节注入:利用字符编码(如 GBK)绕过 addslashes() 过滤,导致 SQL 逃逸。

二次注入(Second Order Injection):恶意 SQL 代码先存入数据库,再由另一个查询执行时触发。

XXE(xml外部实体注入):

- 若PDF解析器处理XML内容时未禁用外部实体,可能导致XXE漏洞,如某些库未配置安全选项。

反序列化

- 序列化:把对象转换成 字节流,方便存储或传输。(比如 Java 的 Serializable、PHP 的 serialize())

- 反序列化:把 字节流 还原成对象,让程序可以使用。(比如 Java 的 ObjectInputStream.readObject())

- 漏洞点:如果程序 没有校验反序列化的数据,攻击者就可以传入 恶意构造的对象,触发 任意代码执行 或 提权。

在了解一下设备这些

webshell 怎么排查

告警的时候假如报告的是sql注入

看看他捕捉的数据包里 有没有想关的 一些字符 select这些

还有内网沦陷怎么处理

安全加固

weblogic问是漏洞原理,使用的协议

- 等保基线监测