这篇文章的内容记录下我在各个文章搜索学习最后解决了安卓进行模拟器动态调试的方法。

参考的文章有:

ADB:https://blog.csdn.net/Python_0011/article/details/132040387

ADB的使用https://blog.csdn.net/SM1555/article/details/112608576

Androidkiller:https://blog.csdn.net/m0_56471632/article/details/119086354?fromshare=blogdetail&sharetype=blogdetail&sharerId=119086354&sharerefer=PC&sharesource=2403_87413412&sharefrom=from_link

本文的apk逆向文件采用攻防世界中mobile类型题目的Ph0n1x-100这道题目

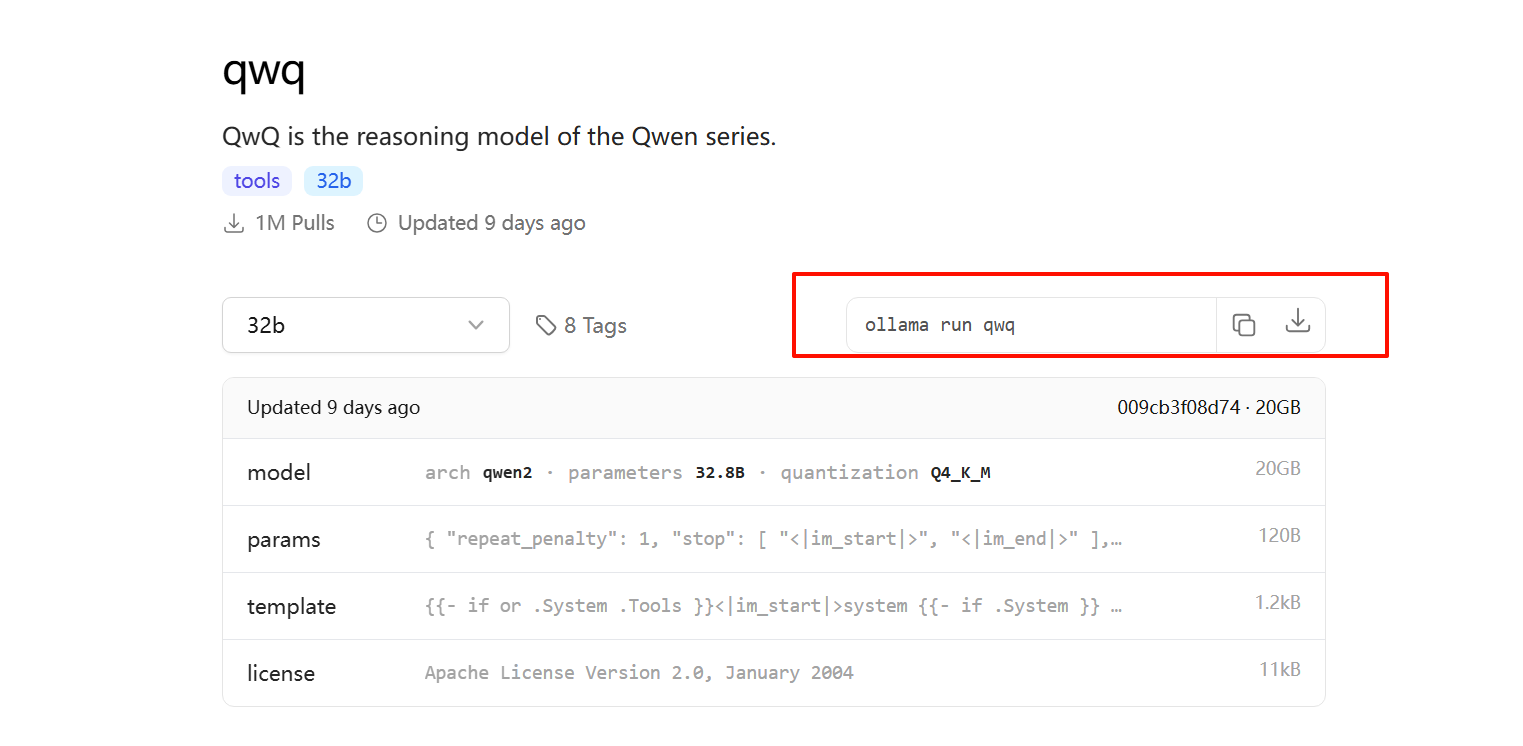

要进行安卓模拟器的adb进行进行动态调试的话,首先要安装adb这个工具,下载解压后还要把adb.exe文件路径所在的目录配置到环境变量path里面

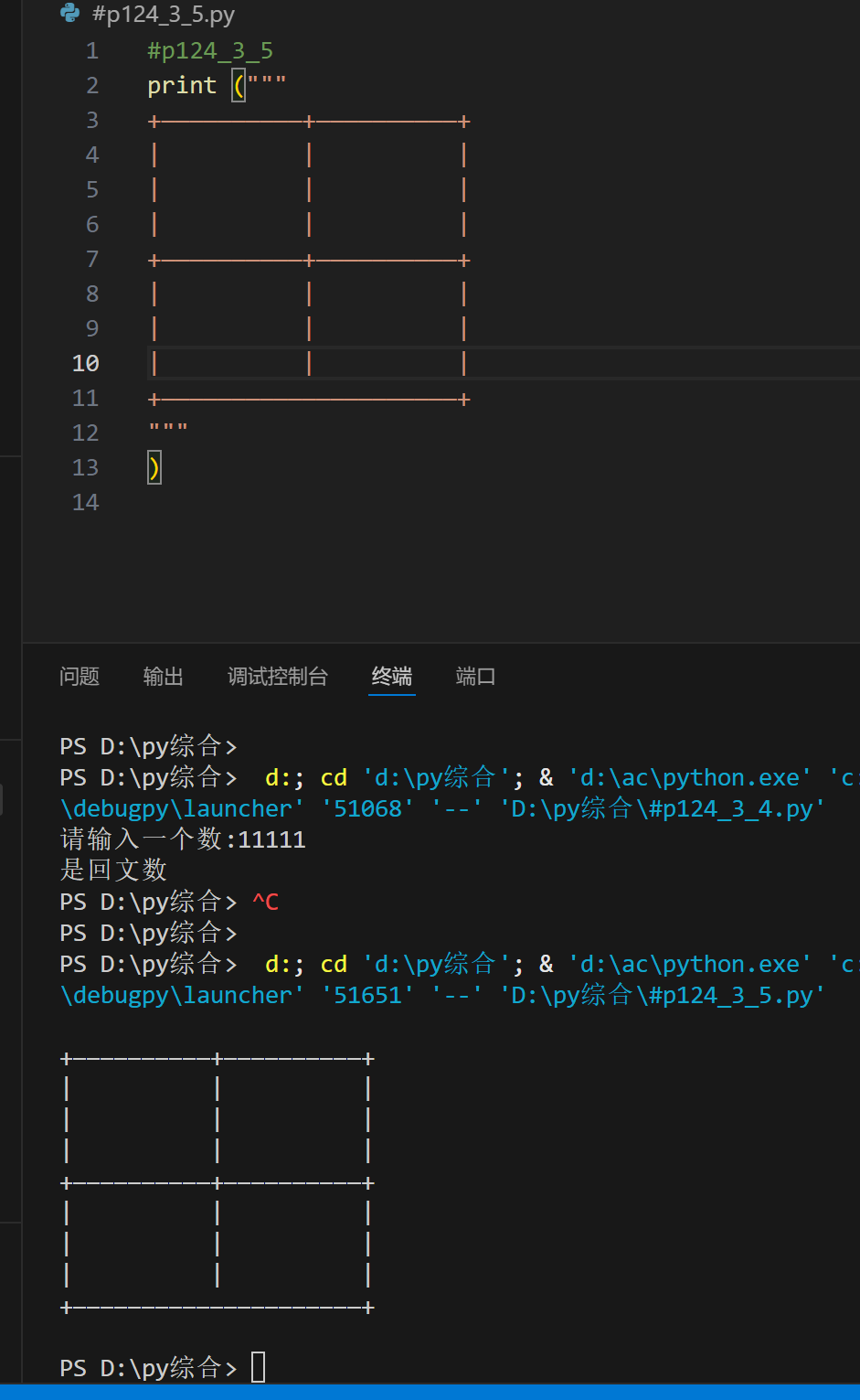

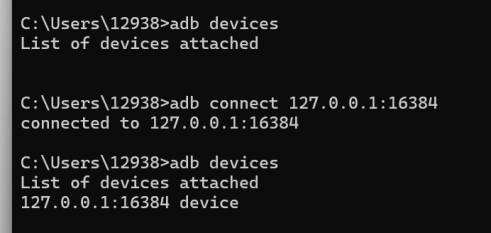

只要能够进行如下的的操作的话就证明adb配置到系统环境变量path里面了。

这里我看有不少文章说模拟器要连接adb的话要打开网络桥接模式,实际上我在操作的时候发现其实并不需要,就把模拟器进入开发者模式然后开启usb调试就好了,然后查看模拟器的adb调试端口(是什么模拟器就自搜如何查看adb调试端口,一般模拟器的官网都有文档说明的)

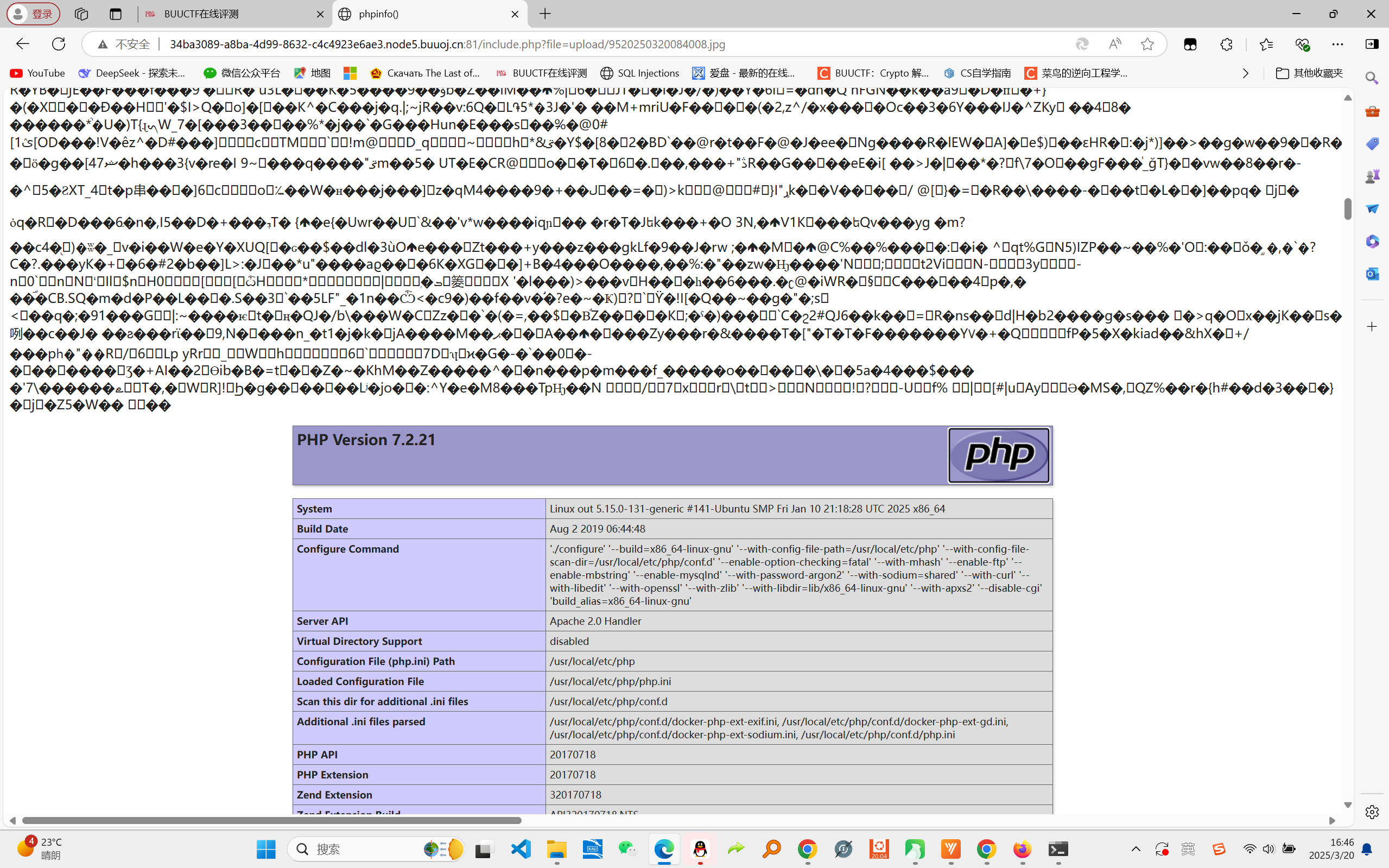

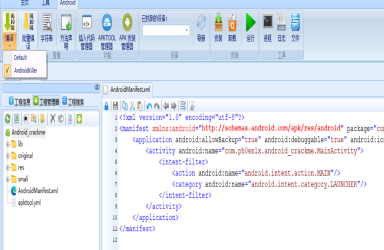

然后adb connect 模拟器在电脑上的ip:adb调试端口就可以完成adb连接了。然后安卓软件是否能够进行debug调试其实也要查看一下其中的manifest文件,如果里面的debuggable="true"是这样的,如果是没有写或者是false的话,就得用androidkiller修改里面false或者自己添加一句android:debuggable="true",然后重编译,注意重编译一定要选择可以签名得,否则没有签名得apk是无效apk,无法安卓的,

重编译之后的androidkiller下面有一条路径,这个是重编译后的app所在路径新的apk就是可以进行debug的apk了,这个时候就可以在jeb里面进行apk的调试了。

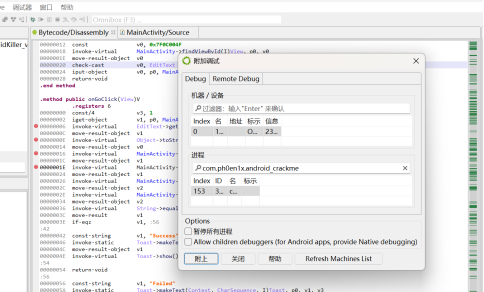

jeb里面ctrl+B可以设置断点,不过jeb只能在反汇编区域里面设置断点,无法在伪代码区域设置,所以设置断点注意要先切换到反汇编区域里面。

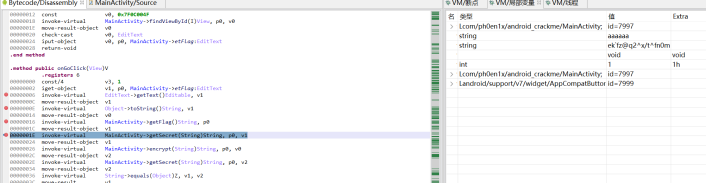

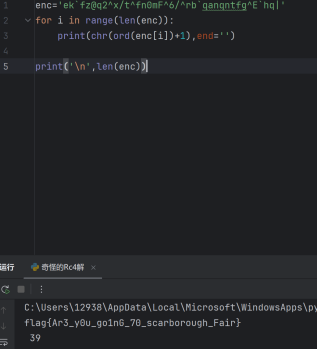

找到对比的关键字符串结合apk里面的so文件在IDA里面的伪代码逻辑(或者是汇编语言的逻辑)然后进行一个解密代码的写

然后就有flag是flag{Ar3_y0u_go1nG_70_scarborough_Fair}的结果了

博主语文不好,文笔敬请见谅。用词不当,还请谅解

安卓逆向:adb连接模拟器进行jeb动态调试

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.hqwc.cn/news/904204.html

如若内容造成侵权/违法违规/事实不符,请联系编程知识网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

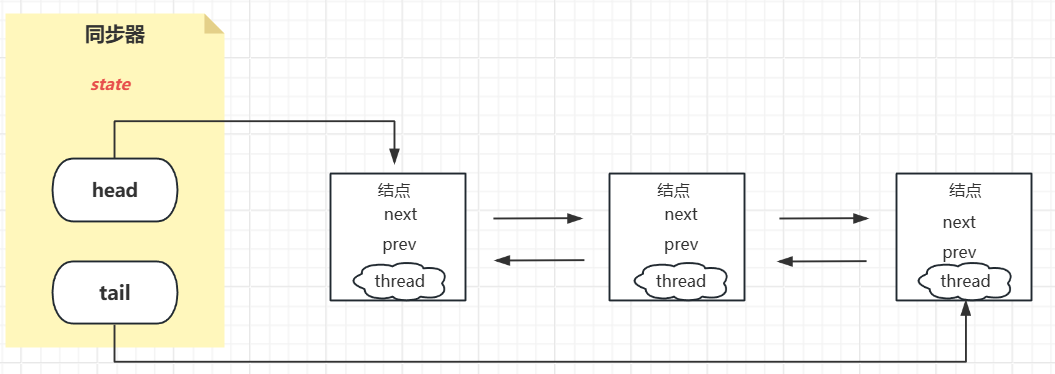

Java中的Map CAS AQS

Java中的Map

1.基本介绍和api使用就免了

Java中的Map是一种用于存储键值对(Key-Value)的接口,属于java.util包,是集合框架的重要组成部分。

2.HashMap从图中的关系可以看出这些类间关系了。

①基本分析

HashMap的一些属性

// 默认容量 16

static final int DEFAULT_INITIAL…

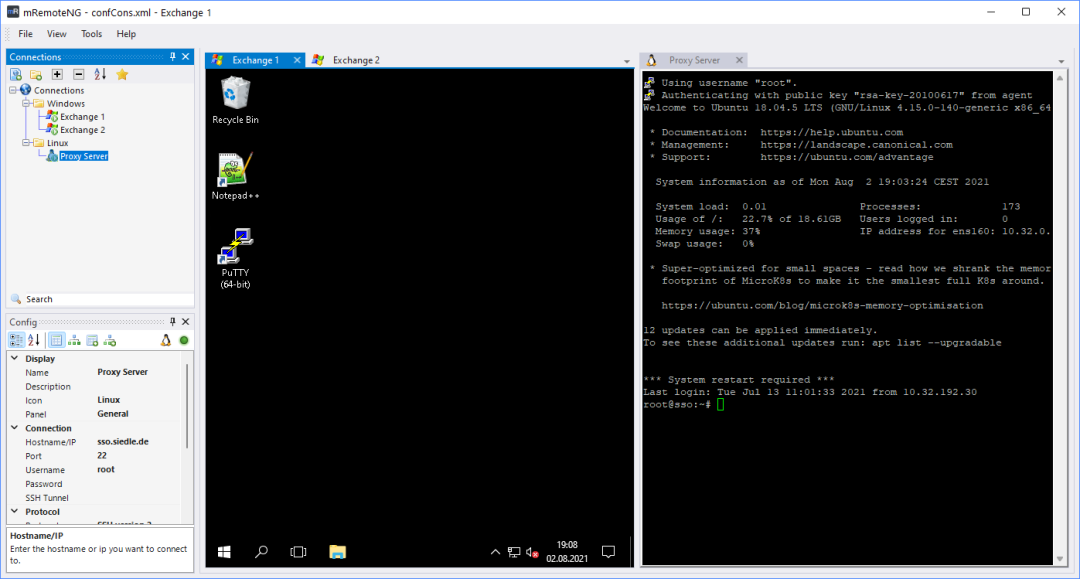

一款 .NET 开源、功能强大的远程连接管理工具,支持 RDP、VNC、SSH 等多种主流协议!

前言

今天大姚给大家分享一款基于 .NET 开源(GPL-2.0 license)、免费、功能强大的 Windows 远程连接管理工具,支持 RDP、VNC、SSH 等多种主流协议:mRemoteNG。

项目介绍

mRemoteNG是一款基于 .NET 开源(GPL-2.0 license)、免费、功能强大的 Windows 远程连接管理工具,支…

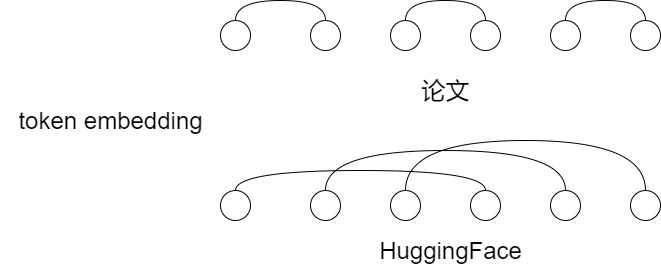

探秘Transformer系列之(17)--- RoPE

从零开始解析Transformer,目标是:(1) 解析Transformer如何运作,以及为何如此运作,让新同学可以入门;(2) 力争融入一些比较新的或者有特色的论文或者理念,让老鸟也可以有所收获。探秘Transformer系列之(17)--- RoPE

目录探秘Transformer系列之(17)--- RoPE文章总表0x0…

《AI未来进行式》(DeepSeek、宇树科技、人形机器人、AI面试官本书全部预言。第18届文津提名奖,樊登、俞敏洪、刘慈欣等推荐) | PDF免费下载

《AI未来进行式》深入探讨人工智能的最新进展与未来趋势,涵盖 DeepSeek、宇树科技、人形机器人、AI 面试官等前沿话题。通过翔实案例与专业分析,预测 AI 如何重塑社会、产业与人类生活。荣获第18届文津图书奖提名,获樊登、俞敏洪、刘慈欣等推荐,适合对 AI 未来充满好奇的读…

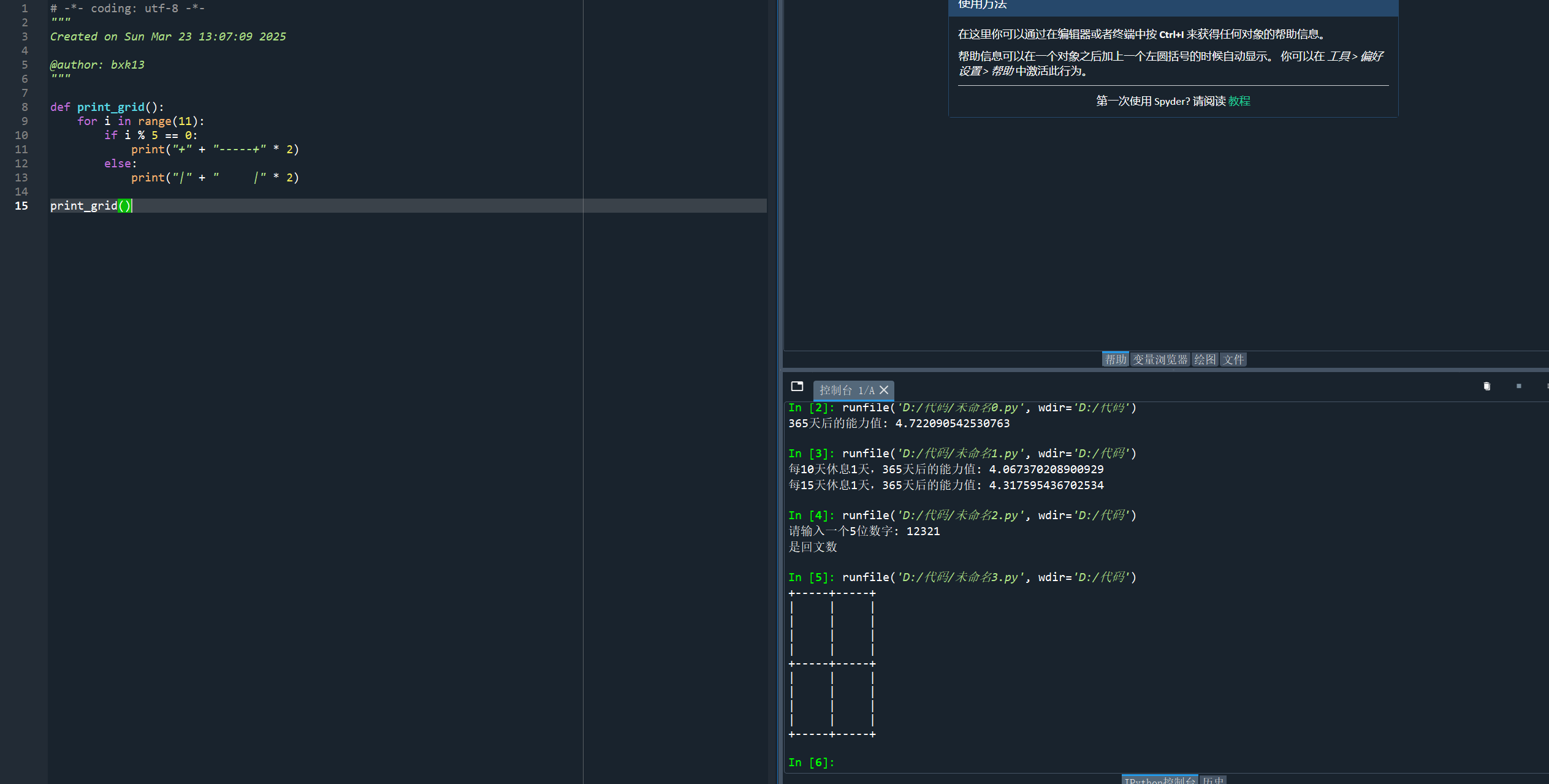

python第三章课后程序练习题

重量计算

earth_weight = eval(input("请输入你当前的体重(kg)😊)

moon_weight = earth_weight * 0.165

for year in range(1, 11):

earth_weight += 0.5

moon_weight = earth_weight * 0.165

print(f"Year {year}: Earth weight = {earth_weight}kg, Moon weight …

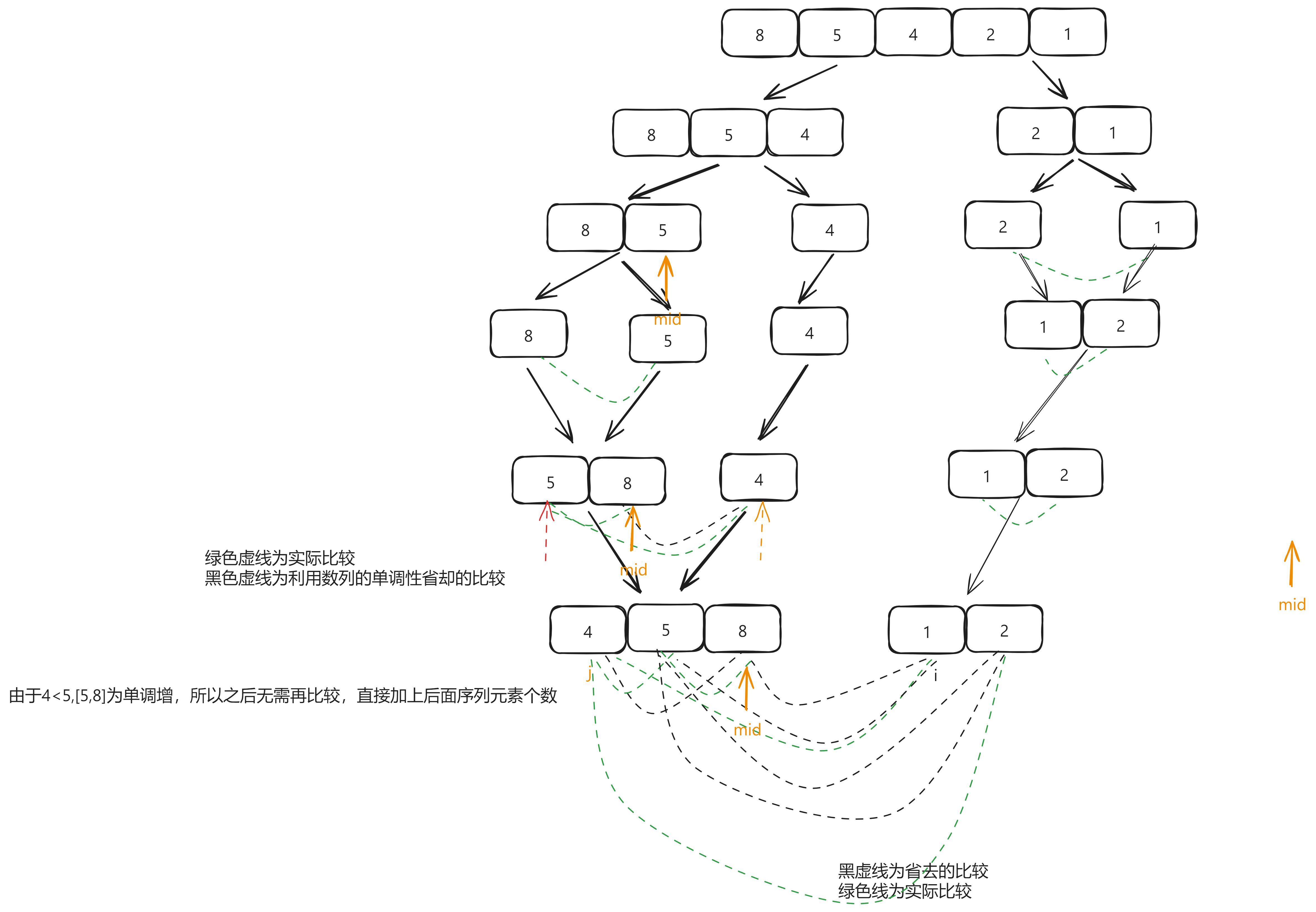

逆序对的数量 与 归并排序

题目描述

给定一个长度为 n 的整数数列,请你计算数列中的逆序对的数量。

逆序对的定义如下:对于数列的第 i 个和第 j 个元素,如果满足i<j且 a[i]>a[j],则其为一个逆序对;否则不是。

输入格式

第一行包含整数 n,表示数列的长度。

第二行包含 n 个整数,表示整个数列…

我最常用的 Visual Studio 2022 扩展插件推荐:生产力必备工具

Visual Studio 2022作为微软推出的一款功能强大的IDE,业界称之为“宇宙第一IDE”。它以出色的性能、丰富的内置功能和对多种编程语言的支持,深受开发者喜爱。然而,随着项目复杂度的增加和开发需求的多样化,仅依靠IDE的内置功能往往不足以满足所有场景。这时,扩展插件成为了…

25年可以免费使用的云服务器

免费服务器:调试程序与建站的好帮手网站链接为:https://www.sanfengyun.com/

在数字化时代,无论是个人开发者、大学生还是时间充裕的技术爱好者,拥有一台稳定的服务器来调试程序和搭建网站都是至关重要的。而正是这样一个为广大用户提供了极大便利的平台,它以其免费的云服…

Code Runner MCP Server,来了!

大家好!我是韩老师。如果作为程序员的你,还不了解 MCP (Model Context Protocol) 的话,那韩老师劝你赶紧去补补课吧!本文不对 MCP 进行详细介绍~

简单来说,MCP is another LSP in AI World!

也许有一天,AI 程序员不懂 MCP,就犹如前端程序员不懂 JavaScript!大家都知道韩…