📕作者简介:热爱跑步的恒川,致力于C/C++、Java、Python等多编程语言,热爱跑步,喜爱音乐的一位博主。

📗本文收录于恒川的日常汇报系列,大家有兴趣的可以看一看

📘相关专栏C语言初阶、C语言进阶系列、恒川等,大家有兴趣的可以看一看

📙Python零基础入门系列,Java入门篇系列、docker技术篇系列、Apollo的学习录系列正在发展中,喜欢Python、Java、docker的朋友们可以关注一下哦!

高级渗透测试技术与实践

- 一、高级渗透测试技术的探索

- 二、好书推荐

- 2.1 内容简介

- 2.2 作者简介

- 2.3 读者对象

- 2.4 随书资源

一、高级渗透测试技术的探索

本文将深入研究Kali Linux作为一个高级渗透测试工具的功能和应用。我们将介绍Kali Linux的基本特性,探讨其在渗透测试过程中的关键作用,并分享一些高级的渗透测试技术和方法。通过本文,读者将能够更好地理解如何使用Kali Linux进行高级渗透测试,提升安全性,并加强对网络和系统的保护。

对于企业网络安全建设工作的质量保障,业界普遍遵循PDCA(计划(Plan)、实施(Do)、检查(Check)、处理(Act))的方法论。近年来,网络安全攻防对抗演练发挥了越来越重要的作用。企业的安全管理者通过组织内部或外部攻击队,站在恶意攻击者的视角,识别自身网络安全建设过程中的防护短板,检验安全应急预案的有效性并持续优化,为业务发展提供更强的保驾护航能力。

本书是企业进行网络安全对抗演练不可多得的参考书,对攻击队和防守队都适用。

本书系统地介绍了安全测试流程的最佳实践和常见误区,围绕Kali Linux这个开源工具,详细阐述了各类测试技术的原理和操作方法。即使是初学者,也可以在本书深入浅出的指引下轻松上手。对于富有经验的渗透测试人员,本书更是提供了进阶实战场景的实用脚本和代码库资源,相信能给读者带来新的启发。

企业攻防对抗演练是攻防双方的思路、策略、技术和情报能力的综合比拼。“敌暗我明”“攻防力量不对称”的情况往往瞬息万变,结果胜负是一时的,过程常态化才是主旋律。在现实的网络空间安全中,这样的常态化每天都在上演,安全团队只有正确制定攻防演练的目标,才能得到企业对安全工作的认可。

二、好书推荐

适读人群 :本书面向安全分析师、渗透测试人员、IT专家、网络安全顾问等。

本书介绍了如何使用 Kali Linux 对计算机网络、系统以及应用程序进行渗透测试。渗透测试是指模拟恶意的外部人员、内部人员对企业的网络或系统进行攻击。与漏洞评估不同,渗透测试中还包括对漏洞的利用。因此,它验证了漏洞是存在的,如果不采取补救措施,企业的系统就有被破坏的风险。

本书将带你完成渗透测试之旅:使用 Kali Linux 中的有效实践去测试新的网络防御措施。其中既包括如何选择有效的工具,又包括如何躲避检测技术以达到快速入侵目标网络的目的。

如果你是一名渗透测试人员、IT 专家或网络安全顾问,希望利用 Kali Linux 的一些高级功能大限度地提高网络安全测试的成功率,那么这本书就是为你准备的。如果你以前接触过渗透测试的基础知识,将有助于你理解本书内容。

京东购买链接:https://item.jd.com/14103222.html。

2.1 内容简介

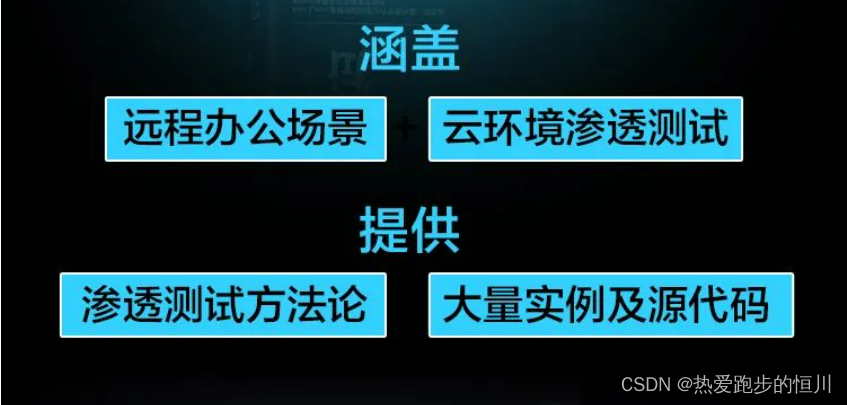

本书将通过分析黑客采用的攻击战术来提升测试者的渗透测试技能:通过实验室集成到云服务,从而了解在渗透测试中通常被忽略的一个开发维度;探索在虚拟机和容器化环境中安装和运行Kali Linux的不同方法,以及使用容器在AWS上部署易受攻击的云服务,利用配置错误的S3桶来访问EC2实例;深入研究被动和主动侦察,从获取用户信息到大规模端口扫描,在此基础上,探索了不同的脆弱性评估,包括威胁建模;讲述了如何在受损系统上使用横向移动、特权升级以及命令与控制(C2);探索在互联网、物联网、嵌入式外围设备和无线通信中使用的高级渗透测试方法。

2.2 作者简介

维杰·库马尔·维卢(Vijay Kumar Velu),资深信息安全从业者、作者、演讲人和博主。V0ay目前是马来西亚Big4的副总监之一,拥有超过11年的IT行业经验,专门为各种网络安全问题提供技术解决方案,包括简单的安全配置审查、网络威胁情报,以及事件响应等。

2.3 读者对象

如果你是一名渗透测试人员、IT专家或网络安全顾问,希望利用 Kali Linux 的一些高级功能最大限度地提高网络安全测试的成功率,那么这本书就是为你准备的。如果你以前接触过渗透测试的基础知识,将有助于你理解本书内容。

2.4 随书资源

本书的代码包托管在 GitHub 上,链接如下:

https://github.com/PacktPublishing/Mastering-Kali-Linux-for-Advanced-Penetration-Testing-4E

对于更多丰富的代码包和精彩视频,感兴趣的读者可从以下地址获取:

https://github.com/PacktPublishing/

我们还提供了一个 PDF 文档,包含本书中使用的屏幕截图/图表的彩色图像。你可以从以下地址下载:

https://static.packt-cdn.com/downloads/9781801819770_ColorImages.pdf

如果这份博客对大家有帮助,希望各位给恒川一个免费的点赞👍作为鼓励,并评论收藏一下⭐,谢谢大家!!!

制作不易,如果大家有什么疑问或给恒川的意见,欢迎评论区留言。