文章目录

- 🌹什么是文件加密

- ⭐应用场景

- 🛸案例

- 🌺描述

- 🌺代码

🌹什么是文件加密

Java文件加密是指使用Java编程语言和相关的加密算法对文件进行加密处理。通过这种方式,可以将文件内容转换为一种非常规的形式,使得未经授权的用户无法直接读取或理解文件内容,从而保护文件的机密性和安全性。

在Java中,可以使用各种加密算法来对文件进行加密,如对称加密算法(如AES、DES)、非对称加密算法(如RSA)、哈希函数(如MD5、SHA)等。具体的加密过程通常包括以下步骤:

选择合适的加密算法:根据文件的保密级别和安全需求,选择合适的加密算法。

加密文件内容:使用选定的加密算法对文件内容进行加密处理,生成加密后的数据。

存储密钥:对称加密算法需要一个密钥来进行加密和解密操作,而非对称加密算法需要公钥和私钥。在文件加密过程中,需要妥善存储和管理密钥,以确保加密数据的安全性。

解密文件内容:在需要访问文件内容时,使用相应的解密算法和密钥对加密文件进行解密操作,还原出原始的文件内容。

Java文件加密在信息安全领域有着重要的应用,可以用于保护敏感数据、加密通信内容、实现数字签名等。通过合理选择加密算法和严格管理密钥,可以有效地保护文件内容不被未经授权的用户访问和窃取。

⭐应用场景

文件加密可以在许多应用场景中发挥重要作用,以下是一些常见的应用场景:

数据保护:文件加密可用于保护敏感数据,如个人身份信息、银行账户信息、医疗记录等。通过对这些数据进行加密,即使数据被未经授权的人获取,也无法读取其内容,从而确保数据的隐私和保密性。

文件传输安全:在文件传输过程中,加密可以确保文件在传输过程中不被窃听或篡改。通过对文件进行加密,只有授权的接收方能够解密文件内容,确保文件传输的机密性和完整性。

存储设备安全:对于存储在本地计算机、移动设备或云存储中的重要文件,通过加密可以防止文件遭到盗取或泄露。即使设备丢失或被盗,加密后的文件也无法被非法访问。

版权保护:文件加密可以用于保护知识产权和版权内容。通过加密文件,可以防止未经授权的用户复制、修改或分发受保护的文件,确保知识产权的安全和版权的合法性。

安全备份:在进行文件备份时,加密可以确保备份数据的机密性。即使备份数据被泄露或不慎丢失,未经授权的人也无法访问备份文件的内容。

合规要求:在某些行业和法规下,如金融、医疗保健等领域,对敏感信息的保护有严格的合规要求。通过文件加密,可以满足合规性要求,确保数据的安全和合规性。

总之,文件加密是一种重要的安全措施,广泛应用于各个领域,以保护数据的机密性、完整性和可用性。无论是个人用户还是企业组织,都可以从文件加密中获得安全保护,并确保敏感信息不被未经授权的人访问或篡改。

🛸案例

🌺描述

为了保证文件的安全性,就需要对原始文件进行加密处理,需要使用的时候对其进行解密处理

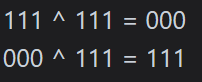

加密原理:

对原始文件中的每一个字节数据进行更改,然后将更改后的数据存储到新的我加你中

解密原理:

读取加密后的文件,按照加密的规则进行反向操作

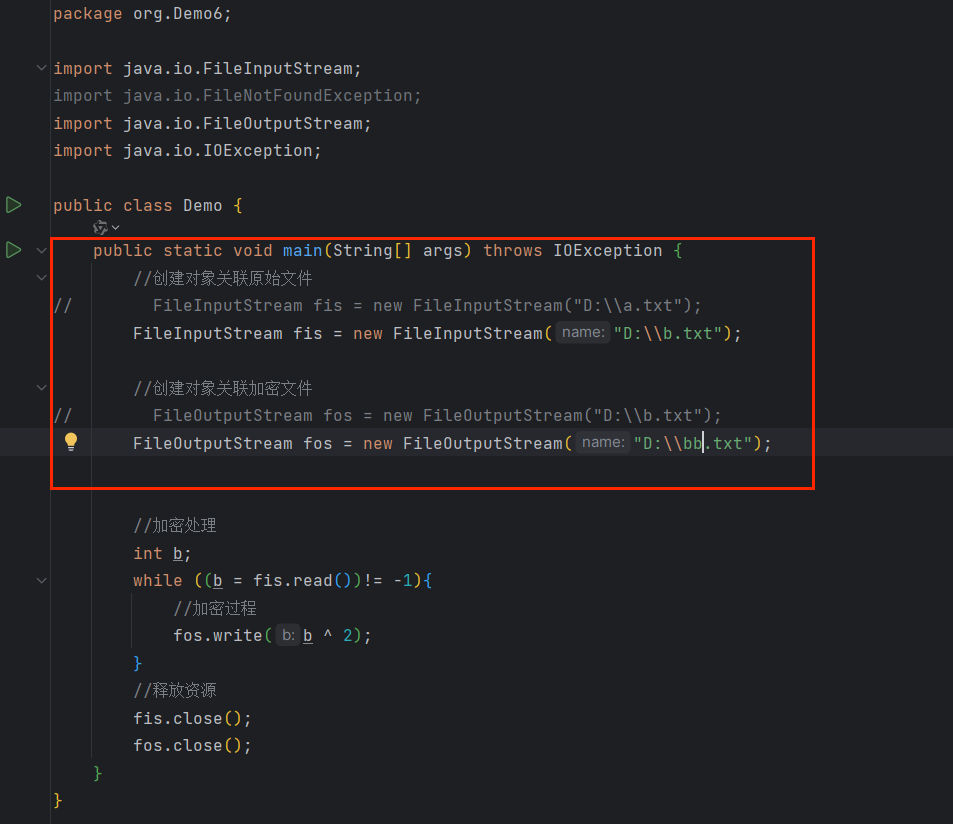

🌺代码

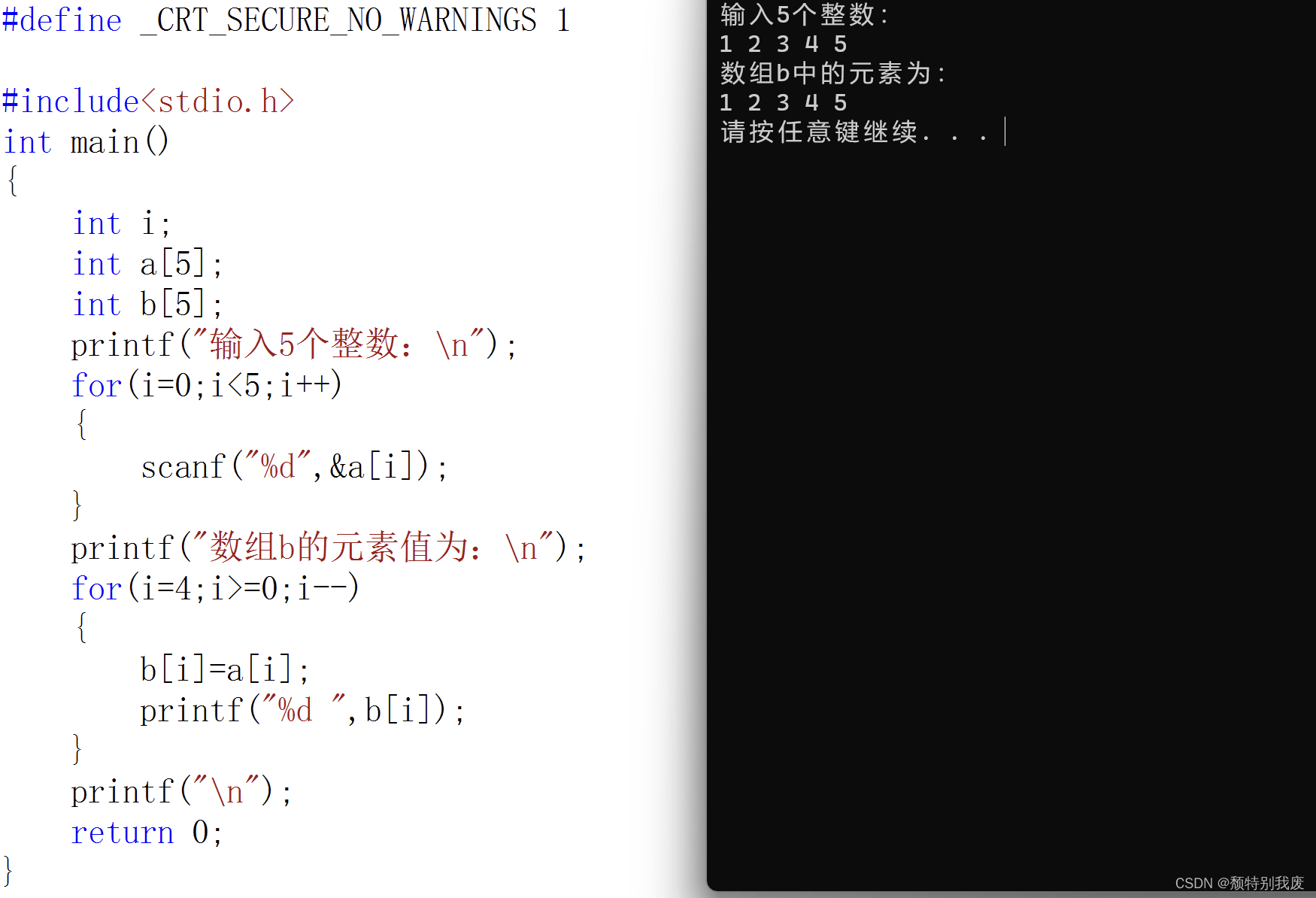

package org.Demo6;import java.io.FileInputStream;

import java.io.FileNotFoundException;

import java.io.FileOutputStream;

import java.io.IOException;public class Demo {public static void main(String[] args) throws IOException {//创建对象关联原始文件FileInputStream fis = new FileInputStream("D:\\a.txt");//创建对象关联加密文件FileOutputStream fos = new FileOutputStream("D:\\b.txt");//加密处理int b;while ((b = fis.read())!= -1){//加密过程fos.write(b ^ 2);}//释放资源fis.close();fos.close();}

}这样子我们加密成功了,但是要加密应该怎么办呢

一个数连续异或^两次,结果还是原数

那么我们就可以根据这个原理来进行解决

我们把原来的 被加密文件变为 目前需要被加密的文件 ,不就相当于解密了嘛

在技术的道路上,我们不断探索、不断前行,不断面对挑战、不断突破自我。科技的发展改变着世界,而我们作为技术人员,也在这个过程中书写着自己的篇章。让我们携手并进,共同努力,开创美好的未来!愿我们在科技的征途上不断奋进,创造出更加美好、更加智能的明天!