在当今互联网高度发达的时代,许多企业都依赖于网络来开展业务、推广产品、提供服务。然而,网络攻击,尤其是分布式拒绝服务(DDoS)攻击,已经成为一种日益严重的威胁。面对这种攻击,如何保护您的业务不受影响呢?高防IP为您提供了解决方案。

一.什么是DDoS攻击

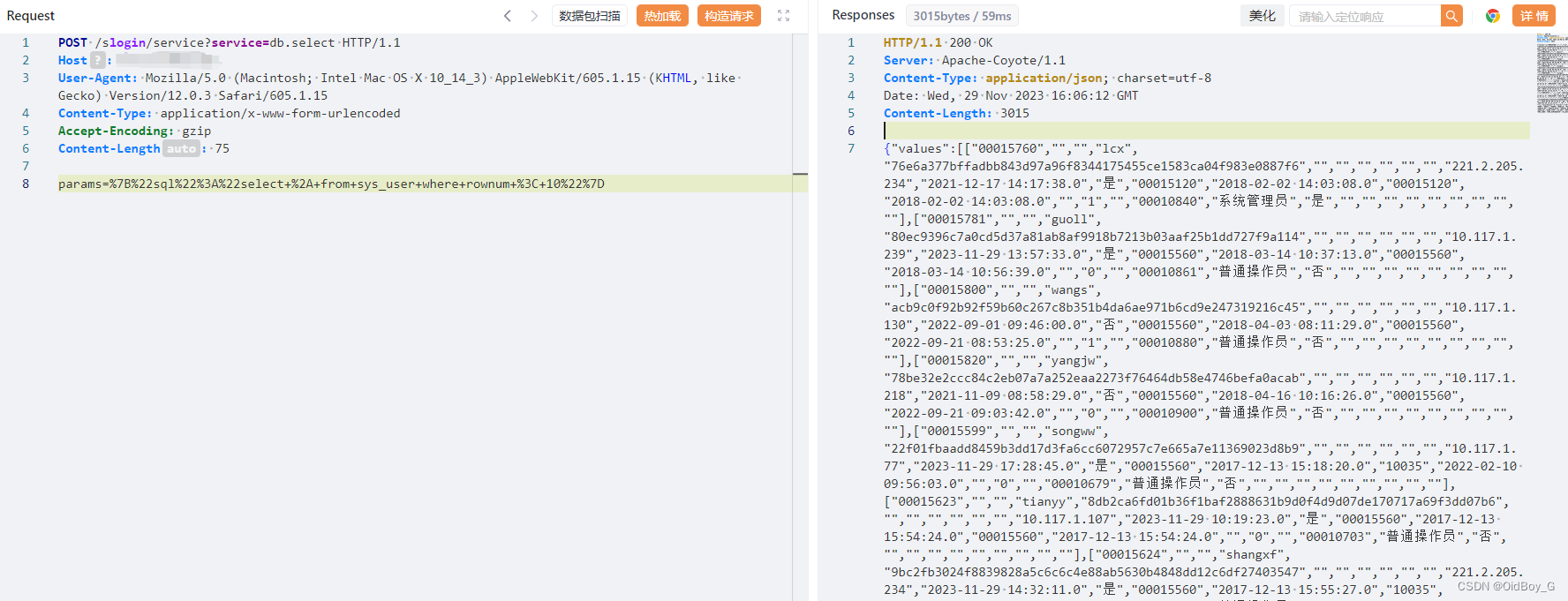

DDoS攻击是一种网络攻击手段,通过向目标服务器发送大量无用的请求,使其无法正常提供服务。这种攻击可以导致服务器过载,进而导致应用程序崩溃或响应延迟。常见的DDoS攻击包括HTTP请求、UDP请求、SYN攻击等。

二.德迅高防IP的作用

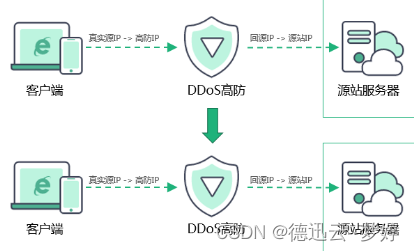

高防IP是一种专门用于抵御DDoS攻击的服务。它通过在目标服务器和访问者之间部署额外的防护层,有效地减少了攻击流量,从而保护了您的业务不受影响。高防IP通常提供流量清洗功能,将合法的请求与非法请求进行区分,使用高防IP,您可以减少攻击对您的业务造成的影响,确保您的应用程序能够正常运行。

三.如何选择和使用高防IP

1. 了解高防IP提供商:在选择高防IP服务提供商时,您需要考虑服务提供商的信誉、技术实力、服务水平等方面。此外,您还需要了解该提供商是否提供全面的安全服务,以确保您的整个网络环境都得到保护。

2. 配置高防IP:将高防IP服务集成到您的应用程序或服务器中,确保攻击流量能够被正确地拦截和处理。

3. 定期监控:使用高防IP后,您需要定期监控您的应用程序和服务器,以确保它们能够正常运行,并确保高防IP服务正常工作。

4. 备份数据:在遭受DDoS攻击时,攻击流量可能会对您的数据造成影响。因此,您需要定期备份您的数据,以便在需要时可以恢复。

5. 做好安全防护:除了使用高防IP外,您还需要采取其他安全措施,如使用防火墙、定期更新软件等,以确保您的业务安全。

四.使用高防IP的优点

使用高防IP可以带来许多优点,包括:

1. 降低成本:与重新部署和配置其他安全措施相比,使用高防IP可以节省时间和成本。

2.易于管理:高防IP通常提供易于使用的管理界面,使您可以轻松地监控和调整防护设置。

3.减少停机时间:使用高防IP可以减少因攻击导致的服务中断时间,提高客户满意度。

4.精准防御CC攻击:通过创新的报文基因技术,在用户与防护节点之间建立加密的IP隧道,准确识别合法 报文,阻止非法流量进入,可彻底防御CC攻击等资源消耗型攻击。

5.丰富的攻击详情报表: 秒级的即时报表,实时展示业务的访问情况、流量转发情况和攻击防御情况,监控业务的整体安全状况,并动态调整防御策略,达到最佳的防护效果

6.提高网站或应用程序的性能:高防IP能够拦截和清洗恶意请求,确保正常用户能够正常访问目标服务器,从而提高网站或应用程序的性能。

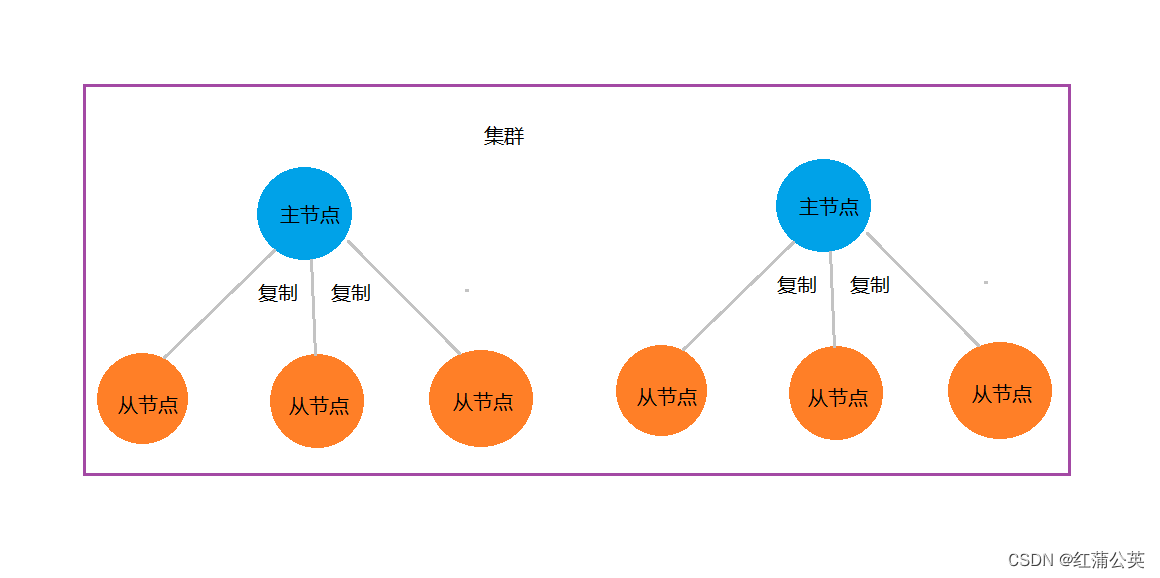

7.超大流量型DDoS攻击防护:提供可弹性扩缩的分布式云防护节点,当发生超大流量攻击时,可根据影响范围,迅 速将业务分摊到未受影响的节点,确保应用程序能够正常运行。

8.提高客户满意度:如果您的网站或应用程序在遭受攻击后能够快速恢复正常,客户满意度将会提高。

五.案例分析

案例一:某大型电商平台曾遭受DDoS攻击,导致网站瘫痪,销售额损失严重。经过一番调查,他们选择了某知名高防IP服务提供商进行合作。经过一段时间的部署和调整,该电商平台成功抵御了攻击,恢复了正常运营。至今,该电商平台仍然与该高防IP服务提供商保持合作关系,确保其业务持续稳定运行。

案例二:大型在线游戏公司由于其极高的用户量和在线活跃度,长期受到DDoS攻击的困扰。为了解决这个问题,该公司选择使用高防IP服务。高防IP服务通过在全球范围内分布的清洗中心和数据中心,有效地识别和过滤恶意流量,保护了该公司的服务器资源。在使用高防IP服务后,该公司的网站再也没有遭受DDoS攻击的影响,用户也得到了更好的体验。

综上所述,面对日益猖獗的DDoS攻击,选择高防IP是保护业务免受影响的有效方法。面对DDoS攻击的威胁,企业和服务提供商应选择使用高防IP来保护他们的网络。高防IP通过强大的防护能力和过滤功能,可以有效地识别和过滤恶意流量,减少对目标服务器的压力。此外,高防IP还具有灵活的配置和强大的扩展能力,可以满足不同企业的需求。通过了解高防IP的作用、优点以及如何选择合适的服务提供商,将能够更好地应对网络威胁,确保业务持续稳定运行。请记住,网络安全是一个持续的过程,需要定期检查和更新您的防御措施。