文章目录

- 一、问答题

- 1.1 C语言开发过程是怎样的?

- 1.2 C语言的应用领域有哪些?

- 二、上机题

- 2.1 第一个C语言程序

- 2.2 一个完整的C语言程序

- 2.3 输出名言

- 2.4 计算出正方形的周长

一、问答题

1.1 C语言开发过程是怎样的?

问题描述:C语言的整个开发过程是怎样的?都包括哪些步骤?

参考:C语言的开发过程包括编辑、编译、连接和运行4个步骤。

- 编辑源文件: 利用编辑器将编辑的C语言程序代码输入计算机,然后保存编辑好的代码在磁盘中,这样就生成了C语言的源文件。

- 编译源文件: 利用编译器将源程序翻译成目标代码的过程。其具体过程是先将源程序转换成汇编语言程序,然后再将汇编语言翻译成及其指令程序,即目标程序。

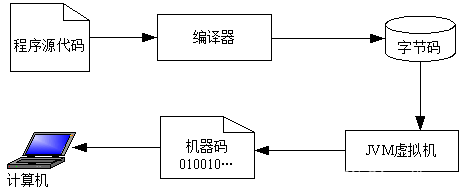

举例说明:gcc 编译的流程:

① 预处理 生成预处理过得C代码 xx.i gcc -E xx.c -o xx.i -E 使编译器在预处理结束的时候停止

② 把我们预处理过的代码生成我们的汇编代码 xx.s gcc -S xx.i -o xx.s -S 使编译器在编译结束的时候停止

③ 把汇编代码生成我们的目标文件 xx.o gcc -c xx.s -o xx.o -c 使编译器在汇编结束的时候停止 - 连接: 将目标程序的各个部分进行连接配置,生成一个可供运行的可执行程序。

- 运行: 将编译好的可执行文件运行。通过运行程序可查看程序执行输出结果。④ gcc xx.o -o xx -o 输出gcc编译的结果

C语言程序代码的编译和运行过程如下图所示:

补充说明: 在学习的时候大家只需要掌握基本的程序设计步骤即可,具体如何实现编译和代码转换等操作则不需要深究(如果有兴趣可以进行深入的学习)。

1.2 C语言的应用领域有哪些?

问题描述:C语言被称为是使用最广泛的高级语言,那么C语言能够应用到哪些领域呢?

参考:因为C语言具有高级语言的特点,又具有汇编语言的特点,所以可以作为工作系统设计语言,编写系统应用程序,也可以作为应用程序设计语言,编写不依赖计算机硬件的应用程序。因此,它的应用范围广泛,不仅仅是在软件开发上,而且各类科研都需要用到C语言。下面列举了C语言一些应用比较广泛的领域。

- 应用软件: LINUX操作系统中的应用软件都是使用C语言编写的,因为这样的应用软件安全性非常高。

- 对性能要求严格的领域: 一般对性能有严格要求的地方都是C语言编写的,比如网络程序的底层和网络服务器端底层,地图查询等。

- 系统软件和图形处理: C语言具有很强的绘图能力和移植性,并且具备很强的数据处理能力,因此适用编写系统软件,动画、二维图形和三维图形。

- 数字计算: 相对于其它编程语言,C语言是数值计算能力超强的高级语言。

- 嵌入式设备开发: 手机、PDA等时尚消费类电子产品相信大家都不陌生,其内部的应用软件、游戏等很多都是应用C语言进行嵌入式开发。

- 游戏软件开发: 游戏大家更不陌生,很多人是因玩游戏而熟悉了计算机,C语言可以做很多游戏,比如GBA、推箱子、贪吃蛇等。

ps:上面仅列出了几个主要的C语言应用领域,实际上C语言几乎可以应用到程序开发的任何领域。

二、上机题

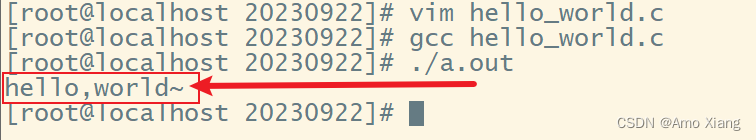

2.1 第一个C语言程序

输出 hello,world~ 是大多数初学者运行调试的第一个程序,可以说输出 hello,world~ 是C语言最为简单的程序,实例运行效果如下图所示:

程序主要代码如下:

/*================================================================

* Copyright (C) 2023 AmoXiang All rights reserved.

*

* 文件名称:hello_world.c

* 创 建 者:AmoXiang

* 创建日期:2023年09月22日 19:06:02

* 描 述:第一个C语言程序

*

================================================================*/#include <stdio.h>

int main(){printf("hello,world~\n");return 0;

}

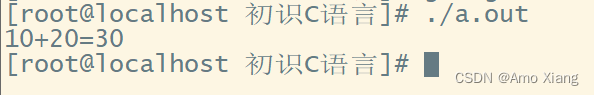

2.2 一个完整的C语言程序

使用程序求出 10+20 的结果,并将程序求出的结果进行输出,运行效果如下图所示:

程序主要代码如下:

/*================================================================

* Copyright (C) 2023 AmoXiang All rights reserved.

*

* 文件名称:get_sum.c

* 创 建 者:AmoXiang

* 创建日期:2023年09月22日 19:14:55

* 描 述:

*

================================================================*/#include <stdio.h>

int main(){int i,j,sum = 0;i = 10;j = 20;sum = i + j;//求和printf("10+20=%d\n", i+j);return 0;

}

2.3 输出名言

是否能够成为真正编程高手,主要在于是否有毅力坚持学习和练习。输出名言 贵有恒,何必三更起五更睡;最无益,只怕一日曝十日寒. 运行效果如下图所示:

程序主要代码如下:

/*================================================================

* Copyright (C) 2023 AmoXiang All rights reserved.

*

* 文件名称:print_saying.c

* 创 建 者:AmoXiang

* 创建日期:2023年09月22日 19:30:18

* 描 述:控制台输出名言警句

*

================================================================*/#include <stdio.h>

int main(){printf("贵有恒,何必三更起五更睡;最无益,只怕一日曝十日寒.\n");return 0;

}

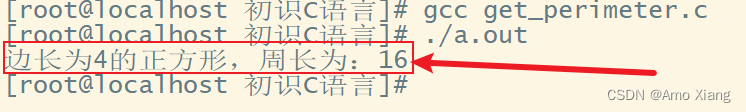

2.4 计算出正方形的周长

已知正方形的边长为4,根据已知的条件计算出正方形的周长,并将其输出, 运行效果如下图所示:

程序主要代码如下:

/*================================================================

* Copyright (C) 2023 AmoXiang All rights reserved.

*

* 文件名称:get_perimeter.c

* 创 建 者:AmoXiang

* 创建日期:2023年09月22日 19:36:28

* 描 述:求正方形的周长

*

================================================================*/#include <stdio.h>

int main(){int length_of_side,perimeter = 0;length_of_side = 4;//程序中的运算符与日常生活中运算符大致相同,但是有些日常生活中的运算公式并不能应用于程序之中//错误写法 ==> 4length_of_sideperimeter = length_of_side * 4;printf("边长为%d的正方形,周长为:%d\n", length_of_side, perimeter);return 0;

}

至此今天的学习就到此结束了,笔者在这里声明,笔者写文章只是为了学习交流,以及让更多学习C语言的读者少走一些弯路,节省时间,并不用做其他用途,如有侵权,联系博主删除即可。感谢您阅读本篇博文,希望本文能成为您编程路上的领航者。祝您阅读愉快!

好书不厌读百回,熟读课思子自知。而我想要成为全场最靓的仔,就必须坚持通过学习来获取更多知识,用知识改变命运,用博客见证成长,用行动证明我在努力。

如果我的博客对你有帮助、如果你喜欢我的博客内容,请点赞、评论、收藏一键三连哦!听说点赞的人运气不会太差,每一天都会元气满满呦!如果实在要白嫖的话,那祝你开心每一天,欢迎常来我博客看看。

编码不易,大家的支持就是我坚持下去的动力。点赞后不要忘了关注我哦!