在近期,网络上流传一种名为DevicData勒索病毒,该病毒是一种早期勒索病毒,随着网络技术的不断发展,该勒索病毒的攻击加密方式做了很大升级,给企业的计算机带来了严重威胁。近日,云天数据恢复中心陆续接到很多企业的求助,企业的计算机服务器遭到了DevicData勒索病毒攻击,导致企业所有计算机服务器数据库瘫痪,无法正常工作,经过近期云天数据恢复中心工程师对DevicData勒索病毒的解密,发现该勒索病毒不仅会攻击企业的计算机,还会攻击部分个人计算机,为此,为大家整理了以下应对措施。

一,DevicData勒索病毒特点

- 攻击加密升级,DevicData勒索病毒采用了远程桌面弱口令与电子邮件附件或捆绑软件的形式进行传播,一旦入侵计算机,就会运行加密程序,结合新升级后的RSA与AES加密算法,给计算机上的所有文件实施加密,所有文件几乎全是全字节加密,非专业人士很难自行解密。

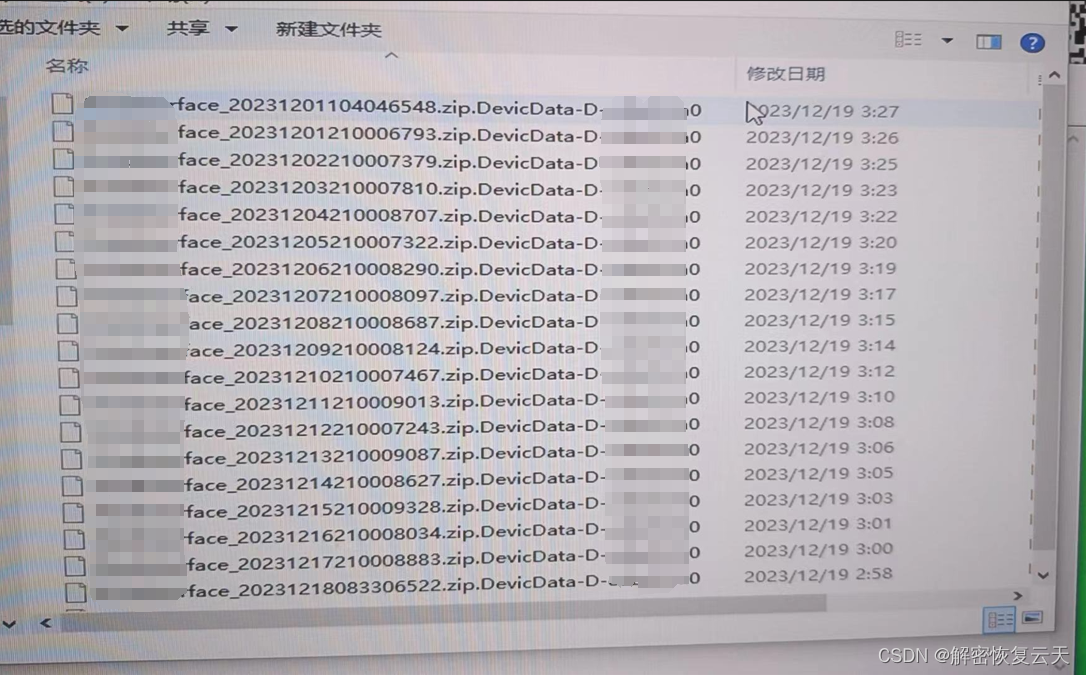

- 中毒特征表现,DevicData勒索病毒攻击到计算机,会导致计算机所有文件的后缀统一变成了DevicData-x-xxxxx,像jiemihuifu.mdf文件就会变成jiemihuifu.mdf.DevicData-x-xxxxx格式,并且还会在计算机上留有一份RECOVER files!!!.txt勒索信,所有扇区都会留下一封。

- 中毒影响严重,DevicData勒索病毒会给企业带来严重的经济损失,并且会造成企业重要信息与计算机上的个人隐私数据泄露的风险,严重影响到了企业正常业务开展,从而影响企业的信誉与口碑。

二,DevicData勒索病毒解密

- 断开网络连接,当发现企业计算机被DevicData勒索病毒攻击,我们应该先断开网络连接,断开与计算机所有的一些连接共享设备,以防止勒索病毒在内网下的传播。

- 结束加密程序,在对中毒计算机进行任何操作前,我们应该先介绍掉其中的加密程序,以防止勒索病毒产生新的加密。进入到任务管理器结束掉陌生或较大运行内存的软件进程。

- 复制中毒文件,如果中的计算机中有重要的文件被加密,我们需要对其复制,结束掉加密程序后,我们可以对中毒文件进行操作,复制一份到物理隔离的硬盘或U盘之中,以防止在数据恢复过程中意外的产生,减少对源文件的损坏。

- 解密数据恢复,我们可以咨询专业的技术工程师,根据不同企业的加密形式制定合理的解密方案计划,一般专业机构对各种后缀勒索病毒有着丰富的解密经验。

- 系统恢复工作,如果数据解密恢复完成,我们再对计算机系统进行全盘扫杀格式化,将系统病毒清除干净后,然后重装系统,部署相应的企业应用软件,然后再导入恢复好的数据即可,安装好可靠的防勒索病毒软件,做好后期的防护工作。

三,DevicData勒索病毒防护

- 减少端口共享与映射操作,避免端口长期暴露在公网之上。

- 定期系统查杀,修补系统漏洞,维护系统的弱口令密码。

- 定期备份系统文件,将备份文件物理隔离,以防止特殊情况的发生。

- 提高全员的网络安全意识。