一、基本内容

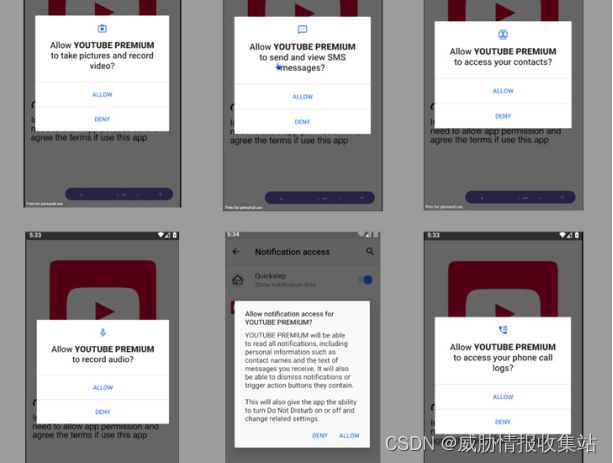

作为复杂恶意软件活动的一部分,一种名为DogeRAT的新开源远程访问特洛伊木马(RAT)主要针对位于印度的安卓用户发动了网络安全攻击。该恶意软件通过分享Opera Mini、OpenAI ChatGOT以及YouTube、Netfilx和Instagram的高级版本等合法应用程序为幌子,通过社交媒体和消息平台进行感染受害者的手机。

二、相关发声情况

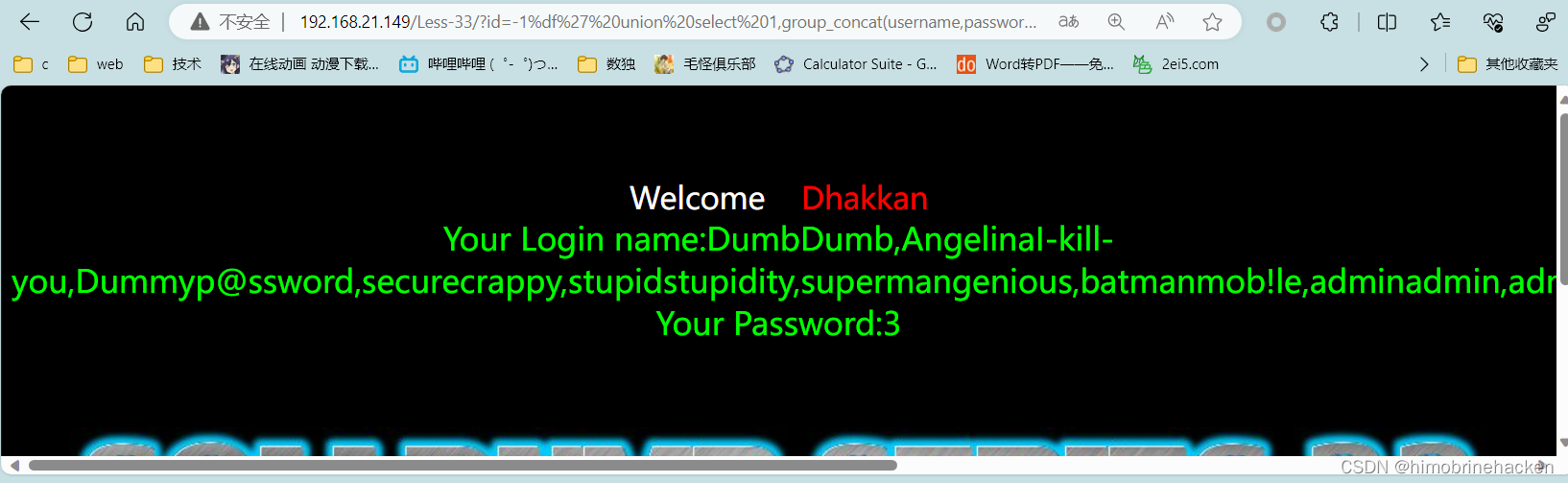

网络安全公司CloudSEK发布的报告指出,DogeRAT和其他恶意软件即服务(MaaS)产品一样,通过Telegram频道推广并售卖。一旦用户安装恶意软件,就会将对敏感数据的未经授权访问权限交给恶意软件。这些敏感数据包括联系人、消息记录、银行凭据等。此外,恶意软件还可以控制受感染设备,执行恶意操作,如发送垃圾邮件、进行未经授权的支付、修改文件,甚至通过设备摄像头远程拍摄照片。

报告还指出,DogeRAT除了提供基本功能外,还提供了一个价格极低的高级订阅服务,其中包括截屏、窃取图像、捕捉剪贴板内容和记录击键等额外功能。

研究员Anshuman Das表示:“这场战役清楚地提醒我们,恶意软件开发者背后的驱动力是财务动机。这些开发者不仅仅局限于创建钓鱼网站,还会不断修改RAT或重新调整恶意应用程序的用途,以执行低成本、易于设置但回报率高的诈骗行为。”

三、分析研判

开源远程访问特洛伊木马(RAT)可以在用户未经授权的情况下远程控制感染的电子设备,从而造成以下四点危害:

1.网络信息安全攻击者可以通过木马达到窃取个人信息的目的,木马病毒可以凭借键盘记录、截屏、网络嗅探等方式将完全掌握受害者的个人信息。

2.木马病毒可以通过删除、修改、加密或损坏等方法对受害者的文件进行破坏,导致受害者的电子设备数据丢失或无法恢复。

3.网络信息安全攻击者可以利用木马在受感染的电子设备上面安装其他恶意软件,发起网络攻击,类似分布式拒绝服务攻击(DDoS)等,从而影响其他电子设备或网络服务的正常运行。

4.木马病毒可以通过互联网、移动储存设备等方式进行传播,达到感染更多电子设备的目的,形成病毒传播链。

四、应对策略

为了防范开源远程访问特洛伊木马(RAT)的攻击,我们可以采取以下措施:

1.安装杀毒软件:杀毒软件可以帮助初步检测和阻止RAT的安装和运行。

2.更新系统和软件:经常更新系统和软件可以修补安全漏洞,减少RAT攻击的机会。

3.配置防火墙:配置防火墙可以阻止未知的网络连接,有效减少RAT攻击的机会。

4.不要下载未知来源的程序:下载和安装来自可信来源的软件可以有效减少RAT攻击的机会。

5.不要点击未知链接:点击未知链接可能会导致RAT的安装和运行,需谨慎对待。

6.使用强密码:强密码可以有效减少RAT攻击的机会,建议定期更换密码。

7.注意社交工程攻击:不要轻易相信陌生人的信息或请求,这可能是社交工程攻击的一种形式。要保持警惕和谨慎。