1、Docker安装

- 下载Docker依赖的组件

yum -y install yum-utils device-mapper-persistent-data lvm2

- 设置下载Docker服务的镜像源,设置为阿里云

yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo

- 安装Docker服务

yum -y install docker-ce

- 安装成功后,需要启动docker服务,并且设置docker是开机自启项

# 启动docker服务

systemctl start docker

# 设置开机自动启动docker

systemctl enable docker

- 测试安装结果

docker version

2、Docker-Compose安装

- 下载Docker-Compose:Release v2.10.0 · docker/compose · GitHub

- 选择需要的版本下载

- 下载完毕后,将文件上传到Linux操作系统中

- 先赋予docker-compose文件一个可执行的权限

chmod a+x docker-compose-linux-x86_64

- 将拥有可执行权限的docker-compose文件移动到系统默认的环境变量的PATH目录中

mv docker-compose-linux-x86_64 /usr/bin/docker-compose

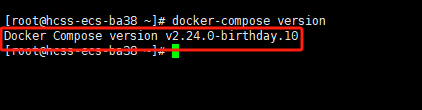

- 测试安装结果

docker-compose version