(图源:《繁花》官方微博)

大火的《繁花》,大家看了吗?

变迁的时代,裹挟着市井万象,多舛的命运,缩影了“繁花“时代向前的潮涌潮落。

同在变革的大潮,《繁花》里“上帝虽不语”,但在这个多变的时代,网安人看后不能不语。

变动,便应变;挑战,便应战;变革,便升级。我们在《繁花》里看到安全的门道。

1.外行看门面,内行看后门。

网安解读

外行看门面:在数字化加速前进的背景下,企业用来保护自己免受外部威胁的基本工具,如普通的杀毒软件和常规的安全更新,这些措施虽然重要,但往往只能应对表面的、已知的威胁,如常见的病毒和恶意软件。

内行看后门:网络安全专家关注的更深层次的安全问题,比如内网安全漏洞、APT攻击、零日攻击、网络间谍活动和勒索软件攻击。这些威胁通常更难以检测和防御,需要专业知识和复杂的安全策略来应对。特别是未知威胁治理更是难上加难。

亚信安全TrustOne以 AI 智能引擎为核心,利用威胁情报,缩短威胁从发现到处置的时间,有效降低业务损失,增加可见性,提升整体安全能力。最后,针对黑客攻击链的每个阶段,不同的攻击手段,TrustOne 融合了各种防护能力,从而及时检测已知和未知威胁,并能实时阻断,帮助组织有效提升 MTTD&MTTR。

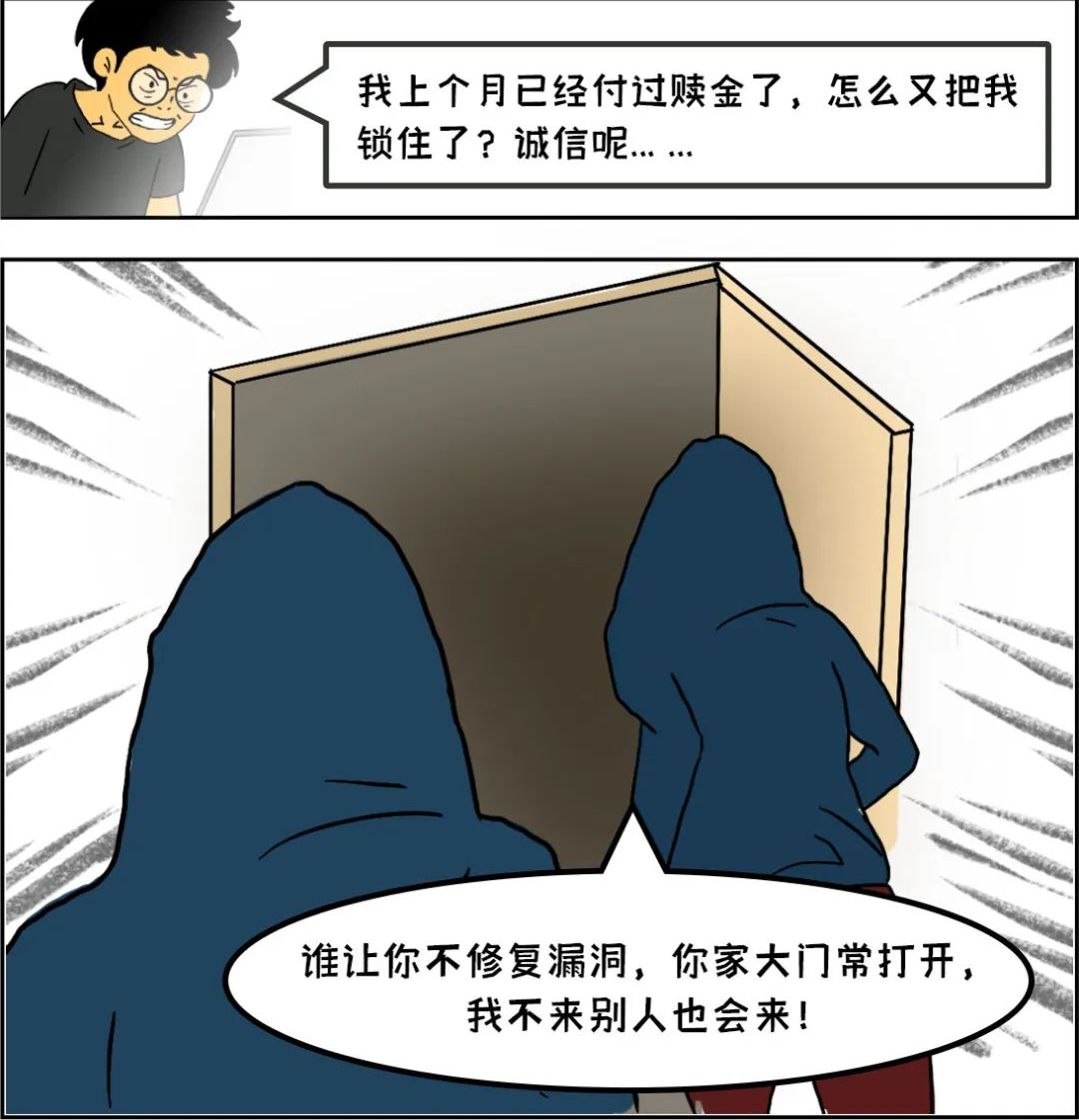

2.凡事,总要留一手。

网安解读

在这个勒索攻击横行的年代,“留一手”可能意味着黑客在进行攻击时,并不立即展示所有的攻击手段或泄露所有窃取的数据。他们可能会分阶段进行,以最大化赎金的潜在收益;更有甚者,在首次勒索成功后,仍保留了对受害者数据的访问能力,以备未来可能进行第二轮或更多轮的勒索。

基于对勒索攻击的研判,亚信安全「方舟」勒索治理解决方案围绕勒索攻击从入侵、驻留、渗透、控制、外泄到实施勒索六大阶段,通过终端、云端、网络、边界、身份、数据检测与响应的技术能力联动,打通威胁数据、行为数据、资产数据、身份数据、网络数据等,形成了覆盖“事前、事中、事后”的勒索攻击全链条、全流程治理方案。

3.人生两个问题,第一,找到问题,第二,把它解决掉。

网安解读

1月4日,国家数据局等17个部门联合印发《“数据要素×”三年行动计划(2024—2026年)》。将数据作为生产要素,是我国首次提出的重大理论创新,以数据为关键要素的数字经济具有高创新性、广覆盖性、强渗透性,在对传统生产力的内涵进行拓展和延伸的同时,对传统监管模式提出了挑战。一旦被泄露或滥用,可能带来个人隐私、商业秘密等数据泄露问题,影响隐私保护、产业发展,甚至可能对国家安全带来挑战。

企业层面,需要识别和理解可能威胁到其数据安全的各种风险。这包括识别潜在的技术漏洞、内部威胁、外部攻击、法律合规性问题等。识别这些风险是保护措施的第一步,“找到问题,就要把它解决掉”,一旦识别出潜在的安全威胁,企业必须采取适当的措施来解决这些问题。这可能包括加强技术防御措施,如防火墙、加密技术和安全协议;实施严格的访问控制和身份验证程序;以及制定应对数据泄露和其他安全事件的应急计划。此外,持续的监控和定期的安全评估也是必要的,以确保安全措施保持有效并与新出现的威胁保持同步。

亚信安全数据安全运营平台DSOP以大数据分析为支撑,以数据全生命周期管控为核心,以数据安全策略统一管控为抓手,从资产梳理、风险研判、智能响应和可视运营四大维度进行安全能力构建,帮助企业实现在数据全生命周期内的全域风险感知+自适应的数据安全闭环。

4.市场永远是对的,错的只有自己。

网安解读

安全威胁和技术的发展日新月异,企业需要持续关注市场趋势,如新兴的安全技术、日益增长的网络攻击手段、以及法律法规的更新等,这些因素共同决定了企业应如何布置和更新其安全策略。如果一个企业没有跟上市场的发展,比如未能及时更新其安全措施或忽视了新兴的安全威胁,那么它在面对网络攻击时可能会变得脆弱。企业数字化加速的过程中,应适应市场变化、迅速响应安全威胁,并持续优化安全策略的重要性,只有不断学习和适应,才能保护自己免受网络威胁的伤害。

新兴技术的应用在“放大”数字红利的同时,更“放大”了各种安全威胁和攻击的破坏力、影响力和严重性。亚信安全天穹ImmunityOne集合全面的终端安全技术模块,通过一体化、云化和专家级威胁狩猎服务形成了数字、高效、灵活的防护体系。ImmunityOne通过AI技术将数万亿级的安全事件和攻击指标进行关联分析,能够发现并确认未知风险与新型威胁,为用户搭建起共享免疫一张网。

5.目标从来都不遥远,一步步,一天天,只管全力以赴,剩下的交给时间。

网安解读

总有老板抱怨,企业的云安全投入看不到效果。其实,企业应专注于持续和全面地强化其云安全措施,同时也需要耐心等待这些努力带来的成效。云安全建设不是一项能够立即看到明显成果的工作,它需要时间和持续的努力来逐步构建和优化,其价值在于预防和减少潜在的安全威胁,而不仅仅是产生直接的经济回报。因此,虽然短期内可能难以直观感受到其效果,但长期来看,这些投入对于保障企业云上数据、维持业务连续性是至关重要的。

当自身云上防御体系固若金汤,其他外邪只能绕道而行。亚信安全在收购厦门服云信息之后,双方融合云安全的产品技术能力,形成云主机安全的强实力加持,技术涵盖云工作负载安全(CWPP)、云原生安全(CNAPP)、云原生态势管理(CSPM)、云安全资源池、无代理虚拟化安全等多重能力,已成为国内云安全赛道能力最完整的网络安全公司。

6.只有看到未来,才会有未来。

进入信息文明时期,人类又一次面临一次动力更替的历史契机。数十年前,未来学家阿尔文·托夫勒就指出,未来属于会利用网络和计算机的国家。随着信息技术的发展,算力就像农耕文明时代的水力、工业文明时代的电力一样,日益成为信息文明时代的关键生产力。

通用算力正迭代演进至智能算力,标志着在智能算力技术塑造下,世界进入算力新时代。相较于传统的通用算力,智能算力作为关键技术和产业,将成为国家和企业实现经济增长的重要推动力。智能算力将经历大幅地增长,亦对算力安全提出了更高的要求,保护算力的安全性和可靠性变得至关重要。在算力安全的保障上,亚信安全先后完成了与中卫、银川、庆阳、成都等重点城市的战略合作,实现网络安全领域的持续创研,瞄准网络空间安全治理、人才培养、产学研用深度融合等重要问题,协同各地的网安力量为推动实施国家“东数西算”工程作出贡献。

“中国算力,唯坚不破”,亚信安全将持续为西部节点进行安全支撑,积极响应国家东数西算的政策导向,呼应数字中国建设的重要任务。未来,亚信安全将继续携手合作伙伴一道,围绕算力枢纽节点加速推进网络安全业务保障,助力用户形成数据全生命周期安全能力,筑牢数字经济健康发展的安全底座。