侵报警系统intruder alarm system(IAS)利用传感器技术和电子信息技术探测并指示非法进入或试图非法进入设防区域(包括主观判断面临被劫持或遭抢劫或其他危急情况时,故意触发紧急报警装置)的行为,处理报警信息、发出报警信息的电子系统或网络。

当入侵行为触发报警时,系统可以通过辅助子系统,利用视频监控图像,值班人员可迅速直观看到现场的实际情况,与此同时,系统集成平台后台系统会发送声光报警信号、音频信号、至现场的报警设备,向现场进行声光音告警。

入侵报警系统通常安装在停车场、办公室、会议厅、会展厅、秘书室、保密室及其公共部分,中心周围及主要场所的出入口等。风险信息自动告警对入侵检测系统、防火墙和漏洞扫描系统等安全系统及各业务系统产生的海量日志信息进行实时检测,精准识别风险信息并进行智能化预警,减少人工投入,实现对日志信息检测的全量覆盖,提升风险事件的处理速度。

随着产业内企业数量不断增加、资本大量持续注入,企业普遍缺乏创新导致的产品同质化问题也随之而来,由此引起的低价、无序竞争严重制约了产业整体竞争力的提升。我国安防企业数量大约有2.1万家,行业总收入额达到6016亿元,年均增长14.4%,智慧安防行业实现增加值1960亿元,广东省智慧安防行业增长12.7%。

近年来,国家持续推动人工智能与实体经济的深度融合,安防作为AI技术落地应用较为领先的领域,率先受益于它的成熟发展。传统安防在产品、技术与应用等多维度实现了更深层次的进化与变革。平安城市、智慧城市、智能交通等一系列重大项目的推进也有力促进了安防产业的发展。尽管受到疫情的影响,智能化潮流仍持续影响安防并助力行业维持正增长。

入侵报警系统通常由前端设备(包括探测器和紧急报警装置)、传输设备、处理/控制/管理设备和显示/记录设备部分构成。前端探测部分由各种探测器组成,是入侵报警系统的触觉部分,相当于人的眼睛、鼻子、耳朵、皮肤等,感知现场的温度、湿度、气味、能量等各种物理量的变化,并将其按照一定的规律转换成适于传输的电信号。

随着经济的发展,人们对安全防范越来越重视,以往安装防盗网的方法,有碍美观。现在普遍使用智能安防防盗系统,红外探测器、双鉴探测器、门磁、红外光栅、红外幕帘、紧急按钮、震动探测器等技防设备,能够最大程度地防止盗窃案的发生。

东方通是国内A股上市的基础软件厂商,以“安全+”、“数据+”和"智慧+"三大产品体系为基础,为客户提供综合解决方案及服务,是国内领先的大安全及行业信息化产品、解决方案提供商。现拥有东方通网信、泰策科技等全资子公司,面向企业和社会的数字化转型与升级,提供基础软件、网络信息安全、数据安全、通信安全、智慧应急、5G创新应用、工业互联网安全及社会治理等产品和解决方案,帮助用户实现业务创新、安全管控和数据的共享与价值挖掘等。广泛应用于国内数千个行业业务,服务电信、金融、政府、能源、交通等行业领域8000多家企业级用户,与3000多家合作伙伴携手打造合作共赢的产业生态。

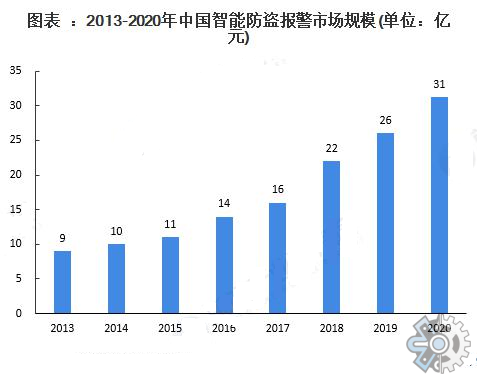

在大数据、人工智能等技术的带动下,安防正在向城市化、综合化、主动安防方向发展,智能安防已经成为当前发展的主流趋势。计算机视觉已广泛应用于飞机场、火车站等公共场合,在大规模视频监控系统中可实现实时抓拍人脸、布控报警、属性识别、统计分析、重点人员轨迹还原等功能,并做出及时有效的智能预警。随着智能安防在各个领域的深化应用,其市场规模不断增加。

伴随民用安防市场的快速发展,报警企业的服务范围又进一步向商超、家庭用户延伸,这一过程中,却受到来自"自服务"模式的冲击。("自服务",顾名思义,是指消费者借助基于人工智能和大数据应用的前端设备和手机或电脑终端,以自助服务方式实现远程异地实时监控、布撤防及报警服务。)对于传统报警服务企业来说,市场份额面临进一步压缩。

![[C/C++] -- JSON for Modern C++](https://img-blog.csdnimg.cn/direct/75effb8924ec4e57809479a877908591.png)