介绍

Confluence CVE 2021,2022,2023 利用工具,支持命令执行,哥斯拉,冰蝎 内存马注入

-

支持 Confluence 版本:CVE-2021-26084,CVE-2022-26134,CVE_2023_22515,CVE-2023-22527

-

(如果对您有帮助,感觉不错的话,请您给个大大的 ⭐️❗️)

-

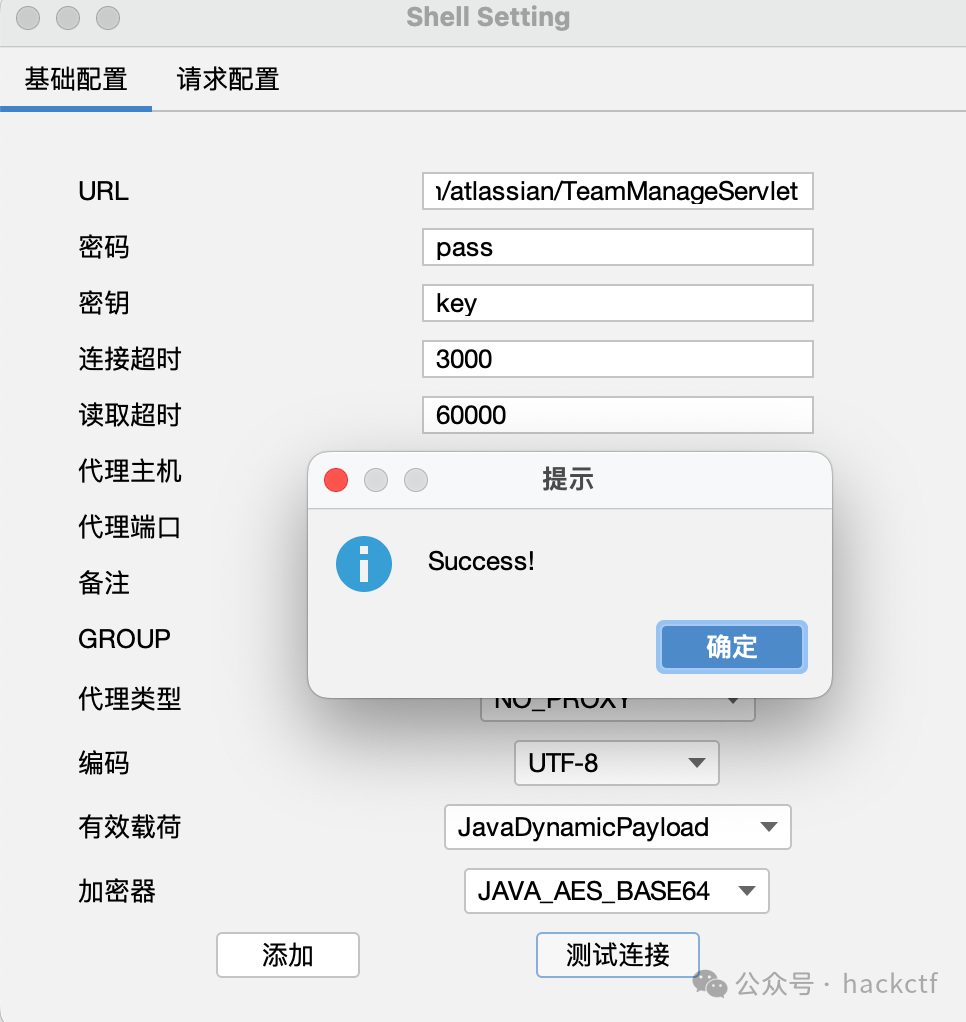

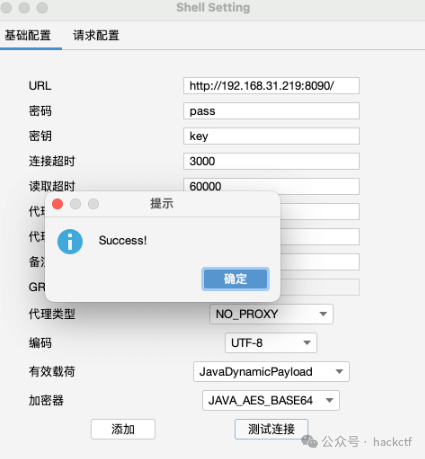

哥斯拉默认密码:pass ,默认key:key ,请求配置 - 协议头 需加上

Connection: close -

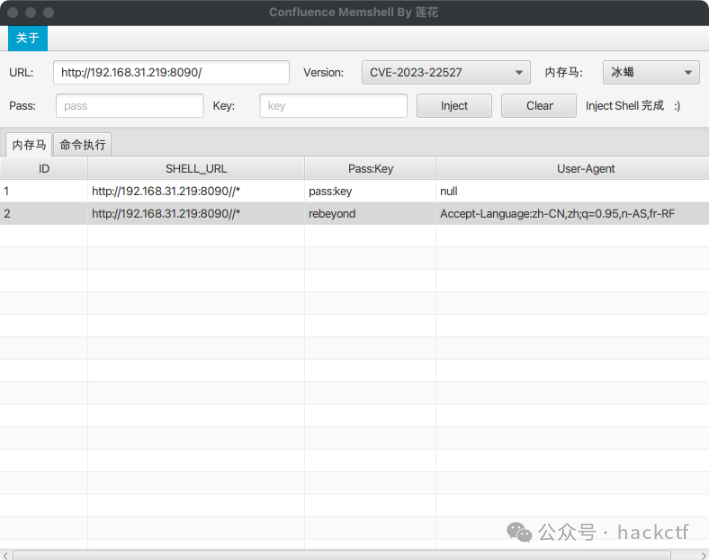

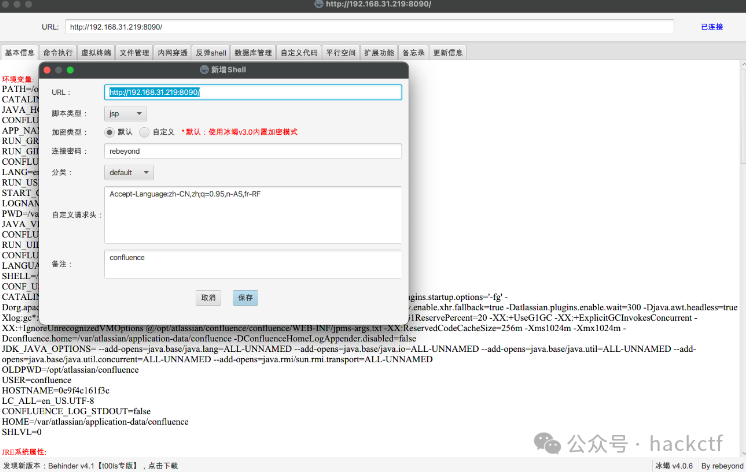

冰蝎默认密码:rebeyond,默认UA:Accept-Language:zh-CN,zh;q=0.95,n-AS,fr-RF

-

只有 CVE-2022-26134 版本支持哥斯拉,冰蝎自定义密码,其他版本都是默认密码

V1.1版本

-

新增 CVE_2023_22515,用户创建,内存马注入,基于 CmdShell 的命令执行

-

table 双击复制当前行,shell路径,key,ua

-

哥斯拉 memshell 地址:url+/plugins/servlet/com/atlassian/TeamManageServlet

-

哥斯拉默认密码:pass ,默认key:key ,请求配置 - 协议头 需加上

Connection: close -

CmdShell 地址:url+/plugins/servlet/com/atlassian/TeamManageServlet?team=whoami

使用

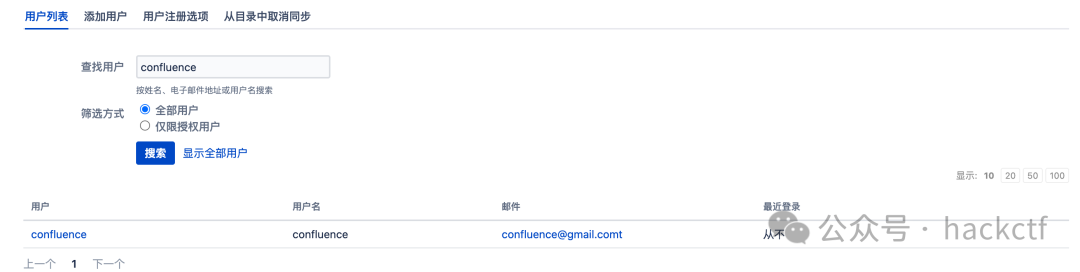

1. 创建用户

-

成功创建

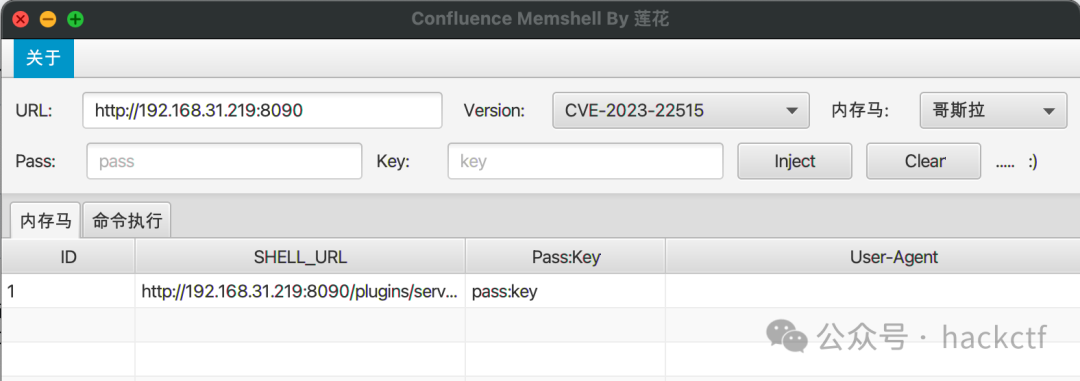

2. 生成恶意插件 Jar 包(包含哥斯拉,和CmdShell)

-

显示内存马地址,和pass:key(双击复制,shell路径,key,ua)

3. 用创建的用户进后台,插件功能地址:url+/plugins/servlet/upm,上传插件(不用等传完,直接刷新就有了。)

4. 哥斯拉连接

5. 基于插件 CmdShell 命令执行

V1.0

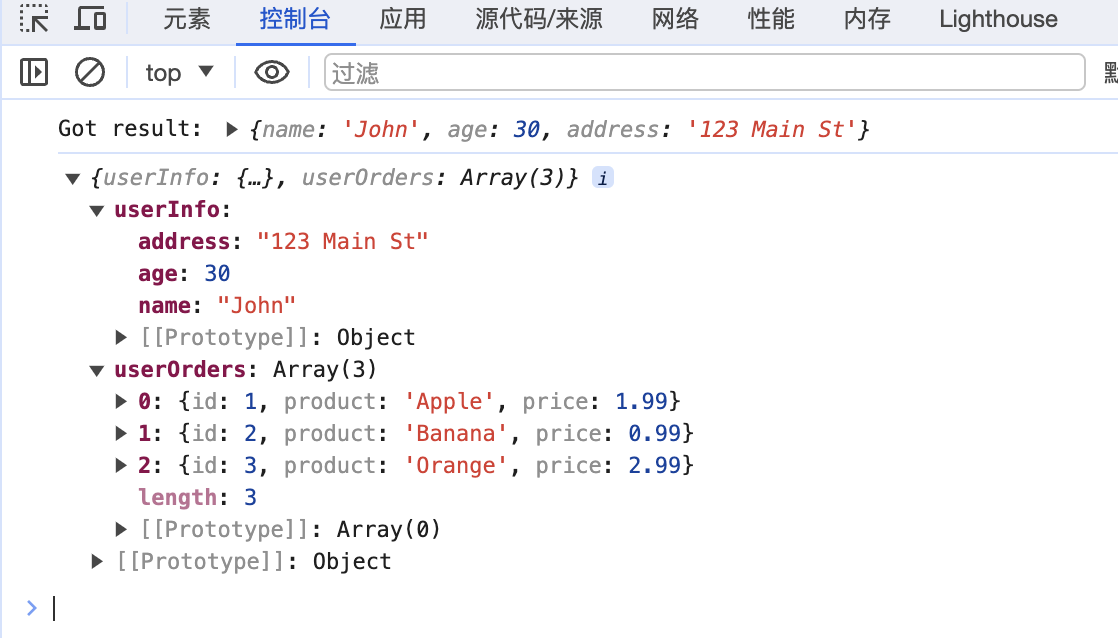

1. 命令执行(其他 CVE 版本同理)

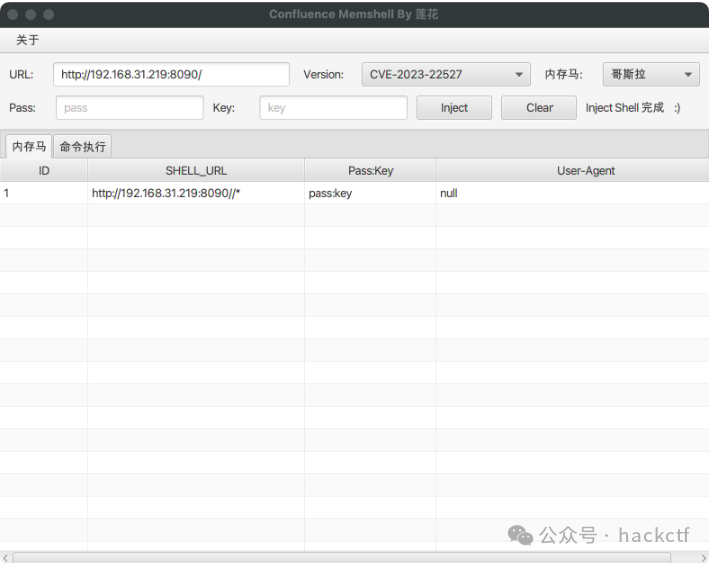

2. 内存马注入(其他 CVE 版本同理)

-

哥斯拉

-

冰蝎

Confluence CVE-2023-22527利用工具

![[JavaWeb玩耍日记]Maven的安装与使用](https://img-blog.csdnimg.cn/direct/599a291e04d344959711269d6f4b6078.png)