前言

Sodinokibi勒索病毒,又称为REvil勒索病毒,这款勒索病毒最早在国内被发现是2019年4月份,笔者在早期分析这款勒索病毒的时候就发现它与其他勒索病毒不同,于是被笔者称为GandCrab勒索病毒的“接班人”,为什么它是GandCrab勒索病毒的接班人呢?因为它最开始出现的时候与之前GandCrab使用了相同的传播渠道,详细的分析可以去参考笔者之前写的文章,笔者捕获的最新的Sodinokibi勒索病毒版本应该是Sodinokibi2.0.5版本,这款勒索病毒早期传播使用的一些常用的攻击手法,如下所示:

Oracle Weblogic Server漏洞

Flash UAF漏洞

RDP攻击

垃圾邮件

APT水坑攻击

漏洞利用工具包和恶意广告下载

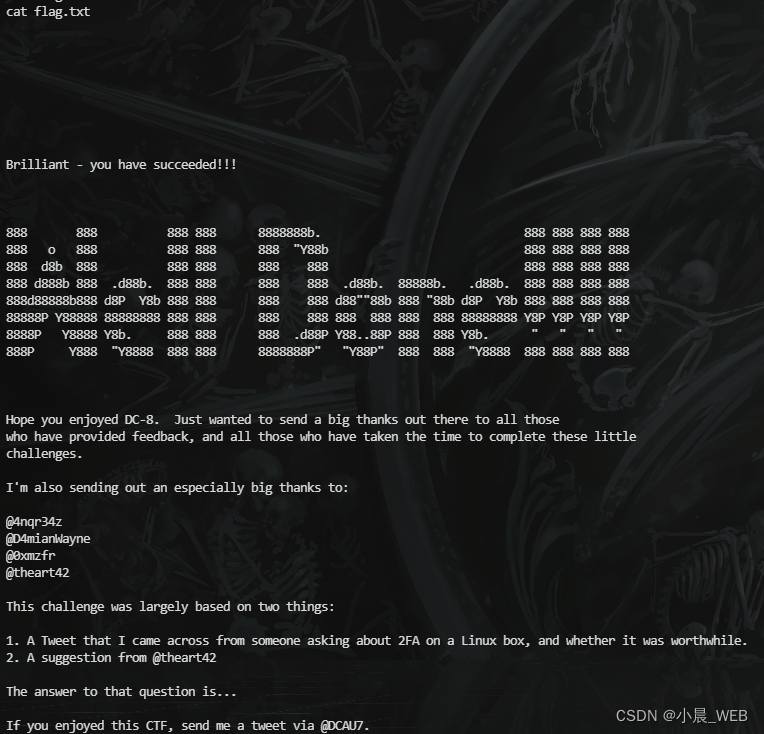

勒索攻击

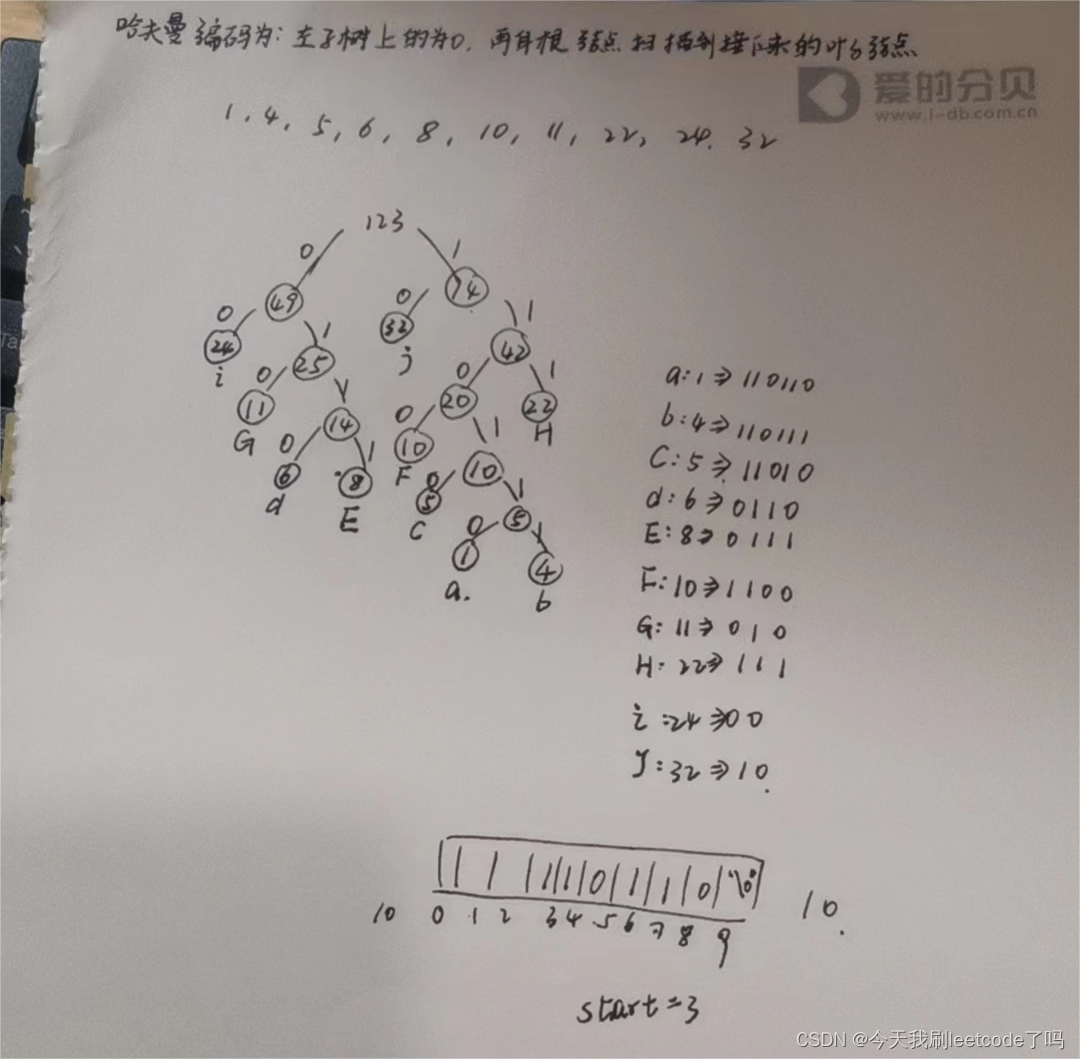

随着这款勒索病毒后期加入到了BGH(大型目标狩猎)活动之后,使用的攻击手法变的更加复杂多样化,不仅仅只通过上面那些过于单一的攻击方式,国外某安全厂商曾报道过一篇关于这个勒索病毒的详细溯源报告,一共分为三个阶段:

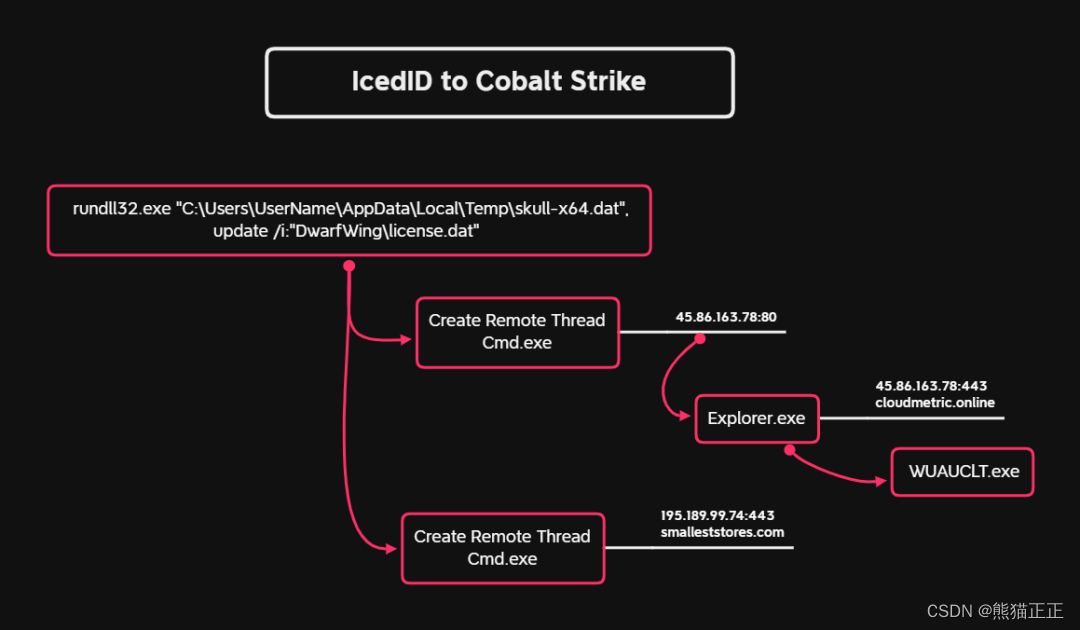

(1)第一阶段,黑客通过垃圾邮件使企业中某台主机感染IcedID恶意软件,然后再通过IcedID安装Cobalt Strike木马程序,如下所示:

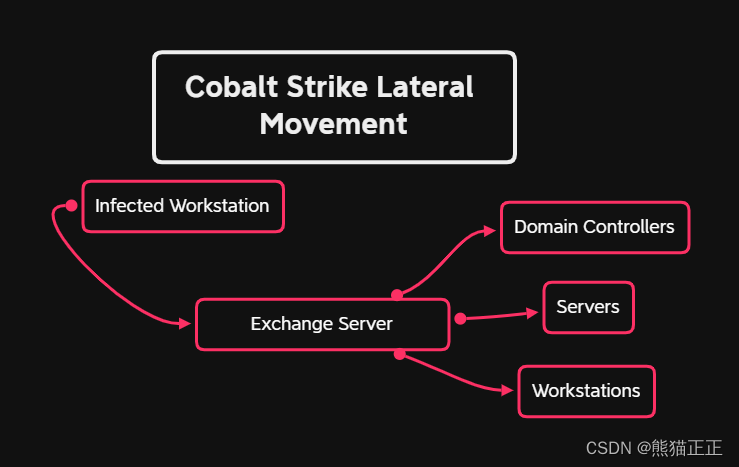

(2)第二阶段,安装Cobalt Strike木马之后,黑客组织利用Cobalt Strike进行内网横向移动,如下所示:

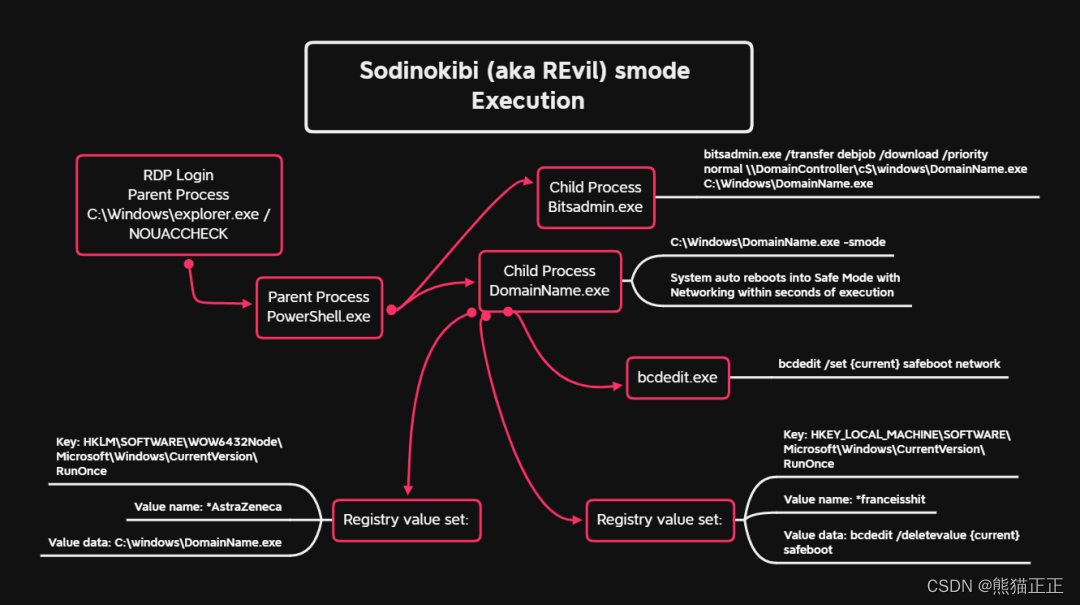

(3)第三阶段,通过横向渗透获取到企业域控制权限等之后,将勒索病毒远程下发到服务器执行勒索加密操作,如下所示:

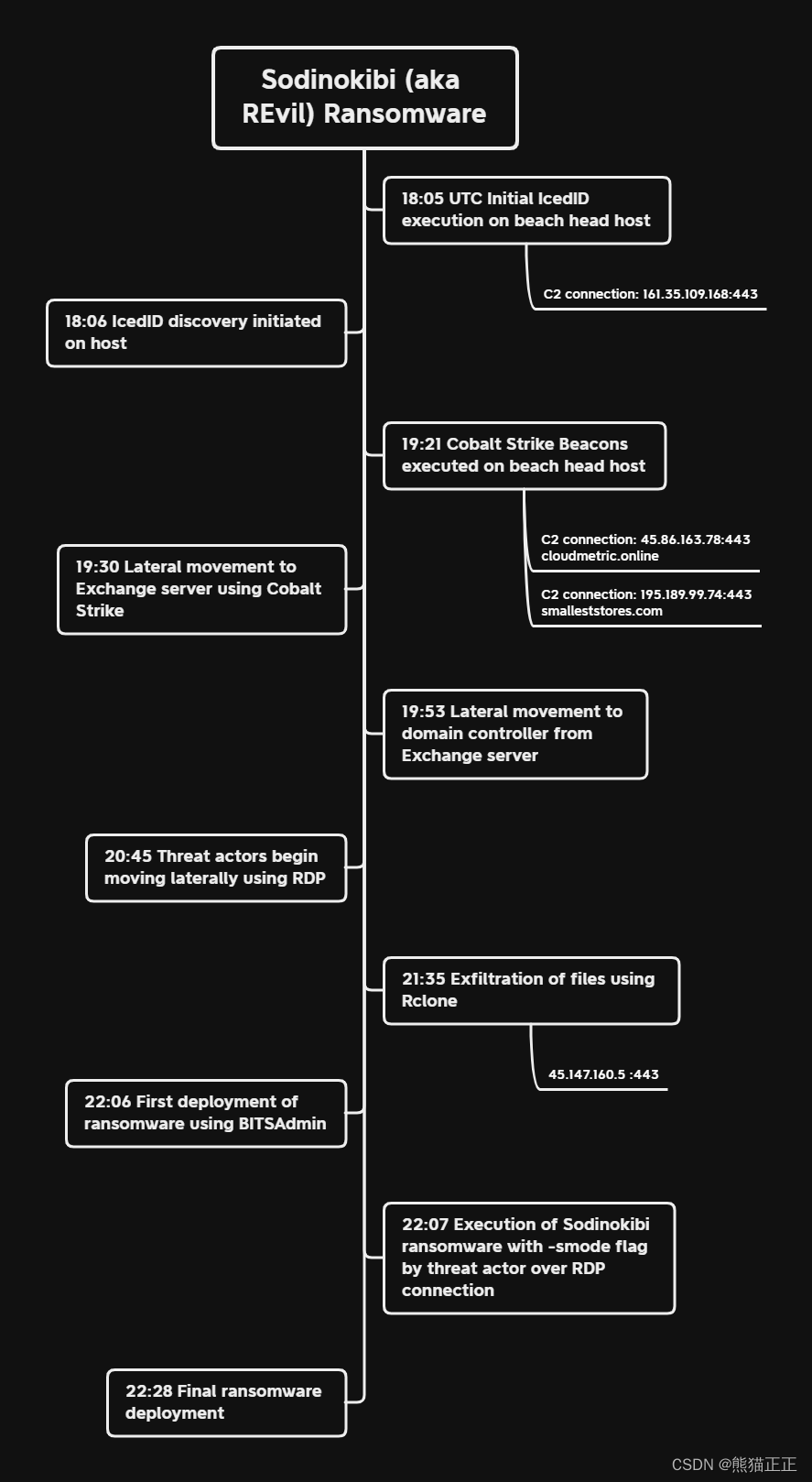

整个勒索病毒攻击溯源的时间线,如下所示:

详细的溯源报告,链接如下:

https://thedfirreport.com/2021/03/29/sodinokibi-aka-revil-ransomware/

这款勒索病毒攻击有一个特点就是:一台失陷,全网遭殃,黑客组织会先攻破某企业的一台主机,然后再进行内网渗透,感染其他主机设备,所以一般如果企业是被这款勒索病毒攻击感染,可能会有多台机器被勒索加密。

同时这款勒索病毒加入到BGH活动之后,勒索赎金也是越来越高,被勒索攻击的都是大型企业,少则几百万美元,多则几千万美元,此前Acer就被勒索高达5000万美元之多,最近这款勒索病毒非常流行,大型企业一定要提高安全意识,不要成为下一个受害者了。

勒索攻击风起云涌,真的是太多了,此前被勒索的Colonial Pipeline听说也向黑客交纳了500万美元的赎金,其实还有更多的大企业在被勒索攻击之后,也选择默默交纳赎金,这也从侧面导致勒索病毒越来越多,暴利的驱使下,越来越多的黑客组织开始使用勒索病毒发起攻击,同时也有更多的勒索病毒黑客组织开始加入到以定向攻击为主的BGH活动当中,这些勒索病毒黑客组织每天都在不断寻找着下一个攻击目标,谁都有可能成为下一个被勒索攻击的对象,勒索病毒攻击越来越复杂化,各大企业都需要提高安全意识,不要成为下一个受害者,因为勒索的赎金是真的太多了。