前言

Phobos勒索病毒最早于2019年被首次发现并开始流行起来,该勒索病毒的勒索提示信息特征与CrySiS(Dharma)勒索病毒非常相似,但是两款勒索病毒的代码特征却是完全不一样,近日笔者在逛某开源恶意软件沙箱的时候发现了一款Phobos勒索病毒捆绑某数控软件目录下的AdobeIPCBroker组件模块加载执行,这种通过正常软件捆绑勒索病毒的加载方式,此前也被应用于一些主流的勒索病毒攻击活动,出与好奇,笔者对这款Phobos勒索病毒进行了深度的分析与研究。

深度分析

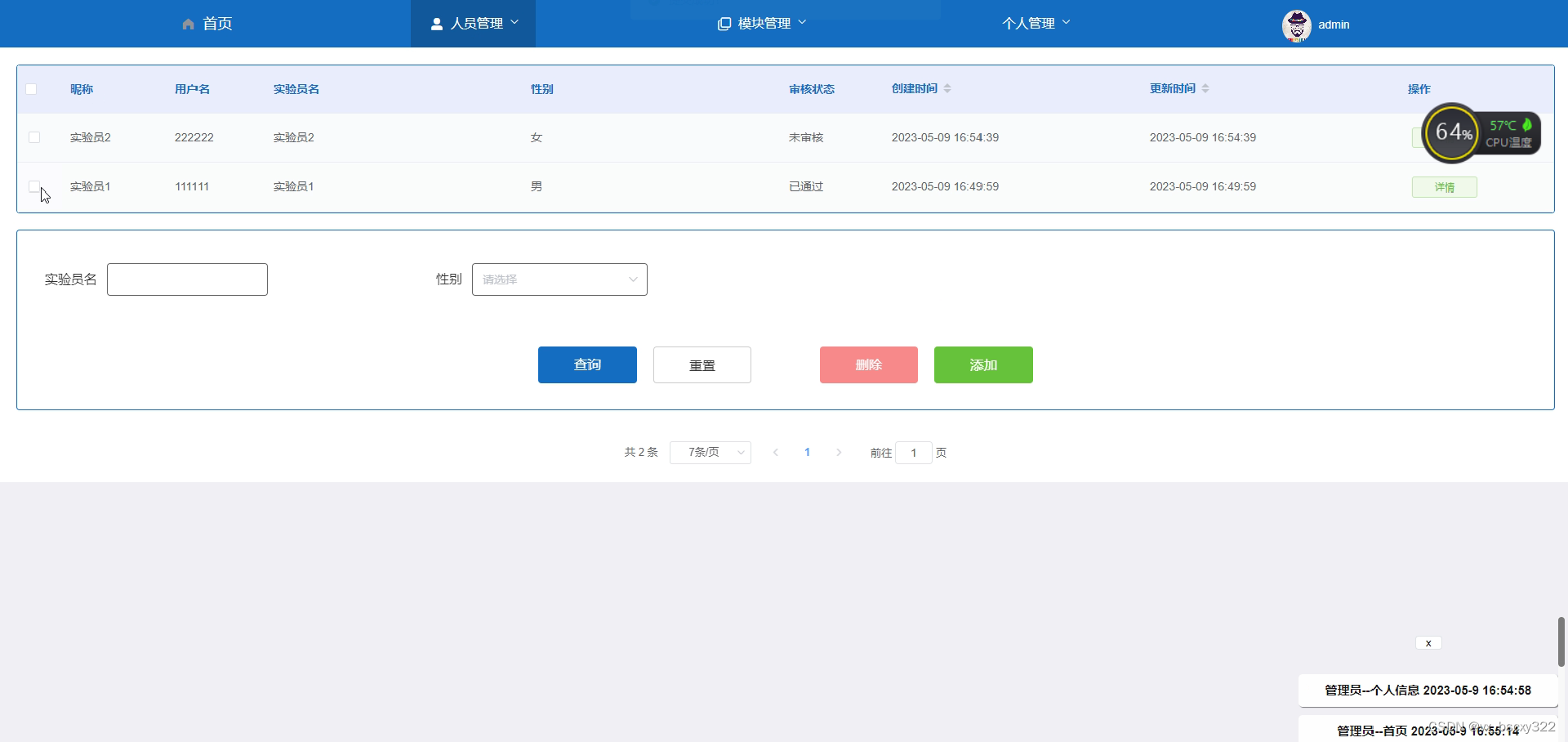

从开源沙箱平台下载到该勒索病毒样本,运行之后,启动AdobeIPCBroker组件程序,如下所示:

该组件程序目录下,包含的文件,如下所示:

加载执行的AdobeIPCBroker组件为正常软件,如下所示:

通过初步分析,发现该目录文件夹里面有几个可疑文件,这几个可疑的文件分别为:TmEvent.dll、libcui40.dll、ground,至于我是如何能快速定位发现这几个可疑模块的,可能是我个人经验与直觉吧,这里也教大家一个比较笨的方法,就是查看这个组件程序加载了哪些模块,然后再一个一个去人工逆向分析排查,这个时候也不能依靠VT,因为大多数情况下VT上是没有这些样本文件的,除非样本已经被人传到了VT上,有时候就算VT上有了这些样本,也可能显示为正常的,因为黑客在攻击的时候已经做了相应的免杀处理,所以针对一些高端的黑客组织定向攻击行动,任何工具以及平台都只是起到辅助分析的作用,最后还是需要人工分析才能确认,安全永远是人与人的对抗,这款软件加载的相关DLL,如下所示:

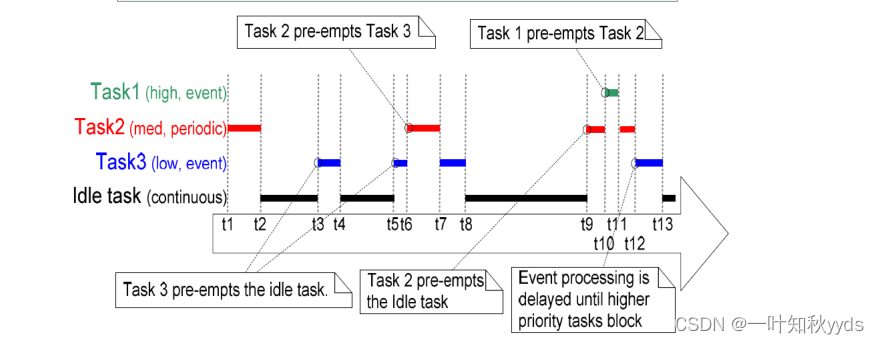

该组件通过加载TmEvent.dll恶意模块,动态加载libcui40.dll模块的导出函数RenderObject,如下所示:

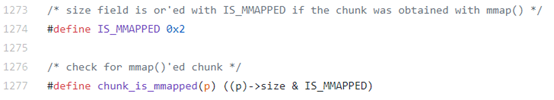

libcui40.dll模块,加载ground恶意代码到内存并解密执行,如下所示:

然后执行到解密的shellcode代码处,如下所示:

解密出第二阶段的shellcode代码并跳转执行,如下所示:

第二阶段shellcode再次分配内存空间,如下所示:

在内存解密出勒索病毒核心代码,如下所示:

通过对比之前phobos的Devos变种样本,内存解密出来的勒索病毒核心代码与此前勒索病毒核心代码高度相似,可以判定该勒索病毒为Phobos勒索病毒Devos的变种家族,如下所示:

该勒索病毒加密后的文件,如下所示:

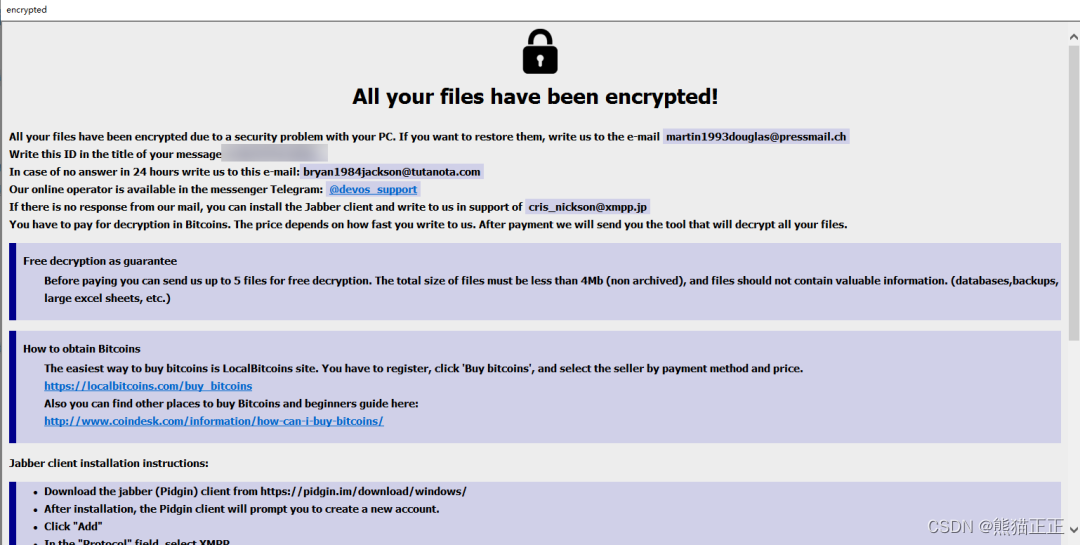

弹出的勒索提示信息,如下所示:

黑客留下的相关联系方式,如下:

邮箱地址:

martin1993douglas@pressmail.ch

bryan1984jackson@tutanota.com

Telegram联系方式:

@devos_support

联系方式:

cris_nickson@xmpp.jp

总结

从上面的分析可以猜测这可能是一次定向勒索攻击行动,该攻击行动主要针对使用某数控机床仿真软件的行业公司进行定向攻击,免杀方面也做的很好,初期几个恶意模块在VT上基本都是显示为正常的,黑客通过二次打包捆绑某数控机床仿真软件程序,欺骗受害者安装恶意程序,加载目录下的勒索病毒恶意模块文件。

通过一些常用的软件捆绑勒索病毒的方式,也是勒索病毒攻击的主要方式之一,大家在下载一些软件的时候,一定要到正规的官方网站进行下载,同时要检测安装包软件的数字签名等信息是否完整有效,目前主流的勒索病毒都是无法解密的,同时勒索病毒的攻击也会越来越向定向化攻击发展为主,“APT式”的勒索病毒攻击未来会成为勒索病毒攻击的主要方式,可以预见,未来几年“APT式”的勒索攻击活动将是全球网络安全最大的威胁之一,同时数据窃取类的高级威胁攻击活动也将会越来越向定向化攻击活动发展。

最后还是那句话,做安全,不忘初心,坚持去做就可以了。