题目:黑客使用无线钓鱼攻击一个SSID为“CyberPeace”的热点,但是我们的蜜罐系统捕获了他的数据包,并且已经得知他的握手包密码就是他的网卡地址。可是根据我们最新获得的情况,他又发送重连请求的Malformat Frame试图崩溃我们的无线路由器。请从attack包中找到密码,并解开他的数据包,找到那条畸形数据。

下载得到attack.pcapng和hanshake.cap。按照题目提示,attack.pcapng中包含的一个mac地址是密码,然后用hanshake.cap验证该密码的正确性。

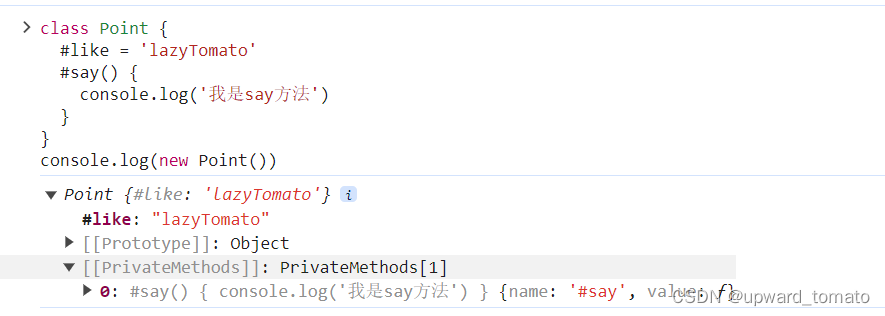

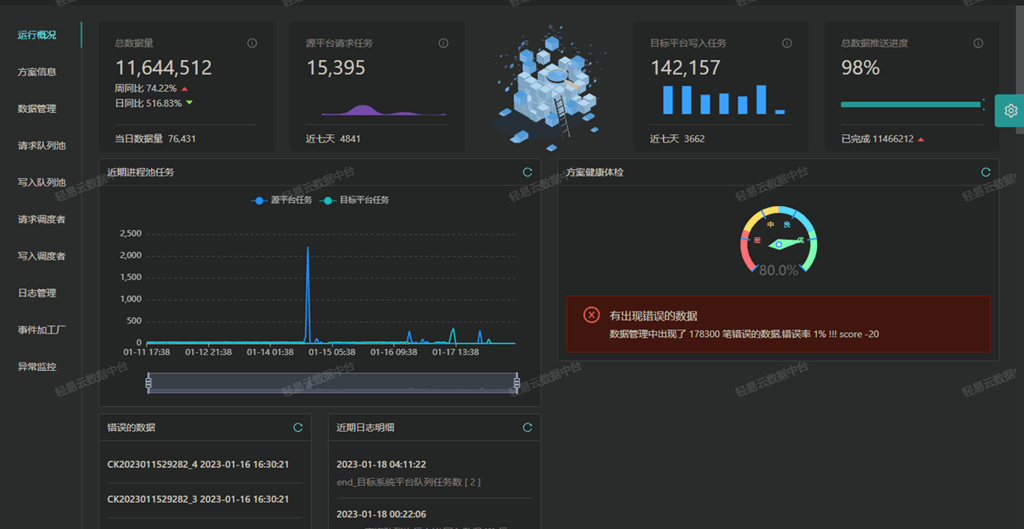

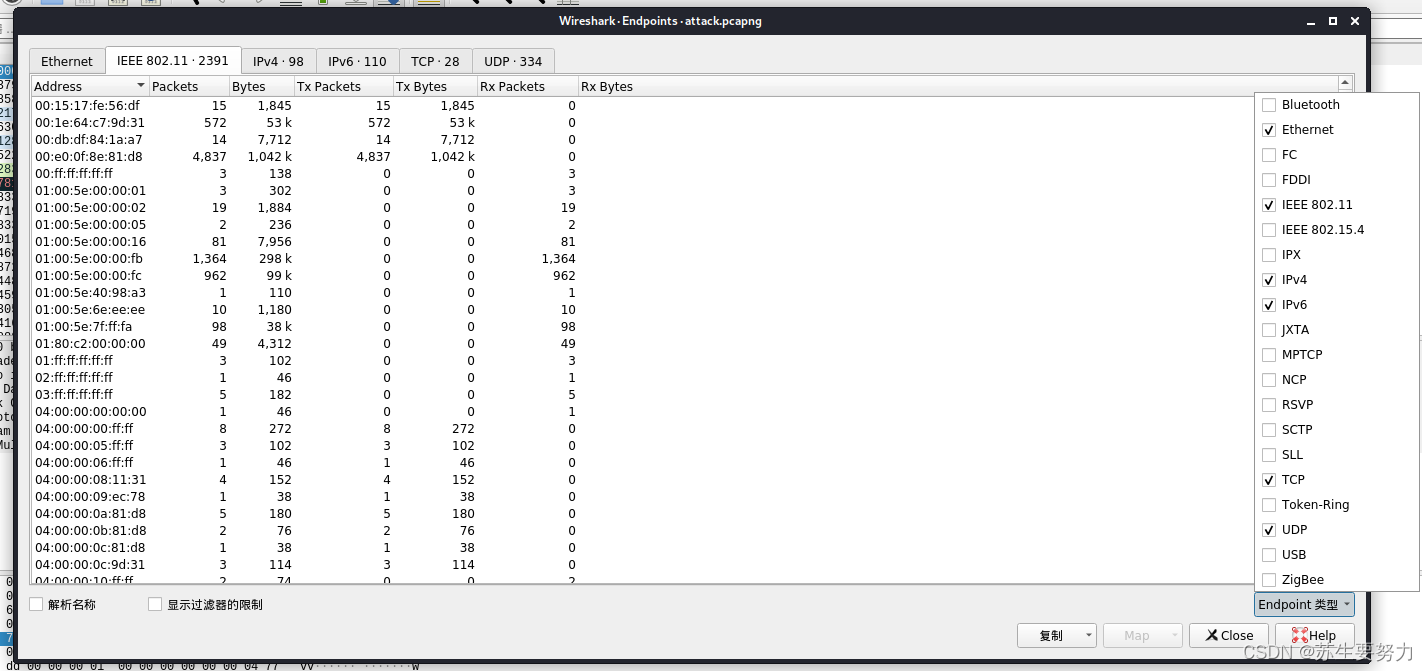

先提取mac地址,wireshark打开attack.pcapng。菜单栏-统计-Endpoints,右下角Endpoint类型勾选IEEE 802.11。

点击复制-作为csv,得到以逗号分隔的数据,其中第一列就是mac地址。配合Excel将其提取后保存成文本。

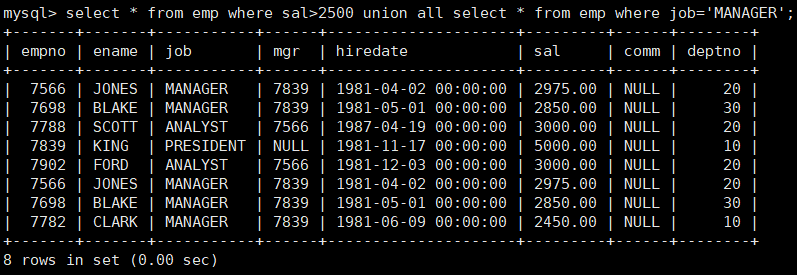

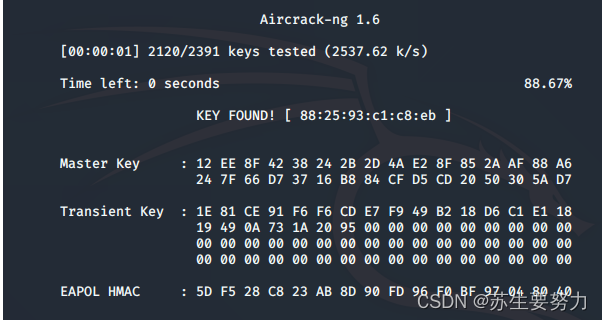

将key作为字典,用aircrack-ng爆破密码

root@kali:~/Desktop# aircrack-ng hanshake.cap -w /root/Desktop/key.txt

得到作为密码的mac地址是 88:25:93:c1:c8:eb 。

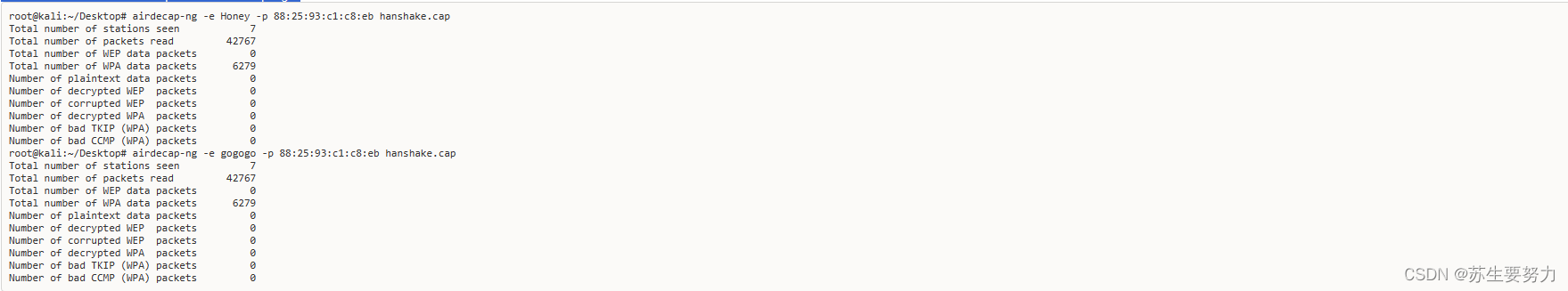

然后用该密码解密hanshake.cap包,使用airdecap-ng:

但是不管用aircrack得到的ESSID:gogogo还是Writeup里给的ESSID:Honey都解密不成功,包的总数和Writeup也对不上,怀疑是不是附件有问题。

根据Writeup,这一步解密后可以导出http对象得到一个key.rar的下载地址,flag在其解压出的key.pcap中。但是这个地址好像也失效了,总之这题就很谜。

记录一下Writeup:

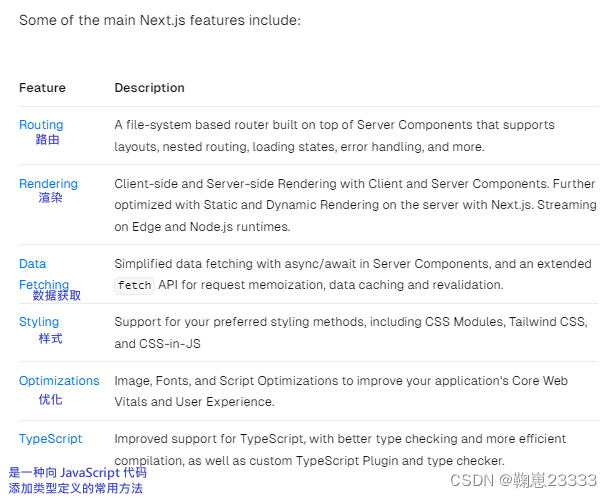

ciscn 2018 部分writeup_ciscn_2018_n_4-CSDN博客

CISCN 2018 Writeup — Aurora - 简书

一道无线流量题目引发的思考-安全客 - 安全资讯平台

原题的flag:CISCN{Z9DY20jZIyjzY5vs0UQZVUg86eMYlNMzH}

XCTF的flag:CISCN{4qgVp9ufsXMpODy2YZada27J1ZNLVjKmB}