喵喵喵

使用stegsolve.jar,按BGR顺序提取出一个png图片,是一个只显示一半的二维码,修改图片高度显示全部二维码,解析出一个百度网盘地址,https://pan.baidu.com/s/1pLT2J4f

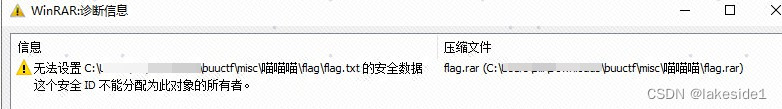

下载得到压缩包flag.rar。解压成功,但是报一个出错信息:

使用 ntfsstreamseditor发现ADS隐写,导出隐写文件flag.pyc

使用uncompyle6反编译flag.pyc,然后编写exp.py,得到flag

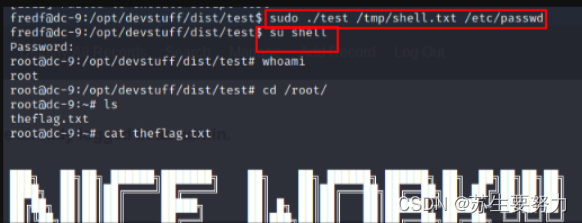

D:\buuctf\misc\喵喵喵\flag>c:\python\39\scripts\uncompyle6 flag.pyc

...#exp.py

c = ciphertext[::-1]

for i in range(len(c)):if i % 2 == 0:s=int(c[i]) -10else:s=int(c[i]) +10print(chr(s^i),end='')#flag{Y@e_Cl3veR_C1Ever!} 安装uncompyle6,建议使用python39,开始使用python311,能安装成功,但运行报错。

#直接安装

C:\python\39\scripts\pip install uncompyle6间谍启示录

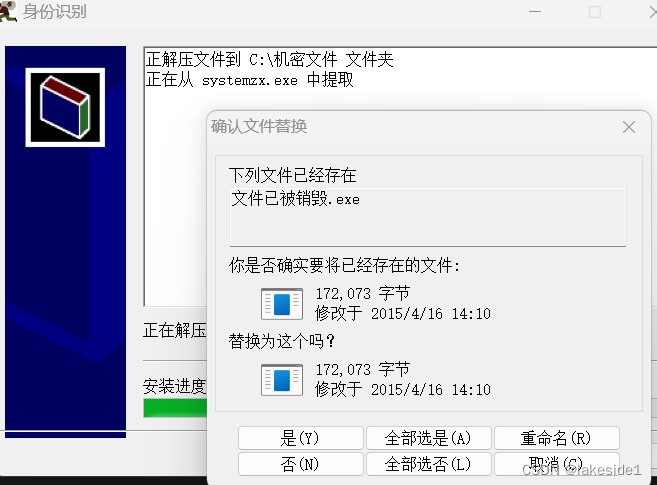

使用解压程序打开ISO文件,将systemzx.exe解压出来运行。会提示目录D:\机密文件,运行后,会在目录中生成两个文件,然后再次运行systemzx.exe,会出现是否替换的提示。

这时,不要点击任何选择,回到”机密目录“,发现多了一个flag.exe,点击运行flag.exe,就会生成"机密文件.txt",得到Flag{379:7b758:g7dfe7f19:9464f:4g9231}