1.网络安全威胁和漏洞类型:

窃听 假冒 重放 流量分析 破环完整

病毒 木马 诽谤 非授权访问 拒绝服务

漏洞:物理、软件、不兼容、其他等。

2.网络安全信息数据五大特征:

- 完整性:信息数据完整不破坏。

- 保密性:信息数据需授权不泄露

- 可用性:信息数据攻击后迅速恢复可用。

- 不可否认性:信息数据参与者不可否认不可抵赖,身份真实有效。

- 可控性:信息数据可以管控传播范围。

3.网络安全基本技术:

- 数据加密:数据按照规则打乱,重新组合。

- 数字签名:证明发送者签发,也可完整性。

- 身份认证:用户合法性,身份真实没假冒。

- 防火墙:控制内外数据进出,阻挡病毒木马。

- 入侵检测:采用异常检测特征保护网络。

- 网络隔离:内外网隔离分开使用,如网闸。

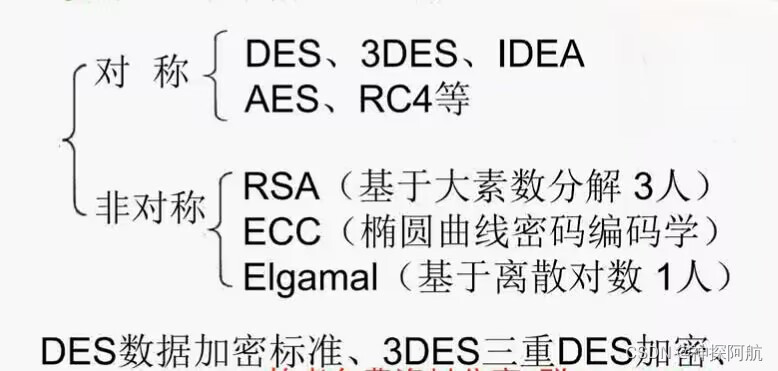

4.现代信息加密技术:对称和非对称。

IDEA国际数据加密算法、AES高级加密标准、RC4流加密算法第四版

5.现代信息加密技术对称密钥总结表:

(类型 名称说明 密钥长度 分组长度 安全性)

6.公钥加密RSA:

加密体系:公钥加密,私钥解密。(签名体系:私钥加密,公钥解密)

- 选两个大素数p和q

- 令n=p*q,z=(p-1)(q-1)

- 符合公式e*d=1(mod z),e为公钥,d为私钥。

7.数字签名技术:

数字签名用于确认发送者身份和消息完整性。满足三个条件:

1.接收者能够核实发送者

2.发送者事后不能抵赖

3.接收者不能伪造签名

8.密钥管理体系:

KMI、PKI、SPK

KMI:密钥管理基础结构,第三方KDC,秘密物理通道,适用于封闭的内网使用。

PKI:公钥基础结构,不依赖秘密物理通道。适用于开放的外网。

SPK:适用于规模化专用网。

口诀:男人在外面PK(I),女人在家里KM(I)。

9.VPN技术:虚拟专用网

- 建立在公网上

- 虚拟性,没有专用物理连接

- 专用性,非VPN用户无法访问。

VPN四个关键技术:隧道技术、加解密技术、密钥管理技术、身份认证技术。

10.VPN三种应用解决方案:

- 内联网VPN(Intranet VPN):企业内部用于连通总部和分布各个LAN

- 外联网VPN(Extranet VPN):企业外部用于实现企业与用户、银行、供应商互通。

- 远程接入VPN(Access VPN):解决远程用户出差访问企业内部网络。

11.PPP、PPTP、L2TP技术对比汇总:

12.PPTP与L2TP的区别比较:

- PPTP要求IP网络,L2TP适用各种网络。

- PPTP只能建立1条隧道,L2TP建立多条。

- PPTP包头占用6字节,L2TP占用4字节。

- PPTP不支持隧道验证,L2TP支持。

总结:L2TP一个字“好”,四个字“好好好好”。

13.IPSec:

IP安全性,在IP层通过加密与数据源验证,来保证数据包传输安全。

- 认证头AH,用于数据完整和数据源认证、防重放。

- 封装安全负荷ESP,提供数据保密、数据完整、辅助防重放。

- 密钥交换协议IKE,生成分发密钥。

IPSec两种模式:传输模式和隧道模式。

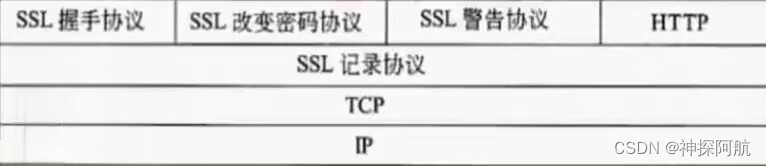

14.SSL安全套接层:

和TLS(传输层安全标准)是双胞胎。在传输层上4.5层套接安全协议。SSL/TLS被称为HTTPS,工作在传输层,对传输层、应用层都可以控制。

15.SSL和IPSec的区别比较:

- IPSec在网络层建立隧道,适用于固定的VPN。SSL是通过应用层的web连接建立的,适合移动用户远程访问公司的VPN。

- IPSec工作在网络层,灵活性小。SSL工作在传输层,灵活性大。