培训、环境、资料

公众号:Geek极安云科

网络安全群:775454947极安云科专注于技能提升,赋能

2024年广东省高校的技能提升,在培训中我们的应急响应环境

成功押题成功,知识点、考点、内容完美还原大赛赛题环境,

受培训的客户院校均拿奖!

2024年江苏省赛一二等奖前13名中,我们培训客户占五支队伍!

任务3:网络安全知识

一、单选题

- Cookie 的 HttpOnly 属性的作用是( )

A.防止 SQL 注入 B.防止目录浏览 C.防止 XSS 攻击 D.防止跨域攻击 - 李明在使用 Nmap 对目标网络进行服务探测时发现,某一个主机开放了 22 端口的 SSH 服

务和 1433 端口的 SQL Server 服务,此主机最有可能是什么操作系统?( )

A.Windows B.Linux C.防火墙设备 D.厂商自己做的非主流系统 - 御剑主要是用于( )的工具?

A.SQL 注入 B.抓包 C.网站后台扫描 D.命令注入 - 你是一企业网络管理员,你使用的防火墙在 UNIX 下的 IPTABLES,你现在需要通过对防火

墙的配置不允许 192.168.0.2 这台主机登陆到你的服务器,你应该怎么设置防火墙规则?

( )

A.iptables—Ainput—ptcp—s192.168.0.2—source—port23—jDENY

B.iptables—Ainput—ptcp—s192.168.0.2—destination—port23—jDENY

C.iptables—Ainput—ptcp—d192.168.0.2—source—port23—jDENY

D.iptables—Ainput—ptcp—d192.168.0.2—destination—port23—jDENY - 网络入侵者使用 sniffer 对网络进行侦听,在防火墙实现认证的方法中,下列身份认证

可能会造成不安全后果的是( )

A.Password-Based Authentication B.Address-Based Authentication

C.Cryptographic Authentication D.None of Above - 网络隔离技术的目标是确保把有害的攻击隔离,在保证网络内部信息不外泄的前提下,

完成网络间数据的安全交换。下列隔离技术中,安全性最好的是( )

A.多重安全网关 B.防火墙 C.Vlan 隔离 D.物理隔离 - 边界安全防护中有效的检测机制包括以下哪一项?( )。

A.基于网络的入侵检测 B.虚拟专用网 C.远程安全接入 D.访问控制 - 下列不属于交换机控制面的安全防御能力是( )。

A. GTSM B. 基于安全认证的安全防御 C. 攻击溯源与告警 D. URPF - 计算机操作系统的基本类型主要有( )。

10 / 19

A.批处理系统、分时系统及多任务系统

B.实时操作系统、批处理操作系统及分时操作系统

C.单用户系统、多用户系统及批处理系统

D.实时系统、分时系统和多用户系统 - 分布式拒绝服务(DDoS)攻击具有多种分类标准。其中根据攻击消耗目标资源特点,可

将 DDoS 分为三类,下列选项中不属于此三类的是( )。

A.攻击网络带宽资源 B.攻击系统资源

C.攻击应用资源 D.攻击硬件设备 - 整型溢出漏洞是需要注意以及防范的,以下选项中对其的描述错误的是( )。

A.在计算机中,整数分为无符号整数以及有符号整数两种

B.将数据放入了比它本身小的存储空间中会出现溢出现象

C.在计算机中,有符号整数会在最高位用 1 表示正数,用 0 表示负数

D.无符号整数的下溢和上溢可能导致安全性漏洞 - PDRR 安全模型是目前倡导的一种综合的安全解决方法,以下关于 PDRR 安全模型的描述,

错误的是( )。

A.PDRR 模型包括防护、检测、响应和恢复四个部分

B.PDRR 是一个动态的信息系统安全运营模型

C.PDRR 模型中,检测部分的功能就是检测入侵者的身份

D.响应是 PDRR 模型的最后一个环节,检测出入侵后,响应系统开始响应事件处理和其

他业务 - 某公司系统管理员最近正在部署一台 Web 服务器,使用的操作系统是 windows,在进行

日志安全管理设置时,系统管理员拟定四条日志安全策略给领导进行参考,其中能有效

应对攻击者获得系统权限后对日志进行修改的策略是( )。

A 在网络中单独部署 syslog 服务器,将 Web 服务器的日志自动发送并存储 到该 syslog

日志服务器中

B 严格设置 Web 日志权限,只有系统权限才能进行读和写等操作

C 对日志属性进行调整,加大日志文件大小、延长日志覆盖时间、设置记 录更多信息等

D 使用独立的分区用于存储日志,并且保留足够大的日志空间 - 在 OSI 七层模型中,网络层的主要功能是( )。

11 / 19

A. 在信道上传输原始的比特流

B. 确保到达对方的各段信息正确无误

C. 确定数据包从源到目的如何选择路由

D. 加强物理层数据传输原始比特流的功能并进行流量控制 - php 中 u s e r = “ user=“ user=“_POST[‘uname’]”; echo “welcome $user.”;这时候 url 地址的参

数为 uname=admin 的输出结果是( )

A. welcome uname. B. welcome $user.

C. welcome admin. D. welcome. - php 中 $fruit=”apple”; echo ‘this is an $fruit.’;的输出结果是( )

A.this is an $fruit. B.this is an $apple.

C.this is an apple. D.this is an . - 如果有一个网站是 lamp 环境,上传 webshell 连接上蚁剑无法执行命令,你会尝试下列

哪种方法( )

A. LD_PRELOAD B. MOF 提权 C. 上传后门,上线 cs D. 换免杀马 - powershell 默认是哪个执行策略( )

A. restricted B. allsigned C.unrestricted D.bypass - 下列关于内网环境渗透,描述错误的是( )

A. frp 是反代工具,可以在内网进行端口转发和构建多级代理

B. ipconfig 看到 192.168.1.0/24 网段,只需对此网段进行内网扫描,不会存在其他网

段

C. psexec 必须要获取到目标管理员用户凭据才能进行横向

D. cs 的 logonpasswords 在 lsass 进程中获取明文密码 - 关于黄金票据,描述错误的是( )

A. 黄金票据伪造需要 krbtgt 的 ntlm hash

B. 必须在域控机器上伪造并加载黄金票据

C. 黄金票据只存在域环境中

D. 黄金票据验证依然需要经过 KDC - 在 meterpreter 中建立通向 192.168.20.x 的路由,命令是( )

A. meterpreter > run autorouter -s 192.168.20.0/24

12 / 19

B. meterpreter > run autorouter -p 192.168.20.0/24

C. meterpreter > run autorouter -s 192.168.20.x

D. meterpreter > run autorouter -p 192.168.20.0-192.168.20.255 - 在域环境中,下列描述错误的是( )

A. ntds.dit 是活动目录数据库,可以使用 VSS 获取

B. 域控一定安装了 dns 服务

C. 域内成员主机用户 ntlm hash 可以用来伪造白银票据

D. 获取到域控 DC 的主机 hash 可以用来伪造黄金票据 - WEB 应用防火墙 WAF 可以有效识别 Web 业务流量的恶意特征,主要依赖于( ),因而

( )的维护和更新是 WEB 应用防火墙有效的基础。

A. 硬件设备 B. 安全策略 C. 正则表达式 D. 安全规则 - 若将总长度为 6400 字节、首部长度为 20 字节的 IP 数据报通过 MTU=1500 字节的链路传

输,则该 IP 数据报被划分的 IP 分片数是( )

A. 3个 B. 4个 C. 5个 D. 6个 - 网络管理希望能够有效利用 192.168.176.0/25 网段的 IP 地址现公司市场部门有 20 个主

机,则最好分配下面哪个地址段给市场部( )?

A. 192.168.176.0/25 B. 192.168.176.160/27

C. 192.168.176.48/29 D. 192.168.176.96/27 - 边界安全防护中有效的检测机制包括以下哪一项?( )。

A.基于网络的入侵检测 B.虚拟专用网 C.远程安全接入 D.访问控制 - 下列不属于交换机控制面的安全防御能力是( )。

A GTSM B 基于安全认证的安全防御 C 攻击溯源与告警 D URPF - 主要用于加密机制的协议是( )。

A.HTTP B.FTP C.TELNET D.SSL - 下面关于 synflood 攻击的说法,错误的( )。

A.服务端由于连接队列被占满而不能对外服务

13 / 19

B.不但能攻击TCP服务,还可以攻击UDP服务

C.使用硬件防火墙可以一定程度上抵制攻击

D.大量连接处于SYN_RECV状态 - 针对数据包过滤和应用网关技术存在的缺点而引入的防火墙技术,这是( )防火墙的特点。

A.包过滤型 B.应用级网关型 C.复合型防火墙 D.代理服务型 - 信息安全风险缺口是指( )。

A.IT 的发展与安全投入,安全意识和安全手段的不平衡

B.信息化中,信息不足产生的漏洞

C.计算机网络运行,维护的漏洞

D.计算中心的火灾隐患 - 下列不属于 WEB 应用防火墙能防御的典型攻击是( )。

A.SQL注入攻击 B.XSS跨站攻击 C.CSRF攻击 D.缓冲区溢出攻击 - 数据链路层进行的流量控制指的是( )

A. 源端到目标端 B. 源端到中间节点 C. 目标节点到目的端 D. 相邻节点之间 - 以下关于 MANET 中的 AODV 路由协议的描述中,不正确的是( )。

A. 基于距离矢量的路由协议

B. 需要时才由源节点启动路由发现过程

C. 与DSDV相比,路由消息开销较大

D. 对节点移动性的适应较差 - 某银行为用户提供网上服务,允许用户通过浏览器管理自己的银行账户信息。为保障通

信的安全,该 Web 服务器可选的协议是( )。

A. FTP B. SMTP C. HTTPS D. HTTP - 以下关于无线网络跨层设计的描述中,不正确的是( )。

A. 跨层设计的目的是允许位于不同层上的协议相互合作,以优化整体系统性能

B. 跨层设计与网络协议的分层原则冲突,是应该尽量避免的

C. 跨层设计应该以分层设计为基础

14 / 19

D. 跨层设计是要对分层网络中的各层进行统一考虑 - 某公司所有的计算机都处在工作组环境下,并且利用 DHCP 动态分配主机的 IP 地址。一

天早上,管理员接到一个员工小黑打来的电话,员工说他使用的 Windows 10 计算机无法

访问公司局域网里面的其它计算机,而昨天还是可以的。管理员在该员工的 Windows 10

计算机上登录,并使用 ipconfig /all 命令查看网络配置信息,发现 IP 地址是

169.254.25.38。你知道这可能是由于( )原因导致的。

A. 用户自行指定了IP地址 B. IP地址冲突

C. 动态申请地址失败 D. 以上都不正确 - 网络管理员对 WWW 服务器进行访问、控制存取和运行等控制,这些控制可在文件中体现

( )。

A. httpd.conf B. lilo.conf C. inetd.conf D. resolv.conf - 如何使用 nmap 扫描 172.16.0.0/16 子网的全部端口开放情况( )

A.masscan 172.16.0.1/16 -p1-65535 B.nmap 172.16.0.0/16 -p65535

C.nmap -p 1-65535 172.16.0.0/16 D.nmap -p1,65535 172.16.0.255/16 - 下列哪个选项不是上传功能常用安全检测机制。( )

A.客户端检查机制javascript验证 B.服务端MIME检查验证

C.服务端文件扩展名检查验证机制 D.URL中是否包含一些特殊标签、script、alert

二、多选题 - 审核是网络安全工作的核心,下列应用属于主动审核的是( )

A.Windows事件日志记录 B.数据库的事务日志记录

C.防火墙对访问站点的过滤 D.系统对非法链接的拒绝 - 防火墙 trust 域中的客户机通过 nat 访问 untrust 中的服务器的 ftp 服务,已经允许客

户机访问服务器的 tcp21 端口,但只能登陆到服务器,却无法下载文件,以下解决办法

中可能的是( )

A.修改trust untrust域间双向的默认访问策略为允许

B.FTP工作方式为port模式时,修改untrust trust域间in方向的默认访问策略为允许

C.在trust untrust域间配置中启用detect ftp

D.FTP工作方式为passive模式时,修改untrust trust域间in方向的默认访问策略为允许

15 / 19 - 拒绝服务攻击是黑客常用的攻击手段之一,以下属于拒绝服务攻击防范措施的是( )

A.安装防火墙,禁止访问不该访问的服务端口,过滤不正常的畸形数据包

B.安装先进杀毒软件,抵御攻击行为

C.安装入侵检测系统,检测拒绝服务攻击行为

D.安装安全评估系统,先于入侵者进行模拟攻击,以便及早发现问题并解决 - 下面可以攻击状态检测的防火墙方法有( )

A.协议隧道攻击 B.利用FTP-pasv绕过防火墙认证的攻击

C.ip欺骗攻击 D.反弹木马攻击 - 在 AC + Fit AP 的组网中,Fit AP 可通过下列哪些方式注册到 AC?( )

A. 二层方式AP与无线交换机直连或通过二层网络连接

B. 三层方式AP通过三层网络连接时,通过DHCPoption 43方式取得AC地址

C. 三层方式AP通过三层网络连接时,AP通过DHCP server获取IP地址、DNS server地址、

域名

D. 四层方式AP通过三层网络连接时,与AC建立TCP连接,获取注册所需信息 - 安全隔离网闸用以实现不同安全级别网络之间的安全隔离,其存在的缺陷包括( )。

A.结构复杂,成本较高 B.适用范围窄

C.技术不成熟,没有形成体系化 D.只支持交互式访问 - 下列不属于网络设备安全加固级别 Level-1 的策略是( )。

A. 配置BGP安全 B. 配置MPAC策略 C. 配置LDP安全 D. 配置RSVP安全 - 关于 filter-polic 过滤 OSPF 路由,以下哪些说法是正确的?( )

A.可以通过配置ACL对 OSPF路由进行过滤

B.可以通过IP 地址前缀列表对OSPF路由进行过滤

C.可以通过基于要加入到路由表的路由信息的下一跳对OSPF路由信息进行过滤

D.可以通过接口对路由信息进行过滤 - 路由过滤的作用是什么?( )

16 / 19

A.控制路由的传播 B.控制路由的生成

C.节省设备和链路资源的消耗 D.保护网络安全 - 关于文件上传漏洞以下说法正确的是( )

A. content-Type检测文件类型绕过原理是服务器对上传文件的content-Type类型进行检

测,如果是白名单允许的则可以正常上传,否则上传失败

B. 绕过content-Type文件类型检测的方法可以用BurpSuite截取并修改数据包中文件的

content-Type类型使其符合白名单的规则

C. 文件系统00截断绕过将文件名改成,服务器只要验证该扩展名符合服务器端黑白名单

规则即可上传。

D. 文件系统00截断绕过是当文件系统读到00时,会认为文件已经结束。 - 防范 IP 欺骗的技术包括( )

A.反查路径RPF,即针对报文源TP反查路由表

B.针对报文的目的IP查找路由表

C.TP与MAC绑定

D.部署入侵检测系统 - WAPI 是中国无线局域网安全强制性标准,该标准由( )组成。

A. WBI B. WAI C. WSI D. WPI - 以下关于无线局域网硬件设备特征的描述中,( )是正确的。

A. 无线网卡是无线局域网中最基本的硬件

B. 无线接入点AP的基本功能是集合无线或者有线终端,其作用类似于有线局域网中的集

线器和交换机

C. 无线接入点可以增加更多功能,不需要无线网桥、无线路由器和无线网关

D. 无线路由器和无线网关是具有路由功能的AP,一般情况下它具有NAT功能

17 / 19

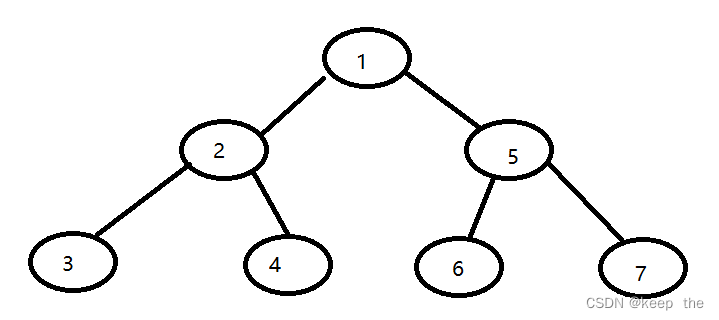

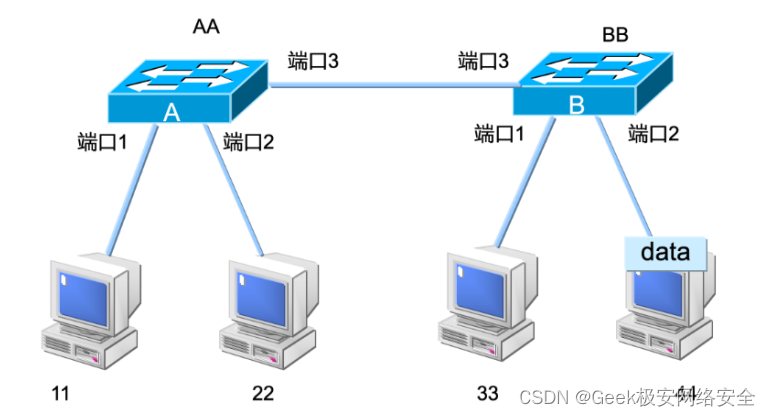

三、简答题 - 简述二层交换机工作原理(如下图):

(1)首次传输,11机器访问33的过程。

(2)第二次传输,44机器访问11的过程。

四、案例分析题

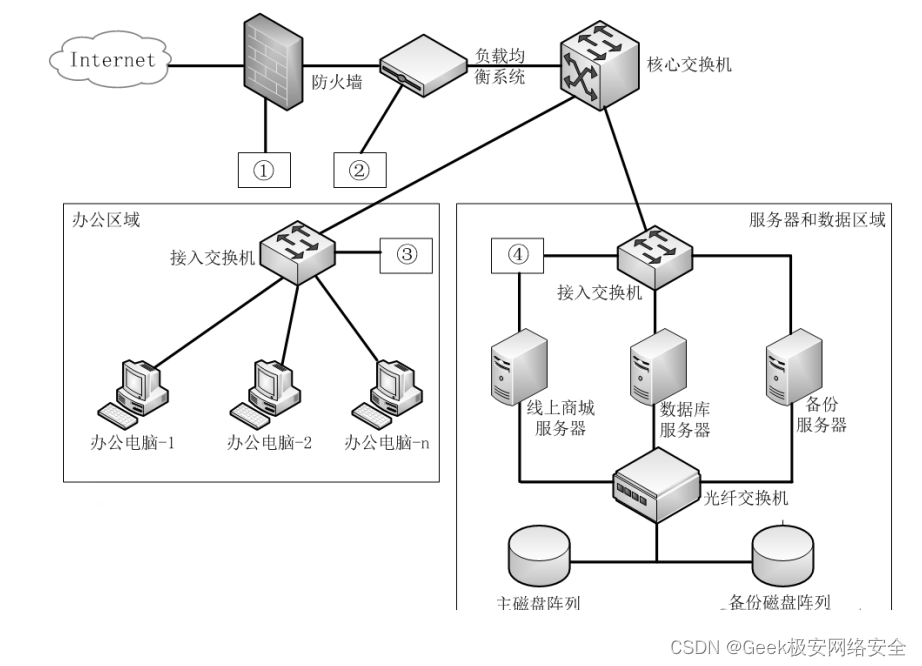

下图是某企业的网络拓扑图,网络区域分为办公区域、服务器区域和数据区域,线上商

城系统为公司提供产品在线销售服务,公司网络保障部负责员工电脑和线上商城的技术支持

和保障工作。

案例分析一:

某天,公司有一台电脑感染“勒索”病毒,网络管理员应采取(1)、(2)、(3)措施。

案例分析二:

根据网络拓扑图,为提高线上商城的并发能力,公司计划增加两台服务器,三台服务器

同时对外提供服务,通过在图中(4)设备上执行(5)策略,可以将外部用户的访问负载平

均分配到三套服务器上。

其中一台服务器的IP地址为192.168.20.5/27,请将配置代码补充完整。

ifcfg-em1配置片段如下:

DEVICE=em1

TYPE=Ethernet

UUID=36878246-2a99-43b4-81df-2bd1228eea4b

ONBOOT=yes

NM_CONTROLLED=yes

BOOTPROTO=none

HWADDR=90:E1:1C:51:F8:25

IPADDR=192.168.20.5NETMASK=(6)

GATEWAY=192.168.20.30

DEFROUTE=yes IPV4_FAILURE_FATAL=yes

IPV6INIT=no

配置完成后,执行systemctl(7)network命令重启服务。

案例分析三:

网络管理员发现线上商城系统总是受到SQL注入,跨站脚本等攻击,公司计划购置(8)

设备/系统,加强防范;该设备应部署在网络拓扑图中设备①~④的(9)。

案例分析四:

根据网络拓扑图,分析存储域网络采用的是(10)网络。