🤍 前端开发工程师、技术日更博主、已过CET6

🍨 阿珊和她的猫_CSDN博客专家、23年度博客之星前端领域TOP1

🕠 牛客高级专题作者、打造专栏《前端面试必备》 、《2024面试高频手撕题》

🍚 蓝桥云课签约作者、上架课程《Vue.js 和 Egg.js 开发企业级健康管理项目》、《带你从入门到实战全面掌握 uni-app》

文章目录

- 摘要:

- 引言:

- 正文:

- 一、CSRF攻击的原理

- 二、CSRF攻击的危害

- 三、防御和应对CSRF攻击的方法

- 总结

- 参考资料:

摘要:

本文将带你深入了解CSRF攻击的原理,探讨如何防御和应对CSRF攻击,保护你的网站和用户数据安全。

引言:

随着互联网的快速发展,Web应用变得越来越丰富,信息安全问题也日益凸显。其中,CSRF(跨站请求伪造)是一种常见的攻击手段,它通过利用用户的登录状态,诱导用户访问恶意网站,从而达到攻击者的目的。本文将带你深入了解CSRF攻击的原理,探讨如何防御和应对CSRF攻击,保护你的网站和用户数据安全。

正文:

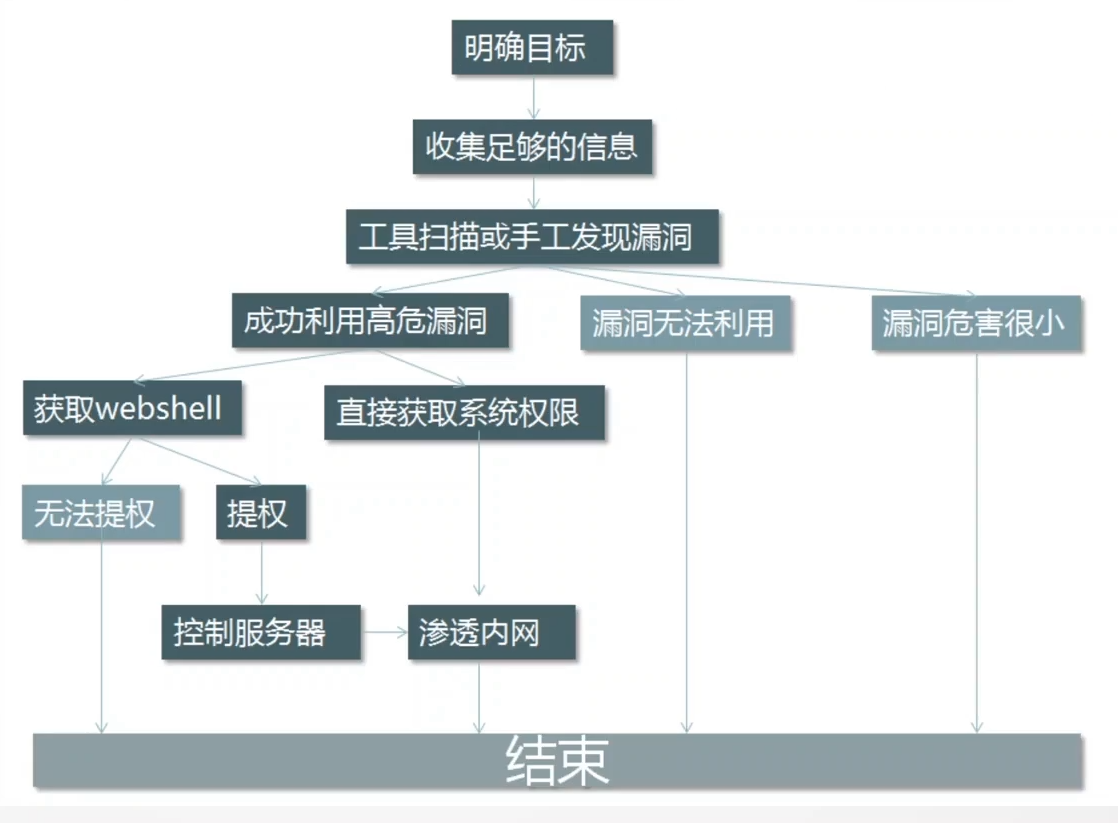

一、CSRF攻击的原理

CSRF攻击是指攻击者利用用户的登录状态,在用户不知情的情况下,向目标服务器发送恶意请求,执行非授权的操作。攻击者通常会诱导用户访问包含恶意请求的网页,当用户处于登录状态时,恶意请求会被发送到目标服务器,执行攻击者设定的操作。

CSRF(Cross-Site Request Forgery)是一种利用恶意网站对用户已登录的合法网站进行非授权的跨站请求伪造攻击。这种攻击方式主要是利用用户已登录的状态,通过伪造用户请求对合法网站进行操作,达到攻击者的特定目的,比如窃取用户信息、伪装用户身份或者操作用户会话等。

CSRF攻击通常是通过构造恶意的URL,让用户点击这个URL,或者诱使用户在恶意网站上输入用户名和密码,从而获取用户的敏感信息。

CSRF攻击的特点是:

- 攻击者在用户不知情的情况下,冒充用户发起请求。

- 攻击者不需要窃取用户的cookies或者其他身份验证信息。

- 攻击成功后,用户在合法网站上的操作会被认为是用户自己的操作。

二、CSRF攻击的危害

CSRF攻击可以导致多种安全问题,如:

- 非法操作:攻击者可以盗用用户的账户,执行如修改密码、发表评论等操作。

- 敏感信息泄露:攻击者可以利用CSRF攻击窃取用户的隐私信息,如账户信息、交易记录等。

- 会话劫持:攻击者可以通过CSRF攻击窃取用户的会话token,进而冒充用户进行恶意操作。

三、防御和应对CSRF攻击的方法

- 使用CSRF防护令牌:在用户会话中添加一个唯一的、不可预测的令牌,用于验证请求的合法性。

- 设置HTTP响应头:设置

X-Frame-Options、X-Content-Type-Options等响应头,限制网页的加载和执行。 - 双重Cookie验证:设置两个Cookie,一个用于会话管理,另一个用于验证请求的合法性。

- 验证HTTP Referer头:检查HTTP Referer头,确保请求来源于合法的来源。

- 使用现代安全框架:如ASP.NET、Spring MVC等,它们提供了内置的CSRF防护机制。

总结

CSRF攻击是一种利用用户登录状态进行的攻击手段,通过深入了解CSRF攻击的原理、防御和应对策略,我们可以更好地保护网站和用户数据安全,为用户提供一个安全、可信赖的网络环境。

参考资料:

- OWASP. (2021). Cross-Site Request Forgery (CSRF). Retrieved from https://owasp.org/www-community/vulnerabilities/CSRF_Prevention_Cheat_Sheet

- MDN Web Docs. (2021). X-Frame-Options. Retrieved from https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/X-Frame-Options