目录

- 20232831 2023-2024-2 《网络攻防实践》第2次作业

- 1.实验内容

- 2.实验过程

- 3.学习中遇到的问题及解决

- 4.学习感悟、思考等

- 参考资料

20232831 2023-2024-2 《网络攻防实践》第2次作业

1.实验内容

(1)从www.csdn.net、www.163.com等中选择一个DNS域名进行查询,获取如下信息:DNS注册人及联系方式、该域名对应IP地址、IP地址注册人及联系方式、IP地址所在国家和城市和具体地理位置。

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描。

(4)使用Nessus开源软件对靶机环境进行扫描。

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

2.实验过程

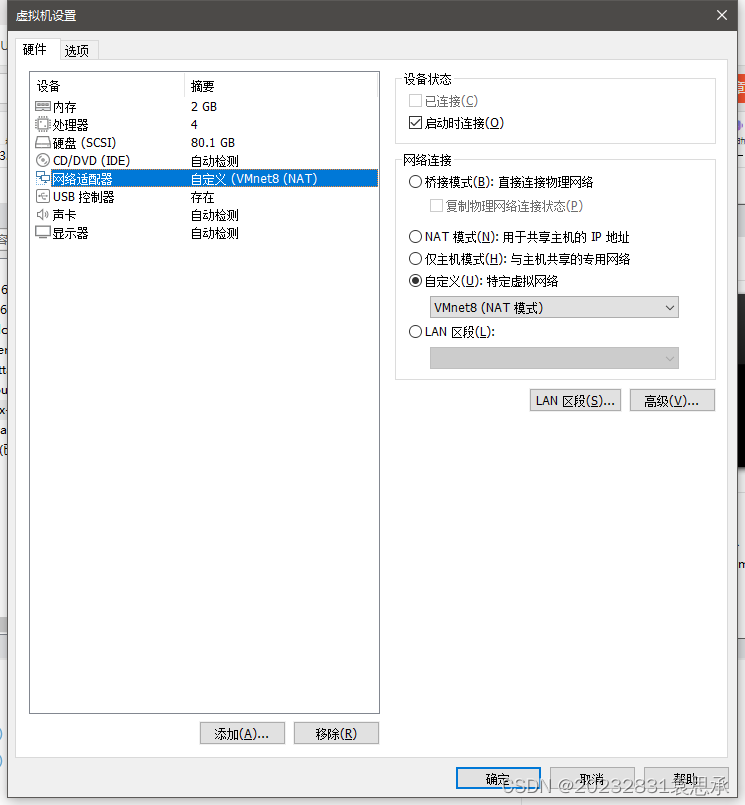

(1)实验环境准备

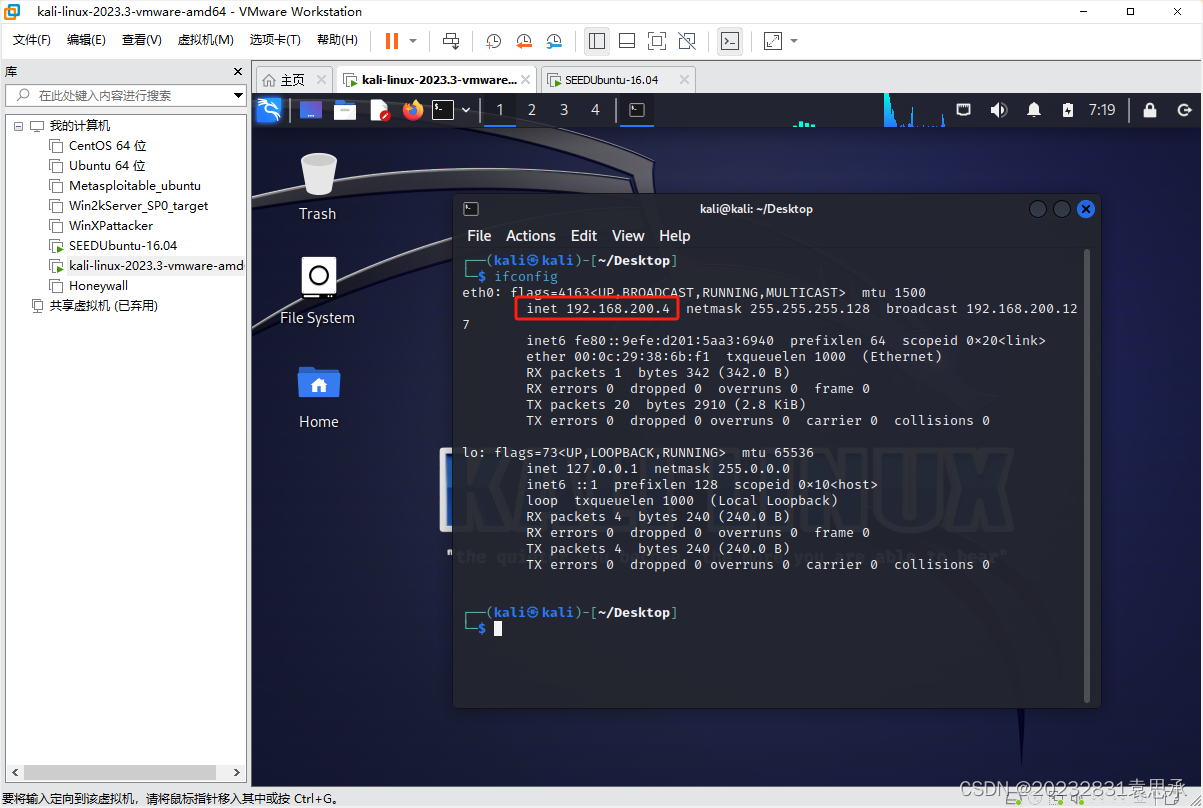

Kali虚拟机和SeedUbuntu的网络适配器环境如下,即均在Vmnet8(NAT模式)网段下:

Kali虚拟机的IP地址为:192.168.200.4

SeedUbuntu虚拟机的IP地址为:192.168.200.3

(2)域名查询

从www.csdn.net、www.163.com等中选择一个DNS域名进行查询,获取如下信息:DNS注册人及联系方式、该域名对应IP地址、IP地址注册人及联系方式、IP地址所在国家和城市和具体地理位置。

这里我选择www.csdn.net

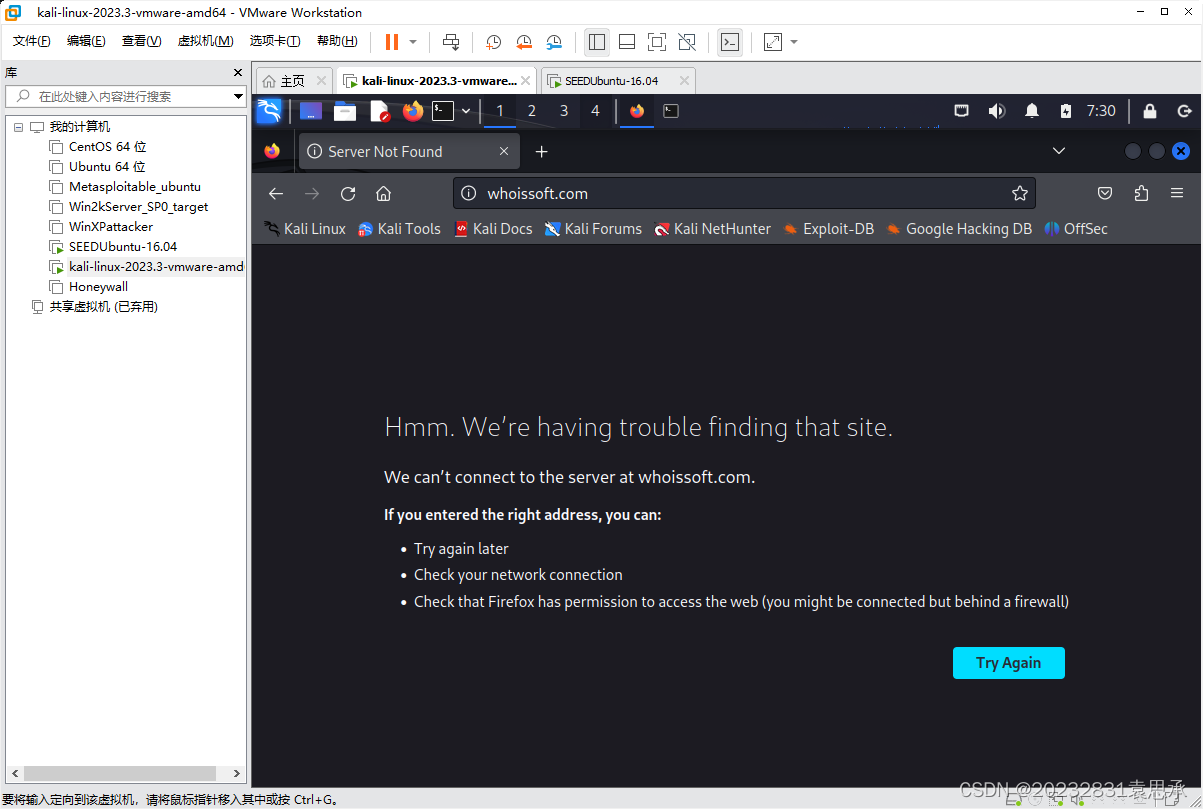

由于whoissoft.com无法打开,因此更换此网址进行此部分实验:https://www.whois.com/以及https://x.threatbook.com/。

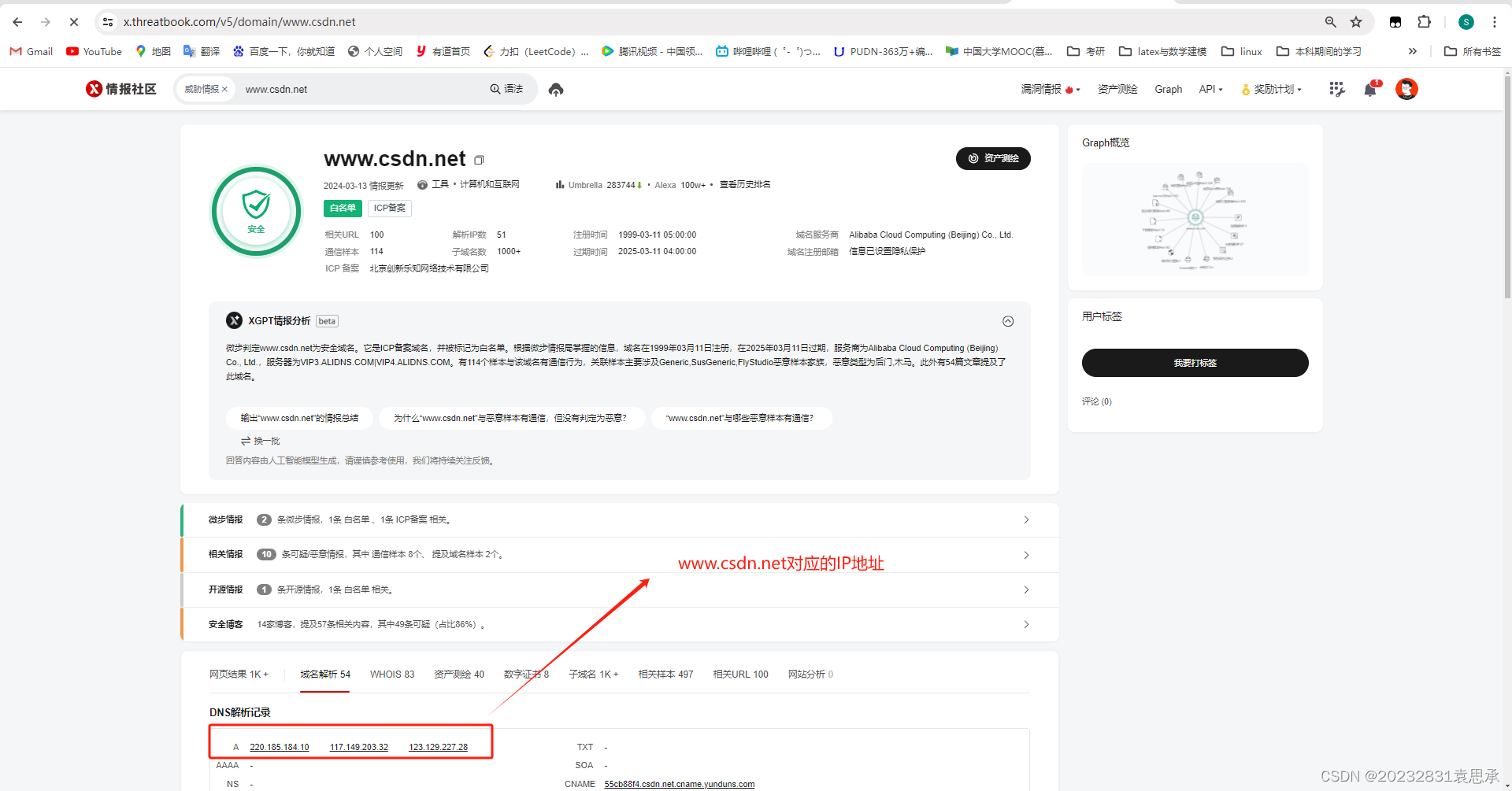

https://x.threatbook.com查询www.csdn.net的IP:

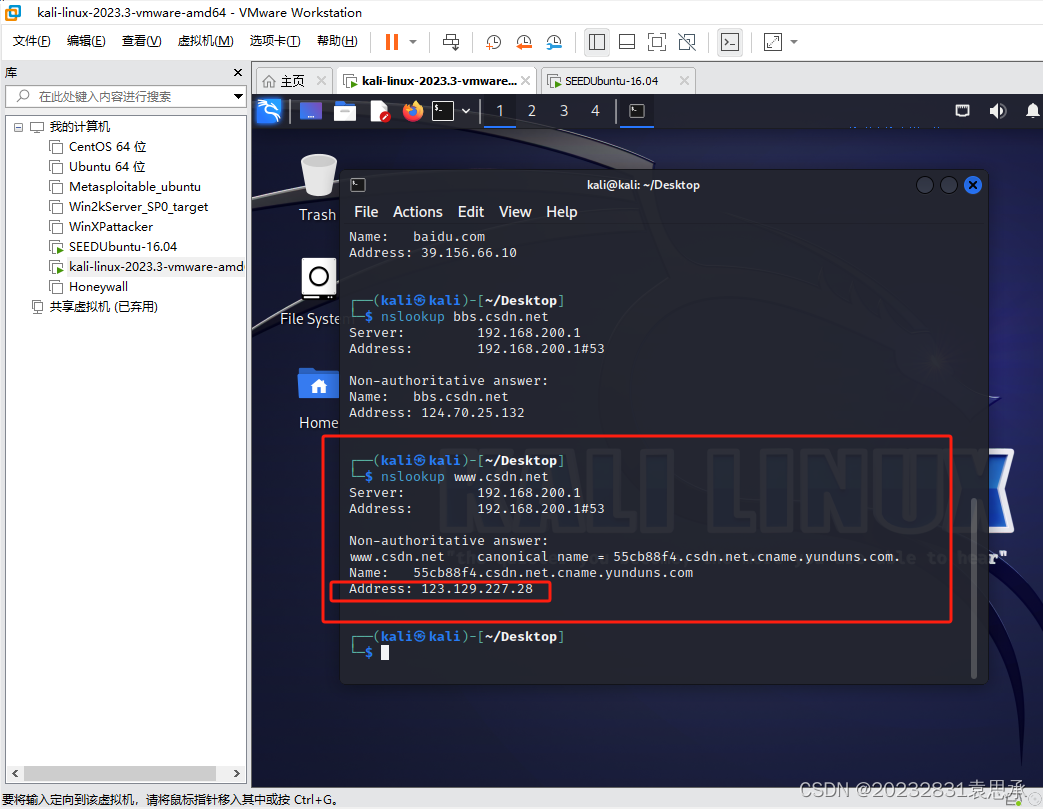

在Kali虚拟机中也可以根据nslookup也可验证:

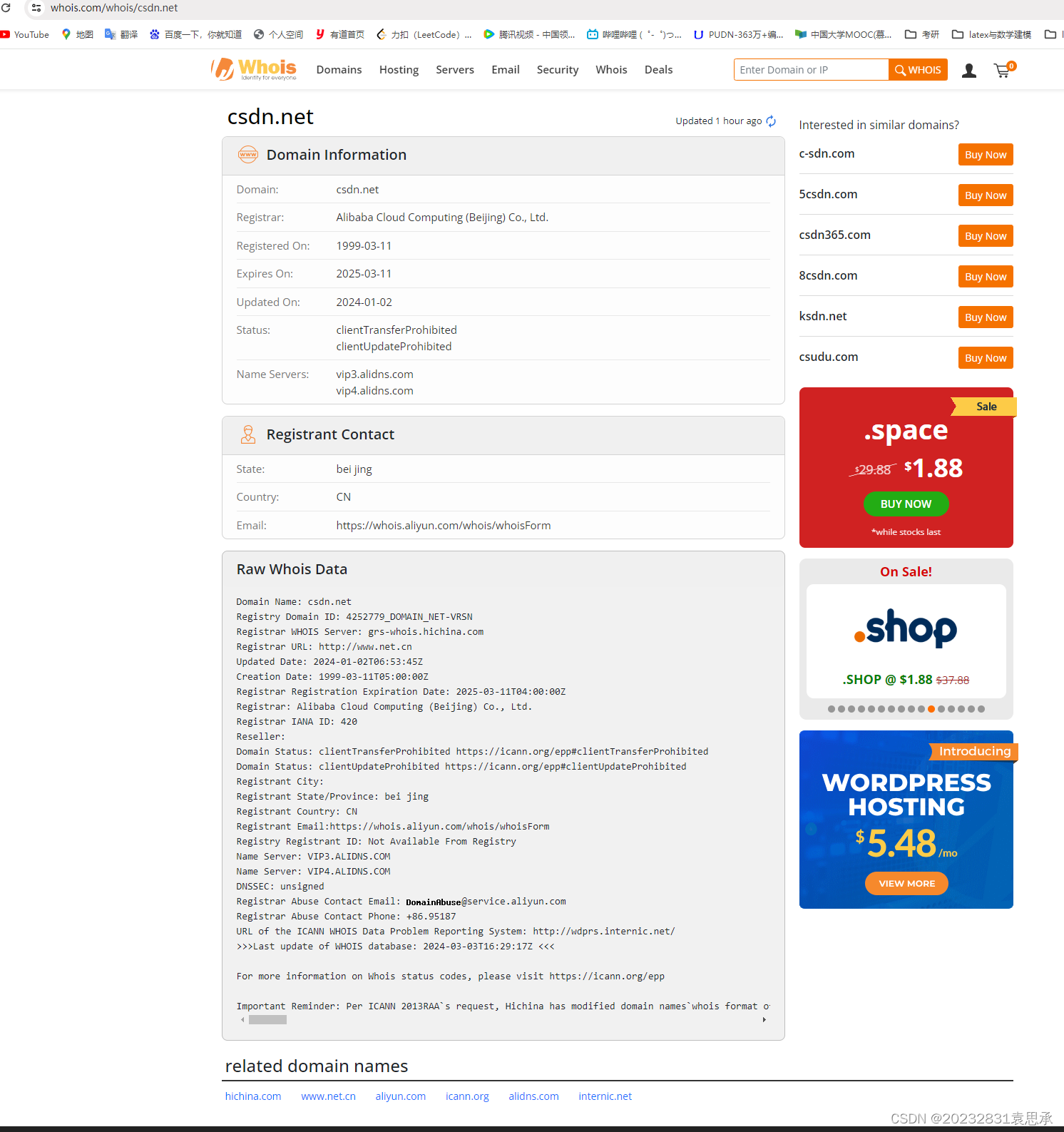

其他信息在https://www.whois.com网站中查询:

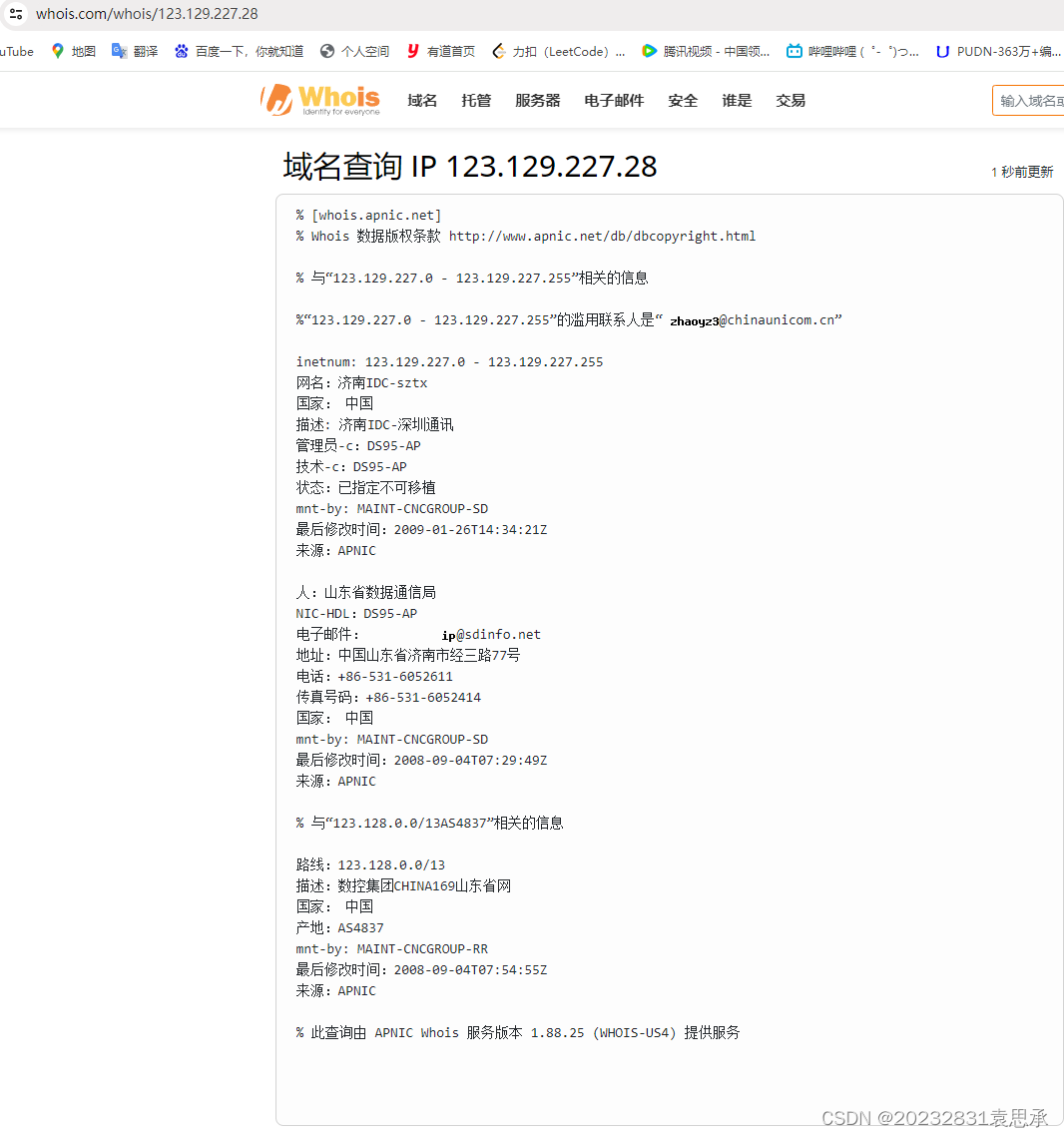

也可以通过IP:123.129.227.28来反向查询,查询结果如下:

总结:

DNS注册人:Alibaba Cloud Computing (Beijing) Co., Ltd.

DNS注册人的联系方式(Email):https://whois.aliyun.com/whois/whoisForm

该域名对应IP地址:123.129.227.28(有多个。且大厂的IP通常是动态IP,会一直改变,甚至不能直接查询)

IP地址注册人及联系方式:Data Communication Bureau Shandong(山东省数据通信局)email@sdinfo.net(email)

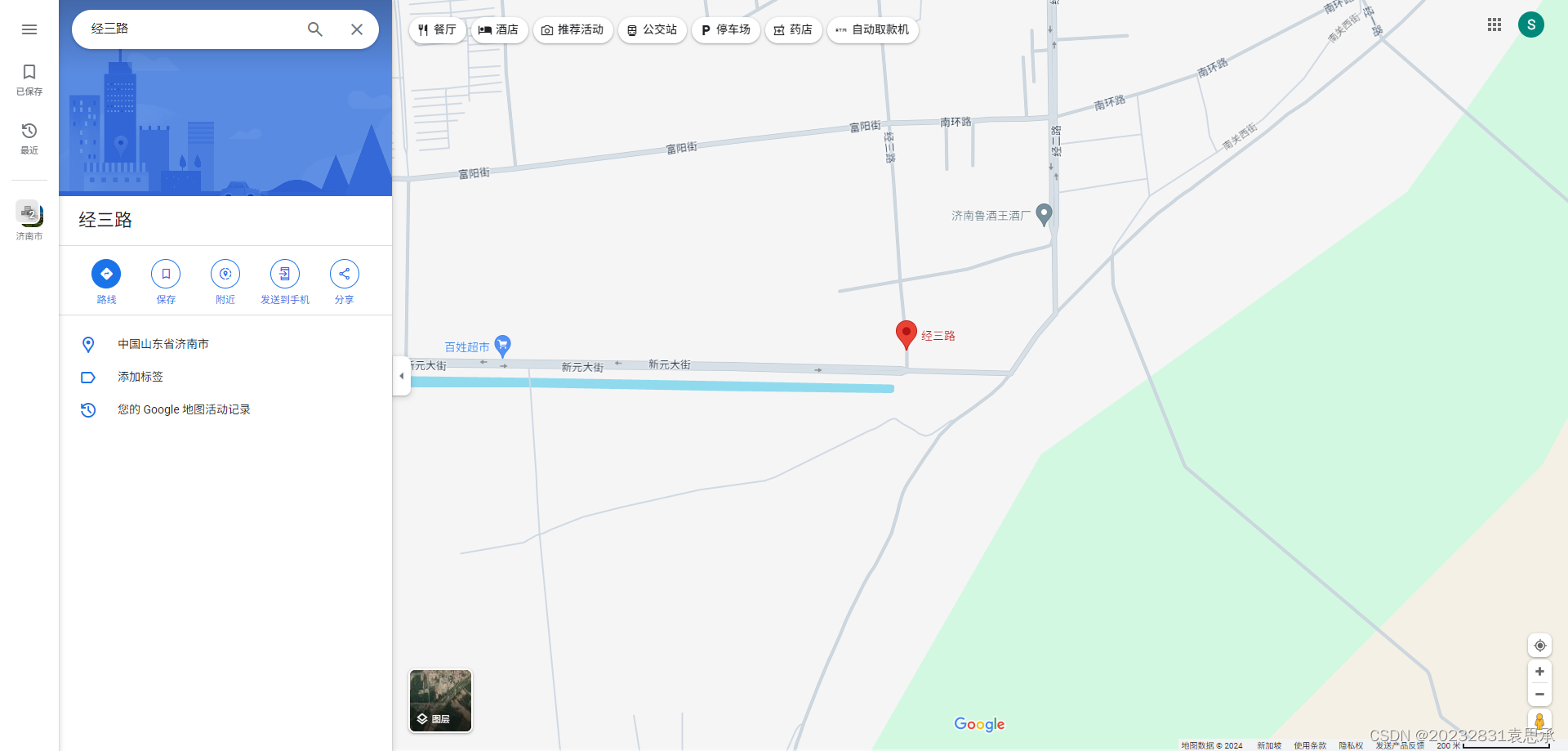

IP地址所在国家和城市和具体地理位置:No.77 Jingsan Road,Jinan,Shandong,P.R.China(中国山东省济南市经三路77号)(不同IP有多个,对应的地址也有多个,这里以IP:123.129.227.28为主)

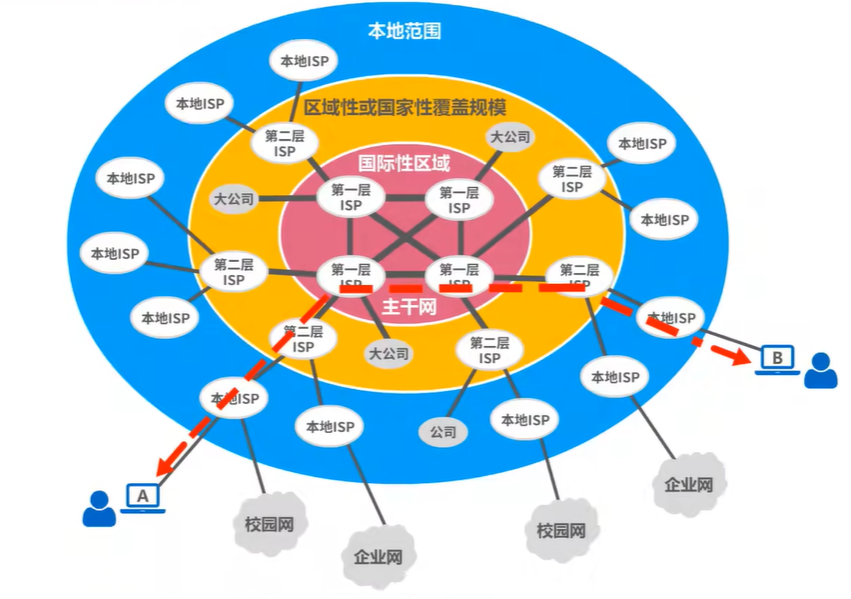

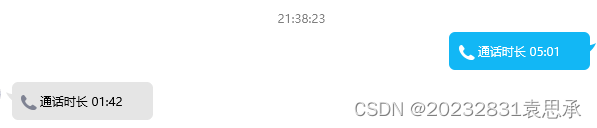

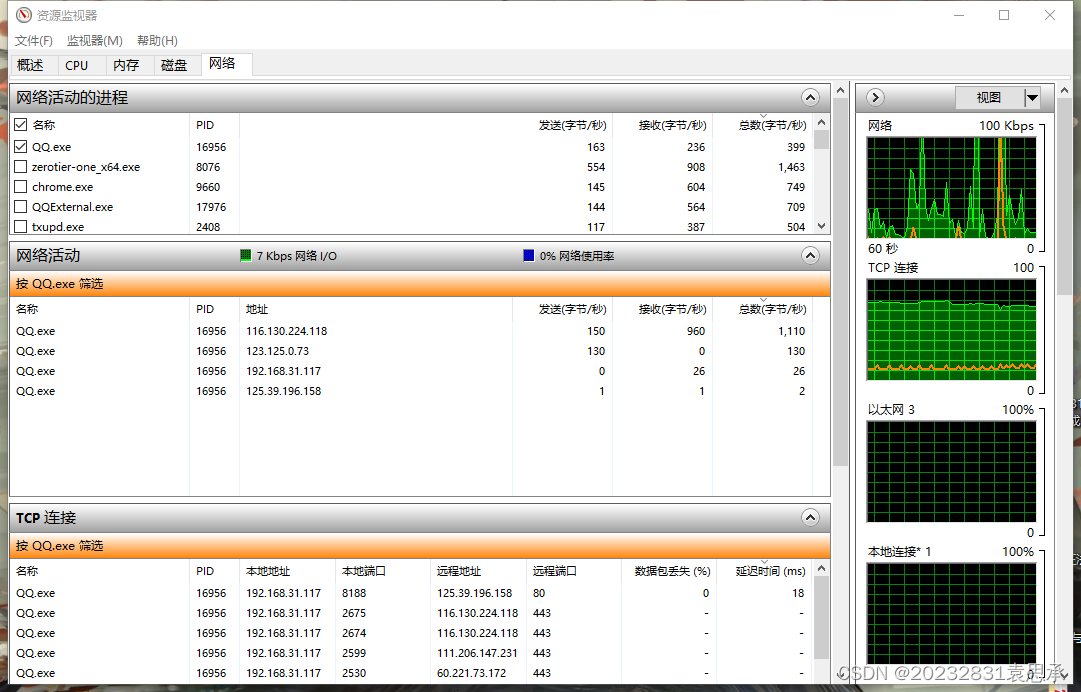

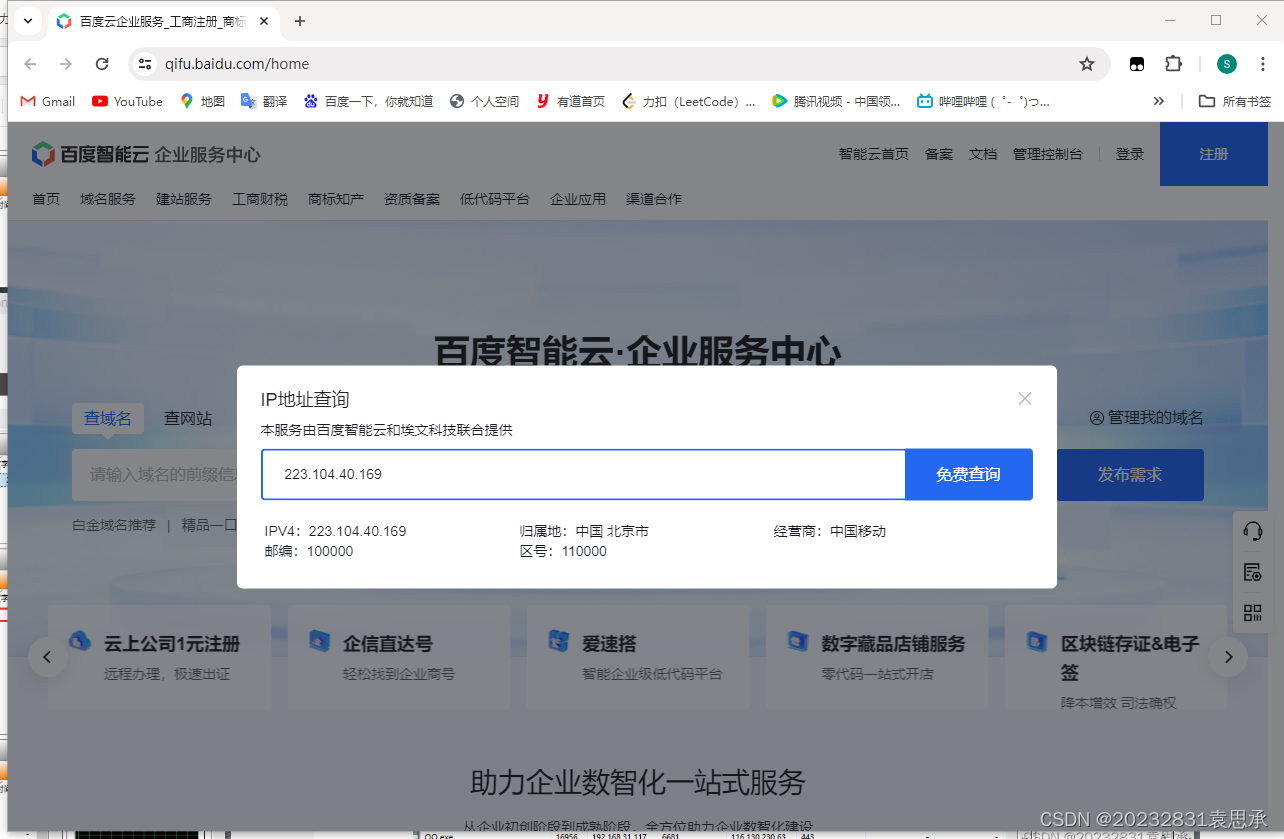

(3)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

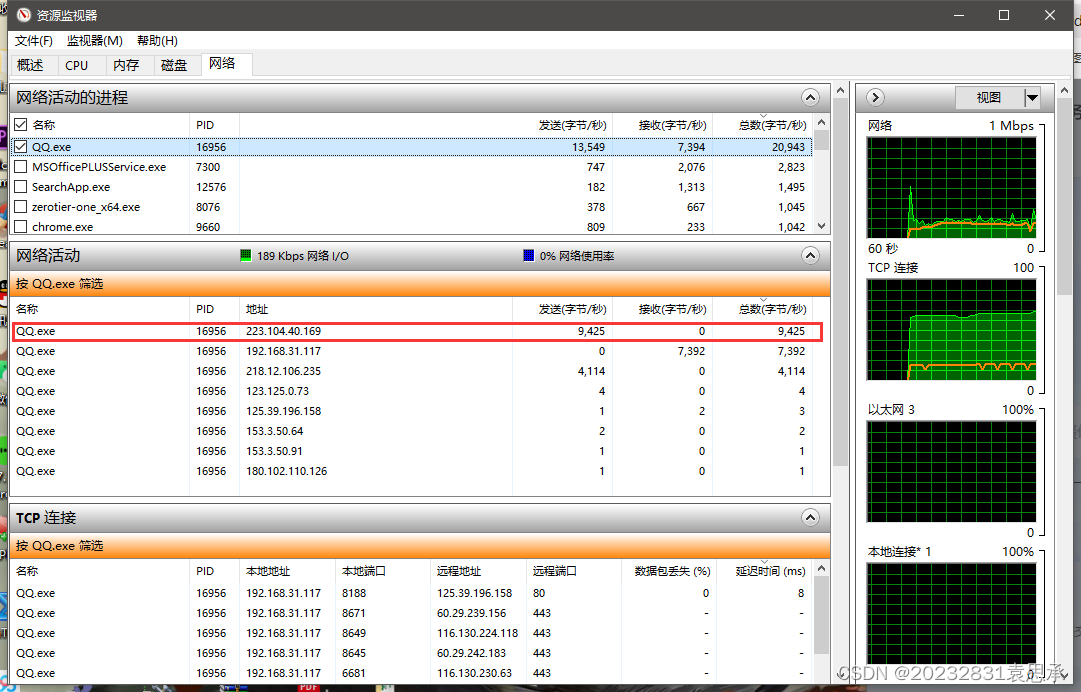

这里打开了QQ的聊天的语音聊天,并在资源管理器中查看如下:

多了一个IP:23.104.40.169,也是流量最大的一个。

查询是北京市的IP,归属为中国移动,即成功。

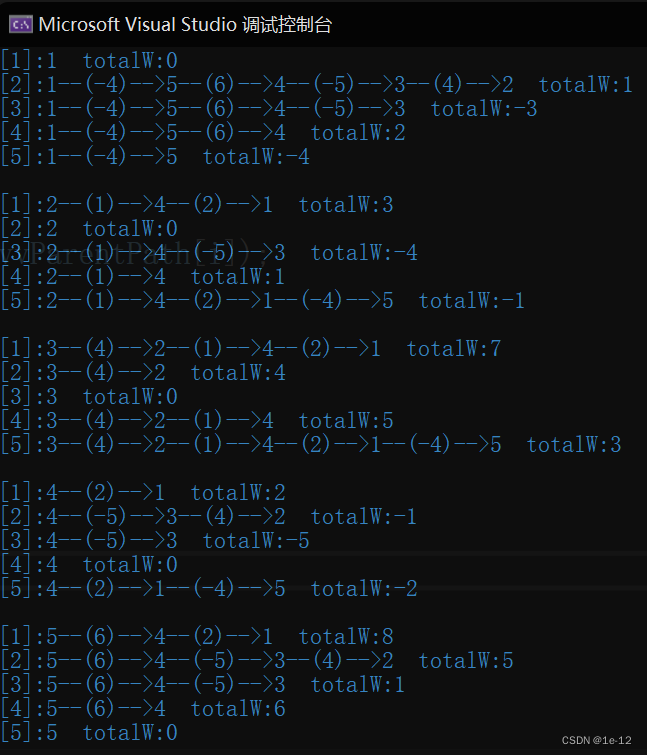

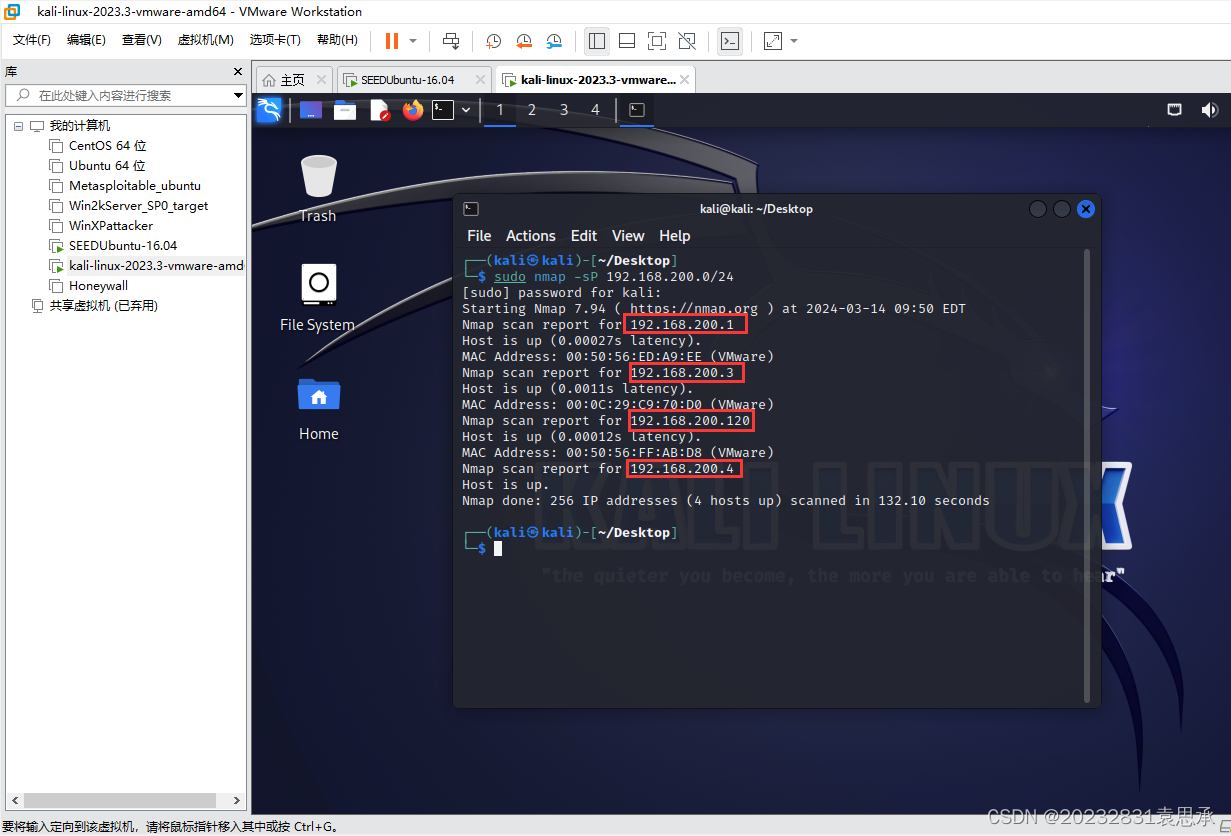

(4)使用nmap开源软件对机器环境进行扫描。

①扫描网段

通过以下代码,可以扫描环境,即VMnet8的环境,可以看到共有4台主机。首先是Kali和SEEDUbuntu两台主机的IP,即192.168.200.3和192.168.200.4。此外,还有虚拟网段给的两个网口192.168.200.1和192.168.200.120,即一个是网关IP,一个是结束地址IP。

sudo nmap -sP 192.168.200.0/24

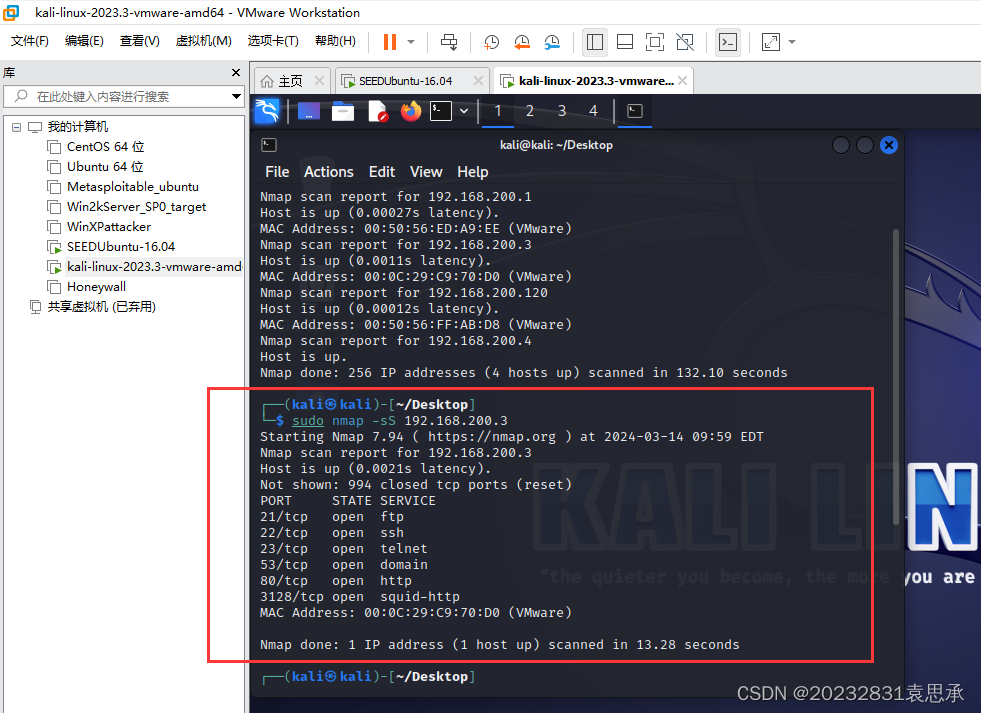

②扫描靶机的TCP和UDP端口

通过以下命令SEEDUbuntu主机的TCP和UDP端口

sudo nmap -sS 192.168.200.3

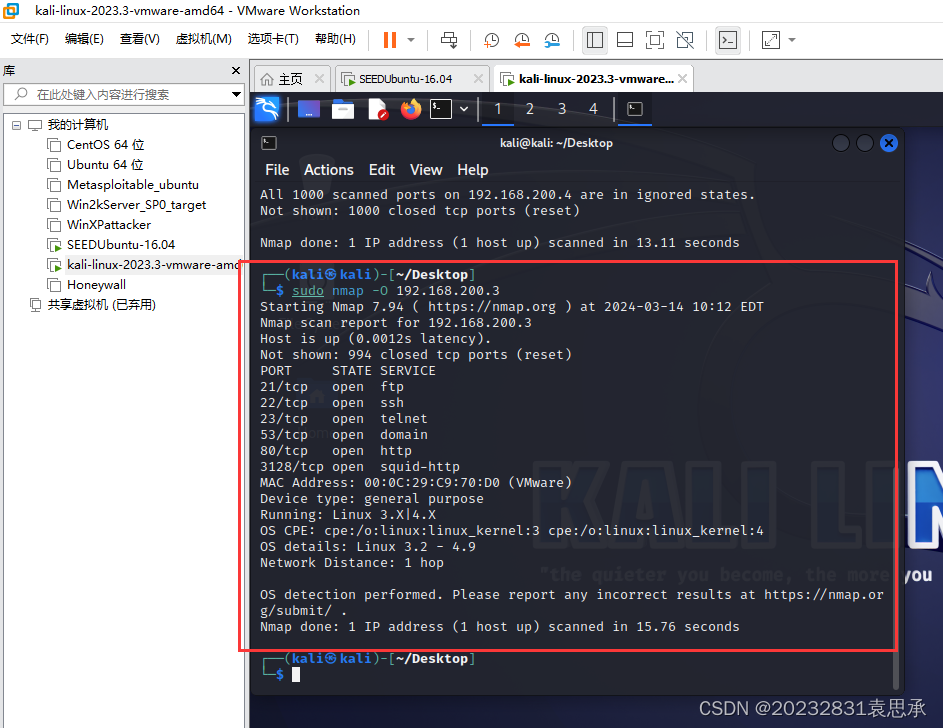

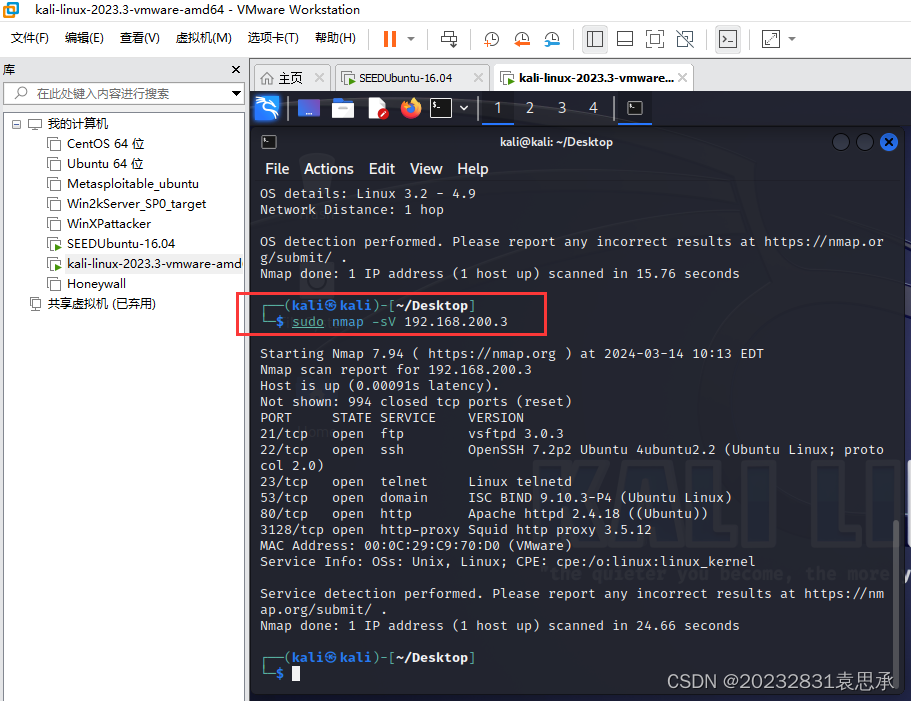

③查看靶机操作系统和版本号

sudo nmap -O 192.168.200.3

④查看靶机安装的网络服务

sudo nmap -sV 192.168.200.3

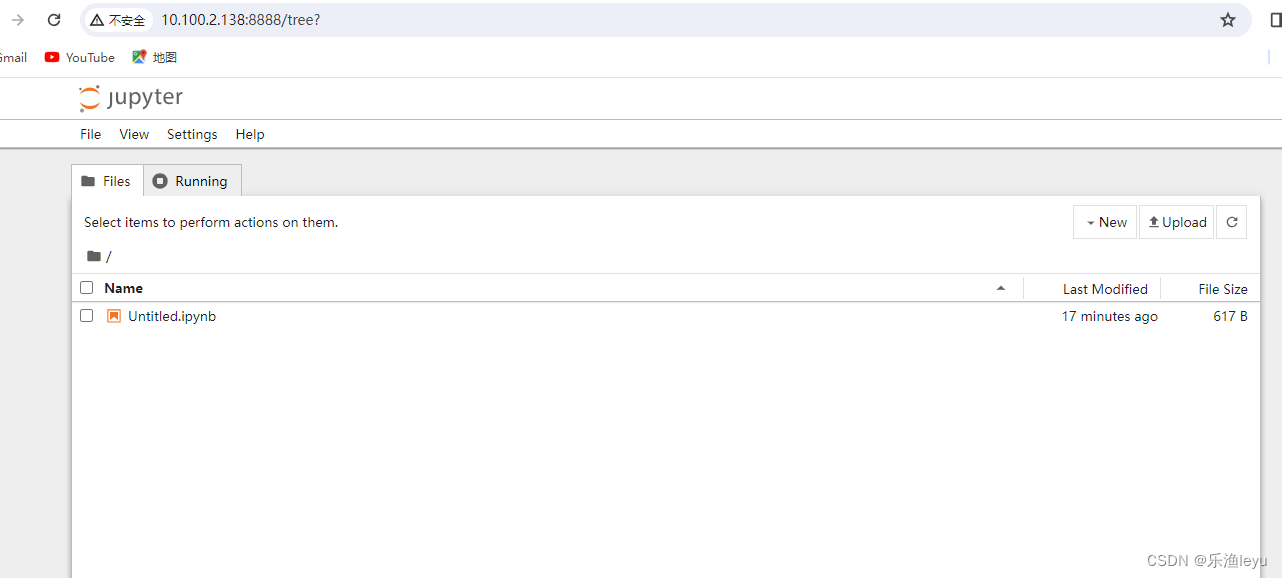

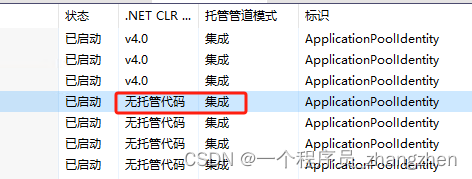

(5)使用Nessus开源软件对靶机环境进行扫描。

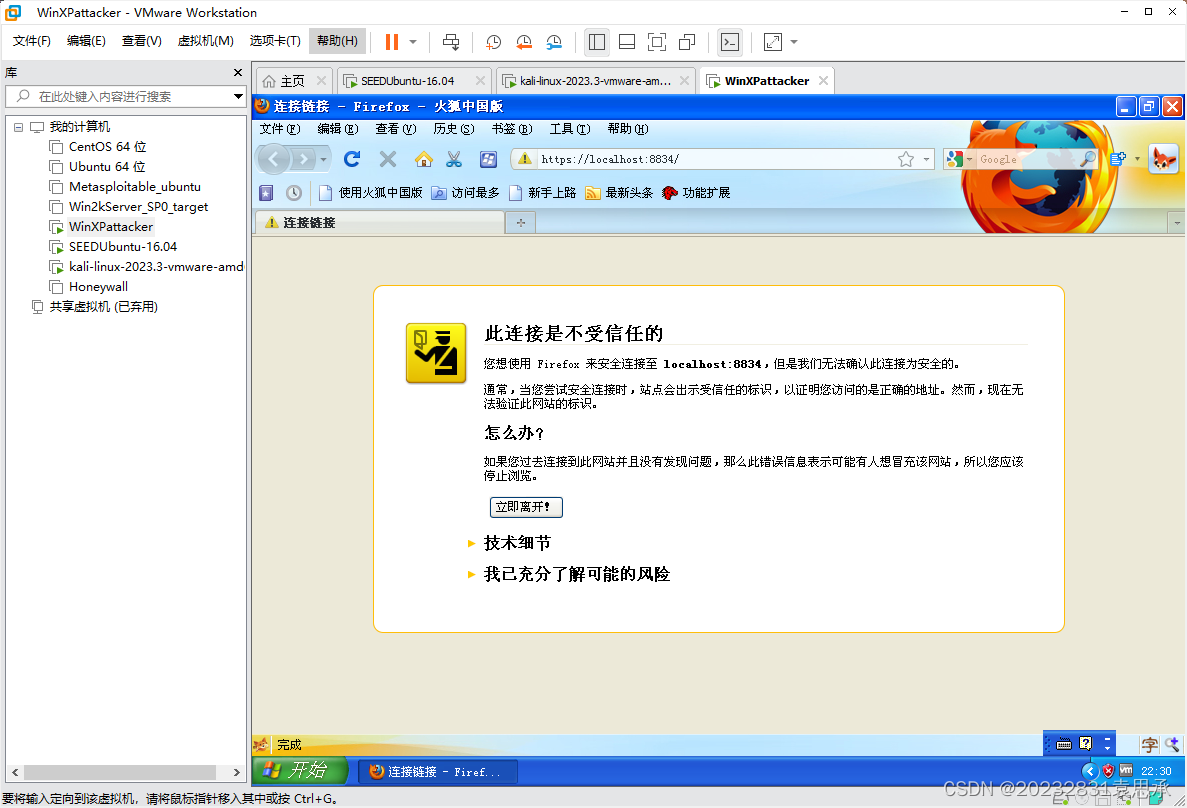

在Kali中,由于Nessus难以实现功能,下载安装好难以使用,所以借鉴前人的基础,使用了WinXP攻击机进行扫描。(因WinXP攻击机自带该软件)

首先,直接打开软件:

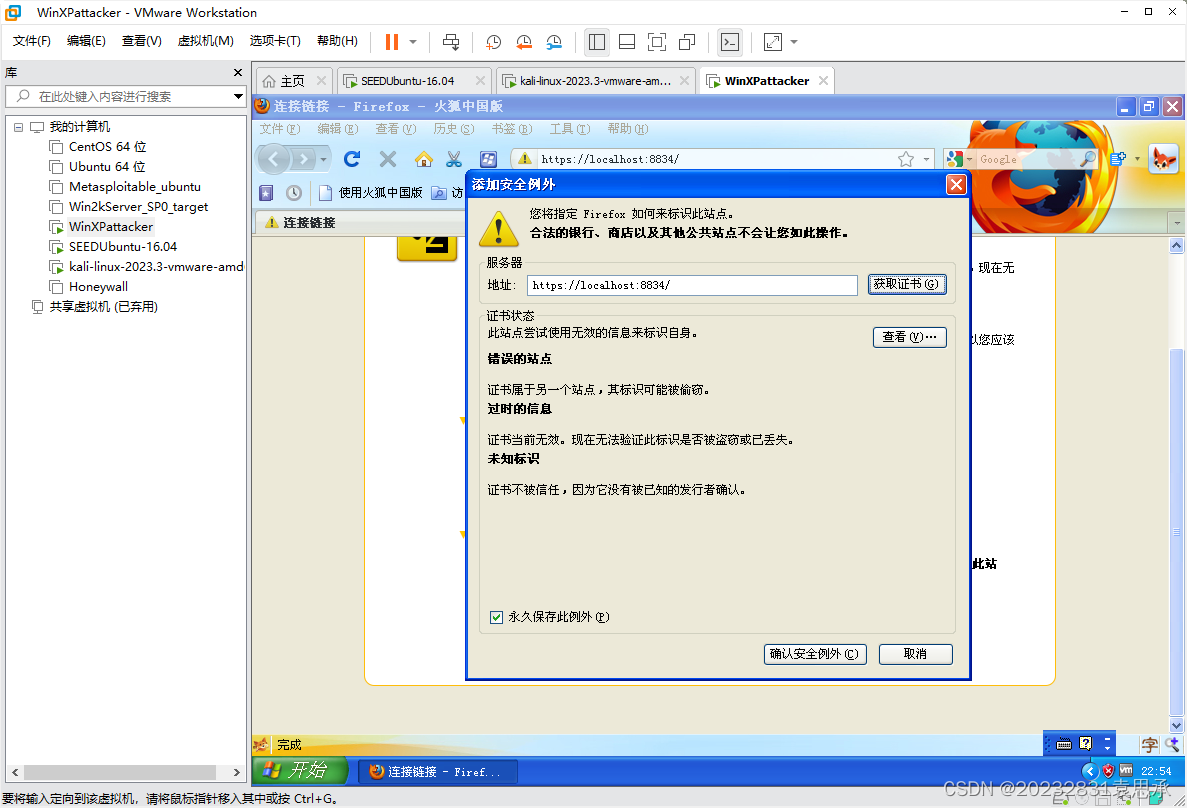

对其进行信任操作:

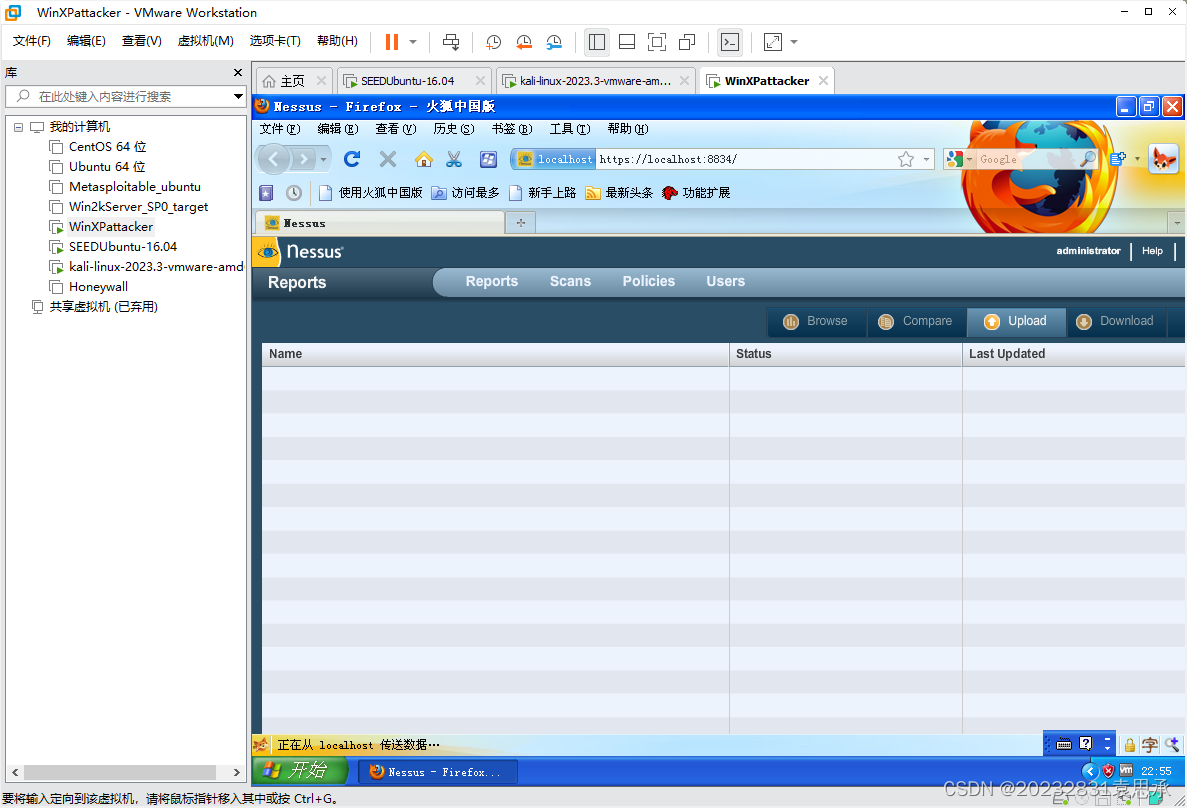

输入用户名administrator和密码mima1234,进行登录:

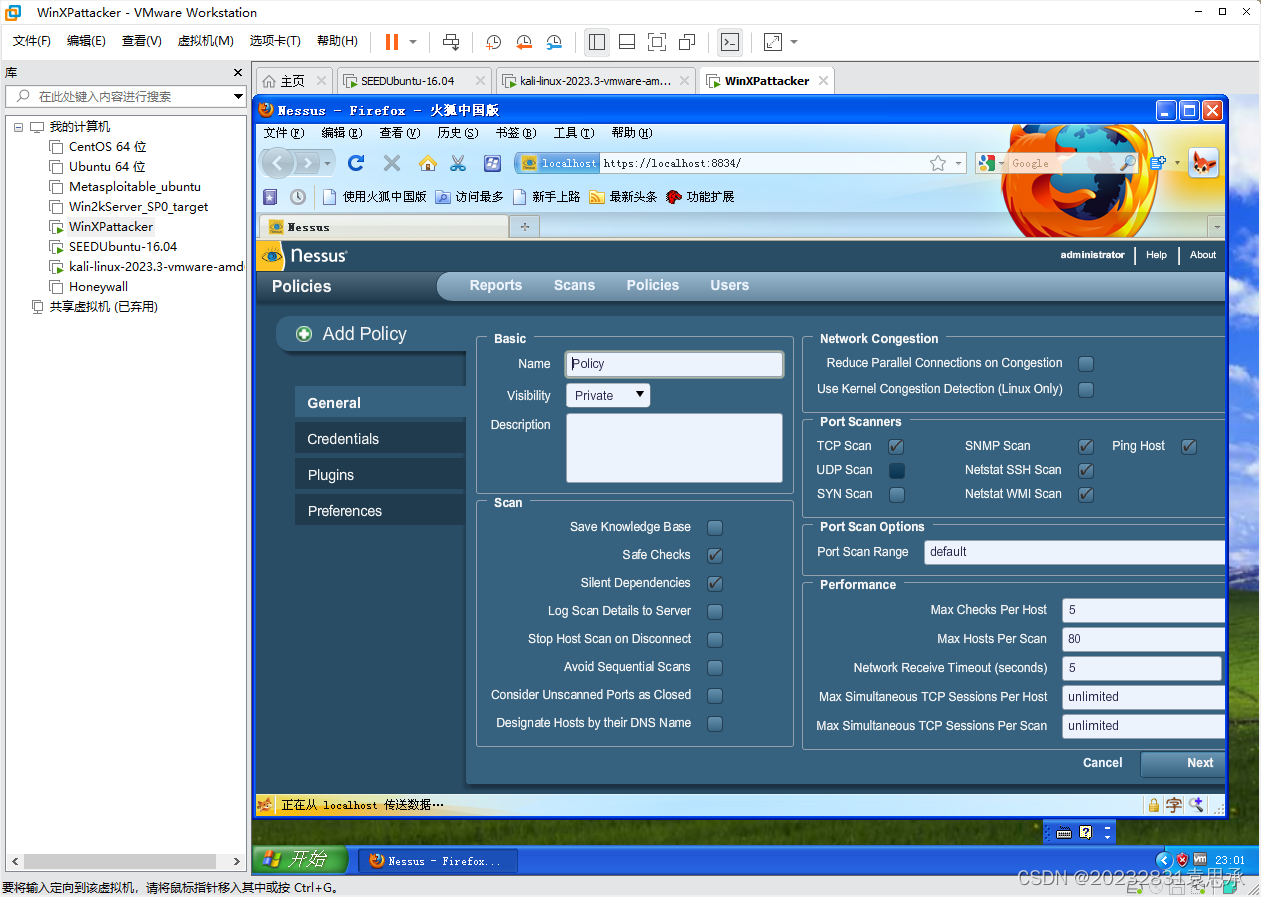

在菜单中单击Policies,点击Add创建新的扫描策略Policy。

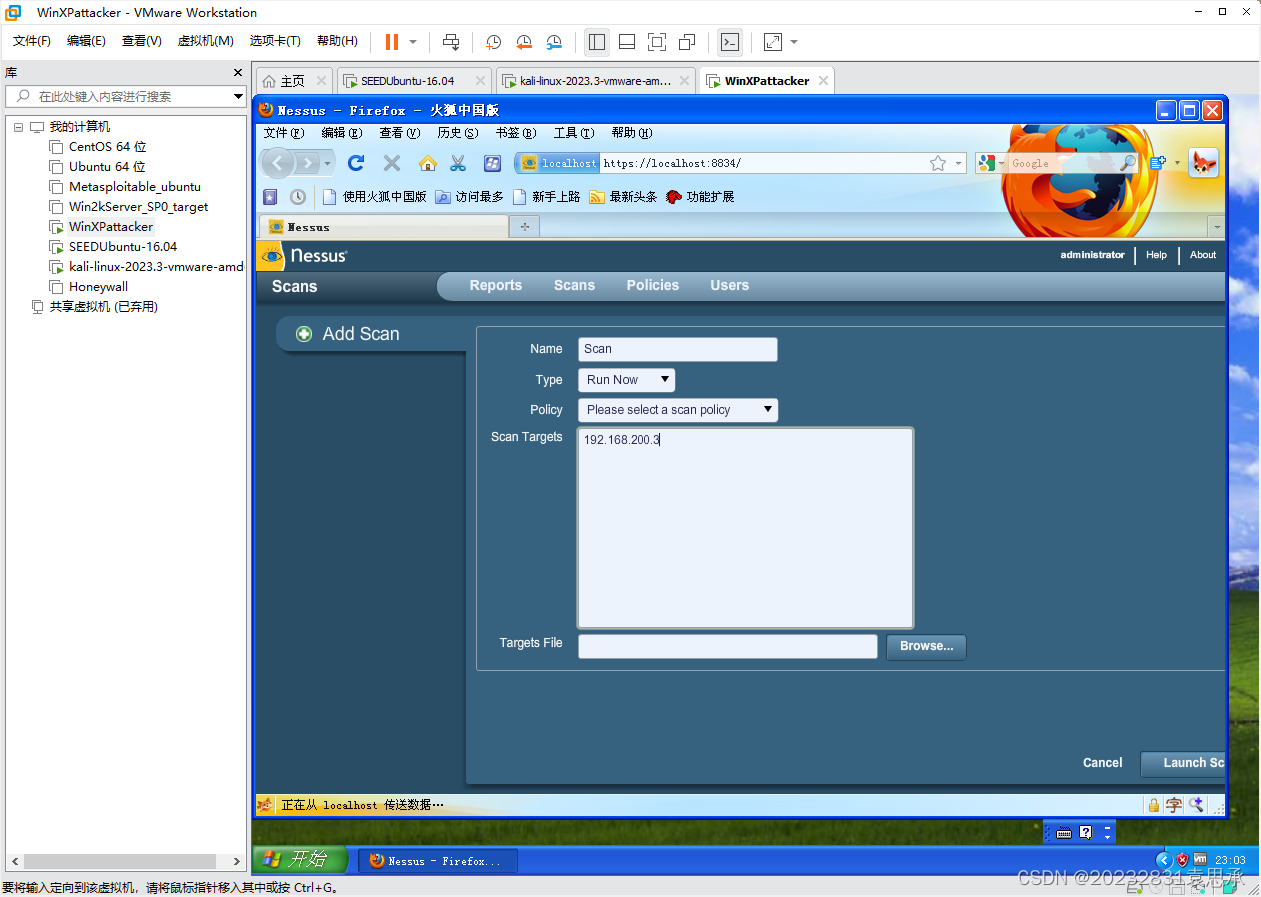

新建扫描Scan,使用创建的策略Policy,扫描SEEDUbuntu靶机(192.168.200.3)的漏洞。

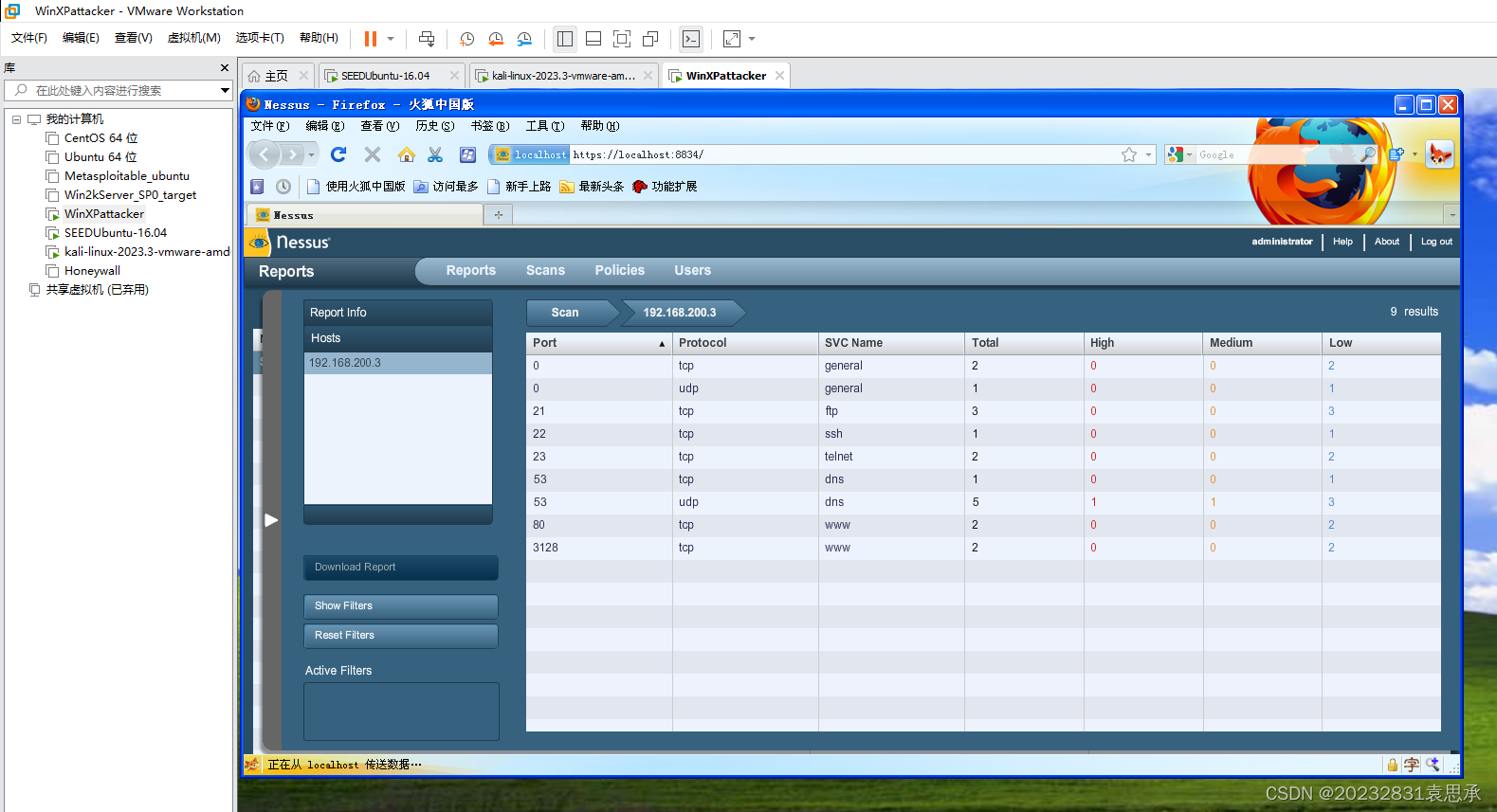

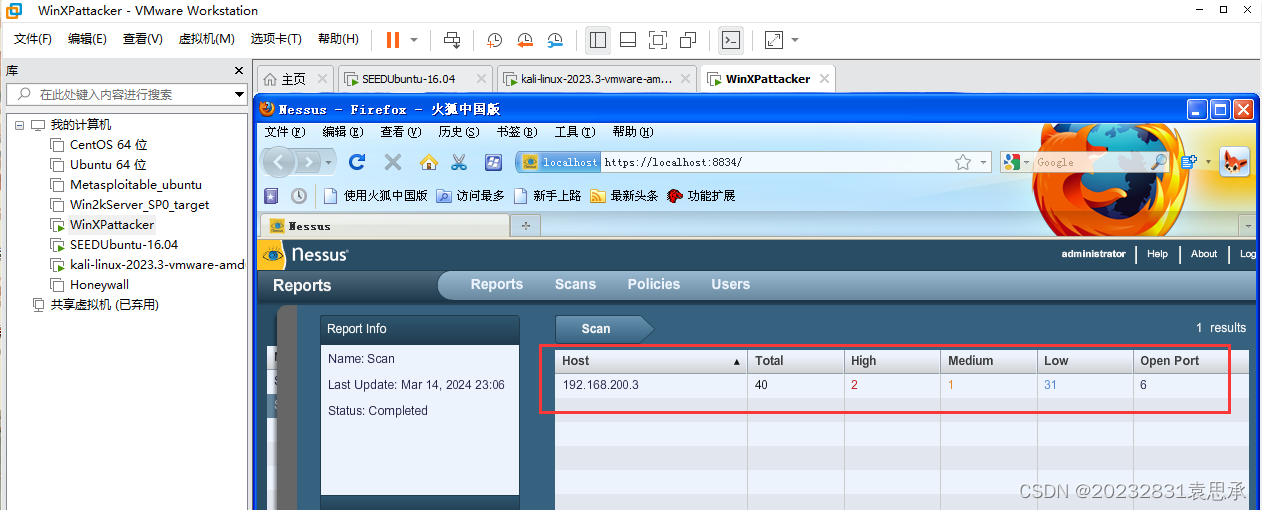

进行扫描,并查看报告:

可以查看到,SEEDUbuntu靶机的开放端口有6个,其中,高危漏洞有2个,中等危险漏洞有1个,低危漏洞有31个。

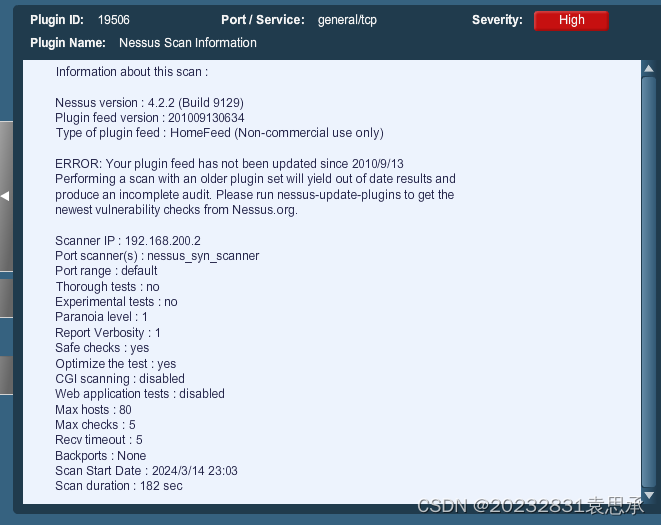

例如下图是一个高危漏洞的详细描述:

(6)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

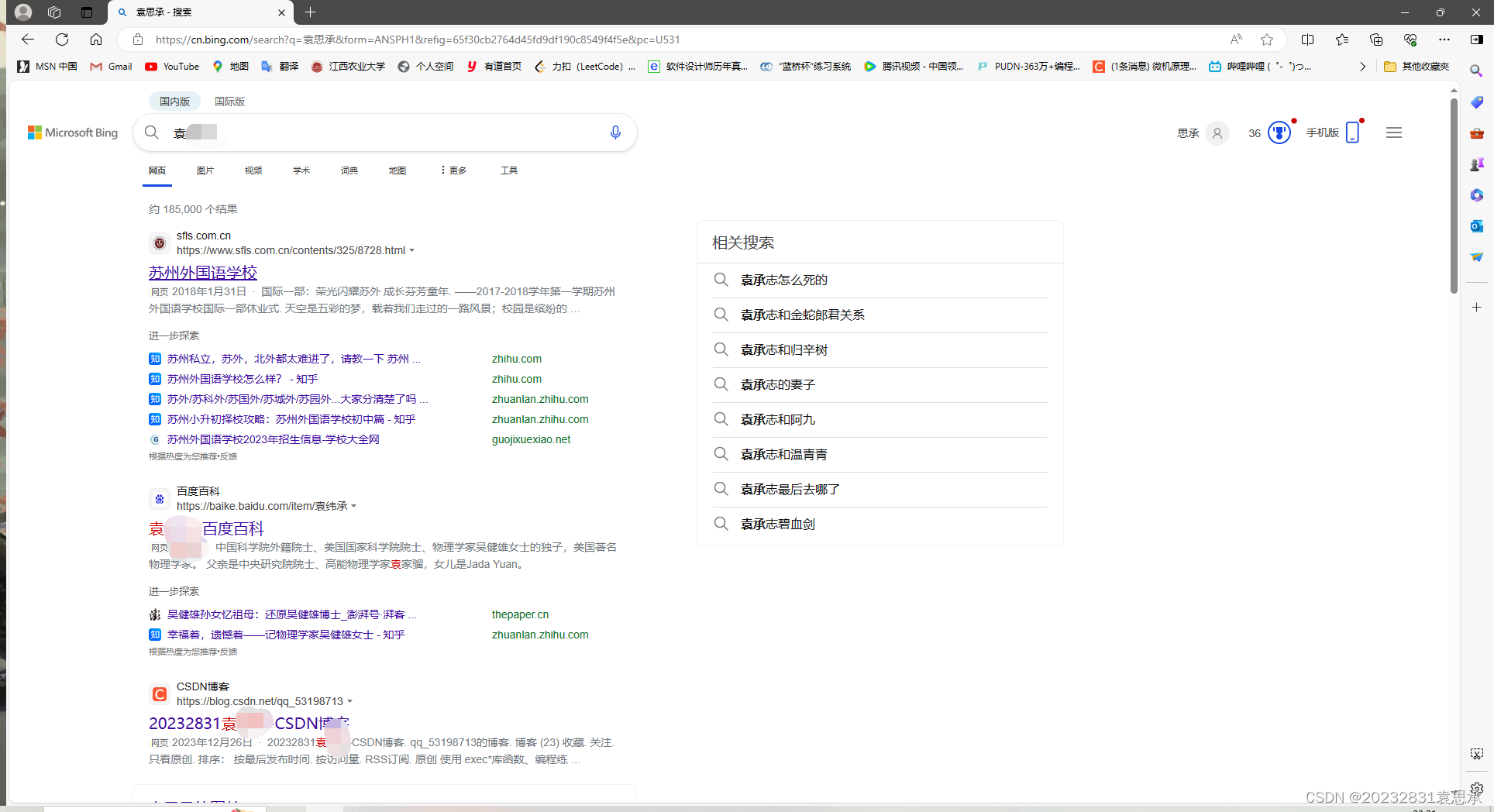

查询自己的名字,查到与某一外国语小学的小学生同名,还查到了上学期自己的实验报告:

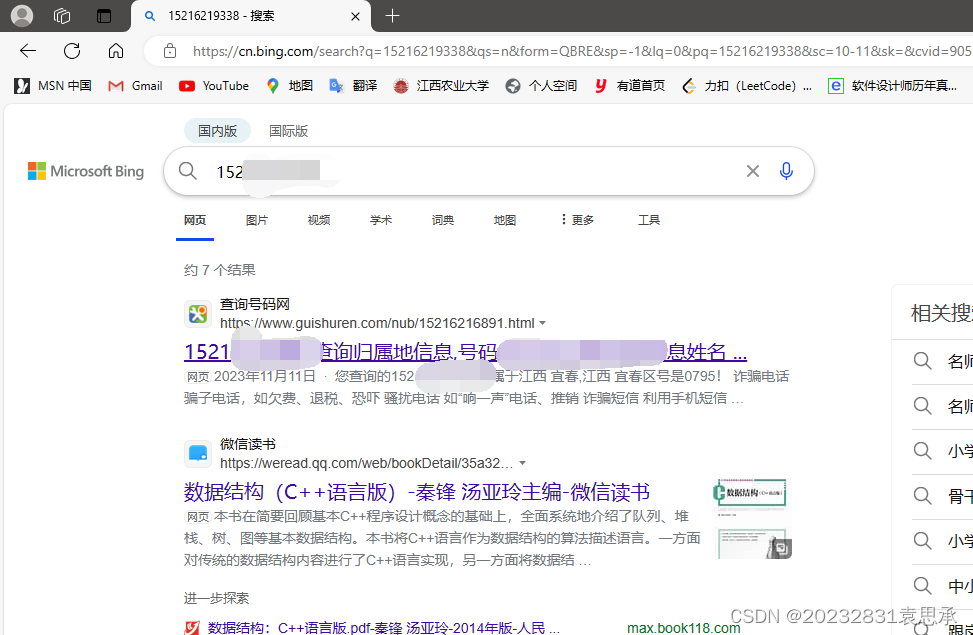

查询手机号也并没有查到自己的号码,但是查到了类似的号码,且归属地相同(江西宜春)。

3.学习中遇到的问题及解决

-

问题1:whoissoft.com打不开,无法连接,科学上网也无法解决

-

问题1解决方案:更换网址,使用https://x.threatbook.com/和https://www.whois.com/等网址进行DNS域名查询

-

问题2:Kali攻击机的Nessus难以使用

-

问题2解决方案:选择了WinXP攻击机自带的Nessus软件进行相同操作,结果也是一致的。

4.学习感悟、思考等

这次实验遇到的问题有点多,但是都通过其他的途径去解决,受益匪浅。同时,通过QQ语音,然后进行IP查询就能得知对方的具体IP和位置,让人细思极恐。此外,个人的信息也难免会在网络上查询到,所以我们必须得加强网络安全的学习,在这个网络时代保护好自己。

参考资料

- 2024最新Nessus详细安装使用教程