目录

1.确定目标

2.目标阔线收集

2.1.子域名爆破

2.2.空间资产测绘

2.3.相关工具协助

3.指纹识别

4.相关地址

4.1.网站备案

4.2.资产测绘平台

4.3.工具

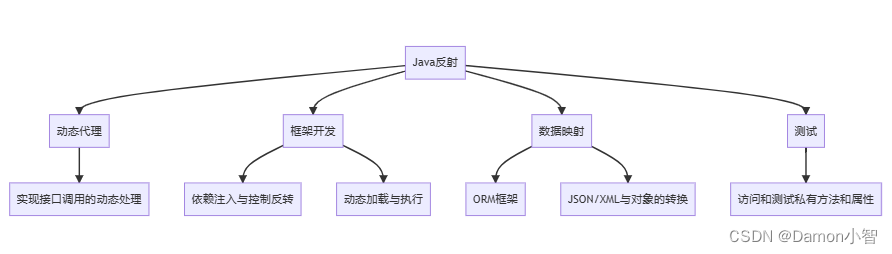

在渗透测试过程中,前期的一个信息打点过程可谓是尤为重要,但是如何做好前期的信息收集方式呢?本期将会讲解如何做好前期的信息收集。(本次工具下载地址在文末或我上传的资源中)

1.确定目标

前言:

在我们要针对某个公司进行挖掘漏洞或者src时,前期的信息收集尤为重要,在一定程度上来说,搜索目标资产越多,我们的攻击面以及攻击范围也就越广,挖掘到漏洞的可能性也就越大。多说无益,这里举个例子,就拿百度来说,如何确定攻击的目标。

给了我们一个百度公司的目标,我们该如何进行漏洞挖掘。首先是查看备案域名。我们可以在法大大、爱企查、天眼查来查看,这里以爱企查为例,查询该公司子域名。

可以看到有很多域名,这里以"baidu.com"为例,进行下一步的信息收集。

2.目标阔线收集

2.1.子域名爆破

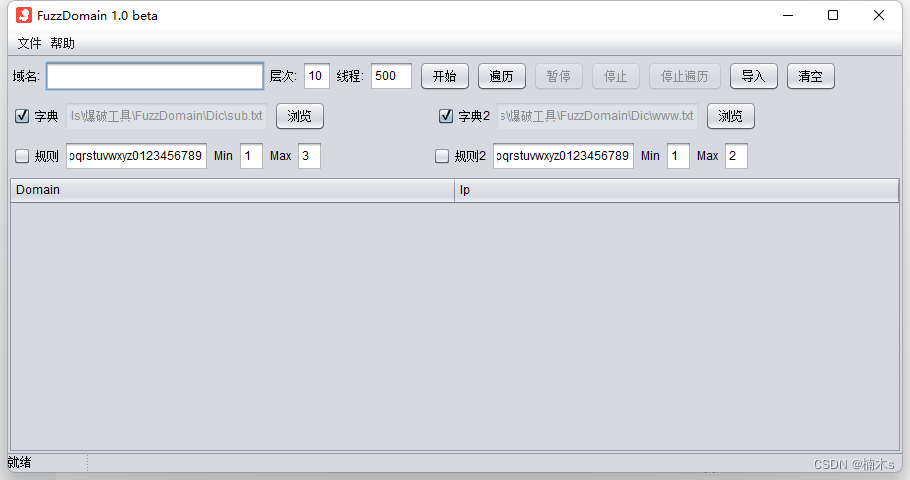

我们得到的仅仅是一个域名,域名往往还有二级域名,三级域名,该如何进一部获得该域名更多资产呢,这里推荐两个工具"Oneforall"、"FuzzDomain"。很好用的子域名爆破神器!

这里使用FuzzDomain进行演示使用方法如下:

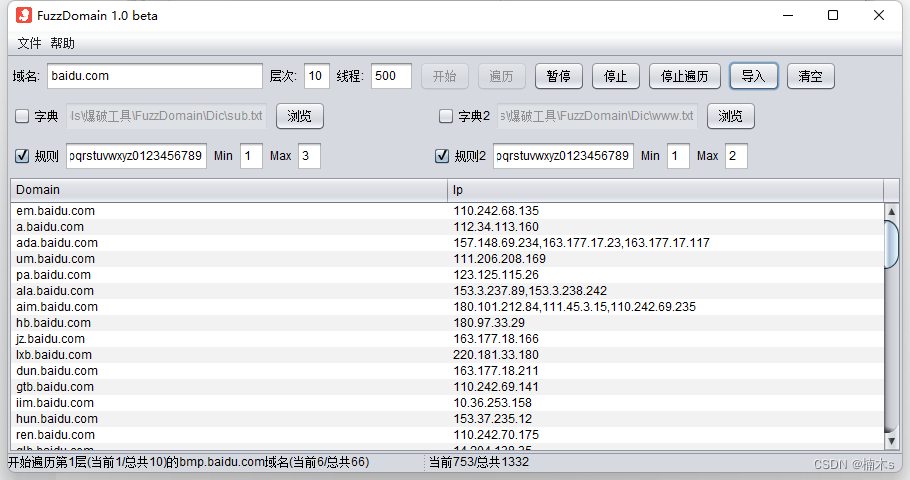

将域名放入输入框中,点击开始即可爆破,也可选择利用字典进行爆破.

可以看到我们获取了很多子域名。相关的IP要判断是否是云还是本地资产,如果是本地资产可以尝试进行C段扫描,或许有意想不到的收获。

2.2.空间资产测绘

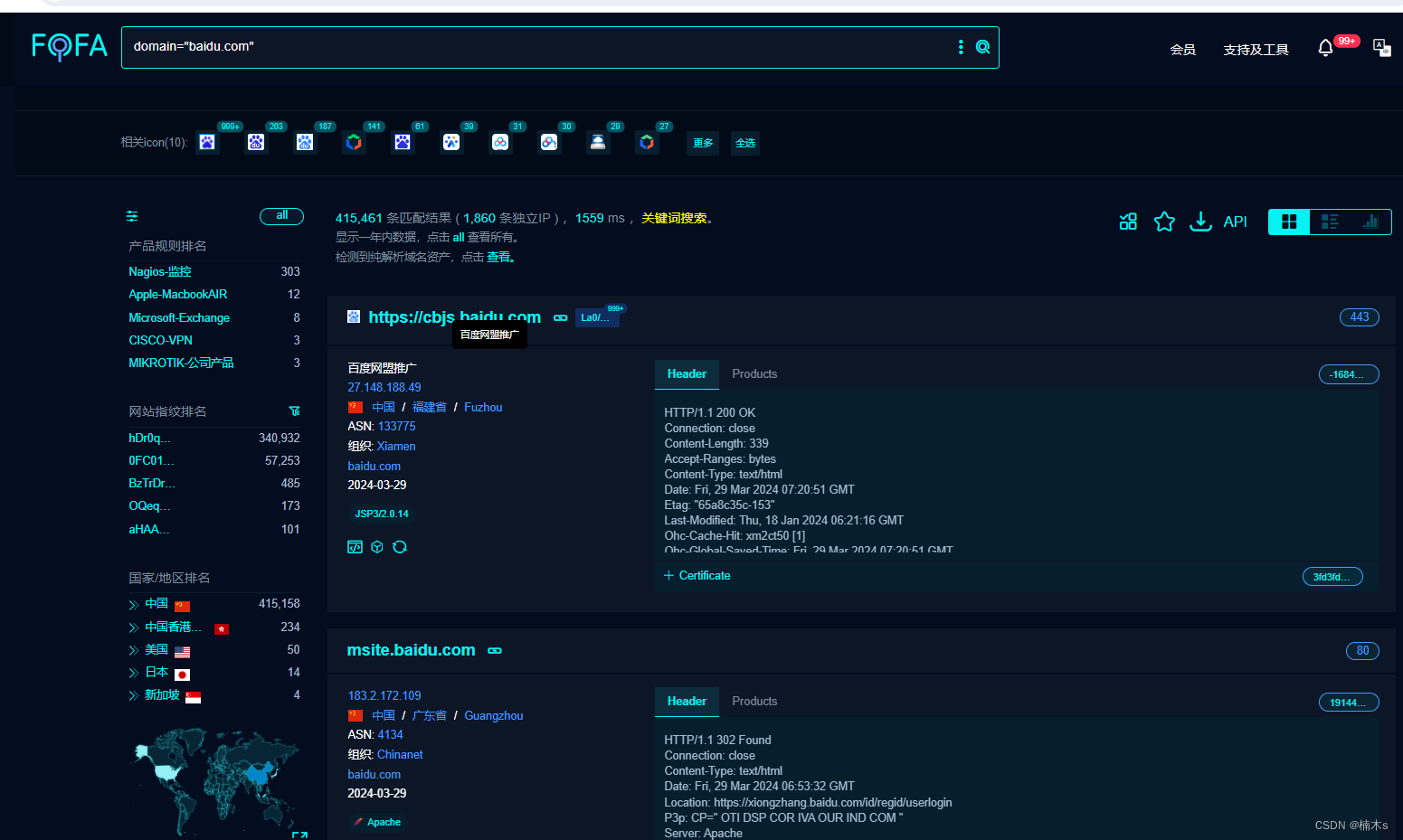

我们可以使用fofa、quake、hunter、Zoomeye、00信安等平台进行空间资产测绘,这里使用fofa为例。

搜索子域名语法为:

domain="baidu.com"

可以看到我们得到的数据还是很多的(太多了),有很多资产,说明我们找到漏洞可能性也就更高(可能是吧哈哈哈)

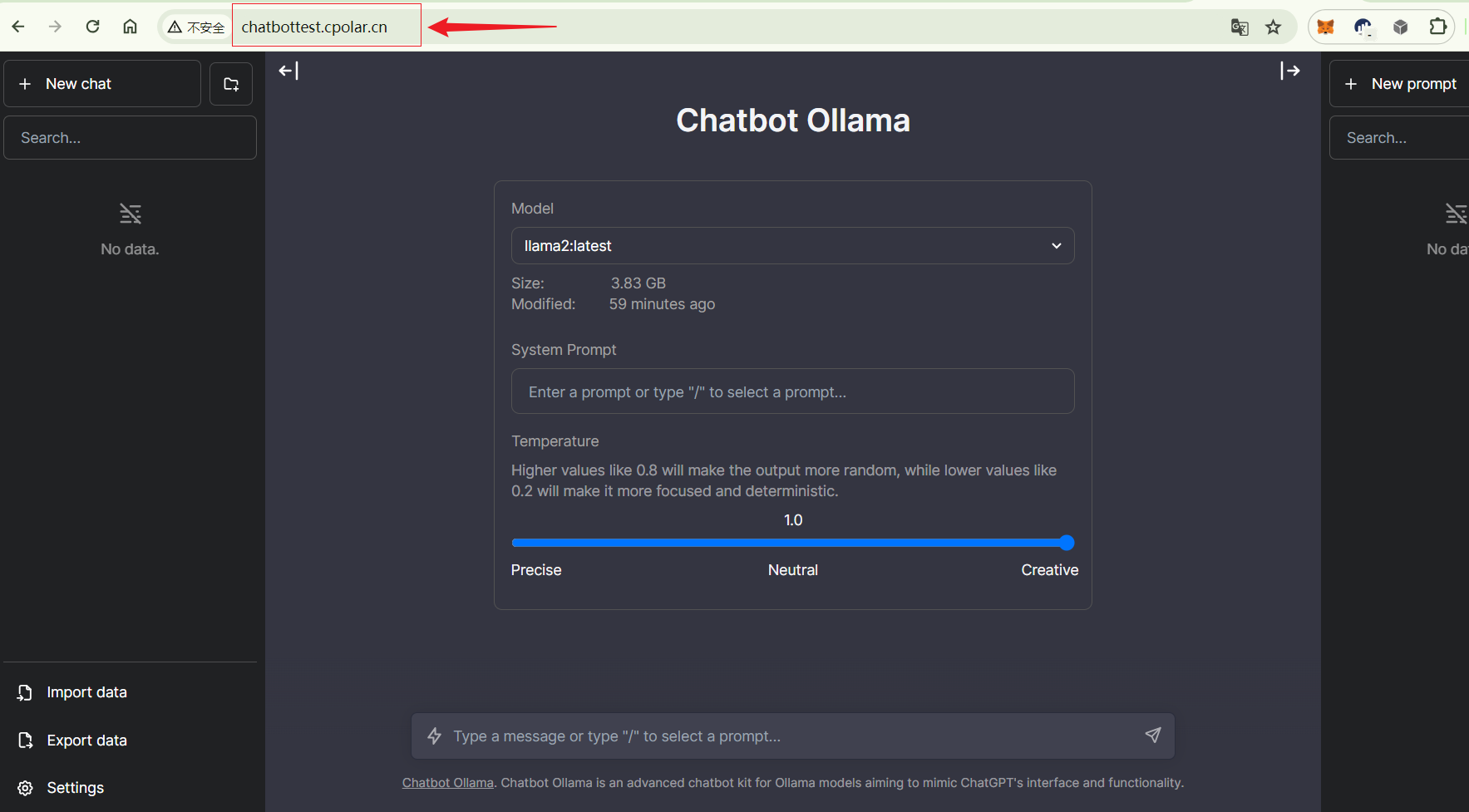

2.3.相关工具协助

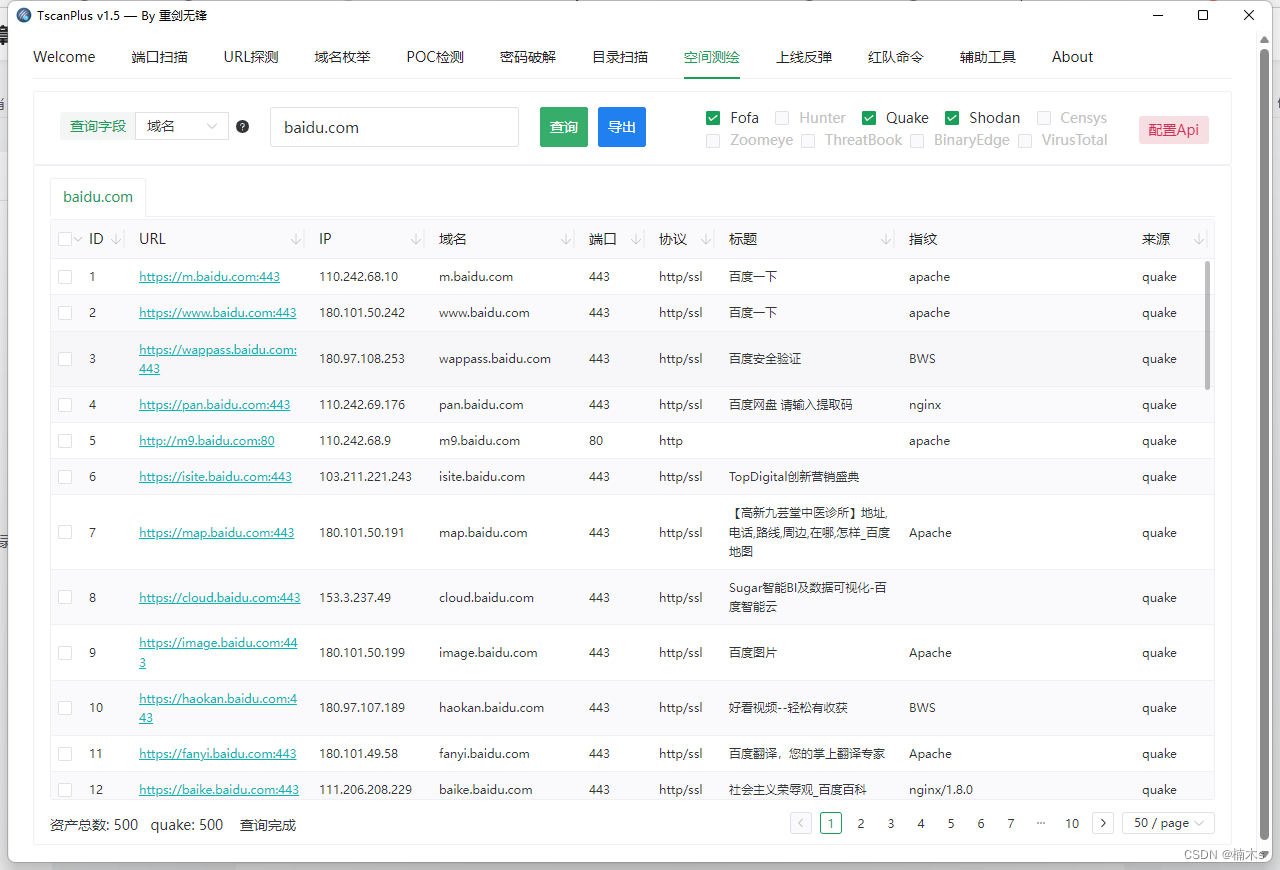

这里我们使用“重剑无锋”前辈开发的TscanPlus来进行测试吧,TscanPlus上的资产测绘只是一个小功能,该工具也支持子域名爆破以及目录扫描。只要配置好相关资产测绘平台的API,就可以很好使用(不同的空间资产测绘平台的数据也有所不同,我们可以交叉来进行查看),

这里可以看到,有很多资产。

3.指纹识别

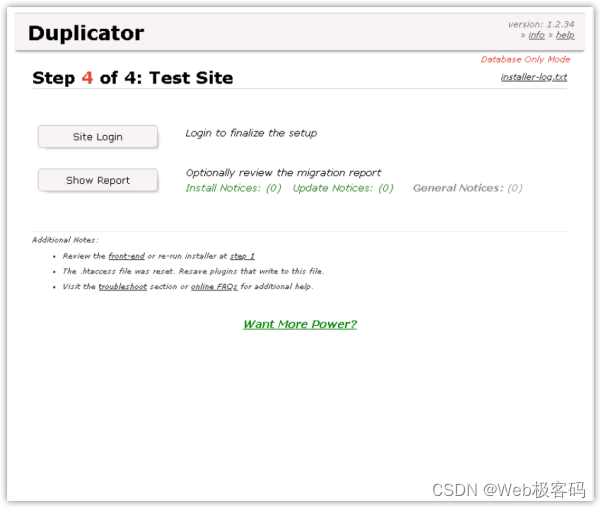

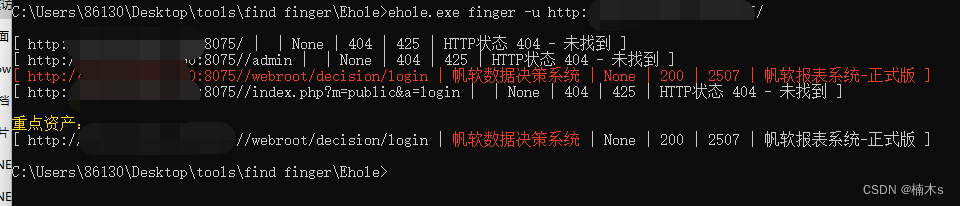

指纹识别单靠我们自己,是很难识别出来的,所以我们可以使用一个工具来帮助我们进行识别,用了很多工具,还是感觉Ehole更好用,使用方式如下,假设这里有个OA,但是我们不知道怎么确定是什么OA,这里提供一个假设的OA地址来进行尝试,该OA会拼接默认的路径来进行探测

ehole.exe finger -u url地址

知道什么OA后就可以寻找历史漏洞或者相关工具进行测试。

4.相关地址

4.1.网站备案

爱企查:百度安全验证

天眼查:天眼查-商业查询平台_企业信息查询_公司查询_工商查询_企业信用信息系统

小蓝本:获客营销系统_ai智能拓客系统_企业获客系统-小蓝本获客系统

4.2.资产测绘平台

360quake:360网络空间测绘 — 因为看见,所以安全

fofa:网络空间测绘,网络空间安全搜索引擎,网络空间搜索引擎,安全态势感知 - FOFA网络空间测绘系统

hunter:鹰图平台

4.3.工具

oneforall:GitHub - shmilylty/OneForAll: OneForAll是一款功能强大的子域收集工具

FuzzDomain:GitHub - Chora10/FuzzDomain: FuzzDomain

TscanPlus:GitHub - TideSec/TscanPlus: 一款综合性网络安全检测和运维工具,旨在快速资产发现、识别、检测,构建基础资产信息库,协助甲方安全团队或者安全运维人员有效侦察和检索资产,发现存在的薄弱点和攻击面。

Ehole:GitHub - lemonlove7/EHole_magic: EHole(棱洞)魔改。可对路径进行指纹识别;支持识别出来的重点资产进行漏洞检测(支持从hunter和fofa中提取资产)支持对ftp服务识别及爆破