No.0

前言

一名web安全小白,自己仅学了一点思路,直接实战,运气不错,碰到了管理员弱口令,进入后台后,继续测试自己学会的思路挖掘深一点的漏洞,这里与各位分享一下,如果有更多的思路欢迎指教,希望能和各位师傅多多交流哦

No.1

第一步:信息收集

这里利用的是oneforall,得到了大量的资产,用DB Browser (SQLite)工具打开onrforall生成的数据库文件,将状态码按从小到大的顺序排序,直接测状态码为200的域名(纯小白,不懂资产处理,急躁的很,拿到结果直接测了,未来再补这一部分的知识)

No.2

第二步:测试

这里我找的是能登陆的系统(只会弱口令、未授权),运气不错找到个登录框,直接尝试常规弱口令,不行再想办法尝试其他方法,运气很好啊常规弱口令admin/admin进去了,一看还是管理员权限,系统中还存在大量的敏感信息还有数据库信息,还包括一些组件的key

No.3

第三步:弱口令

弱口令进入后台,继续测试是否存在其他漏洞,自己脑子里装的不多,把自己知道的思路都测了一次,发现一个csrf。

思路来源:进入后台后,第一个查看的是用户的账号信息,点击头像,再点击账号信息,发现有修改头像的功能(学艺不精,不会传马),再查看菜单列表的时候还有用户管理,可以创建用户,这里就想到了,如果头像路径可控,将头像路径改为某接口的路径,实现加载头像即是请求某接口的特点,这个接口找那个呢?这时候要结合实际情况来找,接口找好了,危害也就高了,这里不是对外的系统,影响到管理员的正常使用就可以了,于是乎我想到了一个比较赖皮的退出接口

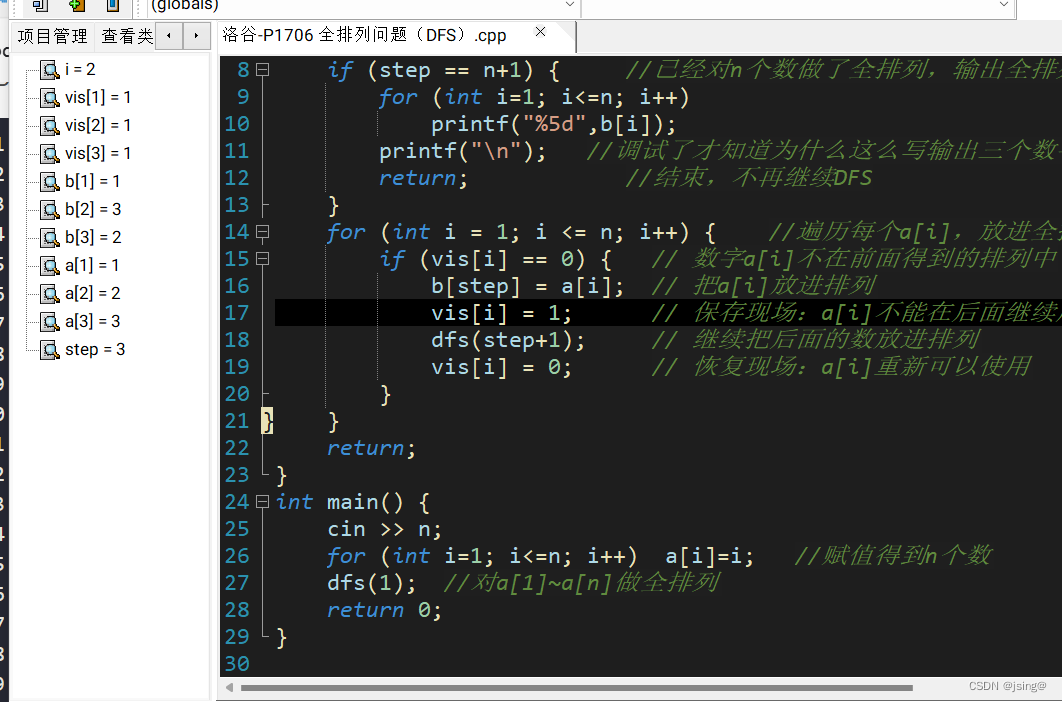

测试过程:

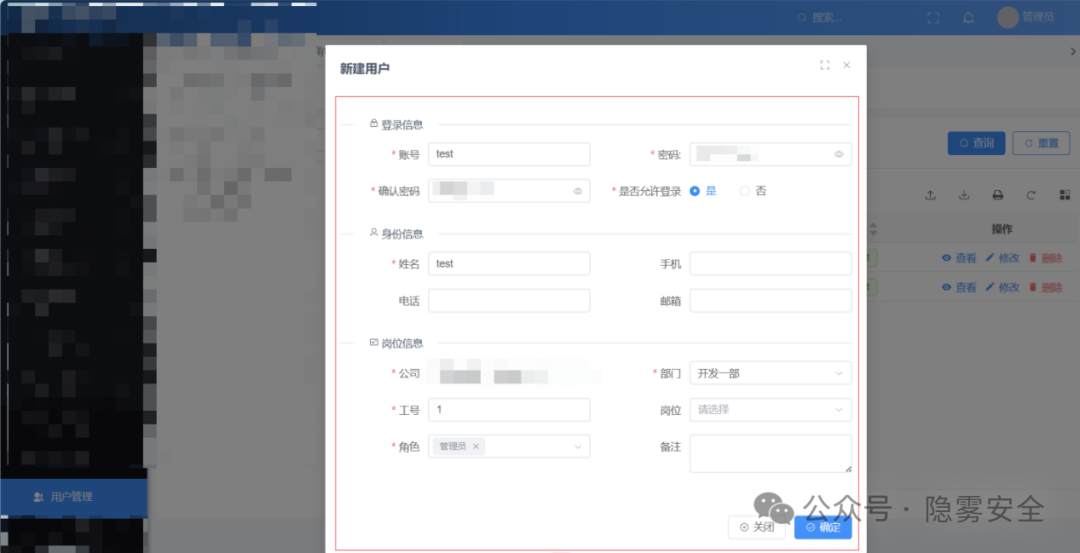

首先,我们利用管理员账号注册一个新的测试账号

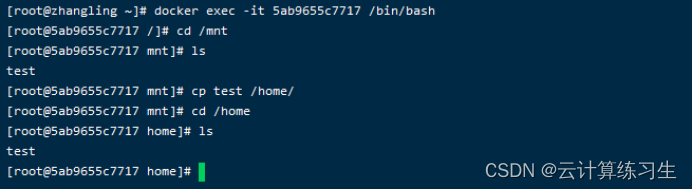

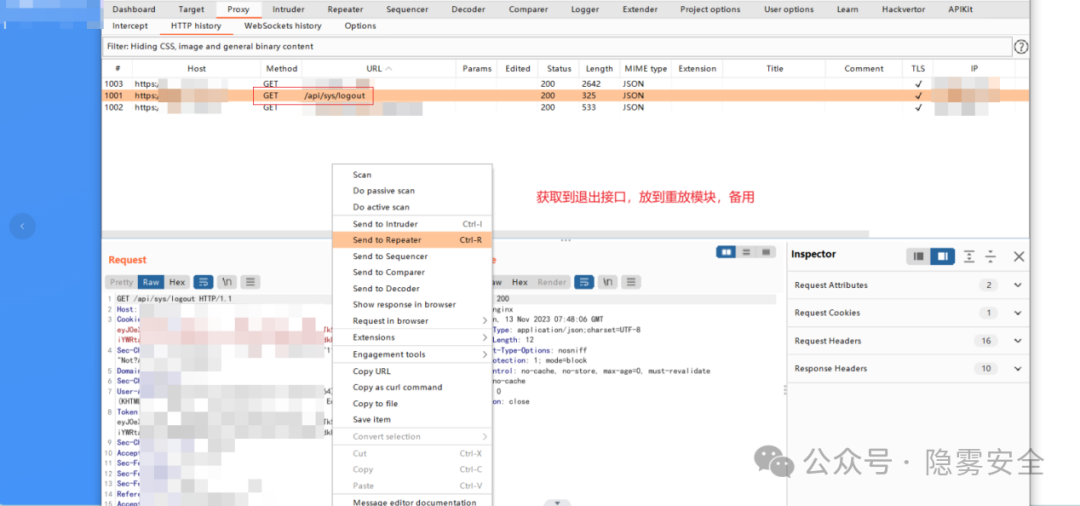

其次,退出当前的管理员账号(利用测试账号换头像和其他测试,避免修改原始管理员的账号数据),在退出的同时,获取退出接口(清空bp的历史数据包,方便查看退出时生成的数据包)

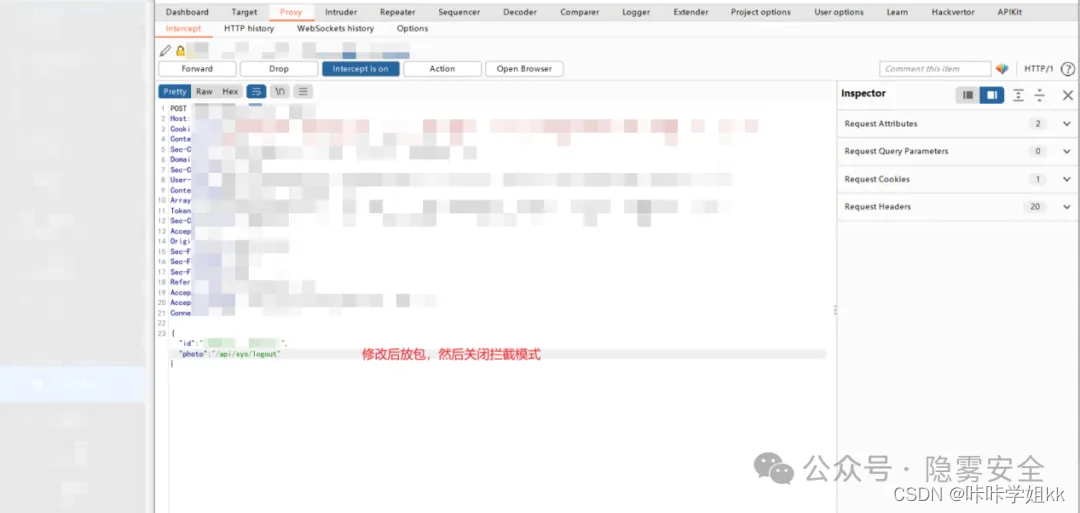

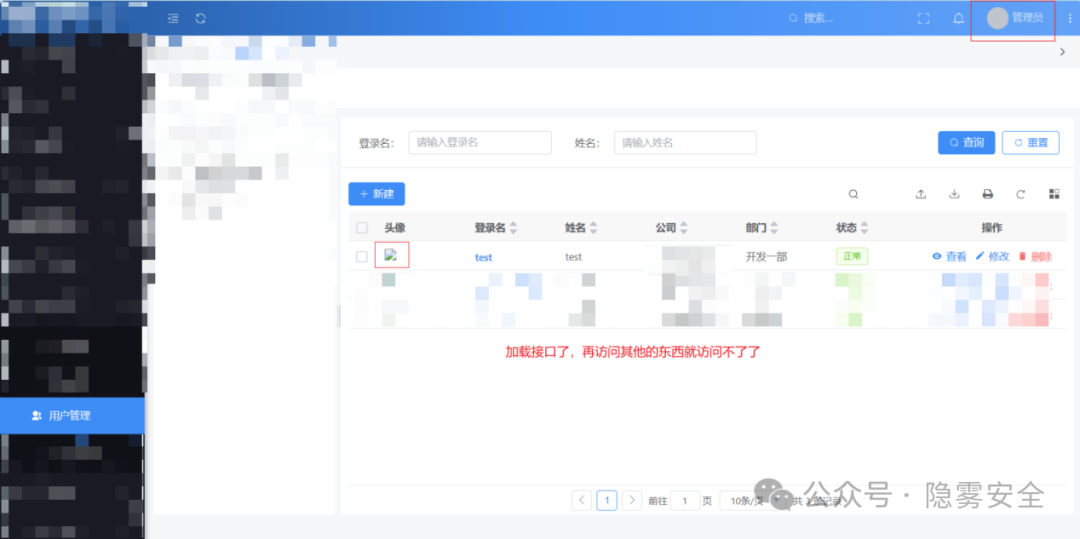

然后,登陆测试账号,并修改测试账号的头像,在换头像的时候抓包,将图片的地址换为退出的地址,最后放包发现用不了其他功能了,只要加载头像地址,就会认证失效

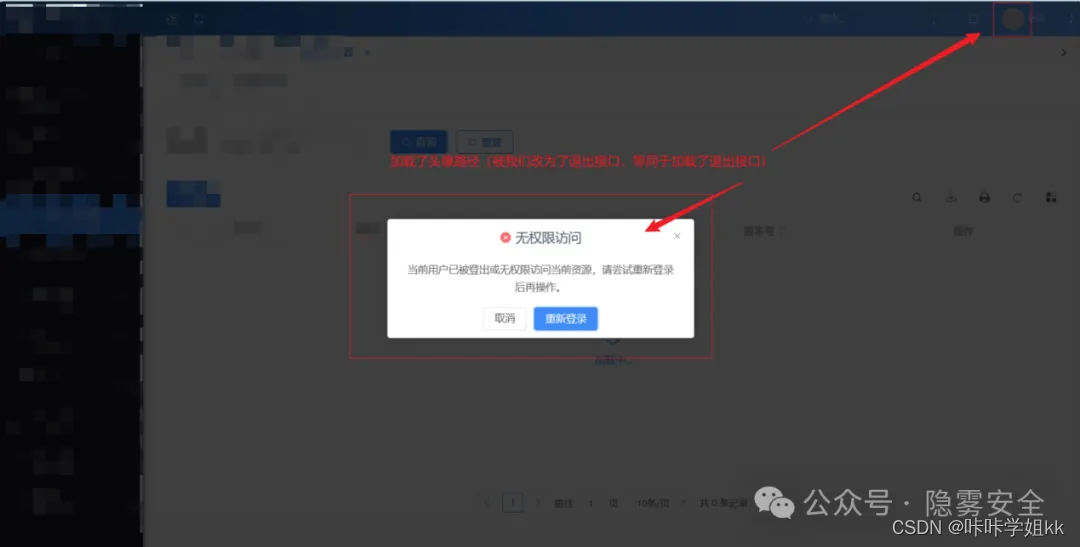

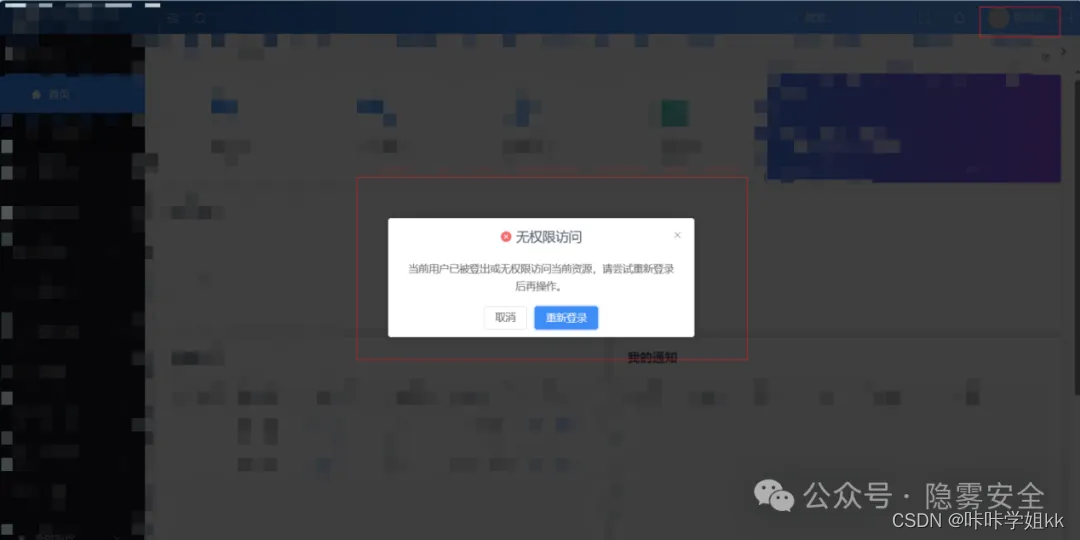

最后,由于管理员的用户管理菜单会加载用户的头像信息,所以管理员删不掉这个测试账户,也修改不了权限,登陆管理员账号访问一次用户管理后(目的是为了加载test用户的头像路径,也就是退出接口),就会认证失效

危害:如果再注册一个管理员用户,那变相等于接管了这个系统的管理员,因为管理员只要访问用户管理页面就会退出登陆,根本做不了任何操作

最后

为了帮助大家更好的学习网络安全,小编给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂,所有资料共282G,朋友们如果有需要全套网络安全入门+进阶学习资源包,可以点击免费领取(如遇扫码问题,可以在评论区留言领取哦)~

😝有需要的小伙伴,可以点击下方链接免费领取或者V扫描下方二维码免费领取🆓

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

2️⃣视频配套资料&国内外网安书籍、文档

① 文档和书籍资料

② 黑客技术

因篇幅有限,仅展示部分资料

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3️⃣网络安全源码合集+工具包

4️⃣网络安全面试题

5️⃣汇总

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享