1、靶机介绍

靶机地址:ICA: 1 ~ VulnHub

2、渗透过程

首先,部署好靶机后,进行探测,发现靶机ip和本机ip,靶机ip156,本机ip146。

然后查看靶机ip有哪些端口,nmap一下。

出现22、80、3306端口,回顾以前的项目,可以短暂想到相关思路,通过web端发现可能有注入等漏洞,进入3306开放的mysql数据库搜集资料,然后通过22端口ssh进行连接,收集相关信息后,进行提取操作,大概是这样。

先看看80端口的web。这是一个qdPM框架搭的,版本9.2

dirsearch一下目录。并没什么有用的东西。

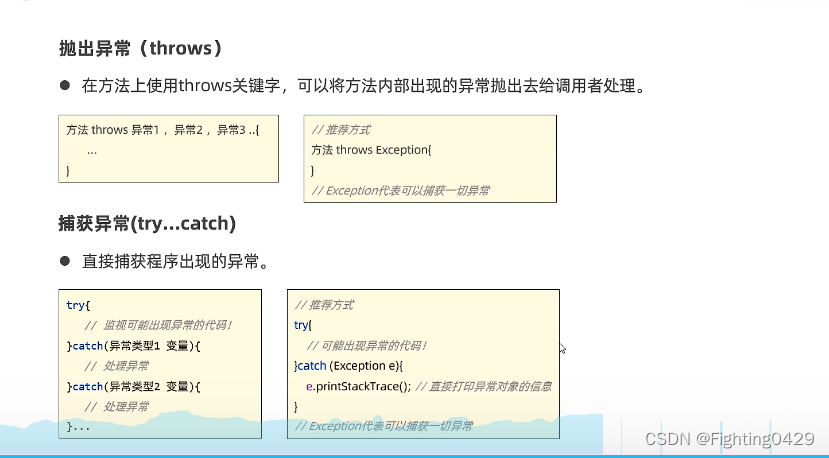

查看一下漏洞库,发现了有一个password导出的信息泄露的洞。

复制下来,看看这个txt怎么说。

里面提到了core/config/databases.yml,这个文件有敏感信息password 。

二话不说,wget下载。

cat后发现里面有username:qdpmadmin和一个url编码的字符串password

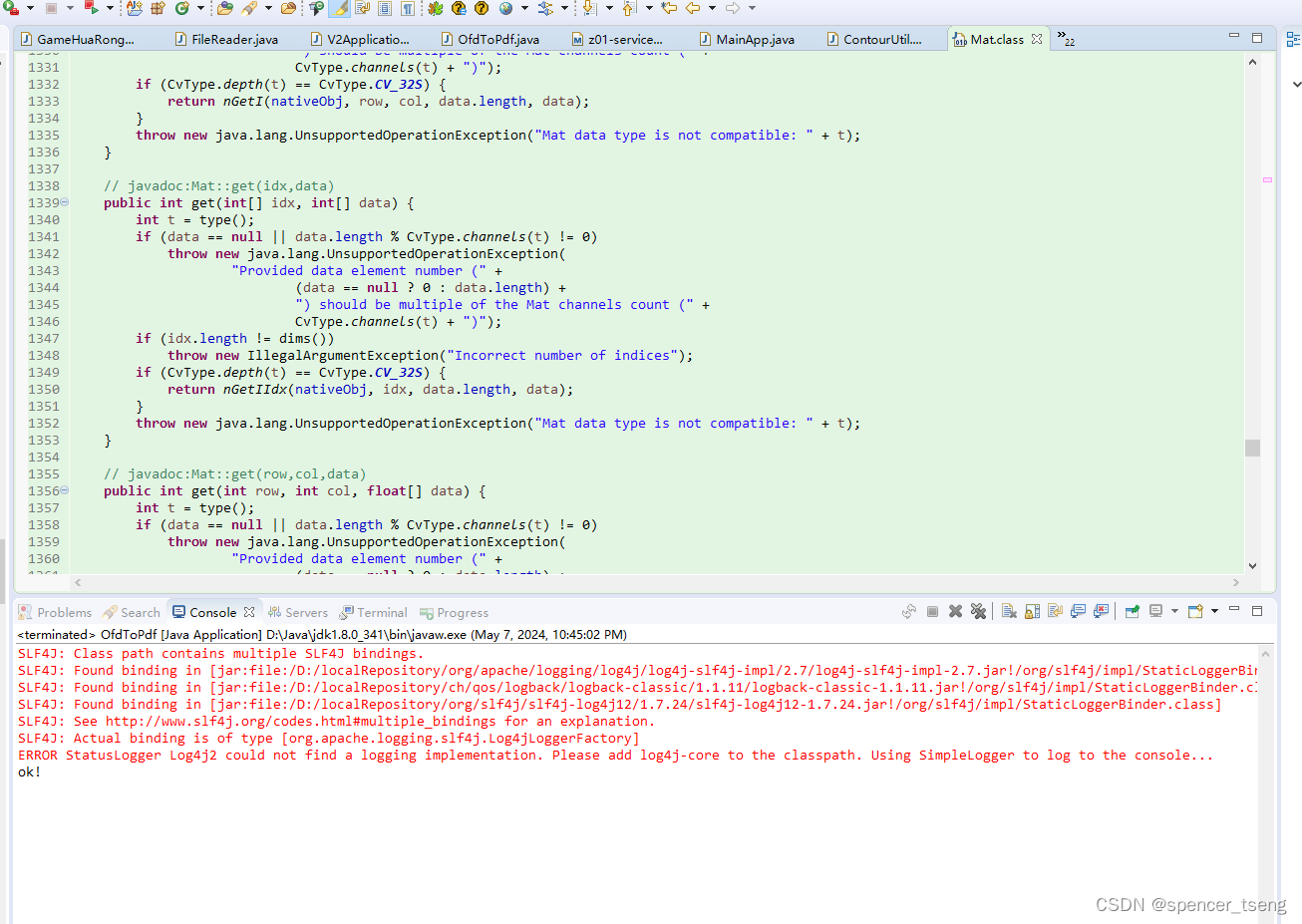

mysql远程连接一下,进入mysql查看相关数据库

选择qdpm数据库,一般想要的用户名和密码都在这。

查看表,发现有用户表和用户组表。挨个查看。

空的!!!!

重新翻找,终于,在staff表里发现了user,找到了用户名

在login中找到了被编码的password,他们都有对应的编号,玩的花花!

给他都搞下来,密码解码也搞下来。

hydra爆破一下ssh。发现有两个用户爆破出来了。

先登录travis的,发现了user.txt。得到个flag

再看看还有没有其他的,进入home,还有个之前爆破出来的dexter,进它的文件夹里面瞅瞅。

连接上后,看到了个提示,我在下面翻译一下。

It seems to me that there is a weakness while accessing the system.

As far as I know, the contents of executable files are partially viewable.

I need to find out if there is a vulnerability or not.在我看来,访问系统时存在一个弱点。 据我所知,可执行文件的内容是部分可见的。 我需要找出是否存在漏洞。

可执行文件部分可见。那就find一下有suid的文件吧,第一个很明显/opt/get_access

查看到里面一堆什么乱码。

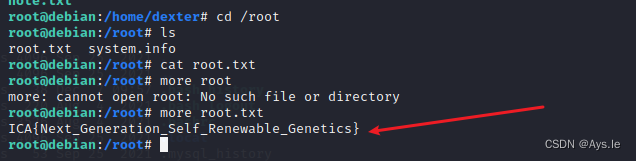

用文件分析工具strings,试一试,发现了有操作cat /root/system.info

这个里面执行过这个操作,那可以将原本cat二进制执行文件,通过修改环境变量指向一个新的cat指令。我们自己搞一个cat指令。

先进入tmp目录下,然后写个cat文件,给cat文件赋予执行权限,修改环境变量,并且执行一下/opt/get_access

啪的一下,很快啊,一下就root了。

最后获取到了root的flag,很棒!收工!

3、思路总结

总结一下渗透的思路,之前的探测搜索都是常规的思路,重要的是,信息泄露这种偶尔被忽略的洞,往往能带来很好的效果。

其次就是在数据库中,要好好搜刮有用的信息。

最后,linux系统中的环境变量的替换,有时也是会被忽视,通过环境变量也可以修改并且达到一些目的!

加油,努力,奋斗!努力成为老鸟的一天!!!