1信息系统详细设计方案

1.1安全建设需求分析

1.1.1网络结构安全

1.1.2边界安全风险与需求分析

1.1.3运维风险需求分析

1.1.4关键服务器管理风险分析

1.1.5关键服务器用户操作管理风险分析

1.1.6数据库敏感数据运维风险分析

1.1.7“人机”运维操作行为风险综合分析

1.2安全管理需求分析

1.3整改建议

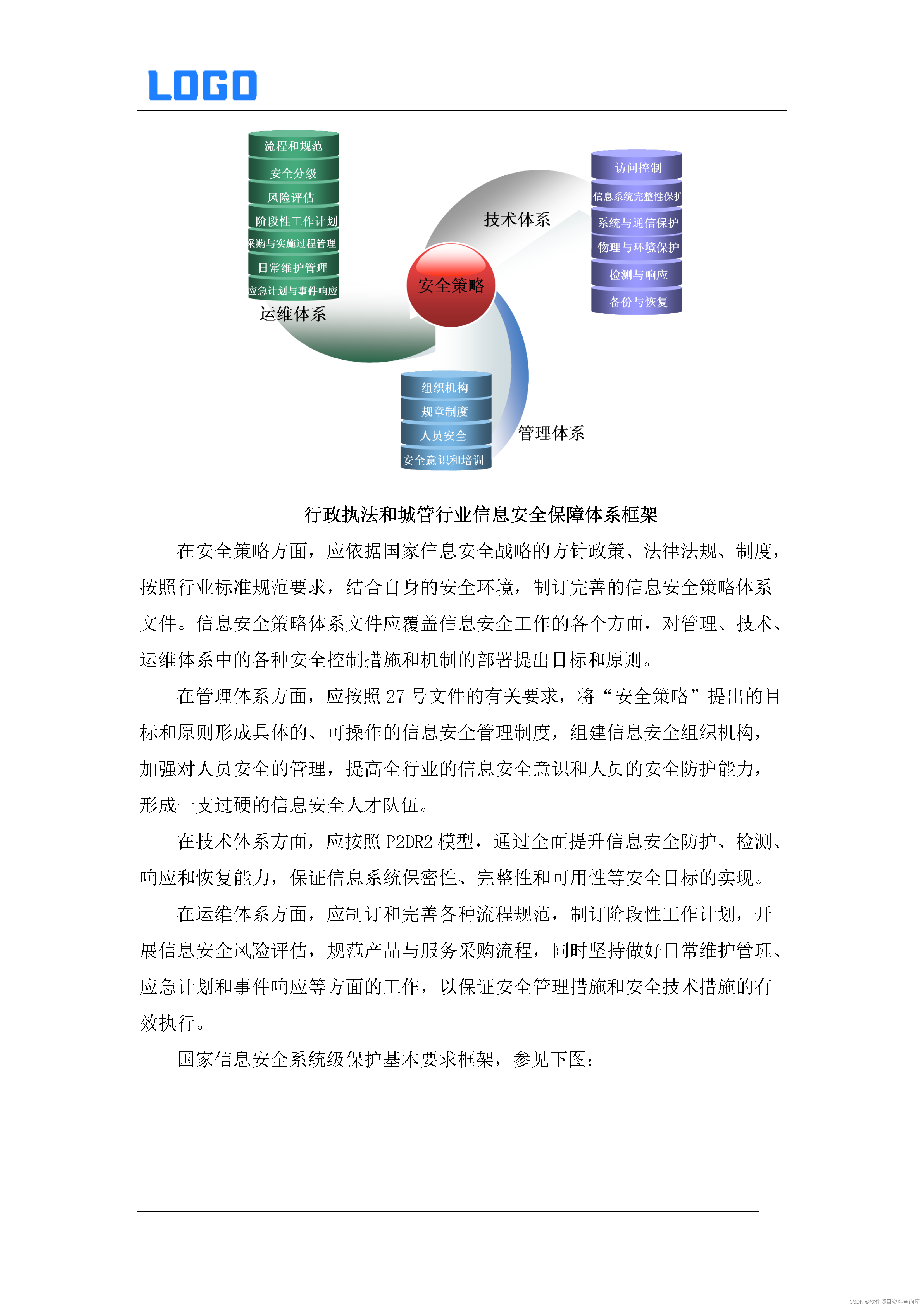

1.4安全保障体系总体建设

行政执法和城管行业信息安全保障体系框架

1.5安全技术体系建设

1.5.1建设方案设计原则

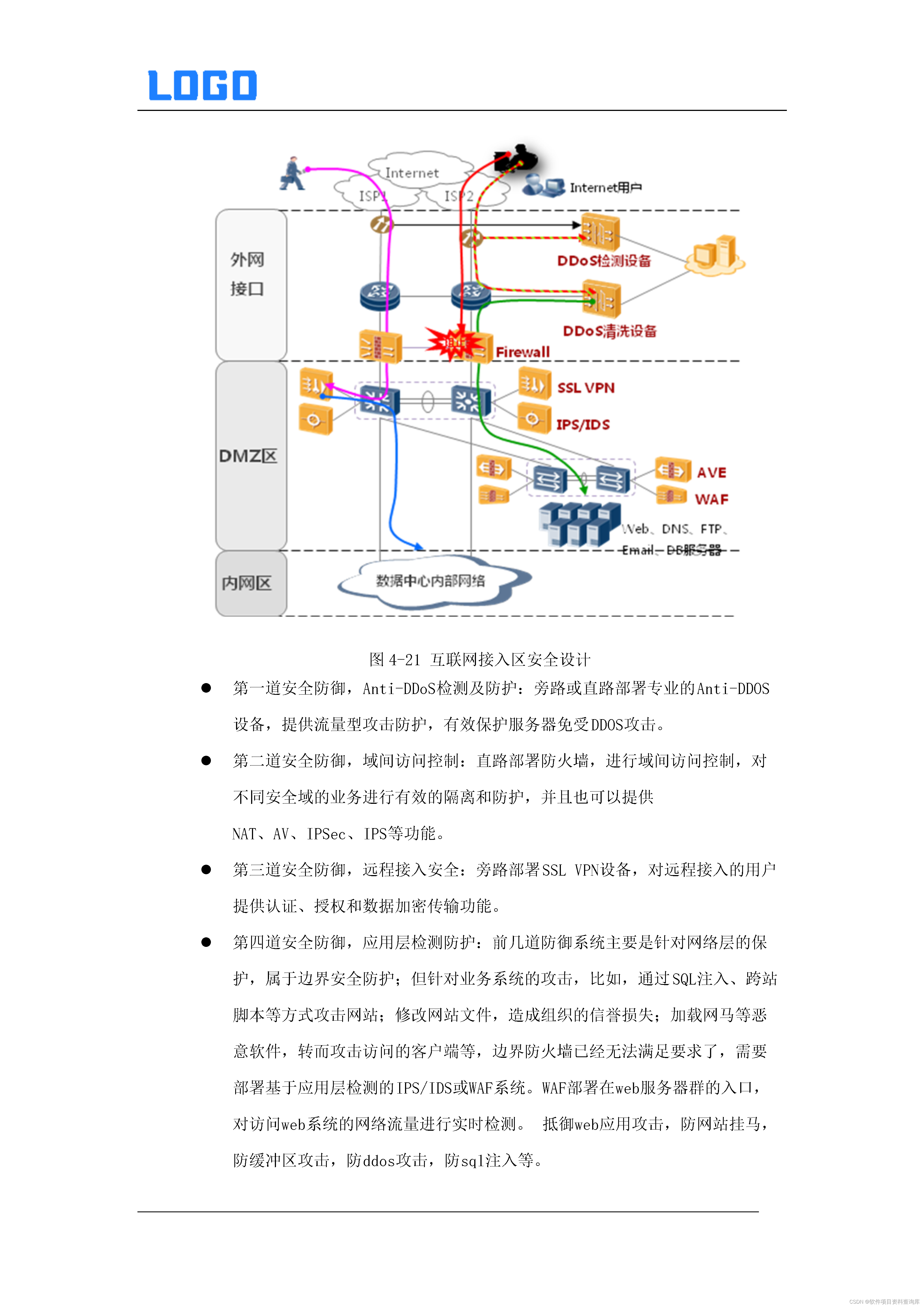

1.5.2外网安全设计

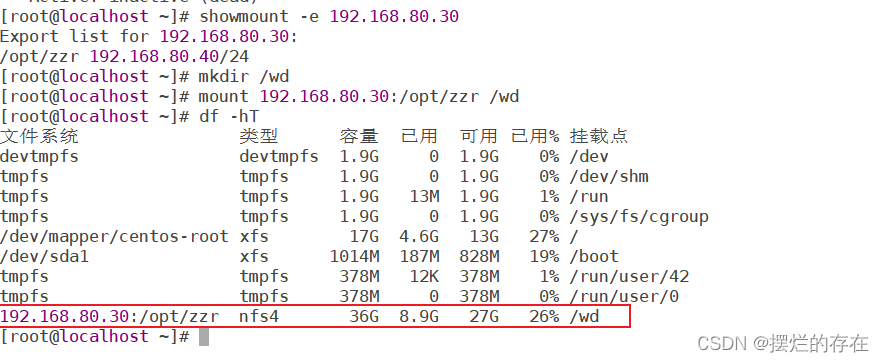

1.5.3内网安全设计

1.5.4主机安全体系建设

1.5.5应用通信安全体系

1.5.6应用数据安全

2三级等级保护基本要求点对点应答

2.1技术要求

2.1.1物理安全

2.1.2网络安全

2.1.3主机安全

2.1.4 应用安全

2.1.5数据安全

本文末个人名片直接获取所有资料。

软件全套资料获取:软件项目开发全套文档下载_软件开发文档下载-CSDN博客

![[蓝桥杯]真题讲解:班级活动(贪心)](https://img-blog.csdnimg.cn/direct/1d9e87f0d59b457fbade46069f56c543.png)