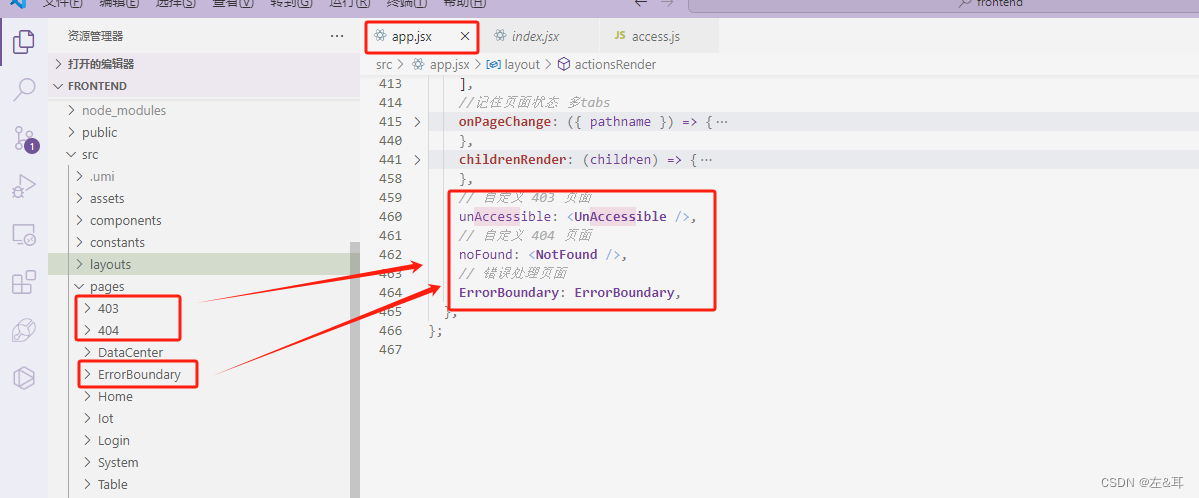

1.N种方法解决

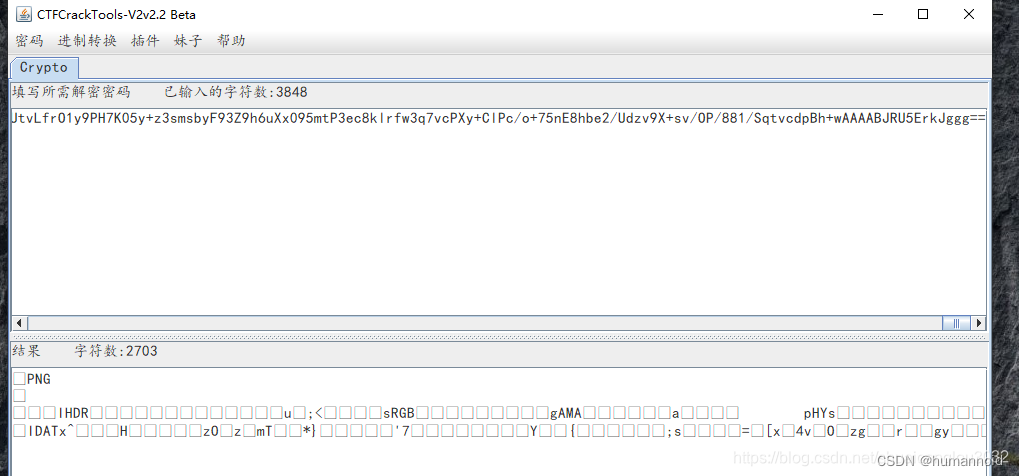

发现文件头后面有个base64

解码出来提示是png了,那把它解码之后的数据转成图片:

扫码得到flag。

扫码得到flag。

2.大白

根据提示和大佬的wp得知是修改了文件的高度,因此还原文件高度就行。

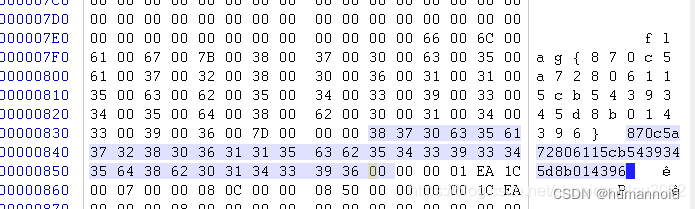

这里把1图片用winhex打开:

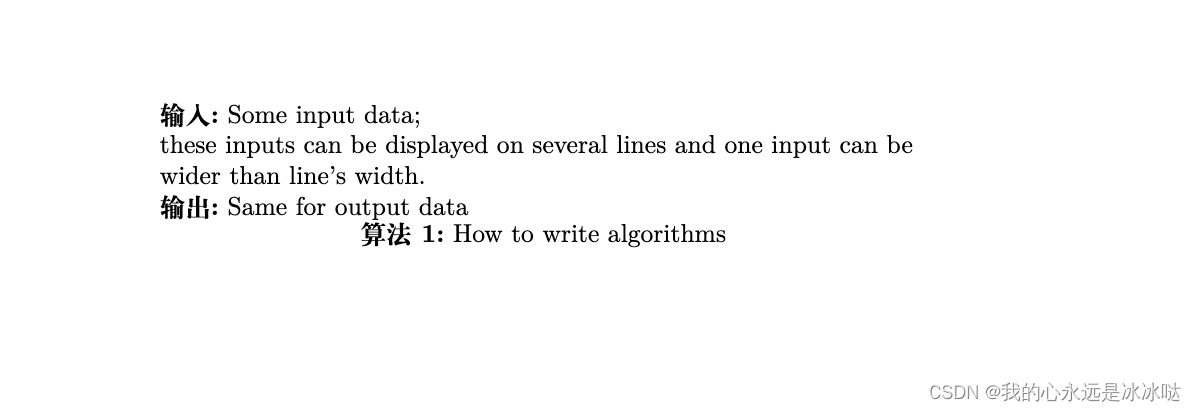

这里放一下PNG的文件头格式:

PNG图像格式文件由文件署名和数据块(chunk)组成,8字节的文件头标记该文件属于PNG:89 50 4E 47 0D 0A 1A 0A

文件署名之后就是文件头数据块,格式如下:

它包含有PNG文件中存储的图像数据的基本信息,并要作为第一个数据块出现在PNG数据流中,而且一个PNG数据流中只能有一个文件头数据块。

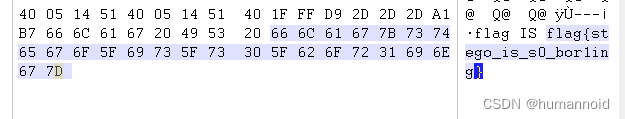

根据这个我们查看题目给的图片的IHDR:

00 00 02 A7 00 00 01 00就是图像的宽度和高度。

00 00 02 A7 00 00 02 A7 成功拿到flag

3.你竟然赶我走

,winhex打开,search--->find text直接拿到flag:

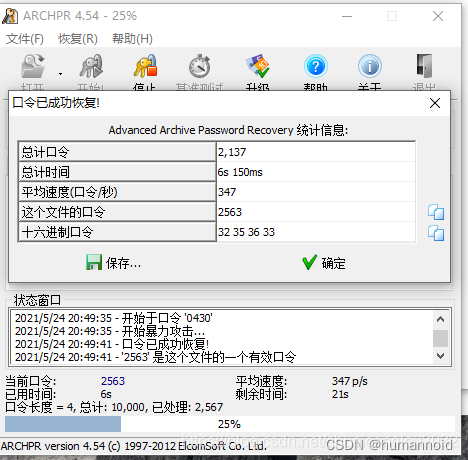

4.基础破解

根据提示这个压缩包是4位数字密码加密。爆破得到解压密码2563:

打开得到字符串ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30=

base64解码得到flag{70354300a5100ba78068805661b93a5c}

5.乌镇峰会种图

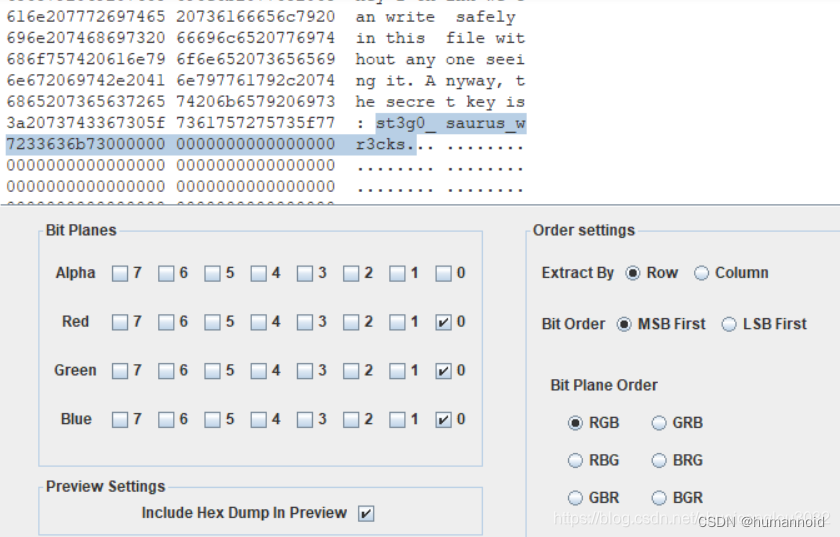

6.LSB

题目给的提示很明确,LSB隐写。

然后这里记录一下怎么解LSB隐写的题

以下文字来自Lsb图片隐写

LSB全称为 least significant bit,是最低有效位的意思。Lsb图片隐写是基于lsb算法的一种图片隐写术

只有在无损压缩或者无压缩的图片(BMP)上实现lsb隐写。如果图像是jpg图片的话,就没法使用lsb隐写了,原因是jpg图片对像数进行了有损压缩,我们修改的信息就可能会在压缩的过程中被破坏。而png图片虽然也有压缩,但却是无损压缩,这样我们修改的信息也就能得到正确的表达,不至于丢失。BMP的图片也是一样,是没有经过压缩的。BMP图片一般是特别的大的,因为BMP把所有的像数都按原样储存,没有进行压缩。png图片中的图像像数一般是由RGB三原色(红绿蓝)组成,每一种颜色占用8位,取值范围为0x00~0xFF,即有256种颜色,一共包含了256的3次方的颜色,即16777216种颜色。而人类的眼睛可以区分约1000万种不同的颜色,这就意味着人类的眼睛无法区分余下的颜色大约有677万种。

7.rar

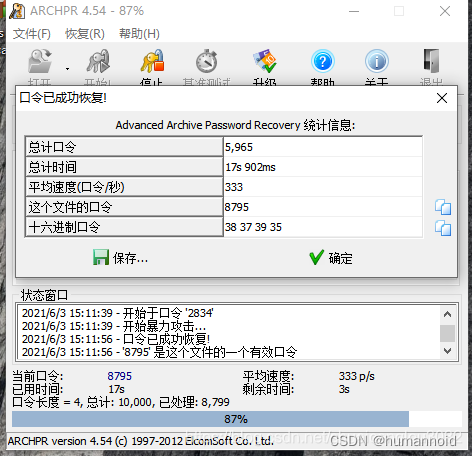

爆破得到口令8795:

解压就得到flag。

8.文件中的秘密

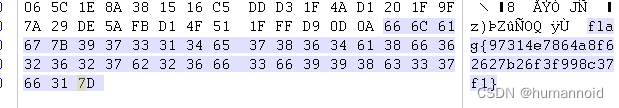

winhex打开,得到flag:

这些都是很基础的题,很适合入门,现在CTF赛事基本不会有这种简单题了。

如此操作之后可以直接打开压缩包得到flag{Adm1N-B2G-kU-SZIP}

另外还有一种办法,将该压缩包用winhex打开,修改加密标志位:

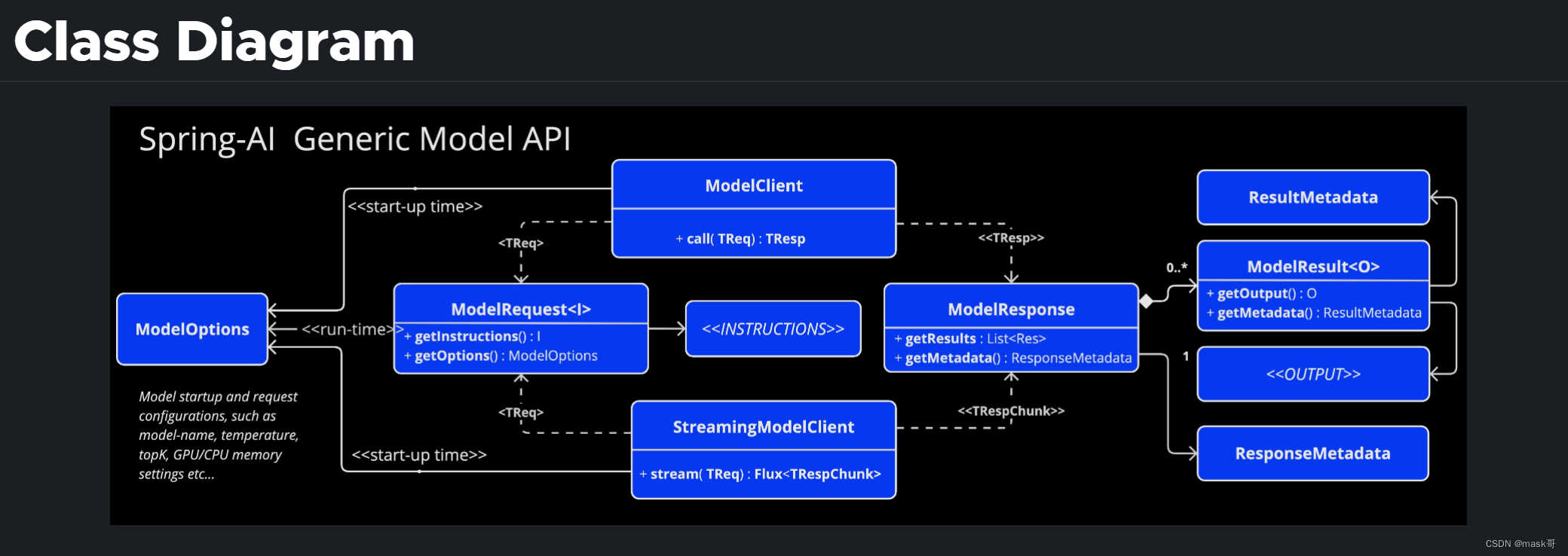

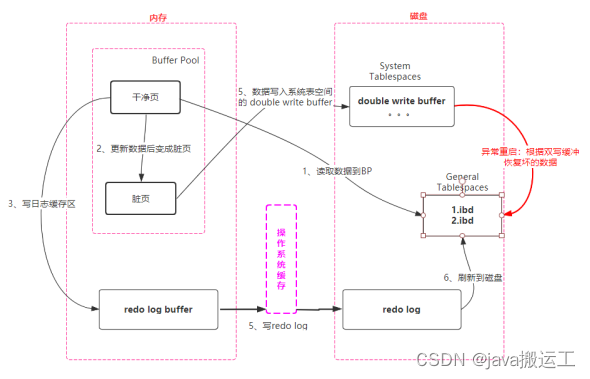

ZIP文件的文件头如下:

这里的504B0304是ZIP的头文件标记。

1400是解压文件所需pkware版本。

0900是全局方式位标记。

上面是ZIP的源文件数据区

下面是ZIP源文件目录区,这个目录区一般紧接着上面的数据区:

504B0102,是目录中的头文件标记。

后面的1F00是压缩文件使用的pkware版本。

再往后的1400是解压文件所需 pkware 版本。

再往后的0900是全局方式位标记(有无加密,伪加密的关键)。

修改其压缩源文件目录区的全布局方式标记比特值之后即可对文件加密或解密

09改为00即可解密。

00改为09即可加密。

改完就能解压得到flag

10.wireshark

11.qr

扫码得到flag.

12.ningen

解压得到flag{b025fc9ca797a67d2103bfbc407a6d5f}

13.镜子里面的世界

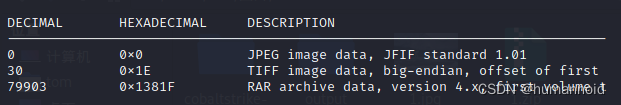

下载下来文件名是steg.png。直接上steg

查看RGB的0通道发现有问题:

14.小明的保险箱

发现一个rar。

爆破得到密码7869:

解压得到flag。

![每日一题 第九十七期 洛谷 [NOIP2000 提高组] 方格取数](https://img-blog.csdnimg.cn/direct/e0eec6693b9f4c9889c2b0ebf9f85a99.png#pic_center)