owa top 10

OWASP Top10是什么?

OWASP(开放式Web应用程序安全项目)是一个开放的社区,由非营利组织 OWASP基金会支持的项目。对所有致力于改进应用程序安全的人士开放,旨在提高对应用程序安全性的认识。

其最具权威的就是“10项最严重的Web 应用程序安全风险列表” ,总结并更新Web应用程序中最可能、最常见、最危险的十大漏洞,是开发、测试、服务、咨询人员应知应会的知识。

后面有一些名词的理解

注入injection

在 2013、2017 的版本中都是第一名,可见此漏洞的引入是多么的容易,同时也证明此漏洞的危害有多么严重。

攻击方式

利用应用程序弱点,通过恶意字符将恶意代码写入数据库,获取敏感数据或进一步在服务器执行命令。

漏洞原因

未审计的数据输入框

使用网址直接传递变量

未过滤的特殊字符

SQL 错误回显

漏洞影响

获取敏感数据或进一步在服务器执行命令接管服务器

SQL 注入

其实注入有很多类型,常见的注入包括:SQL、OS 命令、ORM、LDAP和表达式语言或者 OGNL 注入,对于应用解释器来说这些概念都是相同的。对于最常见的SQL注入,后端开发人员经常会拼接 SQL 查询;在不经意间就引入了 SQL 注入漏洞。

一个例子

select * from users where pwd='输入字符'

-- 恶意代绕过

' or 1=1 --'

select * from uses where pwd = '' or 1=1 --'

SQL 注入工具

作为最强大的 SQL 注入工具,这里要介绍下基于 python开发的 SQLmap,SQLmap 支持对 PostgreSql,MySQL,Access,MsSql Server 等数据库的自动化注入。是在检查SQL注入漏洞方面最得力的工具。

SQL 注入防护

- 关闭 SQL 错误回显

- 前端输入字符白名单验证(长度、类型等)

- 对输入的特殊字符使用转义处理

- SQL 操作使用 PreParedStatement

- SQL 服务运行于专门的账号,并且使用最小权限

- 限制 SQL 服务的远程访问,只开放给特定开发人员

- 代码审计,最有效的检测应用程序的注入风险的方法之一

- 使用成熟的 waf

失效的身份认证

攻击方式

攻击者利用网站应用程序中的身份认证缺陷获取高权限并进行攻击应用服务

漏洞原因

应用程序身份认证系统认证缺陷

漏洞影响

盗用账号与身份

常见设计缺陷

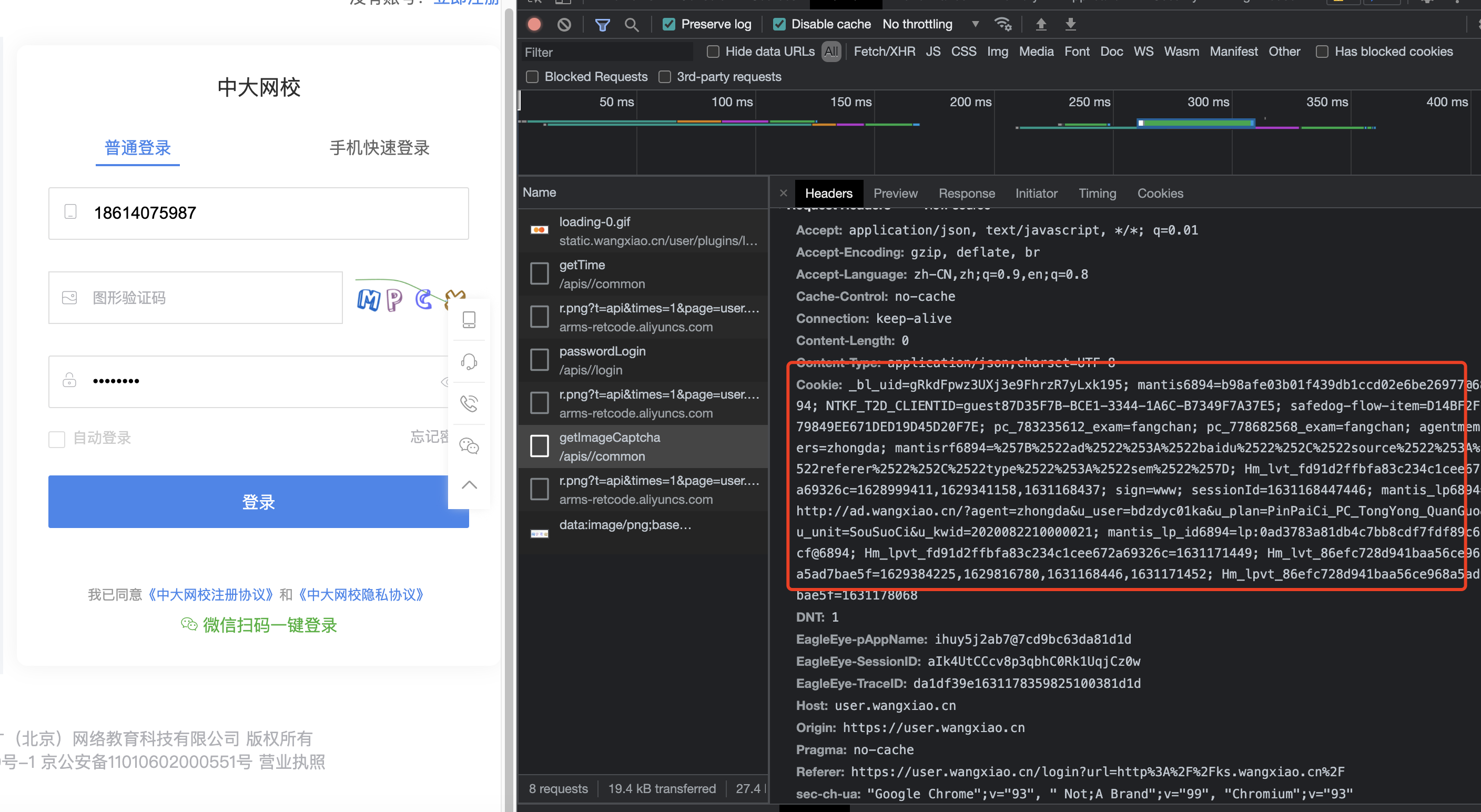

修改利用网络协议数据包获取使用者账号密码

网站设计不良,可直接绕过验证页面

使用者忘记注销,而让攻击者有可趁之机

弱密码

弱密码攻击

- 身份认证非常容易受到弱密码攻击,常用的弱密码攻击方式有

常用密码攻击 - 使用泄露的密码字典攻击

使用公司名称缩写、域名、电话号码

全数字、英文的简单密码

账号与密码相同的

不同网站、电脑、APP 使用了相同的密码

漏洞防护

- 网站的登录页面就使用加密连接

- 网站应该具体良好的权限控制与管理

- 网站应该具备超时注销机制

敏感数据泄露

攻击方式

常见的攻击方式主要是扫描应用程序获取到敏感数据

漏洞原因

应用维护或者开发人员无意间上传敏感数据,如 github 文件泄露

敏感数据文件的权限设置错误,如网站目录下的数据库备份文件泄露

网络协议、算法本身的弱点,如 telent、ftp、md5 等

漏洞影响

应用程序、网站被修改

个人资料、公司资料泄露,被用于售卖获利

漏洞防护

- 对于 github 泄露,定期对仓库扫描

- 对于应用网站目录定期扫描

- 使用强壮的网络协议与算法

XML外部实体(XXE)

攻击方式

当应用程序解析 XML文件时包含了对外部实体的引用,攻击者传递恶意包含 XML 代码的文件,读取指定的服务器资源。

漏洞原因

XML 协议文档本身的设计特性,可以引入外部的资源;定义 XML 文件时使用的外部实体引入功能

漏洞影响

读取服务器敏感资料,如、/etc/password

读取应用程序源码

漏洞防护

关闭 DTD (Data Type Definition)

禁止外部实体引入

失效的访问控制

攻击方式

没有检查身份,直接导致攻击者绕过权限直接访问

漏洞原因

漏洞影响

绕过路径,如未读取的参数做检查,导致路径绕过读取到敏感文件

权限提升,如未对权限做检查,导致攻击者变更权限

垂直越权,

攻击者可以从普通的用户权限提升到管理员的权限访问应用程序

水平越权,

攻击者可以从普通用户A的权限提升到普通用户B的权限访问应用程序

漏洞防护

- 对参数的白名单过滤

- 对权限的控制管理重新设计与限制

- 限制下载文件的类型

安全配置错误

攻击方式

攻击者利用错误配置攻击,获取敏感数据或者提升权限

漏洞原因

开发或者维护人员设置了错误的配置,如 python 开发中对于 Django 框架在生产环境启用了 Debug 模式

漏洞影响

- 可让攻击者获取到敏感数据

- 可让攻击者提升权限,如未修改应用程序配置的默认密码,未删除应用程序安装程序目录文件等

目录遍历

漏洞防护

1. 检查文件扩展名

2. 重命名上传文件

3. 控制上传文件的权限,如关闭执行权限

4. 移除不使用的页面,如安装目录文件

5. 移除临时文件、备份文件

6. 不使用简单的命名规则,防止猜测

7. 定义白名单

跨站脚本(xss)

攻击方式

攻击者使用恶意字符嵌入应用程序代码中并运行,盗取应用程序数据

常见攻击 payload

><script>alert(document.cookie)</script>='>

<script>alert(document.cookie)</script>"><script>alert(document.cookie)

</script><script>alert(document.cookie)</script>

<script>alert (vulnerable)</script>%3Cscript%3Ealert('XSS')%3C/script%3E<script>alert('XSS')</script>

<img src="javascript:alert('XSS')">

<img src="http://888.888.com/999.png" onerror="alert('XSS')">

<div style="height:expression(alert('XSS'),1)"></div>

漏洞原因

应用程序未对应用输入做过滤与检查,导致用户数据被当作代码执行。

漏洞影响

欺骗使用者点击嵌入了恶意网站的正常网站,获取使用得的敏感数据

盗取使用者 cookie,冒用使用者身份

漏洞防护

- 验证输入/接收的字符,过滤或者替换非法字符

- 使用白名单机制

不安全的反序列化

攻击方式

攻击者利用应用程序反序列化功能,反序列化恶意对象攻击应用程序。

漏洞原因

应用程序在反序列化数据对象时,执行了攻击者传递的恶意数据对象

漏洞影响

最严重情况下,可导致远程代码执行 RCE

注入攻击

越权

漏洞防护

- 对数据对象签名,并作完整检查

- 数据对象中的数据做严格的类型检查,限制一部分恶意攻击

- 隔离反序列化操作环境

使用含有已知漏洞的组件

攻击方式

利用应用程序技术栈中的框架、库、工具等的已知漏洞进行攻击,获取高权限或者敏感数据

漏洞原因

应用程序技术栈中使用的框架、库、工具爆出了漏洞,应用程序未能及时更新与修复

漏洞影响

敏感数据泄露

提升权限

远程代码执行

漏洞防护

- 及时更新、修复组件漏洞

- 移除不再使用的依赖组件

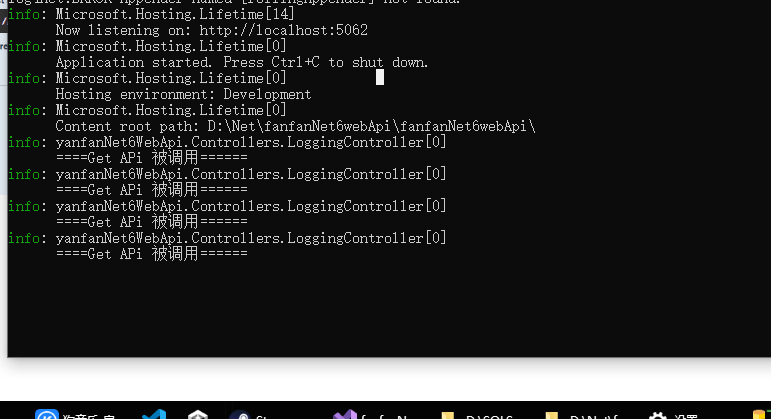

不足的日志记录和监控

漏洞原因

对于日志记录的监控不足,造成攻击者攻击系统、应用、盗取数据等操作无法被发现和追查。

漏洞影响

无法判断安全事件的发生

无法判断和修复漏洞

导致再次被入侵

漏洞防护

- 启用日志监控、告警机制

- 启用异地监控,C/S架构的监制机制

- 尽可能的完整记录所有日志

注释

ORM

- 一种编程技术

- 用于在面向对象编程语言中处理数据库数据

- 它的主要目标是在关系型数据库和面向对象编程语言之间建立一种映射,使开发人员可以通过使用面向对象的方式来操作数据库,而不必直接编写SQL语句。

- ORM框架通常提供了一组工具和API,用于将数据库表映射到编程语言中的类,将表中的行映射到类的实例,以及执行诸如查询、插入、更新和删除等数据库操作。这样,开发人员可以像操作普通对象一样操作数据库数据,而不必关心底层数据库的细节和SQL语句的编写。

- ORM的优势包括简化了数据库操作、提高了代码的可维护性和可读性、减少了开发时间和错误,并且使得应用程序更加易于迁移,因为改变数据库引擎时只需要调整ORM映射即可,而不需要改动大量的SQL语句。常见的ORM框架包括Hibernate(Java)、Entity Framework(.NET)、Django ORM(Python)、SQLAlchemy(Python)等。

LDAP

- LDAP(轻量目录访问协议)是一种用于访问和维护分布式目录信息的协议。目录是一种专门用于存储和组织信息的数据库,它通常用于存储关于组织、网络和系统中的用户、组、设备等信息。

- LDAP协议使用TCP/IP协议栈进行通信,通常运行在标准的LDAP端口389上。LDAP是一种轻量级的协议,相对于X.500标准而言,它更简单、更高效,并且更适合于Internet环境下的应用。

- LDAP被广泛用于企业网络中的身份认证、用户管理、资源管理等方面,也被用于Internet服务中的用户认证、电子邮件系统中的地址簿管理等场景。LDAP的应用领域涵盖了很多领域,是分布式目录服务的重要基础。

OGNL

- OGNL(Object-Graph Navigation Language,对象图导航语言)是一种用于访问和操作Java对象图的表达式语言。它最初是为了在Struts框架中实现数据绑定和表达式语言功能而开发的,但后来被广泛应用于许多Java框架和工具中,如Apache Tapestry、Apache JSTL、Spring Framework等。

- OGNL提供了一种简洁而强大的语法,用于在Java对象图中导航和操作对象的属性、方法和索引。它支持访问对象的属性、调用对象的方法、执行算术和逻辑运算、访问集合和数组元素等操作。通过OGNL表达式,开发者可以在Java代码中以一种更简洁、更灵活的方式操纵和处理对象。

- OGNL的主要优势在于简化了Java代码中对对象图的操作和处理,使得代码更加简洁、易读和易维护。它在Java Web开发中广泛用于数据绑定、表单验证、模板渲染等方面,是许多Java框架和工具中的重要组成部分。

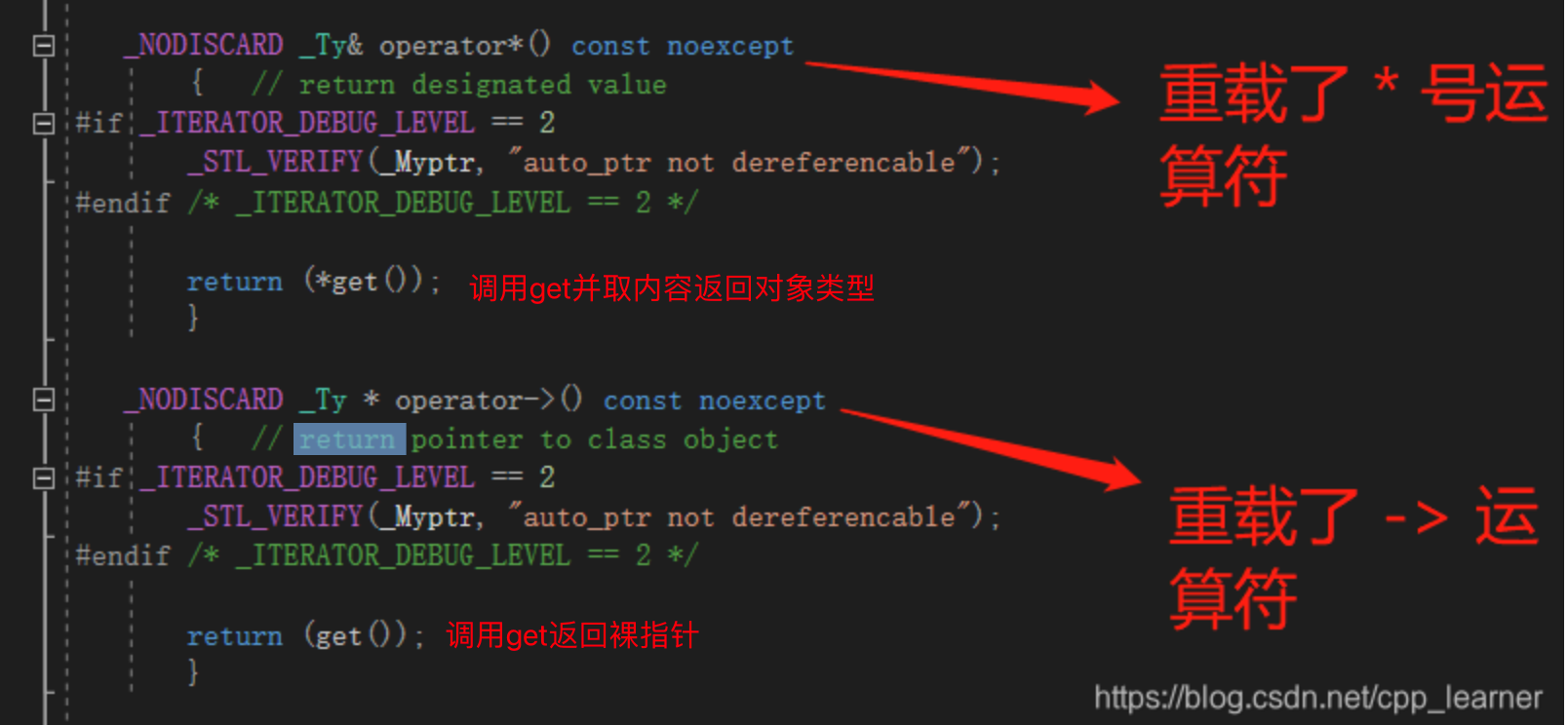

PreParedStatement

- PreparedStatement是Java编程语言中用于执行预编译SQL语句的接口。它继承自java.sql.Statement接口,可以用于执行动态SQL语句,并且具有预编译的特性,从而提高了执行效率和安全性。

- 在使用PreparedStatement时,首先将SQL语句发送到数据库服务器进行预编译。预编译过程中,数据库服务器会将SQL语句编译成可执行的二进制代码,并将其存储在数据库中。然后,通过将参数绑定到预编译的SQL语句中,可以多次执行相同的SQL语句,只需修改参数值而不必重新编译SQL语句,这样可以减少数据库的工作量,提高执行效率。

- 防止SQL注入攻击:通过参数化查询,PreparedStatement可以有效地防止SQL注入攻击,因为参数值会被自动转义,而不会直接拼接到SQL语句中。

应用程序身份认证系统认证缺陷

应用程序中用于验证用户身份的系统存在的安全漏洞或缺陷。这些缺陷可能导致恶意用户或攻击者绕过认证机制,获得未授权的访问权限,从而对系统造成损害或泄露敏感信息。

协议加密漏洞

Telnet漏洞:

Telnet是一种旧式的远程登录协议,通常用于远程管理和维护网络设备。然而,Telnet在传输数据时是明文传输的,不提供加密保护,因此容易受到中间人攻击和数据窃听。使用Telnet登录敏感系统会使用户的凭据和数据暴露在网络中,因此不安全。

FTP漏洞:

FTP是文件传输协议,用于在网络上传输文件。但是,FTP的认证过程也是明文传输的,所以用户的账户名和密码可能会被中间人攻击者截获。此外,FTP服务器的配置不当也可能导致目录遍历、文件注入等安全漏洞。

MD5漏洞:

MD5是一种不安全的哈希算法,已被证明存在碰撞漏洞,即两个不同的输入可以生成相同的哈希值。这意味着攻击者可以通过构造恶意数据来伪造合法数据的哈希值,从而破坏数据完整性、绕过身份验证等。

XML文件

XML文件(可扩展标记语言文件,Extensible Markup Language)是一种用于存储和传输数据的文件格式。XML的设计目的是为了具有良好的可读性和通用性,允许用户自定义标签,从而能用于多种不同的应用场景。

XML文件的特点

- 结构化数据:XML文件中的数据是结构化的,使用标签(tag)来定义数据的内容和层次结构。

- 自定义标签:XML允许用户自定义标签,提供了极大的灵活性。

- 可扩展性:XML的扩展性强,可以根据需要添加新标签,而不会破坏现有数据。

- 可读性:XML文件是纯文本文件,具有良好的可读性,适合人类和机器共同阅读和解析。

- 跨平台:XML是平台无关的,能够在不同的系统和程序之间进行数据交换。

XML文件的基本结构

XML文件的基本结构包括声明、元素和属性。下面是一个简单的XML文件示例:

<?xml version="1.0" encoding="UTF-8"?>

<note><to>Tove</to><from>Jani</from><heading>Reminder</heading><body>Don't forget me this weekend!</body>

</note>

- 声明:第一行是XML声明,指定了XML的版本和编码方式。

- 元素:

<note>、<to>、<from>、<heading>和<body>都是元素,每个元素有一个开始标签和一个结束标签。 - 内容:元素之间的内容就是数据,例如

<to>标签之间的内容是"Tove"。

XML的应用场景

XML广泛应用于各种数据交换和存储场景,包括但不限于:

- 配置文件:许多软件和应用程序使用XML文件来存储配置信息。

- 文档格式:例如,Microsoft Office的文件格式(如DOCX、XLSX)实际上是基于XML的。

- 数据传输:XML是Web服务和API的数据传输格式之一,常用于SOAP协议。

- 数据库:一些数据库支持将数据导出和导入为XML格式。

解析和处理XML

XML文件可以通过多种方式进行解析和处理,例如:

- DOM(文档对象模型):将整个XML文档加载到内存中,形成一个可遍历和操作的树结构。

- SAX(简单API for XML):基于事件驱动的解析方式,适合处理大型XML文件。

- XPath:用于在XML文档中查找信息的语言,能够通过路径表达式选择节点。

外部引用

XML文件的灵活性和可扩展性使其成为数据交换和存储的重要工具。通过了解其基本结构和应用场景,可以更好地利用XML来满足各种数据处理需求。

在XML文件中,外部实体引用是一种功能,允许文档包含外部数据或定义,这些数据可以通过URL或文件路径等引用。外部实体引用在XML中使用<!ENTITY>声明来定义,然后在文档的其他部分通过实体引用来使用。

外部实体引用的示例

以下是一个包含外部实体引用的XML文件示例:

<!DOCTYPE note [<!ENTITY ext SYSTEM "http://example.com/external-file.xml">

]>

<note>&ext;

</note>

在这个示例中:

<!DOCTYPE note [...]>:声明文档类型定义(DTD),它可以包含实体定义。<!ENTITY ext SYSTEM "http://example.com/external-file.xml">:定义了一个外部实体ext,其内容来自于指定的URL。&ext;:在XML文档的主体中引用了这个实体。

安全性考虑

使用外部实体引用时,需要注意安全性问题,特别是防止XML外部实体(XXE)攻击。这种攻击利用XML处理器在解析外部实体时的特性,可能导致信息泄露、文件读取或其他安全漏洞。因此,许多现代XML解析器默认会禁用外部实体解析,或者提供配置选项来限制其使用。

示例中的外部实体引用禁用方式

以下是一些常见XML解析库中禁用外部实体解析的示例:

在Python的lxml库中禁用外部实体解析:

from lxml import etreeparser = etree.XMLParser(resolve_entities=False)

tree = etree.parse('example.xml', parser)

在Java的SAX解析器中禁用外部实体解析:

SAXParserFactory factory = SAXParserFactory.newInstance();

factory.setFeature("http://xml.org/sax/features/external-general-entities", false);

factory.setFeature("http://xml.org/sax/features/external-parameter-entities", false);

SAXParser parser = factory.newSAXParser();

parser.parse(new File("example.xml"), new DefaultHandler());

结论

外部实体引用是XML文件的一项强大功能,但由于潜在的安全风险,使用时需要特别小心。了解如何正确处理和禁用外部实体解析,可以帮助开发人员安全地使用XML。

DTD

DTD(Document Type Definition,文档类型定义)是一种用于定义XML文档结构的规则集。DTD规定了XML文档中允许出现的元素、属性、子元素的排列顺序和层次结构,以及元素的内容类型等。通过使用DTD,可以确保XML文档的格式和内容符合预定的标准和要求。

DTD的作用

- 验证XML文档的结构:DTD可以用来验证XML文档是否符合预定义的结构和规则。

- 定义文档元素和属性:DTD定义了文档中所有元素和属性的合法集合以及它们的关系。

- 促进数据交换的一致性:通过使用DTD,不同系统之间可以确保数据格式的一致性,便于数据交换。

DTD的组成部分

DTD主要由以下几个部分组成:

- 元素声明:定义了XML文档中允许使用的元素及其内容模型。

- 属性列表声明:定义了元素可以包含的属性及其属性类型。

- 实体声明:定义了实体,可以是字符实体或参数实体,用于简化XML文档的编写。

- 注释:用于增加注释说明,便于阅读和维护。

DTD的两种定义方式

DTD可以以两种方式定义:内部DTD和外部DTD。

内部DTD

内部DTD直接嵌入在XML文档的内部。以下是一个包含内部DTD的XML文档示例:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE note [<!ELEMENT note (to, from, heading, body)><!ELEMENT to (#PCDATA)><!ELEMENT from (#PCDATA)><!ELEMENT heading (#PCDATA)><!ELEMENT body (#PCDATA)>

]>

<note><to>Tove</to><from>Jani</from><heading>Reminder</heading><body>Don't forget me this weekend!</body>

</note>

外部DTD

外部DTD存储在一个独立的文件中,XML文档通过引用该文件来使用DTD。以下是一个包含外部DTD的XML文档示例:

XML文档(example.xml):

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE note SYSTEM "example.dtd">

<note><to>Tove</to><from>Jani</from><heading>Reminder</heading><body>Don't forget me this weekend!</body>

</note>

外部DTD文件(example.dtd):

<!ELEMENT note (to, from, heading, body)>

<!ELEMENT to (#PCDATA)>

<!ELEMENT from (#PCDATA)>

<!ELEMENT heading (#PCDATA)>

<!ELEMENT body (#PCDATA)>

DTD声明的详细解释

<!ELEMENT name content>:声明一个元素,其中name是元素名称,content是内容模型,定义了元素可以包含的子元素或数据类型。<!ATTLIST elementName attributeName attributeType defaultValue>:声明一个元素的属性,其中elementName是元素名称,attributeName是属性名称,attributeType是属性类型(如CDATA, ID, IDREF),defaultValue是属性的默认值或使用类型(如#REQUIRED, #IMPLIED)。

结论

DTD在定义和验证XML文档结构中起着重要作用,通过使用DTD,可以确保XML文档符合预定的结构和内容要求,促进数据的一致性和互操作性。然而,DTD有一些限制,如不支持命名空间等,因此在现代应用中,往往使用更为灵活和强大的XML Schema(XSD)来替代DTD。

DTD(文档类型定义)在XML处理中具有重要作用,但同时也带来了一些安全隐患,特别是在处理外部实体时。这些安全隐患主要包括XML外部实体(XXE)攻击和DTD劫持。以下是有关DTD安全性的详细讨论。

XML外部实体(XXE)攻击

XXE攻击是一种通过在XML文档中包含外部实体来执行恶意操作的攻击方式。攻击者可以利用这种方式读取系统上的敏感文件、执行远程代码、进行拒绝服务攻击(DoS)等。

XXE攻击示例

以下是一个简单的XXE攻击示例:

<!DOCTYPE foo [<!ELEMENT foo ANY ><!ENTITY xxe SYSTEM "file:///etc/passwd" >

]>

<foo>&xxe;</foo>

在这个示例中,&xxe;实体会被替换为/etc/passwd文件的内容,如果XML解析器不安全地处理外部实体,则可能导致敏感信息泄露。

防止XXE攻击的方法

为了防止XXE攻击,可以采取以下措施:

-

禁用外部实体解析:许多现代XML解析器提供了配置选项来禁用外部实体解析。以下是一些常见语言中的设置示例:

-

Python的lxml库:

from lxml import etreeparser = etree.XMLParser(resolve_entities=False) tree = etree.parse('example.xml', parser) -

Java的SAX解析器:

SAXParserFactory factory = SAXParserFactory.newInstance(); factory.setFeature("http://xml.org/sax/features/external-general-entities", false); factory.setFeature("http://xml.org/sax/features/external-parameter-entities", false); SAXParser parser = factory.newSAXParser(); parser.parse(new File("example.xml"), new DefaultHandler());

-

-

使用安全的解析库:选择那些默认情况下禁用外部实体解析的XML解析库。

-

验证和清理输入:对输入的XML文档进行严格验证和清理,确保它们不包含不安全的实体声明。

DTD劫持

DTD劫持是一种通过操纵DTD来修改XML解析行为的攻击方式。攻击者可以通过提供恶意的DTD文件,修改XML文档的解析逻辑,导致安全问题。

防止DTD劫持的方法

-

禁用DTD:在不需要使用DTD时,可以禁用DTD处理。例如:

- Python的xml.etree.ElementTree库:

import xml.etree.ElementTree as ETparser = ET.XMLParser() parser.parser.UseForeignDTD(False) tree = ET.parse('example.xml', parser=parser)

- Python的xml.etree.ElementTree库:

-

限制DTD的位置:仅允许从受信任的位置加载DTD文件,避免加载来自不受信任来源的DTD。

-

使用XML Schema(XSD):XML Schema比DTD更强大和安全,许多现代应用推荐使用XML Schema来替代DTD。

结论

DTD在XML文档定义和验证中具有重要作用,但在处理外部实体时可能带来安全隐患,如XXE攻击和DTD劫持。通过禁用外部实体解析、选择安全的解析库、验证和清理输入,以及在可能的情况下使用XML Schema来替代DTD,可以有效地提升XML处理的安全性。

反序列化

什么是反序列化

反序列化是指将序列化的数据转换回其原始对象的过程。序列化是将对象的状态转换为可存储或传输的格式(如JSON、XML、二进制等),反序列化则是将这种格式的数据重新转换为对象。反序列化在数据持久化、分布式系统通信、远程过程调用等场景中广泛使用。

反序列化漏洞

反序列化漏洞是一种安全漏洞,发生在应用程序不安全地处理反序列化数据时。攻击者可以通过构造恶意的序列化数据,在反序列化过程中执行任意代码、进行拒绝服务攻击(DoS)、绕过认证等。该漏洞通常发生在以下情况中:

- 信任不受信任的数据:应用程序接受并反序列化来自不受信任来源的数据,如用户输入、网络请求等。

- 缺乏验证:在反序列化之前没有对数据进行适当的验证和清理。

- 使用不安全的库:使用那些存在已知反序列化漏洞的序列化库或框架。

反序列化漏洞示例

以下是一个Java反序列化漏洞的示例,展示了如何通过恶意对象执行任意代码:

1. 恶意类

攻击者可以创建一个恶意类,其中包含在构造函数或反序列化方法(如readObject)中执行的恶意代码:

import java.io.Serializable;public class MaliciousObject implements Serializable {private void readObject(java.io.ObjectInputStream in) throws IOException, ClassNotFoundException {in.defaultReadObject();Runtime.getRuntime().exec("calc.exe"); // 例如,执行计算器程序}

}

2. 序列化恶意对象

攻击者将恶意对象序列化为字节流:

import java.io.ByteArrayOutputStream;

import java.io.ObjectOutputStream;public class SerializeMaliciousObject {public static void main(String[] args) throws Exception {MaliciousObject obj = new MaliciousObject();ByteArrayOutputStream baos = new ByteArrayOutputStream();ObjectOutputStream oos = new ObjectOutputStream(baos);oos.writeObject(obj);oos.close();byte[] maliciousData = baos.toByteArray();// 将maliciousData发送给目标应用程序}

}

3. 反序列化恶意数据

目标应用程序在接收到恶意数据后进行反序列化,导致执行恶意代码:

import java.io.ByteArrayInputStream;

import java.io.ObjectInputStream;public class DeserializeObject {public static void main(String[] args) throws Exception {byte[] maliciousData = ...; // 从不受信任来源接收的数据ByteArrayInputStream bais = new ByteArrayInputStream(maliciousData);ObjectInputStream ois = new ObjectInputStream(bais);Object obj = ois.readObject();ois.close();// 这里会执行恶意代码}

}

防止反序列化漏洞的方法

- 避免反序列化不受信任的数据:尽量避免从不受信任的来源反序列化数据。如果必须处理不受信任的数据,应使用更安全的数据格式和库,如JSON或XML,并进行严格的输入验证和清理。

- 使用安全的库和框架:选择那些已知安全并积极维护的序列化库和框架,避免使用存在已知反序列化漏洞的库。

- 启用安全机制:某些序列化框架提供了安全机制,可以限制反序列化过程中允许的类。例如,在Java中,可以通过

ObjectInputStream的resolveClass方法来限制反序列化的类。 - 代码审计和测试:对应用程序进行安全审计和测试,以发现和修复反序列化漏洞。使用静态代码分析工具和模糊测试工具可以帮助发现潜在的安全问题。

通过采取这些措施,可以显著降低反序列化漏洞的风险,保护应用程序的安全。

什么是序列化

序列化是将对象的状态转换为一种可存储或传输的格式的过程。这种格式可以是字节流、文本(如JSON或XML)、或其他形式的数据表示。序列化使得对象可以被保存到文件、数据库,或者通过网络进行传输。

序列化的用途

- 数据持久化:将对象保存到文件或数据库中,以便以后能够恢复。

- 网络通信:在分布式系统中,通过网络传输对象数据。

- 远程过程调用(RPC):在不同进程或系统之间调用方法并传递参数和返回值。

- 缓存:将对象状态保存到缓存中,以便快速恢复。

序列化的例子

在Java中使用Serializable接口

import java.io.*;public class Person implements Serializable {private String name;private int age;public Person(String name, int age) {this.name = name;this.age = age;}public String toString() {return "Person{name='" + name + "', age=" + age + "}";}public static void main(String[] args) throws IOException, ClassNotFoundException {Person person = new Person("Alice", 30);// 序列化FileOutputStream fileOut = new FileOutputStream("person.ser");ObjectOutputStream out = new ObjectOutputStream(fileOut);out.writeObject(person);out.close();fileOut.close();// 反序列化FileInputStream fileIn = new FileInputStream("person.ser");ObjectInputStream in = new ObjectInputStream(fileIn);Person deserializedPerson = (Person) in.readObject();in.close();fileIn.close();System.out.println("Deserialized Person: " + deserializedPerson);}

}

反序列化

反序列化是将序列化的格式恢复为原始对象的过程。换句话说,反序列化是序列化的逆向操作。

反序列化的用途

- 数据恢复:从文件或数据库中恢复对象状态。

- 网络通信:接收并恢复通过网络传输的对象数据。

- 远程过程调用:接收方法调用的参数和返回值,并将其恢复为原始对象。

- 缓存恢复:从缓存中恢复对象状态。

反序列化的例子

继续上面的Java示例,反序列化过程如下:

// 反序列化

FileInputStream fileIn = new FileInputStream("person.ser");

ObjectInputStream in = new ObjectInputStream(fileIn);

Person deserializedPerson = (Person) in.readObject();

in.close();

fileIn.close();System.out.println("Deserialized Person: " + deserializedPerson);

序列化和反序列化的关系

序列化和反序列化是相互逆向的操作。序列化将对象状态转换为一种可存储或传输的格式,而反序列化则将这种格式恢复为原始对象。它们共同用于在不同环境之间传递和持久化对象数据。

安全性考虑

序列化和反序列化过程中的安全性问题不容忽视。特别是反序列化不受信任的数据可能导致安全漏洞,如远程代码执行(RCE)和反序列化漏洞。因此,在使用序列化和反序列化时,应采取以下安全措施:

- 验证输入数据:在反序列化之前,对数据进行验证和清理。

- 限制反序列化的对象类型:仅允许反序列化已知和安全的类。

- 使用安全的库和框架:选择那些已知安全并积极维护的序列化库和框架。

- 禁用外部实体解析:在处理XML等格式时,禁用外部实体解析以防止XXE攻击。

通过合理使用和安全处理,序列化和反序列化可以有效地支持对象的持久化和传输需求。

什么是RCE

RCE(Remote Code Execution),即远程代码执行,是一种严重的安全漏洞,攻击者能够通过该漏洞在目标系统上执行任意代码。RCE漏洞通常会导致完全的系统控制权被攻击者掌握,可能引发数据泄露、系统破坏、甚至进一步的攻击。

RCE的常见原因

- 输入验证不足:未能正确验证和清理用户输入,使得恶意输入能够注入和执行。

- 漏洞利用:存在于应用程序、操作系统或依赖库中的已知或未知漏洞。

- 不安全的反序列化:不安全地反序列化来自不受信任来源的数据(如之前讨论的反序列化漏洞)。

- 代码注入:例如SQL注入、命令注入、脚本注入(如跨站脚本攻击)。

- 不安全的文件上传:允许上传恶意文件(如带有恶意代码的脚本文件)。

RCE漏洞示例

以下是几个常见的RCE漏洞示例:

1. 命令注入(Command Injection)

攻击者通过未经过滤的用户输入,注入和执行系统命令。

例如,在PHP代码中:

<?php

$command = $_GET['command'];

system($command);

?>

如果访问URL如下:

http://example.com/vulnerable.php?command=ls

攻击者可能会执行ls命令并列出目录内容。如果输入如下:

http://example.com/vulnerable.php?command=ls;cat /etc/passwd

将会执行两个命令:ls和cat /etc/passwd,导致敏感信息泄露。

2. 不安全的反序列化(Insecure Deserialization)

在Java中,不安全地反序列化不受信任的数据可能导致RCE。

import java.io.*;public class VulnerableDeserialize {public static void main(String[] args) throws Exception {byte[] data = ...; // 读取不受信任的序列化数据ObjectInputStream ois = new ObjectInputStream(new ByteArrayInputStream(data));Object obj = ois.readObject();}

}

如果数据包含恶意序列化对象,反序列化时可能执行恶意代码。

防止RCE的方法

-

输入验证和清理:

- 对所有用户输入进行严格验证和清理,避免注入攻击。

- 使用白名单策略,仅允许合法输入。

-

使用安全函数和库:

- 避免使用容易导致命令注入的函数(如PHP的

system、exec等)。 - 使用安全的序列化库,限制反序列化的对象类型。

- 避免使用容易导致命令注入的函数(如PHP的

-

安全配置:

- 配置服务器和应用程序,使其最小化暴露的攻击面。

- 定期更新和修补操作系统、服务器软件和依赖库,修复已知漏洞。

-

文件上传安全:

- 检查和限制上传文件的类型、大小、内容。

- 存储上传文件在一个不可执行的目录中。

-

代码审计和安全测试:

- 对代码进行安全审计,查找和修复潜在的安全漏洞。

- 使用动态和静态分析工具进行安全测试。

RCE漏洞的影响

RCE漏洞通常具有极高的危害性,因为攻击者可以在受害系统上执行任意代码,进而可能完全控制系统。这种漏洞在现实世界中已经被多次利用,造成严重的数据泄露和系统损害。因此,防范RCE漏洞是系统和应用安全的重中之重。

通过实施上述安全措施,开发者可以显著减少RCE漏洞的风险,提高应用程序和系统的安全性。