- 查看history历史指令

- 查看开机自启动项

- 异常连接和端口

- 异常进程

- 定时任务

- 异常服务

- 日志分析

- 账户排查

- 总结

靶场出处是知攻善防

Linux应急响应靶机 1

前景需要:

小王急匆匆地找到小张,小王说"李哥,我dev服务器被黑了",快救救我!!

挑战内容:

黑客的IP地址

遗留下的三个flag

开机后桌面找到题解脚本,终端运行起来即可。

靶机中相关账户密码:

defend/defend

root/defend

题目如下:

按照自己的思路看能找到多少个flag

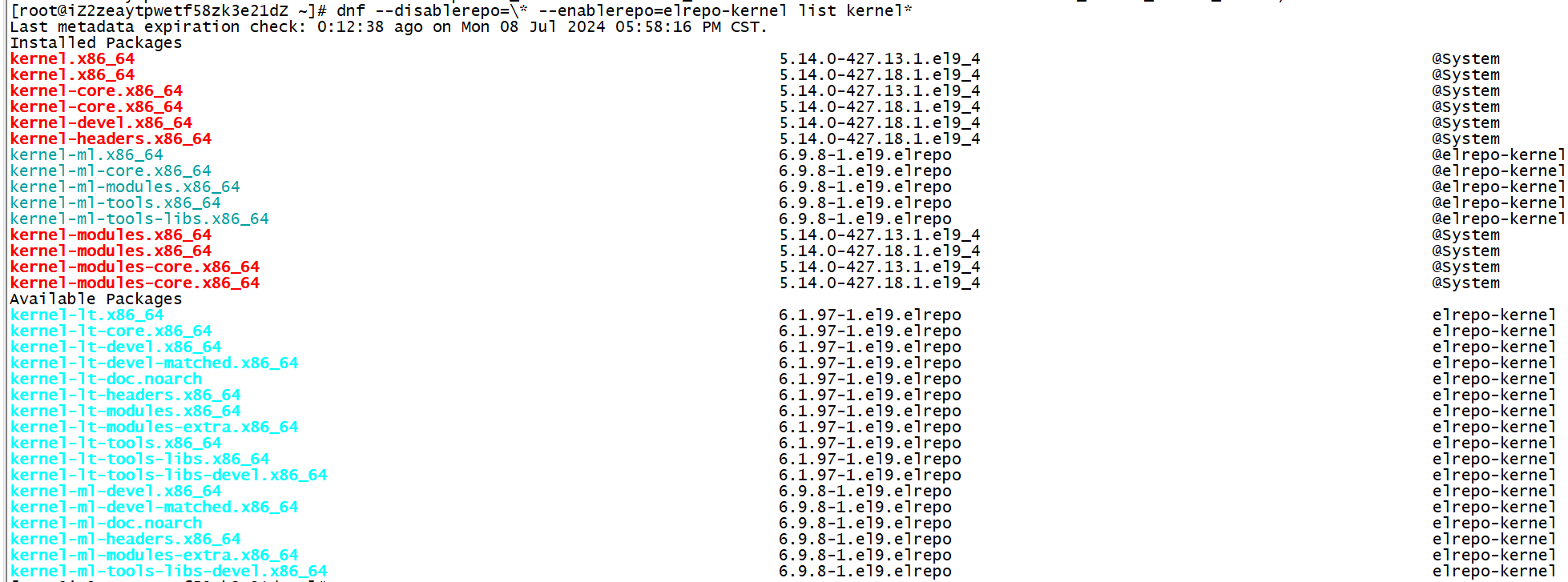

查看history历史指令

当前用户是defend

备份一下.bash_history文件

然后查看,没发现异常

切换root用户查看

然后.bash_history同理也是先备份一份

发现一个flag:flag{thisismybaby}

然后看历史指令发现他动了rc.local开机自启动,所以断定这里肯定是不对劲的。

那就先顺着思路看开机自启动项

查看开机自启动项

cat /etc/rc.d/rc.lcal

一眼v我50,拿到flag:flag{kfcvme50}

异常连接和端口

netstat -alntup # 这里肯定没问题,因为我虚拟机是仅主机模式

异常进程

ps -ef 和 top 都可以查看是否有异常进程占用

也是没啥问题

ps -ef

↓

top

↓

定时任务

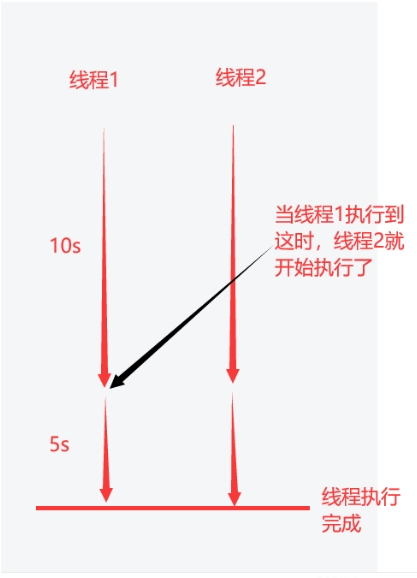

这里本来是到开机自启然后到定时任务的,因为我们history查看历史指令的时候已经发现动过开机自启了所以先去查看开机自启。

这里的 定时任务查看指令如下:

crontab -l #查看定时任务

还可以进入/var/spool/目录中对应查看定时任务。

这里的定时任务没有问题。

异常服务

查看所有自启动的服务,这里可以跟运维进行沟通是否有异常的,因为自己也看不出哪些是需要和哪些是不需要的,当然排除大佬一眼看出。

下面服务自启中都没有问题。

systemctl list-unit-files --type=service | grep enabled

日志分析

日志分析就要看他有哪些服务应用。

日志一般都放在/var/log中,直接进去看有哪些相关应用服务日志即可。

当然这一步是可以和运维沟通的哈。

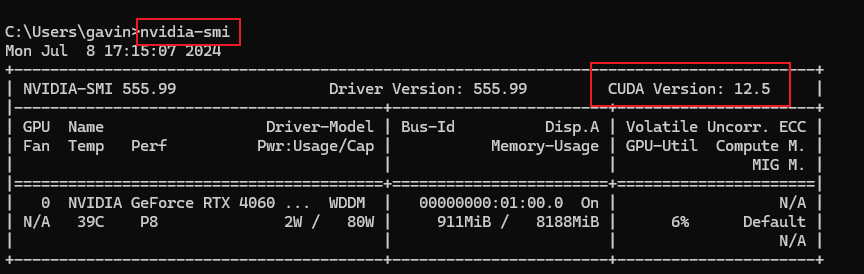

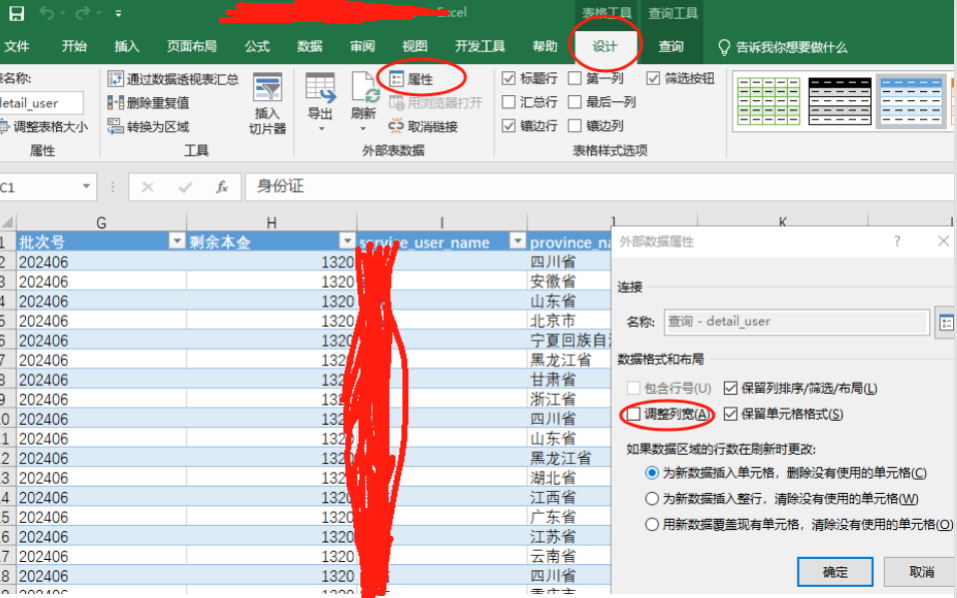

我这里进入/var/log目录后看到有redis,那就直接看redis的日志

查看redis.log后,发现日志记录的是什么时候开启了redis和端口号是啥,还有连接情况,那么这里连接情况就是可以判断是否是黑客的入侵ip地址了。

看完后,发现redis连接成功了的日志信息包含“ Accepted”,那就筛选一下即可。

cat redis.log | grep ' Accepted'

可以发现,外部地址连接进来的ip就可能是黑客的ip了。

所以这里记录一下疑似黑客ip为:192.168.75.129

账户排查

排查是否有黑客进来或者创建了用户,同事在这里也可以排查一下是否有黑客暴力破解ssh。

-

w #查看当前登录进来的用户操作

-

/etc/passwd #查看是否有可疑账号

-

/etc/shadow #查看影子文件是否有问题

-

过滤特权用户

查看是否有其他可疑的特权用户

awk -F: '$3==0{print $1}' /etc/passwd -

过滤远程登录用户

查看是否有其他可疑远程登录用户

awk '/$1|$6/{print $1}' /etc/shadow

若发现可疑用户,跟运维沟通确认后直接删掉

usermod -L user 禁用帐号,帐号无法登录,/etc/shadow 第二栏为 ! 开头

userdel user 删除 user 用户

userdel -r user 将删除 user 用户,并且将 /home 目录下的 user 目录一并删除

到这里基本没有发现了。

整理一下成果:

flag{thisismybaby}flag{kfcvme50}192.168.75.129

还差一个flag,到这里基本没思路了,

由于是找flag,那就使出我的终极大招

find / -type f '*.*' | xargs -i grep 'flag{' {}

直接出来flag了,就问你牛不牛批,三个都出来了,我们前面一顿操作猛如虎,难道还不如一个指令??

其实不是的,这是个耍赖行为,做题目无非是提升自己的实力,所以还是按照正常思维做好,现实中的黑客不会给你写个flag就走了。

没思路就去看writeup,原来redis.conf文件中还存在一个flag

过滤一下就出来了:cat /etc/redis.conf | grep 'flag'

flag{P@ssW0rd_redis}

总结

题解:

192.168.75.129

flag{thisismybaby}

flag{kfcvme50}

flag{P@ssW0rd_redis}

反思一下为什么没有想到配置文件,给他忽略了,flag藏在里面。

其实仔细想想确实有道理,因为黑客入侵后,基本的应急角度来看,他做的东西也有可能是掩耳盗铃,比如自启动和log日志中记录的一些攻击行为,让人觉得已经没有其他手脚被动过了。

但其实不然,配置文件中留下手脚这种被忽略后,照样能够通过这个后门进来。

一开始还想吐槽一下怎么flag还在配置文件中的,仔细一想,我确实被被摆了一道,配置文件后门没找出来,确实太菜了。。。。